Konfigurieren der Infrastruktur, sodass SCEP mit Intune unterstützt wird

Wichtig

Zur Unterstützung der Windows-Anforderungen für eine starke Zuordnung von SCEP-Zertifikaten, die in KB5014754 ab dem 10. Mai 2022 eingeführt und angekündigt wurden, haben wir Änderungen an Intune SCEP-Zertifikatausstellung für neue und erneuerte SCEP-Zertifikate vorgenommen. Mit diesen Änderungen fügen neue oder erneuerte Intune SCEP-Zertifikate für iOS/iPadOS, macOS und Windows jetzt das folgende Tag in das Feld Alternativer Antragstellername (SAN) des Zertifikats ein:URL=tag:microsoft.com,2022-09-14:sid:<value>

Dieses Tag wird von der starken Zuordnung verwendet, um ein Zertifikat an eine bestimmte Geräte- oder Benutzer-SID von Entra ID zu binden. Mit dieser Änderung und Anforderung zum Zuordnen einer SID von Entra ID:

- Gerätezertifikate werden für hybrid eingebundene Windows-Geräte unterstützt, wenn dieses Gerät über eine SID in Entra ID verfügt, die von einem lokales Active Directory synchronisiert wurde.

- Benutzerzertifikate verwenden die SID des Benutzers aus der Entra-ID, die von lokales Active Directory synchronisiert wird.

Zertifizierungsstellen, die das URL-Tag im SAN nicht unterstützen, können möglicherweise keine Zertifikate ausstellen. Microsoft Active Directory-Zertifikatdienste-Server, die das Update von KB5014754 installiert haben , unterstützen die Verwendung dieses Tags. Wenn Sie eine Drittanbieterzertifizierungsstelle verwenden, wenden Sie sich an Ihren Zertifizierungsstellenanbieter, um sicherzustellen, dass dieser dieses Format unterstützt, oder wie und wann diese Unterstützung hinzugefügt wird.

Weitere Informationen finden Sie unter Supporttipp: Implementieren einer starken Zuordnung in Microsoft Intune-Zertifikaten – Microsoft Community Hub.

Intune unterstützt die Verwendung des SCEP (Simple Certificate Enrollment-Protokoll), um Verbindungen mit Ihren Apps und Unternehmensressourcen zu authentifizieren. SCEP verwendet das Zertifizierungsstellenzertifikat, um den Nachrichtenaustausch für die Zertifikatsignieranforderung zu schützen. Wenn Ihre Infrastruktur das SCEP unterstützt, können Sie SCEP-Zertifikatprofile von Intune (eine Art Geräteprofil in Intune) verwenden, um die Zertifikate für Ihre Geräten bereitzustellen.

Der Microsoft Intune Certificate Connector ist in Intune für die Verwendung von SCEP-Zertifikatprofilen erforderlich, wenn Sie auch eine Zertifizierungsstelle für Active Directory-Zertifikatdienste verwenden (auch Microsoft CA genannt). Der Connector wird nicht auf dem gleichen Server wie Ihre ausstellende Zertifizierungsstelle (CA) unterstützt. Der Connector ist nicht erforderlich, wenn Sie Zertifizierungsstellen von Drittanbietern verwenden.

Die in diesem Artikel enthaltenen Informationen helfen Ihnen beim Konfigurieren Ihrer Infrastruktur, um das SCEP bei Verwendung der Active Directory-Zertifikatdienste zu unterstützen. Nachdem Ihre Infrastruktur konfiguriert wurde, können Sie SCEP-Zertifikatprofil mit Intune erstellen und bereitstellen.

Tipp

Intune unterstützt auch die Verwendung von Zertifikaten des Public Key Cryptography-Standards #12 (PKCS).

Voraussetzung für die Verwendung von SCEP für Zertifikate

Bevor Sie fortfahren, stellen Sie sicher, dass Sie ein vertrauenswürdiges Zertifikatprofil für Geräte erstellt und bereitgestellt haben, die SCEP-Zertifikatprofile verwenden. SCEP-Zertifikatprofile referenzieren direkt das vertrauenswürdige Zertifikatprofil, das Sie verwendet haben, um vertrauenswürdige Zertifikate der Stammzertifizierungsstelle für die Geräte bereitzustellen.

- Server und Serverrollen

- Accounts

- Netzwerkanforderungen

- Zertifikate und Vorlagen

- PIN-Anforderung für Android Enterprise

Server und Serverrollen

Für die Unterstützung des SCEP muss die folgende lokale Infrastruktur auf Servern ausgeführt werden, die in Ihre Active Directory-Domäne eingebunden sind, mit Ausnahme des Webanwendungsproxyservers.

Microsoft Intune Certificate Connector: Der Microsoft Intune Certificate Connector ist für die Verwendung von SCEP-Zertifikatprofilen mit Intune erforderlich, wenn Sie eine Microsoft-Zertifizierungsstelle nutzen. Es wird auf dem Server installiert, auf dem auch die NDES-Serverrolle ausgeführt wird. Der Connector wird jedoch nicht auf demselben Server wie Ihre ausstellende Zertifizierungsstelle unterstützt.

Weitere Informationen zum Certificate Connector finden Sie unter:

- Übersicht über den Microsoft Intune Certificate Connector

- Voraussetzungen

- Installation und Konfiguration

Zertifizierungsstelle: Verwenden Sie eine Unternehmenszertifizierungsstelle der Microsoft Active Directory-Zertifikatdienste, die in der Enterprise Edition von Windows Server 2008 R2 mit Service Pack 1 oder höher ausgeführt wird. Die von Ihnen verwendete Version von Windows Server muss von Microsoft unterstützt werden. Eine eigenständige Zertifizierungsstelle wird nicht unterstützt. Weitere Informationen finden Sie unter Installieren der Zertifizierungsstelle.

Wenn Ihre Zertifizierungsstelle unter Windows Server 2008 R2 SP1 ausgeführt wird, müssen Sie den Hotfix KB2483564 installieren.

NDES-Serverrolle: Um die Verwendung des Zertifikatconnectors für Microsoft Intune mit SCEP zu unterstützen, müssen Sie die Windows Server, die den Zertifikatconnector hostet, mit der NDES-Serverrolle (Network Device Enrollment Service) konfigurieren. Der Connector unterstützt die Installation unter Windows Server 2012 R2 oder höher. In einem späteren Abschnitt dieses Artikels finden Sie Anweisungen zur Installation von NDES.

- Der Server, der NDES und den Connector hostet, muss in dieselbe Domäne und die gleiche Gesamtstruktur wie Ihre Unternehmenszertifizierungsstelle eingebunden sein.

- Der Server, auf dem NDES gehostet wird, darf kein Domänencontroller sein.

- Verwenden Sie kein NDES, das auf dem Server installiert ist, auf dem die Unternehmenszertifizierungsstelle gehostet wird. Diese Konfiguration stellt ein Sicherheitsrisiko dar, wenn die Zertifizierungsstellendienste Internetanforderungen stellen und die Installation des Connectors nicht auf demselben Server wie ihre ausstellende Zertifizierungsstelle unterstützt wird.

- Die verstärkte Sicherheitskonfiguration für Internet Explorer muss auf dem NDES hostenden Server und dem Microsoft Intune-Connector deaktiviert sein.

Weitere Informationen über NDES finden Sie im Leitfaden für den Registrierungsdienst für Netzwerkgeräte in der Windows Server-Dokumentation und unter Verwenden eines Richtlinienmoduls mit dem Registrierungsdienst für Netzwerkgeräte. Informationen zum Konfigurieren der Hochverfügbarkeit für NDES finden Sie unter Hochverfügbarkeit.

Unterstützung für NDES im Internet

Sie müssen Ihre NDES-URL außerhalb Ihrer Unternehmensnetzwerks veröffentlichen, um Geräten zu ermöglichen, Zertifikate über das Internet abzurufen. Dazu können Sie einen Reverseproxy wie Microsoft Entra Anwendungsproxy, Den Web Anwendungsproxy Server von Microsoft oder einen Reverseproxydienst oder ein Gerät eines Drittanbieters verwenden.

Microsoft Entra Anwendungsproxy: Sie können den Microsoft Entra-Anwendungsproxy anstelle eines dedizierten WAP-Servers (Web Anwendungsproxy) verwenden, um Ihre NDES-URL im Internet zu veröffentlichen. Diese Lösung gestattet sowohl Geräten mit Zugriff auf das Intranet als auch Geräten mit Zugriff auf das Internet das Abrufen von Zertifikaten. Weitere Informationen finden Sie unter Integrieren mit Microsoft Entra Anwendungsproxy auf einem NDES-Server (Network Device Enrollment Service).

Webanwendungsproxy-Server: Verwenden Sie einen Server mit Windows Server 2012 R2 oder höher als WAP-Server, um Ihre NDES-URL im Internet zu veröffentlichen. Diese Lösung gestattet sowohl Geräten mit Zugriff auf das Intranet als auch Geräten mit Zugriff auf das Internet das Abrufen von Zertifikaten.

Auf dem Server, der den WAP hostet, muss ein Update installiert werden , das die Unterstützung für lange URLs aktiviert, die vom Registrierungsdienst für Netzwerkgeräte verwendet werden. Dieses Update ist im Updaterollup vom Dezember 2014 enthalten oder kann auch einzeln von KB3011135 heruntergeladen werden.

Der WAP-Server muss über ein SSL-Zertifikat verfügen, das mit dem Namen übereinstimmt, der für externe Clients veröffentlicht wurde. Außerdem muss der WAP-Server dem SSL-Zertifikat vertrauen, das auf dem Computer verwendet wird, auf dem der NDES-Dienst gehostet wird. Diese Zertifikate ermöglichen dem WAP-Server, die SSL-Verbindung von Clients zu beenden und eine neue SSL-Verbindung mit dem NDES-Dienst herzustellen.

Weitere Informationen finden Sie unter Planzertifikate und Arbeiten mit dem Webanwendungsproxy.

Reverseproxy von Drittanbietern: Wenn Sie den Reverseproxy eines Drittanbieters verwenden, stellen Sie sicher, dass der Proxy eine lange URI-Abrufanforderung unterstützt. Im Rahmen des Zertifikatanforderungsflows stellt der Client eine Anforderung, bei der sich die Zertifikatanforderung in der Abfragezeichenfolge befindet. Daher kann der URI bis zu 40 KB umfassen.

Einschränkungen des SCEP-Protokolls verhindern die Verwendung der Vorauthentifizierung. Wenn Sie die NDES-URL über einen Reverseproxyserver veröffentlichen, muss die Vorauthentifizierung auf Passthrough festgelegt sein. Intune schützt die NDES-URL beim Installieren des Intune Certificate Connectors, indem ein Intune-SCEP-Richtlinienmodul auf dem NDES-Server installiert wird. Das Modul schützt die NDES-URL, indem es verhindert, dass Zertifikate für ungültige oder digital manipulierte Zertifikatanforderungen ausgestellt werden. Dadurch wird der Zugriff auf bei Intune registrierte Geräte beschränkt, die in Intune von Ihnen verwaltet werden und über wohlgeformte Zertifikatanforderungen verfügen.

Wenn ein Intune-SCEP-Zertifikatprofil an ein Gerät übermittelt wird, generiert Intune ein benutzerdefiniertes Abfrageblob, das verschlüsselt und signiert wird. Das Blob kann vom Gerät nicht gelesen werden. Nur das Richtlinienmodul und der Intune-Dienst können das Abfrageblob lesen und überprüfen. Das Blob enthält Details, die Intune erwartet, dass sie vom Gerät in seiner Zertifikatsignieranforderung (Certificate Signing Request, CSR) bereitgestellt werden. Beispiel: der erwartete Antragstellername und der alternative Antragstellername (Subject Alternative Name, SAN).

Das Intune-Richtlinienmodul schützt NDES auf folgende Weise:

Wenn versucht wird, direkt auf die veröffentlichte NDES-URL zuzugreifen, gibt der Server die Antwort 403 – Verboten: Zugriff verweigert zurück.

Wenn eine wohlgeformte SCEP-Zertifikatanforderung empfangen wird und die Anforderungsnutzdaten sowohl das Abfrageblob als auch die Geräte-CSR enthält, vergleicht das Richtlinienmodul die Details der Geräte-CSR mit dem Abfrageblob:

Wenn die Überprüfung nicht erfolgreich ist, wird kein Zertifikat ausgestellt.

Nur für die Zertifikatanforderungen von einem bei Intune registrierten Gerät, das die Überprüfung des Abfrageblobs besteht, wird ein Zertifikat ausgestellt.

Konten

Um den Connector für die Unterstützung von SCEP zu konfigurieren, verwenden Sie ein Konto, das über Berechtigungen zum Konfigurieren von NDES auf dem Windows Server und zum Verwalten Ihrer Zertifizierungsstelle verfügt. Details finden Sie unter Konten im Artikel Voraussetzungen für den Microsoft Intune Certificate Connector.

Netzwerkanforderungen

Zusätzlich zu den Netzwerkanforderungen für den Zertifikatconnector empfiehlt es sich, den NDES-Dienst über einen Reverseproxy wie den Microsoft Entra Anwendungsproxy, den Webzugriffsproxy oder einen Proxy eines Drittanbieters zu veröffentlichen. Wenn Sie keinen Reverseproxy verwenden, lassen Sie TCP-Datenverkehr über Port 443 von allen Hosts und IP-Adressen des Internets zum NDES-Dienst zu.

Genehmigen Sie alle Ports und Protokolle, die für die Kommunikation zwischen dem NDES-Dienst und jeglicher unterstützender Infrastruktur in Ihrer Umgebung erforderlich sind. Beispielsweise muss der Computer, der den NDES-Dienst hostet, mit der Zertifizierungsstelle, den DNS-Servern, den Domänencontrollern und möglicherweise anderen Diensten oder Servern in Ihrer Umgebung kommunizieren, z. B. mit Configuration Manager.

Zertifikate und Vorlagen

Die folgenden Zertifikate und Vorlagen werden verwendet, wenn Sie das SCEP verwenden.

| Objekt | Details |

|---|---|

| SCEP-Zertifikatvorlage | Vorlage, die Sie auf Ihrer ausstellenden Zertifizierungsstelle konfigurieren, die verwendet wird, um die SCEP-Anforderungen der Geräte zu erfüllen. |

| Serverauthentifizierungszertifikat | Das Webserverzertifikat, das von Ihrer ausstellenden oder öffentlichen Zertifizierungsstelle angefordert wird. Sie installieren und binden dieses SSL-Zertifikat auf dem NDES hostenden Computer in IIS ein. |

| Zertifikat der vertrauenswürdigen Stammzertifizierungsstelle | Für die Verwendung eines SCEP-Zertifikatprofils müssen Geräte Ihrer vertrauenswürdigen Stammzertifizierungsstelle vertrauen. Verwenden Sie ein vertrauenswürdiges Zertifikatprofil in Intune, um die vertrauenswürdige Stammzertifizierungsstelle für Benutzer und Geräte bereitzustellen. - Verwenden Sie ein einzelnes Zertifikat der vertrauenswürdigen Stammzertifizierungsstelle pro Betriebssystemplattform, und ordnen Sie dieses Zertifikat jedem vertrauenswürdigen Zertifikatprofil zu, das Sie erstellen. - Sie können bei Bedarf zusätzliche Zertifikate für vertrauenswürdige Stammzertifizierungsstellen verwenden. Beispielsweise können Sie zusätzliche Zertifikate verwenden, um einer Zertifizierungsstelle eine Vertrauensstellung zu gewähren, die die Serverauthentifizierungszertifikate für Ihre WLAN-Zugriffspunkte signiert. Erstellen Sie zusätzliche Zertifikate der vertrauenswürdigen Stammzertifizierungsstelle für ausstellende Zertifizierungsstellen. Stellen Sie sicher, dass Sie das Profil der vertrauenswürdigen Stammzertifizierungsstelle für die ausstellende Zertifizierungsstelle im SCEP-Zertifikatprofil festlegen, das Sie in Intune erstellen. Weitere Informationen zum vertrauenswürdigen Zertifikatprofil finden Sie unter Exportieren des Zertifikats der vertrauenswürdigen Stammzertifizierungsstelle und Erstellen vertrauenswürdiger Zertifikatprofile in Verwenden von Zertifikaten für die Authentifizierung in Intune. |

Hinweis

Das folgende Zertifikat wird nicht mit dem Microsoft Intune Certificate Connector verwendet. Diese Informationen werden für diejenigen bereitgestellt, die den älteren Connector für das SCEP (installiert von „NDESConnectorSetup.exe“) noch nicht durch die neue Connectorsoftware ersetzt haben.

| Objekt | Details |

|---|---|

| Clientauthentifizierungszertifikat | Wird von Ihrer ausstellenden oder öffentlichen Zertifizierungsstelle angefordert. Sie installieren dieses Zertifikat auf dem Computer, der den NDES-Dienst hostet. Es wird dann vom Microsoft Intune Certificate Connector verwendet. Wenn bei dem Zertifikat die Schlüsselverwendungen Client- und Serverauthentifizierung (Erweiterte Schlüsselverwendungen) für die Zertifizierungsstellenvorlage festgelegt sind, die Sie zum Ausstellen dieses Zertifikats verwenden, können Sie für Server- und Clientauthentifizierung dasselbe Zertifikat verwenden. |

PIN-Anforderung für Android Enterprise

Bei Android Enterprise bestimmt die Verschlüsselungsversion auf einem Gerät, ob das Gerät mit einer PIN konfiguriert werden muss, bevor SCEP dieses Gerät mit einem Zertifikat bereitstellen kann. Diese Verschlüsselungstypen sind verfügbar:

Vollständige Datenträgerverschlüsselung, bei der für das Gerät eine PIN konfiguriert sein muss.

Dateibasierte Verschlüsselung, die auf Geräten erforderlich ist, welche vom OEM mit Android 10 oder höher installiert werden. Für diese Geräte ist keine PIN erforderlich. Geräte, die auf Android 10 upgraden, benötigen möglicherweise weiterhin eine PIN.

Hinweis

Microsoft Intune kann den Verschlüsselungstyp auf einem Android-Gerät nicht identifizieren.

Die Android-Version auf einem Gerät kann sich auf den verfügbaren Verschlüsselungstyp auswirken:

Android 10 und höher: Geräte, die mit Android 10 oder höher vom OEM installiert werden, verwenden dateibasierte Verschlüsselung und benötigen keine PIN, damit SCEP ein Zertifikat bereitstellen kann. Geräte, die ein Upgrade auf Version 10 oder höher durchführen und mit der dateibasierten Verschlüsselung beginnen, benötigen möglicherweise weiterhin eine PIN.

Android 8 bis 9:Diese Versionen von Android unterstützen die Verwendung der dateibasierten Verschlüsselung, sie ist jedoch nicht erforderlich. Jeder OEM wählt aus, welcher Verschlüsselungstyp für ein Gerät implementiert werden soll. Es ist auch möglich, dass OEM-Änderungen dazu führen, dass eine PIN auch dann nicht erforderlich ist, wenn die vollständige Datenträgerverschlüsselung verwendet wird.

Weitere Informationen finden Sie in den folgenden Artikeln der Android-Dokumentation:

Überlegungen zu Geräten, die dezidiert als Android Enterprise registriert sind

Bei Geräten, die dediziert als Android Enterprise registriert sind, kann die Kennworterzwingung zu Herausforderungen führen.

Bei Geräten mit 9.0 und höher, die eine Kioskmodusrichtlinie erhalten, können Sie eine Gerätekonformitäts- oder Gerätekonfigurationsrichtlinie verwenden, um die Kennwortanforderung zu erzwingen. Support-Tipp anzeigen: Neue Google-basierte Kompatibilitätsbildschirme für den Kioskmodus vom Intune-Supportteam, um die Geräteerfahrung zu verstehen.

Für Geräte, auf denen 8.x und früher ausgeführt wird, können Sie auch eine Gerätekonformitäts- oder Gerätekonfigurationsrichtlinie verwenden, um die Kennwortanforderung zu erzwingen. Um jedoch eine PIN einzurichten, müssen Sie die Einstellungsanwendung auf dem Gerät manuell eingeben und die PIN konfigurieren.

Konfigurieren der Zertifizierungsstelle

In den folgenden Abschnitten:

- Konfigurieren und veröffentlichen Sie die erforderliche Vorlage für NDES

- Legen Sie die erforderlichen Berechtigungen für die Zertifikatsperrung fest.

Für die folgenden Abschnitte sind Kenntnisse über Windows Server 2012 R2 oder höher und Active Directory-Zertifikatdienste erforderlich.

Zugriff auf die ausstellende Zertifizierungsstelle

Melden Sie sich mit einem Domänenkonto mit den entsprechenden Rechten zum Verwalten der Zertifizierungsstelle bei der ausstellenden Zertifizierungsstelle an.

Öffnen Sie die MMC (Microsoft Management Console) für die Zertifizierungsstelle. Wählen Sie entweder "certsrv.msc" ausführen oder in Server-ManagerTools und dann Zertifizierungsstelle aus.

Wählen Sie den Knoten Zertifikatvorlagen und dann Aktion>Verwalten aus.

Erstellen der SCEP-Zertifikatvorlage

Erstellen Sie eine v2-Zertifikatvorlage (mit Windows 2003-Kompatibilität) zur Verwendung als SCEP-Zertifikatvorlage. Sie haben folgende Möglichkeiten:

- Verwenden Sie das Zertifikatvorlagen-Snap-In, um eine neue benutzerdefinierte Vorlage zu erstellen.

- Kopieren Sie eine vorhandene Vorlage (z. B. die Webservervorlage), und aktualisieren Sie dann die Kopie, damit sie als NDES-Vorlage verwendet werden kann.

Konfigurieren Sie die folgenden Einstellungen auf den jeweiligen Registerkarten für die Vorlage:

Allgemein:

- Deaktivieren Sie die Option Zertifikat in Active Directory veröffentlichen.

- Legen Sie einen angemessenen Vorlagenanzeigenamen fest, damit Sie die Vorlage später identifizieren können.

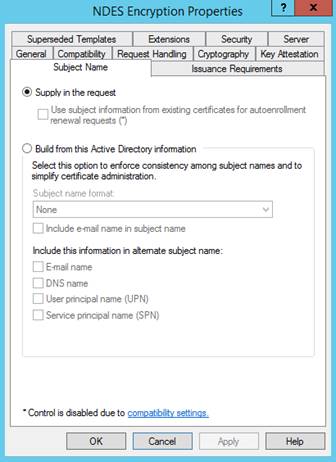

Antragstellername:

Aktivieren Sie die Option Informationen werden in der Anforderung angegeben. Das Intune-Richtlinienmodul für NDES erzwingt Sicherheit.

Erweiterungen:

Stellen Sie sicher, dass die Beschreibung von Anwendungsrichtlinien die Clientauthentifizierung umfasst.

Wichtig

Fügen Sie nur die Anwendungsrichtlinien hinzu, die Sie benötigen. Sprechen Sie die auszuwählenden Optionen mit Ihren Sicherheitsadministratoren ab.

Bearbeiten Sie für iOS/iPadOS- und macOS-Zertifikatvorlagen auch die Schlüsselverwendung, und stellen Sie sicher, dass die Option Signatur ist Ursprungsnachweis nicht aktiviert ist.

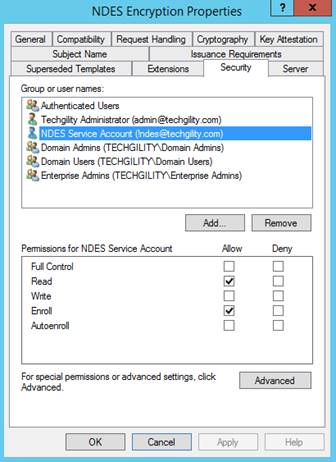

Sicherheit:

Fügen Sie das NDES-Dienstkonto hinzu. Dieses Konto benötigt Berechtigungen zum Lesen und Registrieren dieser Vorlage.

Fügen Sie weitere Konten für Intune-Administratoren hinzu, die SCEP-Profile erstellen werden. Diese Konten benötigen Leseberechtigungen für die Vorlage, damit diese Administratoren die Vorlage beim Erstellen von SCEP-Profilen aufrufen können.

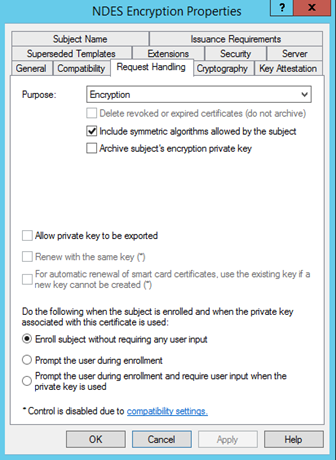

Anforderungsverarbeitung:

Die folgende Abbildung dient lediglich als Beispiel. Ihre Konfiguration kann abweichen.

Ausstellungsvoraussetzungen:

Die folgende Abbildung dient lediglich als Beispiel. Ihre Konfiguration kann abweichen.

Speichern Sie die Zertifikatvorlage.

Erstellen der Clientzertifikatvorlage

Hinweis

Das folgende Zertifikat wird nicht mit dem Microsoft Intune Certificate Connector verwendet. Diese Informationen werden für diejenigen bereitgestellt, die den älteren Connector für das SCEP (installiert von „NDESConnectorSetup.exe“) noch nicht durch die neue Connectorsoftware ersetzt haben.

Der Microsoft Intune-Connector erfordert ein Zertifikat mit der erweiterten Schlüsselverwendung für die Clientauthentifizierung und einem Antragstellernamen, der dem FQDN des Computers entspricht, auf dem der Connector installiert ist. Eine Vorlage mit folgenden Eigenschaften ist erforderlich:

- Erweiterungen>Anwendungsrichtlinien muss die Clientauthentifizierung enthalten.

- Antragstellername>Informationen werden in der Anforderung angegeben.

Wenn Sie bereits über eine Vorlage verfügen, die diese Eigenschaften umfasst, können Sie diese wieder verwenden. Erstellen Sie andernfalls eine neue Vorlage, indem Sie eine vorhandene duplizieren oder eine benutzerdefinierte Vorlage erstellen.

Erstellen der Serverzertifikatvorlage

Für die Kommunikation zwischen verwalteten Geräten und IIS auf dem NDES-Server wird HTTPS verwendet, daher ist die Verwendung eines Zertifikats erforderlich. Sie können die Zertifikatvorlage Webserver verwenden, um dieses Zertifikat auszustellen. Alternativ können Sie eine dedizierte Vorlage mit den folgenden erforderlichen Eigenschaften verwenden, wenn Sie dies bevorzugen:

- Erweiterungen>Anwendungsrichtlinien muss die Serverauthentifizierung enthalten.

- Antragstellername>Informationen werden in der Anforderung angegeben.

- Auf der Registerkarte Sicherheit muss das Computerkonto des NDES-Servers über die Berechtigungen Lesen und Registrieren verfügen.

Hinweis

Wenn Sie über ein Zertifikat verfügen, das die Anforderungen für die Client- und Serverzertifikatvorlagen erfüllt, können Sie ein einzelnes Zertifikat für IIS und den Certificate Connector verwenden.

Erteilen der Berechtigungen für die Zertifikatsperrung

Damit Intune Zertifikate widerrufen kann, die nicht mehr erforderlich sind, müssen Sie Berechtigungen in der Zertifizierungsstelle erteilen.

Verwenden Sie auf dem Server, der den Certificate Connector hostet, entweder das Systemkonto für den NDES-Server oder ein spezifisches Konto wie das Dienstkonto für NDES.

Klicken Sie in der Zertifizierungsstellenkonsole mit der rechten Maustaste auf den Namen der Zertifizierungsstelle, und wählen Sie dann Eigenschaften aus.

Wählen Sie auf der Registerkarte Sicherheitdie Option Hinzufügen aus.

Erteilen Sie die Berechtigung Ausstellen und Verwalten von Zertifikaten:

- Wenn Sie das Systemkonto des NDES-Servers verwenden, erteilen Sie die Berechtigung dem NDES-Server.

- Wenn Sie das NDES-Dienstkonto verwenden, erteilen Sie die Berechtigung stattdessen dem Konto.

Anpassen der Gültigkeitsdauer der Zertifikatvorlage

Das Anpassen der Gültigkeitsdauer der Zertifikatvorlage ist optional.

Nachdem Sie die SCEP-Zertifikatvorlage erstellt haben, können Sie die Vorlage bearbeiten, um die Gültigkeitsdauer auf der Registerkarte Allgemein zu überprüfen.

Standardmäßig verwendet Intune den in der Vorlage konfigurierten Wert, aber Sie können die Zertifizierungsstelle so konfigurieren, dass der Anfordernde einen anderen Wert eingeben kann, sodass dieser Wert im Microsoft Intune Admin Center festgelegt werden kann.

Planen Sie die Verwendung einer Gültigkeitsdauer von fünf Tagen oder höher. Wenn der Gültigkeitszeitraum weniger als fünf Tage beträgt, ist die Wahrscheinlichkeit hoch, dass das Zertifikat in einen Zustand fast abläuft oder abgelaufen ist. Dies kann dazu führen, dass der MDM-Agent auf Geräten das Zertifikat vor der Installation ablehnt.

Wichtig

Verwenden Sie für iOS/iPadOS und macOS immer einen Wert, der in der Vorlage festgelegt wird.

So konfigurieren Sie einen Wert, der im Microsoft Intune Admin Center festgelegt werden kann

Führen Sie in der Zertifizierungsstelle die folgenden Befehle aus:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Veröffentlichen von Zertifikatvorlagen

Verwenden Sie auf der ausstellenden Zertifizierungsstelle das Zertifizierungsstellen-Snap-In, um die Zertifikatvorlage zu veröffentlichen. Wählen Sie den Knoten Zertifikatvorlagen aus, klicken Sie auf Aktion>Neu>Auszustellende Zertifikatvorlage, und wählen Sie dann die Zertifikatvorlage aus, die Sie im vorherigen Abschnitt erstellt haben.

Überprüfen Sie, ob die Vorlage veröffentlicht wurde, indem Sie sie im Ordner Zertifikatvorlagen anzeigen.

Einrichten von NDES

Die folgenden Prozeduren können Ihnen dabei helfen, den NDES (Registrierungsdienst für Netzwerkgeräte) zur Verwendung mit Intune zu konfigurieren. Diese werden als Beispiele bereitgestellt, da die tatsächliche Konfiguration je nach Version von Windows Server variieren kann. Stellen Sie sicher, dass die erforderlichen Konfigurationen, die Sie wie jene für das .NET Framework hinzufügen, die Voraussetzungen für den Microsoft Intune Certificate Connector erfüllen.

Weitere Informationen zu NDES finden Sie unter Leitfaden zum Registrierungsdienst für Netzwerkgeräte.

Installieren des NDES-Diensts

Melden Sie sich auf dem Server als Unternehmensadministrator an, der Ihren NDES-Dienst hosten soll, und verwenden Sie dann den Assistent zum Hinzufügen von Rollen und Features, um NDES zu installieren:

Wählen Sie im Assistenten die Option Active Directory-Zertifikatdienste, um Zugriff auf die Rollendienste der AD-Zertifikatdienste zu erhalten. Wählen Sie die Option Registrierungsdienst für Netzwerkgeräte aus, deaktivieren Sie die Option Zertifizierungsstelle, und schließen Sie den Assistenten dann ab.

Tipp

Klicken Sie im Installationsstatus nicht auf Schließen. Klicken Sie stattdessen auf den Link Active Directory-Zertifikatdienste auf dem Zielserver konfigurieren. Daraufhin wird der AD CS-Konfigurationsassistent geöffnet, den Sie für die nächste Prozedur in diesem Artikel verwenden, um den NDES-Dienst zu konfigurieren. Nachdem der Assistent für die AD CS-Konfiguration geöffnet wurde, können Sie den Assistenten zum Hinzufügen von Rollen und Features schließen.

Wenn NDES zum Server hinzugefügt wird, installiert der Assistent ebenfalls IIS. Stellen Sie sicher, dass IIS die folgenden Konfigurationen aufweist:

Webserver>Sicherheit>Anforderungsfilterung

Webserver>Anwendungsentwicklung>ASP.NET 3.5

Bei der Installation von ASP.NET 3.5 wird .NET Framework 3.5 installiert. Installieren Sie bei Installation von .NET Framework 3.5 sowohl das Feature .NET Framework 3.5 als auch die HTTP-Aktivierung.

Webserver>Anwendungsentwicklung>ASP.NET 4.7.2

Bei der Installation von ASP.NET 4.7.2 wird .NET Framework 4.7.2 installiert. Installieren Sie bei der Installation von .NET Framework 4.7.2 das Kernfeature .NET Framework 4.7.2, das Feature ASP.NET 4.7.2 und das Feature WCF-Dienste>HTTP-Aktivierung.

Verwaltungstools>IIS 6-Verwaltungskompatibilität>IIS 6-Metabasiskompatibilität

Verwaltungstools>IIS 6-Verwaltungskompatibilität>Kompatibilität mit WMI für IIS 6

Fügen Sie auf dem Server das NDES-Dienstkonto als Mitglied der lokalen gruppe IIS_IUSRS hinzu.

Konfigurieren Sie ggf. einen Dienstprinzipalnamen (SPN) in Active Directory. Informationen zum Festlegen des SPN finden Sie unter Überprüfen, ob es erforderlich ist, einen Dienstprinzipalnamen für NDES festzulegen.

Konfigurieren des NDES-Diensts

Verwenden Sie zum Konfigurieren des NDES-Diensts das Konto eines Unternehmensadministrators.

Öffnen Sie den AD CS-Konfigurationsassistenten auf dem Computer, der den NDES-Dienst hostet, und nehmen Sie die folgenden Änderungen vor:

Tipp

Wenn Sie das letzte Verfahren durchgeführt haben und auf den Link Active Directory-Zertifikatdienste auf dem Zielserver konfigurieren geklickt haben, sollte der Assistent bereits geöffnet sein. Andernfalls öffnen Sie den Server-Manager, um auf die Konfiguration nach der Bereitstellung der Active Directory-Zertifikatdienste zuzugreifen.

- Wählen Sie unter Rollendienste die Option Registrierungsdienst für Netzwerkgeräte aus.

- Geben Sie unter Dienstkonto für NDES das NDES-Dienstkonto an.

- Klicken Sie unter Zertifizierungsstelle für NDES auf Auswählen, und wählen Sie dann die ausstellende Zertifizierungsstelle aus, auf der Sie die Zertifikatvorlage konfiguriert haben.

- Legen Sie unter Kryptografie für NDES die Schlüssellänge entsprechend den Anforderungen Ihres Unternehmens fest.

- Klicken Sie unter Bestätigung auf Konfigurieren, um den Assistenten zu beenden.

Aktualisieren Sie nach Fertigstellung des Assistenten den folgenden Registrierungsschlüssel auf dem Computer, der den NDES-Dienst hostet.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Identifizieren Sie zunächst den Zweck der Zertifikatvorlage (auffindbar in der Registerkarte Anforderungsverarbeitung), um diesen Schlüssel zu aktualisieren. Aktualisieren Sie anschließend den dazugehörigen Registrierungseintrag, indem Sie die vorhandenen Daten durch den Namen der Zertifikatvorlage (nicht durch den Anzeigenamen der Vorlage) ersetzen, den Sie angegeben haben, als Sie die Zertifikatvorlage erstellt haben.

In der folgenden Tabelle ist der Zertifikatvorlagenzweck den Werten in der Registrierung zugeordnet:

Zertifikatvorlagenzweck (auf der Registerkarte „Anforderungsverarbeitung“) Zu bearbeitender Registrierungswert Im Microsoft Intune Admin Center für das SCEP-Profil angezeigter Wert Signatur SignatureTemplate Digitale Signatur Verschlüsselung EncryptionTemplate Schlüsselverschlüsselung Signatur und Verschlüsselung GeneralPurposeTemplate Schlüsselverschlüsselung

Digitale SignaturWenn der Zweck der Zertifizierungsvorlage zum Beispiel Verschlüsselung ist, bearbeiten Sie den Wert EncryptionTemplate so, dass er dem Namen der Zertifikatvorlage entspricht.

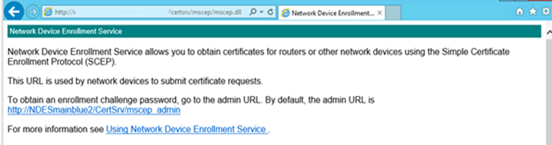

Starten Sie den Server neu, der den NDES-Dienst hostet. Verwenden Sie nicht iireset, da die erforderlichen Änderungen dadurch nicht abgeschlossen werden.

Öffnen Sie http://Server_FQDN/certsrv/mscep/mscep.dll. Eine NDES-Seite ähnlich der folgenden Abbildung sollte angezeigt werden:

Wenn die Webadresse den Fehler HTTP 503: Dienst nicht verfügbar zurückgibt, überprüfen Sie die Ereignisanzeige des Computers. Dieser Fehler tritt in der Regel auf, wenn der Anwendungspool aufgrund einer fehlender Berechtigung für das NDES-Dienstkonto beendet wird.

Installieren und Einbinden von Zertifikaten auf dem NDES-Server

Fügen Sie auf dem NDES-Server ein Serverauthentifizierungszertifikat hinzu.

Serverauthentifizierungszertifikat

Dieses Zertifikat wird in IIS verwendet. Es handelt sich um ein einfaches Webserverzertifikat, das es dem Client ermöglicht, der NDES-URL zu vertrauen.

Fordern Sie ein Serverauthentifizierungszertifikat von ihrer internen oder öffentlichen Zertifizierungsstelle an, und installieren Sie das Zertifikat dann auf dem Server.

Je nachdem, wie Sie den NDES für das Internet verfügbar machen, gelten unterschiedliche Anforderungen.

Folgende Konfiguration ist gut geeignet:

- Ein Antragstellername: Legen Sie einen CN (Common Name) mit einem Wert fest, der dem FQDN des Servers entsprechen muss, auf dem Sie das Zertifikat installieren (der NDES-Server).

- Ein Alternativer Antragstellername: Legen Sie DNS-Einträge für jede URL fest, auf die Ihr NDES antwortet, z. B. den internen FQDN und die externen URLs.

Hinweis

Wenn Sie Microsoft Entra Anwendungsproxy verwenden, übersetzt der Microsoft Entra Anwendungsproxyconnector die Anforderungen von der externen URL in die interne URL. Daher antwortet der NDES nur auf Anforderungen, die an die interne URL übermittelt werden, in der Regel an den vollqualifizierten Domänennamen des NDES-Servers.

In dieser Situation ist keine externe URL erforderlich.

Binden Sie das Serverauthentifizierungszertifikat in IIS ein:

Nachdem Sie das Serverauthentifizierungszertifikat installiert haben, öffnen Sie den IIS-Manager, und wählen Sie Standardwebsite aus. Klicken Sie im Bereich Aktionen auf Bindungen.

Klicken Sie auf Hinzufügen, legen Sie als Typ die Option https fest, und stellen Sie sicher, dass der Port 443 ist.

Geben Sie unter SSL-Zertifikatdas Serverauthentifizierungszertifikat an.

Hinweis

Beim Konfigurieren von NDES für den Microsoft Intune Certificate Connector wird nur das Serverauthentifizierungszertifikat verwendet. Wenn Sie NDES für die Unterstützung des älteren Zertifikatconnectors (NDESConnectorSetup.exe) konfigurieren, müssen Sie auch ein Clientauthentifizierungszertifikat konfigurieren. Sie können ein einzelnes Zertifikat für die Serverauthentifizierung und die Clientauthentifizierung verwenden, wenn das Zertifikat so konfiguriert ist, dass die Bedingungen beider Authentifizierungen erfüllt sind. Der Name des Antragstellers muss die Zertifikatanforderungen für die Clientauthentifizierung erfüllen.

Die folgenden Informationen werden für diejenigen bereitgestellt, die den älteren Connector für das SCEP (installiert von „NDESConnectorSetup.exe“) noch nicht durch die neue Connectorsoftware ersetzt haben.

Clientauthentifizierungszertifikat

Dieses Zertifikat wird während der Installation des Microsoft Intune Certificate Connector zur Unterstützung des SCEP verwendet.

Fordern Sie von Ihrer internen oder einer öffentlichen Zertifizierungsstelle ein Zertifikat zur Clientauthentifizierung an, und installieren Sie es.

Das Zertifikat muss folgende Anforderungen erfüllen:

- Erweiterte Schlüsselverwendung: Dieser Wert muss die Clientauthentifizierung umfassen.

- Antragstellername: Legen Sie einen CN (Common Name) mit einem Wert fest, der dem FQDN des Servers entsprechen muss, auf dem Sie das Zertifikat installieren (der NDES-Server).

Herunterladen, Installieren und Konfigurieren des Microsoft Intune Certificate Connector

Eine Anleitung finden Sie unter Installieren und Konfigurieren des Microsoft Intune Certificate Connector.

- Der Certificate Connector wird auf dem Server installiert, der Ihren NDES-Dienst ausführt.

- Der Connector wird nicht auf dem gleichen Server wie Ihre ausstellende Zertifizierungsstelle (CA) unterstützt.