Erstellen und Zuweisen eines SCEP-Zertifikatprofils in Intune

Nachdem Sie Ihre Infrastruktur für die Unterstützung von SCEP-Zertifikaten (Simple Certificate Enrollment Protocol) konfiguriert haben, können Sie SCEP-Zertifikatprofile erstellen und Benutzern und Geräten in Intune zuweisen.

Damit Geräte ein SCEP-Zertifikatprofil verwenden können, müssen sie Ihrer vertrauenswürdigen Stammzertifizierungsstelle vertrauen. Die Vertrauensstellung der Stammzertifizierungsstelle wird am besten durch Bereitstellen eines vertrauenswürdigen Zertifikatprofils erreicht, und zwar in derselben Gruppe, die das SCEP-Zertifikatprofil empfängt. Vertrauenswürdige Zertifikatprofile stellen das Zertifikat der vertrauenswürdigen Stammzertifizierungsstelle bereit.

Geräte, auf denen Android Enterprise ausgeführt wird, benötigen möglicherweise eine PIN, bevor SCEP sie mit einem Zertifikat bereitstellen kann. Weitere Informationen finden Sie im Artikel zu den PIN-Anforderungen für Android Enterprise.

Wichtig

Die Verwaltung von Android-Geräteadministratoren ist veraltet und für Geräte mit Zugriff auf Google Mobile Services (GMS) nicht mehr verfügbar. Wenn Sie derzeit die Geräteadministratorverwaltung verwenden, wird empfohlen, zu einer anderen Android-Verwaltungsoption zu wechseln. Support- und Hilfedokumentationen bleiben für einige Geräte ohne GMS verfügbar, auf denen Android 15 und früher ausgeführt wird. Weitere Informationen finden Sie unter Beenden der Unterstützung für Android-Geräteadministratoren auf GMS-Geräten.

Hinweis

Ab Android 11 können vertrauenswürdige Zertifikatprofile nicht mehr das vertrauenswürdige Stammzertifikat auf Geräten installieren, die als Android-Geräteadministrator registriert sind. Diese Einschränkung gilt nicht für Samsung Knox.

Weitere Informationen zu dieser Einschränkung finden Sie unter Vertrauenswürdige Zertifikatprofile für Android-Geräteadministratoren.

Wichtig

Am 22. Oktober 2022 hat Microsoft Intune den Support für Geräte unter Windows 8.1 eingestellt. Technische Unterstützung und automatische Updates auf diesen Geräten sind nicht verfügbar.

Wenn Sie derzeit Windows 8.1 verwenden, wechseln Sie zu Windows 10/11-Geräten. Microsoft Intune verfügt über integrierte Sicherheits- und Gerätefeatures, die Windows 10/11-Clientgeräte verwalten.

Tipp

SCEP-Zertifikatprofile werden für Windows Enterprise-Remotedesktops mit mehreren Sitzungen unterstützt.

Aktualisieren des Zertifikatconnectors: Starke Zuordnungsanforderungen für KB5014754

Gilt für:

- Windows 10

- Windows 11

- Android

- iOS

- macOS

Das Schlüsselverteilungscenter (Key Distribution Center, KDC) erfordert, dass Benutzer- oder Geräteobjekte für die zertifikatbasierte Authentifizierung stark Active Directory zugeordnet sind. Dies bedeutet, dass der alternative Antragstellername (Subject Alternative Name, SAN) des Zertifikats eine Sid-Erweiterung (Security Identifier) enthalten muss, die der Benutzer- oder Geräte-SID in Active Directory zugeordnet ist. Wenn sich ein Benutzer oder Gerät mit einem Zertifikat in Active Directory authentifiziert, überprüft der KDC die SID, um zu überprüfen, ob das Zertifikat dem richtigen Benutzer oder Gerät zugeordnet und ausgestellt ist. Die Zuordnungsanforderung schützt vor Zertifikatspoofing und stellt sicher, dass die zertifikatbasierte Authentifizierung beim KDC weiterhin funktioniert.

Eine starke Zuordnung ist für alle Zertifikate erforderlich, die von Microsoft Intune bereitgestellt und für die zertifikatbasierte Authentifizierung für KDC verwendet werden. Die Lösung für starke Zuordnungen gilt für Benutzerzertifikate auf allen Plattformen. Bei Gerätezertifikaten gilt dies nur für Microsoft Entra hybrid eingebundenen Windows-Geräte. Wenn Zertifikate in diesen Szenarien die Anforderungen an die starke Zuordnung bis zum vollständigen Erzwingungsmodus nicht erfüllen, wird die Authentifizierung verweigert.

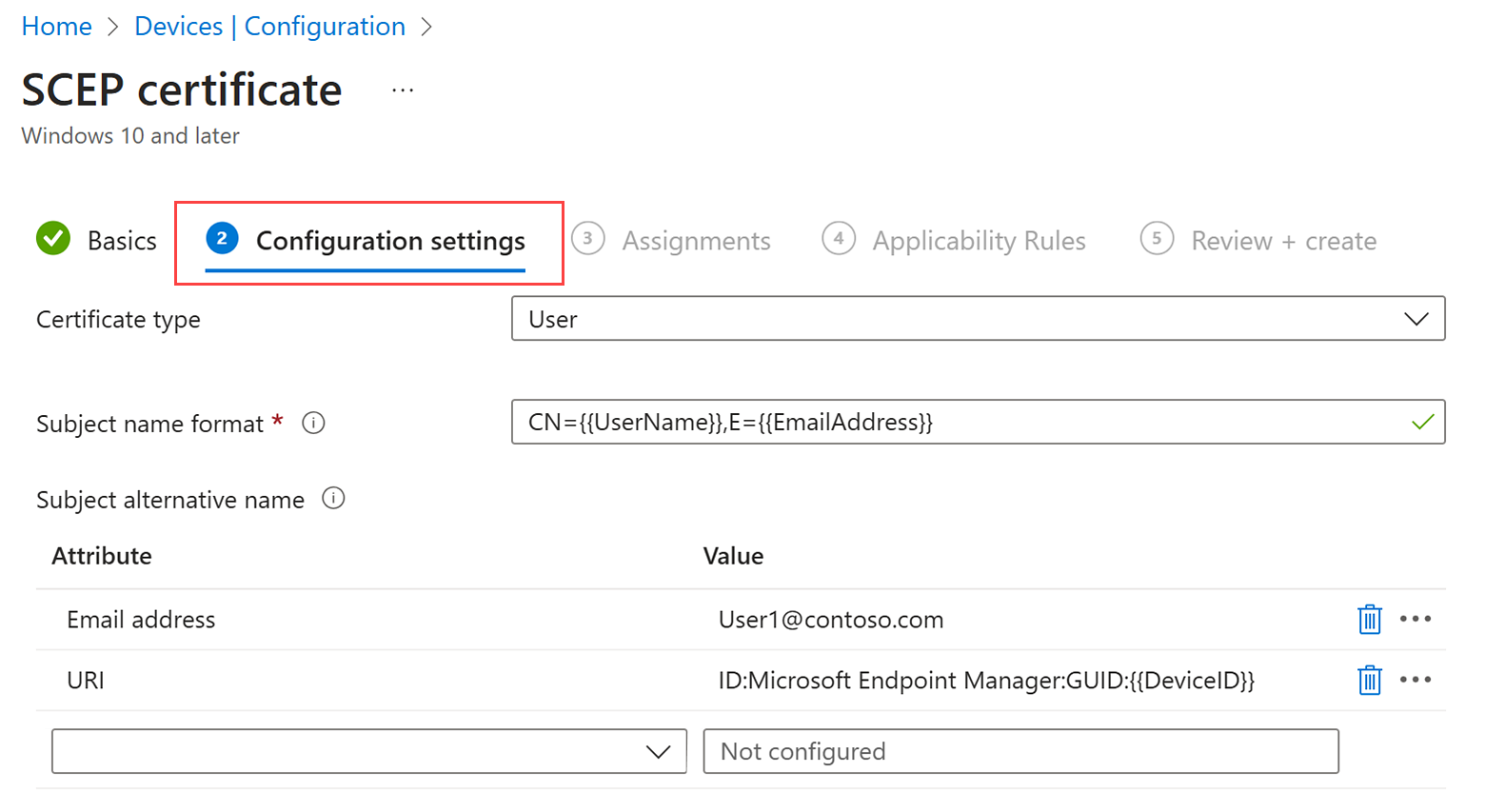

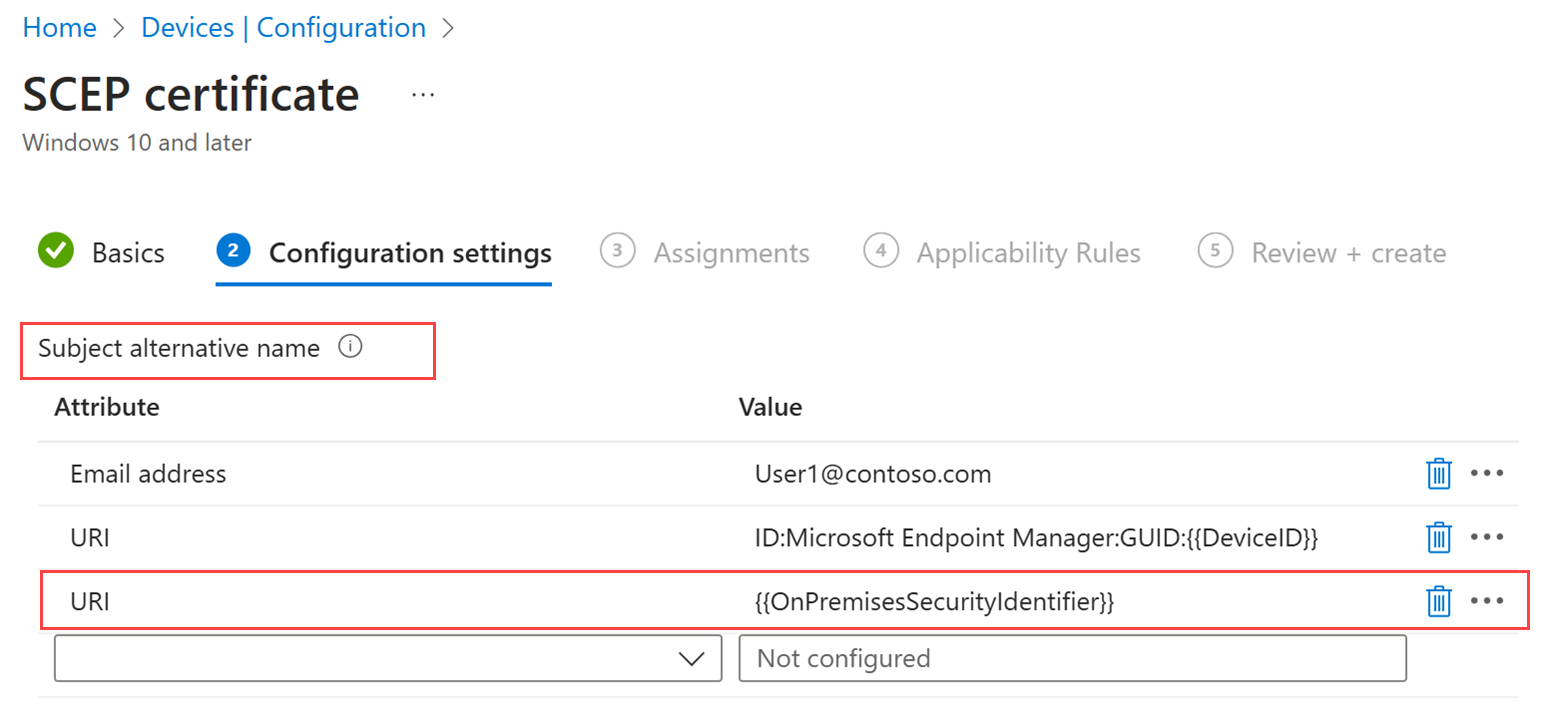

Um die Lösung für starke Zuordnungen für SCEP-Zertifikate zu implementieren, die über Intune übermittelt werden, müssen Sie die OnpremisesSecurityIdentifier Variable dem SAN im SCEP-Profil hinzufügen.

Diese Variable muss Teil des URI-Attributs sein. Sie können ein neues SCEP-Profil erstellen oder ein vorhandenes profil bearbeiten, um das URI-Attribut hinzuzufügen.

Nachdem Sie dem Zertifikatprofil das URI-Attribut und den Wert hinzugefügt haben, fügt Microsoft Intune das SAN-Attribut mit dem Tag und der aufgelösten SID an. Beispielformatierung: tag:microsoft.com,2022-09-14:sid:<value> An diesem Punkt erfüllt das Zertifikatprofil die Starken Zuordnungsanforderungen.

Um sicherzustellen, dass Ihr SCEP-Profil strenge Zuordnungsanforderungen erfüllt, erstellen Sie ein SCEP-Zertifikatprofil im Microsoft Intune Admin Center, oder ändern Sie ein vorhandenes Profil mit dem neuen SAN-Attribut und -Wert. Als Voraussetzung müssen Benutzer und Geräte aus Active Directory mit Microsoft Entra ID synchronisiert werden. Weitere Informationen finden Sie unter Synchronisieren von Objekten und Anmeldeinformationen in einer Microsoft Entra Domain Services verwalteten Domäne.

Weitere Informationen zu den Anforderungen des KDC und zum Erzwingungsdatum für eine starke Zuordnung finden Sie unter KB5014754: Änderungen der zertifikatbasierten Authentifizierung auf Windows-Domänencontrollern .

Erstellen eines SCEP-Zertifikatprofils

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie geräte>verwalten Geräte>aus,und wechseln Sie zu Konfiguration >Erstellen.

Geben Sie die folgenden Eigenschaften ein:

Plattform: Wählen Sie die Plattform Ihrer Geräte aus.

Profil: Wählen Sie SCEP-Zertifikat aus. Oder wählen Sie Vorlagen>SCEP-Zertifikat aus.

Für Android Enterprise ist Profiltyp in zwei Kategorien unterteilt: Vollständig verwaltetes, dediziertes und unternehmenseigenes Arbeitsprofil und Persönliches Arbeitsprofil. Stellen Sie sicher, dass Sie das richtige SCEP-Zertifikatprofil für die von Ihnen verwalteten Geräte auswählen.

SCEP-Zertifikatprofile für das Profil Fully Managed, Dedicated, and Corporate-Owned Work Profile (Vollständig verwaltet, dediziert und unternehmenseigen mit einem Arbeitsprofil) weisen die folgenden Einschränkungen auf:

- Unter Überwachung ist die Zertifikatberichterstattung für SCEP-Zertifikatprofile des Gerätebesitzers nicht verfügbar.

- Sie können Intune nicht verwenden, um Zertifikate zu widerrufen, die von SCEP-Zertifikatprofilen für den Gerätebesitzer bereitgestellt wurden. Sie können den Widerruf über einen externen Prozess oder direkt mit der Zertifizierungsstelle verwalten.

- Für dedizierte Android Enterprise-Geräte werden SCEP-Zertifikatprofile nur für die WLAN-Netzwerkkonfiguration, VPNs und die Authentifizierung unterstützt. SCEP-Zertifikatprofile auf dedizierten Android Enterprise-Geräten werden nicht für die App-Authentifizierung unterstützt.

Für Android (AOSP) gelten die folgenden Einschränkungen:

- Unter Überwachung ist die Zertifikatberichterstattung für SCEP-Zertifikatprofile des Gerätebesitzers nicht verfügbar.

- Sie können Intune nicht verwenden, um Zertifikate zu widerrufen, die von SCEP-Zertifikatprofilen für Gerätebesitzer bereitgestellt wurden. Sie können den Widerruf über einen externen Prozess oder direkt mit der Zertifizierungsstelle verwalten.

- SCEP-Zertifikatprofile werden für Wi-Fi Netzwerkkonfiguration unterstützt. Die Unterstützung des VPN-Konfigurationsprofils ist nicht verfügbar. Ein zukünftiges Update kann unterstützung für VPN-Konfigurationsprofile enthalten.

- Die folgenden Variablen sind nicht für die Verwendung in SCEP-Zertifikatprofilen für Android (AOSP) verfügbar. Unterstützung für diese Variablen wird in einem zukünftigen Update bereitgestellt.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Department

Hinweis

Gerätebesitzer entspricht unternehmenseigenen Geräten. Die folgenden Werden als Gerätebesitzer betrachtet:

- Android Enterprise: Vollständig verwaltetes, dediziertes und Corporate-Owned Arbeitsprofil

- Android AOSP

- Benutzeraffinität

- Benutzerlos

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen. Ein geeigneter Profilname ist beispielsweise SCEP-Profil für das gesamte Unternehmen.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

Nehmen Sie in den Konfigurationseinstellungen die folgenden Konfigurationen vor:

Bereitstellungskanal: Wählen Sie aus, wie Sie das Profil bereitstellen möchten. Diese Einstellung bestimmt auch den Keychain, in dem die verknüpften Zertifikate gespeichert sind. Daher ist es wichtig, den richtigen Kanal auszuwählen.

Wählen Sie immer den Benutzerbereitstellungskanal in Profilen mit Benutzerzertifikaten aus. Der Benutzerkanal speichert Zertifikate im benutzerbasierten Keychain. Wählen Sie immer den Gerätebereitstellungskanal in Profilen mit Gerätezertifikaten aus. Der Gerätekanal speichert Zertifikate im systembasierten Keychain.

Es ist nicht möglich, den Bereitstellungskanal zu bearbeiten, nachdem Sie das Profil bereitgestellt haben. Sie müssen ein neues Profil erstellen, um einen anderen Kanal auszuwählen.

Zertifikattyp:

(Gilt für: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 und Windows 10/11)

Wählen Sie einen Typ aus, je nachdem, wie Sie das Zertifikatprofil verwenden möchten:

Benutzer: Bei Benutzerzertifikate können sowohl Benutzer- als auch Geräteattribute im Antragstellernamen und im alternativen Antragstellernamen des Zertifikats enthalten sein.

Gerät: Gerätezertifikate können nur Geräteattribute im Antragsteller und SAN des Zertifikats enthalten.

Benutzen Sie Gerät für Szenarios mit benutzerlosen Geräten (wie Kioske) oder Windows-Geräten. Auf Windows-Geräten wird das Zertifikat in den Zertifikatspeicher des lokalen Computers eingefügt.

Wenn dieses Profil für macOS für die Verwendung des Gerätebereitstellungskanals konfiguriert ist, können Sie Benutzer oder Gerät auswählen. Wenn das Profil für die Verwendung des Benutzerbereitstellungskanals konfiguriert ist, können Sie nur Benutzer auswählen.

Hinweis

Speicherung von Zertifikaten, die von SCEP bereitgestellt werden:

macOS: Zertifikate, die Sie mit SCEP bereitstellen, werden immer im System Keychain (auch als Systemspeicher oder Gerät Keychain bezeichnet) des Geräts platziert, es sei denn, Sie wählen den Benutzerbereitstellungskanal aus.

Android: Geräte verfügen über einen VPN- und Apps-Zertifikatspeicher und einen WLAN-Zertifikatspeicher. Intune speichert SCEP-Zertifikate auf einem Gerät immer im VPN- und Apps-Speicher. Durch die Verwendung des VPN- und Apps-Speichers ist das Zertifikat zur Verwendung durch eine beliebige andere App verfügbar.

Wenn ein SCEP-Zertifikat jedoch auch einem WLAN-Profil zugeordnet ist, wird das Zertifikat auch von Intune im WLAN-Speicher installiert.

Bei der Konfiguration für VPN-Apps wird der Benutzer aufgefordert, das richtige Zertifikat auszuwählen. Die automatische Zertifikatgenehmigung für vollständig verwaltete (oder BYOD-Szenarien) wird nicht unterstützt. Wenn alles ordnungsgemäß eingerichtet ist, sollte das richtige Zertifikat bereits im Dialogfeld vorab ausgewählt sein.

Format des Antragstellernamens:

Geben Sie Text ein, um Intune mitzuteilen, wie der Antragstellername in der Zertifikatanforderung automatisch erstellt werden soll. Die Optionen für das Format des Antragstellernamens sind abhängig vom ausgewählten Zertifikattyp (Benutzer oder Gerät).

Tipp

Wenn die Länge Ihres Antragstellernamens 64 Zeichen überschreitet, müssen Sie möglicherweise die Erzwingung der Namenslänge für Ihre interne Zertifizierungsstelle deaktivieren. Weitere Informationen finden Sie unter Deaktivieren des Erzwingens der DN-Länge.

Hinweis

Es gibt ein bekanntes Problem bei der Verwendung von SCEP zum Abrufen von Zertifikaten, wenn der Antragstellername in der resultierenden Zertifikatsignieranforderung (Certificate Signing Request, CSR) eines der folgenden Zeichen als Escapezeichen enthält (gefolgt von einem umgekehrten Schrägstrich \):

- +

- ;

- ,

- =

Hinweis

Ab Android 12 unterstützt Android die Verwendung der folgenden Hardware-IDs für persönliche Arbeitsprofilgeräte nicht mehr:

- Seriennummer

- IMEI

- MEID

Intune Zertifikatprofile für persönliche Arbeitsprofilgeräte, die auf diesen Variablen im Antragstellernamen oder SAN basieren, können auf Geräten, auf denen Android 12 oder höher ausgeführt wird, zum Zeitpunkt der Registrierung des Geräts mit Intune kein Zertifikat bereitstellen. Geräte, die vor dem Upgrade auf Android 12 registriert wurden, können weiterhin Zertifikate erhalten, solange Intune zuvor die Bezeichner für Gerätehardware erhalten hat.

Weitere Informationen zu dieser und anderen Änderungen, die mit Android 12 eingeführt wurden, finden Sie im Blogbeitrag Android Day Zero Support für Microsoft Endpoint Manager.

Benutzerzertifikattyp

In dieses Textfeld können Sie ein benutzerdefiniertes Format für den Antragstellernamen eingeben, einschließlich statischem Text und Variablen. Es werden zwei Variablenoptionen unterstützt: Common Name (CN) und E-Mail (E).

E-Mail (E) wird in der Regel mit der Variable {{EmailAddress}} festgelegt. Beispiel: E={{EmailAddress}}

Allgemeiner Name (CN) kann auf eine der folgenden Variablen festgelegt werden:

- CN={{UserName}}: Dies ist der Benutzername des Benutzers, z. B. janedoe.

- CN={{UserPrincipalName}}: Der Benutzerprinzipalname des Benutzers, z janedoe@contoso.com. B. .

- CN={{AAD_Device_ID}}: Eine ID, die zugewiesen wird, wenn Sie ein Gerät in Microsoft Entra ID registrieren. Diese ID wird in der Regel für die Authentifizierung bei Microsoft Entra ID verwendet.

- CN={{DeviceId}}: Dies ist eine ID, die bei der Registrierung eines Geräts bei Intune zugewiesen wird.

Hinweis

Vermeiden Sie die Verwendung von {{DeviceId}} als Antragstellername auf Windows-Geräten. In bestimmten Fällen führt das mit diesem Antragstellernamen generierte Zertifikat dazu, dass die Synchronisierung mit Intune fehlschlägt.

CN={{SERIALNUMBER}}: Die eindeutige Seriennummer (SN) wird in der Regel vom Hersteller verwendet, um ein Gerät zu identifizieren.

CN={{IMEINumber}}: Die eindeutige IMEI-Nummer (International Mobile Equipment Identity), die verwendet wird, um ein Mobiltelefon zu identifizieren.

CN={{OnPrem_Distinguished_Name}}: Dies ist eine Sequenz relativer definierter Namen, die durch Kommas getrennt sind, z. B. CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

So verwenden Sie die {{OnPrem_Distinguished_Name}}-Variable:

- Stellen Sie sicher, dass Sie das Benutzerattribute onpremisesdistinguishedname mithilfe von Microsoft Entra Connect mit Ihrem Microsoft Entra ID synchronisieren.

- Wenn der CN-Wert ein Komma enthält, muss das Format des Antragstellernamens in Anführungszeichen stehen. Beispiel: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: Administratoren können das samAccountName-Attribut aus Active Directory mithilfe von Microsoft Entra Connect in einem Attribut namens onPremisesSamAccountName mit Microsoft Entra ID synchronisieren. Intune kann diese Variable als Teil einer Zertifikatsausstellungsanforderung im Antragsteller eines Zertifikats ersetzen. Das Attribut „samAccountName“ ist der zur Unterstützung von Clients und Servern aus einer früheren Version von Windows (vor Windows 2000) verwendete Benutzeranmeldename. Das Format des Benutzeranmeldenamens lautet: DomainName\testUser oder nur testUser.

Um die Variable {{OnPremisesSamAccountName}} zu verwenden, müssen Sie das Benutzerattribute OnPremisesSamAccountName mithilfe von Microsoft Entra Connect mit Ihrem Microsoft Entra ID synchronisieren.

Alle im folgenden Abschnitt Gerätezertifikattyp aufgeführten Gerätevariablen können auch in Antragstellernamen für Benutzerzertifikate verwendet werden.

Mithilfe einer Kombination von mindestens einer dieser Variablen und statischen Textzeichenfolgen können Sie ein benutzerdefiniertes Format des Antragstellernamens erstellen, z. B.: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Dieses Beispiel enthält das Format des Antragstellernamens, das die Variablen „CN“ und „E“ und Zeichenfolgen für die Werte „Organisationseinheit“, „Organisation“, „Standort“, „Bundesland/Kanton“ und „Land/Region“ verwendet. Die Funktion CertStrToName beschreibt diese Funktion und die unterstützten Zeichenfolgen.

Benutzerattribute werden nicht für Geräte unterstützt, die nicht über Benutzerzuordnungen verfügen, z. B. Geräte, die als dedizierte Android Enterprise-Geräte registriert sind. Beispielsweise kann ein Profil, das CN={{UserPrincipalName}} im Betreff oder SAN verwendet, den Benutzerprinzipalnamen nicht abrufen, wenn kein Benutzer auf dem Gerät vorhanden ist.

Gerätzertifikattyp

Formatoptionen für das Format des Antragstellernamens umfassen die folgenden Variablen:

- {{AAD_Device_ID}} oder {{AzureADDeviceId}} – Beide Variablen können verwendet werden, um ein Gerät anhand seiner Microsoft Entra ID zu identifizieren.

- {{DeviceId}} – Die Intune-Geräteidentität

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Gilt nur für Windows und in die Domäne eingebundene Geräte)

- {{MEID}}

Sie können diese Variablen sowie statischen Text im Textfeld angeben. Beispielsweise kann der allgemeine Name für ein Gerät namens Device1 als CN={{DeviceName}}Device1 hinzugefügt werden.

Wichtig

- Wenn Sie eine Variable angeben, schließen Sie den Variablennamen wie im Beispiel veranschaulicht in doppelte geschweifte Klammern („{{ }}“) ein, um einen Fehler zu vermeiden.

- Geräteeigenschaften, die im Betreff oder alternativen Antragstellernamen eines Gerätezertifikats wie IMEI, SerialNumber oder FullyQualifiedDomainName verwendet werden, sind Eigenschaften, die von einer Person mit Zugriff auf das Gerät gespooft sein könnten.

- Ein Gerät muss alle in einem Zertifikatprofil für dieses Profil angegebenen Variablen unterstützen, um auf diesem Gerät installiert werden zu können. Wenn {{IMEI}} beispielsweise im Antragstellernamen eines SCEP-Profils verwendet wird und einem Gerät ohne IMEI-Nummer zugewiesen ist, tritt bei der Profilinstallation ein Fehler auf.

Alternativer Antragstellername:

Konfigurieren Sie den alternativen Antragstellernamen (Subject Alternative Name, SAN) in der Zertifikatanforderung. Sie können mehr als einen alternativen Antragstellernamen eingeben. Der Textwert kann Variablen und statischen Text für das Attribut enthalten.Hinweis

Die folgenden Android Enterprise-Profile unterstützen die Verwendung der {{UserName}}-Variablen für das SAN nicht:

- Vollständig verwaltetes, dediziertes und Corporate-Owned Arbeitsprofil

Wählen Sie aus den verfügbaren SAN-Attributen aus:

- E-Mail-Adresse

- Benutzerprinzipalname (UPN)

- DNS

- Uniform Resource Identifier (URI)

Der von Ihnen ausgewählte Zertifikattyp bestimmt die SAN-Variable.

Hinweis

Ab Android 12 unterstützt Android die Verwendung der folgenden Hardware-IDs für persönliche Arbeitsprofilgeräte nicht mehr:

- Seriennummer

- IMEI

- MEID

Intune Zertifikatprofile für persönliche Arbeitsprofilgeräte, die auf diesen Variablen im Antragstellernamen oder SAN basieren, können auf Geräten, auf denen Android 12 oder höher ausgeführt wird, zum Zeitpunkt der Registrierung des Geräts mit Intune kein Zertifikat bereitstellen. Geräte, die vor dem Upgrade auf Android 12 registriert wurden, können weiterhin Zertifikate erhalten, solange Intune zuvor die Bezeichner für Gerätehardware erhalten hat.

Weitere Informationen zu dieser und anderen Änderungen, die mit Android 12 eingeführt wurden, finden Sie im Blogbeitrag Android Day Zero Support für Microsoft Endpoint Manager.

Benutzerzertifikattyp

Mit dem Benutzerzertifikattyp können Sie jede der oben im Abschnitt Antragstellername beschriebenen Benutzer- oder Gerätezertifikatvariablen verwenden.

Benutzerzertifikattypen können beispielsweise den Benutzerprinzipalnamen (User Principal Name, UPN) in den alternativen Antragstellernamen aufnehmen. Wenn ein Clientzertifikat für die Authentifizierung bei einem Netzwerkrichtlinienserver verwendet wird, legen Sie den alternativen Antragstellernamen auf den Benutzerprinzipalnamen fest.

Microsoft Intune unterstützt auch OnPremisesSecurityIdentifier, eine Variable, die mit den starken Zuordnungsanforderungen des Schlüsselverteilungscenters (Key Distribution Center, KDC) für die zertifikatbasierte Authentifizierung kompatibel ist. Sie sollten die Variable zu Benutzerzertifikaten hinzufügen, die sich beim KDC authentifizieren. Sie können die Variable im Format {{OnPremisesSecurityIdentifier}} neuen und vorhandenen Profilen im Microsoft Intune Admin Center hinzufügen. Diese Variable wird in Benutzerzertifikaten für macOS, iOS und Windows 10/11 unterstützt und funktioniert nur mit dem URI-Attribut.

Gerätzertifikattyp

Mit dem Gerätezertifikattyp können Sie jede der variablen verwenden, die im Abschnitt Gerätezertifikattyp für Antragstellername beschrieben sind.

Schließen Sie den Variablennamen in geschweifte Klammern ein („{ }“), und fügen Sie den Text für diese Variable hinzu, um einen Wert für ein Attribut anzugeben. Beispielsweise kann mit {{AzureADDeviceId}}.domain.com ein Wert für das DNS-Attribut hinzugefügt werden, wobei .domain.com der Text ist. Für einen Benutzer namens User1 kann eine Email Adresse als {{FullyQualifiedDomainName}}User1@Contoso.com angezeigt werden.

Mithilfe einer Kombination aus einer oder mehreren dieser Variablen und statischen Textzeichenfolgen können Sie ein benutzerdefiniertes format für alternative Antragstellernamen erstellen, z. B. {{UserName}}-Home.

Microsoft Intune unterstützt auch OnPremisesSecurityIdentifier, eine Variable, die mit den starken Zuordnungsanforderungen des Schlüsselverteilungscenters (Key Distribution Center, KDC) für die zertifikatbasierte Authentifizierung kompatibel ist. Sie sollten die Variable zu Gerätezertifikaten hinzufügen, die sich beim KDC authentifizieren. Sie können die Variable im Format {{OnPremisesSecurityIdentifier}} neuen und vorhandenen Profilen im Microsoft Intune Admin Center hinzufügen. Diese Variable wird in Gerätezertifikaten für Microsoft Entra hybrid eingebundenen Geräte unterstützt und funktioniert nur mit dem URI-Attribut.

Wichtig

- Wenn Sie eine Gerätezertifikatvariable verwenden, schließen Sie den Variablennamen in doppelte geschweifte Klammern ein („{{ }}“).

- Verwenden Sie für den Text nach der Variable keine geschweiften Klammern { }, senkrechten Striche | und Semikolons ;.

- Geräteeigenschaften, die im Betreff oder alternativen Antragstellernamen eines Gerätezertifikats wie IMEI, SerialNumber oder FullyQualifiedDomainName verwendet werden, sind Eigenschaften, die von einer Person mit Zugriff auf das Gerät gespooft sein könnten.

- Ein Gerät muss alle in einem Zertifikatprofil für dieses Profil angegebenen Variablen unterstützen, um auf diesem Gerät installiert werden zu können. Wenn {{IMEI}} beispielsweise im alternativen Antragstellernamen eines SCEP-Profils verwendet wird und einem Gerät ohne IMEI-Nummer zugewiesen ist, tritt bei der Profilinstallation ein Fehler auf.

Gültigkeitsdauer des Zertifikats:

Sie können einen niedrigeren Wert als den für die Gültigkeitsdauer in der Zertifikatvorlage eingeben, aber keinen höheren. Wenn Sie die Zertifikatvorlage so konfiguriert haben, dass sie einen benutzerdefinierten Wert unterstützt, der im Intune Admin Center festgelegt werden kann, verwenden Sie diese Einstellung, um die verbleibende Zeit anzugeben, bevor das Zertifikat abläuft.

Intune unterstützt einen Gültigkeitszeitraum von bis zu 24 Monaten.

Wenn die Gültigkeitsdauer des Zertifikats in der Zertifikatvorlage beispielsweise zwei Jahre beträgt, können Sie als Wert „ein Jahr“ eingeben, aber nicht „fünf Jahre“. Zudem muss der Wert niedriger als die verbleibende Gültigkeitsdauer des Zertifikats der ausstellenden Zertifizierungsstelle sein.

Planen Sie die Verwendung einer Gültigkeitsdauer von fünf Tagen oder höher. Wenn der Gültigkeitszeitraum weniger als fünf Tage beträgt, ist die Wahrscheinlichkeit hoch, dass das Zertifikat in einen Zustand fast abläuft oder abgelaufen ist. Dies kann dazu führen, dass der MDM-Agent auf Geräten das Zertifikat vor der Installation ablehnt.

Schlüsselspeicheranbieter (KSP):

(Gilt für: Windows 8.1 und Windows 10/11)

Geben Sie an, wo der Schlüssel für das Zertifikat gespeichert wird. Wählen Sie aus den folgenden Werten aus:

- Bei TPM-KSP (Trusted Platform Module) registrieren, falls vorhanden, andernfalls Software-KSP

- Bei TPM-KSP (Trusted Platform Module) registrieren, andernfalls Fehler

- Bei Windows Hello for Business registrieren, andernfalls Fehler (Windows 10 und höher)

- Bei Software-KSP registrieren

Schlüsselverwendung:

Wählen Sie Schlüsselverwendungsoptionen für das Zertifikat aus:

- Digitale Signatur: Lässt den Schlüsselaustausch nur zu, wenn der Schlüssel durch eine digitale Signatur geschützt ist.

- Schlüsselverschlüsselung: Lässt den Schlüsselaustausch nur zu, wenn der Schlüssel verschlüsselt ist.

Schlüsselgröße (Bits):

Wählen Sie die Anzahl der Bits aus, die im Schlüssel enthalten sein sollen:

Nicht konfiguriert

1024

2048

4096 – Eine Schlüsselgröße von 4096 wird für die folgenden Plattformen unterstützt:

- Android (alle)

- iOS/iPadOS 14 und höher

- macOS 11 und höher

- Windows (alle)

Hinweis

Für Windows-Geräte wird 4096-Bit-Schlüsselspeicher nur im Softwareschlüsselspeicheranbieter (KSP ) unterstützt. Im Folgenden wird das Speichern von Schlüsseln dieser Größe nicht unterstützt:

- Das Hardware-TPM (Trusted Platform Module). Als Problemumgehung können Sie den Software-KSP für die Schlüsselspeicherung verwenden.

- Windows Hello for Business. Derzeit gibt es keine Problemumgehung für Windows Hello for Business.

Hashalgorithmus:

(Gilt für Android, Android (AOSP), Android Enterprise, Windows 8.1 und Windows 10/11)

Wählen Sie einen der verfügbaren Hashalgorithmustypen, der für dieses Zertifikat verwendet werden soll. Wählen Sie die höchste Sicherheitsebene aus, die die verbundenen Geräten unterstützen.

HINWEIS: Android AOSP- und Android Enterprise-Geräte wählen den stärksten unterstützten Algorithmus aus. SHA-1 wird ignoriert, und stattdessen wird SHA-2 verwendet.

Stammzertifikat:

Wählen Sie das vertrauenswürdige Zertifikatprofil aus, das Sie zuvor konfiguriert und den entsprechenden Benutzern und Geräten für dieses SCEP-Zertifikatprofil zugewiesen haben. Das vertrauenswürdige Zertifikatprofil wird zum Bereitstellen von Benutzern und Geräten mit dem Zertifikat der vertrauenswürdigen Stammzertifizierungsstelle verwendet. Weitere Informationen zum vertrauenswürdigen Zertifikatprofil finden Sie unter Exportieren des Zertifikats der vertrauenswürdigen Stammzertifizierungsstelle und Erstellen vertrauenswürdiger Zertifikatprofile in Verwenden von Zertifikaten für die Authentifizierung in Intune.

Hinweis

Wenn Sie über eine PKI-Infrastruktur mit mehreren Ebenen verfügen, beispielsweise eine Stammzertifizierungsstelle und eine ausstellende Zertifizierungsstelle, wählen Sie das vertrauenswürdige Stammzertifikatprofil aus, das die ausstellende Zertifizierungsstelle überprüft.

Erweiterte Schlüsselverwendung:

Fügen Sie Werte für den beabsichtigten Zweck des Zertifikats hinzu. In den meisten Fällen erfordert das Zertifikat Clientauthentifizierung, damit der Benutzer bzw. das Gerät auf einem Server authentifiziert werden kann. Sie können ggf. weitere Schlüsselverwendungen hinzufügen.

Verlängerungsschwellenwert (%):

Geben Sie den Prozentsatz der Zertifikatgültigkeitsdauer an, die verbleibt, bevor das Gerät eine Verlängerung des Zertifikats anfordert. Wenn Sie beispielsweise „20“ eingeben, wird versucht, das Zertifikat zu erneuern, wenn das Zertifikat bereits zu 80 % abgelaufen ist. Die Erneuerungsversuche werden fortgesetzt, bis die Erneuerung erfolgreich ist. Bei der Erneuerung wird ein neues Zertifikat generiert, das zu einem neuen öffentlichen/privaten Schlüsselpaar führt.

Hinweis

Erneuerungsverhalten unter iOS/iPadOS und macOS: Zertifikate können nur während der Verlängerungsschwellenphase verlängert werden. Darüber hinaus muss das Gerät beim Synchronisieren mit Intune entsperrt werden. Wenn die Verlängerung nicht erfolgreich war, verbleibt das abgelaufene Zertifikat auf dem Gerät, und Intune löst keine Verlängerung mehr aus. Außerdem bietet Intune keine Option zum erneuten Bereitstellen abgelaufener Zertifikate. Betroffene Geräte müssen vorübergehend aus dem SCEP-Profil ausgeschlossen werden, um das abgelaufene Zertifikat zu entfernen und ein neues anzufordern.

SCEP-Server-URLs:

Geben Sie mindestens eine URL für die NDES-Server ein, die Zertifikate über SCEP ausstellen. Geben Sie zum Beispiel

https://ndes.contoso.com/certsrv/mscep/mscep.dllein.Damit Geräte im Internet Zertifikate erhalten können, müssen Sie die NDES-URL außerhalb Ihres Unternehmensnetzwerks angeben.

Es kann sich um eine HTTP- oder HTTPS-URL handeln. Allerdings muss in der SCEP-Server-URL zur Unterstützung der folgenden Geräte „HTTPS“ verwendet werden:- Android-Geräteadministrator

- Android Enterprise-Gerätebesitzer

- Unternehmenseigenes Android Enterprise-Arbeitsprofil

- Persönliches Android Enterprise-Arbeitsprofil

Sie können bei Bedarf zusätzliche SCEP-URLs für Lastenausgleiche hinzufügen. Geräte senden drei separate Aufrufe an den NDES-Server. Mit dem ersten Aufruf werden die Serverfunktionen abgerufen, mit dem zweiten Aufruf erfolgt der Abruf eines öffentlichen Schlüssels, und mit dem dritten Aufruf wird eine Anforderung zur Signierung übermittelt. Wenn Sie mehrere URLs verwenden, kann der Lastenausgleich dazu führen, dass für nachfolgende Aufrufe eines NDES-Servers eine andere URL verwendet wird. Wenn innerhalb derselben Anforderung ein anderer Server für einen nachfolgenden Aufruf kontaktiert wird, ist die Anforderung nicht erfolgreich.

Das Verhalten zur Verwaltung der NDES-Server-URL ist für jede Geräteplattform spezifisch:

- Android: Das Gerät randomisiert die Liste der URLs, die in der SCEP-Richtlinie empfangen werden, und durchläuft dann die Liste, bis ein zugänglicher NDES-Server ermittelt wird. Das Gerät verwendet dann weiterhin dieselbe URL und denselben Server für den gesamten Prozess. Wenn das Gerät auf keinen der NDES-Server zugreifen kann, wird der Prozess nicht erfolgreich ausgeführt.

- iOS/iPadOS: Intune randomisiert die URLs und stellt eine einzelne URL für ein Gerät bereit. Wenn das Gerät nicht auf den NDES-Server zugreifen kann, wird die SCEP-Anforderung nicht erfolgreich ausgeführt.

- Windows: Die Liste der NDES-URLs wird randomisiert und an das Windows-Gerät übergeben, das diese dann in der empfangenen Reihenfolge testet, bis eine verfügbare URL gefunden wird. Wenn das Gerät auf keinen der NDES-Server zugreifen kann, wird der Prozess nicht erfolgreich ausgeführt.

Wenn ein Gerät den NDES-Server in diesen drei Aufrufen nicht erreicht, wird die SCEP-Anforderung nicht erfolgreich ausgeführt. Dies könnte beispielsweise der Fall sein, wenn eine Lastenausgleichslösung eine andere URL für den zweiten oder dritten Aufruf des NDES-Servers bereitstellt oder einen anderen tatsächlichen NDES-Server basierend auf einer virtualisierten URL für NDES zurückgibt. Nach einer nicht erfolgreichen Anforderung versucht ein Gerät, den Prozess im nächsten Richtlinienzyklus beginnend mit der randomisierten Liste der NDES-URLs (oder mit einer einzelnen URL für iOS/iPadOS) noch mal auszuführen.

Dieser Schritt gilt nur für Android Enterprise-Geräteprofile für vollständig verwaltetes, dediziertes und Corporate-Owned Arbeitsprofil.

Konfigurieren Sie in Appsden Zertifikatzugriff , um zu verwalten, wie Zertifikatzugriff für Anwendungen gewährt wird. Wählen Sie zwischen:

- Benutzergenehmigung für Appserforderlich (Standard): Benutzer müssen die Verwendung eines Zertifikats durch alle Anwendungen genehmigen.

- Automatisches Erteilen für bestimmte Apps (Benutzergenehmigung für andere Apps erforderlich) – Wählen Sie mit dieser Option Apps hinzufügen und dann eine oder mehrere Apps aus, die das Zertifikat ohne Benutzerinteraktion im Hintergrund verwenden.

Wählen Sie Weiter aus.

Wählen Sie unter Zuweisungen die Benutzer oder Gruppen aus, denen das Profil zugewiesen werden soll. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

(Gilt nur für Windows 10/11) Geben Sie unter Anwendbarkeitsregeln Anwendbarkeitsregeln an, um die Zuweisung dieses Profils einzuschränken. Sie können auswählen, dass das Profil basierend auf der Betriebssystemedition oder der Version eines Geräts zugewiesen oder nicht zugewiesen wird.

Weitere Informationen finden Sie im Artikel Erstellen eines Geräteprofils in Microsoft Intune im Abschnitt Anwendbarkeitsregeln.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie auf „Erstellen“ klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Profilliste angezeigt.

Vermeiden von Zertifikatsignieranforderungen mit Sonderzeichen als Escapezeichen

Es gibt ein bekanntes Problem bei SCEP- und PKCS-Zertifikatanforderungen, die einen Antragstellernamen (CN) mit einem oder mehreren der folgenden Sonderzeichen als Escapezeichen enthalten. Antragstellernamen, die eines der Sonderzeichen als Escapezeichen enthalten, führen zu einer CSR mit einem falschen Antragstellernamen. Ein falscher Antragstellername führt dazu, dass die SCEP-Challenge-Validierung fehlschlägt und kein Zertifikat ausgestellt wird.

Die Sonderzeichen sind:

- +

- ,

- ;

- =

Wenn Ihr Antragstellername eines der Sonderzeichen enthält, verwenden Sie eine der folgenden Optionen, um diese Einschränkung zu umgehen:

- Kapseln Sie den CN-Wert, der das Sonderzeichen enthält, mit Anführungszeichen.

- Entfernen Sie das Sonderzeichen aus dem CN-Wert.

Beispielsweise haben Sie einen Antragstellernamen, der als Test user (TestCompany, LLC) angezeigt wird. Eine CSR, die einen CN mit dem Komma zwischen TestCompany und LLC umfasst, stellt ein Problem dar. Das Problem kann vermieden werden, indem Sie den gesamten CN in Anführungszeichen setzen oder das Komma zwischen TestCompany und LLC entfernen:

- Anführungszeichen hinzufügen: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Das Komma entfernen: CN=Test User (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Allerdings tritt bei Versuchen, das Komma mithilfe eines umgekehrten Schrägstrichs mit einem Escapezeichen zu versehen, ein Fehler in den CRP-Protokollen auf:

- Komma mit Escapezeichen: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Der Fehler ähnelt dem folgenden:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Zuweisen des Zertifikatprofils

Weisen Sie SCEP-Zertifikatprofile auf die gleiche Weise zu, wie Sie Geräteprofile für andere Zwecke bereitstellen.

Wichtig

Um ein SCEP-Zertifikatprofil zu verwalten, muss ein Gerät auch das vertrauenswürdige Zertifikatprofil erhalten haben, das es mit Ihrem vertrauenswürdigen Zertifikat der Stammzertifizierungsstelle bereitstellt. Es wird empfohlen, jeweils das Profil des vertrauenswürdigen Stammzertifikats sowie das Profil des SCEP-Zertifikats in den gleichen Gruppen bereitzustellen.

Beachten Sie jedoch Folgendes, bevor Sie fortfahren:

Wenn Sie Gruppen SCEP-Zertifikatprofile zuweisen, wird die vertrauenswürdige Zertifikatsdatei der Stammzertifizierungsstelle (wie im vertrauenswürdigen Zertifikatprofil angegeben) auf dem Gerät installiert. Das Gerät verwendet das SCEP-Zertifikatprofil, um eine Zertifikatanforderung für das vertrauenswürdige Zertifikat der Stammzertifizierungsstelle zu erstellen.

Das SCEP-Zertifikatprofil wird nur auf Geräten installiert, auf denen die Plattform ausgeführt wird, die Sie beim Erstellen des Zertifikatprofils angegeben haben.

Sie können Zertifikatprofile zu Benutzer- oder Gerätesammlungen zuweisen.

Damit Zertifikate möglichst schnell nach der Geräteregistrierung auf Geräten veröffentlicht werden können, weisen Sie das Zertifikatprofil besser einer Benutzergruppe zu (nicht einer Gerätegruppe). Wenn Sie es einer Gerätegruppe zuweisen, muss eine vollständige Geräteregistrierung stattfinden, bevor das Gerät Richtlinien empfängt.

Wenn Sie die Co-Verwaltung für Intune und Configuration Manager verwenden, bewegen Sie in Configuration Manager den Schieberegler für Workloads für die Ressourcenzugriffsrichtlinie auf Intune oder Intune-Pilot. Diese Einstellung ermöglicht es Windows 10/11-Clients, den Prozess zur Anforderung des Zertifikats zu starten.

Hinweis

- Wenn auf iOS-/iPadOS- und macOS-Geräten ein SCEP-Zertifikatprofil oder ein PKCS-Zertifikatprofil einem zusätzlichen Profil wie einem Wi-Fi- oder VPN-Profil zugeordnet ist, erhält das Gerät ein Zertifikat für jedes dieser zusätzlichen Profile. Dies führt dazu, dass das Gerät über mehrere Zertifikate verfügt, die von der SCEP- oder PKCS-Zertifikatanforderung übermittelt werden.

- Über das SCEP bereitgestellte Zertifikate sind eindeutig. Bei über PKCS bereitgestellten Zertifikaten handelt es sich um dasselbe Zertifikat. Sie scheinen nur unterschiedlich, da jede Profilinstanz im Verwaltungsprofil durch eine separate Zeile dargestellt wird.

- Unter iOS 13 und macOS 10.15 gibt es zusätzliche Sicherheitsanforderungen, die von Apple dokumentiert sind .

Nächste Schritte

Problembehandlung bei der Bereitstellung von SCEP-Zertifikatprofilen