Einrichten eines Pro-App-VPN für iOS-Geräte in Intune

Sie können in Microsoft Intune VPNs erstellen und verwenden, die einer bestimmten App zugewiesen sind. Dieses Feature wird als Pro-App-VPN bezeichnet. Sie wählen die verwalteten Apps aus, die das VPN auf Geräten verwenden können, die von Intune verwaltet werden. Wenn Sie Pro-App-VPNs verwenden, stellen Endbenutzer automatisch eine Verbindung über das VPN her und erhalten Zugriff auf Organisationsressourcen, z. B. Dokumente.

Diese Funktion gilt für:

- iOS 9 und höher

- iOS 13.0 und höher

Informieren Sie sich in der Dokumentation Ihres VPN-Anbieters, um zu erfahren, ob Ihr VPN Pro-App-VPNs unterstützt.

In diesem Artikel erfahren Sie, wie Sie ein Pro-App-VPN-Profil erstellen und dieses Profil Ihren Apps zuweisen. Anhand der folgenden Schritte können Sie Ihren Endbenutzern nahtlos Pro-App-VPNs zur Verfügung stellen. Bei den meisten VPNs, die ein Pro-App-VPN unterstützen, öffnen Benutzer eine App, und die Verbindung zum VPN wird automatisch hergestellt.

Bei einigen VPNs ist auch eine Authentifizierung mit Anmeldeinformationen für ein Pro-App-VPN möglich. Das bedeutet, dass Benutzer einen Benutzernamen und ein Kennwort eingeben müssen, um eine Verbindung mit dem VPN herzustellen.

Wichtig

- Pro-App-VPN wird für IKEv2 VPN-Profile für iOS/iPadOS nicht unterstützt.

Pro-App-VPN mit Microsoft Tunnel oder Zscaler

Microsoft Tunnel und Zscaler Private Access (ZPA) sind für die Authentifizierung in Microsoft Entra ID integriert. Bei Tunnel oder ZPA benötigen Sie weder ein Profil mit einem vertrauenswürdigen Zertifikat noch ein Profil mit einem SCEP- oder PKCS-Zertifikat (dies wird in diesem Artikel beschrieben).

Wenn Sie ein Pro-App-VPN-Profil für Zscaler eingerichtet haben, wird beim Öffnen einer verknüpften App nicht automatisch eine Verbindung mit ZPA hergestellt. Stattdessen muss sich der Benutzer bei der Zscaler-App anmelden. Dann ist der Remotezugriff auf die verknüpften Apps beschränkt.

Voraussetzungen

Ihr VPN-Anbieter kann andere Anforderungen für pro App-VPN haben, z. B. bestimmte Hardware oder Lizenzierung. Vor der Einrichtung des Pro-App-VPN ist es daher erforderlich, dass Sie sich mit der Anbieterdokumentation vertraut machen und die beschriebenen Anforderungen erfüllen.

Exportieren Sie die vertrauenswürdige Stammzertifikatdatei

.cervon Ihrem VPN-Server. Sie fügen diese Datei dem in diesem Artikel beschriebenen vertrauenswürdigen Zertifikatprofil hinzu, das Sie in Intune erstellen.So exportieren Sie die Datei:

Öffnen Sie die Verwaltungskonsole auf Ihrem VPN-Server.

Stellen Sie sicher, dass Ihr VPN-Server die zertifikatbasierte Authentifizierung verwendet.

Exportieren Sie die vertrauenswürdige Stammzertifikatdatei. Es verfügt über eine

.cerErweiterung.Fügen Sie den Namen der Zertifizierungsstelle (ZS) hinzu, die das Zertifikat für die Authentifizierung beim VPN-Server ausgestellt hat.

Wenn die vom Gerät vorgelegte Zertifizierungsstelle mit einer CA in der Liste der vertrauenswürdigen Zertifizierungsstellen auf dem VPN-Server übereinstimmt, authentifiziert der VPN-Server das Gerät.

Um seine Identität nachzuweisen, zeigt der VPN-Server das Zertifikat an, das vom Gerät ohne Aufforderung akzeptiert werden muss. Um die automatische Genehmigung des Zertifikats zu bestätigen, erstellen Sie ein vertrauenswürdiges Zertifikatprofil in Intune (in diesem Artikel). Das Intune vertrauenswürdigen Zertifikatprofils muss das Stammzertifikat (

.cerDatei) des VPN-Servers enthalten, das von der Zertifizierungsstelle (Ca) ausgestellt wurde.-

Um die Richtlinie zu erstellen, melden Sie sich mindestens beim Microsoft Intune Admin Center mit einem Konto an, das über die integrierte Rolle Richtlinien- und Profil-Manager verfügt. Weitere Informationen zu den integrierten Rollen findest du unter Rollenbasierte Zugriffssteuerung für Microsoft Intune.

Schritt 1: Erstellen einer Gruppe für Ihre VPN-Benutzer

Erstellen sie eine vorhandene Gruppe in Microsoft Entra ID, oder wählen Sie sie aus. Diese Gruppe:

- Muss die Benutzer oder Geräte enthalten, die pro App-VPN verwenden.

- Empfängt alle Intune Richtlinien, die Sie erstellen.

Die Schritte zum Erstellen einer neuen Gruppe werden unter Hinzufügen von Gruppen zum Organisieren von Benutzern und Geräten beschrieben.

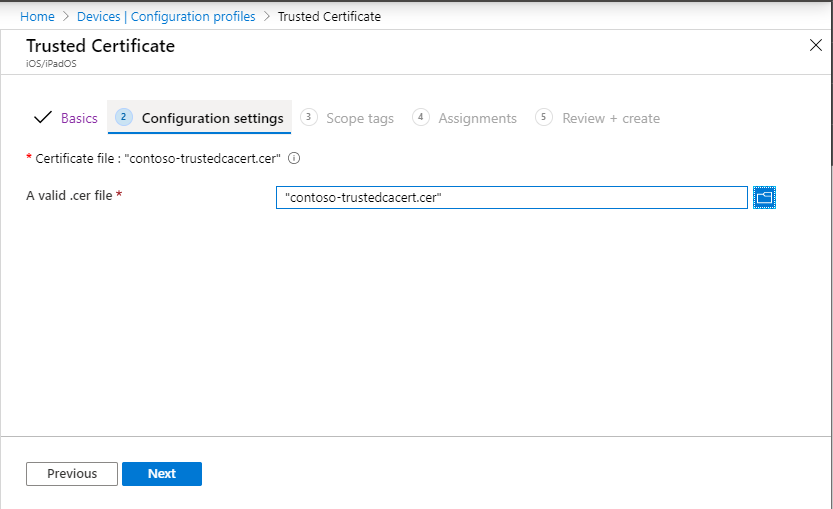

Schritt 2: Erstellen eines vertrauenswürdigen Zertifikatprofils

Importieren Sie das von der Zertifizierungsstelle ausgestellte Stammzertifikat des VPN-Servers in ein Intune Profil. Dieses Stammzertifikat ist die Datei, die .cer Sie unter Voraussetzungen (in diesem Artikel) exportiert haben. Das Profil des vertrauenswürdigen Zertifikats weist das iOS/iPadOS-Gerät an, automatisch der CA zu vertrauen, die der VPN-Server präsentiert.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Geräte>Geräte verwalten>Konfiguration>Erstellen>Neue Richtlinie aus.

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie iOS/iPadOS aus.

- Profiltyp: Wählen Sie Vertrauenswürdiges Zertifikat aus.

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen. Ein geeigneter Profilname ist beispielsweise VPN-Profil für vertrauenswürdiges iOS/iPadOS-Zertifikat für das gesamte Unternehmen.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie Weiter aus.

Wählen Sie in Konfigurationseinstellungen das Ordnersymbol aus, und navigieren Sie zu Ihrem VPN-Zertifikat (

.cerDatei), das Sie über Ihre VPN-Verwaltungskonsole exportiert haben.Wählen Sie Weiter aus, und setzen Sie die Erstellung des Profils fort. Weitere Informationen findest du unter Erstellen eines VPN-Profils.

Schritt 3: Erstellen eines SCEP- oder PKCS-Zertifikatprofils

Das in Schritt 2 erstellte vertrauenswürdige Stammzertifikatprofil ermöglicht es dem Gerät, dem VPN-Server automatisch zu vertrauen.

Erstellen Sie in diesem Schritt das SCEP- oder PKCS-Zertifikatprofil in Intune. Das SCEP- oder PKCS-Zertifikat stellt Anmeldeinformationen aus dem iOS/iPadOS-VPN-Client an den VPN-Server bereit. Durch das Zertifikat kann das Gerät im Hintergrund eine Authentifizierung durchführen, ohne dass der Benutzer zur Eingabe eines Benutzernamens und Kennworts aufgefordert wird.

Um das Clientauthentifizierungszertifikat in Intune zu konfigurieren und zuzuweisen, wechseln Sie zu einem der folgenden Artikel:

- Konfigurieren der Infrastruktur, sodass SCEP mit Intune unterstützt wird

- Konfigurieren und Verwalten von PKCS-Zertifikaten mit Intune

Achten Sie darauf, dass das Zertifikat für die Clientauthentifizierung konfiguriert wurde. Sie können die Clientauthentifizierung direkt in SCEP-Zertifikatprofilen festlegen (Erweiterte Schlüsselverwendungsliste>Clientauthentifizierung). Legen Sie für PKCS die Clientauthentifizierung in der Zertifikatvorlage in der Zertifizierungsstelle fest.

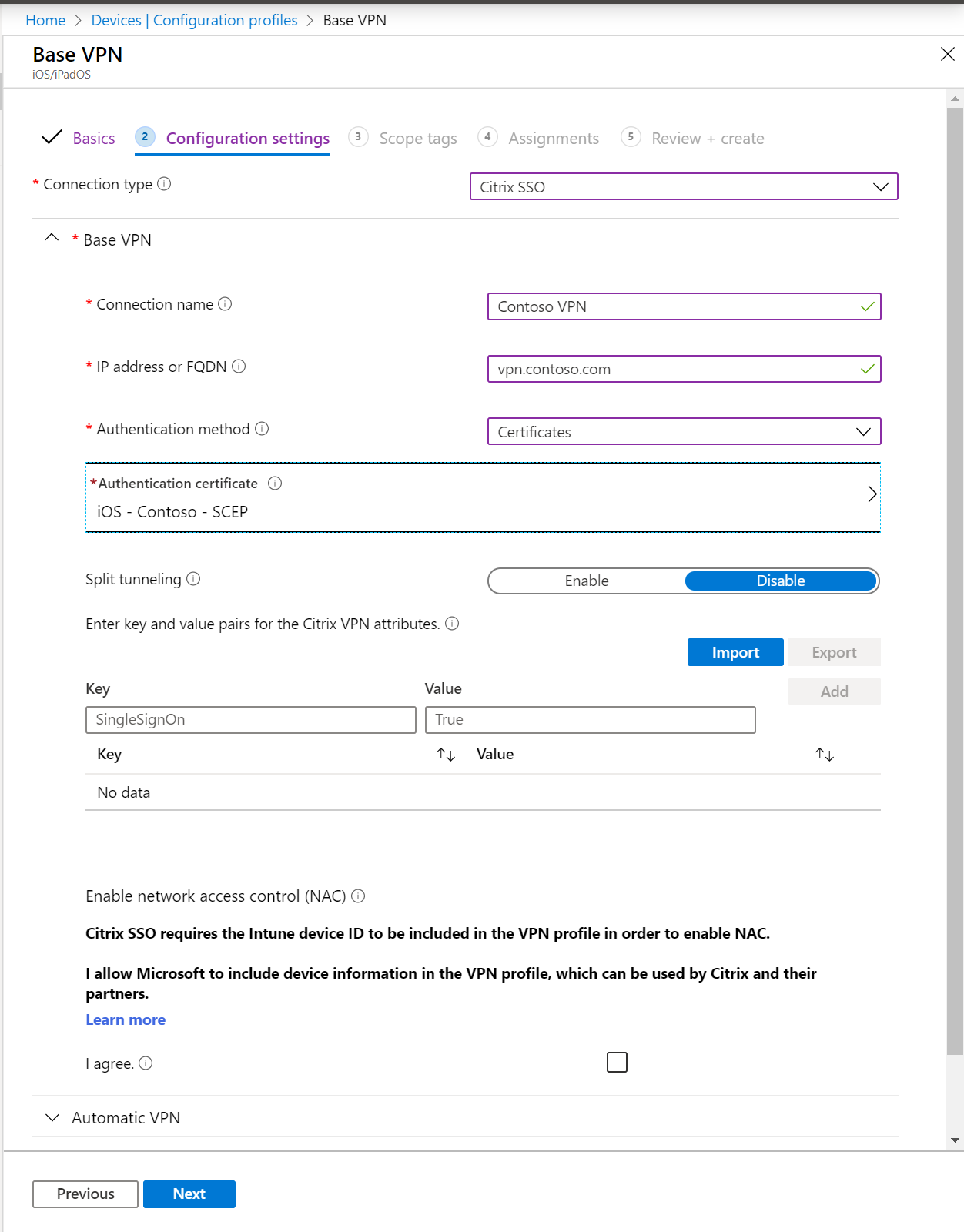

Schritt 4: Erstellen eines Pro-App-VPN-Profils

Dieses VPN-Profil enthält das SCEP- oder PKCS-Zertifikat, das die Anmeldeinformationen des Clients, die Verbindungsinformationen für das VPN und das Pro-App-VPN-Flag enthält, welches das von der iOS/iPadOS-Anwendung verwendete Pro-App-VPN aktiviert.

Wählen Sie im Microsoft Intune Admin CenterGeräte>verwalten Konfiguration>>Neue Richtlinieerstellen> aus.

Geben Sie die folgenden Eigenschaften ein, und wählen Sie Erstellen aus:

- Plattform: Wählen Sie iOS/iPadOS aus.

- Profiltyp: Wählen Sie VPN aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das benutzerdefinierte Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen. Ein geeigneter Profilname ist beispielsweise Pro-App-VPN-Profil für iOS/iPadOS für myApp.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird aber empfohlen.

Konfigurieren Sie in den Konfigurationseinstellungen die folgenden Einstellungen:

Verbindungstyp: Wählen Sie Ihre VPN-Client-App aus.

Basis-VPN: Konfigurieren Sie Ihre Einstellungen. Im Artikel iOS-VPN-Einstellungen werden alle Einstellungen beschrieben. Achten Sie darauf, dass Sie die folgenden Konfigurationen wie unten angegeben vornehmen, wenn Sie ein Pro-App-VPN verwenden:

- Authentifizierungsmethode: Wählen Sie Zertifikateaus.

- Authentifizierungszertifikat: Wählen Sie ein vorhandenes SCEP- oder PKCS-Zertifikat >AUS.

- Geteiltes Tunneling: Wählen Sie Deaktivieren aus, um zu erzwingen, dass der gesamte Datenverkehr den VPN-Tunnel verwendet, wenn die VPN-Verbindung aktiv ist.

Informationen zu den anderen Einstellungen erhalten Sie unter iOS-/iPadOS-VPN-Einstellungen.

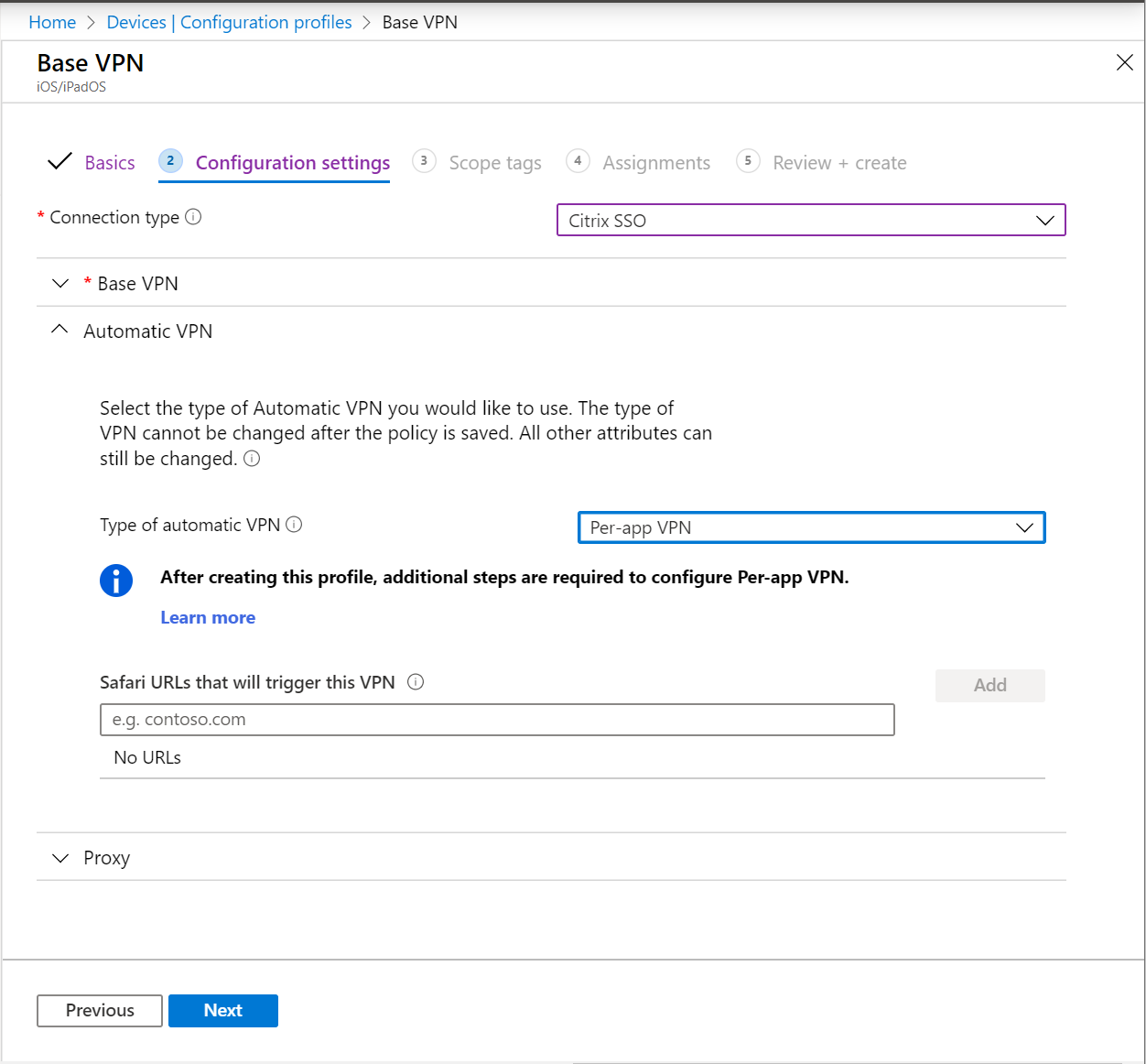

Automatisches VPN>Typ des automatischen VPN>Pro-App-VPN

Wählen Sie Weiter aus, und setzen Sie die Erstellung des Profils fort. Weitere Informationen findest du unter Erstellen eines VPN-Profils.

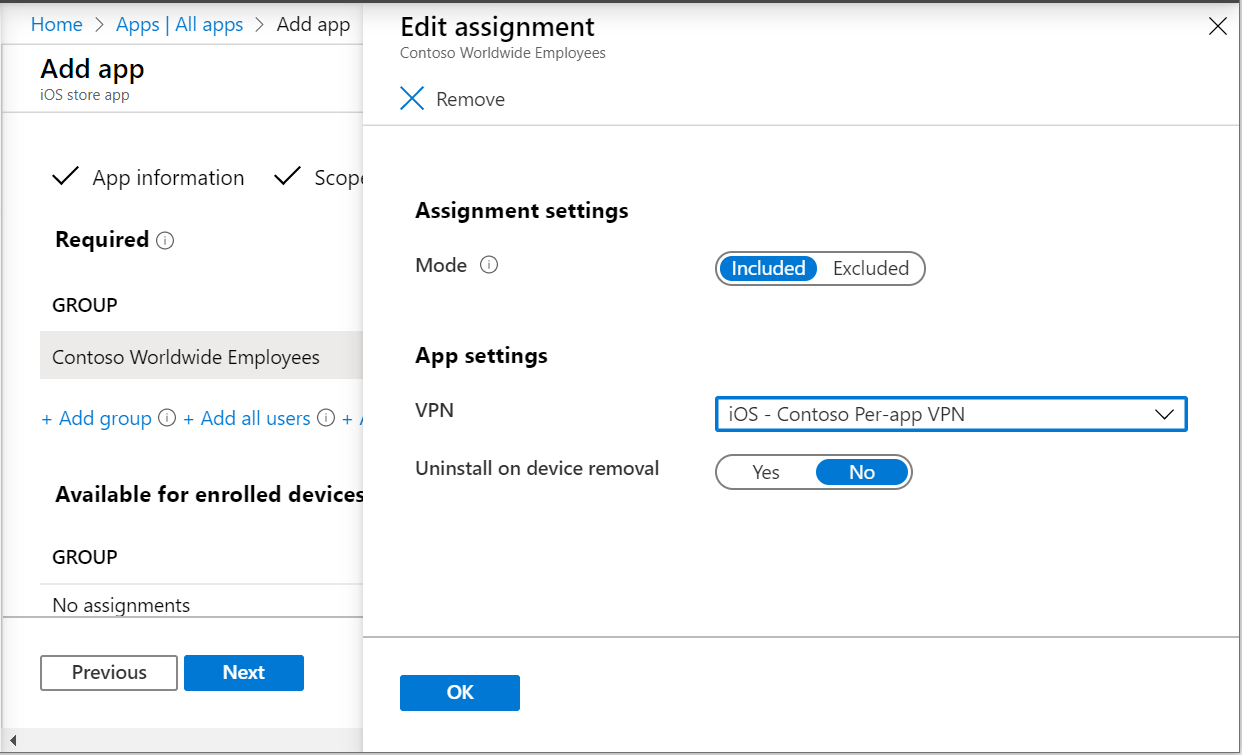

Schritt 5: Zuordnen einer App zum VPN-Profil

Nachdem Sie Ihr VPN-Profil hinzugefügt haben, ordnen Sie dem Profil die App und Microsoft Entra Gruppe zu.

Wählen Sie im Microsoft Intune Admin CenterApps>Alle Apps aus.

Wählen Sie eine App aus der Liste >Eigenschaften>Zuweisungen>bearbeiten aus.

Wechseln Sie zum Abschnitt Erforderlich oder Verfügbar für registrierte Geräte.

Wählen Sie Gruppe> hinzufügen Wählen Sie die Gruppe aus, die Sie erstellt haben (in diesem Artikel) >Wählen Sie aus.

Wählen Sie unter VPNs das Pro-App-VPN-Profil aus, das Sie im Rahmen dieses Artikels erstellt haben.

Klicken Sie auf OK>Speichern.

Wenn alle der folgenden Bedingungen vorhanden sind, besteht eine Zuordnung zwischen einer App und einem Profil so lange, bis der Benutzer eine erneute Installation vom Intune-Unternehmensportal anfordert:

- Die App wurde mit verfügbarer Installationsabsicht ausgerichtet.

- Das Profil und die App sind auf dieselbe Gruppe ausgerichtet.

- Der Endbenutzer hat die Installation der App in der Unternehmensportal-App angefordert. Diese Anforderung führt dazu, dass die App und das Profil auf dem Gerät installiert werden.

- Sie entfernen oder ändern die Pro-App-VPN-Konfiguration über die App-Zuweisung.

Wenn die folgenden Bedingungen erfüllt sind, wird eine Zuordnung zwischen einer App und einem Profil während des nächsten Geräte-Check-Ins entfernt:

- Die App wurde mit erforderlicher Installationsabsicht ausgerichtet.

- Das Profil und die App sind auf dieselbe Gruppe ausgerichtet.

- Sie entfernen die Pro-App-VPN-Konfiguration aus der App-Zuweisung.

Überprüfen der Verbindung auf dem iOS/iPadOS-Gerät

Wenn Ihr Pro-App-VPN eingerichtet und Ihrer App zugeordnet ist, überprüfen Sie, ob die Verbindung von einem Gerät aus funktioniert.

Bevor Sie eine Verbindung herstellen:

Stellen Sie sicher, dass Sie alle in diesem Artikel beschriebenen Richtlinien für dieselbe Gruppe bereitstellen. Ansonsten funktioniert das Pro-App-VPN nicht.

Wenn Sie die Pulse Secure VPN-App oder eine benutzerdefinierte VPN-Client-App verwenden, können Sie das Tunneln auf App- oder Paketebene verwenden:

- Legen Sie für das Tunneln auf App-Ebene den ProviderType-Wert auf App-Proxy fest.

- Legen Sie für das Tunneln auf Paketebene den ProviderType-Wert auf Packet-Tunnel fest.

Informieren Sie sich in der Dokumentation Ihres VPN-Anbieters, um sicherzustellen, dass Sie den korrekten Wert verwenden.

Herstellen einer Verbindung mithilfe des Pro-App-VPNs

Überprüfen Sie die Zero Touch-Funktion, indem Sie eine Verbindung herstellen, ohne dabei das VPN auswählen oder Ihre Anmeldeinformationen eingeben zu müssen. Die Zero Touch-Funktion bedeutet Folgendes:

- Das Gerät fordert den Benutzer nicht auf, dem VPN-Server zu vertrauen. Das heißt, dass dem Benutzer nicht das Dialogfeld Dynamic Trust (Dynamische Vertrauensstellung) angezeigt wird.

- Der Benutzer muss keine Anmeldeinformationen eingeben.

- Sobald der Benutzer eine der verknüpften Apps öffnet, wird das Benutzergerät mit dem VPN verbunden.

Ressourcen

- Um die iOS-/iPadOS-Einstellungen zu überprüfen, wechseln Sie zu VPN-Einstellungen für iOS-/iPadOS-Geräte in Microsoft Intune.

- Weitere Informationen zu VPN-Einstellungen und Intune finden Sie unter Konfigurieren von VPN-Einstellungen in Microsoft Intune.