Microsoft Defender für Endpunkt

Gilt für: Configuration Manager (Current Branch)

Endpoint Protection kann ihnen dabei helfen, Microsoft Defender for Endpoint zu verwalten und zu überwachen. Microsoft Defender for Endpoint hilft Unternehmen dabei, erweiterte Angriffe auf ihre Netzwerke zu erkennen, zu untersuchen und darauf zu reagieren. Configuration Manager Richtlinien können Ihnen helfen, Windows 10 oder neuere Clients zu integrieren und zu überwachen.

das cloudbasierte Portal von Microsoft Defender for Endpoint ist Microsoft Defender Security Center. Durch Hinzufügen und Bereitstellen einer Konfigurationsdatei für das Client-Onboarding können Configuration Manager die Integrität der Bereitstellung status und Microsoft Defender for Endpoint Agents überwachen. Microsoft Defender for Endpoint wird auf PCs unterstützt, auf denen der Configuration Manager-Client ausgeführt oder von Microsoft Intune verwaltet wird.

Voraussetzungen

- Abonnement für Microsoft Defender for Endpoint

- Clientcomputer, auf denen der Configuration Manager-Client ausgeführt wird

- Clients, die ein Betriebssystem verwenden, das unten im Abschnitt unterstützte Clientbetriebssysteme aufgeführt ist.

- Ihr Administratorbenutzerkonto benötigt die Endpoint Protection Manager-Sicherheitsrolle .

Unterstützte Clientbetriebssysteme

Sie können das Onboarding der folgenden Betriebssysteme mithilfe von Configuration Manager durchführen:

- Windows 11

- Windows 10, Version 1709 oder höher

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server Semi-Annual Channel (SAC), Version 1803 oder höher

- Windows Server 2016

Wichtig

Betriebssysteme, die das Ende ihres Produktlebenszyklus erreicht haben, werden in der Regel nicht für das Onboarding unterstützt, es sei denn, sie wurden beim Extended Security Updates (ESU-Programm) registriert. Weitere Informationen zu unterstützten Betriebssystemen und Funktionen mit Microsoft Defender for Endpoint finden Sie unter Mindestanforderungen für Microsoft Defender for Endpoint.

Anweisungen zum Onboarding in Microsoft Defender for Endpoint mit Configuration Manager 2207 und höheren Versionen

Anweisungen zum Aktualisieren von Onboardinginformationen für Microsoft Defender for Endpoint Geräte mit Configuration Manager

Onboarding in Microsoft Defender for Endpoint mit Configuration Manager 2207 und höheren Versionen

Verschiedene Betriebssysteme haben unterschiedliche Anforderungen für das Onboarding in Microsoft Defender for Endpoint. Up-Level-Geräte, z. B. Windows Server Version 1803, benötigen die Onboardingkonfigurationsdatei. Ab Current Branch 2207 können Sie in den Clienteinstellungen zwischen Microsoft Defender for Endpoint (MDE) Client (empfohlen) oder Microsoft Monitoring Agent (MMA) (Legacy) wählen. Für Windows 8.1-Geräte müssen Sie Microsoft Monitoring Agent (MMA) (Legacy) in den Clienteinstellungen verwenden.

Wenn Sie MMA verwenden möchten, benötigen Sie den Arbeitsbereichsschlüssel und die Arbeitsbereichs-ID für das Onboarding. Configuration Manager installiert auch microsoft Monitoring Agent (MMA), wenn dies von integrierten Geräten benötigt wird, aber der Agent wird nicht automatisch aktualisiert.

Zu den up-level-Betriebssystemen gehören:

- Windows 10, Version 1607 und höher

- Windows 11

- Windows Server Semi-Annual Channel (SAC), Version 1803 oder höher

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Zu den untergeordneten Betriebssystemen, die MDE Client unterstützen, gehören:

- Windows Server 2016

Hinweis

Derzeit ist die moderne, einheitliche Microsoft Defender for Endpoint für Windows Server 2012 R2 & 2016 allgemein verfügbar. Configuration Manager Version 2107 mit dem Updaterollup unterstützt die Konfiguration mithilfe von Endpoint Protection-Richtlinien, einschließlich der Richtlinien, die im Microsoft Intune Admin Center mithilfe der Mandantenanfügung erstellt wurden. Configuration Manager Version 2207 unterstützt jetzt die automatische Bereitstellung von MDE Client, wenn Sie sich für die Verwendung über Clienteinstellungen entscheiden. Ältere unterstützte Versionen finden Sie unter Servermigrationsszenarien.

Wenn Sie Geräte in Microsoft Defender for Endpoint mit Configuration Manager integrieren, stellen Sie die Defender-Richtlinie für eine Zielsammlung oder mehrere Sammlungen bereit. Manchmal enthält die Zielsammlung Geräte, auf denen eine beliebige Anzahl der unterstützten Betriebssysteme ausgeführt wird. Die Anweisungen für das Onboarding dieser Geräte variieren je nachdem, ob Sie eine Sammlung mit Geräten mit Betriebssystemen als Ziel verwenden, die nur up-level sind und Geräte, die MDE Client unterstützen, oder ob die Sammlung auch down-Level-Clients enthält, die MMA erfordern.

- Wenn Ihre Sammlung nur up-level-Geräte und/oder down-Level-Serverbetriebssystemgeräte enthält, die MDE Client erfordern (basierend auf den Clienteinstellungen), können Sie die Onboardinganweisungen mit Microsoft Defender for Endpoint Client (empfohlen) verwenden.

- Wenn Ihre Zielsammlung heruntergefahrene Serverbetriebssystemgeräte enthält, die MMA (basierend auf den Clienteinstellungen) oder Windows 8.1 Geräte erfordern, verwenden Sie die Anweisungen zum Onboarding von Geräten mit Microsoft Monitoring Agent.

Warnung

Wenn Ihre Zielsammlung heruntergefahrene Geräte enthält, die MMA erfordern, und Sie die Anweisungen zum Onboarding mit MDE Client verwenden, werden die down-level-Geräte nicht integriert. Die optionalen Felder "Arbeitsbereichsschlüssel" und "Arbeitsbereichs-ID " werden für das Onboarding von geräten verwendet, für die MMA erforderlich ist. Wenn sie jedoch nicht enthalten sind, schlägt die Richtlinie auf Downlevelclients fehl, die MMA erfordern.

Integrieren von Geräten mit MDE Client zum Microsoft Defender for Endpoint (empfohlen)

Up-Level-Clients erfordern eine Onboarding-Konfigurationsdatei für das Onboarding in Microsoft Defender for Endpoint. Zu den up-level-Betriebssystemen gehören:

- Windows 11

- Windows 10, Version 1607 und höher

- Windows Server Semi-Annual Channel (SAC), Version 1803 und höher

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Zu den untergeordneten Betriebssystemen, die MDE Client unterstützen, gehören:

- Windows Server 2016

Voraussetzungen

Voraussetzungen für Windows Server 2012 R2

Wenn Sie Ihre Computer vollständig mit dem neuesten monatlichen Rolluppaket aktualisiert haben, gibt es keine zusätzlichen Voraussetzungen.

Das Installationspaket überprüft, ob die folgenden Komponenten bereits über ein Update installiert wurden:

Voraussetzungen für Windows Server 2016

- Das Servicing Stack Update (SSU) vom 14. September 2021 oder höher muss installiert sein.

- Das neueste kumulative Update (LCU) vom 20. September 2018 oder höher muss installiert sein. Es wird empfohlen, die neueste verfügbare SSU und LCU auf dem Server zu installieren. – Das Microsoft Defender Antivirus-Feature muss aktiviert/installiert und auf dem neuesten Stand sein. Sie können die neueste Plattformversion mithilfe von Windows Update herunterladen und installieren. Alternativ können Sie das Updatepaket manuell aus dem Microsoft Update-Katalog oder von MMPC herunterladen.

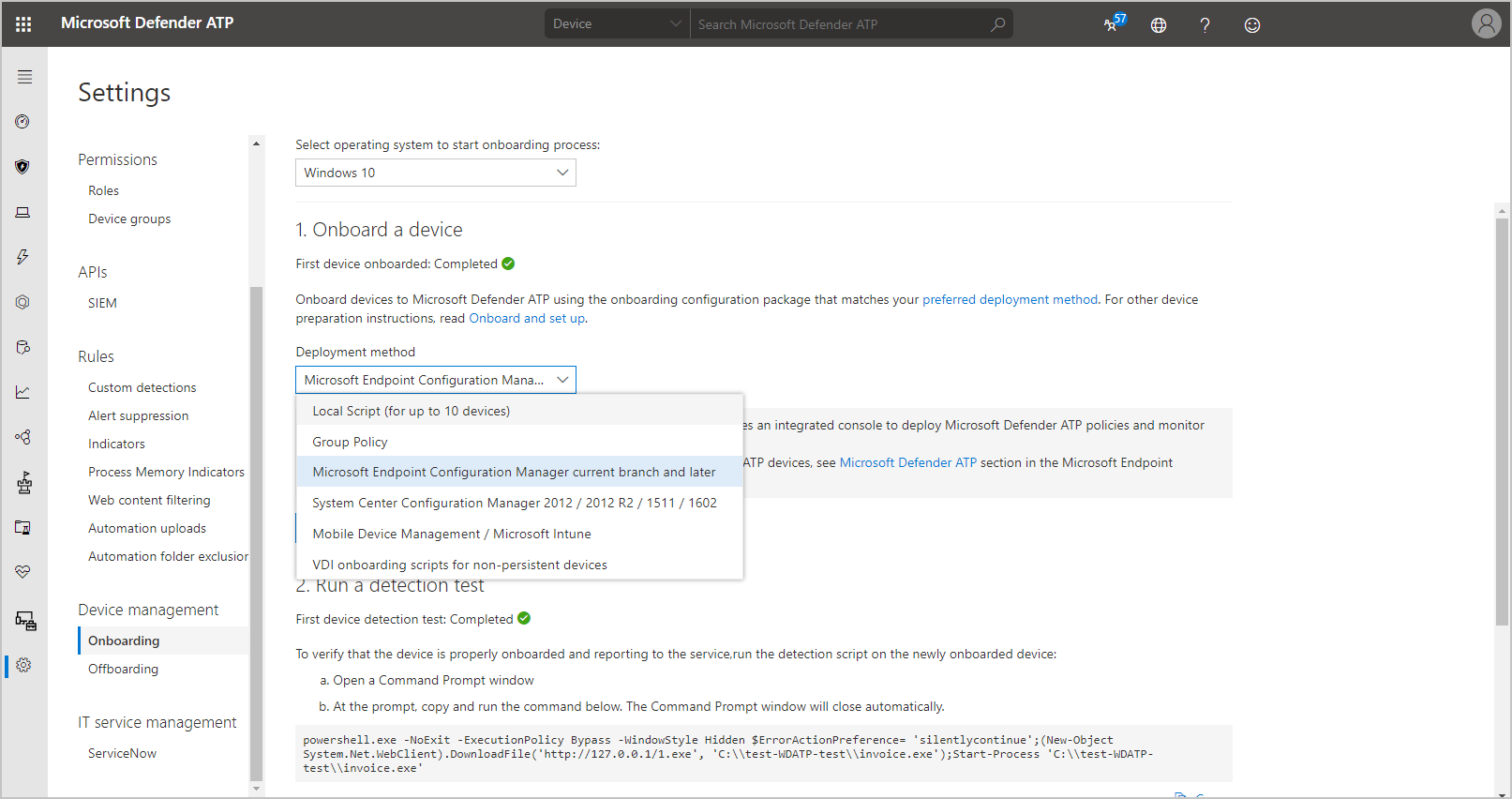

Abrufen einer Onboardingkonfigurationsdatei für up-level-Geräte

- Wechseln Sie zum Microsoft Defender Security Center, und melden Sie sich an.

- Wählen Sie Einstellungen und dann Onboarding unter der Überschrift Endpunkt aus.

- Wählen Sie für das Betriebssystem Windows 10 und 11 aus.

- Wählen Sie Microsoft Endpoint Configuration Manager current branch und höher für die Bereitstellungsmethode aus.

- Wählen Sie Paket herunterladen aus.

- Laden Sie die komprimierte Archivdatei (.zip) herunter, und extrahieren Sie den Inhalt.

Hinweis

Mit den Schritten können Sie die Onboardingdatei für Windows 10 und 11 herunterladen, aber diese Datei wird auch für up-level Server-Betriebssysteme verwendet.

Wichtig

- Die Microsoft Defender for Endpoint Konfigurationsdatei enthält vertrauliche Informationen, die geschützt werden sollten.

- Wenn Ihre Zielsammlung heruntergefahrene Geräte enthält, die MMA erfordern, und Sie die Anweisungen zum Onboarding mit MDE Client verwenden, werden die down-level-Geräte nicht integriert. Die optionalen Felder "Arbeitsbereichsschlüssel" und "Arbeitsbereichs-ID " werden für das Onboarding von geräten verwendet, aber wenn sie nicht enthalten sind, schlägt die Richtlinie auf Downlevelclients fehl.

Onboarding der up-level-Geräte

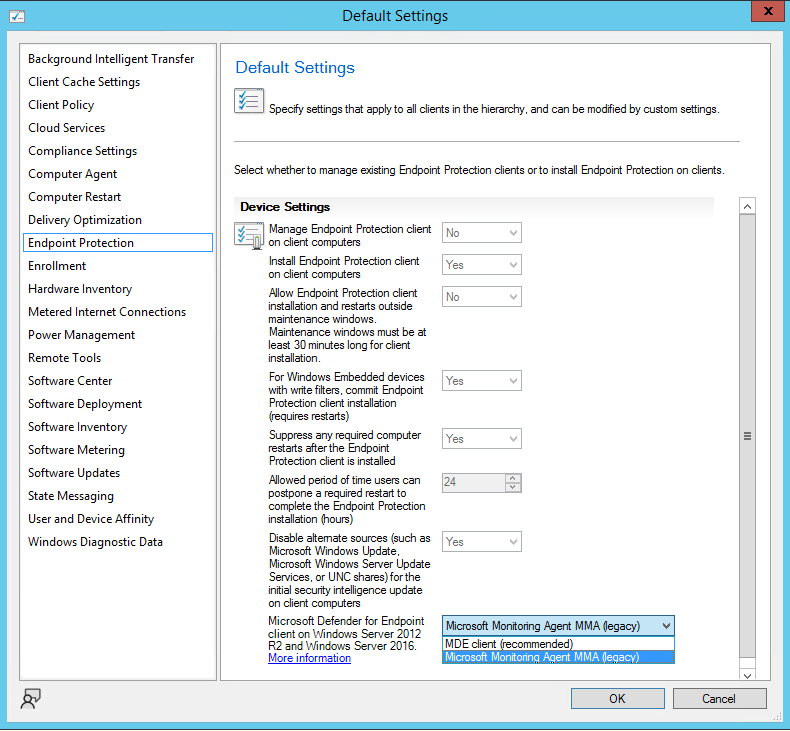

- Navigieren Sie in der Configuration Manager-Konsole zuVerwaltungsclienteinstellungen>.

- Erstellen Sie benutzerdefinierte Clientgeräteeinstellungen, oder wechseln Sie zu den Eigenschaften der erforderlichen Clienteinstellung, und wählen Sie Endpoint Protection aus.

- Für Microsoft Defender for Endpoint client on Windows Server 2012 R2 and Windows Server 2016 setting, the default value is set as Microsoft Monitoring Agent (legacy), which to be changed to MDE Client (recommended).

- Navigieren Sie in der Configuration Manager-Konsole zu Assets and Compliance>Endpoint Protection>Microsoft Defender ATP-Richtlinien, und wählen Sie Microsoft Defender ATP-Richtlinie erstellen aus. Der Richtlinienassistent wird geöffnet.

- Geben Sie den Namen und die Beschreibung für die Microsoft Defender for Endpoint Richtlinie ein, und wählen Sie Onboarding aus.

- Navigieren Sie zu der Konfigurationsdatei, die Sie aus der heruntergeladenen .zip-Datei extrahiert haben.

- Geben Sie die Dateibeispiele an, die von verwalteten Geräten zur Analyse gesammelt und freigegeben werden.

- Keine

- Alle Dateitypen

- Überprüfen Sie die Zusammenfassung, und schließen Sie den Assistenten ab.

- Klicken Sie mit der rechten Maustaste auf die richtlinie, die Sie erstellt haben, und wählen Sie dann Bereitstellen aus, um die Microsoft Defender for Endpoint Richtlinie auf Clients festzulegen.

Integrieren von Geräten mit MDE Client und MMA in Microsoft Defender for Endpoint

Sie können Geräte, auf denen eines der unterstützten Betriebssysteme ausgeführt wird, in Microsoft Defender for Endpoint integrieren, indem Sie die Konfigurationsdatei, den Arbeitsbereichsschlüssel und die Arbeitsbereichs-ID für Configuration Manager angeben.

Abrufen der Konfigurationsdatei, der Arbeitsbereichs-ID und des Arbeitsbereichsschlüssels

Wechseln Sie zum Microsoft Defender for Endpoint Onlinedienst, und melden Sie sich an.

Wählen Sie Einstellungen und dann Onboarding unter der Überschrift Endpunkte aus.

Wählen Sie für das Betriebssystem Windows 10 und 11 aus.

Wählen Sie Microsoft Endpoint Configuration Manager current branch und höher für die Bereitstellungsmethode aus.

Wählen Sie Paket herunterladen aus.

Laden Sie die komprimierte Archivdatei (.zip) herunter, und extrahieren Sie den Inhalt.

Wählen Sie Einstellungen und dann Onboarding unter der Überschrift Geräteverwaltung aus.

Wählen Sie für das Betriebssystem entweder Windows 7 SP1 und 8.1 oder Windows Server 2008 R2 Sp1, 2012 R2 und 2016 aus der Liste aus.

- Der Arbeitsbereichsschlüssel und die Arbeitsbereichs-ID sind identisch, unabhängig davon, welche dieser Optionen Sie auswählen.

Kopieren Sie die Werte für den Arbeitsbereichsschlüssel und die Arbeitsbereichs-ID aus dem Abschnitt Verbindung konfigurieren .

Wichtig

Die Microsoft Defender for Endpoint Konfigurationsdatei enthält vertrauliche Informationen, die geschützt werden sollten.

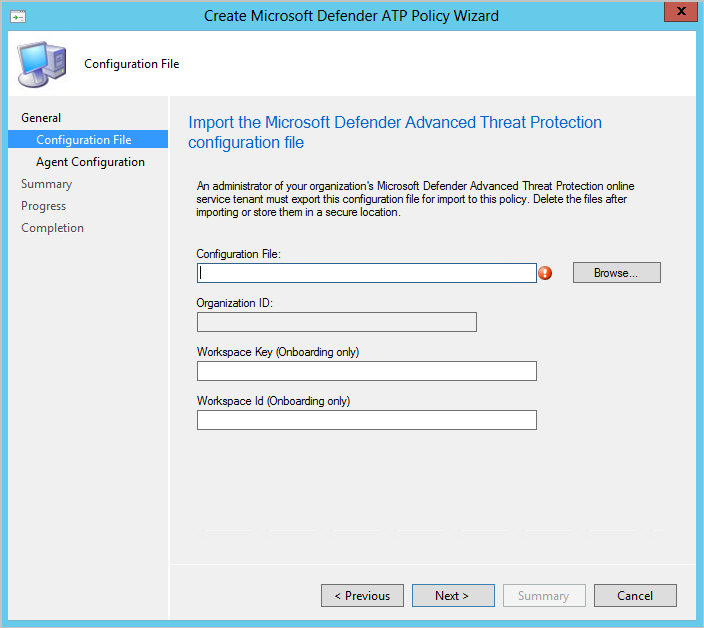

Onboarding der Geräte

Navigieren Sie in der Configuration Manager-Konsole zuVerwaltungsclienteinstellungen>.

Erstellen Sie benutzerdefinierte Clientgeräteeinstellungen, oder wechseln Sie zu den Eigenschaften der erforderlichen Clienteinstellung, und wählen Sie Endpoint Protection aus.

Stellen Sie für Microsoft Defender for Endpoint Client on Windows Server 2012 R2- und Windows Server 2016-Einstellung sicher, dass der Wert auf Microsoft Monitoring Agent (Legacy) festgelegt ist.

Navigieren Sie in der Configuration Manager-Konsole zu Assets and Compliance>Endpoint Protection>Microsoft Defender ATP-Richtlinien.

Wählen Sie Microsoft Defender ATP-Richtlinie erstellen aus, um den Richtlinien-Assistenten zu öffnen.

Geben Sie den Namen und die Beschreibung für die Microsoft Defender for Endpoint Richtlinie ein, und wählen Sie Onboarding aus.

Navigieren Sie zu der Konfigurationsdatei, die Sie aus der heruntergeladenen .zip-Datei extrahiert haben.

Geben Sie den Arbeitsbereichsschlüssel und die Arbeitsbereichs-ID ein, und wählen Sie dann Weiter aus.

Geben Sie die Dateibeispiele an, die von verwalteten Geräten zur Analyse gesammelt und freigegeben werden.

- Keine

- Alle Dateitypen

Überprüfen Sie die Zusammenfassung, und schließen Sie den Assistenten ab.

Klicken Sie mit der rechten Maustaste auf die richtlinie, die Sie erstellt haben, und wählen Sie dann Bereitstellen aus, um die Microsoft Defender for Endpoint Richtlinie auf Clients festzulegen.

Überwachen

Navigieren Sie in der Configuration Manager-Konsole zu Überwachung>sicherheit, und wählen Sie dann Microsoft Defender ATP aus.

Überprüfen Sie die Microsoft Defender for Endpoint Dashboard.

Microsoft Defender Onboardingstatus des ATP-Agents: Anzahl und Prozentsatz der berechtigten verwalteten Clientcomputer mit integrierter aktiver Microsoft Defender for Endpoint-Richtlinie

Microsoft Defender ATP-Agent-Integrität: Prozentsatz der Computerclients, die status für ihren Microsoft Defender for Endpoint-Agent melden

Fehlerfrei – ordnungsgemäßes Arbeiten

Inaktiv : Während eines Zeitraums werden keine Daten an den Dienst gesendet.

Agentstatus : Der Systemdienst für den Agent in Windows wird nicht ausgeführt.

Nicht integriert : Die Richtlinie wurde angewendet, aber der Agent hat das Onboarding der Richtlinie nicht gemeldet.

Erstellen einer Offboarding-Konfigurationsdatei

Melden Sie sich beim Microsoft Defender Security Center an.

Wählen Sie Einstellungen und dann Offboarding unter der Überschrift Endpunkt aus.

Wählen Sie Windows 10 und 11 für das Betriebssystem und Microsoft Endpoint Configuration Manager current branch und höher für die Bereitstellungsmethode aus.

- Wenn Sie die Option Windows 10 und 11 verwenden, wird sichergestellt, dass alle Geräte in der Sammlung außer Board sind und das MMA bei Bedarf deinstalliert wird.

Laden Sie die komprimierte Archivdatei (.zip) herunter, und extrahieren Sie den Inhalt. Offboarding-Dateien sind 30 Tage lang gültig.

Navigieren Sie in der Configuration Manager-Konsole zu Assets and Compliance>Endpoint Protection>Microsoft Defender ATP-Richtlinien, und wählen Sie Microsoft Defender ATP-Richtlinie erstellen aus. Der Richtlinienassistent wird geöffnet.

Geben Sie den Namen und die Beschreibung für die Microsoft Defender for Endpoint-Richtlinie ein, und wählen Sie Offboarding aus.

Navigieren Sie zu der Konfigurationsdatei, die Sie aus der heruntergeladenen .zip-Datei extrahiert haben.

Überprüfen Sie die Zusammenfassung, und schließen Sie den Assistenten ab.

Wählen Sie Bereitstellen aus, um die Microsoft Defender for Endpoint Richtlinie auf Clients festzulegen.

Wichtig

Die Microsoft Defender for Endpoint Konfigurationsdateien enthalten vertrauliche Informationen, die geschützt werden sollten.

Aktualisieren der Onboardinginformationen für vorhandene Geräte

Organisationen müssen möglicherweise die Onboardinginformationen auf einem Gerät über Microsoft Configuration Manager aktualisieren.

Dies kann aufgrund einer Änderung der Onboardingnutzlast für Microsoft Defender for Endpoint oder durch den Microsoft-Support erforderlich sein.

Durch das Aktualisieren der Onboardinginformationen wird das Gerät aufgefordert, die neue Onboardingnutzlast beim nächsten Neustart zu nutzen.

Bei diesem Prozess werden Aktionen kompromittiert, um die vorhandene Onboardingrichtlinie zu aktualisieren, und eine einmalige Aktion auf allen vorhandenen Geräten ausgeführt, um die Onboardingnutzlast zu aktualisieren. Verwenden Sie das Gruppenrichtlinie Onboardingskript, um eine einmalige Erhöhung der Geräte von der alten Nutzlast auf die neue Nutzlast durchzuführen.

Hinweis

Diese Informationen verschieben ein Gerät nicht unbedingt zwischen Mandanten, ohne das Gerät vollständig vom ursprünglichen Mandanten aus offboarden zu müssen. Wenn Sie Optionen zum Migrieren von Geräten zwischen Microsoft Defender for Endpoint Organisationen verwenden möchten, wenden Sie sich an Microsoft-Support.

Überprüfen der neuen Onboardingnutzlast

Laden Sie das Gruppenrichtlinie-Onboardingpaket aus dem Microsoft Defender for Endpoint-Portal herunter.

Erstellen einer Sammlung zur Überprüfung der neuen Onboardingnutzlast

Schließen Sie diese Sammlung aus der vorhandenen Microsoft Defender for Endpoint-Sammlung aus, für die die Onboardingnutzlast verwendet wird.

Stellen Sie das Gruppenrichtlinie Onboardingskript für die Testsammlung bereit.

Überprüfen Sie, ob die Geräte die neue Onboardingnutzlast verwenden.

Migrieren zur neuen Onboardingnutzlast

Laden Sie das Microsoft Configuration Manager-Onboardingpaket aus dem Microsoft Defender for Endpoint-Portal herunter.

Aktualisieren Sie die vorhandene Microsoft Defender for Endpoint-Onboardingrichtlinie mit der neuen Onboardingnutzlast.

Stellen Sie das Skript unter Überprüfen der neuen Onboardingnutzlast in der vorhandenen Zielsammlung für die Microsoft Defender for Endpoint Onboardingrichtlinie bereit.

Überprüfen Sie, ob die Geräte die neue Onboardingnutzlast verwenden und die Nutzlast aus dem Skript erfolgreich nutzen.

Hinweis

Nachdem alle Geräte migriert wurden, können Sie die Skript- und Validierungssammlungen aus Ihrer Umgebung entfernen, indem Sie die Onboardingrichtlinie verwenden.