Einrichten der Azure SQL-Datenbank-Verbindung

In diesem Artikel wird beschrieben, wie Sie eine Verbindung mit Azure SQL-Datenbank einrichten.

Unterstützte Authentifizierungstypen

Der Azure SQL-Datenbankconnector unterstützt die folgenden Authentifizierungstypen für Kopien bzw. Dataflow Gen2.

| Authentication type | Kopieren | Dataflow Gen2 |

|---|---|---|

| Standard | √ | √ |

| Organisationskonto | √ | √ |

| Dienstprinzipal | √ |

Einrichten der Verbindung in Dataflow Gen2

Data Factory in Microsoft Fabric verwendet Power Query-Connectors, um Dataflow Gen2 mit einer Azure SQL-Datenbank zu verbinden. Die folgenden Links enthalten Informationen zu den jeweiligen Power Query-Connectors, die Sie zum Herstellen einer Verbindung mit einer Azure SQL-Datenbank in Dataflow Gen2 benötigen:

- Erste Schritte zur Verwendung des Azure SQL-Datenbank-Connectors in Dataflow Gen2 finden Sie unter Abrufen von Daten aus Data Factory in Microsoft Fabric.

- Sie müssen alle Voraussetzungen für Azure SQL-Datenbank installieren oder einrichten, bevor Sie eine Verbindung mit dem Azure SQL-Datenbank-Connector herstellen.

- Informationen zum Herstellen einer Verbindung mit dem Azure SQL-Datenbank-Connector über Power Query finden Sie unter Herstellen einer Verbindung mit Azure SQL-Datenbank über Power Query Online.

In einigen Fällen enthält der Artikel zum Power Query-Connector erweiterte Optionen, Problembehandlungen, bekannte Probleme und Einschränkungen sowie andere Informationen, die sich auch als nützlich erweisen könnten.

Einrichten der Verbindung in einer Datenpipeline

Herstellen einer Verbindung in einer Datenpipeline:

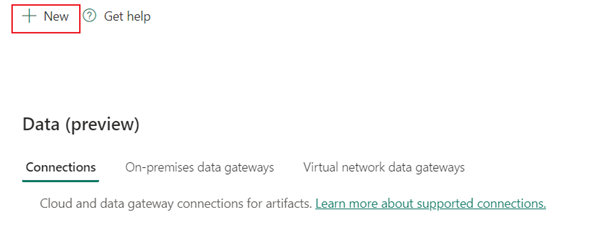

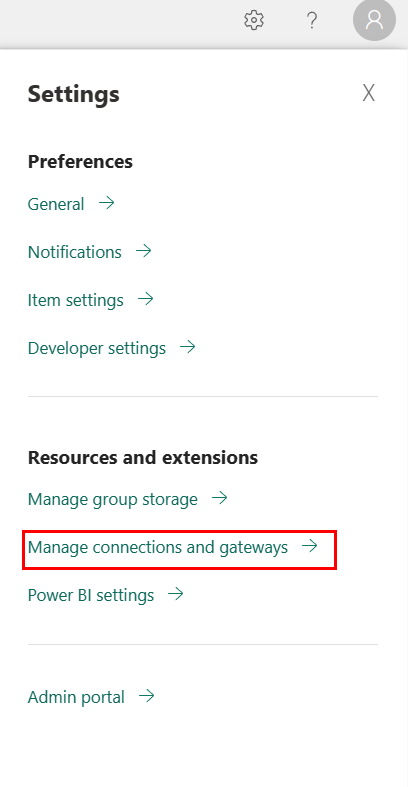

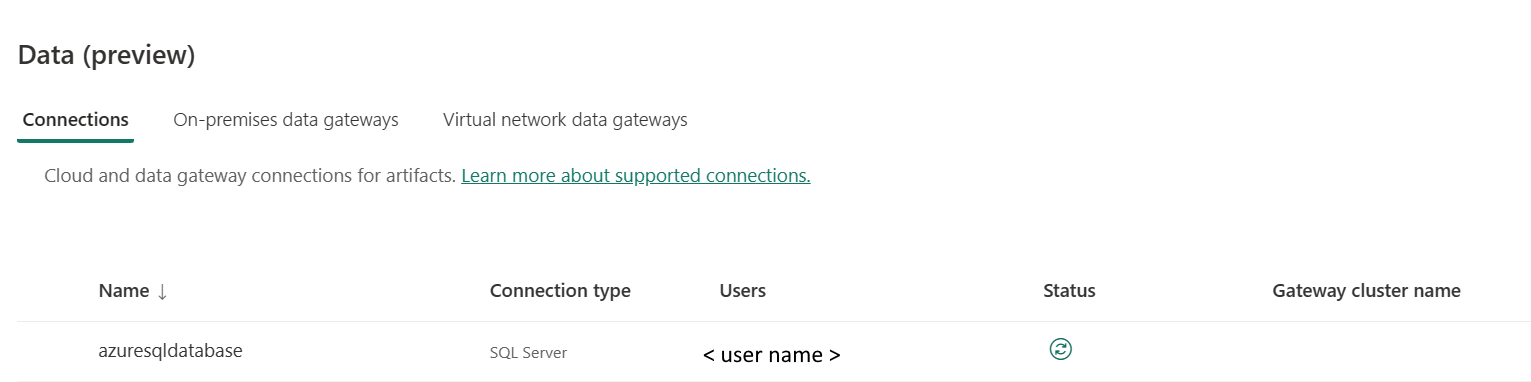

Wählen Sie in der Kopfzeile des Data Factory-Diensts die Option Einstellungen

>Verbindungen und Gateways verwalten aus.

>Verbindungen und Gateways verwalten aus.

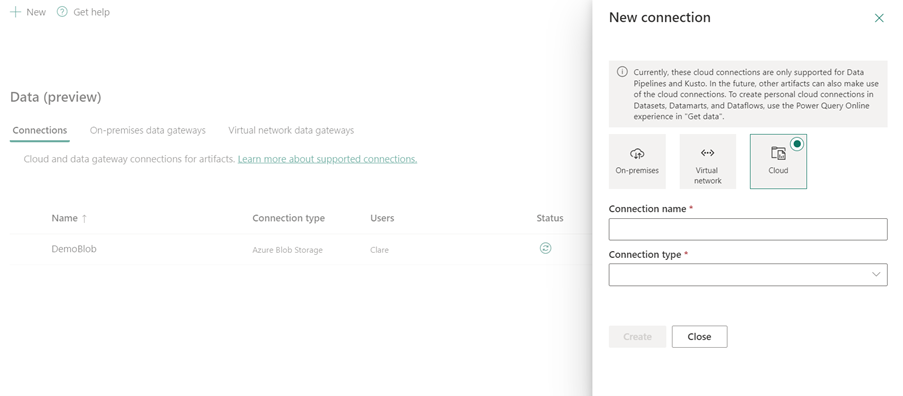

Wählen Sie oben im Menüband Neu aus, um eine neue Datenquelle hinzuzufügen.

Der Bereich Neue Verbindung wird links auf der Seite geöffnet.

Einrichten Ihrer Verbindung

Schritt 1: Geben Sie den Verbindungsnamen, den Verbindungstyp, das Konto und die Domäne an.

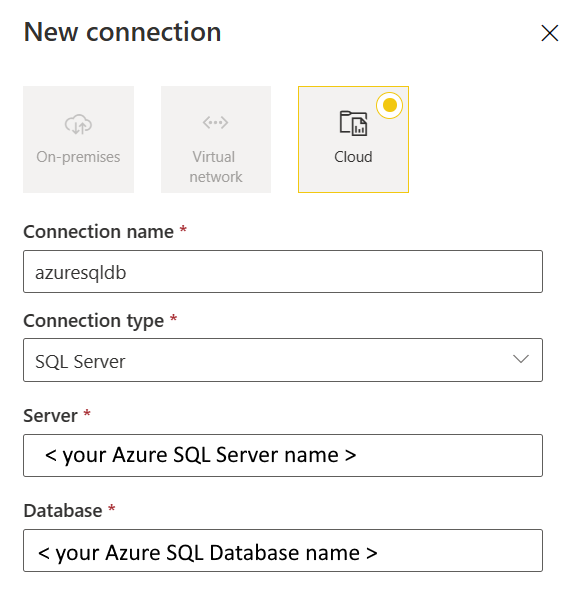

Wählen Sie im Bereich Neue Verbindung die Option Cloud aus, und geben Sie dann die folgenden Felder an:

- Verbindungsname: Geben Sie einen Namen für Ihre Verbindung an.

- Verbindungstyp: Wählen Sie SQL Server aus.

- Server: Geben Sie den Namen Ihres Azure SQL-Servers ein. Sie finden sie auf der Seite Übersicht Ihres Azure SQL-Servers.

- Datenbank: Geben Sie den Namen Ihrer Azure SQL-Datenbank ein.

Schritt 2: Wählen Sie Ihre Authentifizierung aus und legen Sie sie fest.

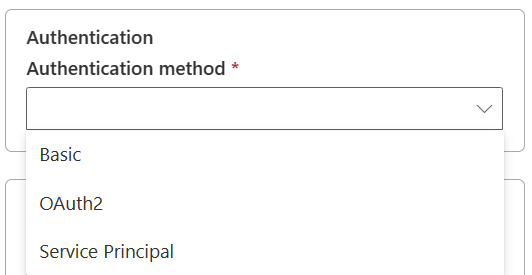

Wählen Sie unter Authentifizierungsmethode Ihre Authentifizierung aus der Dropdownliste aus, und schließen Sie die entsprechende Konfiguration ab. Der Azure SQL-Datenbankconnector unterstützt die folgenden Authentifizierungstypen.

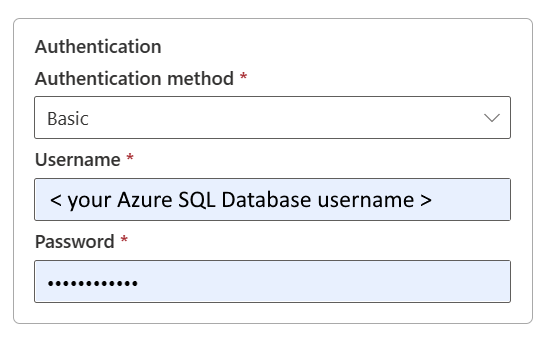

Standardauthentifizierung

Wählen Sie Standard unter Authentifizierungsmethode aus.

- Benutzername: Geben Sie den Benutzernamen Ihrer Azure SQL-Datenbank an.

- Kennwort: Geben Sie das Kennwort für Ihre Azure SQL-Datenbank an.

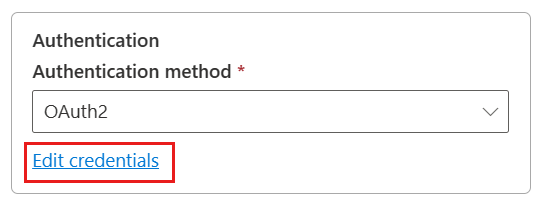

OAuth2-Authentifizierung

Öffnen Sie Anmeldeinformationen bearbeiten. Sie bemerken die Anmeldeschnittstelle. Geben Sie Ihr Konto und Ihr Kennwort ein, um sich bei Ihrem Konto anzumelden. Wechseln Sie nach der Anmeldung zurück zur Seite Neue Verbindung.

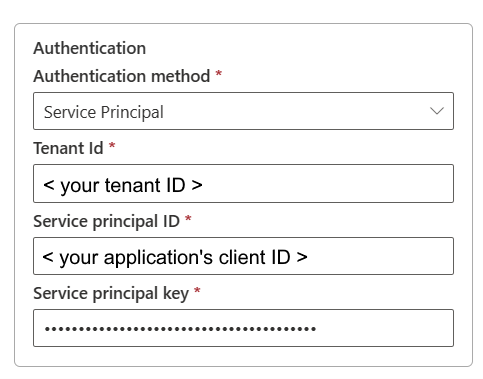

Dienstprinzipalauthentifizierung

- Mandanten-ID: Geben Sie die Mandanteninformationen (Domänenname oder Mandanten-ID) für Ihre Anwendung an. Diese können Sie abrufen, indem Sie im Azure-Portal mit der Maus auf den Bereich oben rechts zeigen.

- Dienstprinzipal-ID: Geben Sie die Client-ID der Anwendung an.

- Dienstprinzipalschlüssel: Geben Sie den Schlüssel der Anwendung an.

Zum Verwenden der Dienstprinzipalauthentifizierung führen Sie die folgenden Schritte aus:

Erstellen Sie eine Microsoft Entra-Anwendung im Azure-Portal. Notieren Sie sich den Namen der Anwendung und die folgenden Werte, die die Verbindung definieren:

- Mandanten-ID

- Anwendungs-ID

- Anwendungsschlüssel

Stellen Sie eine*n Microsoft Entra-Administrator*in für Ihren Server im Azure-Portal bereit, sofern dies noch nicht geschehen ist. Dabei kann es sich um eine*n Microsoft Entra-Benutzer*in oder eine Microsoft Entra-Gruppe, nicht aber um einen Dienstprinzipal handeln. Dieser Schritt ist erforderlich, damit Sie im nachfolgenden Schritt eine Microsoft Entra-Identität verwenden können, um eine* Benutzer*in einer eigenständigen Datenbank für den Dienstprinzipal erstellen können.

Erstellen Sie Benutzer der eigenständigen Datenbank für den Dienstprinzipal. Stellen Sie eine Verbindung mit der Datenbank her, aus der bzw. in die Sie Daten mithilfe von Tools wie SQL Server Management Studio kopieren möchten. Verwenden Sie dazu eine Microsoft Entra-Identität, die mindestens über die Berechtigung ALTER ANY USER verfügt. Melden Sie sich bei Ihrer Azure SQL-Datenbank über die Entra ID-Authentifizierung an, und führen Sie das folgende T-SQL aus:

CREATE USER [your application name] FROM EXTERNAL PROVIDER;Gewähren Sie dem Dienstprinzipal die notwendigen Berechtigungen, wie bei SQL- oder anderen Benutzern üblich. Führen Sie den folgenden Code aus. Weitere Optionen finden Sie unter ALTER ROLE (Transact-SQL).

ALTER ROLE [role name] ADD MEMBER [your application name];Konfigurieren Sie eine Azure SQL-Datenbankverbindung.

Schritt 3: Geben Sie die Datenschutzebene an, die Sie anwenden möchten.

Wählen Sie auf der Registerkarte Allgemein in der Dropdownliste Datenschutzebene die Datenschutzebene aus, die Sie anwenden möchten. Es werden drei Datenschutzebenen unterstützt. Weitere Informationen finden Sie unter „Datenschutzebenen“.

Schritt 4: Erstellen Sie Ihre Verbindung.

Klicken Sie auf Erstellen. Wenn alle Anmeldeinformationen korrekt sind, wird Ihre Erstellung erfolgreich getestet und gespeichert. Wenn dies nicht der Fall ist, tritt bei der Erstellung ein Fehler auf.

Tabellenzusammenfassung

Die folgenden Connectoreigenschaften in der Tabelle werden in der Pipelinekopie unterstützt.

| Name | BESCHREIBUNG | Erforderlich | Eigenschaft | Kopieren |

|---|---|---|---|---|

| Verbindungsname | Ein Name für Ihre Verbindung. | Ja | ✓ | |

| Verbindungstyp | Wählen Sie einen Typ für Ihre Verbindung aus. Wählen Sie SQL Server aus. | Ja | ✓ | |

| Server | Azure SQL-Servername. | Ja | ✓ | |

| Datenbank | Name der Azure SQL-Datenbank. | Ja | ✓ | |

| Authentifizierung | Wechseln Sie zu Authentifizierung. | Ja | Wechseln Sie zu Authentifizierung. | |

| Datenschutzebene | Die Datenschutzebene, die Sie anwenden möchten. Erlaubte Werte sind Organisatorisch, Datenschutz, Öffentlich | Ja | ✓ |

Authentifizierung

Die folgenden Eigenschaften in der Tabelle sind die unterstützten Authentifizierungstypen.

| Name | BESCHREIBUNG | Erforderlich | Eigenschaft | Kopieren |

|---|---|---|---|---|

| Grundlegend | ✓ | |||

| - Benutzername | Der Benutzername Ihrer Azure SQL-Datenbank. | Ja | ||

| - Kennwort | Das Kennwort für Ihre Azure SQL-Datenbank. | Ja | ||

| OAuth2 | ✓ | |||

| Dienstprinzipal | ✓ | |||

| - Mandanten-ID | Die Mandanteninformationen (Domänenname oder Mandanten-ID). | Ja | ||

| - Dienstprinzipal-ID | Die Client-ID der Anwendung. | Ja | ||

| - Dienstprinzipalschlüssel | Der Schlüssel der Anwendung. | Ja |