Konfigurieren eines Microsoft Entra Verified ID-Prüfers

Unter Ausstellen von Microsoft Entra Verified ID-Anmeldeinformationen über eine Anwendung erfahren Sie, wie Sie Anmeldeinformationen mithilfe desselben Microsoft Entra-Mandanten ausstellen und überprüfen. In einem realen Szenario, in dem Aussteller und Prüfer separate Organisationen sind, verwendet der Prüfer seinen eigenen Microsoft Entra-Mandanten, um die Überprüfung der von der anderen Organisation ausgestellten Anmeldeinformationen durchzuführen. In diesem Tutorial erfahren Sie, welche Schritte erforderlich sind, um Ihren ersten Nachweis zu präsentieren und zu überprüfen: eine Karte für Nachweisexperten.

Als Prüfer geben Sie Berechtigungen für Antragsteller frei, die Karten für Nachweisexperten besitzen. In diesem Tutorial führen Sie eine Beispielanwendung auf Ihrem lokalen Computer aus, die Sie zum Vorlegen einer Karte für Nachweisexperten auffordert und diese dann überprüft.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Herunterladen des Beispielanwendungscodes auf Ihren lokalen Computer

- Einrichten von Microsoft Entra Verified ID auf Ihrem Microsoft Entra-Mandanten

- Sammeln von Nachweis- und Umgebungsdetails, um Ihre Beispielanwendung einzurichten und die Beispielanwendung mit den Details Ihrer Karte für Nachweisexperten zu aktualisieren

- Ausführen der Beispielanwendung und Initiieren des Prozesses zur Ausstellung von Nachweisen

Voraussetzungen

- Einrichten eines Mandanten für Microsoft Entra Verified ID

- Wenn Sie das Repository klonen möchten, das als Host für die Beispiel-App fungiert, installieren Sie Git.

- Visual Studio Code, Visual Studio oder ein ähnlicher Code-Editor.

- .NET 7.0.

- Laden Sie ngrok herunter und melden Sie sich für ein kostenloses Konto an. Wenn Sie

ngrokin Ihrer Organisation nicht verwenden, lesen Sie diese häufig gestellten Fragen (FAQ). - Ein mobiles Gerät mit der neuesten Version von Microsoft Authenticator.

Sammeln von Mandantendetails zum Einrichten Ihrer Beispielanwendung

Sie haben den Microsoft Entra Verified ID-Dienst eingerichtet und sammeln nun einige Informationen zu Ihrer Umgebung und den festgelegten Nachweisen. Sie verwenden diese Informationen beim Einrichten Ihrer Beispielanwendung.

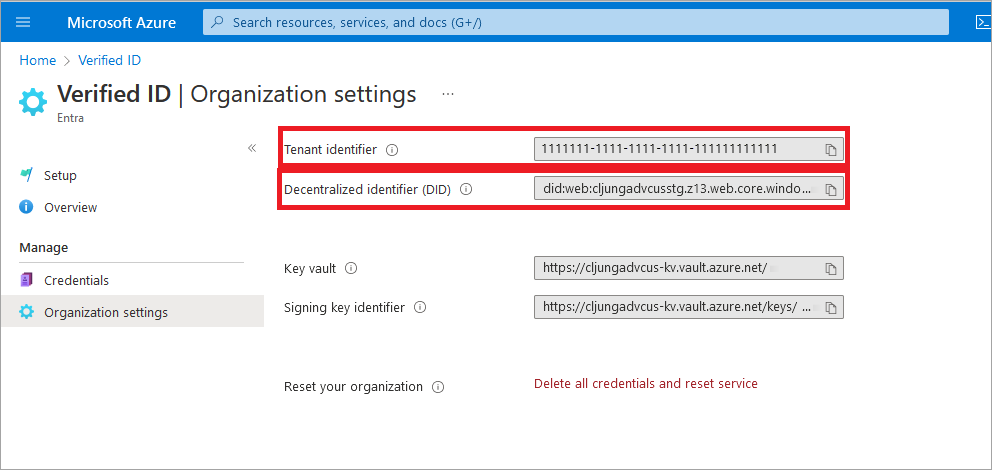

- Wählen Sie unter Überprüfte IDdie Organisationseinstellungen aus.

- Kopieren Sie den Wert unter Mandantenbezeichner, und notieren Sie ihn zur späteren Verwendung.

- Kopieren Sie den Wert unter Dezentraler Bezeichner, und notieren Sie ihn zur späteren Verwendung.

Auf dem folgenden Screenshot wird gezeigt, wie Sie die erforderlichen Werte kopieren:

Herunterladen des Beispielcodes

Die Beispielanwendung ist in .NET verfügbar, und der Code wird in einem GitHub-Repository verwaltet. Laden Sie den Beispielcode aus dem GitHub-Repository herunter, oder klonen Sie das Repository auf Ihrem lokalen Computer:

git clone git@github.com:Azure-Samples/active-directory-verifiable-credentials-dotnet.git

Konfigurieren der Nachweis-App

Erstellen Sie einen geheimen Clientschlüssel für die von Ihnen erstellte registrierte Anwendung. Die Beispielanwendung verwendet den geheimen Clientschlüssel beim Anfordern von Token als Identitätsnachweis.

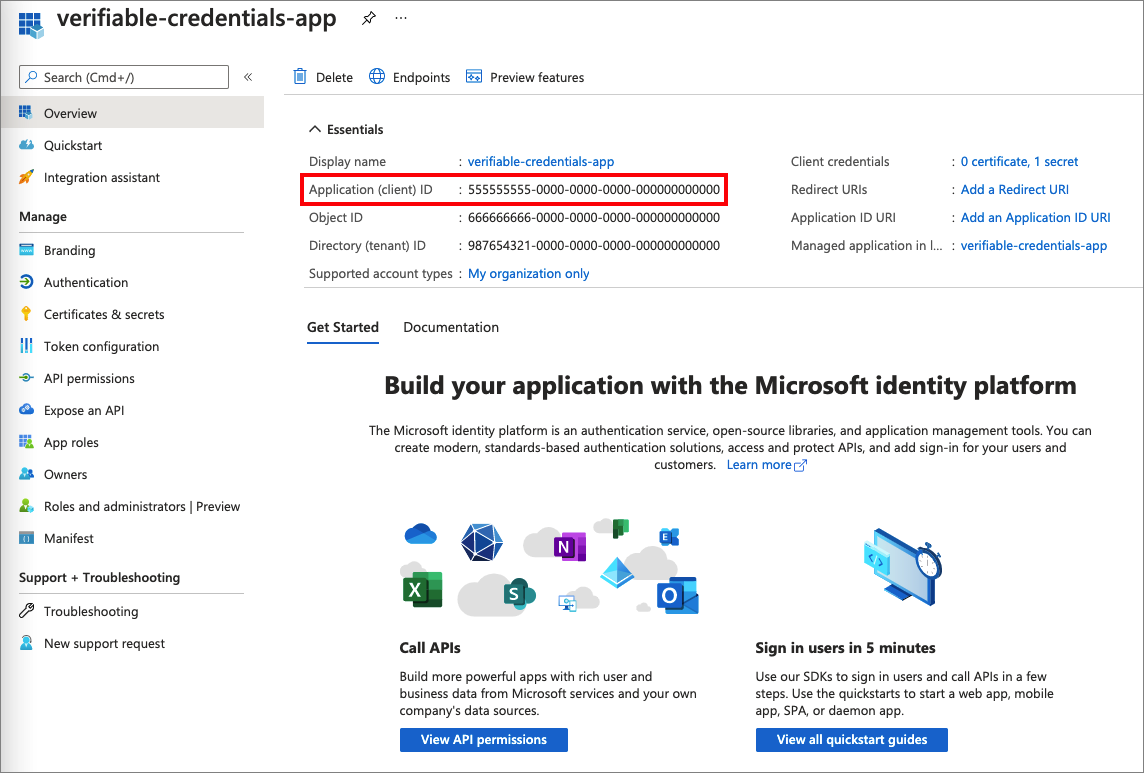

Wechseln Sie zu App-Registrierungen in Microsoft Entra ID.

Wählen Sie die zuvor erstellte Anwendung verifiable-credentials-app aus.

Wählen Sie den Namen aus, der in den Details der App-Registrierungen angezeigt werden soll.

Kopieren Sie den Wert unter Anwendungs-ID (Client) , und speichern Sie ihn zur späteren Verwendung.

Wählen Sie unter App-Registrierungsdetails im Hauptmenü unter Verwalten die Option Zertifikate und Geheimnisse aus.

Wählen Sie Neuer geheimer Clientschlüssel.

Geben Sie im Feld Beschreibung eine Beschreibung für den geheimen Clientschlüssel ein (z. B. „vc-sample-secret“).

Wählen Sie unter Gültig bis einen Gültigkeitszeitraum für das Geheimnis (beispielsweise sechs Monate) aus. Wählen Sie anschließend Hinzufügen.

Notieren Sie den Wert des Geheimnisses. Dieser Wert wird in einem späteren Schritt benötigt. Der Wert des Geheimnisses wird nicht erneut angezeigt und kann auch nicht auf andere Weise abgerufen werden. Daher sollten Sie ihn notieren, sobald er angezeigt wird.

An diesem Punkt sollten Sie über alle erforderlichen Informationen verfügen, die Sie zum Einrichten Ihrer Beispielanwendung benötigen.

Aktualisieren der Beispielanwendung

Nehmen Sie nun Änderungen am Ausstellercode der Beispiel-App vor, um ihn mit Ihrer Nachweis-URL zu aktualisieren. Dieser Schritt ermöglicht es Ihnen, überprüfbare Anmeldeinformationen mit Ihrem eigenen Mandanten auszugeben.

Öffnen Sie im Verzeichnis active-directory-verifiable-credentials-dotnet-mainVisual Studio Code. Wählen Sie das Projekt im Verzeichnis 1. asp-net-core-api-idtokenhint aus.

Öffnen Sie im Projektstammordner die Datei appsettings.json. Diese Datei enthält Informationen zu Ihren Anmeldeinformationen in der Microsoft Entra Verified ID-Umgebung. Aktualisieren Sie die folgenden Eigenschaften mit den Informationen, die Sie in den vorherigen Schritten gesammelt haben:

- TenantID: Ihre Mandanten-ID

- ClientID: Ihre Client-ID

- ClientSecret: Ihr geheimer Clientschlüssel

- DidAuthority: Ihr dezentraler Bezeichner

- CredentialType: Ihr Anmeldeinformationstyp

CredentialType ist nur für die Präsentation erforderlich. Wenn Sie also nur präsentieren möchten, ist sie nicht unbedingt erforderlich.

Speichern Sie die appsettings.json-Datei.

Der folgende JSON-Code zeigt die vollständige Datei appsettings.json:

{

"VerifiedID": {

"Endpoint": "https://verifiedid.did.msidentity.com/v1.0/verifiableCredentials/",

"VCServiceScope": "3db474b9-6a0c-4840-96ac-1fceb342124f/.default",

"Instance": "https://login.microsoftonline.com/",

"TenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"ClientId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"ClientSecret": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"CertificateName": "[Or instead of client secret: Enter here the name of a certificate (from the user cert store) as registered with your application]",

"DidAuthority": "did:web:...your-decentralized-identifier...",

"CredentialType": "VerifiedCredentialExpert",

"CredentialManifest": "https://verifiedid.did.msidentity.com/v1.0/aaaabbbb-0000-cccc-1111-dddd2222eeee/verifiableCredentials/contracts/VerifiedCredentialExpert"

}

}

Ausführen und Testen der Beispiel-App

Sie können jetzt Ihre erste Karte für Nachweisexperten präsentieren und überprüfen, indem Sie die Beispielanwendung ausführen.

Führen Sie in Visual Studio Code das Projekt Verifiable_credentials_DotNet aus. Führen Sie alternativ in der Befehlsshell die folgenden Befehle aus:

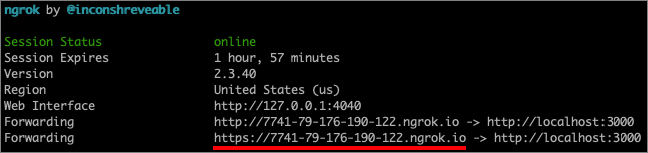

cd active-directory-verifiable-credentials-dotnet\1-asp-net-core-api-idtokenhint dotnet build "AspNetCoreVerifiableCredentials.csproj" -c Debug -o .\bin\Debug\net6 dotnet runFühren Sie in einem anderen Terminal den folgenden Befehl aus. Mit diesem Befehl wird ngrok ausgeführt, um eine URL an 5000 einzurichten und öffentlich im Internet verfügbar zu machen.

ngrok http 5000Hinweis

Auf einigen Computern müssen Sie den Befehl unter Umständen im folgenden Format ausführen:

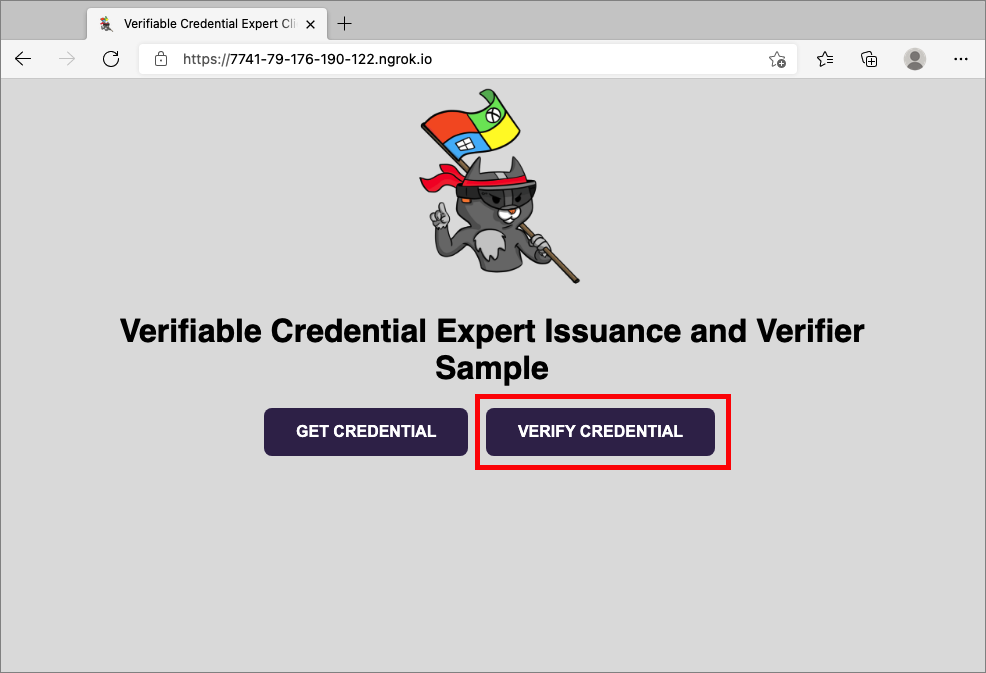

./ngrok http 5000.Öffnen Sie die HTTPS-URL, die von ngrok generiert wird.

Wählen Sie im Webbrowser Verify Credential (Nachweis überprüfen) aus.

Scannen Sie mithilfe Ihres mobilen Geräts den QR-Code mit der Authenticator-App. Weitere Informationen zum Scannen des QR-Codes finden Sie im Abschnitt HÄUFIG gestellte Fragen.

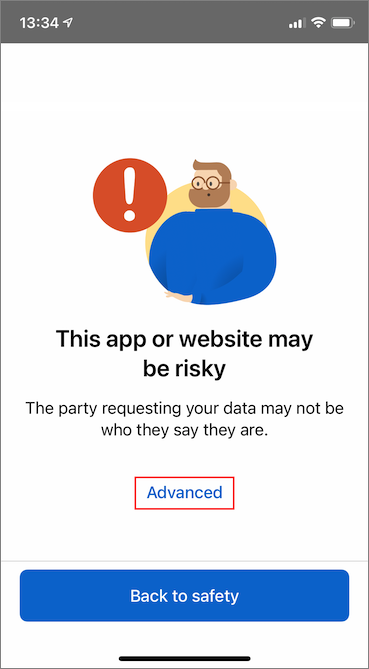

Wenn die Warnmeldung Diese App oder Website weist möglicherweise Risiken auf. angezeigt wird, wählen Sie Erweitert aus. Diese Warnung wird angezeigt, weil Ihre Domäne nicht überprüft wurde. In diesem Tutorial können Sie die Domänenregistrierung überspringen.

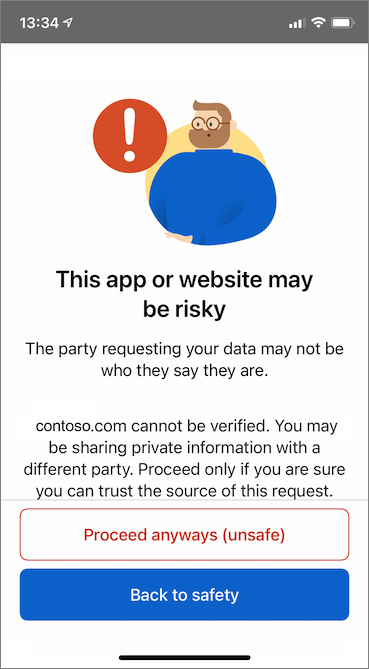

Wählen Sie in der Warnung zur riskanten Website die Option Trotzdem fortfahren (unsicher) aus.

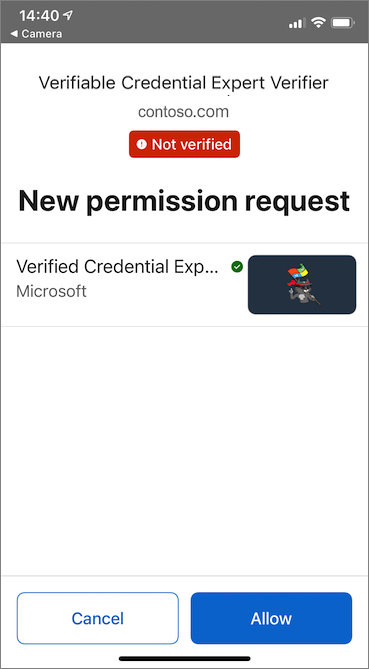

Genehmigen Sie die Anforderung, indem Sie Zulassen auswählen.

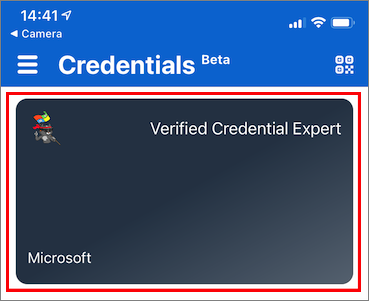

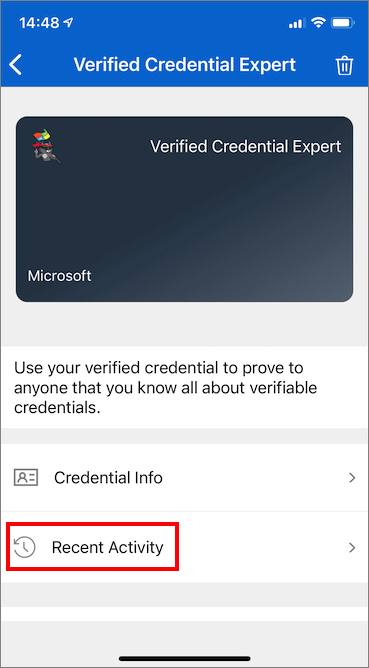

Nach dem Genehmigen der Anforderung sehen Sie, dass die Anforderung genehmigt wurde. Sie können auch das Protokoll überprüfen. Wählen Sie zum Anzeigen des Protokolls den Nachweis aus:

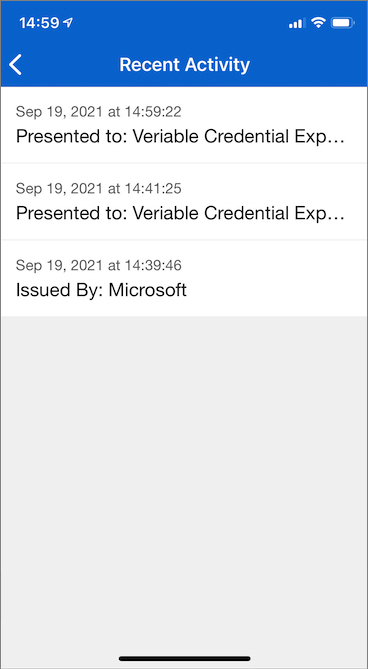

Wählen Sie dann Letzte Aktivität aus.

Unter Letzte Aktivität werden die zuletzt durchgeführten Aktivitäten für Ihren Nachweis angezeigt.

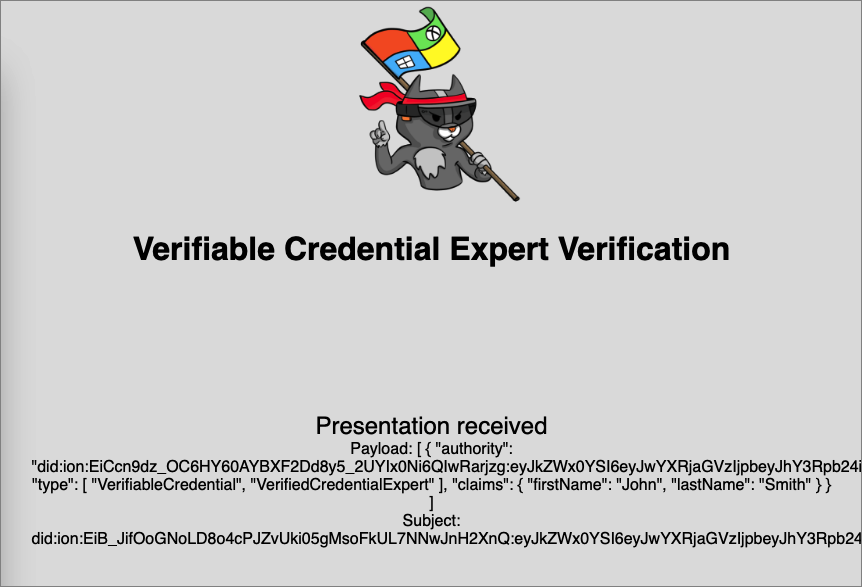

Kehren Sie zur Beispiel-App zurück. Sie sehen, dass die Präsentation der Nachweise empfangen wurde.

Nächste Schritte

Informieren Sie sich über das Anpassen Ihrer Nachweise.