Erweiterte Einrichtung von Microsoft Entra Verified ID

Die erweiterte Einrichtung von Verified ID ist die klassische Methode zum Einrichten von Verified ID, bei der Sie als Administrator Azure KeyVault konfigurieren müssen, sich um die Registrierung Ihrer dezentralen ID und die Überprüfung Ihrer Domäne kümmern.

In diesem Tutorial erfahren Sie, wie Sie Ihren Microsoft Entra-Mandanten mit der erweiterten Einrichtung so konfigurieren, dass er diesen Nachweisdienst verwenden kann.

Dabei wird insbesondere Folgendes vermittelt:

- Erstellen einer Azure Key Vault-Instanz

- Konfigurieren Sie den Verified ID-Dienst mithilfe der erweiterten Einrichtung.

- Registrieren Sie eine Anwendung in Microsoft Entra ID.

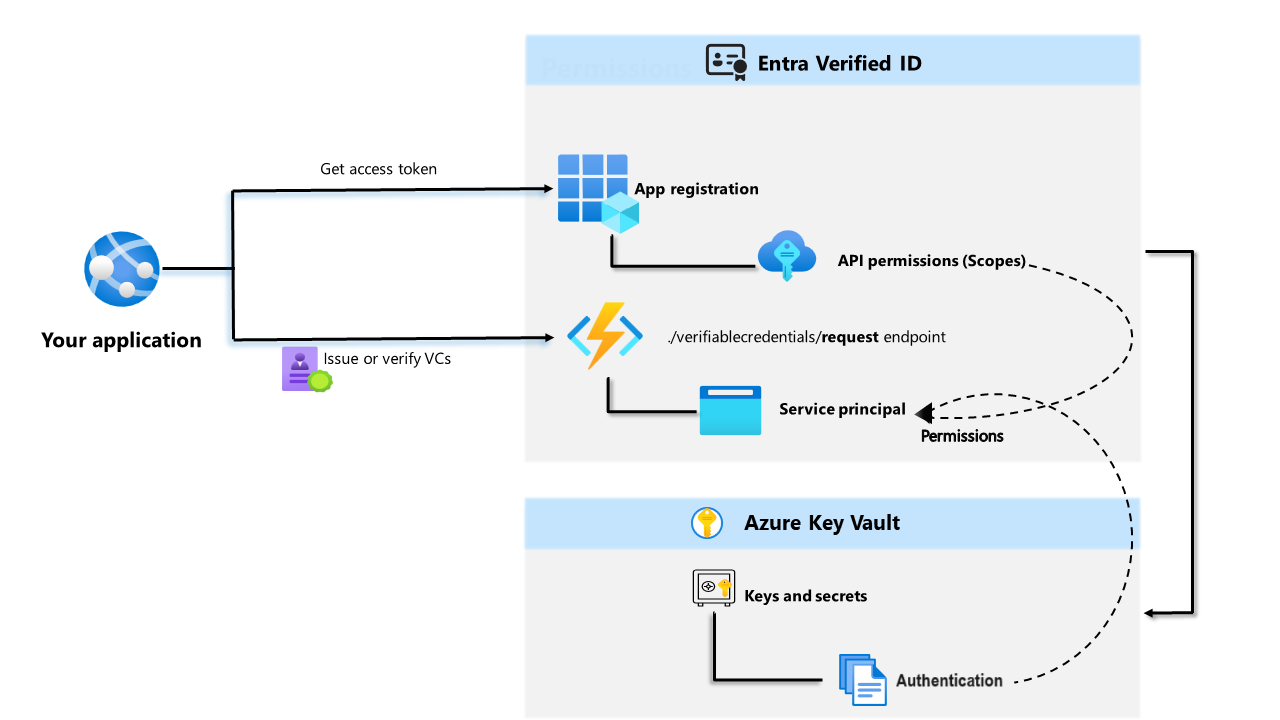

Das folgende Diagramm veranschaulicht die Microsoft Entra Verified ID-Architektur und die von Ihnen konfigurierte Komponente.

Voraussetzungen

- Sie benötigen einen Azure-Mandanten mit einem aktiven Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen.

- Stellen Sie sicher, dass Sie die Berechtigung Global Administrator oder Authentifizierungsrichtlinien-Administrator für das zu konfigurierende Verzeichnis haben. Wenn Sie nicht der globale Administrator sind, benötigen Sie die Berechtigung Anwendungsadministrator, um die Registrierung der App abzuschließen und die Zustimmung des Administrators zu erteilen.

- Stellen Sie sicher, dass Sie für das Azure-Abonnement bzw. für die Ressourcengruppe, in dem/der Sie Azure Key Vault bereitstellen möchten, über die Rolle Mitwirkender verfügen.

- Stellen Sie sicher, dass Sie Zugriffsberechtigungen für Key Vault bereitstellen. Weitere Informationen finden Sie unter Gewähren des Zugriffs auf Key Vault-Schlüssel, -Zertifikate und -Geheimnisse mit der rollenbasierten Zugriffssteuerung in Azure.

Erstellen eines Schlüsseltresors

Hinweis

Der Azure Key Vault, den Sie zum Einrichten des Verified ID-Dienstes verwenden, muss über Key Vault Access Policy für sein Berechtigungsmodell verfügen. Momentan gibt es eine Einschränkung, wenn der Schlüsseltresor über eine rollenbasierte Zugriffskontrolle von Azure verfügt

Azure Key Vault ist ein Clouddienst, der das sichere Speichern uns die Zugriffsverwaltung von Geheimnissen und Schlüsseln ermöglicht. Der Nachweisdienst speichert öffentliche und private Schlüssel in Azure Key Vault. Diese Schlüssel werden zum Signieren und Überprüfen von Nachweisen verwendet.

Wenn Sie keine Azure Key Vault-Instanz zur Verfügung haben, befolgen Sie diese Schritte, um einen Key Vault über das Azure-Portal zu erstellen. Der Azure Key Vault, den Sie zum Einrichten des Verified ID-Dienstes verwenden, muss als Berechtigungsmodell eine Key Vault-Zugriffsrichtlinie haben, anstatt der auf Azure-Rollen basierten Zugriffskontrolle, die momentan der Standard beim Erstellen eines Azure Key Vault ist.

Hinweis

Standardmäßig ist das Konto, mit dem ein Tresor erstellt wird, das einzige mit Zugriff. Der Dienst für überprüfbare Anmeldeinformationen benötigt Zugriff auf den Schlüsseltresor. Sie müssen Ihren Schlüsseltresor authentifizieren, damit das während der Konfiguration verwendete Konto Schlüssel erstellen und löschen kann. Das während der Konfiguration verwendete Konto erfordert außerdem die Berechtigung zum Signieren, um die Domänenbindung für Verified ID zu erstellen. Wenn Sie beim Testen dasselbe Konto verwenden, ändern Sie die Standardrichtlinie, um dem Konto die Berechtigung „Signieren“ zusätzlich zu den Standardberechtigungen zu erteilen, die Tresorerstellern erteilt wurden.

Verwalten des Zugriffs auf den Schlüsseltresor

Bevor Sie eine verifizierte ID einrichten können, müssen Sie Key Vault Zugriffgewähren. Dadurch wird festgelegt, ob ein bestimmter Administrator Vorgänge für Key Vault-Geheimnisse und -Schlüssel ausführen kann. Stellen Sie Zugriffsberechtigungen für Ihren Schlüsseltresor sowohl für das Administratorkonto mit der verifizierten ID als auch für den erstellten Prinzipal der Anforderungsdienst-API fest.

Nach der Erstellung Ihres Schlüsseltresors werden mit Nachweisen Schlüssel generiert, die die Nachrichtensicherheit gewährleisten. Diese Schlüssel werden in Key Vault gespeichert. Sie verwenden einen Schlüsselsatz zum Signieren von Nachweisen.

Verifizierte ID einrichten.

Führen Sie die folgenden Schritte aus, um Verified ID einzurichten:

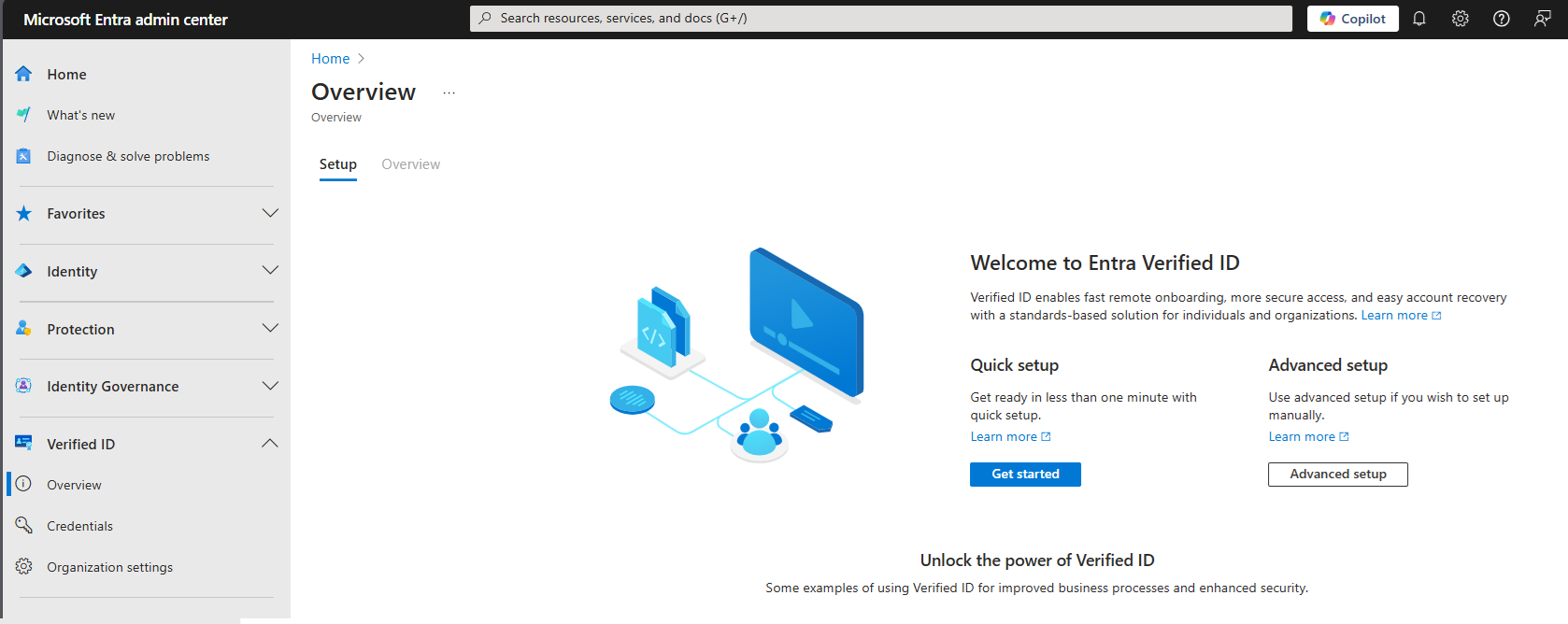

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Wählen Sie im linken Menü unter Verified ID die Option Übersicht aus.

Wählen Sie im mittleren Menü die Registerkarte Setup und dann Erweitertes Setup aus.

Wählen Sie Organisationseinstellungen konfigurieren aus.

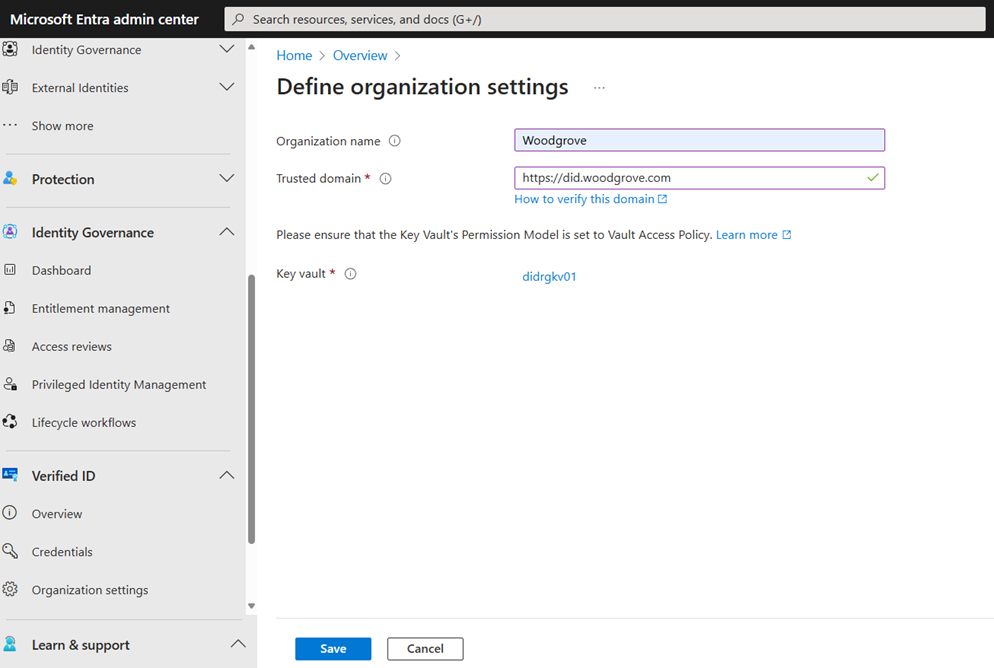

Richten Sie Ihre Organisation ein, indem Sie die folgenden Informationen bereitstellen:

Organisationsname: Geben Sie einen Namen ein, um in Verified ID auf Ihr Unternehmen zu verweisen. Dieser Name wird Kunden nicht angezeigt.

Vertrauenswürdige Domäne: Geben Sie eine Domäne ein, die einem Dienstendpunkt in Ihrem DID-Dokument (Decentralized Identity, dezentralisierte Identität) hinzugefügt wird. Die Domäne bindet Ihre DID an etwas Konkretes, das der Benutzer möglicherweise über Ihr Unternehmen kennt. Microsoft Authenticator und andere digitale Geldbörsen überprüfen anhand dieser Informationen, ob Ihre DID mit Ihrer Domäne verknüpft ist. Wenn das Wallet die DID überprüfen kann, wird ein verifiziertes Symbol angezeigt. Wenn das Wallet die DID nicht überprüfen kann, wird der Benutzer darüber informiert, dass die Anmeldeinformationen von einer Organisation ausgestellt wurden, die nicht überprüfen werden konnte.

Wichtig

Die Domäne kann keine Umleitung sein. Andernfalls können DID und Domäne nicht verknüpft werden. Achten Sie darauf, HTTPS für die Domäne zu verwenden. Beispiel:

https://did.woodgrove.comStellen Sie außerdem sicher, dass das Berechtigungsmodell von Key Vault auf die Tresorzugriffsrichtlinie festgelegt ist.Schlüsseltresor: Wählen Sie den Schlüsseltresor aus, den Sie zuvor erstellt haben.

Wählen Sie Speichern.

Registrieren einer Anwendung in Microsoft Entra ID

Ihre Anwendung muss Zugriffstoken abrufen, wenn sie Microsoft Entra Verified ID aufrufen möchte, um Anmeldeinformationen ausstellen oder überprüfen zu können. Zum Abrufen von Zugriffstoken müssen Sie eine Anwendung registrieren und dem Verified ID-Anforderungsdienst eine API-Berechtigung gewähren. Befolgen Sie beispielsweise für eine Webanwendung die folgenden Schritte:

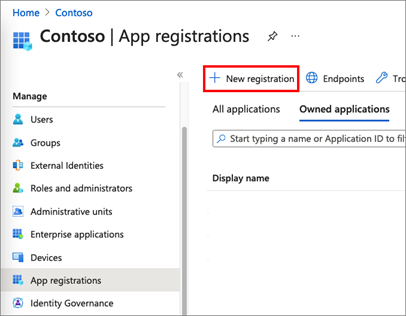

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Wählen Sie Microsoft Entra ID aus.

Wählen Sie unter Anwendungen Folgendes aus: App-Registrierungen>Neue Registrierung.

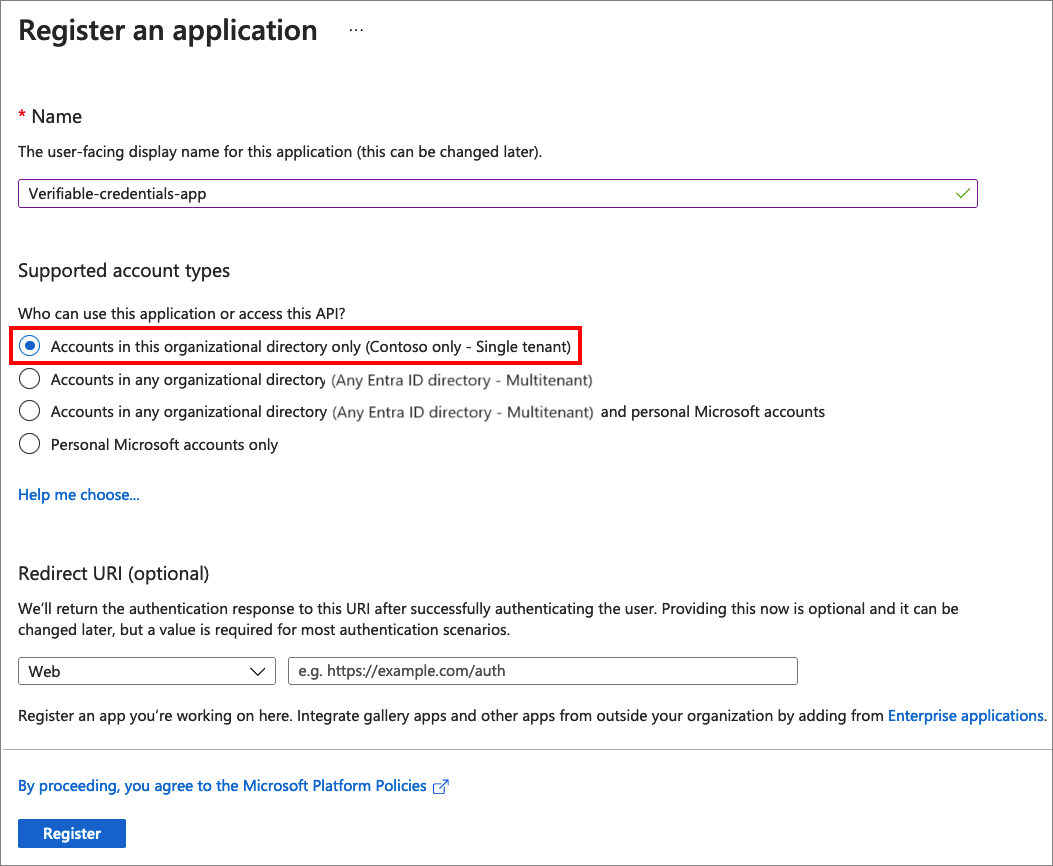

Geben Sie einen Anzeigenamen für Ihre Anwendung ein. Beispiel: verifiable-credentials-app

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis (nur Standardverzeichnis – einzelner Mandant) aus.

Wählen Sie Registrieren aus, um die Anwendung zu erstellen.

Erteilen von Berechtigungen zum Abrufen von Zugriffstoken

In diesem Schritt erteilen Sie dem Prinzipal des Nachweisanforderungsdiensts Berechtigungen.

Führen Sie die folgenden Schritte aus, um die erforderlichen Berechtigungen hinzuzufügen:

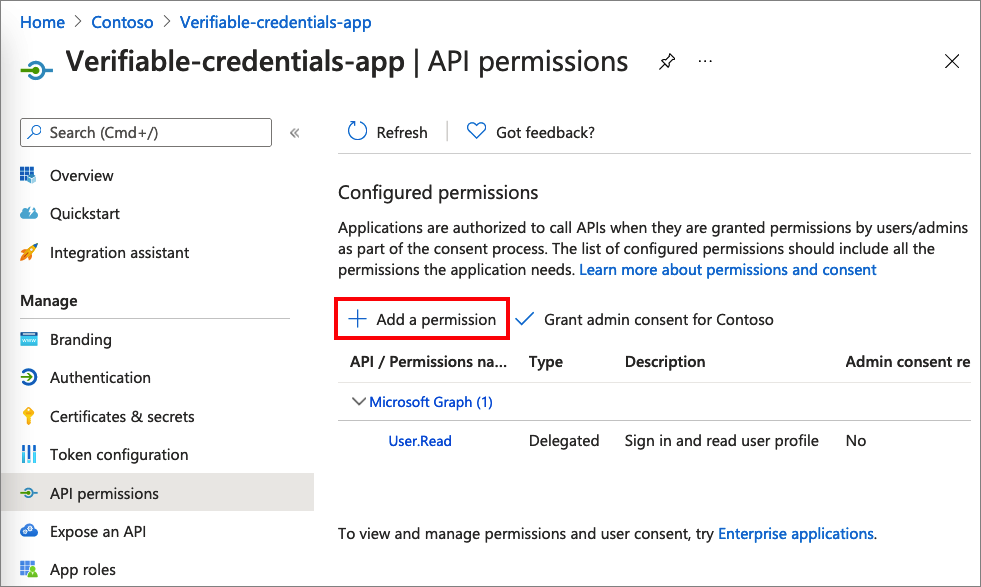

Bleiben Sie auf der Seite mit den Details für die Anwendung verifiable-credentials-app. Klicken Sie auf API-Berechtigungen>Berechtigung hinzufügen.

Wählen Sie Von meiner Organisation verwendete APIs aus.

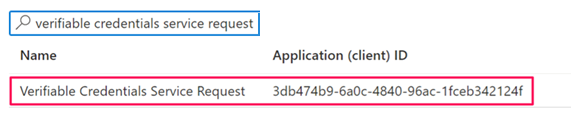

Suchen Sie nach dem Dienstprinzipal Nachweisdienstanforderung, und wählen Sie ihn aus.

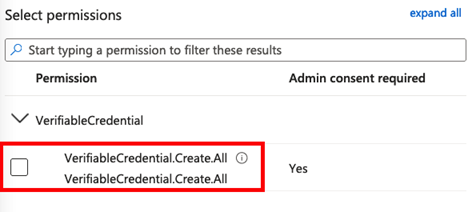

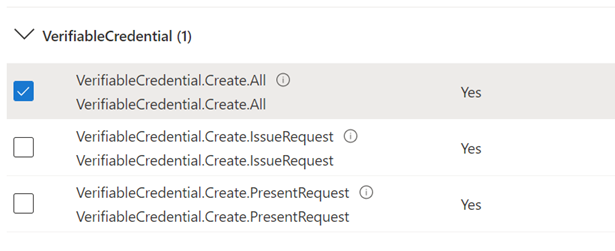

Wählen Sie Anwendungsberechtigung aus, und erweitern Sie VerifiableCredential.Create.All.

Wählen Sie Berechtigungen hinzufügen aus.

Wählen Sie Administratorzustimmung erteilen für <Name Ihres Mandanten> aus.

Sie können die Ausstellungs- und Präsentationsberechtigungen separat erteilen, wenn Sie die Bereiche für unterschiedliche Anwendungen trennen möchten.

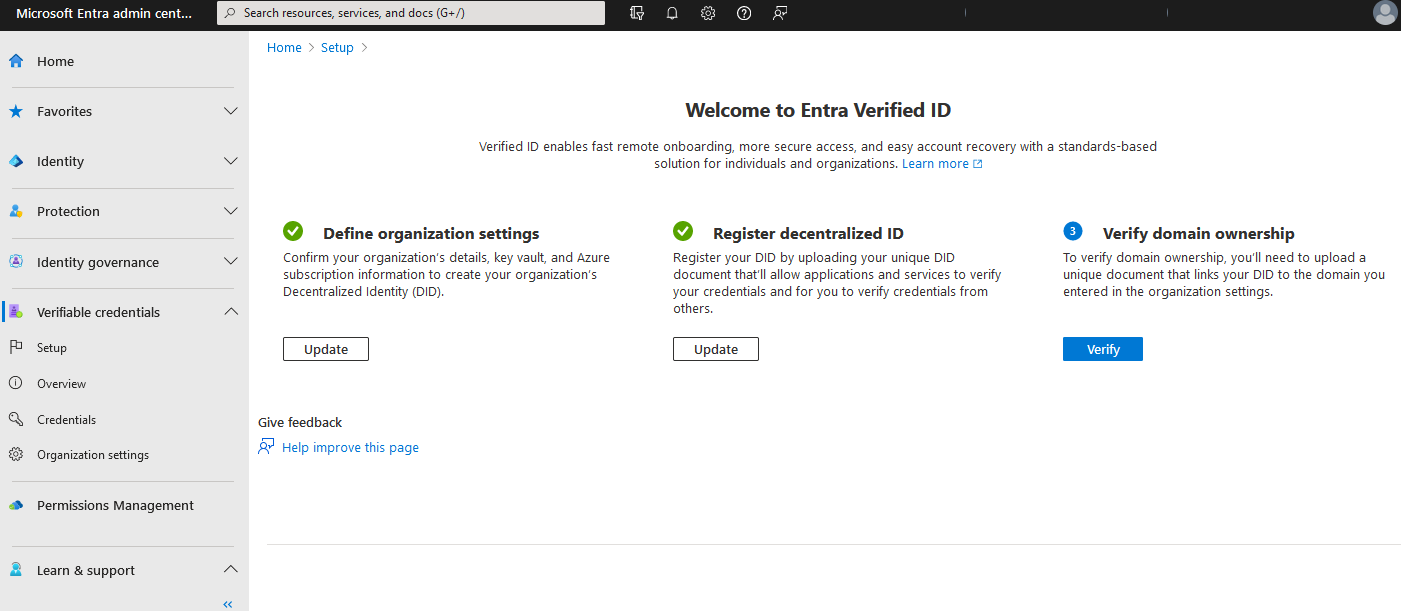

Eine dezentrale ID registrieren und den Domänenbesitz überprüfen

Nachdem Azure Key Vault eingerichtet wurde und der Dienst über einen Signaturschlüssel verfügt, müssen Sie die Schritte 2 und 3 im Setup ausführen.

- Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

- Wählen Sie Verified ID aus.

- Wählen Sie im Menü auf der linken Seite die Option Übersicht aus.

- Wählen Sie im mittleren Menü dezentralisierte ID registrieren aus, um Ihr DID-Dokument zu registrieren, wie im Artikel Registrieren Ihrer dezentralen ID für did:web beschrieben. Sie müssen diesen Schritt ausführen, bevor Sie mit der Überprüfung Ihrer Domäne fortfahren können.

- Wählen Sie im mittleren Menü Domänenbesitz überprüfen aus, um Ihre Domäne zu überprüfen, wie im Artikel Domänenbesitz auf Ihren dezentralen Bezeichner (DID) überprüfen beschrieben.

Nachdem Sie die Überprüfungsschritte erfolgreich abgeschlossen haben, und alle drei Schritte mit grünen Häkchen versehen sind, können Sie mit dem nächsten Tutorial fortfahren.