Microsoft Entra SSO-Integration mit Lusha

In diesem Artikel erfahren Sie, wie Sie Lusha in Microsoft Entra ID integrieren. Lusha ist eine Sales-Intelligence-Lösung, die sofortige und genaue Kontakt- und Unternehmensdaten bereitstellt, um führende Vertriebs-, Marketing- und Rekrutierungsteams dabei zu unterstützen, den Vertriebsablauf mit weniger Arbeit zu beschleunigen. Wenn Sie Lusha in Microsoft Entra ID integrieren, können Sie Folgendes tun:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf Lusha hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei Lusha anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Sie konfigurieren und testen das einmalige Anmelden von Microsoft Entra für Lusha in einer Testumgebung. Lusha unterstützt das SP- und das IDP-initiierte einmalige Anmelden sowie die Just-In-Time-Benutzerbereitstellung.

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, daher kann in einem Mandanten nur eine Instanz konfiguriert werden.

Voraussetzungen

Um Microsoft Entra ID in Lusha zu integrieren, benötigen Sie Folgendes:

- Ein Microsoft Entra-Konto für Benutzer*innen. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Eine der folgenden Rollen: Anwendungsadministrator, Cloudanwendungsadministrator oder Anwendungsbesitzer

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein Lusha-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Eine Anwendung hinzufügen und einen Testbenutzer zuweisen

Bevor Sie mit dem Konfigurationsprozess des einmaligen Anmeldens beginnen, müssen Sie die Lusha-Anwendung aus dem Microsoft Entra-Katalog hinzufügen. Sie müssen ein Testbenutzerkonto der Anwendung zuweisen und die Konfiguration der einmaligen Anmeldung testen.

Hinzufügen von Lusha aus dem Microsoft Entra-Katalog

Fügen Sie Lusha aus dem Microsoft Entra-Anwendungskatalog hinzu, um das einmalige Anmelden bei Lusha zu konfigurieren. Weitere Informationen zum Hinzufügen von Anwendungen aus dem Katalog finden Sie unter Schnellstart: Anwendungen aus dem Katalog hinzufügen.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Folgen Sie den Richtlinien im Artikel Erstellen und Zuweisen eines Benutzerkontos, um ein Testbenutzerkonto namens B. Simon zu erstellen.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen und Rollen zuweisen. Der Assistent bietet auch einen Link zum Konfigurationsbereich für einmaliges Anmelden. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden (SSO) von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Lusha>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

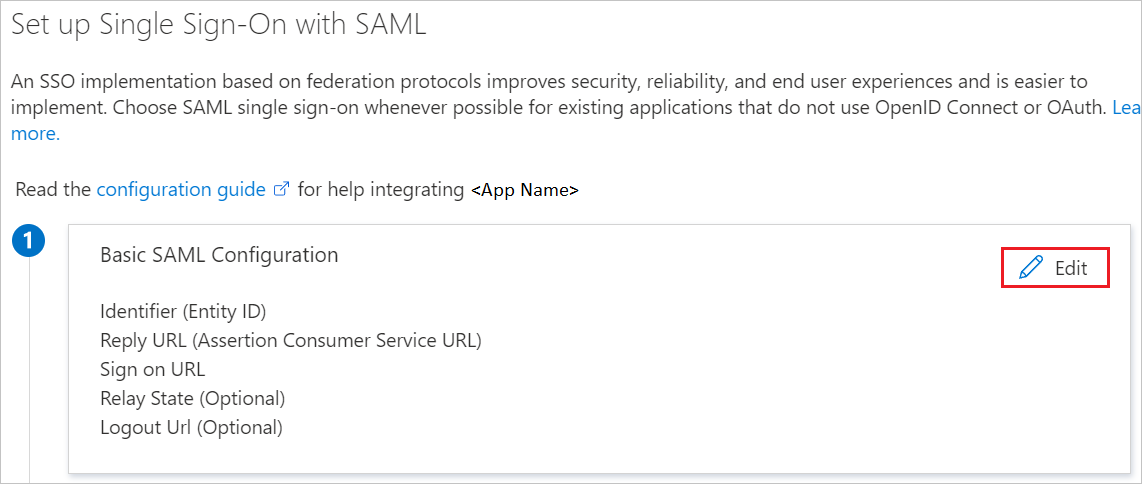

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol für Grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Im Abschnitt Grundlegende SAML-Konfiguration muss der Benutzer keine Schritte ausführen, weil die App bereits in Azure integriert ist.

Wenn Sie SP-initiiertes einmaliges Anmelden konfigurieren möchten, führen Sie den folgenden Schritt aus:

Geben Sie im Textfeld Anmelde-URL die URL ein:

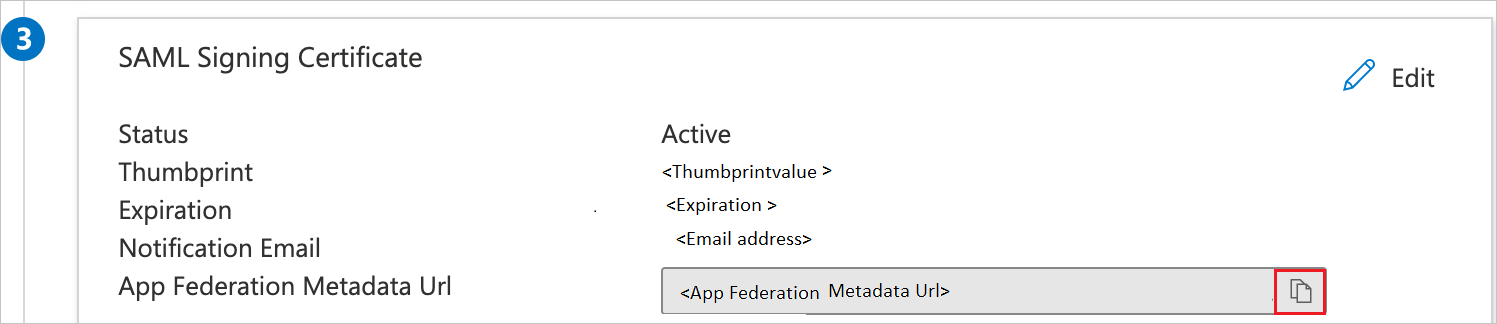

https://auth.lusha.com/sso-login.Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat auf die Schaltfläche „Kopieren“, um die App-Verbundmetadaten-URL zu kopieren, und speichern Sie sie auf Ihrem Computer.

Konfigurieren des einmaligen Anmeldens bei Lusha

Zum Konfigurieren des einmaligen Anmeldens auf der Seite von Lusha müssen Sie die App-Verbundmetadaten-URL an das Lusha-Supportteam senden. Es führt die Einrichtung durch, damit die SAML-SSO-Verbindung auf beiden Seiten richtig festgelegt ist.

Erstellen eines Lusha-Testbenutzers

In diesem Abschnitt wird in Lusha eine Benutzerin namens B. Simon erstellt. Lusha unterstützt die Just-In-Time-Benutzerbereitstellung, die standardmäßig aktiviert ist. Für Sie steht in diesem Abschnitt kein Aktionselement zur Verfügung. Wenn ein Benutzender noch nicht in Lusha vorhanden ist, wird nach der Authentifizierung ein neuer Benutzender erstellt.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

SP-initiiert:

Klicken Sie auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL von Lusha weitergeleitet, wo Sie den Anmeldeflow initiieren können.

Navigieren Sie direkt zur Anmelde-URL für Lusha, und initiieren Sie dort den Anmeldeflow.

IDP-initiiert:

- Klicken Sie auf Diese Anwendung testen. Dadurch sollten Sie automatisch bei der Lusha-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben.

Sie können auch den Microsoft-Bereich „Meine Apps“ verwenden, um die Anwendung in einem beliebigen Modus zu testen. Beim Klicken auf die Kachel „Lusha“ unter „Meine Apps“ geschieht Folgendes: Wenn Sie die Anwendung im SP-Modus konfiguriert haben, werden Sie zum Einleiten des Anmeldeflows zur Anmeldeseite der Anwendung weitergeleitet. Wenn Sie die Anwendung im IDP-Modus konfiguriert haben, sollten Sie automatisch bei der Lusha-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben. Weitere Informationen finden Sie unter „Meine Apps“ in Microsoft Entra.

Zusätzliche Ressourcen

- Was ist einmaliges Anmelden mit Microsoft Entra ID?

- Planen einer Bereitstellung für einmaliges Anmelden.

Nächste Schritte

Nach dem Konfigurieren von Lusha können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Ex- und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Hier erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Cloud App Security erzwingen.