Tutorial: Verwenden von Risikoerkennungen für Anmeldungen von Benutzer*innen, um Multi-Faktor-Authentifizierung in Microsoft Entra oder Kennwortänderungen auszulösen

Zum Schutz Ihrer Benutzer*innen können Sie risikobasierte Microsoft Entra ID-Richtlinien für bedingten Zugriff konfigurieren, um im Falle von riskantem Verhalten eine automatische Reaktion zu ermöglichen. Diese Richtlinien können einen Anmeldeversuch automatisch blockieren oder eine zusätzliche Aktion wie etwa eine sichere Kennwortänderung oder die Verwendung von Multi-Faktor-Authentifizierung in Microsoft Entra ID anfordern. Diese Richtlinien können mit bereits vorhandenen Microsoft Entra-Richtlinien für bedingten Zugriff als zusätzliche Schutzschicht für Ihre Organisation kombiniert werden. Es kann sein, dass von Benutzer*innen niemals ein riskantes Verhalten in einer dieser Richtlinien ausgelöst wird. Im Falle einer Sicherheitsgefährdung ist Ihre Organisation jedoch geschützt.

Wichtig

In diesem Tutorial wird für Administrator*innen veranschaulicht, wie die risikobasierte Multi-Faktor-Authentifizierung (MFA) aktiviert wird.

Wenn Ihr IT-Team die Verwendung der Multi-Faktor-Authentifizierung in Microsoft Entra nicht aktiviert hat oder Sie Probleme bei der Anmeldung haben, wenden Sie sich an Ihren Helpdesk.

In diesem Tutorial lernen Sie Folgendes:

- Grundlegendes zu den verfügbaren Richtlinien

- Aktivieren der Registrierung der Multi-Faktor-Authentifizierung in Microsoft Entra

- Aktivieren von risikobasierten Kennwortänderungen

- Aktivieren der risikobasierten Multi-Faktor-Authentifizierung

- Testen risikobasierter Richtlinien für Anmeldeversuche von Benutzern

Voraussetzungen

Für dieses Tutorial benötigen Sie die folgenden Ressourcen und Berechtigungen:

- Funktionierender Microsoft Entra-Mandant, für den mindestens eine P2-Lizenz oder eine Testlizenz für Microsoft Entra ID aktiviert ist.

- Erstellen Sie ggf. ein kostenloses Konto.

- Ein Konto mit Berechtigungen vom Typ „Sicherheitsadministrator“

- Microsoft Entra ID mit Konfiguration für die Self-Service-Kennwortzurücksetzung und Multi-Faktor-Authentifizierung in Microsoft Entra

- Absolvieren Sie bei Bedarf das Tutorial zum Aktivieren der Self-Service-Kennwortzurücksetzung in Microsoft Entra.

- Absolvieren Sie bei Bedarf das Tutorial zum Aktivieren der Multi-Faktor-Authentifizierung in Microsoft Entra.

Übersicht über Microsoft Entra ID Protection

Im Zuge der Anmeldeversuche von Benutzern werden von Microsoft Tag für Tag Billionen anonymisierter Signale erfasst und analysiert. Diese Signale tragen dazu bei, Muster für ordnungsgemäße Benutzeranmeldungen zu ermitteln und potenziell riskante Anmeldeversuche zu identifizieren. Microsoft Entra ID Protection kann Anmeldeversuche von Benutzer*innen überprüfen und zusätzliche Maßnahmen einleiten, wenn ein verdächtiges Verhalten festgestellt wird:

Die Risikoerkennung von Microsoft Entra ID Protection kann durch einige der folgenden Aktionen ausgelöst werden:

- Benutzer mit kompromittierten Anmeldeinformationen

- Anmeldungen über anonyme IP-Adressen

- Unmöglicher Ortswechsel zu atypischen Orten

- Anmeldungen über infizierte Geräte

- Anmeldungen von IP-Adressen mit verdächtigen Aktivitäten

- Anmeldungen an unbekannten Standorten

Dieser Artikel führt Sie durch die Aktivierung von drei Richtlinien zum Schutz von Benutzer*innen und zum Automatisieren der Reaktion auf verdächtige Aktivitäten.

- Registrierungsrichtlinie für die Multi-Faktor-Authentifizierung

- Stellt sicher, dass Benutzer*innen sich für die Multi-Faktor-Authentifizierung in Microsoft Entra registriert haben. Wenn Benutzer*innen durch eine Anmelderisiko-Richtlinie zur Multi-Faktor-Authentifizierung aufgefordert werden, müssen sie bereits für die Multi-Faktor-Authentifizierung in Microsoft Entra registriert sein.

- Richtlinie zum Benutzerrisiko

- Dient dazu, Benutzerkonten mit möglicherweise kompromittierten Anmeldeinformationen zu identifizieren und die Reaktion darauf zu automatisieren. Kann den Benutzer zur Erstellung eines neuen Kennworts auffordern.

- Anmelderisiko-Richtlinie

- Dient dazu, verdächtige Anmeldeversuche zu identifizieren und die Reaktion darauf zu automatisieren. Kann Benutzer*innen zu einer zusätzlichen Art der Verifizierung mithilfe der Multi-Faktor-Authentifizierung in Microsoft Entra auffordern.

Wenn Sie eine risikobasierte Richtlinie aktivieren, können Sie auch den Schwellenwert für das Risikoniveau auswählen – niedrig, mittel oder hoch. Dadurch können Sie flexibel steuern, wie aggressiv die Kontrollen im Zusammenhang mit verdächtigen Anmeldeereignissen sein sollen. Microsoft empfiehlt die folgenden Richtlinienkonfigurationen.

Weitere Informationen zu Microsoft Entra ID Protection finden Sie unter Was ist Microsoft Entra ID Protection?

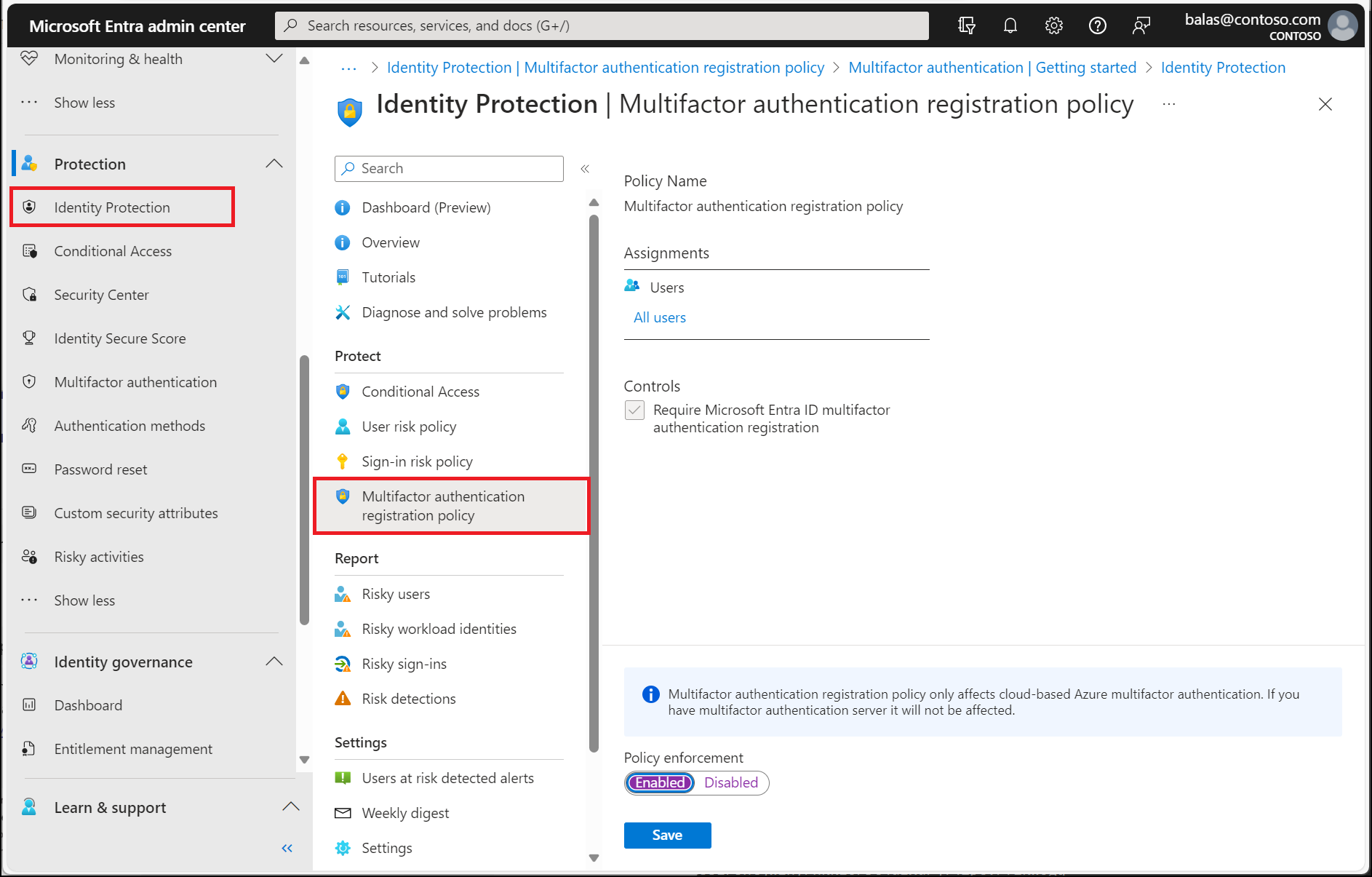

Aktivieren der Registrierungsrichtlinie für die Multi-Faktor-Authentifizierung

Microsoft Entra ID Protection umfasst eine Standardrichtlinie, mit der Benutzer*innen für die Multi-Faktor-Authentifizierung in Microsoft Entra registriert werden können. Falls Sie weitere Richtlinien zum Schutz von Anmeldeereignissen verwenden, müssen Benutzer*innen bereits für MFA registriert sein. Wenn Sie diese Richtlinie aktivieren, müssen Benutzer nicht bei jedem Anmeldeereignis eine mehrstufige Authentifizierung durchlaufen. Von der Richtlinie wird lediglich der Registrierungsstatus eines Benutzers oder einer Benutzerin überprüft und der Benutzer oder die Benutzerin bei Bedarf dazu aufgefordert, sich vorab zu registrieren.

Es wird empfohlen, diese Registrierungsrichtlinie für Benutzer*innen zu aktivieren, die Multi-Faktor-Authentifizierung verwenden. Führen Sie zum Aktivieren dieser Richtlinie die folgenden Schritte aus:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

- Navigieren Sie zu Schutz>Identitätsschutz>Registrierungsrichtlinie für Multi-Faktor-Authentifizierung.

- Die Richtlinie gilt standardmäßig für alle Benutzer. Wählen Sie bei Bedarf Zuweisungen und anschließend die Benutzer oder Gruppen aus, auf die die Richtlinie angewendet werden soll.

- Wählen Sie unter Steuerungen die Option Zugriff aus. Stellen Sie sicher, dass die Option Multi-Faktor-Authentifizierung anfordern aktiviert ist, und wählen Sie dann Auswählen aus.

- Legen Sie Richtlinie erzwingen auf Ein fest, und wählen Sie Speichern aus.

Aktivieren der Benutzerrisiko-Richtlinie für eine Kennwortänderung

Microsoft arbeitet mit Ermittlern, Strafverfolgungsbehörden, verschiedenen Sicherheitsteams bei Microsoft und anderen vertrauenswürdigen Quellen zusammen, um Benutzername/Kennwort-Paare zu finden. Wenn eines dieser Paare einem Konto in Ihrer Umgebung entspricht, kann eine risikobasierte Kennwortänderung angefordert werden. Diese Richtlinie und Aktion erfordern, dass der Benutzer vor der Anmeldung sein Kennwort aktualisiert, um sicherzustellen, dass alle zuvor verfügbar gemachten Anmeldeinformationen unwirksam werden.

Führen Sie zum Aktivieren dieser Richtlinie die folgenden Schritte aus:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertig aus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Ressourcen (ehemals „Alle Cloud-Apps“) aus.

- Legen Sie unter Bedingungen>Benutzerrisiko die Option Konfigurieren auf Ja fest.

- Wählen Sie unter Hiermit konfigurieren Sie die Benutzerrisikostufen, die für die Erzwingung der Richtlinie erforderlich sind die Option Hoch aus. Dieser Leitfaden basiert auf Microsoft-Empfehlungen. Die Ausführung weicht je nach Organisation möglicherweise ab.

- Wählen Sie Fertig aus.

- Wählen Sie unter Zugriffssteuerung>Erteilen die Option Zugriff gewähren aus.

- Wählen Sie Authentifizierungsstärke erforderlich und dann in der Liste die integrierte Authentifizierungsstärke Multi-Faktor-Authentifizierung aus.

- Wählen Sie Kennwortänderung erforderlich aus.

- Wählen Sie Auswählen.

- Unter Sitzung.

- Wählen Sie die Anmeldehäufigkeit .

- Vergewissern Sie sich, dass Jedes Mal ausgewählt ist.

- Wählen Sie Auswählen.

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.

Kennwortlose Szenarien

Nehmen Sie die folgenden Änderungen für Organisationen vor, die kennwortlose Authentifizierungsmethoden einführen:

Aktualisieren Ihrer kennwortlosen Benutzerrisikorichtlinie

- Unter Benutzer:

- Einschließen, wählen Sie Benutzer und Gruppen aus, und wählen Sie ihre kennwortlosen Benutzer aus.

- Unter Zugriffssteuerung >Blockieren Sie den Zugriff für kennwortlose Benutzer.

Tipp

Möglicherweise müssen Sie über zwei Richtlinien für einen bestimmten Zeitraum verfügen, während Sie kennwortlose Methoden bereitstellen.

- Eine, die Eigenwartung für diejenigen zulässt, die keine kennwortlosen Methoden verwenden.

- Eine weitere, die kennwortlose Benutzer mit hohem Risiko blockiert.

Korrigieren und Aufheben der Blockierung kennwortloser Benutzerrisiken

- Fordern Sie die Untersuchung und Korrektur eines Risikos durch den Administrator an.

- Heben Sie die Blockierung des Benutzers auf.

Aktivieren der Anmelderisiko-Richtlinie für die mehrstufige Authentifizierung

Das Verhalten der meisten Benutzer ist normal und nachverfolgbar. Im Falle einer Abweichung von dieser Norm ist es möglicherweise riskant, eine erfolgreiche Anmeldung zuzulassen. Stattdessen empfiehlt es sich gegebenenfalls, Benutzer*innen zu blockieren oder aufzufordern, eine Multi-Faktor-Authentifizierung zu durchlaufen. Ist die MFA-Überprüfung des Benutzers erfolgreich, können Sie den Anmeldeversuch als gültig betrachten und dem Benutzer den Zugriff auf die Anwendung oder den Dienst ermöglichen.

Führen Sie zum Aktivieren dieser Richtlinie die folgenden Schritte aus:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertig aus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Ressourcen (ehemals „Alle Cloud-Apps“) aus.

- Legen Sie unter Bedingungen>Anmelderisiko die Option Konfigurieren auf Ja fest.

- Wählen Sie unter Hiermit wählen Sie die Anmelderisikostufe aus, auf die diese Richtlinie angewendet werden soll die Optionen Hoch und Mittel aus. Dieser Leitfaden basiert auf Microsoft-Empfehlungen. Die Ausführung weicht je nach Organisation möglicherweise ab.

- Wählen Sie Fertig aus.

- Wählen Sie unter Zugriffssteuerung>Erteilen die Option Zugriff gewähren aus.

- Wählen Sie Authentifizierungsstärke erforderlich und dann in der Liste die integrierte Authentifizierungsstärke Multi-Faktor-Authentifizierung aus.

- Wählen Sie Auswählen.

- Unter Sitzung.

- Wählen Sie die Anmeldehäufigkeit .

- Vergewissern Sie sich, dass Jedes Mal ausgewählt ist.

- Wählen Sie Auswählen.

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.

Kennwortlose Szenarien

Nehmen Sie die folgenden Änderungen für Organisationen vor, die kennwortlose Authentifizierungsmethoden einführen:

Aktualisieren Ihrer kennwortlosen Anmelderisikorichtlinie

- Unter Benutzer:

- Einschließen, wählen Sie Benutzer und Gruppen aus, und wählen Sie ihre kennwortlosen Benutzer aus.

- Wählen Sie unter Hiermit wählen Sie die Anmelderisikostufe aus, auf die diese Richtlinie angewendet werden soll die Optionen Hoch aus.

- Unter Zugriffssteuerung >Blockieren Sie den Zugriff für kennwortlose Benutzer.

Tipp

Möglicherweise müssen Sie über zwei Richtlinien für einen bestimmten Zeitraum verfügen, während Sie kennwortlose Methoden bereitstellen.

- Eine, die Eigenwartung für diejenigen zulässt, die keine kennwortlosen Methoden verwenden.

- Eine weitere, die kennwortlose Benutzer mit hohem Risiko blockiert.

Korrigieren und Aufheben der Blockierung kennwortloser Anmelderisiken

- Fordern Sie die Untersuchung und Korrektur eines Risikos durch den Administrator an.

- Heben Sie die Blockierung des Benutzers auf.

Testen riskanter Anmeldeereignisse

Die risikobasierten Richtlinien, die in den vorherigen Schritten konfiguriert wurden, werden von den meisten Benutzeranmeldeereignissen nicht ausgelöst. Es kann sein, dass Benutzer*innen niemals zur MFA oder zum Zurücksetzen des Kennworts aufgefordert wird. Solange die Anmeldeinformationen des Benutzers sicher sind und sein Verhalten konsistent bleibt, sind die Anmeldeereignisse des Benutzers erfolgreich.

Sie benötigen also eine Möglichkeit, riskantes Verhalten oder potenzielle Angriffe zu simulieren, um die Microsoft Entra ID Protection-Richtlinien zu testen. Die Schritte für diese Tests sind abhängig von der Microsoft Entra ID Protection-Richtlinie, die Sie überprüfen möchten. Weitere Informationen zu Szenarien und Schritten finden Sie unter Simulieren von Risikoerkennungen in Microsoft Entra ID Protection.

Bereinigen von Ressourcen

Wenn Sie das Testen abgeschlossen haben und die Aktivierung der risikobasierten Richtlinien beenden möchten, können Sie wie folgt vorgehen: Navigieren Sie jeweils zu der Richtlinie, die Sie deaktivieren möchten, und legen Sie Richtlinie aktivieren auf Aus fest, oder löschen Sie die entsprechende Richtlinie.

Nächste Schritte

In diesem Tutorial haben Sie risikobasierte Richtlinien für Benutzer*innen für Microsoft Entra ID Protection aktiviert. Sie haben Folgendes gelernt:

- Grundlegendes zu den verfügbaren Richtlinien für Microsoft Entra ID Protection

- Aktivieren der Registrierung der Multi-Faktor-Authentifizierung in Microsoft Entra

- Aktivieren von risikobasierten Kennwortänderungen

- Aktivieren der risikobasierten Multi-Faktor-Authentifizierung

- Testen risikobasierter Richtlinien für Anmeldeversuche von Benutzern