Integrieren Ihrer vorhandenen NPS-Infrastruktur in Microsoft Entra Multi-Faktor-Authentifizierung

Die NPS-Erweiterung (Network Policy Server, Netzwerkrichtlinienserver) für Microsoft Entra Multi-Faktor-Authentifizierung (MFA) fügt Ihrer Authentifizierungsinfrastruktur cloudbasierte MFA-Funktionen hinzu und nutzt dabei Ihre vorhandenen Server. Mit der NPS-Erweiterung können Sie Ihrem bestehenden Authentifizierungsvorgang eine Überprüfung per Telefonanruf, SMS oder Telefon-App hinzufügen, ohne neue Server installieren, konfigurieren und verwalten zu müssen.

Die NPS-Erweiterung fungiert als Adapter zwischen RADIUS und cloudbasierter Microsoft Entra Multi-Faktor-Authentifizierung, um eine zweite Authentifizierungsstufe für Verbund- oder synchronisierte Benutzer bereitzustellen.

Funktionsweise der NPS-Erweiterung

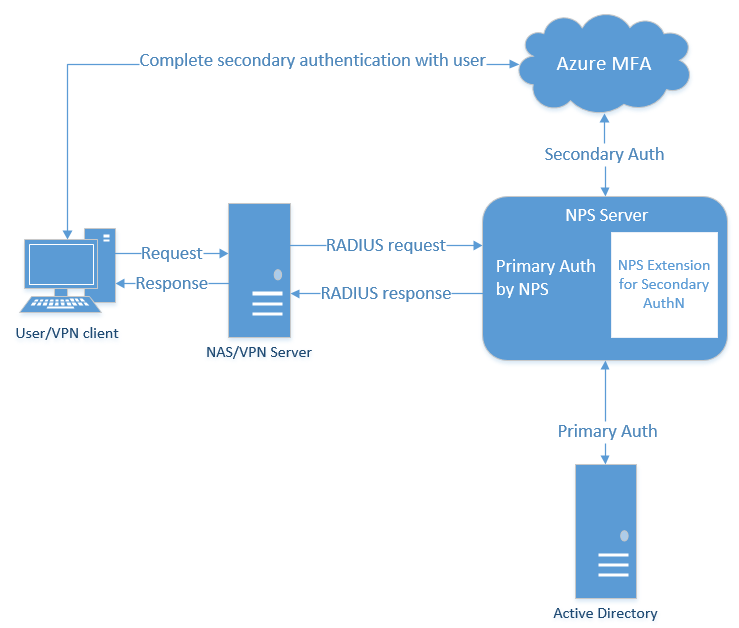

Wenn Sie die NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung verwenden, umfasst der Authentifizierungsflow die folgenden Komponenten:

Der NAS/VPN-Server empfängt Anforderungen von VPN-Clients und wandelt sie in RADIUS-Anforderungen an NPS-Server um.

Der NPS-Server stellt eine Verbindung mit Active Directory Domain Services (AD DS) her, um die primäre Authentifizierung für die RADIUS-Anforderungen durchzuführen, und übergibt die Anforderung bei Erfolg an eventuell installierte Erweiterungen.

Die NPS-Erweiterung löst eine Anforderung der sekundären Authentifizierung bei Microsoft Entra Multi-Faktor-Authentifizierung aus. Sobald die Erweiterung die Antwort empfängt und die MFA-Abfrage erfolgreich ist, wird die Authentifizierungsanforderung abgeschlossen, indem dem NPS-Server Sicherheitstoken bereitgestellt werden, die einen von Azure STS ausgegebenen MFA-Anspruch enthalten.

Hinweis

Obwohl NPS keinen Nummernabgleich unterstützt, unterstützt die neueste NPS-Erweiterung Methoden mit zeitbasiertem Einmalkennwort (Time-based One-Time Password, TOTP) wie das in Microsoft Authenticator verfügbare TOTP. Die TOTP-Anmeldung bietet eine höhere Sicherheit als der alternative Vorgang mit Genehmigen/Ablehnen.

Nach dem 8. Mai 2023, wenn der Nummernabgleich für alle Benutzer aktiviert ist, wird jeder, der eine RADIUS-Verbindung mit der NPS-Erweiterungsversion 1.2.2216.1 oder höher herstellt, aufgefordert werden, sich stattdessen mit einer TOTP-Methode anzumelden. Für Benutzer muss eine TOTP-Authentifizierungsmethode registriert sein, damit dieses Verhalten erfolgt. Wenn keine TOTP-Methode registriert ist, wird den Benutzern weiterhin die Abfrage Genehmigen/Ablehnen angezeigt.

Microsoft Entra Multi-Faktor-Authentifizierung kommuniziert mit Microsoft Entra ID, um die Details des Benutzers abzurufen, und führt die sekundäre Authentifizierung mithilfe einer für den Benutzer konfigurierten Überprüfungsmethode durch.

Das folgende Diagramm veranschaulicht den allgemeinen Ablauf dieser Authentifizierungsanforderung:

Verhalten des RADIUS-Protokolls und die NPS-Erweiterung

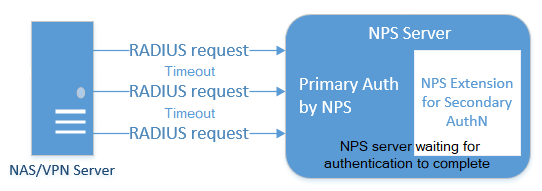

Da RADIUS ein UDP-Protokoll ist, nimmt der Absender Paketverluste an und wartet auf eine Antwort. Nach einer bestimmten Zeit kann ein Timeout für die Verbindung auftreten. In diesem Fall wird das Paket erneut gesendet, da der Absender annimmt, dass das Paket das Ziel nicht erreicht hat. Im Authentifizierungsszenario im vorliegenden Artikel senden VPN-Server die Anforderung und warten auf eine Antwort. Wenn ein Timeout für die Verbindung auftritt, sendet der VPN-Server die Anforderung erneut.

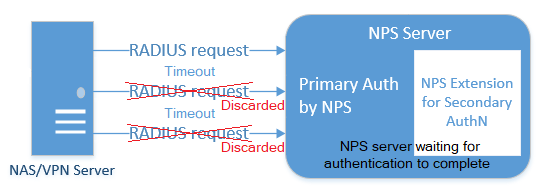

Möglicherweise antwortet der NPS-Server nicht vor dem Auftreten des Timeouts für die Verbindung auf die ursprüngliche Anforderung des VPN-Servers, weil die MFA-Anforderung noch verarbeitet wird. Möglicherweise hat der Benutzer auf die MFA-Aufforderung nicht erfolgreich reagiert, und die NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung wartet darauf, dass dieses Ereignis abgeschlossen wird. In dieser Situation identifiziert der NPS-Server weitere Anforderungen des VPN-Servers als doppelte Anforderung. Der NPS-Server verwirft diese doppelten Anforderungen des VPN-Servers.

In den NPS-Serverprotokollen können Sie sehen, dass diese zusätzlichen Anforderungen verworfen werden. Dieses Verhalten ist beabsichtigt, um zu verhindern, dass Endbenutzer mehrere Anforderungen für einen einzigen Authentifizierungsversuch erhalten. Verworfene Anforderungen im Ereignisprotokoll des NPS-Servers bedeuten nicht, dass ein Problem mit dem NPS-Server oder der NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung vorliegt.

Um die Anzahl verworfener Anforderungen zu minimieren, empfiehlt es sich, VPN-Server mit einem Timeout von mindestens 60 Sekunden zu konfigurieren. Wenn es erforderlich ist oder Sie die Anzahl verworfener Anforderungen in den Ereignisprotokollen reduzieren möchten, können Sie den Timeoutwert für VPN-Server auf 90 oder 120 Sekunden erhöhen.

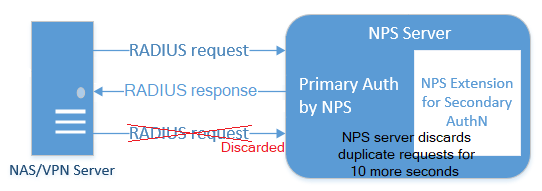

Aufgrund dieses Verhaltens des UDP-Protokolls könnte es passieren, dass der NPS-Server eine doppelte Anforderung erhält und eine weitere MFA-Aufforderung sendet, auch wenn der Benutzer bereits auf die ursprüngliche Anforderung reagiert hat. Um dies zu verhindern, fährt die NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung nach dem Senden einer Erfolgsmeldung an den VPN-Server bis zu 10 Sekunden lang damit fort, doppelte Anforderungen zu filtern und zu verwerfen.

Auch hier sehen Sie möglicherweise verworfene Anforderungen in den Ereignisprotokollen des NPS-Servers, selbst wenn die Aufforderung von Microsoft Entra Multi-Faktor-Authentifizierung erfolgreich war. Dieses Verhalten ist erwartet und weist nicht auf ein Problem mit dem NPS-Server oder der NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung hin.

Planen der Bereitstellung

Die NPS-Erweiterung kümmert sich automatisch um die Redundanz, sodass keine spezielle Konfiguration erforderlich ist.

Sie können beliebig viele NPS-Server mit aktivierter Microsoft Entra Multi-Faktor-Authentifizierung erstellen. Wenn Sie mehrere Server installieren, sollten Sie für jeden ein anderes Clientzertifikat verwenden. Indem Sie für jeden Server ein eigenes Zertifikat erstellen, können Sie jedes Zertifikat einzeln aktualisieren und müssen sich keine Gedanken über Ausfallzeiten für Ihre einzelnen Server machen.

Weil VPN-Server Authentifizierungsanforderungen weiterleiten, müssen sie über die neuen NPS-Server mit aktivierter Microsoft Entra Multi-Faktor-Authentifizierung informiert werden.

Voraussetzungen

Die NPS-Erweiterung soll mit der vorhandenen Infrastruktur zusammenarbeiten. Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind, bevor Sie beginnen.

Lizenzen

Die NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung steht Kunden mit Lizenzen für Microsoft Entra Multi-Faktor-Authentifizierung (enthalten in Microsoft Entra ID P1 und Premium P2 oder Enterprise Mobility + Security) zur Verfügung. Verbrauchsbasierte Lizenzen für Microsoft Entra Multi-Faktor-Authentifizierung, z. B. Lizenzen pro Benutzer oder pro Authentifizierung, sind mit der NPS-Erweiterung nicht kompatibel.

Software

Windows Server 2012 oder höher Beachten Sie, dass Windows Server 2012 das Ende des Supports erreicht hat.

.NET Framework 4.7.2 oder höher ist für das Microsoft Graph PowerShell-Modul erforderlich.

PowerShell Version 5.1 oder höher Führen Sie den folgenden Befehl aus, um die Version von PowerShell zu überprüfen:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Libraries

Visual Studio 2017 C++ Redistributable (x64) wird vom Installationsprogramm für die NPS-Erweiterung installiert.

Microsoft Graph PowerShell wird, sofern es nicht bereits vorhanden ist, auch über ein Konfigurationsskript installiert, das Sie im Rahmen des Setupvorgangs ausführen. Es ist nicht erforderlich, ein Modul im Voraus zu installieren.

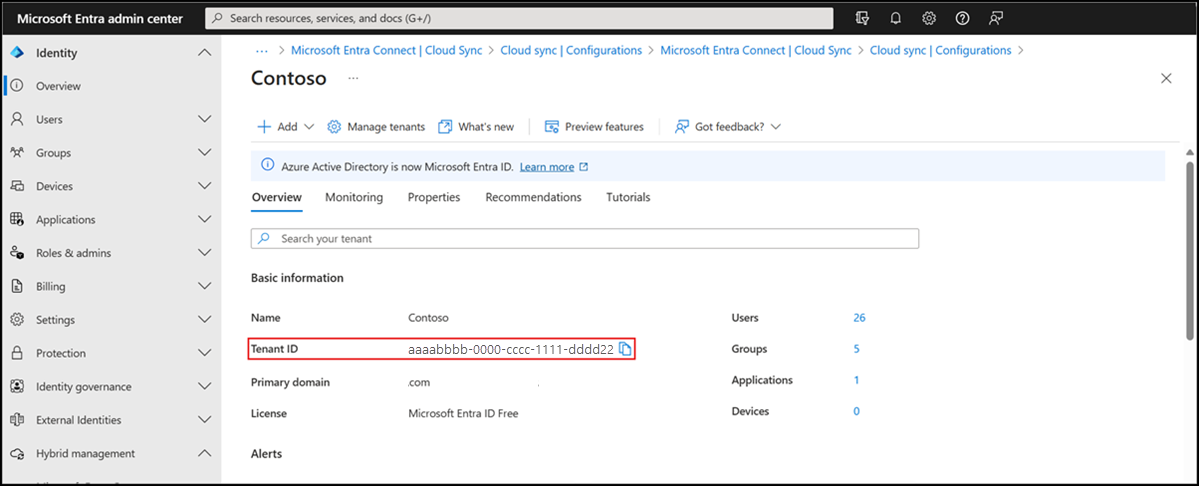

Abrufen der Verzeichnismandanten-ID

Im Rahmen der Konfiguration der NPS-Erweiterung müssen Sie Administratoranmeldeinformationen und die ID Ihres Microsoft Entra-Mandanten angeben. Führen Sie die folgenden Schritte aus, um die Mandanten-ID abzurufen:

Melden Sie sich beim Microsoft Entra Admin Center an.

Navigieren Sie zu Identität>Einstellungen.

Netzwerkanforderungen

Der NPS-Server muss über Port 443 mit den folgenden URLs kommunizieren können:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Darüber hinaus ist Konnektivität mit den folgenden URLs erforderlich, um die Einrichtung des Adapters mit dem bereitgestellten PowerShell-Skript abzuschließen:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

In der folgenden Tabelle werden die Ports und Protokolle beschrieben, die für die NPS-Erweiterung erforderlich sind. TCP 443 (ein- und ausgehend) ist der einzige Port, der vom NPS-Erweiterungsserver zu Entra ID benötigt wird. Die RADIUS-Ports werden zwischen dem Zugriffspunkt und dem NPS-Erweiterungsserver benötigt.

| Protocol | Port | Beschreibung |

|---|---|---|

| HTTPS | 443 | Aktivieren der Benutzerauthentifizierung mit Entra ID (erforderlich bei der Installation der Erweiterung) |

| UDP | 1812 | Allgemeiner Port für die RADIUS-Authentifizierung durch NPS |

| UDP | 1645 | Spezieller Port für die RADIUS-Authentifizierung durch NPS |

| UDP | 1813 | Allgemeiner Port für RADIUS-Überwachung durch NPS |

| UDP | 1646 | Spezieller Port für RADIUS-Überwachung durch NPS |

Vorbereiten der Umgebung

Bereiten Sie vor der Installation der NPS-Erweiterung Ihre Umgebung für die Verarbeitung des Authentifizierungsdatenverkehrs vor.

Aktivieren der NPS-Rolle auf einem in die Domäne eingebundenen Server

Der NPS-Server stellt eine Verbindung mit Microsoft Entra ID her und authentifiziert die MFA-Anforderungen. Wählen Sie einen Server für diese Rolle aus. Sie sollten einen Server auswählen, der keine Anforderungen von anderen Diensten verarbeitet, da die NPS-Erweiterung für alle Anforderungen Fehler auslöst, die keine RADIUS-Anforderungen sind. Der NPS-Server muss als primärer und sekundärer Authentifizierungsserver für Ihre Umgebung eingerichtet werden. Eine Proxyweiterleitung von RADIUS-Anforderungen an einen anderen Server ist nicht möglich.

- Öffnen Sie auf Ihrem Server den Server-Manager. Wählen Sie aus dem Menü Schnellstart die Option Assistent zum Hinzufügen von Rollen und Features aus.

- Wählen Sie als Installationstyp Rollenbasierte oder featurebasierte Installation aus.

- Wählen Sie die Serverrolle Netzwerkrichtlinien- und Zugriffsdienste aus. Es wird möglicherweise ein Fenster angezeigt, in dem Sie über weitere erforderliche Features für die Ausführung dieser Rolle informiert werden.

- Gehen Sie den Assistenten bis zur Seite Bestätigung durch. Klicken Sie auf Installieren, wenn Sie so weit sind.

Die Installation der NPS-Serverrolle kann einige Minuten dauern. Wenn die Installation abgeschlossen ist, fahren Sie mit den folgenden Abschnitten fort, um diesen Server für die Verarbeitung eingehender RADIUS-Anforderungen aus der VPN-Lösung zu konfigurieren.

Konfigurieren der VPN-Lösung für die Kommunikation mit dem NPS-Server

Die Schritte zum Konfigurieren der RADIUS-Authentifizierungsrichtlinie variieren in Abhängigkeit von der verwendeten VPN-Lösung. Konfigurieren Sie Ihre VPN-Richtlinie so, dass sie auf Ihren RADIUS-NPS-Server verweist.

Synchronisieren von Domänenbenutzern in der Cloud

Dieser Schritt wurde möglicherweise bereits auf Ihrem Mandanten durchgeführt. Es ist aber ratsam zu überprüfen, ob Microsoft Entra Connect die Datenbanken kürzlich synchronisiert hat.

- Melden Sie sich beim Microsoft Entra Admin Center mit der Rolle Hybrididentitätsadministrator an.

- Navigieren Sie zu Identitäts->Hybridverwaltung>Microsoft Entra Connect.

- Vergewissern Sie sich, dass der Synchronisierungsstatus Aktiviert lautet und dass die letzte Synchronisierung weniger als eine Stunde zurückliegt.

Wenn Sie einen neuen Synchronisierungslauf starten möchten, gehen Sie anhand der Anweisungen in Microsoft Entra Connect Sync: Scheduler vor.

Bestimmen Sie die Authentifizierungsmethoden, die Ihre Benutzer verwenden können

Zwei Faktoren haben Einfluss darauf, welche Authentifizierungsmethoden mit der Bereitstellung einer NPS-Erweiterung verfügbar sind:

Der Kennwortverschlüsselungsalgorithmus wird zwischen dem RADIUS-Client (VPN, NetScaler-Server oder andere) und den NPS-Servern verwendet.

- PAP unterstützt alle Authentifizierungsmethoden von Microsoft Entra Multi-Faktor-Authentifizierung in der Cloud: Telefonanruf, unidirektionale SMS, Benachrichtigung über eine mobile App, OATH-Hardwaretoken und Überprüfungscode in einer mobilen App.

- CHAPV2 und EAP unterstützt Telefonanruf und Benachrichtigung über eine mobile App.

Die Eingabemethoden, die von der Clientanwendung (VPN, NetScaler-Server oder andere) verarbeitet werden kann. Beispiel: Verfügt der VPN-Client über Mittel, die es dem Benutzer erlauben, einen Überprüfungscode aus einem Text oder einer mobilen App einzugeben?

Sie können nicht unterstützte Authentifizierungsmethoden in Azure deaktivieren.

Hinweis

Unabhängig vom verwendeten Authentifizierungsprotokoll (PAP, CHAP oder EAP) wird die Authentifizierung möglicherweise erfolgreich durchgeführt, wenn Ihre MFA-Methode textbasiert ist (SMS, Verifizierungscode in einer mobilen App oder OATH-Hardwaretoken) und erfordert, dass der Benutzer einen Code oder Text in das Eingabefeld der Benutzeroberfläche des VPN-Clients eingibt. Allerdings werden RADIUS-Attribute, die in der Richtlinie für den Netzwerkzugriff konfiguriert wurden, nicht an den RADIUS-Client (also das Netzwerkzugriffsgerät, z. B. das VPN-Gateway) weitergeleitet. Folglich hat der VPN-Client möglicherweise mehr oder weniger Zugriff als gewünscht oder gar keinen Zugriff.

Als Problemumgehung können Sie das CrpUsernameStuffing-Skript ausführen, um RADIUS-Attribute weiterzuleiten, die in der Netzwerkzugriffsrichtlinie konfiguriert sind, und MFA zuzulassen, wenn die Authentifizierungsmethode des Benutzers die Verwendung eines One-Time Passcodes (OTP) erfordert, z. B. SMS, eine Microsoft Authenticator Kennung oder ein Hardware-FOB.

Registrieren von Benutzern für MFA

Bevor Sie die NPS-Erweiterung bereitstellen und verwenden können, müssen Benutzer, die Microsoft Entra Multi-Faktor-Authentifizierung durchführen müssen, für MFA registriert werden. Zum Testen der Erweiterung bei der Bereitstellung benötigen Sie außerdem mindestens ein Testkonto, das für Microsoft Entra Multi-Faktor-Authentifizierung vollständig registriert ist.

Wenn Sie ein Testkonto erstellen und konfigurieren müssen, gehen Sie folgendermaßen vor:

- Melden Sie sich bei https://aka.ms/mfasetup mit einem Testkonto an.

- Befolgen Sie die Anweisungen zum Einrichten einer Überprüfungsmethode.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

- Navigieren Sie zu Schutz>Multi-Faktor-Authentifizierung, und aktivieren Sie die Option für das Testkonto.

Wichtig

Stellen Sie sicher, dass Benutzer sich erfolgreich für Microsoft Entra Multi-Faktor-Authentifizierung registriert haben. Wenn sich Benutzer zuvor nur für die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) registriert haben, wird für ihr Konto StrongAuthenticationMethods aktiviert. Microsoft Entra Multi-Faktor-Authentifizierung wird bei konfiguriertem StrongAuthenticationMethods selbst dann erzwungen, wenn sich der Benutzer nur für SSPR registriert hat.

Eine kombinierte Sicherheitsregistrierung kann aktiviert werden, die SSPR und Microsoft Entra Multi-Faktor-Authentifizierung gleichzeitig konfiguriert. Weitere Informationen finden Sie unter Aktivieren der kombinierten Registrierung von Sicherheitsinformationen in Microsoft Entra ID.

Sie können auch Benutzer zur erneuten Registrierung von Authentifizierungsmethoden zwingen, wenn sie zuvor nur SSPR aktiviert hatten.

Benutzer, die eine Verbindung mit dem NPS-Server mit Benutzername und Kennwort herstellen, müssen einer Aufforderung zur Multi-Faktor-Authentifizierung nachkommen.

Installieren der NPS-Erweiterung

Wichtig

Installieren Sie die NPS-Erweiterung auf einem anderen Server als dem VPN-Zugriffspunkt.

Herunterladen und Installieren der NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung

Führen Sie die folgenden Schritte aus, um die NPS-Erweiterung herunterzuladen und zu installieren:

- Laden Sie die NPS-Erweiterung aus dem Microsoft Download Center herunter.

- Kopieren Sie die Binärdatei auf den Netzwerkrichtlinienserver, der konfiguriert werden soll.

- Führen Sie setup.exe aus, und folgen Sie den Installationsanweisungen. Wenn Sie Fehler bemerken, stellen Sie sicher, dass die Bibliotheken im Abschnitt „Voraussetzungen“ erfolgreich installiert wurden.

Aktualisieren der NPS-Erweiterung

Wenn Sie zu einem späteren Zeitpunkt ein Upgrade für eine installierte NPS-Erweiterung ausführen möchten, gehen Sie folgendermaßen vor, um einen Neustart des zugrunde liegenden Servers zu vermeiden:

- Deinstallieren Sie die vorhandene Version.

- Führen Sie das neue Installationsprogramm aus.

- Starten Sie den Dienst Network Policy Server (IAS) neu.

Ausführen des PowerShell-Skripts

Das Installationsprogramm erstellt unter C:\Program Files\Microsoft\AzureMfa\Config ein PowerShell-Skript (wobei C:\ Ihr Installationslaufwerk ist). Dieses PowerShell-Skript führt bei jeder Ausführung folgende Aktionen aus:

- Erstellen eines selbstsignierten Zertifikats

- Zuordnen des öffentlichen Schlüssels des Zertifikats zum Dienstprinzipal in Microsoft Entra ID

- Speichern des Zertifikats im Zertifikatspeicher des lokalen Computers

- Gewähren des Zugriffs auf den privaten Schlüssel des Zertifikats für den Netzwerkbenutzer

- Neustarten des NPS-Diensts

Sofern Sie nicht Ihre eigenen Zertifikate nutzen möchten (anstelle der vom PowerShell-Skript generierten selbstsignierten Zertifikate), führen Sie das PowerShell-Skript aus, um die Installation der NPS-Erweiterung abzuschließen. Wenn Sie die Erweiterung auf mehreren Servern installieren möchten, sollte jeder Server über ein eigenes Zertifikat verfügen.

Um Lastenausgleichsfunktionen oder Redundanz bereitzustellen, wiederholen Sie diese Schritte auf weiteren NPS-Servern:

Öffnen Sie eine Windows PowerShell-Eingabeaufforderung als Administrator.

Wechseln Sie zu dem Verzeichnis, in dem das Installationsprogramm das PowerShell-Skript erstellt hat:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Führen Sie das PowerShell-Skript aus, das vom Installationsprogramm erstellt wurde.

Möglicherweise müssen Sie zuerst TLS 1.2 für PowerShell aktivieren, um die Verbindung herstellen und Pakete ordnungsgemäß herunterladen zu können:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Wichtig

Für Kunden, die die Azure for US Government oder Azure-Clouds (betrieben von 21Vianet) verwenden, bearbeiten Sie zunächst das AzureMfaNpsExtnConfigSetup.ps1-Skript so, dass die AzureEnvironment-Parameter für die betreffende Cloud eingebunden werden. Geben Sie z. B. -AzureEnvironment USGovernment oder -AzureEnvironment AzureChinaCloud an.

.\AzureMfaNpsExtnConfigSetup.ps1Melden Sie sich bei Microsoft Entra ID an, wenn Sie dazu aufgefordert werden.

Zum Verwalten dieses Features ist ein globaler Administrator erforderlich.

PowerShell fordert Sie zur Angabe Ihrer Mandanten-ID auf. Verwenden Sie die Mandanten-ID-GUID, die Sie im Abschnitt „Voraussetzungen“ kopiert haben.

Es wird eine Erfolgsmeldung angezeigt, wenn das Skript vollständig ausgeführt wurde.

Wenn das vorherige Computerzertifikat abgelaufen ist und ein neues Zertifikat generiert wurde, sollten Sie alle abgelaufenen Zertifikate löschen. Bei abgelaufenen Zertifikaten können beim Start der NPS-Erweiterung Probleme auftreten.

Hinweis

Wenn Sie Ihre eigenen Zertifikate verwenden, statt diese mit dem PowerShell-Skript zu generieren, stellen Sie sicher, dass sie den NPS-Namenskonventionen entsprechen. Der Antragstellernamen muss CN=<Mandanten-ID>,OU=Microsoft NPS Extension sein.

Zusätzliche Schritte für Microsoft Azure Government oder Microsoft Azure-Cloud (betrieben von 21Vianet)

Für Kunden, die die Azure Government- oder die von 21Vianet betriebene Azure-Cloud verwenden, sind auf jedem NPS-Server die folgenden zusätzlichen Konfigurationsschritte erforderlich.

Wichtig

Konfigurieren Sie diese Registrierungseinstellungen nur, wenn Sie Kunde mit Azure Government oder Azure (betrieben von 21Vianet) sind.

Wenn Sie Kunde mit Azure Government oder Azure (betrieben von 21Vianet) sind, öffnen Sie den Registrierungs-Editor auf dem NPS-Server.

Navigieren Sie zu

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Legen Sie für Azure Government-Kunden die folgenden Schlüsselwerte fest:

Registrierungsschlüssel Wert AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Legen Sie für Microsoft Azure, betrieben von 21Vianet, die folgenden Schlüsselwerte fest:

Registrierungsschlüssel Wert AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Wiederholen Sie die beiden vorherigen Schritte, um für jeden NPS-Server die Registrierungsschlüsselwerte festzulegen.

Starten Sie auf jedem NPS-Server den NPS-Dienst erneut.

Nehmen Sie für minimale Auswirkung jeden NPS-Server einzeln aus der NLB-Rotation heraus, und warten Sie, bis alle Verbindungen beendet sind.

Zertifikatrollover

Ab Release 1.0.1.32 der NPS-Erweiterung wird das Lesen von mehreren Zertifikaten unterstützt. Diese Funktion vereinfacht das Aktualisieren von Zertifikaten vor deren Ablauf. Wenn in Ihrer Organisation eine frühere Version der NPS-Erweiterung ausgeführt wird, führen Sie ein Upgrade auf Version 1.0.1.32 oder höher durch.

Vom AzureMfaNpsExtnConfigSetup.ps1-Skript erstellte Zertifikate sind 2 Jahre gültig. Überwachen Sie die Zertifikate auf den Ablauf. Zertifikate für die NPS-Erweiterung werden im Zertifikatspeicher Lokaler Computer unter Persönlich gespeichert und für die Mandanten-ID ausgestellt, die für das Installationsskript bereitgestellt wurde.

Wenn sich das Ablaufdatum eines Zertifikats nähert, sollten Sie ein neues Zertifikat erstellen, um es zu ersetzen. Dies können Sie durch erneutes Ausführen von AzureMfaNpsExtnConfigSetup.ps1 erreichen. Behalten Sie dazu die Mandanten-ID bei, wenn Sie dazu aufgefordert werden. Dieser Vorgang sollte auf jedem NPS-Server in Ihrer Umgebung wiederholt werden.

Konfigurieren der NPS-Erweiterung

Ihre Umgebung ist vorbereitet, und die NPS-Erweiterung wurde auf den erforderlichen Servern installiert. Nun können Sie die Erweiterung konfigurieren.

Dieser Abschnitt enthält Überlegungen zum Entwurf und Vorschläge für erfolgreiche Bereitstellungen der NPS-Erweiterung.

Einschränkungen der Konfiguration

- Die NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung enthält keine Tools zum Migrieren von Benutzern und Einstellungen vom MFA-Server in die Cloud. Aus diesem Grund wird die Verwendung der Erweiterung für neue Bereitstellungen statt vorhandener Bereitstellung empfohlen. Wenn Sie die Erweiterung für eine vorhandene Bereitstellung verwenden, müssen die Benutzer die Bestätigung erneut ausführen, um ihre MFA-Details in der Cloud anzugeben.

- Die NPS-Erweiterung unterstützt keine benutzerdefinierten Telefonanrufe, die in den Telefonanrufeinstellungen konfiguriert sind. Die Standardsprache für Telefonanrufe wird verwendet (EN-US).

- Die NPS-Erweiterung verwendet den Benutzerprinzipalnamen (User Principal Name, UPN) aus der lokalen AD DS-Umgebung, um den Benutzer in Azure Multi-Faktor-Authentifizierung zu identifizieren und die sekundäre Authentifizierung durchzuführen. Die Erweiterung kann für die Verwendung eines anderen Bezeichners konfiguriert werden, z. B. einer alternativen Anmelde-ID oder eines benutzerdefinierten AD DS-Felds, bei dem es sich nicht um den UPN handelt. Weitere Informationen finden Sie im Artikel Erweiterte Konfigurationsoptionen für die NPS-Erweiterung für Multi-Faktor-Authentifizierung.

- Nicht alle Verschlüsselungsprotokolle unterstützen alle Überprüfungsmethoden.

- PAP unterstützt Telefonanruf, unidirektionale Textnachricht, Benachrichtigung über eine mobile App und Überprüfungscode in der mobilen App

- CHAPV2 und EAP unterstützt Telefonanruf und Benachrichtigung über eine mobile App

Steuern von RADIUS-Clients, die MFA erfordern

Nachdem Sie MFA über die NPS-Erweiterung für einen RADIUS-Client aktiviert haben, muss bei allen Authentifizierungen für diesen Client MFA erfolgen. Wenn Sie MFA nur für einige RADIUS-Clients aktivieren möchten, für andere dagegen nicht, können Sie zwei NPS-Server konfigurieren und die Erweiterung nur auf einem installieren.

Verweisen Sie RADIUS-Clients, die MFA zum Senden von Anforderungen auffordern sollen, an den mit der Erweiterung konfigurierten NPS-Server und andere RADIUS-Clients an den NPS-Server, der nicht mit der Erweiterung konfiguriert ist.

Vorbereiten von Benutzern, die nicht für MFA registriert sind

Wenn es Benutzer gibt, die nicht für MFA registriert sind, können Sie bestimmen, was geschieht, wenn sie versuchen, sie zu authentifizieren. Um dieses Verhalten zu steuern, verwenden Sie die Einstellung REQUIRE_USER_MATCH im Registrierungspfad HKLM\Software\Microsoft\AzureMFA. Diese Einstellung hat eine einzelne Konfigurationsoption:

| Schlüssel | Wert | Standard |

|---|---|---|

| REQUIRE_USER_MATCH | TRUE/FALSE | Nicht festgelegt (gleichwertig mit TRUE) |

Diese Einstellung bestimmt, was passieren soll, wenn ein Benutzer nicht für MFA registriert ist. Wenn der Schlüssel nicht vorhanden, nicht festgelegt oder auf TRUE festgelegt ist und der Benutzer nicht registriert ist, betrachtet die Erweiterung die MFA-Abfrage als ungültig.

Wenn der Schlüssel auf FALSE festgelegt und der Benutzer nicht registriert ist, wird die Authentifizierung ohne MFA fortgesetzt. Wenn ein Benutzer für MFA registriert ist, muss er sich mit MFA authentifizieren, auch wenn REQUIRE_USER_MATCH auf FALSE festgelegt ist.

Sie können diesen Schlüssel erstellen und auf FALSE setzen, während Ihre Benutzer das Onboarding durchlaufen und möglicherweise noch nicht alle für Microsoft Entra Multi-Faktor-Authentifizierung registriert wurden. Da das Festlegen des Schlüssels Benutzern, die nicht für MFA registriert sind, die Anmeldung erlaubt, müssen Sie diesen Schlüssel vor dem Wechsel in die Produktionsumgebung entfernen.

Problembehandlung

Skript für die Integritätsprüfung der NPS-Erweiterung

Das Skript zur Integritätsprüfung der Microsoft Entra Multi-Faktor-Authentifizierung NPS-Erweiterung führt eine grundlegende Integritätsprüfung bei der Problembehandlung der NPS-Erweiterung durch. Führen Sie das Skript aus, und wählen Sie eine der verfügbaren Optionen aus.

Wie behebe ich den Fehler „Dienstprinzipal wurde nicht gefunden“ beim Ausführen des Skripts AzureMfaNpsExtnConfigSetup.ps1?

Wenn der Dienstprinzipal „Azure Multi-Factor Auth Client“ nicht im Mandanten erstellt wurde, kann er mit PowerShell manuell erstellt werden.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 00001111-aaaa-2222-bbbb-3333cccc4444 -DisplayName "Azure Multi-Factor Auth Client"

- Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>, und suchen Sie nach „Azure Multi-Factor Auth Client“.

- Klicken Sie auf Eigenschaften für diese App überprüfen. Überprüfen Sie, ob der Dienstprinzipal aktiviert oder deaktiviert ist.

- Klicken Sie auf den Anwendungseintrag >Eigenschaften.

- Wenn die Option Aktiviert für die Benutzeranmeldung? auf Nein festgelegt ist, legen Sie sie auf Ja fest.

Führen Sie das Skript AzureMfaNpsExtnConfigSetup.ps1 erneut aus. Der Fehler Dienstprinzipal wurde nicht gefunden sollte nicht mehr zurückgegeben werden.

Wie überprüfe ich, ob das Clientzertifikat wie erwartet installiert ist?

Suchen Sie im Zertifikatspeicher nach dem vom Installationsprogramm erstellten selbstsignierten Zertifikat und überprüfen Sie, ob dem privaten Schlüssel die Berechtigung „READ“ für den NETZWERKDIENST der Benutzerin bzw. des Benutzers erteilt wurde. Das Zertifikat hat den Antragstellernamen CN <tenantid>, OU = Microsoft NPS Extension.

Selbstsignierte Zertifikate, die durch das Skript AzureMfaNpsExtnConfigSetup.ps1 generiert werden, haben eine Gültigkeitsdauer von zwei Jahren. Wenn Sie überprüfen, ob das Zertifikat installiert ist, sollten Sie auch überprüfen, ob es nicht abgelaufen ist.

Wie kann ich überprüfen, ob mein Clientzertifikat meinem Mandanten in Microsoft Entra ID zugeordnet ist?

Öffnen Sie eine PowerShell-Eingabeaufforderung, und führen Sie die folgenden Befehle aus:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '00001111-aaaa-2222-bbbb-3333cccc4444'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Diese Befehle geben alle Zertifikate aus, die Ihren Mandanten Ihrer Instanz der NPS-Erweiterung in der PowerShell-Sitzung zuordnen. Suchen Sie nach dem Zertifikat, indem Sie Ihr Clientzertifikat als Base64-codierte X.509-Datei (CER) ohne den privaten Schlüssel exportieren und es mit der Liste aus PowerShell vergleichen. Vergleichen Sie den Fingerabdruck des auf dem Server installierten Zertifikats mit diesem Fingerabdruck. Der Zertifikatfingerabdruck muss übereinstimmen.

Mithilfe der Zeitstempel StartDateTime und EndDateTime, die in einem visuell lesbaren Format vorliegen, können Sie offensichtliche Fehler herausfiltern, wenn der Befehl mehrere Zertifikate zurückgibt.

Warum kann ich mich nicht anmelden?

Überprüfen Sie, ob Ihr Kennwort nicht abgelaufen ist. Die NPS-Erweiterung unterstützt nicht das Ändern von Kennwörtern im Rahmen des Anmeldeworkflows. Wenden Sie sich an das IT-Team Ihrer Organisation, um weitere Unterstützung zu erhalten.

Warum misslingen meine Anforderungen mit Sicherheitstokenfehler?

Dieser Fehler kann verschiedene Gründe haben. Gehen Sie folgendermaßen vor, um das Problem zu beheben:

- Starten Sie den NPS-Server neu.

- Vergewissern Sie sich, dass das Clientzertifikat wie erwartet installiert wurde.

- Überprüfen Sie, ob das Zertifikat Ihrem Mandanten in Microsoft Entra ID zugeordnet ist.

- Überprüfen Sie auf dem Server, auf dem die Erweiterung ausgeführt wird, ob auf

https://login.microsoftonline.com/zugegriffen werden kann.

Warum misslingt die Authentifizierung mit einem Fehler in den HTTP-Protokollen, der besagt, dass der Benutzer nicht gefunden wurde?

Überprüfen Sie, ob AD Connect ausgeführt wird und der Benutzer sowohl in der lokalen AD DS-Umgebung als auch in Microsoft Entra ID vorhanden ist.

Warum enthalten meine Protokolle HTTP-Verbindungs- und Authentifizierungsfehler?

Überprüfen Sie, ob https://adnotifications.windowsazure.com, https://strongauthenticationservice.auth.microsoft.com von dem Server, auf dem die NPS-Erweiterung ausgeführt wird, erreichbar ist.

Warum funktioniert die Authentifizierung trotz eines gültigen Zertifikats nicht?

Wenn das vorherige Computerzertifikat abgelaufen ist und ein neues Zertifikat generiert wurde, löschen Sie alle abgelaufenen Zertifikate. Abgelaufene Zertifikate können beim Start der NPS-Erweiterung Probleme verursachen.

Um festzustellen, ob ein gültiges Zertifikat vorhanden ist, überprüfen Sie über MMC den Zertifikatspeicher des lokalen Computerkontos, und stellen Sie sicher, dass das Ablaufdatum des Zertifikats nicht überschritten wurde. Zum Generieren eines neuen gültigen Zertifikats führen Sie die Schritte im Abschnitt Ausführen des PowerShell-Installationsskripts erneut aus.

Warum werden mir verworfene Anforderungen in den NPS-Serverprotokollen angezeigt?

Möglicherweise sendet ein VPN-Server wiederholte Anforderungen an den NPS-Server, wenn der Timeoutwert zu niedrig festgelegt wurde. Der NPS-Server erkennt diese doppelten Anforderungen und verwirft sie. Dieses Verhalten ist beabsichtigt und weist nicht auf ein Problem mit dem NPS-Server oder der NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung hin.

Weitere Informationen dazu, warum verworfene Pakete in den NPS-Serverprotokollen angezeigt werden, finden Sie weiter oben in diesem Artikel unter Verhalten des RADIUS-Protokolls und die NPS-Erweiterung.

Wie richte ich den Microsoft Authenticator-Nummernabgleich zur Verwendung mit NPS ein?

NPS unterstützt keinen Nummernabgleich. Allerdings unterstützt die neueste NPS-Erweiterung Methoden mit zeitbasiertem Einmalkennwort (TOTP) wie das in Microsoft Authenticator verfügbare TOTP, andere Softwaretoken und Hardware-FOBs. Die TOTP-Anmeldung bietet eine höhere Sicherheit als der alternative Vorgang mit Genehmigen/Ablehnen. Stellen Sie sicher, dass Sie die aktuelle Version der NPS-Erweiterung ausführen.

Nach dem 8. Mai 2023, wenn der Nummernabgleich für alle Benutzer aktiviert ist, wird jeder, der eine RADIUS-Verbindung mit der NPS-Erweiterungsversion 1.2.2216.1 oder höher herstellt, aufgefordert werden, sich stattdessen mit einer TOTP-Methode anzumelden.

Für Benutzer muss eine TOTP-Authentifizierungsmethode registriert sein, damit dieses Verhalten erfolgt. Wenn keine TOTP-Methode registriert ist, wird den Benutzern weiterhin die Abfrage Genehmigen/Ablehnen angezeigt.

Bereits vor der Veröffentlichung von Version 1.2.2216.1 der NPS-Erweiterung ab dem 8. Mai 2023 können Organisationen, die frühere Versionen der NPS-Erweiterung nutzen, die Registrierung so ändern, dass Benutzer aufgefordert werden, eine TOTP einzugeben. Weitere Informationen finden Sie unter NPS-Erweiterung.

Verwalten von TLS/SSL-Protokollen und Verschlüsselungssammlungen

Es empfiehlt sich, ältere und weniger leistungsstarke Verschlüsselungssammlungen zu deaktivieren oder zu entfernen, sofern diese nicht von Ihrer Organisation benötigt werden. Informationen zur Durchführung dieser Aufgabe finden Sie im Artikel Verwalten von SSL/TLS-Protokollen und Verschlüsselungssammlungen für AD FS.

Weitere Informationen zur Problembehandlung

Zusätzliche Anleitungen zur Problembehandlung und mögliche Lösungen finden Sie im Artikel Auflösen von Fehlermeldungen in der NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung.

Nächste Schritte

Übersicht und Konfiguration des Netzwerkrichtlinienservers unter Windows Server

Konfigurieren Sie alternative IDs für die Anmeldung, oder richten Sie unter Erweiterte Konfigurationsoptionen für die NPS-Erweiterung für Multi-Faktor-Authentifizierung eine Ausnahmeliste für IP-Adressen ein, welche die zweistufige Überprüfung nicht ausführen müssen.

Erfahren Sie, wie Sie Remotedesktopgateway und VPN-Server mithilfe der NPS-Erweiterung integrieren.