Verwalten einer externen Authentifizierungsmethode in Microsoft Entra ID (Vorschau)

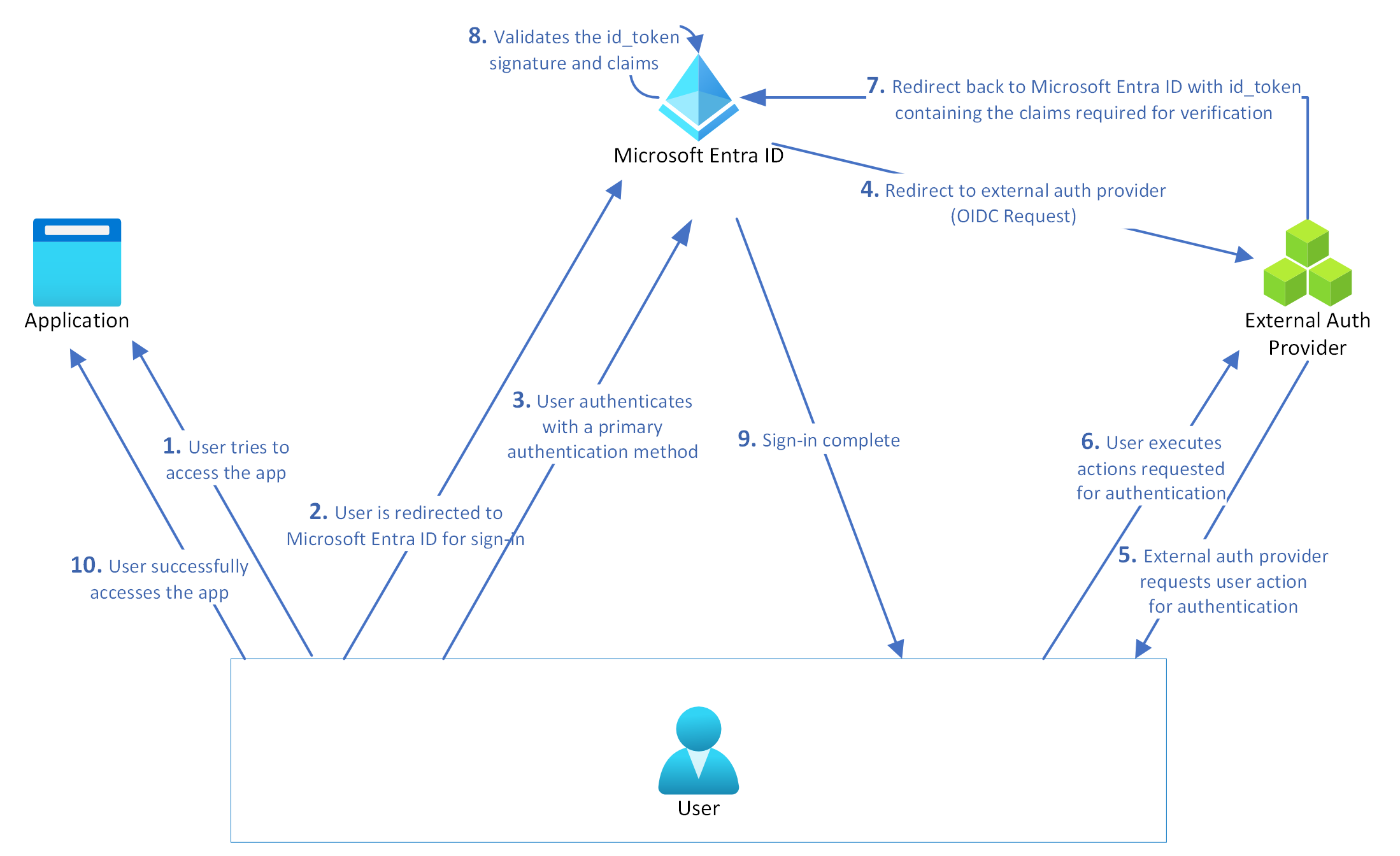

Mit einer externen Authentifizierungsmethode (EAM) können Benutzende einen externen Anbieter auswählen, um die Anforderungen der Multi-Faktor-Authentifizierung (MFA) zu erfüllen, wenn sie sich bei Microsoft Entra ID anmelden. Eine EAM kann MFA-Anforderungen erfüllen, die sich aus Richtlinien für bedingten Zugriff, risikobasierte Richtlinien für bedingten Zugriff von Microsoft Entra ID Protection, der Aktivierung von Privileged Identity Management (PIM) und aus der Anwendung selbst ergeben.

Eine EAM unterscheidet sich von einem Verbund dadurch, dass die benutzende Person in Microsoft Entra ID erstellt und verwaltet wird. Bei einem Verbund wird die Identität bei einem externen Identitätsanbieter verwaltet. EAMs erfordern mindestens eine Microsoft Entra ID P1-Lizenz.

Erforderliche Metadaten zum Konfigurieren einer EAM

Um eine EAM zu erstellen, benötigen Sie die folgenden Informationen von Ihrem externen Authentifizierungsanbieter:

Eine Anwendungs-ID ist in der Regel eine mehrinstanzenfähige Anwendung von Ihrem Anbieter, die als Teil der Integration verwendet wird. Für diese Anwendung müssen Sie in Ihrem Mandanten eine Administratoreinwilligung erteilen.

Eine Client-ID ist ein Bezeichner Ihres Anbieters, der als Teil der Authentifizierungsintegration verwendet wird, um Microsoft Entra ID bei der Anforderung der Authentifizierung zu identifizieren.

Eine Discovery-URL ist der OpenID Connect (OIDC)-Ermittlungsendpunkt für den externen Authentifizierungsanbieter.

Hinweis

Siehe Konfigurieren eines neuen externen Authentifizierungsanbieters mit Microsoft Entra ID, um die App-Registrierung einzurichten.

Wichtig

Stellen Sie sicher, dass die kid-Eigenschaft (Schlüssel-ID) sowohl im JWT-Header des „id_token“ als auch im JSON Web Key Set (JWKS), das aus dem „jwks_uri“ des Anbieters abgerufen wurde, base64-codiert ist. Diese Codierungsausrichtung ist für die nahtlose Überprüfung von Tokensignaturen während der Authentifizierungsprozesse unerlässlich. Abweichungen können zu Problemen beim Schlüsselabgleich oder bei der Signaturüberprüfung führen.

Verwalten einer EAM im Microsoft Entra Admin Center

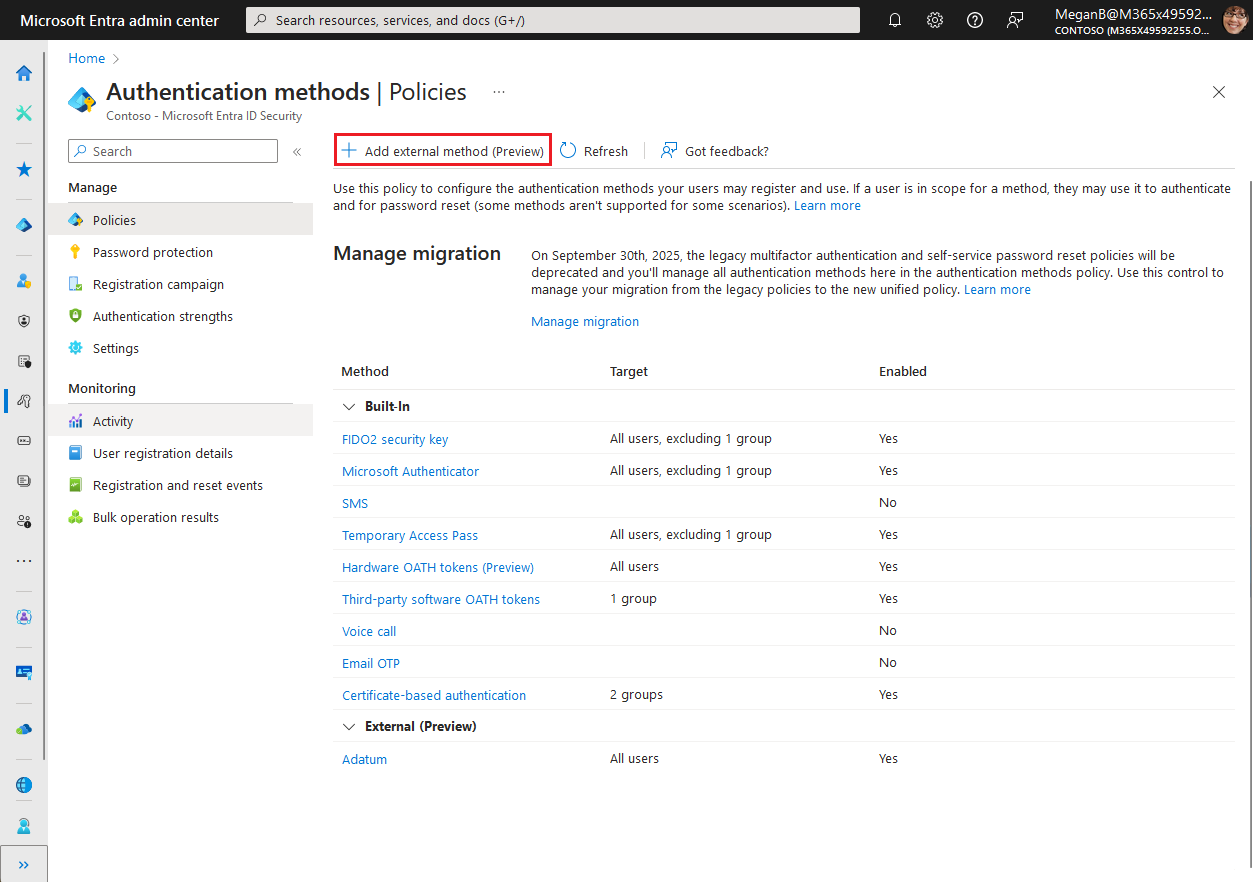

EAMs werden mit der Microsoft Entra ID-Authentifizierungsmethodenrichtlinie verwaltet, genau wie integrierte Methoden.

Erstellen einer EAM im Admin Center

Bevor Sie eine EAM im Admin Center erstellen, stellen Sie sicher, dass Sie über die Metadaten zum Konfigurieren einer EAM verfügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

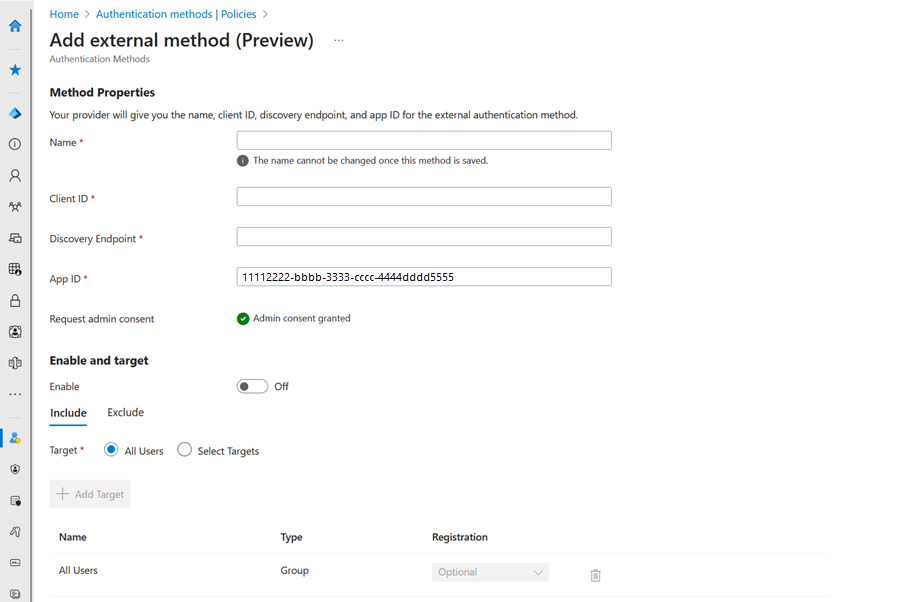

Navigieren Sie zu Schutz>Authentifizierungsmethoden>Externe Methode hinzufügen (Vorschau).

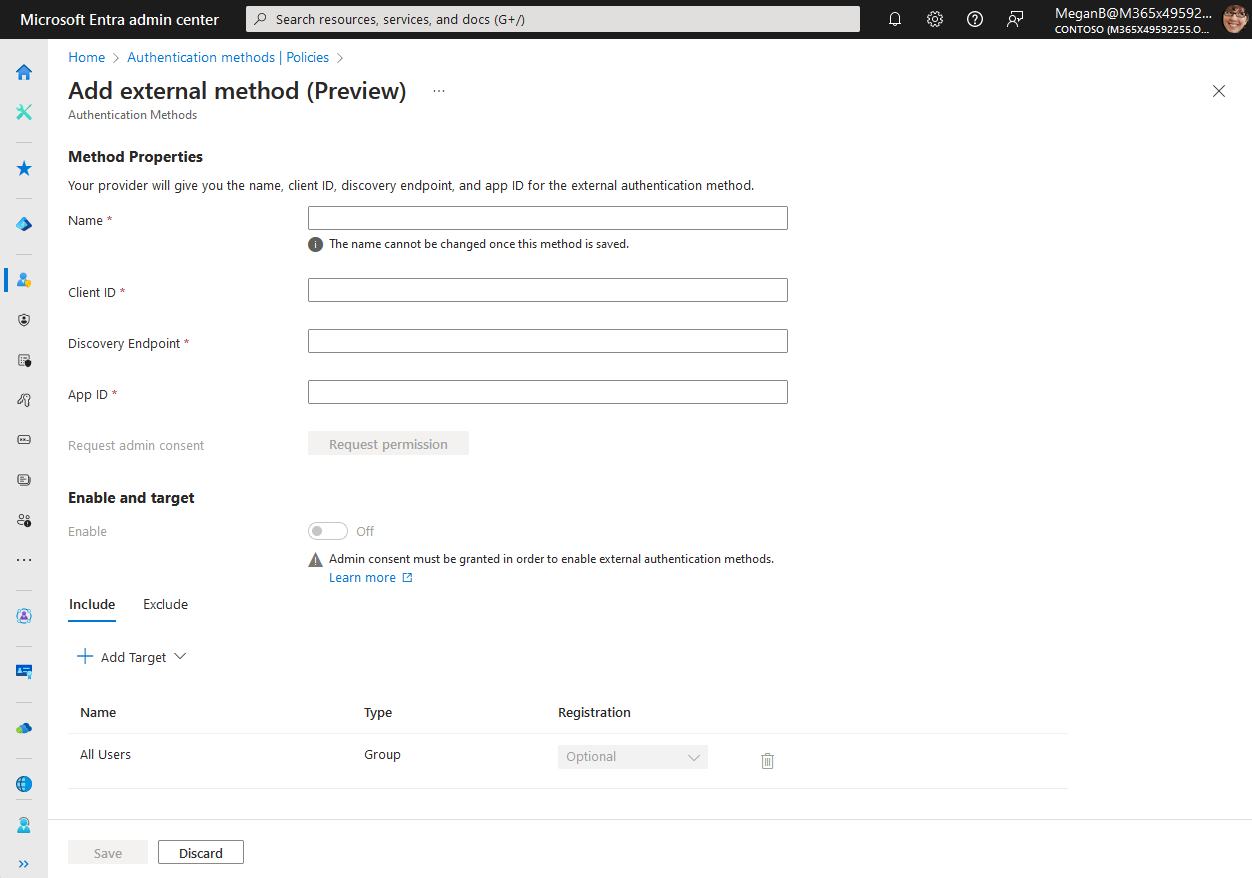

Fügen Sie Eigenschaften der Methode basierend auf Konfigurationsinformationen von Ihrem Anbieter hinzu. Zum Beispiel:

- Name: Adatum

- Client ID: 00001111-aaaa-2222-bbbb-3333cccc4444

- Ermittlungsendpunkt:

https://adatum.com/.well-known/openid-configuration - App ID: 11112222-bbbb-3333-cccc-4444dddd5555

Wichtig

Der Anzeigename ist der Name, der dem Benutzenden in der Methodenauswahl angezeigt wird. Er kann nicht geändert werden, nachdem die Methode erstellt wurde. Anzeigenamen müssen eindeutig sein.

Sie benötigen mindestens die Rolle Administrator für privilegierte Rollen, um die Administratoreinwilligung für die Anwendung des Anbieters zu erteilen. Wenn Sie nicht über die erforderliche Rolle für die Einwilligung verfügen, können Sie Ihre Authentifizierungsmethode zwar speichern, aber erst aktivieren, wenn die Einwilligung erteilt wurde.

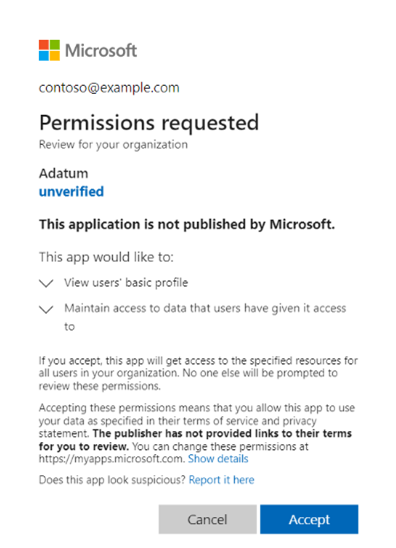

Nachdem Sie die Werte Ihres Anbieters eingegeben haben, klicken Sie auf die Schaltfläche, um eine Administratoreinwilligung für die Anwendung anzufordern, damit diese die erforderlichen Informationen von der benutzenden Person lesen kann, um sich korrekt zu authentifizieren. Sie werden aufgefordert, sich mit einem Konto mit Administratorberechtigungen anzumelden und der Anwendung des Anbieters die erforderlichen Berechtigungen zu erteilen.

Klicken Sie nach der Anmeldung auf Annehmen, um der Administratoreinwilligung zu erteilen:

Sie können die Berechtigungen sehen, die die Anbieteranwendung anfordert, bevor Sie die Einwilligung erteilen. Nachdem Sie die Administratoreinwilligung erteilt haben und die Änderung repliziert wurde, wird die Seite aktualisiert, um anzuzeigen, dass die Administratoreinwilligung erteilt wurde.

Wenn die Anwendung über Berechtigungen verfügt, können Sie die Methode auch vor dem Speichern aktivieren. Andernfalls müssen Sie die Methode in einem deaktivierten Zustand speichern und aktivieren, nachdem für die Anwendung eine Einwilligung erteilt wurde.

Sobald die Methode aktiviert ist, können alle Benutzende im Bereich die Methode für alle MFA-Eingabeaufforderungen auswählen. Wenn für die Anwendung vom Anbieter keine Einwilligung wurde, schlägt eine Anmeldung mit dieser Methode fehl.

Wenn die Anwendung gelöscht wird oder nicht mehr über die Berechtigung verfügt, wird Benutzenden ein Fehler angezeigt, und die Anmeldung schlägt fehl. Die Methode kann nicht verwendet werden.

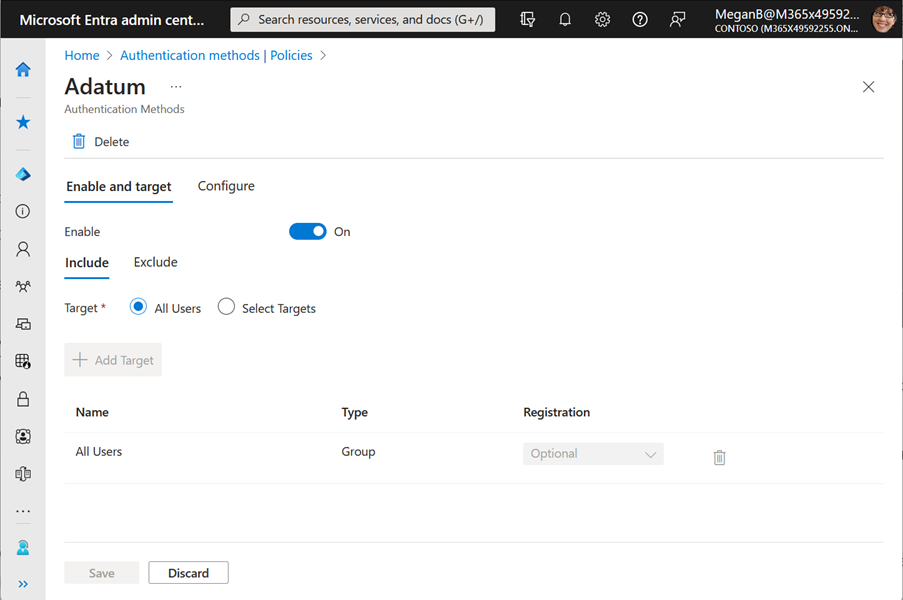

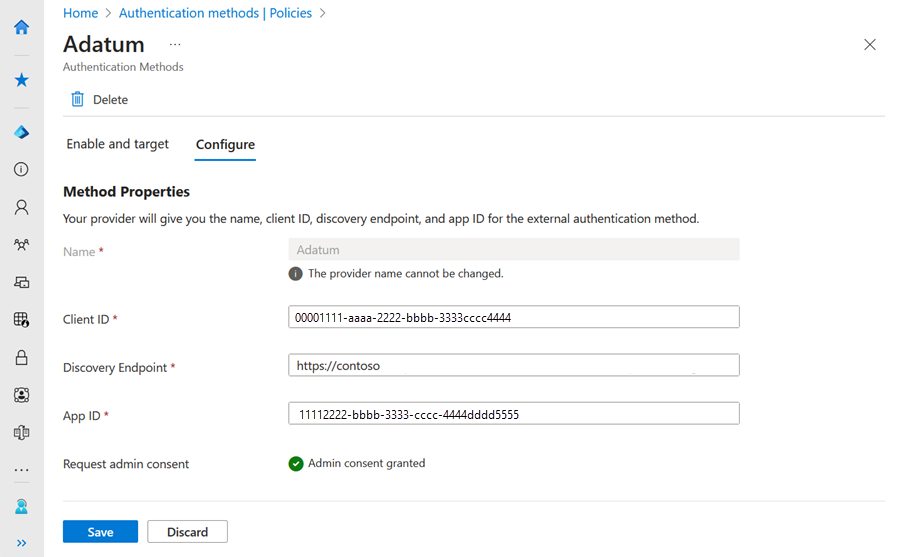

Konfigurieren einer EAM im Admin Center

Um Ihre EAMs im Microsoft Entra Admin Center zu verwalten, öffnen Sie die Richtlinie für Authentifizierungsmethoden. Wählen Sie den Methodennamen aus, um die Konfigurationsoptionen zu öffnen. Sie können wählen, welche benutzenden Personen in diese Methode einbezogen und welche ausgeschlossen werden sollen.

Löschen einer EAM im Admin Center

Wenn Sie nicht mehr möchten, dass Ihre Benutzende die EAM verwenden können, haben Sie folgende Möglichkeiten:

- Legen Sie Aktivieren auf Aus fest, um die Methodenkonfiguration zu speichern

- Klicken Sie auf Löschen, um die Methode zu löschen

Verwalten einer EAM mit Microsoft Graph

Um die Richtlinie für Authentifizierungsmethoden mithilfe von Microsoft Graph zu verwalten, benötigen Sie die Policy.ReadWrite.AuthenticationMethod-Berechtigung. Weitere Informationen finden Sie unter authenticationMethodsPolicy aktualisieren.

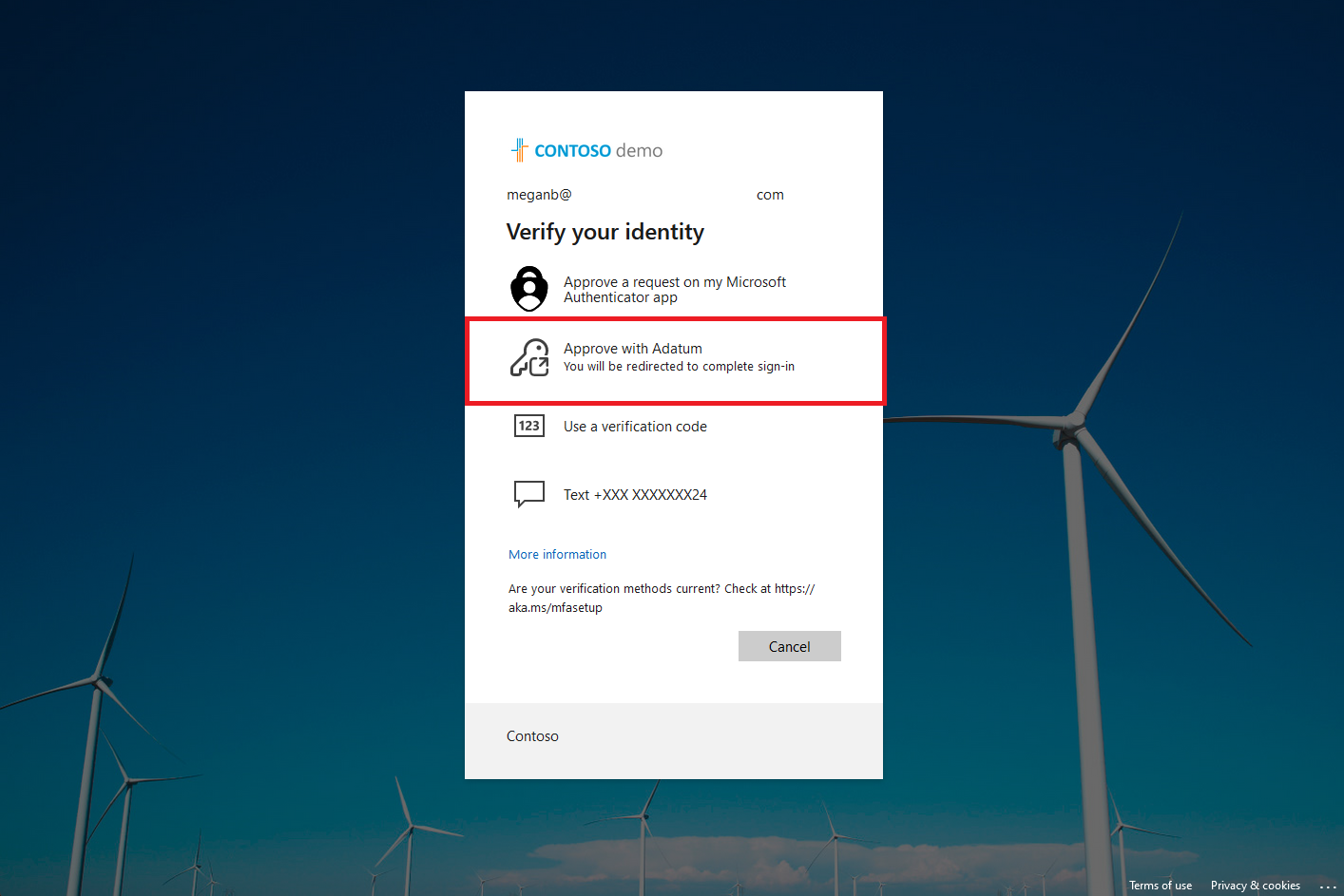

Benutzerfreundlichkeit

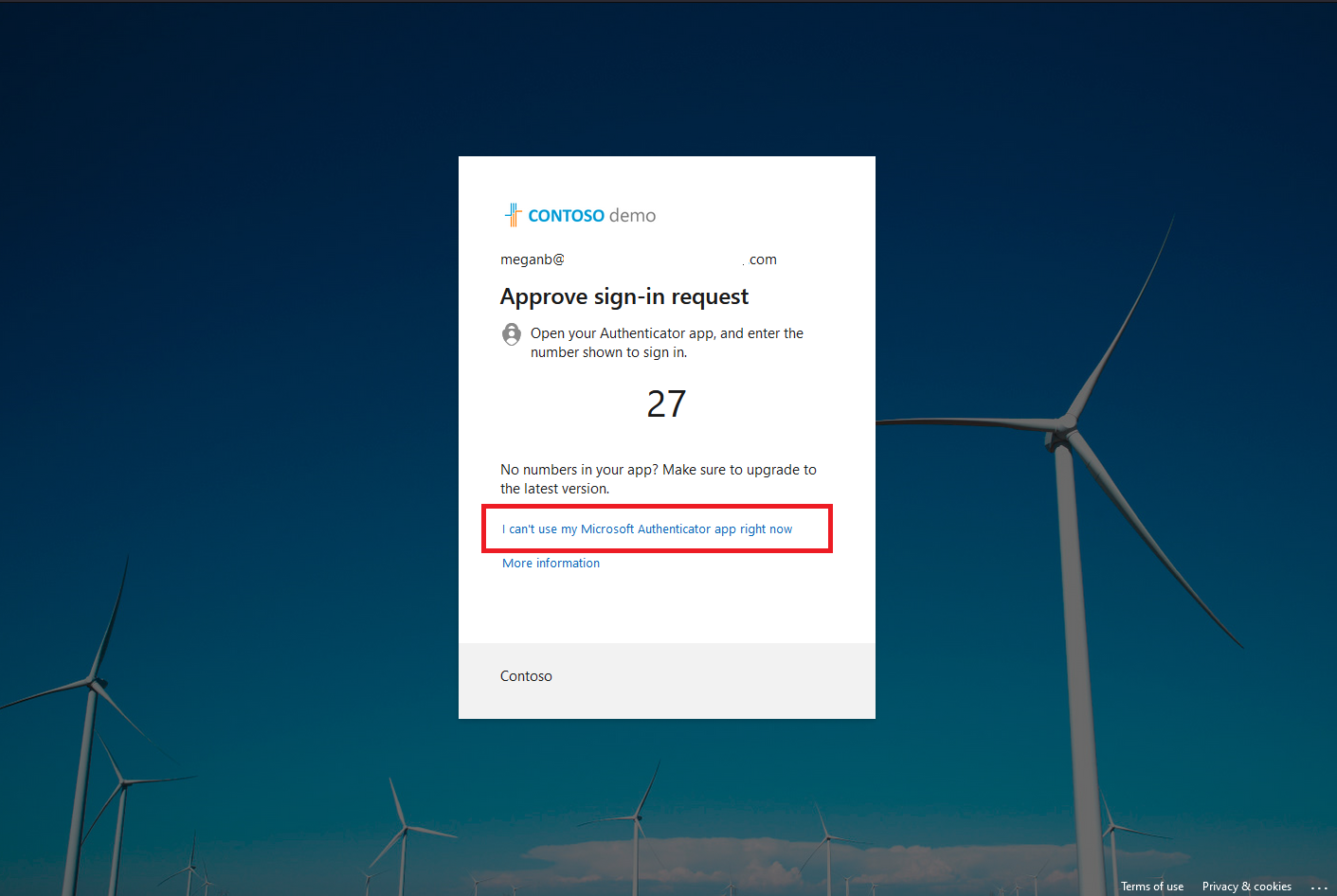

Benutzende, die für die EAM aktiviert sind, können sie verwenden, wenn sie sich anmelden und die Multi-Faktor-Authentifizierung erforderlich ist.

Hinweis

Wir arbeiten aktiv daran, die vom System bevorzugte MFA mit EAMs zu unterstützen.

Wenn der Benutzer andere Möglichkeiten zum Anmelden hat und die vom System bevorzugte MFA aktiviert ist, werden diese anderen Methoden standardmäßig angezeigt. Die Benutzende können eine andere Methode verwenden und dann das EAM auswählen. Wenn die Benutzende beispielsweise Authenticator als eine andere Methode aktiviert haben, werden sie zur Eingabe des Nummernabgleichs aufgefordert.

Wenn die Benutzende keine anderen Methoden aktiviert haben, können sie einfach EAM auswählen. Sie werden an den externen Authentifizierungsanbieter umgeleitet, um die Authentifizierung abzuschließen.

Registrierung der Authentifizierungsmethode für EAMs

In der Vorschau gelten alle Benutzer in einer eingeschlossenen Gruppe für die EAM als MFA-fähig und können mit der externen Authentifizierungsmethode der MFA gerecht werden. Benutzer, die MFA-fähig sind, weil sie ein eingeschlossenes Ziel für eine EAM sind, werden nicht in Berichte zur Registrierung der Authentifizierungsmethode einbezogen.

Hinweis

Wir arbeiten aktiv an der Aufnahme von Registrierungsfunktionen für EAMs. Sobald die Registrierung hinzugefügt ist, müssen Benutzer, die bisher eine EAM verwendet haben, die EAM bei Entra ID registrieren, bevor sie aufgefordert werden, sie für die MFA zu verwenden.

Paralleles Verwenden von benutzerdefinierten Steuerelementen für EAM und bedingten Zugriff

EAMs und benutzerdefinierte Steuerelemente können parallel ausgeführt werden. Microsoft empfiehlt Administrierenden, zwei Richtlinien für bedingten Zugriff zu konfigurieren:

- Eine Richtlinie zum Erzwingen des benutzerdefinierten Steuerelements

- Eine andere Richtlinie mit der erforderlichen MFA-Gewährung

Schließen Sie eine Testgruppe von Benutzenden für jede Richtlinie ein, aber nicht für beide. Wenn ein benutzende Person in beiden Richtlinien oder einer Richtlinie mit beiden Bedingungen enthalten ist, muss die benutzende Person während der Anmeldung MFA verwenden. Außerdem muss das benutzerdefinierte Steuerelement erfüllt werden, was dazu führt, dass sie ein zweites Mal an den externen Anbieter weitergeleitet wird.

Nächste Schritte

Weitere Informationen zum Verwalten von Authentifizierungsmethoden finden Sie unter Verwalten von Authentifizierungsmethoden für Microsoft Entra ID.

Informationen zu EAM-Anbieterreferenzen finden Sie unter Referenz für externe Methodenanbieter für die Microsoft Entra-Multi-Faktor-Authentifizierung (Vorschau).