Vom System bevorzugte Multi-Faktor-Authentifizierung – Richtlinie für Authentifizierungsmethoden

Die vom System bevorzugte Multi-Faktor-Authentifizierung (MFA) fordert Benutzer auf, sich mit der sichersten Methode anzumelden, die sie registriert haben. Dies ist eine wichtige Sicherheitsverbesserung für Benutzer, die sich mit Hilfe von Telekommunikationstransporten authentifizieren. Administratoren können die vom System bevorzugte MFA aktivieren, um die Anmeldesicherheit zu verbessern und weniger sichere Anmeldemethoden wie Short Message Service (SMS) zu verhindern.

Wenn ein Benutzer beispielsweise sowohl SMS als auch Microsoft Authenticator-Pushbenachrichtigungen als Methoden für MFA registriert hat, fordert die vom System bevorzugte MFA den Benutzer auf, sich mit der sichereren Methode der Pushbenachrichtigungen anzumelden. Der Benutzer kann sich weiterhin mit einer anderen Methode anmelden, aber er wird zuerst aufgefordert, die sicherste Methode zu verwenden, die er registriert hat.

Die vom System bevorzugte MFA ist eine von Microsoft verwaltete Einstellung, bei der es sich um eine Richtlinie mit drei Zuständen handelt. Der von Microsoft verwaltete Wert der vom System bevorzugten MFA ist aktiviert. Wenn Sie die systemseitig voreingestellte MFA nicht aktivieren möchten, ändern Sie den Zustand von Microsoft verwaltet in Deaktiviert, oder schließen Sie Benutzer und Gruppen aus der Richtlinie aus.

Nachdem die vom System bevorzugte MFA aktiviert wurde, übernimmt das Authentifizierungssystem die gesamte Arbeit. Benutzer müssen keine Authentifizierungsmethode als ihren Standard festlegen, da das System immer die sicherste von ihnen registrierte Methode ermittelt und bereitstellt.

Aktivieren der vom System bevorzugten MFA im Microsoft Entra Admin Center

Standardmäßig wird die vom System bevorzugte MFA von Microsoft verwaltet und ist für alle Benutzer deaktiviert.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

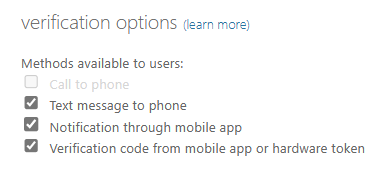

Wechseln Sie zu Schutz>Authentifizierungsmethoden>Einstellungen.

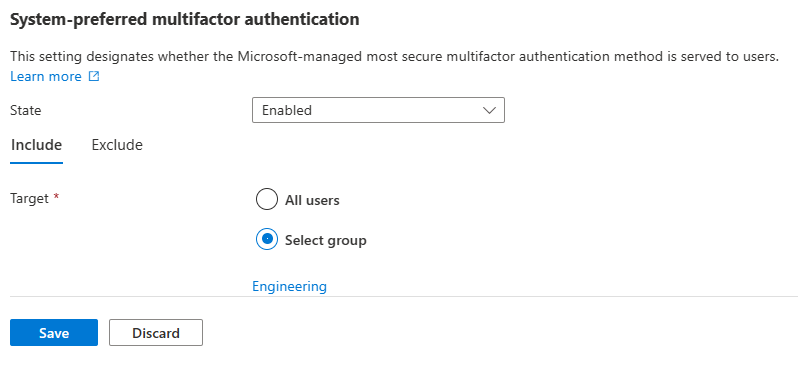

Wählen Sie für die vom System bevorzugte Multi-Faktor-Authentifizierung aus, ob Sie die Funktion explizit aktivieren oder deaktivieren und Benutzer ein- oder ausschließen möchten. Ausgeschlossene Gruppen haben Vorrang vor eingeschlossenen Gruppen.

Der folgende Screenshot zeigt beispielsweise, wie Sie die vom System bevorzugte MFA explizit nur für die Engineering-Gruppe aktivieren.

Nachdem Sie die Änderungen abgeschlossen haben, klicken Sie auf Speichern.

Aktivieren der vom System bevorzugten MFA mithilfe von Graph-APIs

Um die vom System bevorzugte MFA im Voraus zu aktivieren, müssen Sie eine einzelne Zielgruppe für die Schemakonfiguration auswählen, wie im Beispiel für die Anforderung gezeigt.

Konfigurationseigenschaften der Authentifizierungsmethode

Standardmäßig wird die vom System bevorzugte MFA von Microsoft verwaltet und aktiviert.

| Eigenschaft | Typ | BESCHREIBUNG |

|---|---|---|

| excludeTarget | featureTarget | Eine einzelne Entität, die aus diesem Feature ausgeschlossen ist. Sie können nur eine Gruppe von der vom System bevorzugten MFA ausschließen, bei der es sich um eine dynamische oder geschachtelte Gruppe handeln kann. |

| includeTarget | featureTarget | Eine einzelne Entität, die in diesem Feature enthalten ist. Sie können nur eine Gruppe für die vom System bevorzugte MFA einschließen, bei der es sich um eine dynamische oder geschachtelte Gruppe handeln kann. |

| State | advancedConfigState | Mögliche Werte: Enabled aktiviert explizit das Feature für die ausgewählte Gruppe. disabled deaktiviert explizit das Feature für die ausgewählte Gruppe. Mit default kann die Microsoft Entra ID verwalten, ob die Funktion für die ausgewählte Gruppe aktiviert ist oder nicht. |

FeatureTarget-Eigenschaften

Die vom System bevorzugte MFA kann nur für eine einzelne Gruppe aktiviert werden, bei der es sich um eine dynamische oder geschachtelte Gruppe handeln kann.

| Eigenschaft | Typ | Beschreibung |

|---|---|---|

| id | String | Die ID der Zielentität. |

| targetType | featureTargetType | Die Art der Zielentität, wie z. B. eine Gruppe, eine Rolle oder eine administrative Einheit. Die möglichen Werte sind „group“, „administrativeUnit', „role“, „unknownFutureValue“. |

Verwenden Sie den folgenden API-Endpunkt, um systemCredentialPreferences zu aktivieren und Gruppen einzuschließen oder auszuschließen:

https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy

Hinweis

Im Graph-Tester müssen Sie der Berechtigungen Policy.ReadWrite.AuthenticationMethod zustimmen.

Anforderung

Das folgende Beispiel schließt eine Beispielzielgruppe aus und schließt alle Benutzer ein. Weitere Informationen finden Sie unter authenticationMethodsPolicy aktualisieren.

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy

Content-Type: application/json

{

"systemCredentialPreferences": {

"state": "enabled",

"excludeTargets": [

{

"id": "d1411007-6fcf-4b4c-8d70-1da1857ed33c",

"targetType": "group"

}

],

"includeTargets": [

{

"id": "all_users",

"targetType": "group"

}

]

}

}

Häufig gestellte Fragen

Wie bestimmt die vom System bevorzugte MFA die sicherste Methode?

Wenn sich ein Benutzer anmeldet, überprüft der Authentifizierungsprozess, welche Authentifizierungsmethoden für den Benutzer registriert sind. Der Benutzer wird aufgefordert, sich mit der sichersten Methode gemäß der folgenden Reihenfolge anzumelden. Die Reihenfolge der Authentifizierungsmethoden ist dynamisch. Sie wird aktualisiert, wenn sich die Sicherheitslandschaft ändert, und wenn bessere Authentifizierungsmethoden auftauchen. Aufgrund bekannter Probleme mit der zertifikatsbasierten Authentifizierung (CBA (CAN)) und der vom System bevorzugten MFA haben wir CBA (CAN) an das Ende der Liste gesetzt. Klicken Sie auf den Link, um weitere Informationen zu den einzelnen Methoden anzuzeigen.

- Befristeter Zugriffspass

- Passkey (FIDO2)

- Microsoft Authenticator-Benachrichtigungen

- Zeitbasiertes Einmalkennwort (Time-based One-time Password, TOTP)1

- Telefonie2

- Zertifikatbasierte Authentifizierung

1Umfasst Hardware- oder Software-TOTP von Microsoft Authenticator, Authenticator Lite oder Anwendungen von Drittanbietern.

2Umfasst SMS und Sprachanrufe.

Wie wirkt sich die systemseitig voreingestellte MFA auf die NPS-Erweiterung aus?

Die vom systemseitig voreingestellte MFA wirkt sich nicht auf Benutzer aus, die sich mit der NPS-Erweiterung (Network Policy Server) anmelden. Diese Benutzer sehen keine Änderungen an ihrer Anmeldeerfahrung.

Was geschieht bei Benutzern, die nicht in der Authentifizierungsmethodenrichtlinie angegeben sind, aber in der mandantenweiten Legacy-MFA-Richtlinie aktiviert sind?

Die vom System bevorzugte MFA gilt auch für Benutzer, die für MFA in der Legacy-MFA-Richtlinie aktiviert sind.