Einmaliges Anmelden (SSO) von Security Assertion Markup Language (SAML) für lokale Anwendungen mit Anwendungsproxy

Stellen Sie einmaliges Anmelden (SSO) für lokale Anwendungen bereit, die mit der SAML (Security Assertion Markup Language)-Authentifizierung gesichert sind. Bereitstellen des Remotezugriffs auf SAML-basierte SSO-Anwendungen über den Anwendungsproxy. Beim einmaligen Anmelden von SAML authentifiziert sich Microsoft Entra bei der Anwendung mithilfe des Microsoft Entra-Kontos des Benutzers. Microsoft Entra ID gibt die Informationen für das einmalige Anmelden über ein Verbindungsprotokoll an die Anwendung weiter. Sie können Benutzer auch basierend auf Regeln, die Sie in Ihren SAML-Ansprüchen definieren, bestimmten Anwendungsrollen zuordnen. Wenn Sie zusätzlich zu SAML-SSO das Anwendungsproxy aktivieren, profitieren Ihre Benutzer vom externen Zugriff auf die Anwendung sowie von nahtlosem SSO.

Die Anwendungen müssen in der Lage sein, SAML-Token zu nutzen, die von Microsoft Entra ID ausgestellt wurden. Diese Konfiguration gilt nicht für Anwendungen, die einen lokalen Identitätsanbieter verwenden. Wir empfehlen Ihnen für solche Szenarien die Informationen unter Ressourcen zum Migrieren von Anwendungen zu Microsoft Entra ID.

SAML-SSO mit dem Anwendungsproxy kann auch mit dem Feature SAML-Tokenverschlüsselung verwendet werden. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Entra SAML-Tokenverschlüsselung.

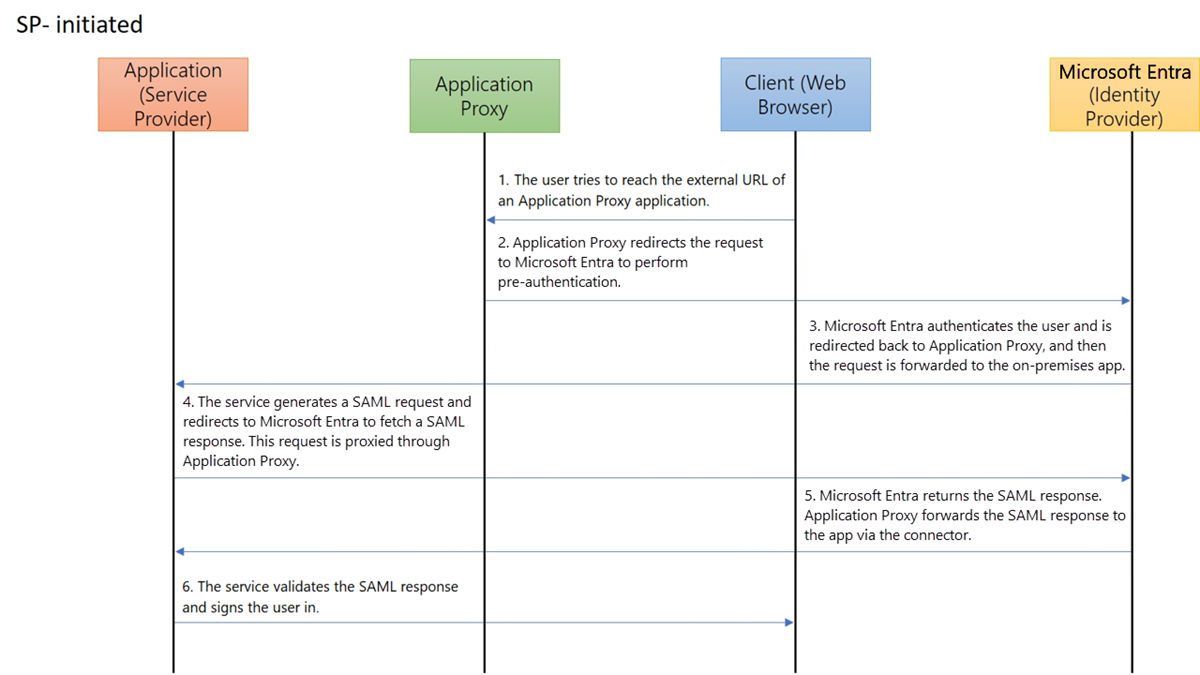

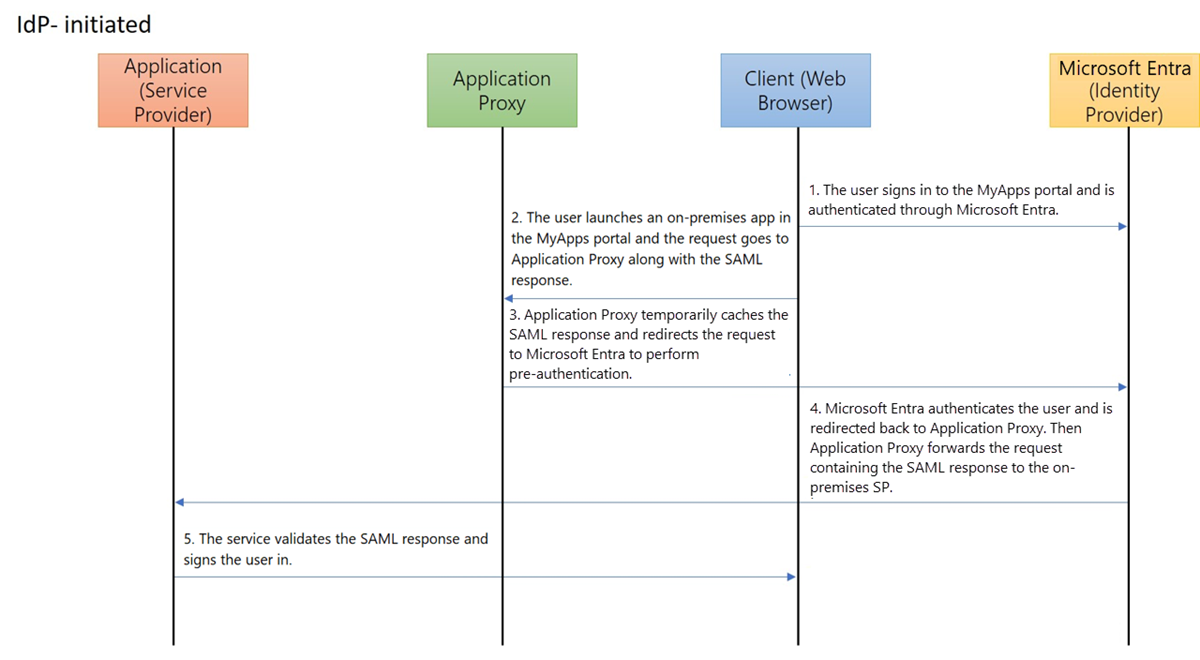

In den Protokolldiagrammen sind die SSO-Sequenzen für einen vom Dienstanbieter initiierten (SP-initiiert) und einen vom Identitätsanbieter initiierten Datenfluss (IdP-initiiert) beschrieben. Der Anwendungsproxy funktioniert mit SAML-SSO, indem die SAML-Anforderung und -Antwort für die lokale Anwendung zwischengespeichert werden.

Erstellen einer Anwendung und Einrichten von SAML-SSO

Wechseln Sie im Microsoft Entra Admin Center zu Microsoft Entra ID > Unternehmensanwendungen, und wählen Sie die Option Neue Anwendung aus.

Geben Sie den Anzeigenamen für die neue Anwendung ein, wählen Sie Beliebige andere, nicht im Katalog zu findende Anwendung integrieren und dann Erstellen aus.

Wählen Sie auf der Übersichtsseite der App die Option Einmaliges Anmelden.

Wählen Sie als SSO-Methode die Option SAML aus.

Richten Sie zunächst das SAML-basierte einmalige Anmelden, das im Unternehmensnetzwerk verwendet werden soll. Informationen zum Konfigurieren der SAML-basierten Authentifizierung für die Anwendung finden Sie unter „Grundlegende SAML-Konfiguration“ im Abschnitt Konfigurieren des SAML-basierten einmaligen Anmeldens.

Fügen Sie der Anwendung mindestens einen Benutzer hinzu, und stellen Sie sicher, dass das Testkonto Zugriff auf die Anwendung hat. Verwenden Sie bei bestehender Verbindung mit dem Unternehmensnetzwerk das Testkonto, um zu ermitteln, ob Sie über einmaliges Anmelden für die Anwendung verfügen.

Hinweis

Nachdem Sie den Anwendungsproxy eingerichtet haben, wechseln Sie zurück und aktualisieren die Antwort-URL für SAML.

Veröffentlichen der lokalen Anwendung mit dem Anwendungsproxy

Bevor Sie einmaliges Anmelden für lokale Anwendungen bereitstellen, müssen Sie den Anwendungsproxy aktivieren und einen Connector installieren. Erfahren Sie mehr darüber, wie Sie Ihre lokale Umgebung vorbereiten, einen Connector installieren und registrieren und den Connector testen. Führen Sie diese Schritte aus, nachdem Sie den Connector eingerichtet haben, um Ihre neue Anwendung mit dem Anwendungsproxy zu veröffentlichen.

Wählen Sie bei weiterhin geöffneter Anwendung im Microsoft Entra Admin Center die Option Anwendungsproxy aus. Geben Sie die interne URL für die Anwendung an. Bei Verwendung einer benutzerdefinierten Domäne müssen Sie auch das TLS/SSL-Zertifikat für Ihre Anwendung hochladen.

Hinweis

Es hat sich bewährt, für eine optimierte Benutzerfreundlichkeit nach Möglichkeit benutzerdefinierte Domänen zu verwenden. Weitere Informationen zur Verwendung benutzerdefinierter Domänen im Microsoft Entra-Anwendungsproxy finden Sie hier.

Wählen Sie Microsoft Entra ID als Methode zur Präauthentifizierung für Ihre Anwendung aus.

Kopieren Sie die externe URL für die Anwendung. Sie benötigen diese URL, um die SAML-Konfiguration durchzuführen.

Versuchen Sie mit dem Testkonto, die Anwendung mit der externen URL zu öffnen, um zu überprüfen, ob der Anwendungsproxy richtig eingerichtet ist. Bei Problemen helfen Ihnen die Informationen unter Beheben von Problemen mit Anwendungsproxys und Fehlermeldungen weiter.

Aktualisieren der SAML-Konfiguration

Wählen Sie bei weiterhin geöffneter Anwendung im Microsoft Entra Admin Center die Option Einmaliges Anmelden aus.

Wechseln Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten zur Überschrift Grundlegende SAML-Konfiguration, und wählen Sie das Symbol Bearbeiten (ein Stift) aus. Stellen Sie sicher, dass die Externe URL, die Sie im Anwendungsproxy konfiguriert haben, in die Felder Bezeichner, Antwort-URL und Abmelde-URL eingetragen wird. Diese URLs sind erforderlich, damit der Anwendungsproxy richtig funktioniert.

Bearbeiten Sie die zuvor konfigurierte Antwort-URL, damit die zugehörige Domäne im Internet über den Anwendungsproxy erreichbar ist. Wenn Ihre externe URL beispielsweise

https://contosotravel-f128.msappproxy.netlautet und die ursprüngliche Antwort-URLhttps://contosotravel.com/acswar, müssen Sie die ursprüngliche Antwort-URL aufhttps://contosotravel-f128.msappproxy.net/acsaktualisieren.Aktualisieren Sie das Kontrollkästchen neben der aktualisierten Antwort-URL, um sie als Standardwert zu kennzeichnen.

Nachdem Sie die erforderliche Antwort-URL als Standard markiert haben, können Sie auch die zuvor konfigurierte Antwort-URL löschen, welche die interne URL verwendet hat.

Stellen Sie bei einem SP-initiierten Datenfluss sicher, dass in der Back-End-Anwendung die richtige Antwort-URL oder Assertionsverbraucherdienst-URL für den Empfang des Authentifizierungstokens angegeben ist.

Hinweis

Wenn die Back-End-Anwendung erwartet, dass es sich bei der Antwort-URL um die interne URL handelt, müssen Sie entweder benutzerdefinierte Domänen verwenden, um übereinstimmende interne und externe URLs zu erhalten, oder Sie müssen auf den Geräten der Benutzer die Erweiterung zur sicheren Anmeldung bei „Meine Apps“ installieren. Diese Erweiterung leitet automatisch zum entsprechenden Anwendungsproxydienst weiter. Informationen zur Installation der Erweiterung finden Sie unter Download and install the My Apps Secure Sign-in Extension (Herunterladen und Installieren der Erweiterung zur sicheren Anmeldung bei „Meine Apps“).

Testen Ihrer App

Ihre App wird ausgeführt. So testen Sie die App:

- Öffnen Sie einen Browser, und navigieren Sie zur externen URL, die Sie beim Veröffentlichen der App erstellt haben.

- Melden Sie sich mit dem Testkonto an, das Sie der App zugewiesen haben. Es sollte möglich sein, dass Sie die Anwendung laden und sich per einmaligem Anmelden bei der Anwendung anmelden.