Konfigurieren der Microsoft Entra SAML-Tokenverschlüsselung

Hinweis

Die Tokenverschlüsselung ist eine Microsoft Entra ID P1- oder P2-Funktion. Weitere Informationen zu Microsoft Entra-Editionen, -Features und -Preisen finden Sie unter Microsoft Entra-Preise.

Die SAML-Tokenverschlüsselung ermöglicht die Verwendung von verschlüsselten SAML-Assertionen mit einer Anwendung, die diese unterstützt. Wenn es für eine Anwendung konfiguriert ist, verschlüsselt Microsoft Entra ID die SAML-Assertionen, die es für diese Anwendung ausgibt. Es verschlüsselt die SAML-Assertionen mithilfe des öffentlichen Schlüssels, der von einem in Microsoft Entra ID gespeicherten Zertifikat abgerufen wurde. Die Anwendung muss das Token mit dem zugehörigen privaten Schlüssel entschlüsseln, bevor es als Nachweis der Authentifizierung für den angemeldeten Benutzer verwendet werden kann.

Die Verschlüsselung der SAML-Assertionen zwischen Microsoft Entra ID und der Anwendung bietet mehr Sicherheit, dass der Inhalt des Tokens nicht abgefangen und persönliche oder Unternehmensdaten kompromittiert werden können.

Selbst ohne Tokenverschlüsselung werden Microsoft Entra-SAML-Token niemals als Klartext über das Netzwerk weitergegeben. In Microsoft Entra ID muss die Tokenanforderung/-antwort über verschlüsselte HTTPS/TLS-Kanäle durchgeführt werden, sodass die Kommunikation zwischen Identitätsanbieter, Browser und Anwendung über verschlüsselte Verbindungen erfolgt. Wägen Sie die Vorteile der Tokenverschlüsselung und den Aufwand für die Verwaltung weiterer Zertifikate gegeneinander ab.

Um die Tokenverschlüsselung zu konfigurieren, müssen Sie eine X.509-Zertifikatsdatei mit dem öffentlichen Schlüssel in das Microsoft Entra-Anwendungsobjekt hochladen, das die Anwendung repräsentiert.

Um das X.509-Zertifikat zu erhalten, können Sie es aus der Anwendung selbst herunterladen. In Fällen, in denen der Anwendungsanbieter Verschlüsselungsschlüssel bereitstellt, können Sie diese auch vom Anwendungsanbieter erhalten. Wenn die Anwendung erwartet, dass Sie einen privaten Schlüssel bereitstellen, können Sie ihn mithilfe von Kryptografietools erstellen. Der private Schlüsselteil wird in den Schlüsselspeicher der Anwendung hochgeladen und das entsprechende öffentliche Schlüsselzertifikat wird die Microsoft Entra ID hochgeladen.

Microsoft Entra ID verwendet AES-256 zum Verschlüsseln der SAML-Assertionendaten.

Voraussetzungen

Zum Konfigurieren der SAML-Tokenverschlüsselung benötigen Sie Folgendes:

- Ein Microsoft Entra-Benutzerkonto. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Eine der folgenden Rollen: Cloudanwendungsadministrator, Anwendungsadministrator oder Besitzer des Dienstprinzipals.

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Konfigurieren der SAML-Tokenverschlüsselung für Unternehmensanwendungen

In diesem Abschnitt wird beschrieben, wie Sie die SAML-Tokenverschlüsselung einer Unternehmensanwendung konfigurieren. Diese Anwendungen werden über den Bereich Unternehmensanwendungen im Microsoft Entra Admin Center eingerichtet, entweder aus der App im Anwendungskatalog oder aus einer nicht aus dem Katalog stammenden App. Für Anwendungen, die über die Funktion App-Registrierungen registriert wurden, befolgen Sie die Anleitung zum Konfigurieren der SAML-Tokenverschlüsselung für registrierte Anwendungen.

Führen Sie zum Konfigurieren der SAML-Tokenverschlüsselung für Unternehmensanwendungen die folgenden Schritte aus:

Besorgen Sie sich ein öffentliches Schlüsselzertifikat, das mit einem in der Anwendung konfigurierten privaten Schlüssel übereinstimmt.

Erstellen Sie ein asymmetrisches Schlüsselpaar für die Verschlüsselung. Wenn die Anwendung einen öffentlichen Schlüssel für die Verschlüsselung bereitstellt, befolgen Sie stattdessen die Anwendungsanweisungen zum Herunterladen des X.509-Zertifikats.

Der öffentliche Schlüssel sollte in einer X.509-Zertifikatsdatei im CER-Format gespeichert sein. Sie können den Inhalt der Zertifikatdatei in einen Text-Editor kopieren und als CER-Datei speichern. Die Zertifikatdatei sollte nur den öffentlichen Schlüssel und nicht den privaten Schlüssel enthalten.

Wenn die Anwendung einen Schlüssel verwendet, den Sie für Ihre Instanz erstellt haben, folgen Sie den von Ihrer Anwendung bereitgestellten Anweisungen zum Installieren des privaten Schlüssels, den die Anwendung für das Entschlüsseln von Token aus Ihrem Microsoft Entra-Mandanten verwenden soll.

Fügen Sie das Zertifikat der Anwendungskonfiguration in Microsoft Entra ID hinzu.

Konfigurieren der Tokenverschlüsselung im Microsoft Entra Admin Center

Sie können Ihrer Anwendungskonfiguration das öffentliche Zertifikat im Microsoft Entra Admin Center hinzufügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

Geben Sie den Namen einer vorhandenen Anwendung in das Suchfeld ein, und wählen Sie die Anwendung in den Ergebnissen aus.

Wählen Sie auf der Anwendungsseite die Option Tokenverschlüsselung aus.

Hinweis

Die Option Tokenverschlüsselung ist nur für SAML-Anwendungen verfügbar, die über den Bereich Unternehmensanwendungen im Microsoft Entra Admin Center eingerichtet wurden, entweder aus der App im Anwendungskatalog oder einer nicht aus dem Katalog stammenden App. Für andere Anwendungen ist diese Option deaktiviert.

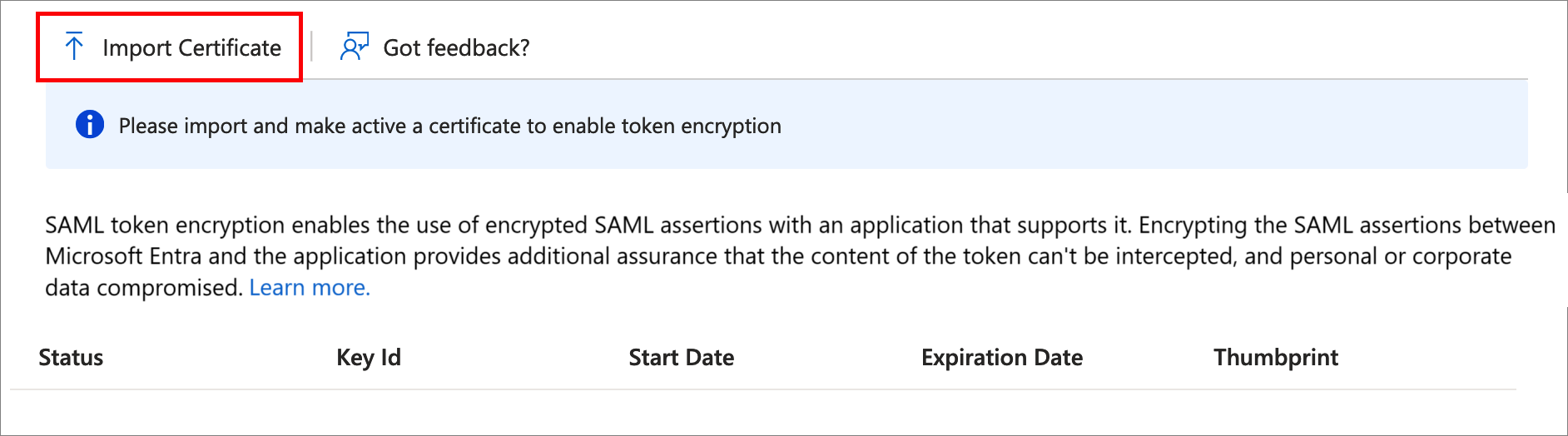

Wählen Sie auf der Seite Tokenverschlüsselung die Option Zertifikat importieren aus, um die CER-Datei mit Ihrem öffentlichen X.509-Zertifikat zu importieren.

Nachdem das Zertifikat importiert und der private Schlüssel zur Verwendung auf Anwendungsseite konfiguriert wurde, aktivieren Sie die Verschlüsselung, indem Sie neben dem Fingerabdruckstatus auf ... klicken und anschließend aus dem Dropdownmenü die Option Tokenverschlüsselung aktivieren auswählen.

Wählen Sie Ja aus, um die Aktivierung des Zertifikats zur Tokenverschlüsselung zu bestätigen.

Bestätigen Sie, dass die für die Anwendung ausgegebenen SAML-Assertionen verschlüsselt sind.

So deaktivieren Sie die Tokenverschlüsselung im Microsoft Entra Admin Center

Browsen Sie im Microsoft Entra Admin Center zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen, und wählen Sie dann die Anwendung aus, für welche die SAML-Tokenverschlüsselung aktiviert ist.

Wählen Sie auf der Anwendungsseite die Option Tokenverschlüsselung aus, suchen Sie nach dem Zertifikat, und wählen Sie die Option ... aus, um das Dropdownmenü anzuzeigen.

Wählen Sie Tokenverschlüsselung deaktivieren aus.

Konfigurieren der SAML-Tokenverschlüsselung für registrierte Anwendungen

In diesem Abschnitt wird beschrieben, wie Sie die SAML-Tokenverschlüsselung für eine registrierte Anwendung konfigurieren. Diese Anwendungen werden im Bereich App-Registrierungen im Microsoft Entra Admin Center eingerichtet. Befolgen Sie für Unternehmensanwendungen den Leitfaden zum Konfigurieren der SAML-Tokenverschlüsselung für Unternehmensanwendungen.

Verschlüsselungszertifikate werden im Anwendungsobjekt in Microsoft Entra ID mit einem encrypt-Nutzungstag gespeichert. Sie können mehrere Verschlüsselungszertifikate konfigurieren. Das für die Verschlüsselung von Token aktive Zertifikat wird durch das Attribut tokenEncryptionKeyID identifiziert.

Sie benötigen die Objekt-ID der Anwendung, um die Tokenverschlüsselung mit der Microsoft Graph-API oder PowerShell zu konfigurieren. Sie können diesen Wert programmgesteuert abrufen, oder Sie wechseln zur Seite Eigenschaften für die Anwendung im Microsoft Entra Admin Center und notieren sich den Wert für Objekt-ID.

Wenn Sie ein keyCredential-Objekt mit Graph, PowerShell oder im Anwendungsmanifest konfigurieren, müssen Sie eine GUID zur Verwendung für die keyId generieren.

Führen Sie die folgenden Schritte aus, um die Tokenverschlüsselung für eine Anwendungsregistrierung zu konfigurieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>App-Registrierungen>Alle Anwendungen.

Geben Sie den Namen einer vorhandenen Anwendung in das Suchfeld ein, und wählen Sie die Anwendung in den Ergebnissen aus.

Wählen Sie auf der Anwendungsseite Manifest aus, um das Anwendungsmanifest zu bearbeiten.

Das folgende Beispiel zeigt ein Anwendungsmanifest, das mit zwei Verschlüsselungszertifikaten konfiguriert ist. Hierbei wurde das zweite Zertifikat mithilfe des tokenEnryptionKeyId-Attributs als aktives Zertifikat festgelegt.

{ "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u=", "endDate": "2039-12-31T23:59:59Z", "keyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444" }

Nächste Schritte

- Erfahren Sie mehr über die Verwendung des SAML-Protokolls durch Microsoft Entra ID

- Informieren Sie sich über die Formate, Sicherheitsmerkmale und Inhalte von SAML-Token in Microsoft Entra ID