Anleitung: Exportieren von Risikodaten

Microsoft Entra ID speichert Berichte und Sicherheitssignale für einen definierten Zeitraum. Wenn es um Risikoinformationen geht, ist dieser Zeitraum möglicherweise nicht lang genug.

| Bericht/Signal | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Überwachungsprotokolle | 7 Tage | 30 Tage | 30 Tage |

| Anmeldungen | 7 Tage | 30 Tage | 30 Tage |

| Verwendung der Multi-Faktor-Authentifizierung von Microsoft Entra | 30 Tage | 30 Tage | 30 Tage |

| Riskante Anmeldungen | 7 Tage | 30 Tage | 30 Tage |

In diesem Artikel werden die verfügbaren Methoden zum Exportieren von Risikodaten aus Microsoft Entra ID Protection für langfristige Speicherung und Analyse beschrieben.

Voraussetzungen

Um Risikodaten zur Speicherung und Analyse zu exportieren, benötigen Sie Folgendes:

- Ein Azure-Abonnement zum Erstellen eines Log Analytics-Arbeitsbereichs, eines Azure Event Hub oder eines Azure-Speicherkontos. Falls Sie nicht über ein Azure-Abonnement verfügen, können Sie sich für eine kostenlose Testversion registrieren.

- Sicherheitsadministratorzugriff zum Erstellen allgemeiner Diagnoseeinstellungen für den Microsoft Entra-Mandanten.

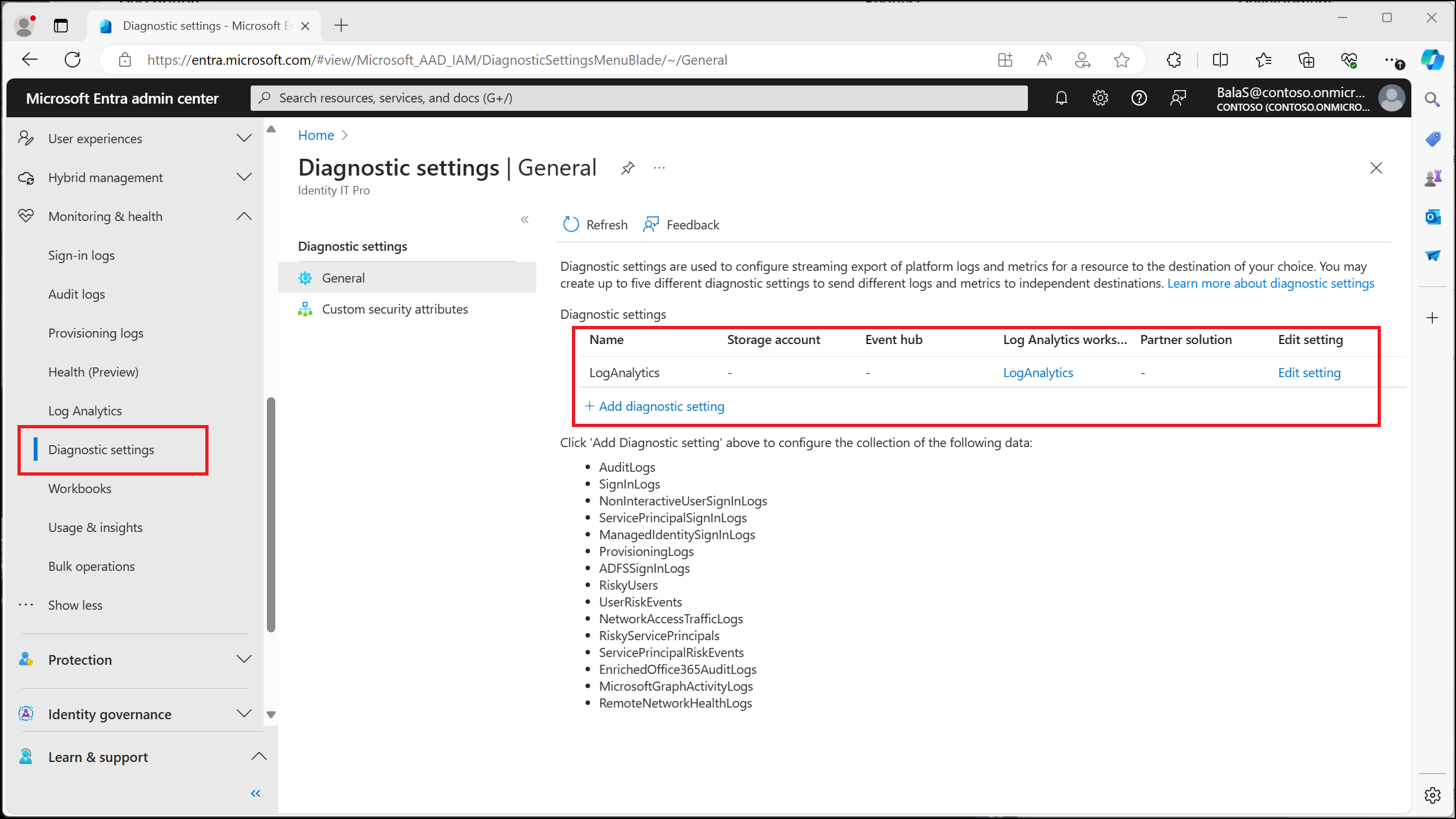

Diagnoseeinstellungen

Organisationen können RiskyUsers-, UserRiskEvents-, RiskyServicePrincipals- und ServicePrincipalRiskEvents-Daten speichern oder exportieren, indem sie Diagnoseeinstellungen in Microsoft Entra ID zum Exportieren der Daten konfigurieren. Sie können die Daten in einen Log Analytics-Arbeitsbereich integrieren, Daten in ein Speicherkonto archivieren, Daten an einen Event Hub streamen oder Daten an eine Partnerlösung senden.

Der Endpunkt, den Sie zum Exportieren der Protokolle auswählen, muss eingerichtet sein, bevor Sie Diagnoseeinstellungen konfigurieren können. Eine kurze Zusammenfassung der verfügbaren Methoden für die Protokollspeicherung und -analyse finden Sie unter Zugreifen auf Aktivitätsprotokolle in Microsoft Entra ID.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Browsen Sie zu Identität>Überwachung & Integrität>Diagnoseeinstellungen.

Wählen Sie +Diagnoseeinstellung hinzufügen aus.

Geben Sie einen Namen der Diagnoseeinstellung ein, wählen Sie die Protokollkategorien aus, die Sie streamen möchten, wählen Sie ein zuvor konfiguriertes Ziel aus, und wählen Sie Speichern aus.

Möglicherweise müssen Sie etwa 15 Minuten warten, bis die Daten im ausgewählten Ziel angezeigt werden. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Entra-Diagnoseeinstellungen.

Log Analytics

Die Integration von Risikodaten in Log Analytics bietet robuste Datenanalyse- und Visualisierungsfunktionen. Der allgemeine Prozess für die Verwendung von Log Analytics zur Analyse von Risikodaten lautet wie folgt:

- Erstellen eines Log Analytics-Arbeitsbereichs.

- Konfigurieren von Microsoft Entra-Diagnoseeinstellungen zum Exportieren der Daten

- Abfragen der Daten in Log Analytics

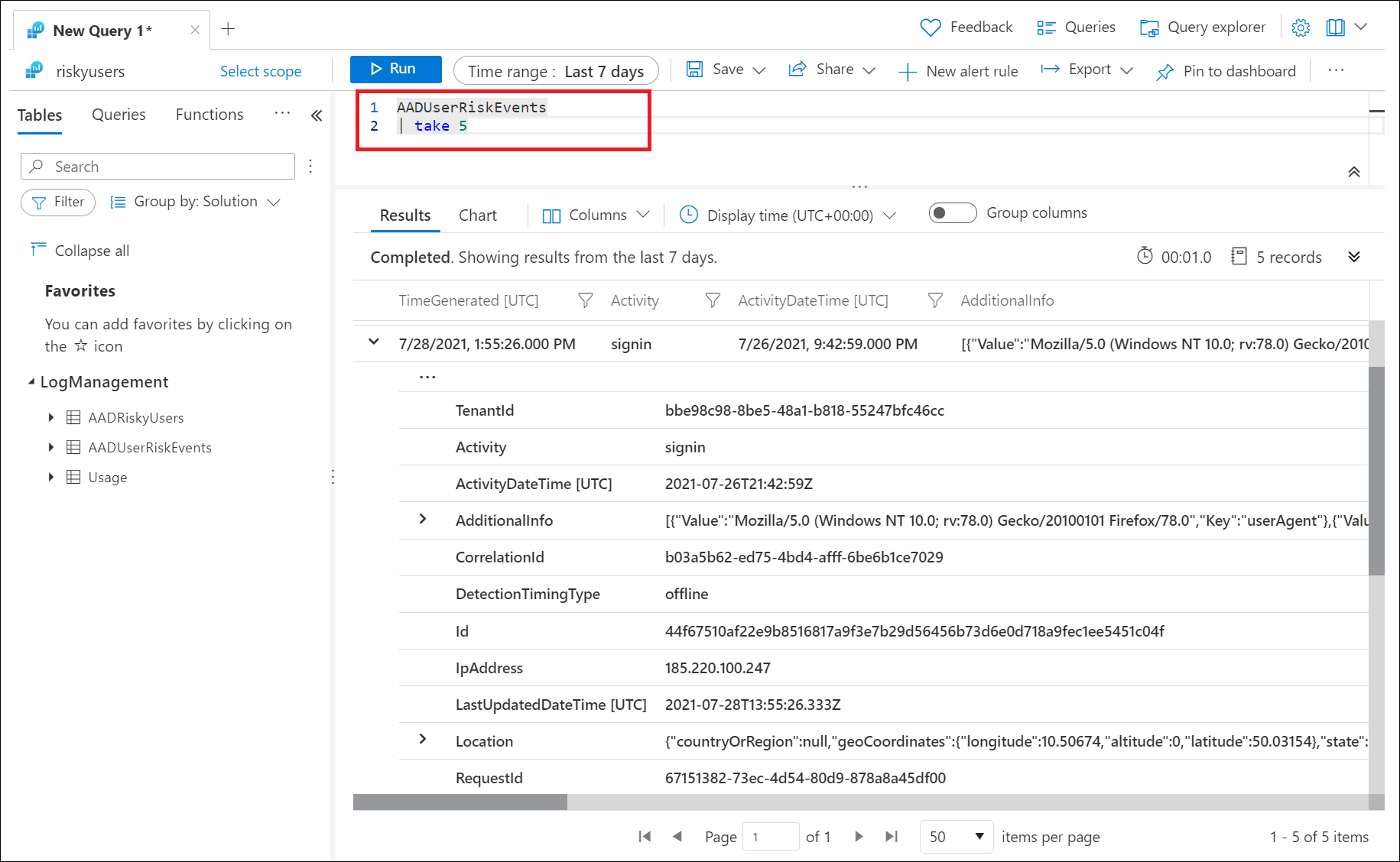

Sie müssen einen Log Analytics-Arbeitsbereich konfigurieren, bevor Sie die Daten exportieren und dann abfragen können. Nachdem Sie einen Log Analytics-Arbeitsbereich konfiguriert und die Daten mit Diagnoseeinstellungen exportiert haben, wechseln Sie zu Microsoft Entra Admin Center>Identität>Überwachung und Integrität>Log Analytics. Anschließend können Sie mit Log Analytics Daten mit integrierten oder benutzerdefinierten Kusto-Abfragen abfragen.

Die folgenden Tabellen sind für Microsoft Entra ID Protection-Administratoren am wichtigsten:

- RiskyUsers: Stellt Daten wie den Bericht Riskante Benutzer zur Verfügung.

- UserRiskEvents: Stellt Daten wie den Bericht Risikoerkennungen zur Verfügung.

- RiskyServicePrincipals: Stellt Daten wie den Bericht Riskante Workloadidentitäten zur Verfügung.

- ServicePrincipalRiskEvents: Stellt Daten wie den Bericht Workloadidentitätserkennungen zur Verfügung.

Hinweis

Log Analytics hat nur Einblick in Daten, während sie gestreamt werden. Ereignisse vor dem Aktivieren des Ereignisversands von Microsoft Entra ID werden nicht angezeigt.

Beispielabfragen

In der obigen Abbildung wurde die folgende Abfrage ausgeführt, um die letzten fünf ausgelösten Risikoerkennungen anzuzeigen.

AADUserRiskEvents

| take 5

Eine weitere Möglichkeit besteht in der Abfrage der Tabelle „AADRiskyUsers“, um alle riskanten Benutzer anzuzeigen.

AADRiskyUsers

Anzeigen der Anzahl von Benutzenden mit hohem Risiko nach Tag:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Anzeigen hilfreicher Untersuchungsdetails, z. B. der Benutzer-Agent-Zeichenfolge, für Erkennungen mit hohem Risiko, die nicht behoben oder abgeschlossen wurden:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Weitere Informationen zu weiteren Abfragen und visuellen Erkenntnissen, die auf den Protokollen AADUserRiskEvents und AADRiskyUsers basieren, finden Sie in der Arbeitsmappe mit einer Auswirkungsanalyse risikobasierter Zugriffsrichtlinien.

Speicherkonto

Wenn Sie Protokolle an ein Azure-Speicherkonto weiterleiten, können Sie Daten länger aufbewahren als die Standardaufbewahrungsdauer.

- Erstellen Sie ein Azure-Speicherkonto.

- Archivieren von Microsoft Entra-Protokollen in einem Speicherkonto

Azure Event Hubs

Azure Event Hubs können eingehende Daten aus Quellen wie Microsoft Entra ID Protection anzeigen sowie Echtzeitanalyse und Korrelation bereitstellen.

Microsoft Sentinel

Organisationen können Microsoft Entra-Daten mit Microsoft Sentinel verknüpfen, um SIEM (Security Information & Event Management) und SOAR (Sicherheitsorchestrierung mit automatisierter Reaktion) umzusetzen.

- Erstellen eines Log Analytics-Arbeitsbereichs.

- Konfigurieren von Microsoft Entra-Diagnoseeinstellungen zum Exportieren der Daten

- Verbinden von Datenquellen mit Microsoft Sentinel