Planen neuer Governanceszenarien für Geschäftspartner und externe Benutzer

Übersicht: Übersicht über Geschäftspartner und externe Benutzerszenarien

In der Regel erfordern alle Geschäftsprozesse irgendwann die Zusammenarbeit mit Partnern, Auftragnehmern oder Lieferanten. Um diese Arbeit zu erleichtern, benötigen Geschäftspartner und externe Benutzer möglicherweise Zugriff auf Ihre Organisation. Die Geschäftsplanung in Bezug auf Partner, Anbieter und externe Benutzer umfasst das Entwerfen und Implementieren von Technologielösungen, die eine effektive Zusammenarbeit, Integration und Ausrichtung von Zielen zwischen Ihrer Organisation und den Partnern ermöglichen.

Microsoft definiert das folgende Personal basierend auf ihrer Beziehung zu Ihrer Organisation.

- Mitarbeiterschaft. Ihre Vollzeitmitarbeiter, Teilzeitmitarbeiter oder Auftragnehmer für Ihre Organisation.

- Geschäftspartner. Organisationen, die eine Geschäftsbeziehung mit Ihrem Unternehmen haben. Diese Organisationen können Lieferanten, Verkäufer, Berater und strategische Allianzen, die mit Ihrem Unternehmen zum Erreichen gemeinsamer Ziele zusammenarbeiten, umfassen.

- Externer Benutzer. Benutzer, die sich außerhalb Ihrer Organisation befinden, z. B. Geschäftspartner und Verbraucher.

Beispiele für Geschäftsprozesse und Geschäftspartner und externe Benutzerszenarien

Gastszenarien oder Szenarien für den externen Zugriff sind spezifische Anwendungsfälle, in denen Geschäftspartner oder externe Benutzer mit den Ressourcen der Organisation interagieren und in einem der Microsoft Entra-Mandanten der Organisation dargestellt werden müssen. Diese Szenarien erstrecken sich über fast jeden Aspekt von Geschäftsprozessen.

Betrachten Sie jeden der folgenden Geschäftsprozesse und die Beispiele, wie Partnerplanung und Interaktion ins Spiel kommen. Die folgende Tabelle enthält eine Aufschlüsselung dieser Prozesse und Beispielszenarien, die Geschäftspartner und externe Benutzer umfassen.

| Geschäftsprozess | Definition | Beispiel für Geschäftspartner und externe Benutzer |

|---|---|---|

| Geschäftsprozessverwaltung | Ein systematischer Ansatz zur Verbesserung der Workflows und Vorgänge einer Organisation. | Ein Finanzdienstleistungsunternehmen, das mit einer Kreditbewertungsagentur zusammenarbeitet, um den Kreditgenehmigungsprozess zu optimieren. |

| Integrierte Geschäftsplanung | Ein ganzheitlicher Ansatz, der die strategischen Ziele, operativen Pläne und Finanzprognosen einer Organisation anrichtet, um einen zusammenhängenden, einheitlichen Rahmen für die Entscheidungsfindung zu schaffen. | Das Einzelhandelsunternehmen teilt Verkaufsprognosen und Bestandsniveaus mit Lieferanten über eine integrierte Planungsplattform. |

| Kundenbeziehungsmanagement | Ein strategischer Ansatz und ein System für die Verwaltung der Interaktionen einer Organisation mit seinen Kunden. | Ein Automobilunternehmen, das seine Interaktionen mit Händlern koordiniert, unterstützt und optimiert. |

| Lieferkettenkoordinierung | Koordiniertes Management aller Lieferkettenprozesse, um Effizienz, Sichtbarkeit und Reaktionsfähigkeit in allen Phasen, von der Beschaffung bis zur Lieferung, sicherzustellen. | Jedes Unternehmen, das über eine Lieferkette verfügt und sich mit Lieferanten und Lieferanten koordinieren muss. |

| Lebenszyklus des Geschäftspartnerkontos | Der End-to-End-Prozess der Verwaltung der Beziehungen und Interaktionen zwischen einer Organisation und ihren externen Geschäftspartnern. | ein Technologieunternehmen, das mit einem Softwareanbieter zusammenarbeitet, um seine Produktangebote zu verbessern. |

| B2B-Zusammenarbeit mit anderen Organisationen | Strategische Partnerschaft zwischen zwei oder mehr Unternehmen, um gemeinsame Ziele durch gemeinsame Ressourcen, Informationen und Anstrengungen zu erreichen. | Ein lokales Café, das mit einer Bäckerei zusammenarbeitet, um die Angebote beider Unternehmen zu verbessern. |

Wenn Sie Ihr Szenario verstehen, können Sie geeignete Zugriffssteuerungen entwerfen und eine reibungslose Zusammenarbeit mit externen Personen sicherstellen.

Bereiche eines neuen Governanceszenarios für Geschäftspartner und externe Benutzer

Eine neue Geschäftspartner- und externe Benutzerlösung umfasst in der Regel die folgenden Bereiche. Es sind:

- Ermitteln Sie Ihre Geschäftlichen Anforderungen – Identifizieren Sie Ihre aktuellen Lebenszyklus- und Governanceprozesse für externe Identitäten. Diese Übung hilft Ihnen, anwendbare Szenarien, Machbarkeit und Umfang zu ermitteln.

- Ermitteln Sie Ihren Sicherheitsstatus – Bewerten Sie die Sicherheits- und Zusammenarbeitsanforderungen Ihrer Organisation, je nach Szenario.

- Das Onboarding von Geschäftspartnern und externen Benutzern – Onboarding im Hinblick auf Gast- oder externe Identitäten ist der Prozess oder die Prozesse der Einrichtung dieser Identitäten in Ihren Organisationssystemen.

- Offboarding von Geschäftspartnern und externen Benutzern – Offboarding im Hinblick auf Gast- oder externe Identitäten ist der Prozess oder die Prozesse, mit dem diese Identitäten aus Ihren Organisationssystemen entfernt werden.

Lizenzanforderungen

Für die Verwendung einiger der unten genannten Features sind Microsoft Entra ID Governance- oder Microsoft Entra Suite-Lizenzen erforderlich. Die richtige Lizenz für Ihre Anforderungen finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen

Nächster Schritt

Ermittlung: Identifizieren aktueller Lebenszyklus- und Governanceprozesse für Geschäftspartner und externe Benutzer

Identifizieren Sie Ihre aktuellen Lebenszyklus- und Governanceprozesse für externe Identitäten. Diese Übung hilft Ihnen, anwendbare Szenarien, Machbarkeit und Umfang zu ermitteln.

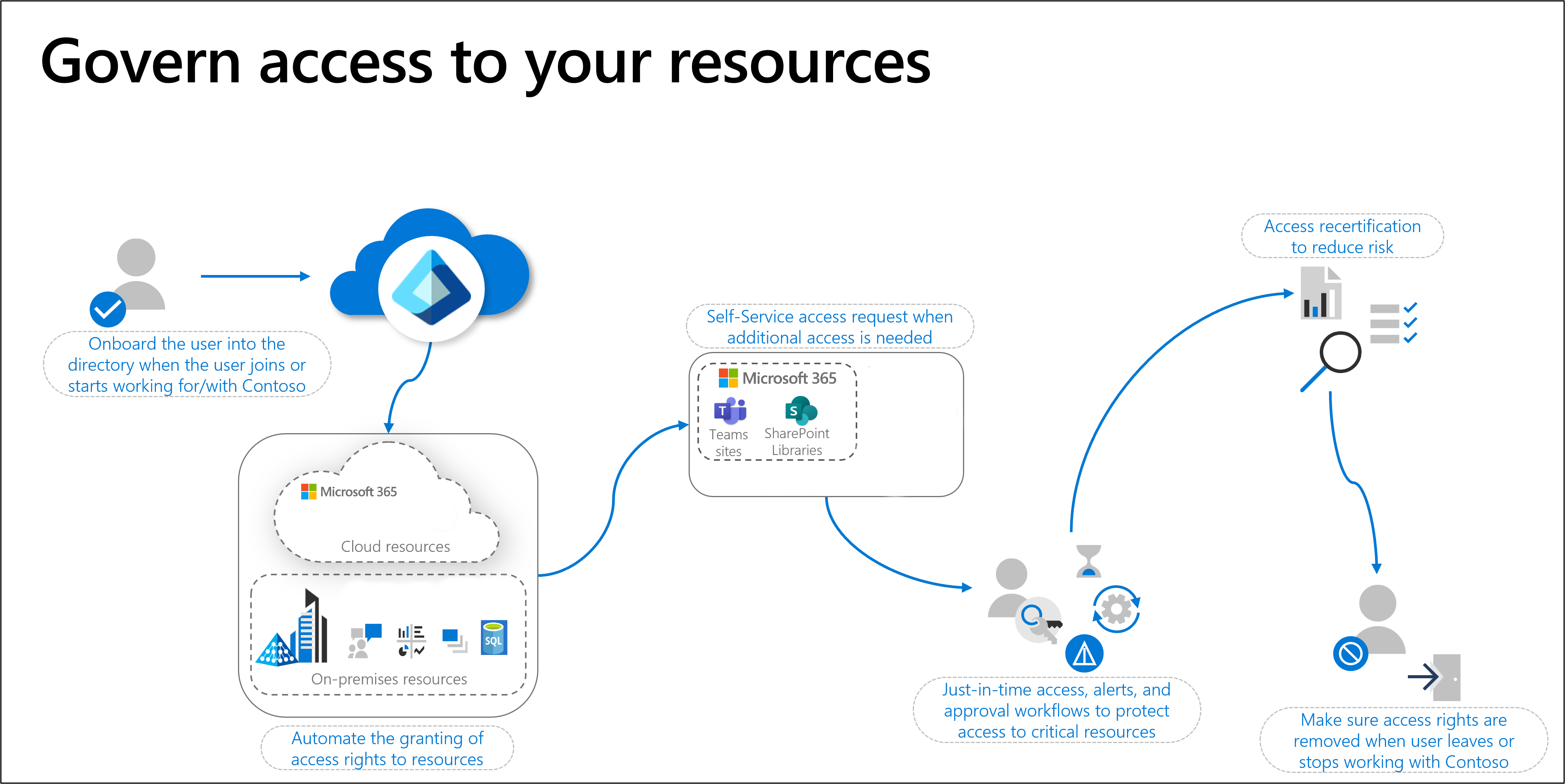

Überprüfen Sie den Mitarbeiter- und Gastlebenszyklus mit Microsoft Entra ID Governance mit Schwerpunkt auf externen Identitäten. Die hier behandelten Prozesse sind auch für Gastbenutzer, Lieferanten und andere externe Benutzer erforderlich, damit sie zusammenarbeiten oder Zugriff auf Ressourcen haben können. Dieses Dokument behandelt Aktionen, die Sie ergreifen können, um Ihre Governanceprozesse zu ermitteln.

Da ein Governanceszenario für Geschäftspartner und externe Benutzer die Berechtigungsverwaltung verwendet, sollten Sie auch allgemeine Szenarien in der Berechtigungsverwaltung überprüfen. Dadurch erhalten Sie die allgemeinen Szenarien für die Berechtigungsverwaltung basierend auf der Rolle eines Benutzers. Sie sollten diese berücksichtigen, während Sie Ihre Lösung planen.

Sie können auch die folgende Tabelle als Leitfaden für zusätzliche Bereiche verwenden, um sie beim Auswerten des aktuellen Zustands zu berücksichtigen.

| Prozess | Beschreibung |

|---|---|

| Bestimmen, wer die externe Zusammenarbeit initiiert | In der Regel wissen die Benutzer, die eine externe Zusammenarbeit anstreben, welche Anwendungen sie verwenden müssen und wann der Zugriff endet. Bestimmen Sie daher Benutzer mit delegierten Berechtigungen, externe Benutzer einzuladen, Zugriffspakete zu erstellen und Zugriffsüberprüfungen durchzuführen. |

| Aufzählen von Geschäftspartnern und externen Benutzern | Externe Benutzer können Microsoft Entra B2B-Benutzer mit von Partnern verwalteten Anmeldeinformationen oder externe Benutzer mit lokal bereitgestellten Anmeldeinformationen sein. In der Regel handelt es sich bei diesen Benutzern um Gastbenutzer. |

| Ermitteln von E-Mail-Domänen und die companyName-Eigenschaft | Sie können externe Organisationen mit den Domänennamen der E-Mail-Adressen externer Benutzer bestimmen. |

| Verwenden von Positivliste, Sperrliste und Berechtigungsverwaltung | Damit Ihre Organisation mit Organisationen auf Mandantenebene zusammenarbeiten oder diese sperren kann, verwenden Sie Positivlisten oder Sperrlisten. |

| Bestimmen des externen Benutzerzugriffs | Mit einer Bestandsaufnahme externer Benutzer und Organisationen können Sie den Zugriff bestimmen, der den Benutzern gewährt werden soll. |

| Auflisten von Anwendungsberechtigungen | Untersuchen Sie den Zugriff auf Ihre sensiblen Apps, um externe Zugriffe zu ermitteln. |

| Erkennen von informellen Freigaben | Wenn Ihre E-Mail-und Ihre Netzwerkpläne aktiviert sind, können Sie die Freigabe von Inhalten per E-Mail oder über nicht autorisierte SaaS-Apps (Software-as-a-Service) untersuchen. |

Weitere Informationen finden Sie unter Ermitteln des aktuellen Status der Zusammenarbeit mit externen Benutzern in Ihrer Organisation

Beispiel : Identifizieren aktueller Lebenszyklus- und Governanceprozesse

Sie sind der IT-Administrator bei einem geschäftigen Tech-Unternehmen, Contoso, und Sie stellen sich häufig der Herausforderung, externe Unternehmensbenutzer wie Berater, Anbieter und Partner effizient und sicher zu integrieren. Der aktuelle Onboardingprozess ist fragmentiert und inkonsistent, was zu Sicherheitsrisiken und Ineffizienzen führt. Um dies zu bewältigen, beginnen Sie mit einer Ermittlungsphase, um wichtige Anforderungen zu identifizieren und zu verstehen, wie Sie Microsoft Entra nutzen können.

Zu den wichtigsten Anforderungen gehören,

- Vielfältige Gast-Onboarding-Anforderungen mit verschiedenen Abteilungen, die eindeutige Zugriffsebenen erfordern.

- Es ist wichtig, sicherzustellen, dass Gastbenutzer über die geringsten Berechtigungen zum Ausführen ihrer Aufgaben verfügen und robuste Richtlinien für bedingten Zugriff und eine mehrstufige Authentifizierung vorhanden sind, um vertrauliche Daten zu schützen.

- Ein nahtloser und benutzerfreundlicher Onboardingprozess für Sie als IT-Administrator und ihre externen Benutzer. Externe Benutzer sollten schnell und einfach, ohne unnötige Verzögerungen, auf die Ressourcen zugreifen können, die sie benötigen.

- Integration in vorhandene Tools für die Zusammenarbeit wie Microsoft Teams und SharePoint sowie die Option für Self-Service Sign-Up (SSSU)

- Die Funktion zum Steuern des Gasts durch regelmäßige Überwachung der Gastbenutzeraktivitäten, Festlegen eines Ablaufs für den Zugriff und regelmäßige Zugriffsüberprüfungen stellen sicher, dass der Gastzugriff im Laufe der Zeit angemessen bleibt. Weitere Informationen finden Sie unter Steuern des Mitarbeiter- und Gastlebenszyklus mit Microsoft Entra ID Governance und Ermitteln des aktuellen Status der externen Zusammenarbeit in Ihrer Organisation

Im Hinblick auf diese wichtigen Anforderungen sind hier zwei Dinge zu berücksichtigen:

- Onboarding der externen Benutzer in den Mandanten

- Abrufen des Zugriffs der externen Benutzer auf Ressourcen

Je nach Geschäftsszenarien gibt es unterschiedliche Optionen. Lassen Sie uns tief in das Onboarding der externen Benutzer und der verfügbaren Optionen eintauchen.

Nächster Schritt

Sicherheitsstatus: Ermitteln des Sicherheitsstatus für Geschäftspartner und externe Benutzer

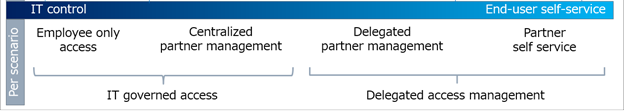

Bewerten Sie bei Überlegungen bezüglich der Governance des externen Zugriffs je nach Szenario die Anforderungen an die Sicherheit und Zusammenarbeit in Ihrem Unternehmen. Sie können mit dem Grad der Kontrolle beginnen, die das IT-Team über die tägliche Zusammenarbeit von Endbenutzern hat. Organisationen in stark regulierten Branchen benötigen wahrscheinlich mehr Kontrolle durch ihre IT-Teams.

Zum Beispiel:

- Verteidigungsunternehmer können eine Anforderung haben, externe Benutzer, ihren Zugriff und das Entfernen von Zugriffen positiv zu identifizieren und zu dokumentieren.

- Beratungsunternehmen können bestimmte Funktionen nutzen, um Endnutzern die Möglichkeit zu geben, die externen Benutzer zu bestimmen, mit denen sie zusammenarbeiten.

- Ein Auftragnehmer bei einer Bank kann mehr Kontrolle als ein Auftragnehmer bei einem Softwareunternehmen verlangen

Hinweis

Ein hohes Maß an Kontrolle über die Zusammenarbeit kann zu höheren IT-Budgets, geringerer Produktivität und verzögerten Geschäftsergebnissen führen. Wenn offizielle Kanäle für die Zusammenarbeit von den Endbenutzern als mühsam empfunden werden, neigen sie dazu, die offiziellen Kanäle zu umgehen. So kann es passieren, dass Endbenutzer Dokumente ungeschützt per E-Mail senden.

Szenariobasierte Planung

IT-Teams können den Partnerzugriff delegieren, um Mitarbeitern die Zusammenarbeit mit Partnern zu ermöglichen. Diese Delegierung kann unter Wahrung ausreichender Sicherheit erfolgen, um geistiges Eigentum zu schützen.

Kompilieren und bewerten Sie Szenarien in Ihrer Organisation, um den Zugriff von Mitarbeitern und Geschäftspartnern auf Ressourcen zu bewerten. Finanzinstitute verfügen möglicherweise über Compliancestandards, die den Zugriff von Mitarbeitern auf Ressourcen (z. B. Kontoinformationen) einschränken. Gleichzeitig können dieselben Institute für Projekte wie Marketingkampagnen den delegierten Partnerzugriff ermöglichen.

Überlegungen zu Szenarien

Verwenden Sie die folgende Liste, um das Maß der Zugriffskontrolle zu bewerten.

- Informationssensitivität und damit verbundenes Risiko der Offenlegung

- Partnerzugriff auf Informationen zu anderen Endbenutzern

- Vergleich der Kosten einer Sicherheitsverletzung und dem Aufwand für die zentrale Kontrolle und die Reibungsverluste bei den Endbenutzern

Unternehmen können mit weitreichenden Kontrollmechanismen beginnen, um die Complianceziele einzuhalten, und dann im Laufe der Zeit einen Teil der Kontrolle an die Endbenutzer delegieren. In einem Unternehmen kann es gleichzeitig mehrere Zugriffsverwaltungsmodelle geben.

Architekturaspekte

Das ordnungsgemäße Design der Sicherheitsarchitektur ist eine wesentliche Komponente der Sicherstellung eines sicheren Geschäftspartners und eines externen Benutzerszenarios. Sie sollten sich bei der Erstellung Ihres Sicherheitsplans mit den verschiedenen Arten empfohlener Architekturen vertraut machen. Die empfohlenen Architekturen, die Microsoft Identity Governance verwenden, sind:

- Überlegungen zur mitarbeiter- und zusammenarbeitsorientierten Architektur – ermöglicht es Ihren Mitarbeitern, mit Geschäftspartnern aus externen Organisationen zusammenzuarbeiten.

- Isolierter Zugriff für Geschäftspartner – Isolieren externer Benutzer vom Mandanten Ihrer Organisation

Vorgeschlagene Dokumentation

Schließlich sollten Sie die folgende Dokumentation überprüfen. Durch die Überprüfung dieser Dokumentation können Sie einen Sicherheitsplan entwickeln und erstellen, der mit Ihren Szenarien mit Geschäftspartnern und externen Benutzern verwendet werden kann.

- Bereitstellungsarchitekturen für externe Microsoft Entra ID mit Microsoft Entra

- Sichere externe Zusammenarbeit

- Planen einer Microsoft Entra B2B-Zusammenarbeitsbereitstellung.

Nächster Schritt

Onboarding: Onboarding von Geschäftspartnern und externen Benutzern

Das Onboarding von Geschäftspartnern und externen Benutzern ist ein wichtiger Aspekt der Identitäts- und Zugriffsverwaltung, der dazu beiträgt, die Sicherheit, Compliance und betriebliche Effizienz in Ihrer Organisation aufrechtzuerhalten. Das Onboarding für Geschäftspartner und externe Benutzer kann wie folgt unterteilt werden:

- Entwickeln Sie einen Onboardingprozess, um externe Partner hinzuzufügen.

- Entwickeln Sie einen Onboardingprozess, um externe Benutzer zu Ihren Systemen hinzuzufügen.

Onboardingprozess für Geschäftspartner

Die folgenden Elemente sind eine allgemeine Liste der Schritte, die beim Onboarding von Geschäftspartnern aus Ihrer Organisation berücksichtigt werden sollten.

- Bestimmen Sie den Anfangstermin für die Arbeit mit einem Geschäftspartner.

- Benachrichtigen Sie alle relevanten Abteilungen über die spezifische Startzeit und das jeweilige Datum.

- Koordinieren der Initiierung des Geschäftspartnerzugriffs auf alle Systeme (Portale, Tools, APIs)

- Verbundene Partnerkonten werden hinzugefügt und Rollen und Aufgaben werden genehmigt

Onboardingprozess für externe Benutzer

Die folgenden Elemente sind eine allgemeine Liste der Schritte, die beim Onboarding externer Benutzer aus Ihrer Organisation berücksichtigt werden sollten.

- Bestimmen Sie das Startdatum.

- Benachrichtigen Sie die IT, um individuellen Benutzerzugriff auf Systeme hinzuzufügen. Dies kann mit einem Zugriffspaket automatisiert werden und eine Selbstanforderung verwenden.

- Notieren Sie die durchgeführten Onboarding-Schritte.

- Erhalten Sie endgültige Genehmigungen von der Personalabteilung, der IT und allen relevanten Abteilungen, um sicherzustellen, dass alle Aspekte des Onboardings abgeschlossen sind.

Verwenden der Berechtigungsverwaltung zur Erleichterung des Onboardings

Die Berechtigungsverwaltung verwendet Kataloge, Zugriffspakete und Richtlinien für:

- Steuern, wer Zugriff auf Ressourcen erhalten kann

- Benutzern automatisch Zugriff gewähren

- Entfernen des Zugriffs eines Benutzers

- Delegieren der Möglichkeit, Zugriffspakete zu erstellen, an Nicht-Administratoren.

- Auswählen verbundener Organisationen, deren Benutzer Zugriff anfordern können.

Weitere Informationen finden Sie unter Was ist die Berechtigungsverwaltung?

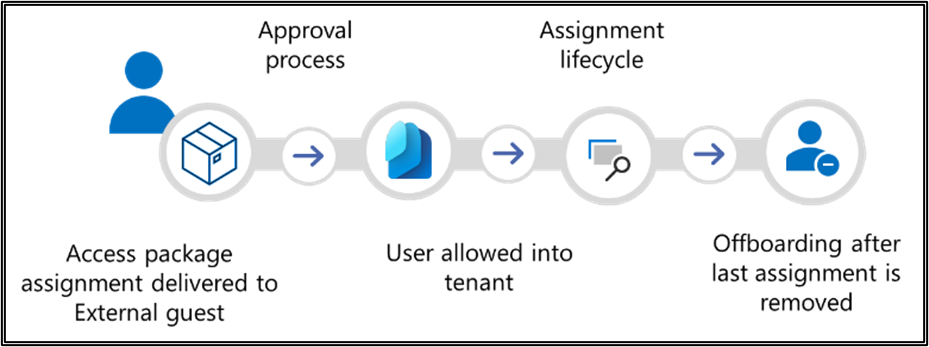

Katalog, Zugriffspakete und Richtlinien

In der Berechtigungsverwaltung kann ein Zugriffspaket mehrere Richtlinien aufweisen, und jede Richtlinie legt fest, wie Benutzer eine Zuordnung zum Zugriffspaket erhalten und wie lange. Die Berechtigungsverwaltung kann für das Onboarding von Geschäftspartnern und externen Benutzern konfiguriert werden, indem sie ihre Zugriffsrechte und ihr Konto zu Ihrem Mandanten hinzufügen.

Ein typisches Zugriffspaket kann Folgendes umfassen:

- Zugriff auf alle dem Paket zugeordneten Ressourcen wird hinzugefügt

- Der Benutzer wird jeder benötigten Gruppe hinzugefügt

- Das Konto wird dem Gastbenutzerverzeichnis hinzugefügt

- Verwenden von Überwachungsprotokollen für Compliance

- Benachrichtigungen werden gesendet, um das erfolgreiche Onboarding zu bestätigen

Ein Katalog ist ein Container für Ressourcen und Zugriffspakete. Sie können einen Katalog erstellen, wenn Sie zugehörige Ressourcen und Zugriffspakete gruppieren möchten. Sie können z. B. einen Geschäftspartnerkatalog für Organisationen erstellen, die mit einer anderen Organisation wie Contoso arbeiten. In diesem Katalog können Sie Zugriffspakete erstellen. Mit einem Zugriffspaket können Sie Ressourcen und Richtlinien einmalig so einrichten, dass der Zugriff für die gesamte Lebensdauer des Zugriffspakets automatisch verwaltet wird. Diese Zugriffspakete können auf die verschiedenen externen Benutzer und Partner in Contoso und für die gesamte Contoso-Organisation selbst zugeschnitten werden. Beispielsweise verfügen Sie möglicherweise über ein Zugriffspaket für Contoso-Anbieter und eins für Contoso-Auftragnehmer und eins für die Contoso-Organisation. Weitere Informationen finden Sie unter Erstellen und Verwalten eines Ressourcenkatalogs in der Berechtigungsverwaltung

Mit einem Zugriffspaket können Sie Ressourcen und Richtlinien einmalig so einrichten, dass der Zugriff für die gesamte Lebensdauer des Zugriffspakets automatisch verwaltet wird. Alle Zugriffspakete müssen sich in einem Container befinden, der als „Katalog“ bezeichnet wird. Ein Zugriffspaket kann verwendet werden, um den Zugriff auf Rollen von mehreren Ressourcen zuzuweisen, die sich im Katalog befinden. Alle Zugriffspakete müssen über mindestens eine Richtlinie für Benutzer verfügen, die ihnen zugewiesen werden sollen. Weitere Informationen finden Sie unter Erstellen eines Zugriffspakets in der Berechtigungsverwaltung

Richtlinien geben an, wer das Zugriffspaket anfordern kann, zusammen mit Genehmigungs- und Lebenszykluseinstellungen, oder wie der Zugang automatisch zugewiesen wird.

Weitere Informationen finden Sie unter Onboarding externer Benutzer mit der Berechtigungsverwaltung

Bereitstellen des Onboarding-Zugriffs für Geschäftspartner und externe Benutzer

Mit der Berechtigungsverwaltung können Sie eine Richtlinie definieren, die Benutzern aus von Ihnen angegebenen Organisationen den Self-Service eines Zugriffspakets ermöglicht. Diese Richtlinie enthält ein Ablaufdatum für den Zugriff und gibt an, ob eine Genehmigung oder Zugriffsüberprüfungen erforderlich sind.

Weitere Informationen finden Sie unter: Steuern des Zugriffs für externe Benutzer in der Berechtigungsverwaltung

Ein bestimmtes Beispiel finden Sie im Tutorial – Onboarding externer Benutzer in Microsoft Entra ID über einen Genehmigungsprozess

Verwenden von Lebenszyklusworkflows zur Unterstützung von Onboarding-Aufgaben

Lebenszyklus-Workflows ist ein Identity Governance-Feature, mit dem Organisationen Microsoft Entra-Benutzer verwalten können, indem sie die folgenden drei grundlegenden Lebenszyklusprozesse automatisieren:

- Joiner: Wenn eine Person in den Bereich der Zugangsberechtigung eintritt. Ein Beispiel ist ein neuer Mitarbeiter, der einem Unternehmen oder einer Organisation beitritt.

- Wechsel: Eine Person beginnt mit der Arbeit in einem neuen Bereich innerhalb einer Organisation. Dieser Wechsel kann umfassenderen Zugriff oder höhere Autorisierung erfordern. Ein Beispiel wäre ein*e Benutzer*in aus der Marketingabteilung, der*die nun Mitglied der Vertriebsorganisation ist.

- Abgang: Eine Person benötigt keinen Zugriff mehr. Diese Änderung erfordert möglicherweise das Entfernen des Zugriffs. Beispiele sind Mitarbeiter*innen, die in den Ruhestand gehen oder denen gekündigt wurde.

Workflows enthalten bestimmte Prozesse, die automatisch für Benutzer*innen ausgeführt werden, während sie den Lebenszyklus durchlaufen. Workflows bestehen aus Aufgaben und Ausführungsbedingungen.

Viele der Aufgaben, mit denen Geschäftspartner und externe Benutzer beginnen können, können mithilfe von Lebenszyklusworkflows automatisiert werden. Weitere Informationen finden Sie unter Was sind Lebenszyklusworkflows?

Weitere Informationen dazu, wie Sie diese und zusätzliche Aufgaben automatisieren können, finden Sie unter Automatisieren von Onboarding-Aufgaben für Mitarbeiter und Gäste

Durchlaufen zusätzlicher Ressourcen über direkte Zuordnung

Jetzt verfügen Sie möglicherweise über zusätzliche Aufgaben, die Gastbenutzern zugewiesen werden müssen. Dies kann über die Verwendung von Access-Paketen und der Berechtigungsverwaltung erfolgen.

Beispielsweise verfügen Sie möglicherweise über ein Zugriffspaket, das Ihren regulären Benutzern zugewiesen wird, und Sie möchten ein ähnliches Paket, das Gastbenutzern zugewiesen wird. Sie können die Berechtigungsverwaltung verwenden, um die Gastbenutzer diesen Zugriffspaketen zuzuweisen. Siehe Anzeigen, Hinzufügen und Entfernen von Zuweisungen für ein Zugriffspaket in der Berechtigungsverwaltung

Sie können sich dafür entscheiden, ein neues Paket zu erstellen und das bestehende nicht anzufassen, und Gastbenutzer diesem Paket zuweisen. Weitere Informationen finden Sie unter:

- Erstellen eines Zugriffspakets

- Konfigurieren einer automatischen Zuweisungsrichtlinie für ein Zugriffspaket in der Berechtigungsverwaltung

- Ändern der Lebenszykluseinstellungen für ein Zugriffspaket in der Berechtigungsverwaltung

In den folgenden Abschnitten finden Sie Beispiele für verschiedene Möglichkeiten zum Onboarding von Gastbenutzern

Beispiel: Bereitstellen eines Benutzers mithilfe der Berechtigungsverwaltung

Als IT-Administrator haben Sie ein Projekt identifiziert, welches das Onboarding externer Berater von Fabrikam für die Zusammenarbeit erfordert. Es ist wichtig, automatisierte Zugriffsverwaltung, Genehmigungsworkflows und Lebenszyklusverwaltung zu haben. Mithilfe der Berechtigungsverwaltung von Microsoft Entra erstellen Sie ein Zugriffspaket, mit dem Sie mehrere Ressourcen (z. B. Gruppen, Anwendungen und SharePoint-Websites) bündeln können, einschließlich Genehmigungsworkflows, die sicherstellen, dass Zugriffsanforderungen von den entsprechenden Personen überprüft und genehmigt werden, bevor der Zugriff gewährt und der Zeitraum für den Zugriff festgelegt wird.

Sie senden die Einladungen an die Berater, die E-Mails mit Links erhalten, um das Zugriffspaket zu akzeptieren. John, einer der Berater, folgt dem Link, bestätigt seine Identität und erhält innerhalb weniger Minuten Zugriff auf die notwendigen Ressourcen. Der Onboarding-Prozess ist reibungslos und sicher, sodass die Berater sofort mit der Zusammenarbeit beginnen können. Das Projekt startet ohne Verzögerungen und eine produktive Partnerschaft zwischen Contoso und Fabrikam ist sichergestellt.

Weitere Informationen finden Sie unter:

- Onboarding externer Benutzer mit Berechtigungsverwaltung

- Konfigurieren einer automatischen Zuweisungsrichtlinie für ein Zugriffspaket in der Berechtigungsverwaltung

- Tutorial: Onboarding externer Benutzer zu Microsoft Entra ID über einen Genehmigungsprozess

- Microsoft Entra-Bereitstellungsszenario – Onboarding von Mitarbeitern und Gastbenutzern, Identitäten und Zugriffslebenszyklusgovernance in allen Ihren Apps

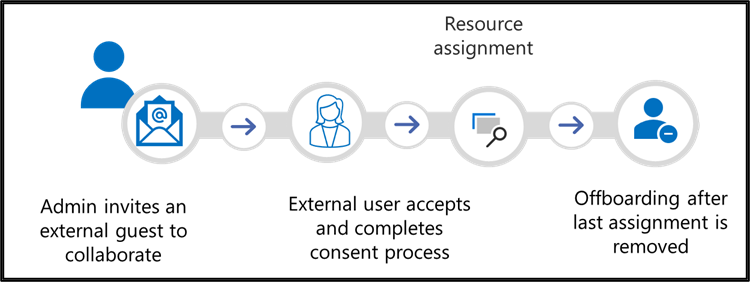

Beispiel: Endbenutzergesteuerte Zusammenarbeit

Für ein weiteres Designprojekt bat der Designteammanager Sie als IT-Administrator, John Doe aus Global Solutions zur Zusammenarbeit hinzuzufügen. Das Hauptziel besteht darin, den Benutzer einzuladen, Ihrem Verzeichnis beizutreten und zusammenzuarbeiten. Sie laden den externen Benutzer John als Gastbenutzer mithilfe seiner E-Mail ein. Die E-Mail-Einladung ist einfach und flexibel und ermöglicht es Ihnen, Benutzer aus verschiedenen Domänen und Identitätsanbietern einzuladen, einschließlich sozialer Identitäten wie Gmail- oder Microsoft-Konten. John verwendet seine eigenen Anmeldeinformationen, um sich sicher anzumelden, ohne dass Kennwortpflege oder Kontolebenszyklusverwaltung erforderlich ist, was den Onboardingprozess vereinfacht.

Weitere Informationen finden Sie unter Hinzufügen von B2B-Benutzern für die Zusammenarbeit im Microsoft Entra Admin Center und Konfigurieren externer Einstellungen für die Zusammenarbeit

Beispiel: Durchlaufen zusätzlicher Ressourcen über direkte Zuordnung

Jetzt müssen Sie als IT-Administrator Zugriffsanforderungen umgehen und bestimmte Benutzer direkt einem Zugriffspaket zuweisen und dem externen Team sofortigen Zugriff gewähren. Sie erstellen die erste Zugriffspaketzuweisungsrichtlinie im Zugriffspaket. Überprüfen Sie die Richtlinien des Zugriffspakets, um zu bestätigen, dass externe Benutzer direkt hinzugefügt werden können.

Da alles vorhanden ist, ist Emma zur Registerkarte „Aufgaben“ gewechselt. Sie hat die E-Mail-Adressen der externen Teammitglieder eingegeben und sichergestellt, dass sie richtig aufgelistet wurden. Nach einer abschließenden Überprüfung klickte sie auf die Schaltfläche „Zuweisen“.

Fast sofort erhielten die externen Partner ihre Einladungen. Sie sind nahtlos in das Verzeichnis eingebunden und haben ohne Verzögerungen Zugriff auf die erforderlichen Ressourcen erhalten. Diese effiziente Einrichtung ermöglichte es beiden Teams, ihre Zusammenarbeit sofort zu starten und eine produktive und innovative Umgebung zu fördern. Weitere Informationen finden Sie unter:

- Erstellen eines Zugriffspakets

- Konfigurieren einer automatischen Zuweisungsrichtlinie für ein Zugriffspaket in der Berechtigungsverwaltung

- Ändern der Lebenszykluseinstellungen für ein Zugriffspaket in der Berechtigungsverwaltung

Nächster Schritt

Offboarding: Effizientes Offboarding von Geschäftspartnern und externen Benutzern.

Offboarding von Geschäftspartnern und externen Benutzern ist ein wichtiger Aspekt der Identitäts- und Zugriffsverwaltung, die dazu beiträgt, die Sicherheit, Compliance und betriebliche Effizienz innerhalb Ihrer Organisation aufrechtzuerhalten. Offboarding für Geschäftspartner und externe Benutzer kann wie folgt unterteilt werden:

- Entwickeln Sie einen Offboardingprozess, um externe Partner zu entfernen.

- Entwickeln Sie einen Offboardingprozess, um externe Benutzer aus Ihren Systemen zu entfernen.

Offboardingprozess für Geschäftspartner

Die folgenden Elemente sind eine generische Liste der Schritte, die beim Offboarding von Geschäftspartnern aus Ihrer Organisation berücksichtigt werden sollten.

- Ermitteln Sie das Enddatum für die Arbeit mit einem Geschäftspartner.

- Benachrichtigen Sie alle relevanten Abteilungen über die spezifische Endzeit und das jeweilige Datum.

- Koordinieren der Beendigung des Geschäftspartnerzugriffs auf alle Systeme (Portale, Tools, APIs)

- Verknüpfte Partnerkonten werden entfernt, und Rollen und Zuordnungen werden widerrufen

- Überprüfen Sie die Daten, die für den Partner freigegeben wurden, und bestimmen Sie, ob sie aufbewahrt oder sicher gelöscht werden sollen.

- Sammeln von proprietären oder vertraulichen Daten aus den Systemen des Partners

- Überprüfen Sie, ob die Datenlöschung durchgeführt wird, um Compliance sicherzustellen.

Offboardingprozess für externe Benutzer

Die folgenden Elemente sind eine allgemeine Liste der Schritte, die beim Offboarding externer Benutzer aus Ihrer Organisation berücksichtigt werden sollten.

- Legen Sie das Enddatum fest.

- Stellen Sie sicher, dass alle ausstehenden Lieferungen oder Aufgaben abgeschlossen sind.

- Benachrichtigen Sie die IT, um den Zugriff einzelner Benutzer von Systemen zu entfernen. Dies kann mit einem Zugriffspaket automatisiert werden

- Vergewissern Sie sich, dass alle Daten im Besitz des externen Benutzers übertragen oder zurückgegeben wurden.

- Stellen Sie sicher, dass alle Konten, die für den externen Benutzer spezifisch sind, deaktiviert sind, ohne dass sich dies auf andere Benutzer aus derselben Organisation auswirkt.

- Notieren Sie die ausgeführten Offboarding-Schritte.

- Erhalten Sie endgültige Genehmigungen von der Personalabteilung, der IT und allen relevanten Abteilungen, um sicherzustellen, dass alle Aspekte des Offboardings abgeschlossen sind.

Verwenden der Berechtigungsverwaltung zur Erleichterung des Offboardings

In der Berechtigungsverwaltung kann ein Zugriffspaket mehrere Richtlinien aufweisen, und jede Richtlinie legt fest, wie Benutzer eine Zuordnung zum Zugriffspaket erhalten und wie lange. Die Berechtigungsverwaltung kann so konfiguriert werden, dass ein Gastbenutzer automatisch offboardet, wenn seine letzte Zugriffspaketzuweisung abläuft und seine Zugriffsrechte und sein Gastbenutzerkonto von Ihrem Mandanten entfernt werden.

Wenn ein Zugriffspaket abläuft, sollte der Offboardingprozess Folgendes enthalten:

- Der Zugriff auf alle Ressourcen, die dem abgelaufenen Paket zugeordnet sind, wird widerrufen

- Der Benutzer wird aus jeder Gruppe entfernt, in der er Mitglied ist

- Das Konto wird aus dem Gastbenutzerverzeichnis entfernt

- Verwenden von Überwachungsprotokollen für Compliance

- Benachrichtigungen werden gesendet, die bestätigen, dass das Offboarding erfolgreich war

Weitere Informationen finden Sie unter: Steuern des Zugriffs für externe Benutzer in der Berechtigungsverwaltung

Verwenden von Lebenszyklusworkflows zur Unterstützung bei Offboardingaufgaben

Lebenszyklus-Workflows sind Identity Governance-Features, mit dem Organisationen Microsoft Entra-Benutzer verwalten können, indem sie einige die grundlegenden Lebenszyklusprozesse automatisieren.

Workflows enthalten bestimmte Prozesse, die automatisch für Benutzer ausgeführt werden, während sie den Lebenszyklus durchlaufen. Workflows bestehen aus Aufgaben und Ausführungsbedingungen.

Weitere Informationen finden Sie unter Automatisieren von Offboardingaufgaben nach dem letzten Arbeitstag von Mitarbeiter*innen mit Microsoft Entra Admin Center

Beispiel: Offboarding von Gastkonten

John ist ein Gast, dessen Zugriffspaket abgelaufen ist. Das System widerruft dann Johns Zugriff auf alle Ressourcen, die mit diesem Paket verknüpft sind. John wird aus jeder Gruppe entfernt, zu der er gehört. Sobald sein letztes aktives Paket abläuft, wird Johns Konto aus dem Gastbenutzerverzeichnis entfernt.

Weitere Informationen finden Sie unter Verwalten des Benutzer- und Gastbenutzerzugriffs mit Zugriffsüberprüfungen und Automatisieren von Offboardingaufgaben für Mitarbeiter nach dem letzten Arbeitstag mit dem Microsoft Entra Admin Center