Anwenden von Richtlinien für bedingten Zugriff auf den Datenverkehr mit globalem sicherem Zugriff

Wenden Sie die Conditional Access-Richtlinien auf den Datenverkehr mit globalem sicherem Zugriff an. Mit bedingtem Zugriff können Sie Multi-Faktor-Authentifizierung und Gerätekonformität für den Zugriff auf Microsoft-Ressourcen fordern.

In diesem Artikel wird beschrieben, wie Sie Conditional-Access-Richtlinien auf den Internetdatenverkehr im Rahmen von Global Secure Access anwenden.

Voraussetzungen

- Administratoren, die Features des globalen sicheren Zugriffs verwenden, müssen abhängig von den durch sie ausgeführten Aufgaben über die folgenden Rollenzuweisungen verfügen.

- Die Rolle „Administrator für globalen sicheren Zugriff“ zum Verwalten der Features des globalen sicheren Zugriffs.

- Die Rolle Administrator für bedingten Zugriff zum Erstellen und Bearbeiten von Richtlinien für bedingten Zugriff

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

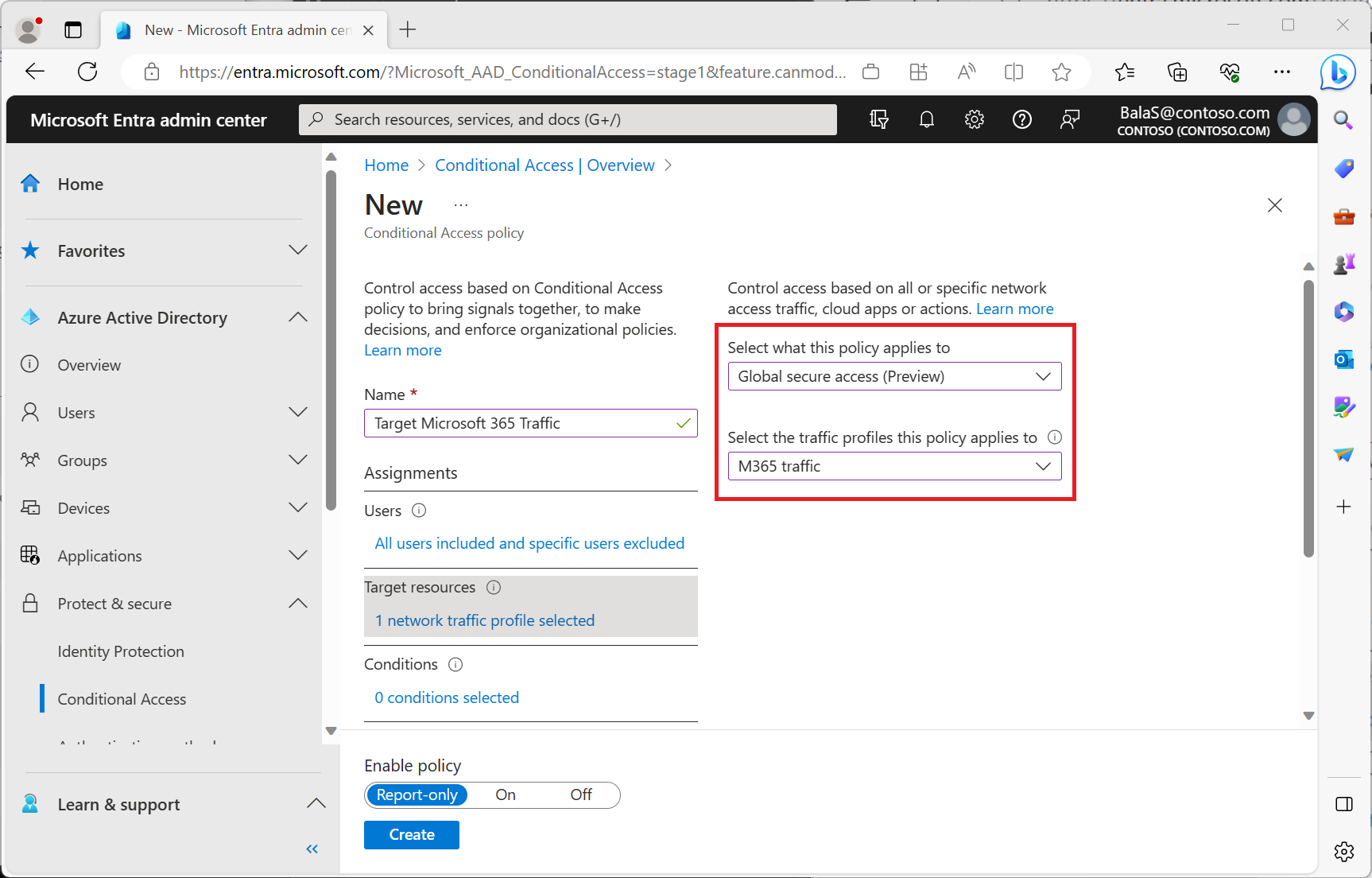

Erstellen einer Conditional Access-Richtlinie, die auf den Datenverkehr mit globalem sicherem Zugriff abzielt

Die folgende Beispielrichtlinie gilt für alle Benutzer mit Ausnahme der Notfallkonten und Gastbenutzer/externen Benutzer und setzt für den Zugriff auf Microsoft-Datenverkehr Multi-Faktor-Authentifizierung, Gerätekonformität oder ein hybrid, in Microsoft Entra eingebundenes Gerät für den Internetdatenverkehr mit globalem sicherem Zugriff voraus.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Navigieren Sie zu Identität>Schutz>Bedingter Zugriff.

Wählen Sie Neue Richtlinie erstellen aus.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen die Verknüpfung Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Führen Sie unter Ausschließen die folgenden Schritte aus:

- Wählen Sie Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihrer Organisation aus.

- Wählen Sie Gastbenutzer oder externe Benutzer aus, und aktivieren Sie alle Kontrollkästchen.

Wählen Sie unter Zielressourcen> Ressourcen (früher Cloud-Apps) aus.

- Wählen Sie Alle Internetressourcen mit globalen sicheren Zugriffaus.

Anmerkung

Wenn Sie nur das Profil für die Weiterleitung von Internetzugriffsdatenverkehr und nicht das Profil für die Weiterleitung von Microsoft-Datenverkehr durchsetzen möchten, wählen Sie Ressourcen auswählen und Internetressourcen aus der App-Auswahl aus und konfigurieren Sie ein Sicherheitsprofil.

Führen Sie unter Zugriffssteuerungen>Zuweisung die folgenden Aktionen aus.

- Wählen Sie Multi-Faktor-Authentifizierung erforderlich, Gerät muss als konform markiert sein und Microsoft Entra-hybridverbundenes Gerät erforderlich aus.

- Für mehrere Steuerelemente wählen Sie Eines der ausgewählten Steuerelemente verlangen.

- Wählen Sie Auswählen aus.

Nachdem Administrator*innen die Richtlinieneinstellungen im Nur-Berichte-Modus bestätigt haben, können sie den Schalter Richtlinie aktivieren von Nur Berichte auf Ein umstellen.

Ausschluss von Benutzern

Richtlinien für bedingten Zugriff sind leistungsstarke Tools, daher wird empfohlen, die folgenden Konten von Ihren Richtlinien auszuschließen:

- Konten für Notfallzugriff oder Notfall, um eine Sperrung aufgrund von falsch konfigurierten Richtlinien zu verhindern. In dem unwahrscheinlichen Fall, dass alle Administratoren ausgesperrt sind, können Sie sich mit Ihrem Administratorkonto für den Notfallzugriff anmelden und Maßnahmen ergreifen, um den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

- Dienstkonten und Dienstprinzipale, z. B. das Konto für die Microsoft Entra Connect-Synchronisierung. Dienstkonten sind nicht interaktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden normalerweise von Back-End-Diensten verwendet, die den programmatischen Zugriff auf Anwendungen ermöglichen, aber auch für die Anmeldung bei Systemen zu Verwaltungszwecken. Aufrufe, die von Dienstprinzipalen getätigt werden, werden nicht durch Richtlinien für den bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie den bedingten Zugriff für Workload-Identitäten, um Richtlinien für Dienstprinzipale zu definieren.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, sollten Sie in Betracht ziehen, diese durch verwaltete Identitäten zu ersetzen.

Nächste Schritte

Der nächste Schritt für den Einstieg in Microsoft Entra Internet Access besteht darin, die Protokolle für globalen sicheren Zugriff zu überprüfen.

Weitere Informationen zur Datenverkehrsweiterleitung finden Sie in den folgenden Artikeln: