Aktivieren und Verwalten des Microsoft-Datenverkehrsweiterleitungsprofils

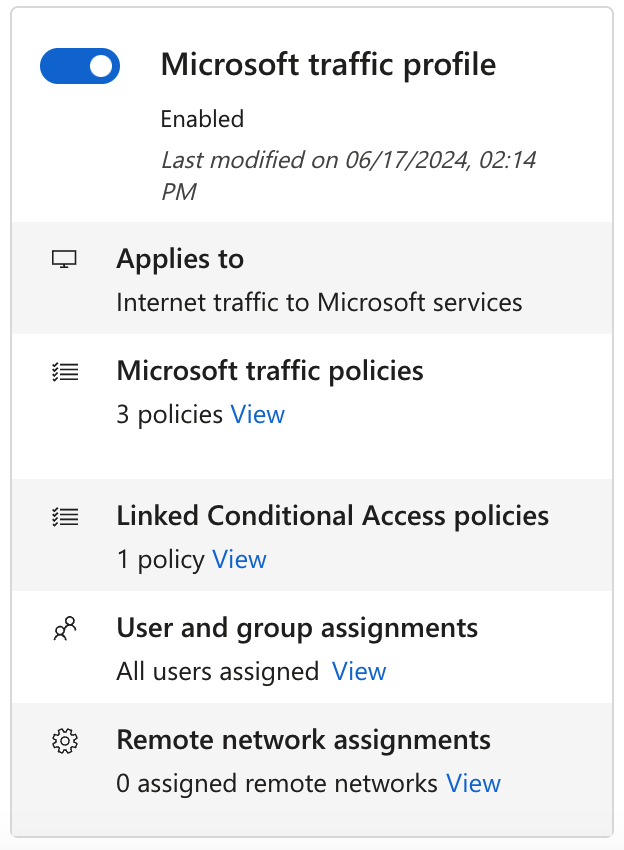

Wenn das Microsoft-Profil aktiviert ist, erfasst Microsoft Entra-Internetzugriff den Datenverkehr, der an Microsoft-Dienste geht. Das Microsoft-Profil verwaltet die folgenden Richtliniengruppen:

- Exchange Online

- SharePoint Online und Microsoft OneDrive.

- Microsoft 365 Common und Office Online

Voraussetzungen

Zum Aktivieren des Microsoft-Datenverkehrsweiterleitungsprofils für Ihren Mandanten benötigen Sie Folgendes:

- Die Rolle Globaler Administrator für den sicheren Zugriff in Microsoft Entra ID, um Datenverkehrsprofile zu aktivieren.

- Die Rolle Administrator für bedingten Zugriff zum Erstellen und Verwenden von Richtlinien für bedingten Zugriff.

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

Bekannte Einschränkungen

- Dem Microsoft-Datenverkehrsprofil werden fortlaufend einzelne Dienste hinzugefügt. Derzeit werden Microsoft Entra ID, Microsoft Graph, Exchange Online und SharePoint Online als Teil des Microsoft-Datenverkehrsprofils unterstützt.

- Zusätzliche Einschränkungen für das Microsoft-Datenverkehrsprofil finden Sie unter Bekannte Einschränkungen des Windows-Clients

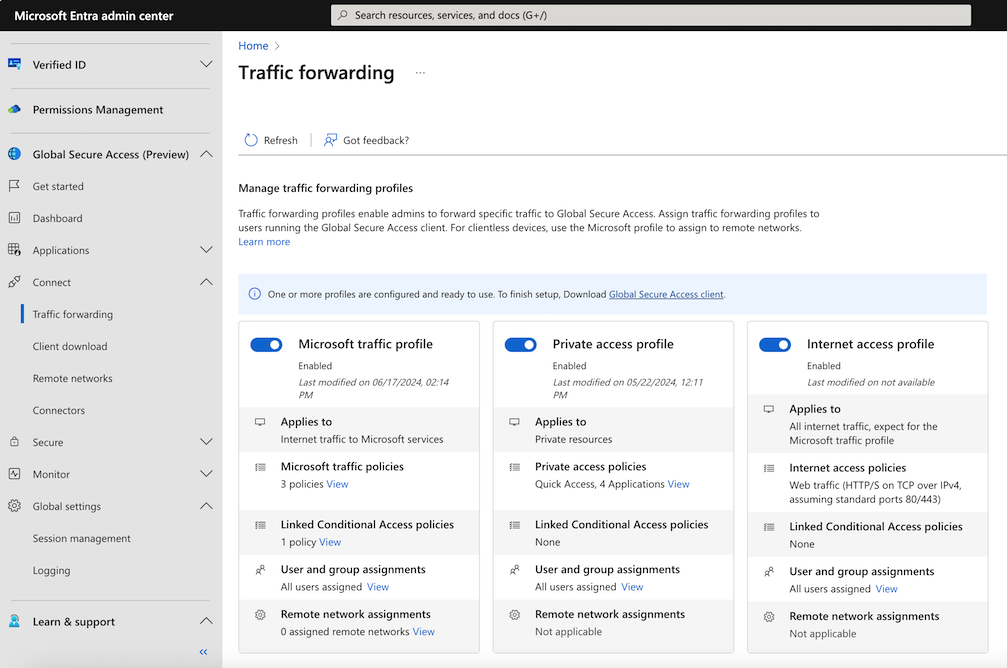

Aktivieren des Microsoft-Datenverkehrsprofils

Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

Navigieren Sie zum globalen sicheren Zugriff>Verbinden>Datenweiterleitung.

Aktivieren Sie das Microsoft-Datenverkehrsprofil. Microsoft-Datenverkehr wird von allen Clientgeräten an den Microsoft-Proxy für Security Service Edge (SSE) weitergeleitet, auf dem Sie erweiterte Sicherheitsfeatures für Microsoft-Datenverkehr konfigurieren können.

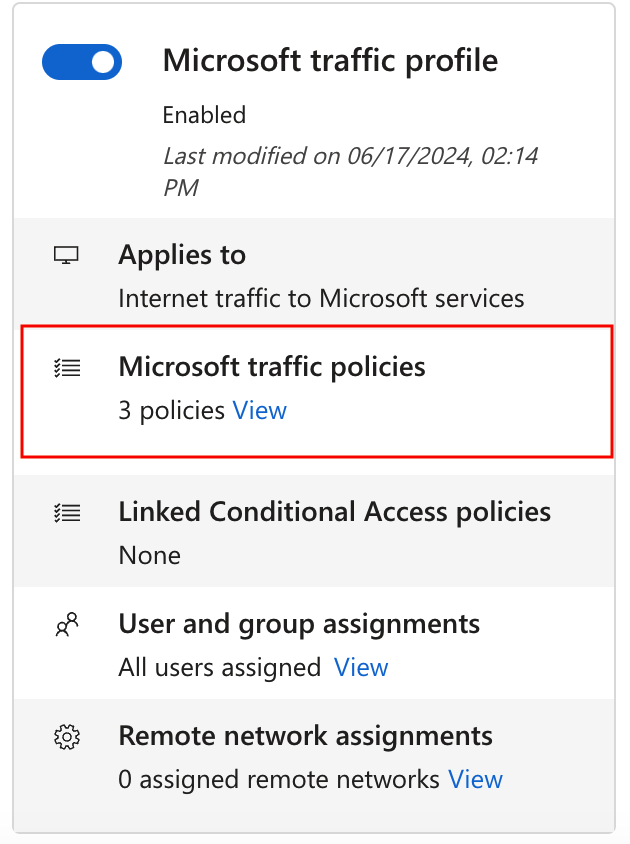

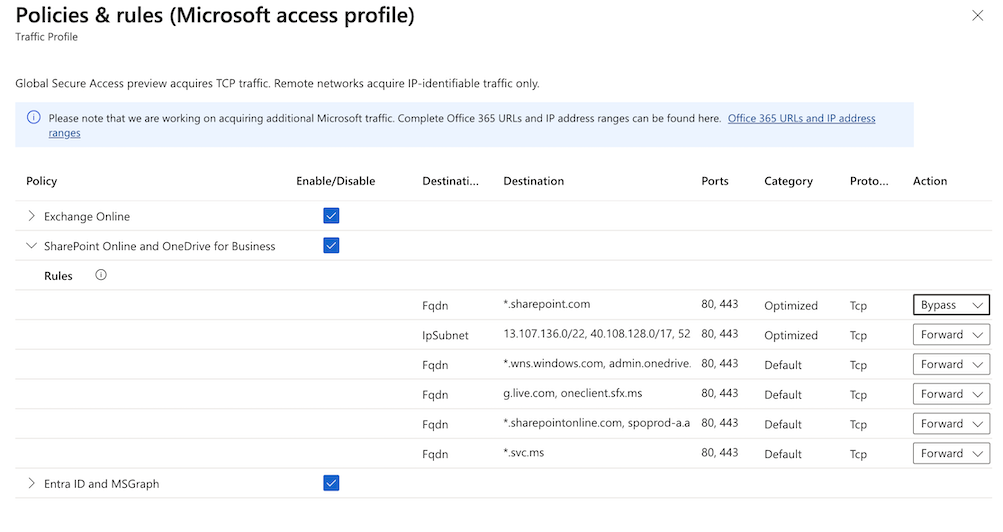

Microsoft-Datenverkehrsrichtlinien

Um die in der Microsoft-Datenverkehrsweiterleitungsrichtlinie enthaltenen Details zu verwalten, wählen Sie den Link Anzeigen für Microsoft-Datenverkehrsrichtlinien aus.

Die Richtliniengruppen werden mit einem Kontrollkästchen aufgelistet, das anzeigt, ob die Richtliniengruppe aktiviert ist. Erweitern Sie eine Richtliniengruppe, damit alle in der Gruppe enthaltenen IPs und FQDNs angezeigt werden.

Die Richtliniengruppen enthalten die folgenden Details:

- Zieltyp: FQDN- oder IP-Subnetz

- Ziel: Die Details des FQDN- oder IP-Subnetzes

- Ports: TCP- oder UDP-Ports, die zusammen mit den IP-Adressen den Netzwerkendpunkt bilden

- Protokoll: TCP (Transmission Control-Protokoll) oder UDP (User Datagram-Protokoll)

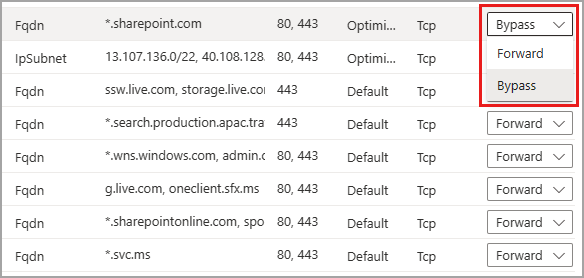

- Aktion: Weiterleiten oder Umgehen

Sie können die Regeln für die Datenverkehrserfassung so konfigurieren, dass die Datenverkehrserfassung umgangen wird. In diesem Fall können die Benutzer weiterhin auf Ressourcen zugreifen. Der Dienst für den globalen sicheren Zugriff verarbeitet den Datenverkehr jedoch nicht. Sie können Datenverkehr an einen bestimmten FQDN oder eine bestimmte IP-Adresse, eine gesamte Richtliniengruppe innerhalb des Profils oder das gesamte Microsoft-Profil umgehen. Wenn Sie nur einige der Microsoft-Ressourcen innerhalb einer Richtliniengruppe weiterleiten müssen, aktivieren Sie die Gruppe, und ändern Sie dann die Aktion in den Details entsprechend.

Wichtig

Wenn eine Regel auf Umgehung festgelegt ist, erhält das Datenverkehrsprofil für den Internetzugriff diesen Datenverkehr nicht. Auch mit aktiviertem Internetzugriffsprofil überspringt der umgangene Datenverkehr die Erfassung mit einem globalen sicheren Zugriff und verwendet den Netzwerkroutingpfad dieses Clients, um ausgehenden Datenverkehr an das Internet zu senden. Der im Microsoft-Datenverkehrsprofil verfügbare Datenverkehr kann nur im Microsoft-Datenverkehrsprofil angenommen werden.

Im folgenden Beispiel wird der FQDN *.sharepoint.com auf Umgehen festgelegt, sodass der Datenverkehr nicht an den Dienst weitergeleitet wird.

Wenn der Client für den globalen sicheren Zugriff keine Verbindung mit dem Dienst herstellen kann (z. B. aufgrund eines Autorisierungsfehlers oder eines Fehlers durch bedingten Zugriff), umgeht der Dienst den Datenverkehr. Der Datenverkehr wird direkt und lokal gesendet, anstatt blockiert zu werden. In diesem Szenario können Sie eine Richtlinie für bedingten Zugriff für die Überprüfung auf Netzwerkkonformität erstellen, um Datenverkehr zu blockieren, wenn der Client keine Verbindung mit dem Dienst herstellen kann.

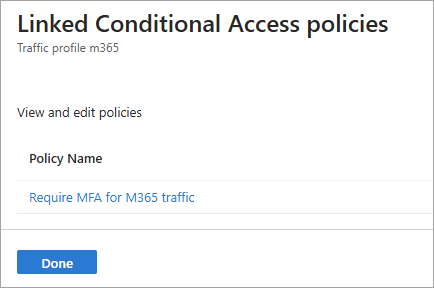

Verknüpfte Richtlinien für bedingten Zugriff

Richtlinien für bedingten Zugriff werden im Bereich „Bedingter Zugriff“ von Microsoft Entra ID erstellt und auf das Profil für die Datenverkehrsweiterleitung angewendet. Sie können beispielsweise eine Richtlinie erstellen, die konforme Geräte erfordert, wenn Benutzer die Netzwerkverbindung für Dienste im Microsoft-Datenverkehrsprofil einrichten.

Wenn im Abschnitt Verknüpfte Richtlinien für bedingten Zugriff „Keine“ angezeigt wird, ist keine Richtlinie für bedingten Zugriff mit dem Profil für die Datenverkehrsweiterleitung verknüpft. Informationen zum Erstellen einer Richtlinie für bedingten Zugriff finden Sie unter Universeller bedingter Zugriff durch globalen sicheren Zugriff.

Bearbeitung einer vorhandene Richtlinie für bedingten Zugriff

Wenn das Profil für die Datenverkehrsweiterleitung über eine verknüpfte Richtlinie für bedingten Zugriff verfügt, können Sie diese Richtlinie anzeigen und bearbeiten.

Wählen Sie den Link Ansicht für Verknüpfte Richtlinien für bedingten Zugriff aus.

Wählen Sie in der Liste eine Richtlinie aus. Die Details der Richtlinie werden unter „Bedingter Zugriff“ geöffnet.

Zuweisungen eines Remotenetzwerks zu einem Microsoft-Datenverkehrsprofil

Datenverkehrsprofile können Remotenetzwerken zugewiesen werden, sodass der Netzwerkdatenverkehr an den globalen sicheren Zugriff weitergeleitet wird, ohne dass der Client auf Endbenutzergeräten installiert werden muss. Solange das Gerät hinter dem lokalen Kundengerät (CPE) liegt, ist der Client nicht erforderlich. Sie müssen ein Remotenetzwerk erstellen, bevor Sie es zum Profil hinzufügen können. Weitere Informationen finden Sie unter Erstellen eines Remotenetzwerks.

So weisen Sie dem Microsoft-Profil ein Remotenetzwerk zu

- Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

- Navigieren Sie zum globalen sicheren Zugriff>Verbinden>Datenweiterleitung.

- Wählen Sie im Abschnitt Netzwerkzuweisungen entfernen den Link Ansicht für das Profil aus.

- Wählen Sie ein Remotenetzwerk aus der Liste aus und wählen Sie Hinzufügen.

Benutzer- und Gruppenzuweisungen

Sie können das Microsoft-Profil auf bestimmte Benutzer und Gruppen beschränken, anstatt das Datenverkehrsprofil auf alle Benutzer anzuwenden. Weitere Informationen zur Benutzer- und Gruppenzuweisung finden Sie unter Zuweisen und Verwalten von Benutzern und Gruppen mit Datenverkehrsweiterleitungsprofilen.

Nächste Schritte

Der nächste Schritt für den Einstieg in ein Microsoft-Datenverkehrsprofil besteht darin, den Client für globalen sicheren Zugriff auf Endbenutzergeräten zu installieren und zu konfigurieren

Weitere Informationen zur Datenverkehrsweiterleitung finden Sie im folgenden Artikel: