Erstellen eines Remotenetzwerks mit globaler sicherer Zugriff

Remotenetzwerke sind Remotestandorte, z. B. eine Filiale, oder Netzwerke, die Internetkonnektivität erfordern. Durch das Einrichten von Remotenetzwerken werden Ihre Benutzer an Remotestandorten mit „globaler sicherer Zugriff“ verbunden. Sobald ein Remotenetzwerk konfiguriert ist, können Sie ein Profil für die Datenverkehrsweiterleitung zuweisen, um den Netzwerkdatenverkehr Ihres Unternehmens zu verwalten. Global Secure Access bietet Remotenetzwerkkonnektivität, sodass Sie Netzwerksicherheitsrichtlinien auf Ihren ausgehenden Datenverkehr anwenden können.

Es gibt mehrere Möglichkeiten, Remotenetzwerke mit Global Secure Access zu verbinden. Kurz zusammengefasst erstellen Sie einen IPSec-Tunnel (Internet Protocol Security) zwischen einem Kernrouter, der als CPE (Customer Premise Equipment) bezeichnet wird, in Ihrem Remotenetzwerk und am nächstgelegenen Global Secure Access-Endpunkt. Der gesamte internetgebundene Datenverkehr wird zur Auswertung der Sicherheitsrichtlinien in der Cloud über den Kernrouter des Remotenetzwerks geleitet. Die Installation eines Clients ist auf einzelnen Geräten nicht erforderlich.

In diesem Artikel wird erläutert, wie Sie ein Remotenetzwerk für „globaler sicherer Zugriff“ erstellen.

Voraussetzungen

Zum Konfigurieren von Remotenetzwerken ist Folgendes erforderlich:

- Die Rolle Administrator für globalen sicheren Zugriff in Microsoft Entra ID.

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- CPE-Geräte (Customer Premises Equipment) müssen die folgenden Protokolle unterstützen:

- Internetprotokollsicherheit (Internet Protocol Security, IPsec)

- GCMEAES128, GCMAES 192 oder GCMAES256 Algorithmen für IKE (Internetschlüsselaustausch) Phase 2-Aushandlung

- Internet Key Exchange Version 2 (IKEv2)

- Border Gateway Protocol (BGP)

- Überprüfen Sie die gültigen Konfigurationen zum Einrichten von Remotenetzwerken.

- Die Remotenetzwerkkonnektivitätslösung verwendet RouteBased VPN-Konfiguration mit beliebigen Datenverkehrsmarkierern (Wildcard oder 0.0.0.0/0). Stellen Sie sicher, dass Ihre CPE über den richtigen Datenverkehrsauswahlsatz verfügt.

- Die Remotenetzwerkverbindungslösung verwendet Responder-Modi. Ihr CPE muss die Verbindung initiieren.

Bekannte Einschränkungen

- Die Anzahl der Remotenetzwerke pro Mandant ist auf 10 beschränkt. Die Anzahl der Geräteverbindungen pro Remotenetzwerk ist auf vier beschränkt.

- Der Zugriff auf Microsoft-Datenverkehr erfolgt über Remotenetzwerkkonnektivität ohne den Client für globalen sicheren Zugriff. Die Richtlinie für bedingten Zugriff wird jedoch nicht erzwungen. Anders ausgedrückt: Richtlinien für bedingten Zugriff für den globalen sicheren Zugriff auf Microsoft-Datenverkehr werden nur erzwungen, wenn die Benutzer:innen über den Client für den globalen sicheren Zugriff verfügen.

- Sie müssen den globalen Client für den sicheren Zugriff für einen privaten Microsoft Entra-Zugriff verwenden. Remotenetzwerkkonnektivität unterstützt nur Microsoft Entra Internet Access.

Wesentliche Schritte

Sie können ein Remotenetzwerk im Microsoft Entra Admin Center oder über die Microsoft Graph-API erstellen.

Im Allgemeinen gibt es fünf Schritte zum Erstellen eines Remotenetzwerks und zum Konfigurieren eines aktiven IPsec-Tunnels:

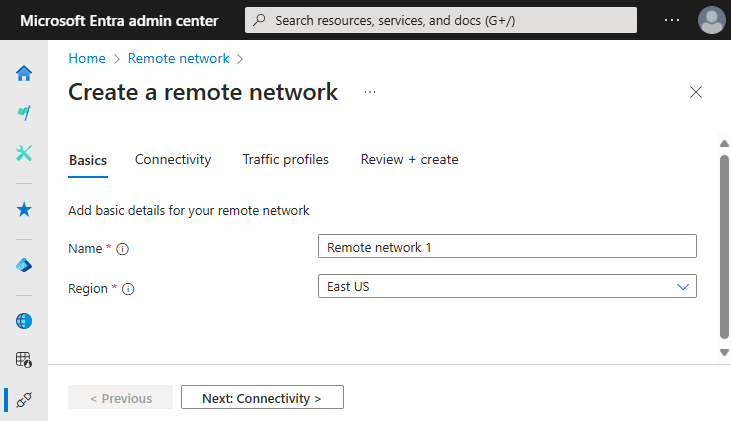

Grundlegendes: Geben Sie die grundlegenden Details wie Name und Region Ihres Remotenetzwerks ein. Region gibt an, wo Ihr Ende des IPsec-Tunnels liegen soll. Dieses Ende des Tunnels ist Ihr Router oder CPE.

Konnektivität: Fügen Sie dem Remotenetzwerk eine Geräteverbindung (oder einen IPsec-Tunnel) hinzu. In diesem Schritt geben Sie die Details Ihres Routers im Microsoft Entra Admin Center ein, in dem Microsoft mitgeteilt wird, wo IKE-Aushandlungen zu erwarten sind.

Datenverkehrsweiterleitungsprofil: Ordnen Sie dem Remotenetzwerk ein Datenverkehrsweiterleitungsprofil zu, das angibt, welcher Datenverkehr über den IPsec-Tunnel erfasst werden soll. Wir verwenden dynamisches Routing über BGP.

Anzeigen der CPE-Konnektivitätskonfiguration: Abrufen der IPsec-Tunneldetails des Endes des Tunnels von Microsoft. Im Schritt Konnektivität haben Sie die Details Ihres Routers an Microsoft übermittelt. In diesem Schritt rufen Sie die Microsoft-Seite der Konnektivitätskonfiguration ab.

Einrichten Ihrer CPE: Führen Sie die Konnektivitätskonfiguration von Microsoft aus dem vorherigen Schritt aus, und geben Sie sie in die Verwaltungskonsole Ihres Routers oder CPE ein. Beachten Sie, dass dieser Schritt nicht im Microsoft Entra Admin Center stattfindet.

Remotenetzwerke werden auf drei Registerkarten konfiguriert. Sie müssen die einzelnen Registerkarten in der richtigen Reihenfolge ausfüllen. Nachdem Sie eine Registerkarte abgeschlossen haben, wählen Sie entweder oben auf der Seite die nächste Registerkarte oder unten auf der Seite die Schaltfläche Weiter aus.

Grundeinstellungen

Der erste Schritt besteht darin, den Namen und den Standort Ihres Remotenetzwerks anzugeben. Das Ausfüllen dieser Registerkarte ist erforderlich.

- Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

- Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Remotenetzwerke.

- Wählen Sie die Schaltfläche Remotenetzwerk erstellen aus, und geben Sie die Details an.

- Name

- Region

Konnektivität

Auf der Registerkarte Konnektivität fügen Sie die Geräteverbindungen für das Remotenetzwerk hinzu. Sie können Geräteverbindungen hinzufügen, nachdem Sie das Remotenetzwerk erstellt haben. Sie müssen für jede Geräteverbindung den Gerätetyp, die öffentliche IP-Adresse Ihres CPE-Geräts, die BGP-Adresse (Border Gateway Protocol) und die ASN (autonome Systemnummer) angeben.

Zum Abschließen der Registerkarte Konnektivität sind unter Umständen komplexe Details erforderlich. Weitere Informationen finden Sie unter Verwalten von Remotenetzwerk-Geräteverbindungen.

Datenverkehrsweiterleitungsprofile

Sie können das Remotenetzwerk einem Profil für die Datenverkehrsweiterleitung zuweisen, wenn Sie das Remotenetzwerk erstellen. Sie können das Remotenetzwerk auch zu einem späteren Zeitpunkt zuweisen. Weitere Informationen finden Sie unter Profile für die Datenverkehrsweiterleitung.

- Wählen Sie entweder die Schaltfläche Weiter oder die Registerkarte Verkehrsprofile aus.

- Wählen Sie das entsprechende Profil für die Datenverkehrsweiterleitung aus.

- Wählen Sie die Schaltfläche Überprüfen + erstellen aus.

Auf der letzten Registerkarte im Prozess können Sie alle von Ihnen bereitgestellten Einstellungen überprüfen. Sehen Sie sich die hier bereitgestellten Details an, und wählen Sie die Schaltfläche Remotenetzwerk erstellen aus.

Anzeigen der CPE-Konnektivitätskonfiguration

Alle Remotenetzwerke werden auf der Remotenetzwerkseite angezeigt. Wählen Sie den Link Konfigurationsansicht in der Spalte Verbindungsdetails aus, um die Konfigurationsdetails anzuzeigen.

Diese Details enthalten die Konnektivitätsinformationen von Microsofts Seite des bidirektionalen Kommunikationskanals, den Sie zum Einrichten Ihres CPE verwenden.

Dieser Prozess wird ausführlich unter Konfigurieren Ihrer lokalen Kundengeräte behandelt.

Einrichten Ihres CPE-Geräts

Dieser Schritt wird in der Verwaltungskonsole Ihres CPE-Geräts und nicht in Microsoft Entra Admin Center ausgeführt. Bis Sie diesen Schritt abgeschlossen haben, wird Ihr IPsec nicht eingerichtet. Bei IPsec handelt es sich um bidirektionale Kommunikation. IKE-Aushandlungen finden zwischen zwei Parteien statt, bevor der Tunnel erfolgreich eingerichtet wird. Diesen Schritt dürfen Sie daher nicht überspringen.

Überprüfen Ihrer Remotenetzwerkkonfigurationen

Beim Erstellen von Remotenetzwerken müssen einige Dinge beachtet und überprüft werden. Möglicherweise müssen Sie einige Einstellungen mehrfach überprüfen.

Überprüfen des kryptografischen IKE-Profils: Das für eine Geräteverbindung festgelegte kryptografische Profil (Algorithmen der IKE-Phasen 1 und 2) muss mit dem auf dem CPE-Gerät festgelegten Wert übereinstimmen. Wenn Sie die Standard-IKE-Richtlinie ausgewählt haben, stellen Sie sicher, dass Ihr CPE-Gerät mit dem kryptografischen Profil eingerichtet wurde, das im Referenzartikel zu Remotenetzwerkkonfigurationen angegeben ist.

Überprüfen des vorinstallierten Schlüssels: Vergleichen Sie den vorinstallierten Schlüssel (Pre-Shared Key, PSK), den Sie beim Erstellen der Geräteverbindung in Microsoft Global Secure Access angegeben haben, mit dem PSK, den Sie auf Ihrem CPE-Gerät angegeben haben. Dieses Detail wird auf der Registerkarte Sicherheit während des Prozesses Verbindung hinzufügen hinzugefügt. Weitere Informationen finden Sie unter Verwalten von Remotenetzwerk-Geräteverbindungen.

Überprüfen der lokalen und Peer-BGP-IP-Adressen: Die öffentliche IP- und BGP-Adresse, die Sie zum Konfigurieren des CPE verwenden, muss mit dem übereinstimmen, was Sie verwenden, wenn Sie eine Geräteverbindung in Microsoft Global Secure Access herstellen.

- Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger BGP-Adressen.

- Die lokalen und die Peer-BGP-Adressen werden zwischen dem CPE-Gerät und der Eingabe in Global Secure Access vertauscht.

- CPE: Lokale BGP-IP-Adresse = IP1, Peer-BGP-IP-Adresse = IP2

- Global Secure Access: Lokale BGP-IP-Adresse = IP2, Peer-BGP-IP-Adresse = IP1

- Wählen Sie eine IP-Adresse für Global Secure Access aus, die sich nicht mit Ihrem lokalen Netzwerk überschneidet.

Überprüfen der ASN: Global Secure Access verwendet BGP, um Routen zwischen zwei autonomen Systemen anzukündigen – Ihrem Netzwerk und dem Microsoft-Netzwerk. Diese autonomen Systeme weisen unterschiedliche autonome Systemnummern (ASNs) auf.

- Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger ASN-Werte.

- Verwenden Sie beim Erstellen eines Remotenetzwerks im Microsoft Entra Admin Center die ASN Ihres Netzwerks.

- Verwenden Sie beim Konfigurieren Ihres CPE-Geräts die Microsoft-ASN. Navigieren Sie zu Global Secure Access>Geräte>Remotenetzwerke. Wählen Sie Verbindungen aus, und prüfen Sie den Wert in der Spalte Verbindungs-ASN.

Überprüfen Ihrer öffentlichen IP-Adresse: In einer Testumgebung oder einer Lab-Einrichtung kann sich die öffentliche IP-Adresse Ihres CPE-Geräts unerwartet ändern. Diese Änderung kann dazu führen, dass die IKE-Aushandlung fehlschlägt, obwohl alles gleich geblieben ist.

- Führen Sie in diesem Szenario die folgenden Schritte aus:

- Aktualisieren Sie die öffentliche IP-Adresse im kryptografischen Profil Ihres CPE-Geräts.

- Navigieren Sie zu Global Secure Access>Geräte>Remotenetzwerke.

- Wählen Sie das entsprechende Remotenetzwerk aus, löschen Sie den alten Tunnel, und erstellen Sie einen neuen Tunnel mit der aktualisierten öffentlichen IP-Adresse.

- Führen Sie in diesem Szenario die folgenden Schritte aus:

Überprüfen der öffentlichen IP-Adresse von Microsoft: Wenn Sie eine Geräteverbindung löschen und/oder eine neue erstellen, wird Ihnen möglicherweise ein weiterer öffentlicher IP-Endpunkt dieser Verbindung unter Konfiguration anzeigen für dieses Remotenetzwerk angezeigt. Diese Änderung kann dazu führen, dass die IKE-Aushandlung fehlschlägt. Wenn dieses Szenario auftritt, aktualisieren Sie die öffentliche IP-Adresse im kryptografischen Profil Ihres CPE-Geräts.

Überprüfen Sie die BGP-Verbindungseinstellung auf Ihrem CPE: Angenommen, Sie erstellen eine Geräteverbindung für ein Remotenetzwerk. Microsoft stellt Ihnen die öffentliche IP-Adresse, beispielsweise die PIP1 und BGP-Adresse, z. B. BGP1, ihres Gateways bereit. Diese Konnektivitätsinformationen sind unter

localConfigurationsim JSON-Blob verfügbar, das angezeigt wird, wenn Sie Konfiguration anzeigen für dieses Remotenetzwerk auswählen. Stellen Sie auf Ihrem CPE sicher, dass Sie eine statische Route für BGP1 haben, die über die mit PIP1 erstellte Tunnelschnittstelle gesendet wurde. Diese Route ist erforderlich, damit CPE die BGP-Routen lernen kann, die wir über den IPsec-Tunnel veröffentlichen, den Sie mit Microsoft erstellt haben.Überprüfen der Firewallregeln: Erlauben Sie UDP-Port 500 und 4500 und TCP-Port 179 (Transmission Control Protocol) für IPsec-Tunnel und BGP-Konnektivität in Ihrer Firewall.

Portweiterleitung: In einigen Situationen kann es sich beim ISP (Internetdienstanbieter)-Router auch um ein NAT-Gerät (Network Address Translation, Netzwerkadressenübersetzung) handeln. Bei der Netzwerkadressenübersetzung werden die privaten IP-Adressen von Heimgeräten in ein über das öffentliche Internet weiterleitbares Gerät konvertiert.

- Im Allgemeinen ändert ein NAT-Gerät sowohl die IP-Adresse als auch den Port. Dieser Portwechsel ist die Ursache des Problems.

- Damit IPsec-Tunnel funktionieren, verwendet Global Secure Access Port 500. An diesem Port erfolgt die IKE-Aushandlung.

- Wenn der ISP-Router diesen Port in einen anderen ändert, kann Global Secure Access diesen Datenverkehr nicht identifizieren, und die Aushandlung schlägt fehl.

- Daher tritt bei Phase 1 der IKE-Aushandlung ein Fehler auf, und der Tunnel wird nicht eingerichtet.

- Um diesen Fehler zu beheben, richten Sie die Portweiterleitung auf Ihrem Gerät ein, die den ISP-Router anweist, den Port nicht zu ändern und ihn unverändert weiterzuleiten.

Nächste Schritte

Der nächste Schritt beim Einstieg in Microsoft Entra-Internetzugriff besteht darin, das Microsoft-Datenverkehrsprofil als Ziel für eine Richtlinie für bedingten Zugriff festzulegen.

Weitere Informationen zu Remotenetzwerken finden Sie in den folgenden Artikeln: