Erstellen eines Remotenetzwerks mit einer benutzerdefinierten IKE-Richtlinie für den globalen sicheren Zugriff

Der IPSec-Tunnel ist eine bidirektionale Kommunikationsmethode. Dieser Artikel enthält die Schritte zum Einrichten des Kommunikationskanals in Microsoft Entra Admin Center und dem Microsoft Graph-API. Die andere Seite der Kommunikation wird auf den Geräten Ihres Kunden vor Ort (Customer Premises Equipment, CPE) konfiguriert.

Voraussetzungen

Zum Erstellen eines Remotenetzwerks mit einer benutzerdefinierten IKE-Richtlinie (Internet Key Exchange) benötigen Sie Folgendes:

- Die Rolle Administrator für globalen sicheren Zugriff in Microsoft Entra ID.

- Die Konnektivitätsinformationen wurden vom Global Secure Access-Onboarding empfangen.

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

So erstellen Sie ein Remotenetzwerk mit einer benutzerdefinierten IKE-Richtlinie

Wenn Sie ihrem Remotenetzwerk benutzerdefinierte IKE-Richtliniendetails hinzufügen möchten, können Sie dies tun, wenn Sie die Geräteverbindung zu Ihrem Remotenetzwerk hinzufügen. Sie können diesen Schritt im Microsoft Entra Admin Center oder mit der Microsoft Graph-API ausführen.

So erstellen Sie ein Remotenetzwerk mit einer benutzerdefinierten IKE-Richtlinie im Microsoft Entra Admin Center:

Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Remotenetzwerke.

Wählen Sie Remotenetzwerk erstellen aus.

Geben Sie einen Namen und eine Region für Ihr Remote-Netzwerk an, und wählen Sie die Schaltfläche Weiter: Verbindung aus.

Wählen Sie + Link hinzufügen aus, um die Verbindungsdetails Ihres CPE hinzuzufügen.

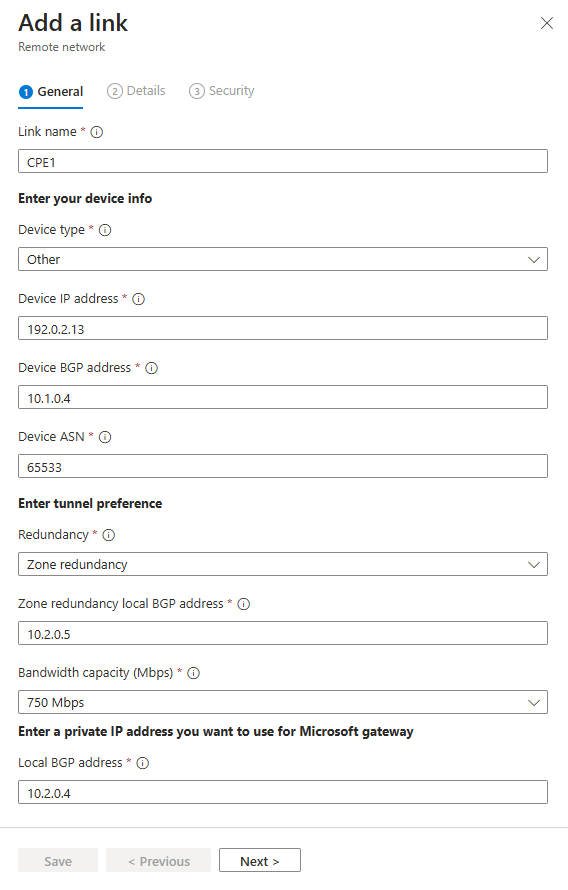

Verbindung hinzufügen – Registerkarte „Allgemein“

Auf der Registerkarte „Allgemein“ müssen einige Details eingegeben werden. Achten Sie genau auf die Peer- und lokale BGP-Adresse (Border Gateway Protocol). Die Peer- und lokalen Details werden je nachdem, wo die Konfiguration abgeschlossen wird, umgekehrt.

Geben Sie die folgenden Details ein:

- Verbindungsname: Name Ihrer CPE.

- Gerätetyp: Wählen Sie eine Geräteoption aus der Dropdownliste aus.

- Geräte-IP-Adresse: Öffentliche IP-Adresse Ihres Geräts.

- Geräte-BGP-Adresse: Geben Sie die BGP-IP-Adresse Ihres CPE ein.

- Diese Adresse wird als die lokale BGP-IP-Adresse auf den CPE eingegeben.

- Geräte-ASN: Geben Sie die autonome Systemnummer (ASN) des CPE an.

- Eine BGP-fähige Verbindung zwischen zwei Netzwerkgateways erfordert, dass sie über unterschiedliche ASNs verfügen.

- Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger ASN-Werte.

- Redundanz: Wählen Sie entweder Keine Redundanz oder Zonenredundanz für Ihren IPSec-Tunnel aus.

- Zonenredundante lokale BGP-Adresse: Dieses optionale Feld wird nur angezeigt, wenn Sie Zonenredundanz auswählen.

- Geben Sie eine BGP-IP-Adresse ein, die nicht Teil des lokalen Netzwerks ist, in dem sich Ihre CPE befindet, und die sich von der lokalen BGP-Adresse unterscheidet.

- Bandbreitenkapazität (MBit/s): Geben Sie die Tunnelbandbreite an. Verfügbare Optionen sind 250, 500, 750 und 1.000 MBit/s.

- Lokale BGP-Adresse: Geben Sie eine BGP-IP-Adresse ein, die nicht Teil Ihres lokalen Netzwerks ist, in dem sich Ihr CPE befindet.

- Angenommen, Ihr lokales Netzwerk hat die Adresse 10.1.0.0/16. Dann können Sie 10.2.0.4 als lokale BGP-Adresse verwenden.

- Diese Adresse wird als Peer-BGP eingegebenIP-Adresse auf Ihren CPE.

- Reservierte Werte, die nicht verwendet werden können, finden Sie in der Liste gültiger BGP-Adressen.

Wählen Sie Weiter aus.

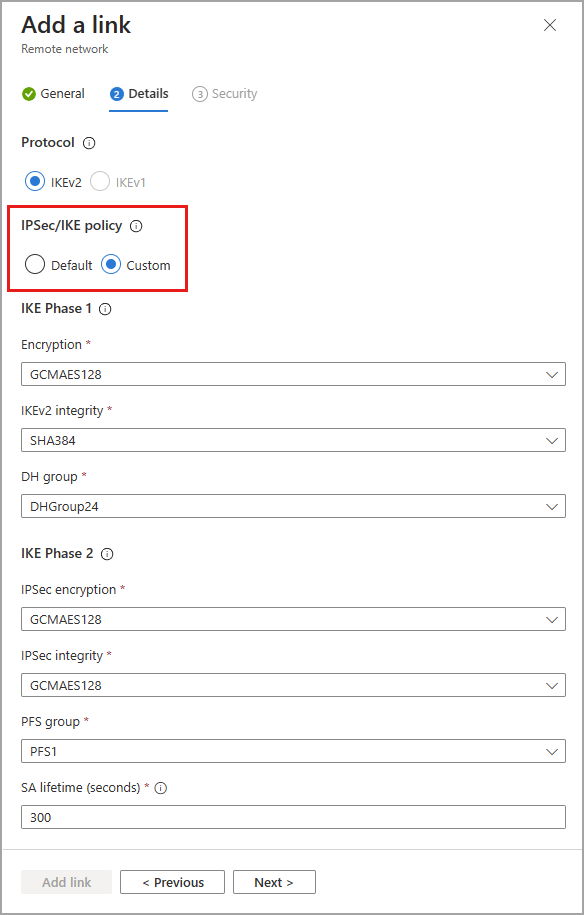

Verbindung hinzufügen – Registerkarte „Details“

Wichtig

Sie müssen sowohl eine Kombination aus Phase 1 als auch Phase 2 für Ihre CPE angeben.

IKEv2 ist standardmäßig aktiviert. Derzeit wird nur IKEv2 unterstützt.

Ändern Sie die IPSec/IKE-Richtlinie in Benutzerdefiniert.

Wählen Sie Ihre Phase-1-Kombinationsdetails für Verschlüsselung, IKEv2-Integrität und DHGroup aus.

- Die Kombination von Details, die Sie auswählen, muss mit den verfügbaren Optionen übereinstimmen, die im Referenzartikel Gültige Konfigurationen des Remotenetzwerks aufgeführt sind.

Wählen Sie Ihre Phase-2-Kombinationen für IPsec-Verschlüsselung, IPsec-Integrität, PFS-Gruppe und SA-Lebensdauer (Sekunden) aus.

- Die Kombination von Details, die Sie auswählen, muss mit den verfügbaren Optionen übereinstimmen, die im Referenzartikel Gültige Konfigurationen des Remotenetzwerks aufgeführt sind.

Unabhängig davon, ob Sie Standard oder Benutzerdefiniert auswählen, muss die ipSec/IKE-Richtlinie, die Sie angeben, mit der Kryptorichtlinie auf Ihrer CPE übereinstimmen.

Wählen Sie Weiter aus.

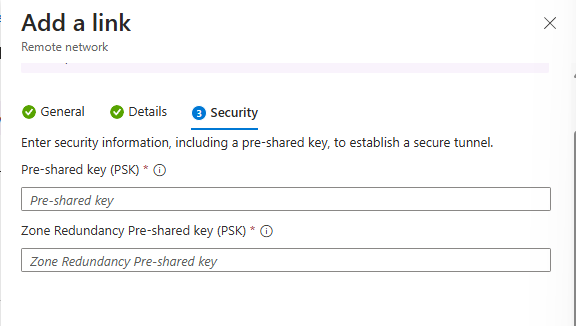

Registerkarte „Sicherheit“ von „Verbindung hinzufügen“

- Geben Sie den vorinstallierten Schlüssel (Pre-shared key, PSK) und den vorinstallierten Schlüssel (Pre-Shared Key, PSK) für die Zonenredundanz ein. Derselbe geheime Schlüssel muss auf Ihrem jeweiligen CPE verwendet werden. Das Feld „Vorinstallierter Schlüssel (Pre-Shared Key, PSK) für Zonenredundanz“ wird nur angezeigt, wenn Redundanz auf der ersten Seite beim Erstellen des Links festgelegt wird.

- Wählen Sie Speichern.