Konfigurieren des Zugriffs per App mithilfe von Anwendungen für den global sicheren Zugriff

Microsoft Entra Private Access bietet sicheren Zugriff auf die internen Ressourcen Ihrer Organisation. Sie erstellen eine Global Secure Access-Anwendung und geben die internen, privaten Ressourcen an, die Sie schützen möchten. Wenn Sie eine Global Secure Access-Anwendung konfigurieren, erstellen Sie Zugriff per App auf Ihre internen Ressourcen. Die Global Secure Access-Anwendung bietet eine detailliertere Möglichkeit zum Verwalten des Zugriffs auf die Ressourcen per App.

In diesem Artikel wird beschrieben, wie Sie den Zugriff per App mithilfe von Anwendungen für den global sicheren Zugriff konfigurieren.

Voraussetzungen

Zum Konfigurieren einer Global Secure Access-App benötigen Sie Folgendes:

- Die Rollen Global Secure Access-Administrator und Anwendungsadministrator in Microsoft Entra ID

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

Um Gruppen privater Microsoft Entra-Netzwerkconnectors zu verwalten, wie für Apps mit globalem sicherem Zugriff gefordert ist, ist Folgendes erforderlich:

- Die Rolle Anwendungsadministrator in Microsoft Entra ID

- Eine P1- oder P2-Lizenz für Microsoft Entra ID

Bekannte Einschränkungen

- Vermeiden Sie Überschneidungen von App-Segmenten zwischen Schnellzugriffs- und Global Secure Access-Apps.

- Das Tunneln von Datenverkehr zu Zielen des privaten Zugriffs nach IP-Adresse wird nur für IP-Bereiche außerhalb des lokalen Subnetzes des Endbenutzergeräts unterstützt.

- Im Moment kann Privatzugriff-Datenverkehr nur mit dem Client für den global sicheren Zugriff abgerufen werden. Remotenetzwerke können nicht dem Profil für Datenverkehrsweiterleitung für privaten Zugriff zugewiesen werden.

Schritte auf oberer Ebene:

Zugriff per App wird durch Erstellen einer neuen Global Secure Access-App konfiguriert. Sie erstellen die App, wählen eine Connectorgruppe aus und fügen Netzwerkzugriffssegmente hinzu. Diese Einstellungen bilden die App, der Sie Benutzer und Gruppen zuweisen können.

Zum Konfigurieren des Schnellzugriffs benötigen Sie eine Connectorgruppe mit mindestens einem aktiven Microsoft Entra Anwendungsproxy-Connector. Diese Connectorgruppe verarbeitet den Datenverkehr zu dieser neuen Anwendung. Mit Connectoren können Sie Apps per Netzwerk und Connector isolieren.

Zusammenfassend sieht der Gesamtprozess wie folgt aus:

Erstellen Sie eine Connectorgruppe mit mindestens einem aktiven privaten Netzwerkconnector.

- Wenn Sie bereits über eine Connectorgruppe verfügen, stellen Sie sicher, dass Sie die neueste Version verwenden.

Erstellen von Gruppen privater Netzwerkconnectors

Zum Konfigurieren einer App mit globalem sicherem Zugriff müssen Sie über eine Connectorgruppe mit mindestens einem privaten Netzwerkconnector verfügen.

Wenn Sie noch keinen Connector eingerichtet haben, finden Sie weitere Informationen unter Konfigurieren von Connectoren.

Hinweis

Wenn Sie bereits einen Connector installiert haben, installieren Sie ihn neu, um die neueste Version zu erhalten. Deinstallieren Sie beim Upgrade den vorhandenen Connector, und löschen Sie alle zugehörigen Ordner.

Die für Private Access erforderliche Mindestversion des Connectors ist 1.5.3417.0.

Erstellen einer Global Secure Access-Anwendung

Um eine neue App zu erstellen, geben Sie einen Namen an, wählen Sie eine Connectorgruppe aus und fügen Sie dann Anwendungssegmente hinzu. App-Segmente umfassen die vollqualifizierten Domänennamen (FQDNs) und IP-Adressen, die Sie durch den Dienst tunneln möchten. Sie können alle drei Schritte gleichzeitig ausführen oder sie hinzufügen, nachdem die Ersteinrichtung abgeschlossen ist.

Name und Connectorgruppe auswählen

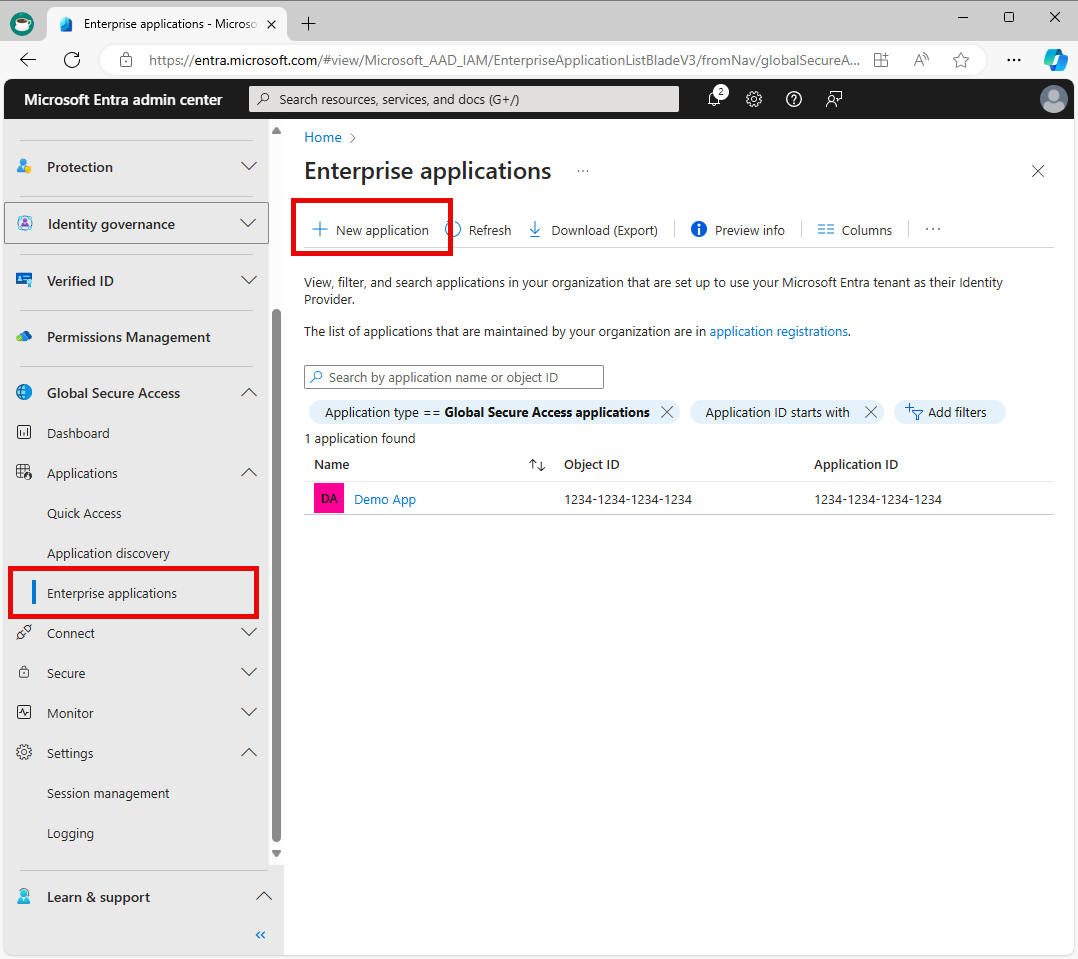

Melden Sie sich mit geeigneten Rollenberechtigungen beim Microsoft Entra Admin Center an.

Wechseln Sie zu Globaler sicherer Zugriff>Anwendungen>Unternehmensanwendungen.

Wählen Sie Neue Anwendung aus.

Geben Sie einen Namen für die App ein.

Wählen Sie im Dropdownmenü eine Connectorgruppe aus.

Wichtig

Sie müssen über mindestens einen aktiven Connector verfügen, um eine Anwendung erstellen zu können. Weitere Informationen zu Connectors finden Sie unter Grundlegendes zu den privaten Microsoft Entra-Netzwerkconnectors.

Wählen Sie unten auf der Seite die Schaltfläche Speichern aus, um Ihre App zu erstellen, ohne private Ressourcen hinzuzufügen.

Hinzufügen eines Anwendungssegments

Im Prozess Anwendungssegment hinzufügen definieren Sie die FQDNs und IP-Adressen, die Sie in den Datenverkehr für die Global Secure Access-App einschließen möchten. Sie können Websites hinzufügen, wenn Sie die App erstellen und später zurückkehren, um weitere hinzuzufügen oder sie zu bearbeiten.

Sie können vollqualifizierte Domänennamen (FQDN), IP-Adressen und IP-Adressbereiche hinzufügen. Innerhalb jedes Anwendungssegments können Sie mehrere Ports und Portbereiche hinzufügen.

Melden Sie sich beim Microsoft Entra Admin Center an.

Wechseln Sie zu Globaler sicherer Zugriff>Anwendungen>Unternehmensanwendungen.

Wählen Sie Neue Anwendung aus.

Wählen Sie Anwendungssegment hinzufügen aus.

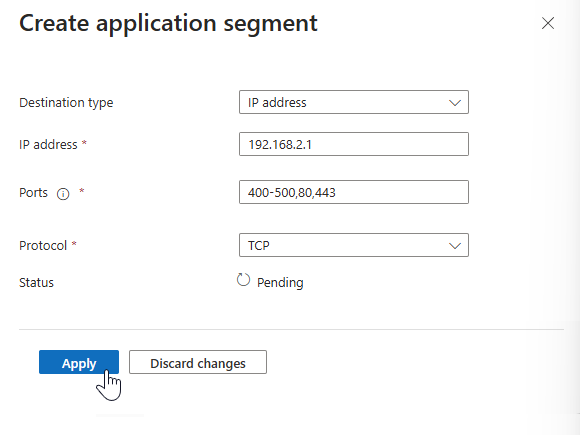

Wählen Sie im daraufhin geöffneten Bereich Anwendungssegment erstellen einen Zieltyp aus.

Geben Sie die entsprechenden Details für den ausgewählten Zieltyp ein. Je nachdem, was Sie auswählen, ändern sich die nachfolgenden Felder entsprechend.

- IP-Adresse:

- Internetprotokoll-Version 4 (IPv4)-Adresse, z. B. 192.168.2.1, die ein Gerät im Netzwerk identifiziert.

- Geben Sie die Ports an, die Sie einschließen möchten.

- Vollqualifizierter Domänenname (einschließlich Platzhalter-FQDNs):

- Domänenname, der den genauen Speicherort eines Computers oder Hosts im DNS (Domain Name System) angibt.

- Geben Sie die Ports an, die Sie einschließen möchten.

- NetBIOS wird nicht unterstützt. Verwenden Sie beispielsweise

contoso.local/app1anstelle voncontoso/app1..

- IP-Adressbereich (CIDR):

- Classless Inter-Domain Routing (CIDR) stellt einen Bereich von IP-Adressen dar, bei dem einer IP-Adresse ein Suffix folgt, das die Anzahl der Netzwerkbits in der Subnetzmaske angibt.

- Zum Beispiel: 192.168.2.0/24 gibt an, dass die ersten 24 Bit der IP-Adresse die Netzwerkadresse darstellen, während die restlichen 8 Bits die Hostadresse darstellen.

- Geben Sie die Startadresse, die Netzwerkmaske und die Ports an.

- IP-Adressbereich (IP zu IP):

- Bereich der IP-Adressen von der Start-IP (z. B. 192.168.2.1) bis zur End-IP (z. B. 192.168.2.10).

- Geben Sie den Anfang, das Ende und die Ports der IP-Adresse an.

- IP-Adresse:

Geben Sie die Ports ein, und wählen Sie die Schaltfläche Anwenden aus.

- Trennen Sie mehrere Bereiche durch ein Komma.

- Geben Sie Portbereiche mit einem Bindestrich an.

- Wenn Sie die Änderungen anwenden, werden Leerzeichen zwischen Werten entfernt.

- Beispiel:

400-500, 80, 443.

Die folgende Tabelle enthält die am häufigsten verwendeten Ports und die zugehörigen Netzwerkprotokolle:

Port Protokoll 22Secure Shell (SSH)80Hypertext Transfer Protocol (HTTP)443Hypertext Transfer Protocol Secure (HTTPS)445Server Message Block (SMB) file sharing3389Remote Desktop Protocol (RDP)Klicken Sie auf Speichern.

Hinweis

Sie können Ihrer App bis zu 500 Anwendungssegmente hinzufügen.

Überlappen Sie keine FQDNs, IP-Adressen und IP-Bereiche von Ihrer Schnellzugriffs-App und allen Private Access-Apps.

Zuweisen von Benutzern und Gruppen

Sie müssen der von Ihnen erstellten App Zugriff gewähren, indem Sie der App Benutzer und/oder Gruppen zuweisen. Weitere Informationen finden Sie unter Zuweisen von Benutzern und Gruppen zu einer Anwendung.

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Wechseln Sie zu Globaler sicherer Zugriff>Anwendungen>Unternehmensanwendungen.

- Suchen Sie nach Ihrer Anwendung, und wählen Sie sie aus.

- Wählen Sie im Seitenmenü Benutzer und Gruppen aus.

- Fügen Sie nach Bedarf Benutzer und Gruppen hinzu.

Hinweis

Benutzer müssen der App oder der Gruppe, die der App zugewiesen ist, direkt zugewiesen sein. Geschachtelte Gruppen werden nicht unterstützt.

Aktualisieren von Anwendungssegmenten

Sie können die in Ihrer App enthaltenen FQDNs und IP-Adressen jederzeit hinzufügen oder aktualisieren.

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Wechseln Sie zu Globaler sicherer Zugriff>Anwendungen>Unternehmensanwendungen.

- Suchen Sie nach Ihrer Anwendung, und wählen Sie sie aus.

- Wählen Sie im Seitenmenü Netzwerkzugriffseigenschaften aus.

- Um einen neuen FQDN oder eine neue IP-Adresse hinzuzufügen, wählen Sie Anwendungssegment hinzufügen aus.

- Um eine vorhandene App zu bearbeiten, wählen Sie sie in der Spalte Zieltyp aus.

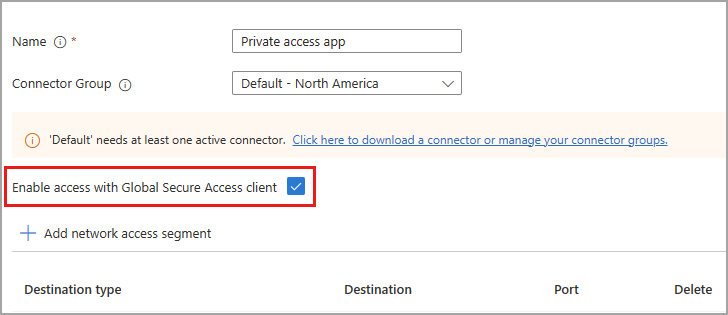

Aktivieren oder Deaktivieren des Zugriffs mit dem Global Secure Access-Client

Sie können den Zugriff auf die Global Secure Access-App mithilfe des Global Secure Access-Clients aktivieren oder deaktivieren. Diese Option ist standardmäßig ausgewählt, kann aber deaktiviert werden, sodass die in den App-Segmenten enthaltenen FQDNs und IP-Adressen nicht durch den Dienst getunnelt werden.

Zuweisen von Richtlinien für bedingten Zugriff

Richtlinien für bedingten Zugriff für den Zugriff per App werden auf Anwendungsebene für jede App konfiguriert. Richtlinien für bedingten Zugriff können an zwei Stellen erstellt und auf die Anwendung angewendet werden:

- Wechseln Sie zu Global Secure Access>Anwendungen>Unternehmensanwendungen. Wählen Sie eine Anwendung und dann bedingten Zugriff aus dem Seitenmenü aus.

- Wählen Sie Schutz>Bedingter Zugriff>Richtlinien aus. Wählen Sie +Neue Richtlinie erstellen aus.

Weitere Informationen finden Sie unter Anwenden von Richtlinien für bedingten Zugriff auf Apps mit privatem Zugriff.

Microsoft Entra Private Access aktivieren

Nachdem Sie Ihre App konfiguriert haben, Ihre privaten Ressourcen hinzugefügt haben, und Benutzer der App zugewiesen sind, können Sie das Profil Datenverkehrsweiterleitung für privaten Zugriff aktivieren. Sie können das Profil vor dem Konfigurieren einer Global Secure Access-App aktivieren, aber ohne dass die App und das Profil konfiguriert sind, gibt es keinen weiterzuleitenden Datenverkehr.

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Navigieren Sie zum globalen sicheren Zugriff>Verbinden>Datenweiterleitung.

- Aktivieren Sie die Umschaltfläche für Privates Zugriffsprofil.

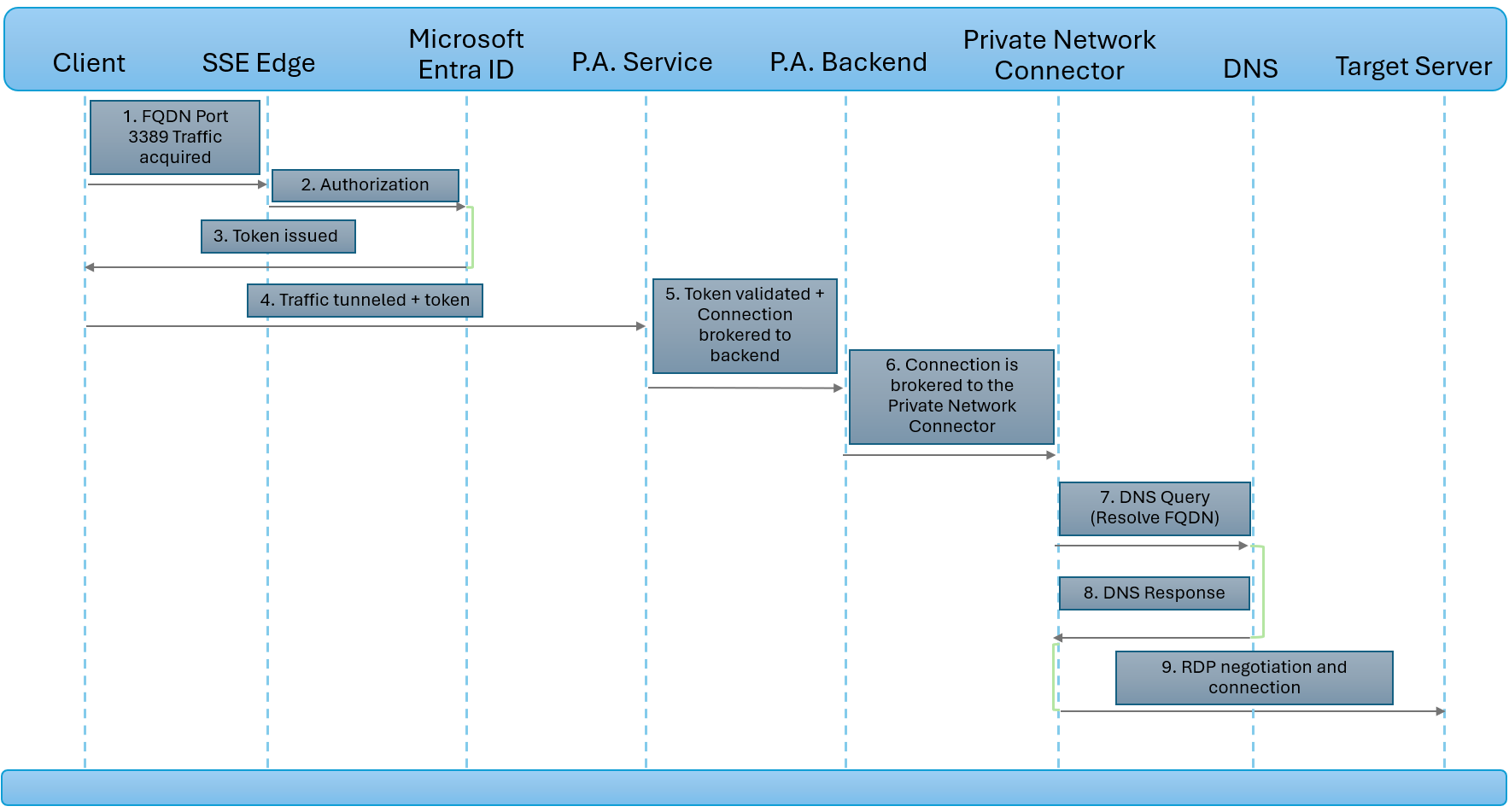

In diesem Diagramm wird veranschaulicht, wie Microsoft Entra Private Access funktioniert, wenn versucht wird, das Remotedesktopprotokoll zum Herstellen einer Verbindung mit einem Server in einem privaten Netzwerk zu verwenden.

| Schritt | Beschreibung |

|---|---|

| 1 | Der Benutzer initiiert die RDP-Sitzung mit einem FQDN, der dem Zielserver zugeordnet ist. Der GSA-Client fängt den Datenverkehr ab und tunnelt ihn an den SSE. |

| 2 | Der SSE wertet Richtlinien aus, die in Microsoft Entra ID gespeichert sind, z. B. ob der Benutzer der Anwendung und den Richtlinien für bedingten Zugriff zugewiesen ist. |

| 3 | Nachdem der Benutzer autorisiert wurde, gibt Microsoft Entra ID ein Token für die Private Access-Anwendung aus. |

| 4 | Der Datenverkehr wird freigegeben, um den Private Access-Dienst zusammen mit dem Zugriffstoken der Anwendung fortzusetzen. |

| 5 | Der Private Access-Dienst überprüft das Zugriffstoken, und die Verbindung wird mit dem Back-End-Dienst für Private Access vermittelt. |

| 6 | Die Verbindung wird an den privaten Netzwerkconnector vermittelt. |

| 7 | Der private Netzwerkconnector führt eine DNS-Abfrage aus, um die IP-Adresse des Zielservers zu identifizieren. |

| 8 | Der DNS-Dienst im privaten Netzwerk sendet die Antwort. |

| 9 | Der private Netzwerkconnector leitet den Datenverkehr an den Zielserver weiter. Die RDP-Sitzung wird ausgehandelt (einschließlich RDP-Authentifizierung) und anschließend eingerichtet. |

Nächste Schritte

Der nächste Schritt für die ersten Schritte mit Microsoft Entra Private Access besteht darin, das Profil für die Datenverkehrsweiterleitung für privaten Zugriff zu aktivieren.

Weitere Informationen zu privatem Zugriff finden Sie in den folgenden Artikeln: