Anwenden von Richtlinien für bedingten Zugriff auf Privatzugriff-Apps

Das Anwenden von Richtlinien für bedingten Zugriff auf Ihre Microsoft Entra-Privatzugriff-Apps ist eine leistungsfähige Option, um Sicherheitsrichtlinien für Ihre internen, privaten Ressourcen zu erzwingen. Sie können Richtlinien für bedingten Zugriff auf Ihre Schnellzugriffs- und Privatzugriffs-Apps über den globalen sicheren Zugriff anwenden.

In diesem Artikel wird beschrieben, wie Sie Richtlinien für bedingten Zugriff auf Ihre Schnellzugriffs- und Privatzugriffs-Apps anwenden.

Voraussetzungen

- Administratoren, die Features des globalen sicheren Zugriffs verwenden, müssen abhängig von den durch sie ausgeführten Aufgaben über die folgenden Rollenzuweisungen verfügen.

- Die Rolle „Administrator für globalen sicheren Zugriff“ zum Verwalten der Features des globalen sicheren Zugriffs.

- Die Rolle Administrator für bedingten Zugriff zum Erstellen und Verwenden von Richtlinien für bedingten Zugriff.

- Schnellzugriff oder privater Zugriff müssen konfiguriert sein.

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

Bekannte Einschränkungen

- Derzeit ist eine Verbindung über den Client für globalen sicheren Zugriff erforderlich, um Datenverkehr mit privatem Zugriff zu erhalten.

Bedingter Zugriff und globaler sicherer Zugriff

Sie können über den globalen sicheren Zugriff eine Richtlinie für bedingten Zugriff für Ihre Schnellzugriffs- oder Privatzugriffs-Apps erstellen. Wenn Sie den Prozess über den globalen sicheren Zugriff starten, wird die ausgewählte App automatisch als Zielressource für die Richtlinie hinzugefügt. Sie müssen lediglich die Richtlinieneinstellungen konfigurieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

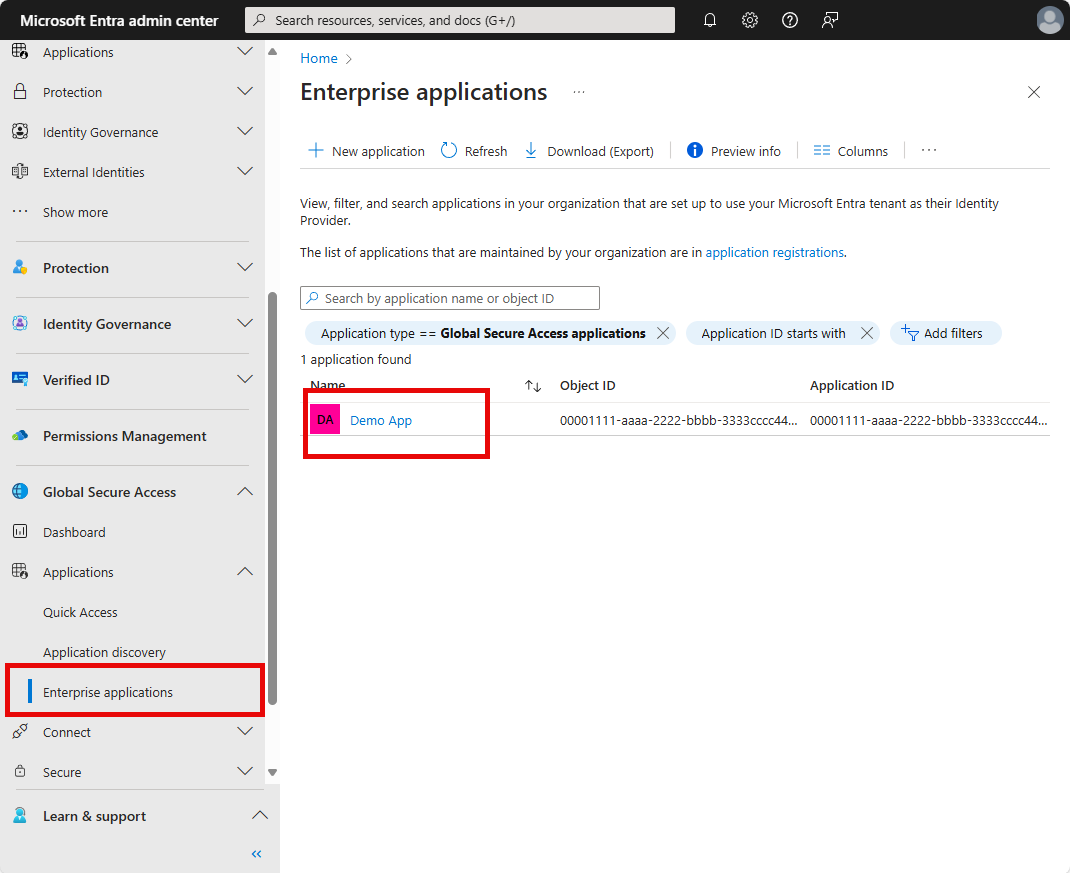

Wechseln Sie zu Globaler sicherer Zugriff>Anwendungen>Unternehmensanwendungen.

Wählen Sie in der Liste eine Anwendung aus.

Wählen Sie im seitlichen Menü die Option Bedingter Zugriff aus. Alle vorhandenen Richtlinien für bedingten Zugriff werden in einer Liste angezeigt.

Wählen Sie Neue Richtlinie. Die ausgewählte App wird in den Details zu den Zielressourcen angezeigt.

Konfigurieren Sie die Bedingungen und Zugriffssteuerungen, und weisen Sie Benutzer*innen und Gruppen nach Bedarf zu.

Sie können auch Richtlinien für bedingten Zugriff basierend auf benutzerdefinierten Attributen auf eine Anwendungsgruppe anwenden. Weitere Informationen finden Sie unter Filter für Anwendungen in der Richtlinie für bedingten Zugriff.

Zuweisungen und Zugriffssteuerungen – Beispiel

Passen Sie die folgenden Richtliniendetails an, um eine Richtlinie für bedingten Zugriff zu erstellen, die Multi-Faktor-Authentifizierung, Gerätekonformität oder ein in Microsoft Entra eingebundenes Hybridgerät für Ihre Schnellzugriffsanwendung erfordert. Die Benutzerzuweisungen stellen sicher, dass die Notfallzugriffskonten (auch als Break-Glass-Konten bezeichnet) Ihrer Organisation von der Richtlinie ausgeschlossen sind.

- Wählen Sie unter Zuweisungen die Option Benutzer aus:

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihrer Organisation aus.

- Führen Sie unter Zugriffssteuerungen>Gewähren die folgenden Aktionen aus:

- Wählen Sie Multi-Faktor-Authentifizierung erfordern, Markieren des Geräts als konform erforderlich und In Microsoft Entra eingebundenes Hybridgerät erforderlich aus

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

Nach dem Bestätigen der Richtlinieneinstellungen mit dem reinen Berichtsmodus können Administrator*innen den Schalter Richtlinie aktivieren von Nur melden auf Ein umstellen.

Ausschluss von Benutzern

Richtlinien für bedingten Zugriff sind leistungsstarke Tools, daher wird empfohlen, die folgenden Konten von Ihren Richtlinien auszuschließen:

- Notfallzugriffs- oder Break-Glass-Konten zum Verhindern einer Sperrung aufgrund von falsch konfigurierten Richtlinien. In dem unwahrscheinlichen Fall, dass alle Administratoren ausgesperrt sind, können Sie sich mit Ihrem Administratorkonto für den Notfallzugriff anmelden und Maßnahmen ergreifen, um den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

- Dienstkonten und Dienstprinzipale, z. B. das Konto für die Microsoft Entra Connect-Synchronisierung. Dienstkonten sind nicht interaktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden normalerweise von Back-End-Diensten verwendet, die den programmatischen Zugriff auf Anwendungen ermöglichen, aber auch für die Anmeldung bei Systemen zu Verwaltungszwecken. Aufrufe, die von Dienstprinzipalen getätigt werden, werden nicht durch Richtlinien für den bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie den bedingten Zugriff für Workload-Identitäten, um Richtlinien für Dienstprinzipale zu definieren.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, sollten Sie in Betracht ziehen, diese durch verwaltete Identitäten zu ersetzen.