Universell bedingter Zugriff durch einen global sicheren Zugriff

Zusätzlich zum Senden von Datenverkehr über globalen sicheren Zugriff können Administratoren Richtlinien für bedingten Zugriff verwenden, um Datenverkehrsprofile zu schützen. Sie können Steuerelemente nach Bedarf kombinieren und abgleichen, indem sie z. B. die mehrstufige Authentifizierung oder ein kompatibles Gerät fordern bzw. ein akzeptables Anmelderisiko definieren. Das Anwenden dieser Kontrollen auf die Netzwerkauslastung ermöglicht nicht nur Cloudanwendungen, was wir universellen bedingten Zugriff nennen.

Bedingter Zugriff auf Datenverkehrsprofile bietet Fachkräften in der IT-Verwaltung enorme Kontrolle über ihren Sicherheitsstatus. Fachkräfte in der IT-Verwaltung können mithilfe der Richtlinie Zero Trust-Prinzipien durchsetzen, um den Zugriff auf das Netzwerk zu verwalten. Die Verwendung von Datenverkehrsprofilen ermöglicht eine konsistente Anwendung der Richtlinie. Beispielsweise können Anwendungen, die die moderne Authentifizierung nicht unterstützen, jetzt hinter einem Datenverkehrsprofil geschützt werden.

Mit dieser Funktion können Fachkräfte in der IT-Verwaltung die Richtlinie für bedingten Zugriff basierend auf Datenverkehrsprofilen und nicht nur von Anwendungen oder Aktionen durchsetzen. Administratoren haben mit diesen Richtlinien Zugriff auf bestimmte Datenverkehrsprofile wie das Microsoft-Datenverkehrsprofil, private Ressourcen und Internetzugriff. Benutzer können nur auf diese konfigurierten Endpunkte oder Datenverkehrsprofile zugreifen, wenn sie die konfigurierten Richtlinien für bedingten Zugriff erfüllen.

Voraussetzungen

- Administratoren, die Features des globalen sicheren Zugriffs verwenden, müssen abhängig von den durch sie ausgeführten Aufgaben über die folgenden Rollenzuweisungen verfügen.

- Die Rolle „Administrator für globalen sicheren Zugriff“ zum Verwalten der Features des globalen sicheren Zugriffs.

- Die Rolle Administrator für bedingten Zugriff zum Erstellen und Verwenden von Richtlinien für bedingten Zugriff

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

Bekannte Einschränkungen bei der Tunnelautorisierung

Die Weiterleitungsprofile sowohl für Microsoft als auch für Internetzugriff verwenden Microsoft Entra ID-Richtlinien für bedingten Zugriff, um den Zugriff auf ihre Tunnel im Client für globalen sicheren Zugriff zu autorisieren. Dies bedeutet, dass Sie den Zugriff auf Weiterleitungsprofile für Microsoft-Datenverkehr und Internetzugriff in bedingtem Zugriff gewähren oder blockieren können. In einigen Fällen, wenn die Autorisierung für einen Tunnel nicht gewährt wird, erfordert der Wiederherstellungspfad zum Wiedererlangen des Zugriffs auf Ressourcen den Zugriff auf Ziele entweder im Weiterleitungsprofil des Microsoft-Datenverkehrs oder im Internetzugriff, wodurch ein Benutzer vom Zugriff auf alles auf seinem Computer ausgeschlossen wird.

Ein Beispiel: Wenn Sie den Zugriff auf die Zielressource für den Internetzugriff auf nicht kompatiblen Geräten blockieren, können Benutzer des Microsoft Entra-Internetzugriffs ihre Geräte nicht wieder in die Konformität bringen. Die Möglichkeit, dieses Problem zu beheben, besteht darin, Netzwerkendpunkte für Microsoft Intune und alle anderen Ziele zu umgehen, auf die in benutzerdefinierten Compliance-Ermittlungsskripts für Microsoft Intune zugegriffen wird. Sie können diesen Vorgang als Teil der benutzerdefinierten Umgehung im Internetzugriff-Weiterleitungsprofil ausführen.

Andere bekannte Einschränkungen

- Die fortlaufende Zugriffsevaluierung wird derzeit nicht für universellen bedingten Zugriff für Microsoft-Datenverkehr unterstützt.

- Das Anwenden von Richtlinien für bedingten Zugriff auf Datenverkehr mit privatem Zugriff wird derzeit nicht unterstützt. Um dieses Verhalten zu modellieren, können Sie eine Richtlinie für bedingten Zugriff auf Anwendungsebene für den Schnellzugriff und globalen sicheren Zugriff auf Apps anwenden. Weitere Informationen finden Sie unter Anwenden von bedingtem Zugriff auf Apps mit privatem Zugriff.

- Der Zugriff auf Microsoft-Datenverkehr kann über Remotenetzwerkkonnektivität ohne den Client für den globalen sicheren Zugriff erfolgen. Die Richtlinie für bedingten Zugriff wird jedoch nicht erzwungen. Anders ausgedrückt: Richtlinien für bedingten Zugriff für den globalen sicheren Zugriff auf Microsoft-Datenverkehr werden nur erzwungen, wenn die Benutzer über den Client für den globalen sicheren Zugriff verfügen.

Richtlinien für bedingten Zugriff

Mit bedingtem Zugriff können Sie Zugriffssteuerungen und Sicherheitsrichtlinien für den von Microsoft Entra-Internetzugriff und Microsoft Entra-Privatzugriff erworbenen Netzwerkdatenverkehr aktivieren.

- Erstellen Sie eine Richtlinie für den gesamten Microsoft-Datenverkehr.

- Wenden Sie Richtlinien für den bedingten Zugriff auf Ihre Apps für den Privatzugriff an, z. B. Schnellzugriff.

- Aktivieren Sie die Signalisierung des globalen sicheren Zugriffs in bedingtem Zugriff, damit die IP-Quelladresse in den entsprechenden Protokollen und Berichten sichtbar ist.

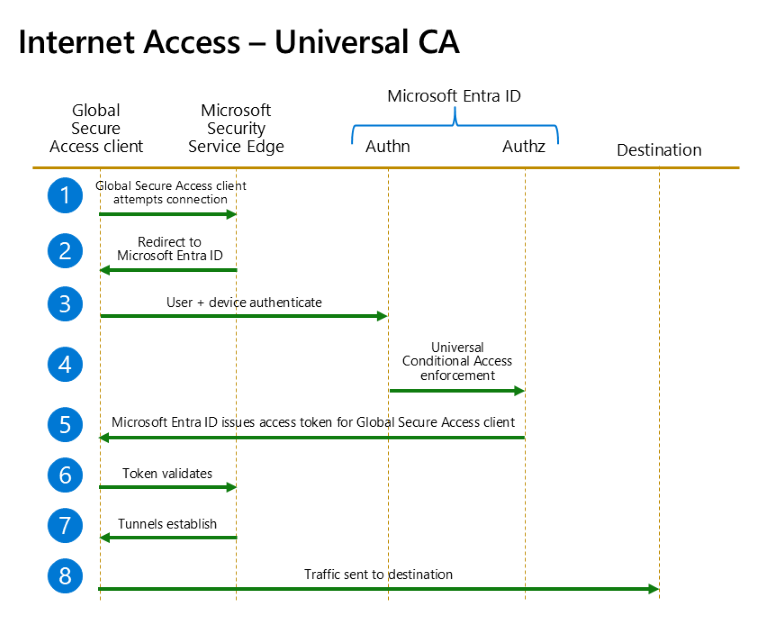

Internetzugriff – Universeller Conditional Access

Das folgende Beispiel zeigt, wie Microsoft Entra Internet Access funktioniert, wenn Sie Richtlinien für den universellen bedingten Zugriff auf Netzwerkdatenverkehr anwenden.

Hinweis

Die Microsoft Security Service Edge-Lösung besteht aus drei Tunneln: Microsoft-Datenverkehr, Internetzugriff und Privatzugriff. Universeller Conditional Access gilt für Internetzugriffs- und Microsoft-Datenverkehrstunnel. Es gibt keine Unterstützung für das Ziel des Tunnels für den Privatzugriff. Sie müssen Private Access Enterprise-Anwendungen einzeln als Ziel festlegen.

Das folgende Flussdiagramm veranschaulicht den universellen bedingten Zugriff auf Internetressourcen und Microsoft-Apps mit globalem sicheren Zugriff.

| Schritt | Beschreibung |

|---|---|

| 1 | Der Client für globalen sicheren Zugriff versucht, eine Verbindung mit der Security Service Edge-Lösung von Microsoft herzustellen. |

| 2 | Der Client leitet zur Authentifizierung und Autorisierung zu Microsoft Entra ID um. |

| 3 | Der Benutzer und das Gerät authentifizieren sich. Die Authentifizierung erfolgt nahtlos, wenn der Benutzer über ein gültiges primäres Aktualisierungstoken verfügt. |

| 4 | Nach der Authentifizierung des Benutzers und Geräts tritt die Erzwingung der Richtlinie für den universellen bedingten Zugriff auf. Richtlinien für den universellen bedingten Zugriff zielen auf die etablierten Microsoft- und Internettunnel zwischen dem Client für globalen sicheren Zugriff und Microsoft Security Service Edge ab. |

| 5 | Microsoft Entra ID gibt das Zugriffstoken für den Client für globalen sicheren Zugriff aus. |

| 6 | Der Client für globalen sicheren Zugriff stellt das Zugriffstoken für Microsoft Security Service Edge dar. Das Token wird überprüft. |

| 7 | Tunnel werden zwischen dem Client für globalen sicheren Zugriff und Microsoft Security Service Edge erstellt. |

| 8 | Der Datenverkehr beginnt erfasst zu werden und wird über den Microsoft- und Internetzugriffstunnel zum Ziel getunnelt. |

Hinweis

Richten Sie Microsoft-Apps mit globalem sicherem Zugriff ein, um die Verbindung zwischen Microsoft Security Service Edge und dem Client für globalen sicheren Zugriff zu schützen. Um sicherzustellen, dass Benutzer den Microsoft Security Service Edge-Dienst nicht umgehen können, erstellen Sie eine Richtlinie für bedingten Zugriff, die ein kompatibles Netzwerk für Ihre Microsoft 365 Enterprise-Anwendungen erfordert.

Benutzerfreundlichkeit

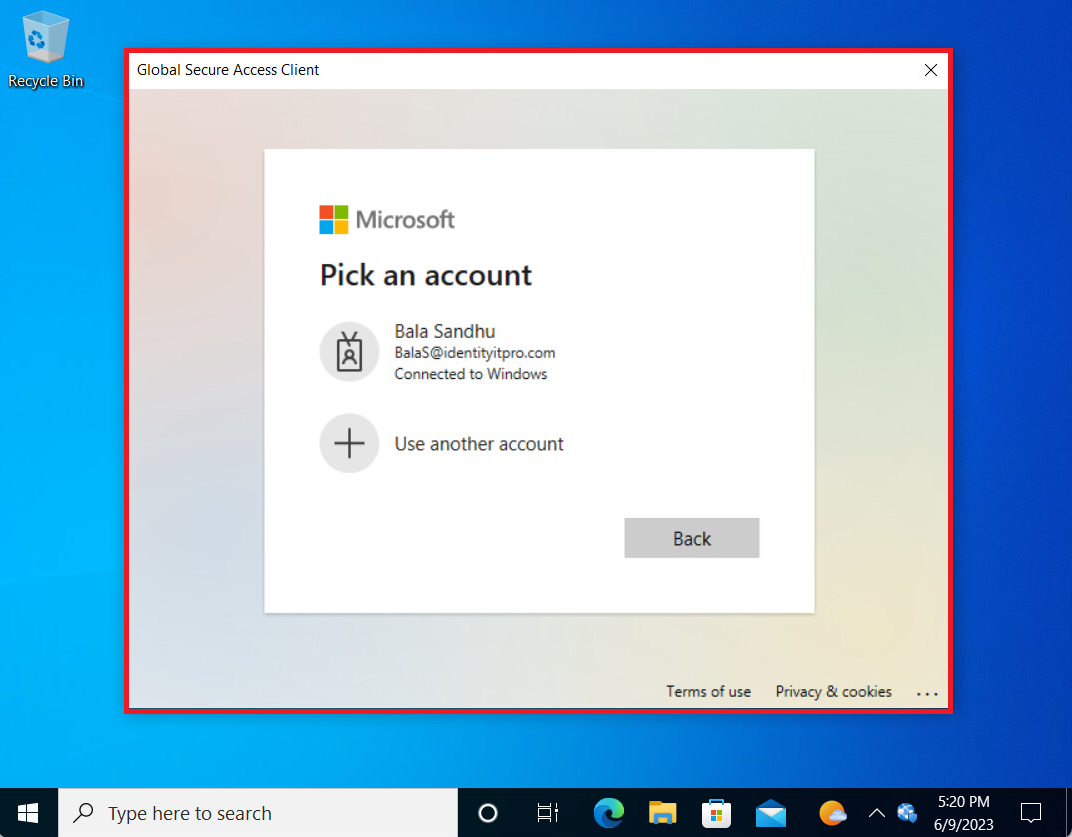

Wenn sich Benutzer bei einem Computer anmelden, auf dem der Client für globalen sicheren Zugriff installiert bzw. konfiguriert ist und zum ersten Mal ausgeführt wird, werden sie aufgefordert, sich anzumelden. Wenn Benutzer versuchen, auf eine Ressource zuzugreifen, die durch eine Richtlinie geschützt ist Wie im vorherigen Beispiel wird die Richtlinie erzwungen, und sie werden aufgefordert sich anzumelden, wenn dies noch nicht geschehen ist. Beim Betrachten des Infobereich-Symbols für den Client des globalen sicheren Zugriffs wird ein roter Kreis angezeigt, der angibt, dass er abgemeldet ist oder nicht ausgeführt wird.

Wenn sich ein Benutzer beim Client für den globalen sicheren Zugriff anmeldet, weist einen grünen Kreis darauf hin, dass Sie angemeldet sind, und der Client ausgeführt wird.