Was sind die Standardbenutzerberechtigungen in Microsoft Entra ID?

In Microsoft Entra-ID erhalten alle Benutzer eine Reihe von Standardberechtigungen. Der Zugriffsumfang eines Benutzers basiert auf dem Benutzertyp, den Rollenzuweisungen und dem Besitz einzelner Objekte.

In diesem Artikel werden diese Standardberechtigungen beschrieben und mit den Standardberechtigungen für Mitglieder und Gastbenutzer verglichen. Die Standardberechtigungen für Benutzer können nur in den Benutzereinstellungen in Microsoft Entra ID geändert werden.

Mitglied und Gastbenutzer*innen

Die Standardberechtigungen werden festgelegt, je nachdem, ob die Benutzenden ein natives Mitglied des Mandanten (Mitgliedsbenutzer) sind oder aus einem anderen Verzeichnis übernommen wurden, z. B. als Gast für die Zusammenarbeit zwischen Unternehmen (B2B) (Gastbenutzer). Weitere Informationen zum Hinzufügen von Gastbenutzern finden Sie unter Was ist die Microsoft Entra B2B-Zusammenarbeit?. Nachfolgend sind die Funktionen der Standardberechtigungen aufgeführt:

Mitgliedsbenutzer können Anwendungen registrieren, ihr eigenes Profilfoto und ihre Mobiltelefonnummer verwalten, das eigene Kennwort ändern und B2B-Gäste einladen. Außerdem können diese Benutzer (mit einigen Ausnahmen) alle Verzeichnisinformationen lesen.

Gastbenutzer erhalten eingeschränkte Verzeichnisberechtigungen. Sie können ihr eigenes Profil verwalten, ihr eigenes Kennwort ändern und einige Informationen zu anderen Benutzern, Gruppen und Apps abrufen. Sie können jedoch nicht alle Verzeichnisinformationen lesen.

Gastbenutzer können beispielsweise nicht alle Benutzer, Gruppen und andere Verzeichnisobjekte auflisten. Gäste können zu Administratorrollen hinzugefügt werden, wodurch ihnen volle Lese- und Schreibberechtigungen gewährt werden. Gäste können auch andere Gäste einladen.

Vergleich der Standardberechtigungen für Mitglieds- und Gastbenutzer

| Bereich | Berechtigungen für Mitgliedsbenutzer | Standardberechtigungen für Gastbenutzer | Eingeschränkte Berechtigungen für Gastbenutzer |

|---|---|---|---|

| Benutzer und Kontakte |

|

|

|

| Gruppen |

|

|

|

| Anwendungen |

|

|

|

| Geräte |

|

Keine Berechtigungen | Keine Berechtigungen |

| Organization |

|

|

|

| Rollen und Bereiche |

|

Keine Berechtigungen | Keine Berechtigungen |

| Abonnements |

|

Keine Berechtigungen | Keine Berechtigungen |

| Richtlinien |

|

Keine Berechtigungen | Keine Berechtigungen |

Standardberechtigungen von Mitgliedsbenutzern einschränken

Es ist möglich, die Standardberechtigungen von Benutzern weiter einzuschränken.

Die Standardberechtigungen für Mitgliedsbenutzer können auf folgende Weise eingeschränkt werden:

Achtung

Die Verwendung der Option Zugriff auf Microsoft Entra-Verwaltungsportal einschränken stellt KEINE Sicherheitsmaßnahme dar. Weitere Informationen zur Funktionalität finden Sie in der folgenden Tabelle.

| Berechtigung | Erläuterung der Einstellung |

|---|---|

| Registrieren von Anwendungen | Durch das Festlegen dieser Einstellung auf Nein werden Benutzer daran gehindert, Anwendungsregistrierungen zu erstellen. Sie können die Fähigkeit anschließend wieder bestimmten Personen gewähren, indem Sie diese der Rolle „Anwendungsentwickler“ hinzufügen. |

| Benutzern die Verbindungsherstellung mit LinkedIn über ihr Geschäfts-, Schul- oder Unikonto erlauben | Durch das Festlegen dieser Einstellung auf Nein werden Benutzer daran gehindert, ihr Geschäfts-, Schul- oder Unikonto mit ihrem LinkedIn-Konto zu verbinden. Weitere Informationen finden Sie unter Datenfreigabe und Benutzereinwilligung bei LinkedIn-Kontoverbindungen. |

| Sicherheitsgruppen erstellen | Durch das Festlegen dieser Einstellung auf Nein werden Benutzer daran gehindert, Sicherheitsgruppen zu erstellen. Benutzende, denen mindestens die Rolle „Benutzeradministratoren“ zugewiesen wurde, können weiterhin Sicherheitsgruppen erstellen. Informationen zur Vorgehensweise finden Sie unter Microsoft Entra-Cmdlets zum Konfigurieren von Gruppeneinstellungen. |

| Erstellen von Microsoft 365-Gruppen | Durch das Festlegen dieser Einstellung auf Nein werden Benutzer daran gehindert, Microsoft 365-Gruppen zu erstellen. Durch das Festlegen dieser Option auf Einige wird einer Reihe von Benutzern das Erstellen von Microsoft 365-Gruppen ermöglicht. Jede Person, der die Benutzeradmin-Rolle zugewiesene ist, kann weiterhin Microsoft 365-Gruppen erstellen. Informationen zur Vorgehensweise finden Sie unter Microsoft Entra-Cmdlets zum Konfigurieren von Gruppeneinstellungen. |

| Einschränken des Zugriffs auf das Verwaltungsportal für Microsoft Entra | Was bewirkt diese Option? Nein: Nicht administrierende Benutzende dürfen das Microsoft Entra-Verwaltungsportal durchsuchen. Ja: Nicht administrierende Benutzende können das Microsoft Entra-Verwaltungsportal nicht durchsuchen. Nicht administrierende Benutzende, die Besitzende von Gruppen oder Anwendungen sind, können das Azure-Portal nicht zur Verwaltung ihrer eigenen Ressourcen verwenden. Was bewirkt die Option nicht? Wann sollte diese Option verwendet werden? Wann sollte diese Option nicht verwendet werden? Wie kann nur bestimmten Nicht-Administrator-Benutzern die Möglichkeit gewährt werden, das Microsoft Entra-Verwaltungsportal zu nutzen? Einschränken des Zugriffs auf das Verwaltungsportal für Microsoft Entra |

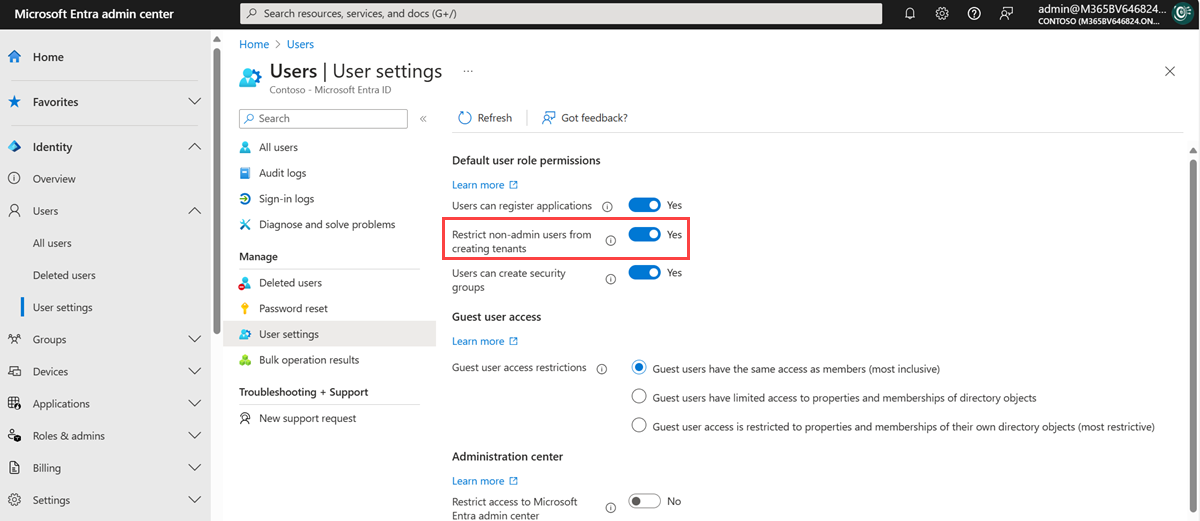

| Benutzer ohne Administratorrechte daran hindern, Mandanten zu erstellen | Benutzer können Mandanten im Microsoft Entra ID- und Microsoft Entra-Verwaltungsportal unter „Mandanten verwalten“ erstellen. Die Erstellung eines Mandanten wird im Überwachungsprotokoll als Kategorie DirectoryManagement und Aktivität „Unternehmen erstellen“ aufgezeichnet. Jeder, der einen Mandanten erstellt, wird zum globalen Administrator dieses Mandanten. Der neu erstellte Mandant erbt keine Einstellungen oder Konfigurationen. Was bewirkt diese Option? Wie kann ich nur bestimmten Benutzern, die keine Administratoren sind, die Möglichkeit geben, neue Mandanten zu erstellen? |

| Benutzer am Wiederherstellen von BitLocker-Schlüssel(n) für ihre eigenen Geräte einschränken | Diese Einstellung finden Sie im Microsoft Entra Admin Center in den Geräteeinstellungen. Wenn Sie diese Option auf Ja festlegen, können Benutzer die Self-Service-Wiederherstellung des/der BitLocker-Schlüssel für ihre eigenen Geräte nicht verwenden. Benutzerinnen und Benutzer müssen sich an den Helpdesk ihrer Organisation wenden, um ihre BitLocker-Schlüssel abzurufen. Wenn Sie diese Option auf Nein festlegen, können Benutzer ihre(n) BitLocker-Schlüssel wiederherstellen. |

| Andere Benutzer lesen | Diese Einstellung ist nur in Microsoft Graph und PowerShell verfügbar. Wenn dieses Flag auf $false festgelegt wird, können alle, die keine Admins sind, keine Benutzerinformationen aus dem Verzeichnis lesen. Diese Kennzeichnung verhindert möglicherweise das Lesen von Benutzerinformationen in anderen Microsoft-Diensten wie Microsoft Teams.Diese Einstellung ist für besondere Umstände vorgesehen, daher wird nicht empfohlen, das Flag auf |

Die Option Benutzerin oder Benutzer ohne Administratorrechte daran hindern, Mandanten zu erstellen wird im folgenden Screenshot angezeigt.

Standardberechtigungen von Gastbenutzern einschränken

Sie können die Standardberechtigungen für Gastbenutzer auf folgende Weise einschränken.

Hinweis

Die Einstellung Berechtigungen für Gastbenutzer sind eingeschränkt wurde durch die Einstellung für Zugriffseinschränkungen für Gastbenutzer ersetzt. Anleitungen zur Verwendung dieser Funktion finden Sie unter Einschränken von Gastzugriffsberechtigungen in Microsoft Entra ID.

| Berechtigung | Erläuterung der Einstellung |

|---|---|

| Zugriffseinschränkungen für Gastbenutzer | Wenn Sie diese Option auf Gastbenutzer haben denselben Zugriff wie Mitglieder festlegen, werden Gastbenutzern standardmäßig alle Berechtigungen von Mitgliedsbenutzern gewährt. Wenn Sie diese Option auf Der Gastbenutzerzugriff ist auf Eigenschaften und Mitgliedschaften eigener Verzeichnisobjekte beschränkt festlegen, ist der Gastzugriff standardmäßig auf das eigene Benutzerprofil beschränkt. Der Zugriff auf andere Benutzer ist auch bei der Suche nach Benutzerprinzipalname, Objekt-ID oder Anzeigename nicht mehr zulässig. Der Zugriff auf Gruppeninformationen einschließlich Gruppenmitgliedschaften ist ebenfalls nicht mehr zulässig. Diese Einstellung verhindert nicht den Zugriff auf eingebundene Gruppen in einigen Microsoft 365-Diensten wie z. B. Microsoft Teams. Weitere Informationen finden Sie unter Microsoft Teams-Gastzugriff. Gastbenutzer können unabhängig von dieser Berechtigungseinstellung weiterhin Administratorrollen hinzugefügt werden. |

| Gäste können einladen | Wenn Sie diese Option auf Ja festlegen, können Gäste andere Gäste einladen. Weitere Informationen finden Sie unter Konfigurieren von Einstellungen für externe Zusammenarbeit. |

Objektbesitz

Berechtigungen als Anwendungsregistrierungsbesitzer

Wenn ein Benutzer eine Anwendung registriert, wird er automatisch als Besitzer der Anwendung hinzugefügt. Als Besitzer kann er die Metadaten der Anwendung verwalten, beispielsweise den Namen und Berechtigungen, die für die App erforderlich sind. Darüber hinaus kann er auch die mandantenspezifische Konfiguration der Anwendung verwalten, z. B. die Konfiguration des einmaligen Anmeldens (SSO) und Benutzerzuweisungen.

Ein Besitzer kann außerdem andere Besitzer hinzufügen oder entfernen. Im Gegensatz zu der zugewiesenen Rolle „Anwendungsadministrator“ können Besitzende nur die Anwendungen verwalten, die sie besitzen.

Besitzerberechtigungen für Unternehmensanwendungen

Wenn ein Benutzer eine neue Unternehmensanwendung hinzufügt, wird er automatisch als Besitzer hinzugefügt. Als Besitzer kann er die mandantenspezifische Konfiguration der Anwendung verwalten, z. B. die SSO-Konfiguration, die Bereitstellung und Benutzerzuweisungen.

Ein Besitzer kann außerdem andere Besitzer hinzufügen oder entfernen. Im Gegensatz zu der zugewiesenen Rolle „Anwendungsadministrator“ können Besitzende nur die Anwendungen verwalten, die sie besitzen.

Berechtigungen als Gruppenbesitzer

Wenn ein Benutzer eine Gruppe erstellt, wird er automatisch als Besitzer für diese Gruppe hinzugefügt. Als Besitzer kann der Benutzer die Eigenschaften der Gruppe (z. B. den Namen) und die Gruppenmitgliedschaft verwalten.

Ein Besitzer kann außerdem andere Besitzer hinzufügen oder entfernen. Im Gegensatz zu denjenigen Benutzenden, denen mindestens die Rolle Gruppenadministrator zugewiesen wurde, können Besitzende nur die Gruppen verwalten, die ihnen gehören, und sie können nur dann Gruppenmitglieder hinzufügen oder entfernen, wenn der Mitgliedschaftstyp der Gruppe Zugewiesen wurde.

Informationen zum Zuweisen eines Gruppenbesitzers finden Sie unter Verwalten von Besitzern für eine Gruppe.

Informationen zur Verwendung von Privileged Access Management (PIM), um eine Gruppe für eine Rollenzuweisung zu qualifizieren, finden Sie unter Verwenden von Microsoft Entra-Gruppen zum Verwalten von Rollenzuweisungen.

Besitzerberechtigungen

In den folgenden Tabellen werden die speziellen Berechtigungen in Microsoft Entra ID beschrieben, über die Mitgliedsbenutzer für Objekte in ihrem Besitz verfügen. Benutzer verfügen über diese Berechtigungen nur für Objekte, deren Besitzer sie sind.

Anwendungsregistrierungen im Besitz des Benutzers

Benutzer können die folgenden Aktionen für Registrierungen von Anwendungen ausführen, deren Besitzer sie sind:

| Aktion | Beschreibung |

|---|---|

| microsoft.directory/applications/audience/update | Aktualisieren Sie die applications.audience-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/applications/authentication/update | Aktualisieren Sie die applications.authentication-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/applications/basic/update | Aktualisieren sie grundlegende Eigenschaften für Anwendungen in Microsoft Entra ID. |

| microsoft.directory/applications/credentials/update | Aktualisieren Sie die applications.credentials-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/applications/delete | Löschen Sie Anwendungen in Microsoft Entra ID. |

| microsoft.directory/applications/owners/update | Aktualisieren Sie die applications.owners-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/applications/permissions/update | Aktualisieren Sie die applications.permissions-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/applications/policies/update | Aktualisieren Sie die applications.policies-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/applications/restore | Stellen Sie Anwendungen in Microsoft Entra ID wieder her. |

Unternehmensanwendungen im Besitz des Benutzers

Benutzer können die folgenden Aktionen für Unternehmensanwendungen ausführen, deren Besitzer sie sind. Eine Unternehmensanwendung besteht aus dem Dienstprinzipal, einer oder mehrerer Anwendungsrichtlinien und manchmal einem Anwendungsobjekt im selben Mandanten wie der Dienstprinzipal.

| Aktion | Beschreibung |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | Lesen sämtlicher Eigenschaften von Überwachungsprotokollen in Microsoft Entra ID (einschließlich privilegierter Eigenschaften). |

| microsoft.directory/policies/basic/update | Aktualisieren Sie grundlegende Eigenschaften für Richtlinien in Microsoft Entra ID. |

| microsoft.directory/policies/delete | Löschen Sie Richtlinien in Microsoft Entra ID. |

| microsoft.directory/policies/owners/update | Aktualisieren Sie die policies.owners-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | Aktualisieren Sie die servicePrincipals.appRoleAssignedTo-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | Aktualisieren Sie die users.appRoleAssignments-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/audience/update | Aktualisieren Sie die servicePrincipals.audience-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/authentication/update | Aktualisieren Sie die servicePrincipals.authentication-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/basic/update | Aktualisieren Sie grundlegende Eigenschaften für Dienstprinzipale in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/credentials/update | Aktualisieren Sie die servicePrincipals.credentials-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/delete | Löschen Sie Dienstprinzipale in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/owners/update | Aktualisieren Sie die servicePrincipals.owners-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/permissions/update | Aktualisieren Sie die servicePrincipals.permissions-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/servicePrincipals/policies/update | Aktualisieren Sie die servicePrincipals.policies-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/signInReports/allProperties/read | Lesen sämtlicher Eigenschaften für Anmeldeberichte in Microsoft Entra ID (einschließlich privilegierter Eigenschaften). |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | Verwalten der Geheimnisse und Anmeldeinformationen für die Anwendungsbereitstellung |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | Starten, Neustarten und Anhalten von Synchronisierungsaufträgen für die Anwendungsbereitstellung |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | Erstellen und Verwalten von Synchronisierungsaufträgen und -schemas für die Anwendungsbereitstellung |

| microsoft.directory/servicePrincipals/synchronization/standard/read | Lesen von Bereitstellungseinstellungen, die Ihrem Dienstprinzipal zugeordnet sind |

Geräte im Besitz des Benutzers

Benutzer können die folgenden Aktionen für Geräte ausführen, deren Besitzer sie sind:

| Aktion | Beschreibung |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | Aktualisieren Sie die devices.bitLockerRecoveryKeys-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/devices/disable | Deaktivieren Sie Geräte in Microsoft Entra ID. |

Gruppen im Besitz des Benutzers

Benutzer können die folgenden Aktionen für Gruppen ausführen, deren Besitzer sie sind.

Hinweis

Besitzende dynamischer Mitgliedergruppen müssen über die Rolle „Gruppenadministrator“, „Intune-Administrator“ oder „Benutzeradministrator“ verfügen, um Regeln für dynamische Mitgliedergruppen bearbeiten zu können. Weitere Informationen finden Sie unter Erstellen oder Aktualisieren einer dynamischen Mitgliedergruppe in Microsoft Entra ID.

| Aktion | Beschreibung |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | Aktualisieren Sie die groups.appRoleAssignments-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/groups/basic/update | Aktualisieren sie grundlegende Eigenschaften für Gruppen in Microsoft Entra ID. |

| microsoft.directory/groups/delete | Löscht Gruppen in Microsoft Entra ID. |

| microsoft.directory/groups/members/update | Aktualisieren Sie die groups.members-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/groups/owners/update | Aktualisieren Sie die groups.owners-Eigenschaft in Microsoft Entra ID. |

| microsoft.directory/groups/restore | Wiederherstellen von Gruppen in Microsoft Entra ID. |

| microsoft.directory/groups/settings/update | Aktualisieren Sie die groups.settings-Eigenschaft in Microsoft Entra ID. |

Nächste Schritte

Weitere Informationen zur Einstellung Zugriffseinschränkungen für Gastbenutzer finden Sie unter Einschränken von Gastzugriffsberechtigungen in Microsoft Entra ID.

Weitere Informationen zum Zuweisen von Microsoft Entra-Administratorrollen finden Sie unter Zuweisen eines Benutzers zu Administratorrollen in Microsoft Entra ID.

Informationen dazu, wie der Zugriff auf Ressourcen in Microsoft Azure gesteuert wird, finden Sie unter Grundlegendes zum Zugriff auf Ressourcen in Azure.