Microsoft Entra External ID ermöglicht Ihrer Organisation die Verwaltung der Kundenidentitäten und die sichere Steuerung des Zugriffs auf Ihre öffentlichen Anwendungen und APIs. Anwendungen, bei denen Ihre Kundinnen und Kunden Ihre Produkte kaufen, Ihre Dienste abonnieren oder auf ihr Konto und ihre Daten zugreifen können. Ihre Kundinnen und Kunden müssen sich nur einmal auf einem Gerät oder bei einem Webbrowser anmelden und haben dann Zugriff auf alle Ihre Anwendungen, für die Sie ihnen Berechtigungen erteilt haben.

Damit sich Ihre Anwendung mit External ID anmelden kann, müssen Sie Ihre App mit der External ID registrieren. Durch die App-Registrierung wird eine Vertrauensstellung zwischen der App und External ID eingerichtet.

Bei der App-Registrierung geben Sie den Umleitungs-URI an. Der Umleitungs-URI ist der Endpunkt, an den die Benutzerinnen bzw. Benutzer nach Abschluss der Authentifizierung von External ID umgeleitet werden. Beim App-Registrierungsprozess wird eine Anwendungs-ID generiert, die auch als Client-ID bezeichnet wird und Ihre App eindeutig identifiziert.

External ID unterstützt die Authentifizierung für verschiedene moderne Anwendungsarchitekturen, z. B. Web-App oder Single-Page-Webanwendung. Die Interaktion der einzelnen Anwendungstypen mit dem externen Mandanten ist unterschiedlich, daher müssen Sie den Anwendungstyp angeben, den Sie registrieren möchten.

In diesem Artikel erfahren Sie, wie Sie eine Anwendung in Ihrem externen Mandanten registrieren.

Registrieren Ihrer Single-Page-Webanwendung

Externe ID unterstützt die Authentifizierung für Einzelseiten-Apps (SPAs).

Die folgenden Schritte zeigen, wie Sie Ihre SPA im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Geben Sie auf der daraufhin angezeigten Seite Anwendung registrieren die Registrierungsinformationen Ihrer Anwendung ein:

Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzer*innen der Anwendung angezeigt werden soll (z. B. ciam-client-app).

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie unter Umleitungs-URI (optional) die Option Single-Page-Webanwendung (SPA) aus, und geben Sie http://localhost:3000/ in das Feld „URL“ ein.

Wählen Sie Registrieren.

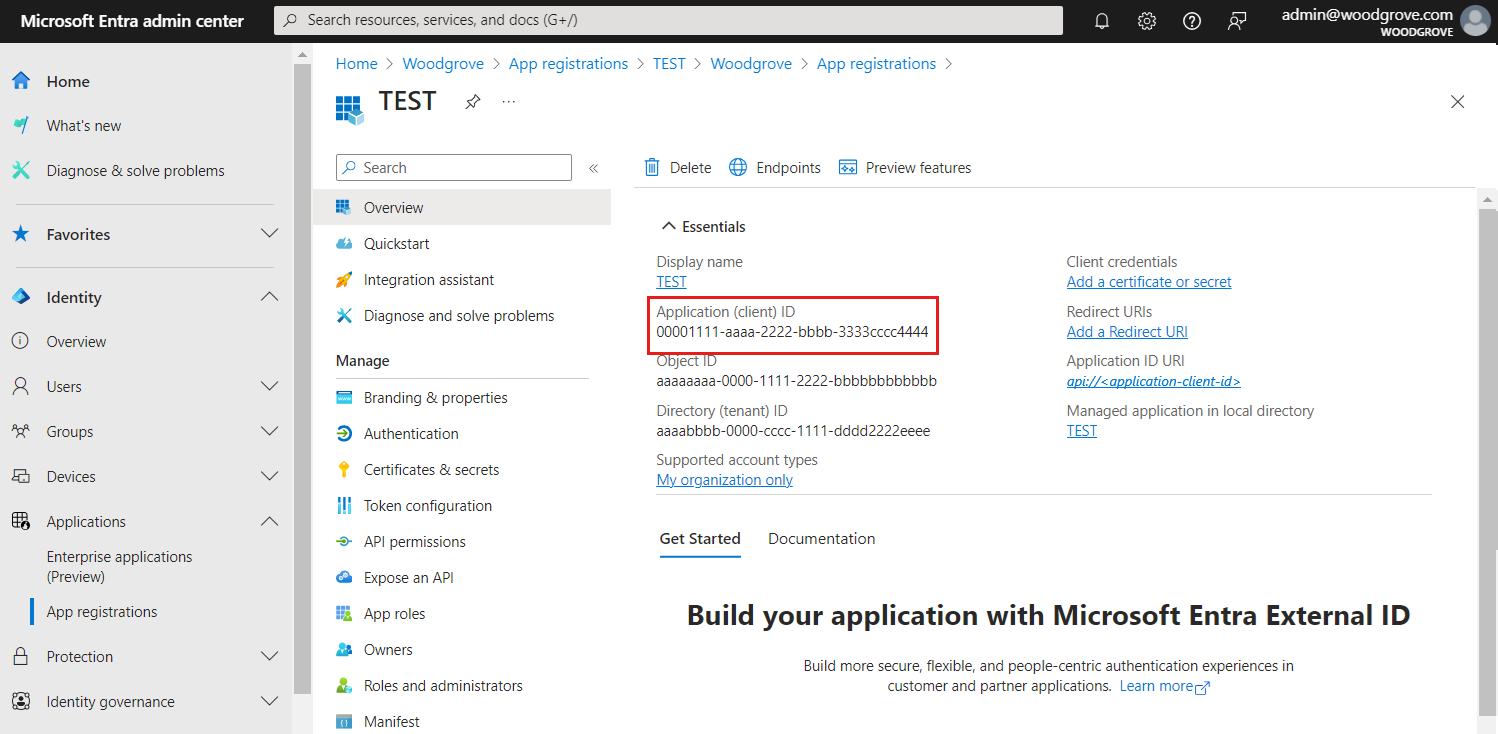

Der Bereich Übersicht der Anwendung wird angezeigt, wenn die Registrierung abgeschlossen ist. Notieren Sie sich die Verzeichnis-ID (Mandant) und die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Umleitungs-URI

Der Umleitungs-URI ist der Endpunkt, an den die Benutzerin bzw. der Benutzer vom Autorisierungsserver (in diesem Fall Microsoft Entra ID) nach Abschluss ihrer/seiner Interaktion gesendet wird und an den bei erfolgreicher Autorisierung ein Zugriffstoken oder Autorisierungscode gesendet wird.

In einer Produktionsanwendung handelt es sich in der Regel um einen öffentlich zugänglichen Endpunkt, an dem Ihre App ausgeführt wird, etwa um https://contoso.com/auth-response.

Während der Anwendungsentwicklung können Sie den Endpunkt hinzufügen, an dem die Anwendung lokal lauscht, etwa http://localhost:3000.. Sie können Umleitungs-URIs in Ihren registrierten Anwendungen jederzeit hinzufügen und ändern.

Für Umleitungs-URIs gelten die folgenden Einschränkungen:

Die Antwort-URL muss mit dem Schema https beginnen, sofern Sie keine localhost-Umleitungs-URL verwenden.

Bei der Antwort-URL muss die Groß-/Kleinschreibung beachtet werden. Die Groß-/Kleinschreibung muss der Groß-/Kleinschreibung des URL-Pfads Ihrer ausgeführten Anwendung entsprechen. Wenn Ihre Anwendung beispielsweise als Teil des Pfads .../abc/response-oidc enthält, geben Sie in der Antwort-URL nicht .../ABC/response-oidc an. Weil der Webbrowser bei Pfaden die Groß-/Kleinschreibung beachtet, werden Cookies, die .../abc/response-oidc zugeordnet sind, möglicherweise ausgeschlossen, wenn eine Umleitung an die anders geschriebene (nicht übereinstimmende) URL .../ABC/response-oidc erfolgt.

Die Antwort-URL sollte den nachgestellten Schrägstrich einschließen oder ausschließen, je nachdem, wie Ihre Anwendung dies erwartet. Beispielsweise könnten https://contoso.com/auth-response und https://contoso.com/auth-response/ in Ihrer Anwendung als nicht übereinstimmende URLs behandelt werden.

Administratoreinwilligung erteilen

Nachdem Sie die Anwendung registriert haben, wird ihr die Berechtigung User.Read zugewiesen. Da der Mandant jedoch ein externer Mandant ist, können die Kundenbenutzer selbst in diese Berechtigung einwilligen. Als Administrator müssen Sie im Namen aller Benutzer im Mandanten dieser Berechtigung zustimmen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um die Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

- Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für die Berechtigung unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Erteilen von API-Berechtigungen (optional)

Wenn Ihre SPA eine API aufrufen muss, müssen Sie Ihrer SPA API-Berechtigungen erteilen, damit sie die API aufrufen kann. Sie müssen auch die Web-API registrieren, die Sie aufrufen müssen.

Führen Sie die folgenden Schritte aus, um Ihrer Clientanwendung (ciam-client-app) API-Berechtigungen zuzuweisen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

Wählen Sie die Registerkarte Von meiner Organisation verwendete APIs aus.

Wählen Sie in der Liste der APIs die API aus, z. B. ciam-ToDoList-api.

Wählen Sie Delegierte Berechtigungen aus.

Wählen Sie in der Berechtigungsliste ToDoList.Read, ToDoList.ReadWrite aus (verwenden Sie bei Bedarf das Suchfeld).

Wählen Sie die Schaltfläche Berechtigungen hinzufügen aus. An diesem Punkt haben Sie die Berechtigungen ordnungsgemäß zugewiesen. Da der Mandant jedoch der Mandant eines Kunden ist, können die Consumer-Benutzer selbst diesen Berechtigungen nicht zustimmen. Um dieses Problem zu beheben, müssen Sie als Administrator im Namen aller Benutzer im Mandanten diesen Berechtigungen zustimmen:

Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für beide Bereiche unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Wählen Sie in der Liste Konfigurierte Berechtigungen die Berechtigungen ToDoList.Read und ToDoList.ReadWrite nacheinander aus, und kopieren Sie dann den vollständigen URI der Berechtigung zur späteren Verwendung. Der vollständige Berechtigungs-URI ähnelt api://{clientId}/{ToDoList.Read} oder api://{clientId}/{ToDoList.ReadWrite}.

Wenn Sie erfahren möchten, wie Sie die Berechtigungen durch Hinzufügen eines Links verfügbar machen können, wechseln Sie zum Abschnitt Web-API.

Testen des Benutzerflusses (optional)

Um einen Benutzerfluss mit dieser App-Registrierung zu testen, aktivieren Sie den impliziten Genehmigungsfluss für die Authentifizierung.

Wichtig

Der implizite Fluss sollte nur zu Testzwecken und nicht zur Authentifizierung von benutzenden Personen in Ihren Produktionsapps verwendet werden. Nachdem Sie die Tests abgeschlossen haben, empfehlen wir, sie zu entfernen.

Führen Sie die folgenden Schritte aus, um den impliziten Fluss zu aktivieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

- Browsen Sie zu Identität>Anwendungen>App-Registrierungen.

- Wählen Sie die App-Registrierung aus, die Sie erstellt haben.

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Aktivieren Sie unter Implizite Genehmigung und Hybridflows das Kontrollkästchen ID-Token (für implizite und Hybridflows verwendet).

- Wählen Sie Speichern.

Registrieren Ihrer Web-App

Die externe ID unterstützt die Authentifizierung für Web-Apps.

Die folgenden Schritte zeigen, wie Sie Ihre Web-App im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Geben Sie auf der daraufhin angezeigten Seite Anwendung registrieren die Registrierungsinformationen Ihrer Anwendung ein:

Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzer*innen der Anwendung angezeigt werden soll (z. B. ciam-client-app).

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie unter Umleitungs-URI (optional) die Option Web aus, und geben Sie in das URL-Feld eine URL wie http://localhost:3000/ ein.

Wählen Sie Registrieren aus.

Der Bereich Übersicht der Anwendung wird angezeigt, wenn die Registrierung abgeschlossen ist. Notieren Sie sich die Verzeichnis-ID (Mandant) und die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Umleitungs-URI

Der Umleitungs-URI ist der Endpunkt, an den die Benutzerin bzw. der Benutzer vom Autorisierungsserver (in diesem Fall Microsoft Entra ID) nach Abschluss ihrer/seiner Interaktion gesendet wird und an den bei erfolgreicher Autorisierung ein Zugriffstoken oder Autorisierungscode gesendet wird.

In einer Produktionsanwendung handelt es sich in der Regel um einen öffentlich zugänglichen Endpunkt, an dem Ihre App ausgeführt wird, etwa um https://contoso.com/auth-response.

Während der Anwendungsentwicklung können Sie den Endpunkt hinzufügen, an dem die Anwendung lokal lauscht, etwa http://localhost:3000.. Sie können Umleitungs-URIs in Ihren registrierten Anwendungen jederzeit hinzufügen und ändern.

Für Umleitungs-URIs gelten die folgenden Einschränkungen:

Die Antwort-URL muss mit dem Schema https beginnen, sofern Sie keine localhost-Umleitungs-URL verwenden.

Bei der Antwort-URL muss die Groß-/Kleinschreibung beachtet werden. Die Groß-/Kleinschreibung muss der Groß-/Kleinschreibung des URL-Pfads Ihrer ausgeführten Anwendung entsprechen. Wenn Ihre Anwendung beispielsweise als Teil des Pfads .../abc/response-oidc enthält, geben Sie in der Antwort-URL nicht .../ABC/response-oidc an. Weil der Webbrowser bei Pfaden die Groß-/Kleinschreibung beachtet, werden Cookies, die .../abc/response-oidc zugeordnet sind, möglicherweise ausgeschlossen, wenn eine Umleitung an die anders geschriebene (nicht übereinstimmende) URL .../ABC/response-oidc erfolgt.

Die Antwort-URL sollte den nachgestellten Schrägstrich einschließen oder ausschließen, je nachdem, wie Ihre Anwendung dies erwartet. Beispielsweise könnten https://contoso.com/auth-response und https://contoso.com/auth-response/ in Ihrer Anwendung als nicht übereinstimmende URLs behandelt werden.

Administratoreinwilligung erteilen

Nachdem Sie die Anwendung registriert haben, wird ihr die Berechtigung User.Read zugewiesen. Da der Mandant jedoch ein externer Mandant ist, können die Kundenbenutzer selbst in diese Berechtigung einwilligen. Als Administrator müssen Sie im Namen aller Benutzer im Mandanten dieser Berechtigung zustimmen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um die Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

- Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für die Berechtigung unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Erstellen eines Clientgeheimnisses

Erstellen Sie einen geheimen Clientschlüssel für die registrierte Anwendung. Die Anwendung verwendet den geheimen Clientschlüssel beim Anfordern von Token als Identitätsnachweis.

- Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

- Wählen Sie unter Verwalten die Option Zertifikate und Geheimnisse aus.

- Wählen Sie Neuer geheimer Clientschlüssel.

- Geben Sie im Feld Beschreibung eine Beschreibung für das Clientgeheimnis ein (z. B. Ciam-App-Clientgeheimnis).

- Wählen Sie unter Gültig bis einen Gültigkeitszeitraum für den geheimen Schlüssel (gemäß den jeweiligen Sicherheitsregeln Ihrer Organisation) und dann Hinzufügen aus.

- Notieren Sie den Wert des Geheimnisses. Dieser Wert wird in einem späteren Schritt für die Konfiguration verwendet. Der Wert des Geheimnisses wird nicht noch mal angezeigt und kann nicht anderweitig abgerufen werden, nachdem Sie die Seite Zertifikate & Geheimnisse verlassen haben. Notieren Sie sich diesen daher unbedingt.

Erteilen von API-Berechtigungen (optional)

Wenn Ihre Web-App eine API aufrufen muss, müssen Sie Ihrer Web-App API-Berechtigungen erteilen, damit sie die API aufrufen kann. Sie müssen auch die Web-API registrieren, die Sie aufrufen müssen.

Führen Sie die folgenden Schritte aus, um Ihrer Clientanwendung (ciam-client-app) API-Berechtigungen zuzuweisen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

Wählen Sie die Registerkarte Von meiner Organisation verwendete APIs aus.

Wählen Sie in der Liste der APIs die API aus, z. B. ciam-ToDoList-api.

Wählen Sie Delegierte Berechtigungen aus.

Wählen Sie in der Berechtigungsliste ToDoList.Read, ToDoList.ReadWrite aus (verwenden Sie bei Bedarf das Suchfeld).

Wählen Sie die Schaltfläche Berechtigungen hinzufügen aus. An diesem Punkt haben Sie die Berechtigungen ordnungsgemäß zugewiesen. Da der Mandant jedoch der Mandant eines Kunden ist, können die Consumer-Benutzer selbst diesen Berechtigungen nicht zustimmen. Um dieses Problem zu beheben, müssen Sie als Administrator im Namen aller Benutzer im Mandanten diesen Berechtigungen zustimmen:

Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für beide Bereiche unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Wählen Sie in der Liste Konfigurierte Berechtigungen die Berechtigungen ToDoList.Read und ToDoList.ReadWrite nacheinander aus, und kopieren Sie dann den vollständigen URI der Berechtigung zur späteren Verwendung. Der vollständige Berechtigungs-URI ähnelt api://{clientId}/{ToDoList.Read} oder api://{clientId}/{ToDoList.ReadWrite}.

Testen des Benutzerflusses (optional)

Um einen Benutzerfluss mit dieser App-Registrierung zu testen, aktivieren Sie den impliziten Genehmigungsfluss für die Authentifizierung.

Wichtig

Der implizite Fluss sollte nur zu Testzwecken und nicht zur Authentifizierung von benutzenden Personen in Ihren Produktionsapps verwendet werden. Nachdem Sie die Tests abgeschlossen haben, empfehlen wir, sie zu entfernen.

Führen Sie die folgenden Schritte aus, um den impliziten Fluss zu aktivieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

- Browsen Sie zu Identität>Anwendungen>App-Registrierungen.

- Wählen Sie die App-Registrierung aus, die Sie erstellt haben.

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Aktivieren Sie unter Implizite Genehmigung und Hybridflows das Kontrollkästchen ID-Token (für implizite und Hybridflows verwendet).

- Wählen Sie Speichern.

Registrieren Ihrer Web-API

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Geben Sie auf der daraufhin angezeigten Seite Anwendung registrieren die Registrierungsinformationen Ihrer Anwendung ein:

Geben Sie im Abschnitt „Name“ einen aussagekräftigen Anwendungsnamen ein, der den Benutzerinnen bzw. Benutzern der Anwendung angezeigt werden soll (beispielsweise ciam-client-app).

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren aus, um die Anwendung zu erstellen.

Der Bereich Übersicht der Anwendung wird angezeigt, wenn die Registrierung abgeschlossen ist. Notieren Sie sich die Verzeichnis-ID (Mandant) und die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Berechtigungen verfügbar machen

Eine API muss mindestens einen Bereich (auch Delegierte Berechtigung genannt) veröffentlichen, damit die Clientanwendungen erfolgreich ein Zugriffstoken für einen Benutzer abrufen können. Führen Sie die folgenden Schritte aus, um einen Bereich zu veröffentlichen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte API-Anwendung (ciam-ToDoList-api) aus, um ihre Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option Eine API verfügbar machen aus.

Wählen Sie oben auf der Seite neben Anwendungs-ID-URI den Link Hinzufügen aus, um einen für diese Anwendung eindeutigen URI zu generieren.

Akzeptieren Sie den vorgeschlagenen Anwendungs-ID-URI, z. B. api://{clientId}, und wählen Sie Speichern aus. Wenn Ihre Webanwendung ein Zugriffstoken für die Web-API anfordert, fügt sie diesen URI als Präfix für jeden Bereich hinzu, den Sie für die API definieren.

Wählen Sie unter Durch diese API definierte Bereiche die Option Bereich hinzufügen aus.

Geben Sie die folgenden Werte ein, die Lesezugriff auf die API definieren, und wählen Sie dann Bereich hinzufügen aus, um Ihre Änderungen zu speichern:

| Eigenschaft |

Wert |

| Bereichsname |

ToDoList.Read |

| Zum Einwilligen berechtigte Personen |

Nur Administratoren |

| Anzeigename der Administratoreinwilligung |

ToDo-Liste des Benutzers/der Benutzerin mit „ToDoListApi“ lesen |

| Beschreibung der Administratoreinwilligung |

Geben Sie der App Lesezugriff auf die ToDo-Liste des Benutzers/der Benutzerin mithilfe von „ToDoListApi“. |

| Zustand |

Enabled |

Wählen Sie erneut Bereich hinzufügen aus, und geben Sie die folgenden Werte ein, die einen Bereich für Lese- und Schreibzugriff auf die API definieren. Klicken Sie auf Bereich hinzufügen, um Ihre Änderungen zu speichern:

| Eigenschaft |

Wert |

| Bereichsname |

ToDoList.ReadWrite |

| Zum Einwilligen berechtigte Personen |

Nur Administratoren |

| Anzeigename der Administratoreinwilligung |

ToDo-Liste des Benutzers mit der „ToDoListApi“ lesen und schreiben |

| Beschreibung der Administratoreinwilligung |

Erlauben Sie der App das Lesen und Schreiben der ToDo-Liste des Benutzers mit Hilfe der „ToDoListApi“. |

| Zustand |

Aktiviert |

Wählen Sie unter Verwalten die Option Manifest aus, um den API-Manifest-Editor zu öffnen.

Legen Sie die Eigenschaft accessTokenAcceptedVersion auf 2 fest.

Wählen Sie Speichern aus.

Erfahren Sie mehr über das Prinzip der geringsten Rechte beim Veröffentlichen von Berechtigungen für eine Web-API.

Hinzufügen von App-Rollen

Eine API muss mindestens eine Anwendungsrolle für Anwendungen veröffentlichen, die auch als Anwendungsberechtigung bezeichnet wird, damit die Clientanwendungen selbst ein Zugriffstoken erhalten können. Anwendungsberechtigungen sind der Typ von Berechtigungen, die APIs veröffentlichen sollten, wenn sie Clientanwendungen eine erfolgreiche Authentifizierung als sie selbst ermöglichen wollen und keine Benutzerinnen bzw. Benutzer anmelden müssen. Befolgen Sie die folgenden Schritte, um eine Anwendungsberechtigung zu veröffentlichen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-ToDoList-api) aus, um ihre Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option Anwendungsrollen aus.

Wählen Sie App-Rolle erstellen aus, und geben Sie die folgenden Werte ein. Wählen Sie dann Anwenden aus, um Ihre Änderungen zu speichern:

| Eigenschaft |

Wert |

| `Display name` |

ToDoList.Read.All |

| Zulässige Mitgliedstypen |

Anwendungen |

| Wert |

ToDoList.Read.All |

| BESCHREIBUNG |

Geben Sie der App Lesezugriff auf die ToDo-Liste aller Benutzer*innen mithilfe von „ToDoListApi“. |

Wählen Sie erneut App-Rolle erstellen aus, und geben Sie die folgenden Werte für die zweite App-Rolle ein. Wählen Sie dann Anwenden aus, um Ihre Änderungen zu speichern:

| Eigenschaft |

Wert |

| `Display name` |

ToDoList.ReadWrite.All |

| Zulässige Mitgliedstypen |

Anwendungen |

| Wert |

ToDoList.ReadWrite.All |

| BESCHREIBUNG |

Geben Sie der App Lese- und Schreibzugriff auf die ToDo-Liste eines jeden Benutzers mit Hilfe der „ToDoListApi“. |

Registrieren der Desktop-App oder mobilen App

Die folgenden Schritte veranschaulichen, wie Sie Ihre Anwendung im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Geben Sie auf der daraufhin angezeigten Seite Anwendung registrieren die Registrierungsinformationen Ihrer Anwendung ein:

Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzer*innen der Anwendung angezeigt werden soll (z. B. ciam-client-app).

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie unter Umleitungs-URI (optional) die Option Mobile Apps und Desktopanwendungen aus, und geben Sie dann im Feld „URL“ einen URI mit einem eindeutigen Schema ein. Der Umleitungs-URI der Electron-Desktopanwendung ähnelt beispielsweise http://localhost, während der einer .NET Multi-Plattform-Anwendungsoberfläche (MAUI) msal{ClientId}://auth ähnelt.

Wählen Sie Registrieren.

Der Bereich Übersicht der Anwendung wird angezeigt, wenn die Registrierung abgeschlossen ist. Notieren Sie sich die Verzeichnis-ID (Mandant) und die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Administratoreinwilligung erteilen

Nachdem Sie die Anwendung registriert haben, wird ihr die Berechtigung User.Read zugewiesen. Da der Mandant jedoch ein externer Mandant ist, können die Kundenbenutzer selbst in diese Berechtigung einwilligen. Als Administrator müssen Sie im Namen aller Benutzer im Mandanten dieser Berechtigung zustimmen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um die Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

- Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für die Berechtigung unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Erteilen von API-Berechtigungen (optional)

Wenn Ihre mobile App eine API aufrufen muss, müssen Sie Ihrer mobilen App API-Berechtigungen erteilen, damit sie die API aufrufen kann. Sie müssen auch die Web-API registrieren, die Sie aufrufen müssen.

Führen Sie die folgenden Schritte aus, um Ihrer Clientanwendung (ciam-client-app) API-Berechtigungen zuzuweisen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

Wählen Sie die Registerkarte Von meiner Organisation verwendete APIs aus.

Wählen Sie in der Liste der APIs die API aus, z. B. ciam-ToDoList-api.

Wählen Sie Delegierte Berechtigungen aus.

Wählen Sie in der Berechtigungsliste ToDoList.Read, ToDoList.ReadWrite aus (verwenden Sie bei Bedarf das Suchfeld).

Wählen Sie die Schaltfläche Berechtigungen hinzufügen aus. An diesem Punkt haben Sie die Berechtigungen ordnungsgemäß zugewiesen. Da der Mandant jedoch der Mandant eines Kunden ist, können die Consumer-Benutzer selbst diesen Berechtigungen nicht zustimmen. Um dieses Problem zu beheben, müssen Sie als Administrator im Namen aller Benutzer im Mandanten diesen Berechtigungen zustimmen:

Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für beide Bereiche unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Wählen Sie in der Liste Konfigurierte Berechtigungen die Berechtigungen ToDoList.Read und ToDoList.ReadWrite nacheinander aus, und kopieren Sie dann den vollständigen URI der Berechtigung zur späteren Verwendung. Der vollständige Berechtigungs-URI ähnelt api://{clientId}/{ToDoList.Read} oder api://{clientId}/{ToDoList.ReadWrite}.

Testen des Benutzerflusses (optional)

Um einen Benutzerfluss mit dieser App-Registrierung zu testen, aktivieren Sie den impliziten Genehmigungsfluss für die Authentifizierung.

Wichtig

Der implizite Fluss sollte nur zu Testzwecken und nicht zur Authentifizierung von benutzenden Personen in Ihren Produktionsapps verwendet werden. Nachdem Sie die Tests abgeschlossen haben, empfehlen wir, sie zu entfernen.

Führen Sie die folgenden Schritte aus, um den impliziten Fluss zu aktivieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

- Browsen Sie zu Identität>Anwendungen>App-Registrierungen.

- Wählen Sie die App-Registrierung aus, die Sie erstellt haben.

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Aktivieren Sie unter Implizite Genehmigung und Hybridflows das Kontrollkästchen ID-Token (für implizite und Hybridflows verwendet).

- Wählen Sie Speichern.

Registrieren der Daemon-App

Die folgenden Schritte zeigen, wie Sie Ihre Daemon-App im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Geben Sie auf der daraufhin angezeigten Seite Anwendung registrieren die Registrierungsinformationen Ihrer Anwendung ein:

Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzern der Anwendung angezeigt werden soll (beispielsweise ciam-client-app).

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren.

Der Bereich Übersicht der Anwendung wird angezeigt, wenn die Registrierung abgeschlossen ist. Notieren Sie sich die Verzeichnis-ID (Mandant) und die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Gewähren von API-Berechtigungen

Eine Daemon-App meldet sich mithilfe des OAuth 2.0-Clientanmeldeinformationsflows als sich selbst an. Sie erteilen Anwendungsberechtigungen (App-Rollen), die für Apps erforderlich sind, die sich als sie selbst authentifizieren. Sie müssen auch die Web-API registrieren, die Ihre Daemon-App aufrufen muss.

Wählen Sie auf der Seite Anwendungsregistrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

Wählen Sie die Registerkarte Von meiner Organisation verwendete APIs aus.

Wählen Sie in der Liste der APIs die API aus, z. B. ciam-ToDoList-api.

Wählen Sie die Option Anwendungsberechtigungen aus. Wir wählen diese Option aus, weil sich die App nicht im Namen eines Benutzers oder einer Benutzerin, sondern selbst anmeldet.

Wählen Sie in der Berechtigungsliste TodoList.Read.All, ToDoList.ReadWrite.All aus (verwenden Sie bei Bedarf das Suchfeld).

Wählen Sie die Schaltfläche Berechtigungen hinzufügen aus.

An diesem Punkt haben Sie die Berechtigungen ordnungsgemäß zugewiesen. Da die Daemon-App jedoch keine Interaktion mit Benutzerinnen oder Benutzern zulässt, können die Benutzerinnen und Benutzer selbst diesen Berechtigungen nicht zustimmen. Um dieses Problem zu beheben, müssen Sie als Administrator im Namen aller Benutzer im Mandanten diesen Berechtigungen zustimmen:

- Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für beide Berechtigungen unter Status der Status Gewährt für <Name Ihres Mandanten> angezeigt wird.

Testen des Benutzerflusses (optional)

Um einen Benutzerfluss mit dieser App-Registrierung zu testen, aktivieren Sie den impliziten Genehmigungsfluss für die Authentifizierung.

Wichtig

Der implizite Fluss sollte nur zu Testzwecken und nicht zur Authentifizierung von benutzenden Personen in Ihren Produktionsapps verwendet werden. Nachdem Sie die Tests abgeschlossen haben, empfehlen wir, sie zu entfernen.

Führen Sie die folgenden Schritte aus, um den impliziten Fluss zu aktivieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

- Browsen Sie zu Identität>Anwendungen>App-Registrierungen.

- Wählen Sie die App-Registrierung aus, die Sie erstellt haben.

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Aktivieren Sie unter Implizite Genehmigung und Hybridflows das Kontrollkästchen ID-Token (für implizite und Hybridflows verwendet).

- Wählen Sie Speichern.

Registrieren einer Microsoft Graph-API-Anwendung

Damit Ihre Anwendung Benutzer mit Microsoft Entra anmelden kann, muss Microsoft Entra External ID auf die von Ihnen erstellte Anwendung aufmerksam gemacht werden. Durch die App-Registrierung wird eine Vertrauensstellung zwischen der Anwendung und Microsoft Entra eingerichtet. Wenn Sie eine Anwendung registrieren, generiert External ID einen eindeutigen Bezeichner, die Anwendungs-ID (Client). Dieser Wert wird zum Identifizieren Ihrer Anwendung beim Erstellen von Authentifizierungsanforderungen verwendet.

Die folgenden Schritte veranschaulichen, wie Sie Ihre Anwendung im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Auf der Seite Anwendung registrieren die angezeigt wird.

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzern der Anwendung angezeigt wird (z. B. ciam-client-app).

- Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren.

Der Bereich Übersicht der Anwendung wird bei erfolgreicher Registrierung angezeigt. Notieren Sie sich die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Gewähren von API-Zugriff für Ihre Anwendung

Damit Ihre Anwendung auf Daten in der Microsoft Graph-API zugreifen kann, erteilen Sie der registrierten Anwendung die relevanten Anwendungsberechtigungen. Die effektiven Berechtigungen Ihrer Anwendung entsprechen der vollen Stufe der Berechtigungen, die anhand der Berechtigung impliziert werden. Um zum Beispiel jeden Benutzer in Ihrem externen Mandanten zu erstellen, zu lesen, zu aktualisieren und zu löschen, fügen Sie die Berechtigung „User.ReadWrite.All“ hinzu.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

Wählen Sie die Registerkarte Microsoft-APIs und dann Microsoft Graph aus.

Wählen Sie Anwendungsberechtigungen.

Erweitern Sie die entsprechende Berechtigungsgruppe, und aktivieren Sie das Kontrollkästchen neben der Berechtigung, die Sie Ihrer Verwaltungsanwendung gewähren möchten. Beispiel:

User>User.ReadWrite.All: Für Benutzermigrations- oder Benutzerverwaltungsszenarien

Group>Group.ReadWrite.All: Zum Erstellen von Gruppen, Lesen und Aktualisieren von Gruppenmitgliedschaften und Löschen von Gruppen

AuditLog>AuditLog.Read.All: Zum Lesen der Überwachungsprotokolle des Verzeichnisses.

Policy>Policy.ReadWrite.TrustFramework: Für CI-/CD-Szenarien (Continuous Integration/Continuous Delivery). Zum Beispiel für die Bereitstellung benutzerdefinierter Richtlinien mit Azure Pipelines.

Wählen Sie Berechtigungen hinzufügen aus. Warten Sie einige Minuten, bevor Sie mit dem nächsten Schritt fortfahren.

Wählen Sie Administratorzustimmung für (Name Ihres Mandanten) erteilen aus.

Wenn Sie derzeit nicht angemeldet sind, melden Sie sich mit einem Konto, dem mindestens die Rolle Cloudanwendungsadministrator zugewiesen wurde, bei Ihrem externen Mandanten an und wählen Sie Administratorzustimmung für (Name Ihres Mandanten) erteilen aus.

Wählen Sie Aktualisieren aus, und überprüfen Sie dann, ob „Gewährt für...“ unter Status angezeigt wird. Es kann einige Minuten dauern, bis die Berechtigungen weitergegeben wurden.

Nachdem Sie Ihre Anwendung registriert haben, müssen Sie ihr einen geheimen Clientschlüssel hinzufügen. Dieser geheime Clientschlüssel wird verwendet, um Ihre Anwendung für den Aufruf der Microsoft Graph-API zu authentifizieren.

Erstellen eines Clientgeheimnisses

Erstellen Sie einen geheimen Clientschlüssel für die registrierte Anwendung. Die Anwendung verwendet den geheimen Clientschlüssel beim Anfordern von Token als Identitätsnachweis.

- Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

- Wählen Sie unter Verwalten die Option Zertifikate und Geheimnisse aus.

- Wählen Sie Neuer geheimer Clientschlüssel.

- Geben Sie im Feld Beschreibung eine Beschreibung für das Clientgeheimnis ein (z. B. Ciam-App-Clientgeheimnis).

- Wählen Sie unter Gültig bis einen Gültigkeitszeitraum für den geheimen Schlüssel (gemäß den jeweiligen Sicherheitsregeln Ihrer Organisation) und dann Hinzufügen aus.

- Notieren Sie den Wert des Geheimnisses. Dieser Wert wird in einem späteren Schritt für die Konfiguration verwendet. Der Wert des Geheimnisses wird nicht noch mal angezeigt und kann nicht anderweitig abgerufen werden, nachdem Sie die Seite Zertifikate & Geheimnisse verlassen haben. Notieren Sie sich diesen daher unbedingt.

Testen des Benutzerflusses (optional)

Um einen Benutzerfluss mit dieser App-Registrierung zu testen, aktivieren Sie den impliziten Genehmigungsfluss für die Authentifizierung.

Wichtig

Der implizite Fluss sollte nur zu Testzwecken und nicht zur Authentifizierung von benutzenden Personen in Ihren Produktionsapps verwendet werden. Nachdem Sie die Tests abgeschlossen haben, empfehlen wir, sie zu entfernen.

Führen Sie die folgenden Schritte aus, um den impliziten Fluss zu aktivieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

- Browsen Sie zu Identität>Anwendungen>App-Registrierungen.

- Wählen Sie die App-Registrierung aus, die Sie erstellt haben.

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Aktivieren Sie unter Implizite Genehmigung und Hybridflows das Kontrollkästchen ID-Token (für implizite und Hybridflows verwendet).

- Wählen Sie Speichern.

Registrieren einer nativen Authentifizierungsanwendung

Damit Ihre Anwendung Benutzer mit Microsoft Entra anmelden kann, muss Microsoft Entra External ID auf die von Ihnen erstellte Anwendung aufmerksam gemacht werden. Durch die App-Registrierung wird eine Vertrauensstellung zwischen der Anwendung und Microsoft Entra eingerichtet. Wenn Sie eine Anwendung registrieren, generiert External ID einen eindeutigen Bezeichner, die Anwendungs-ID (Client). Dieser Wert wird zum Identifizieren Ihrer Anwendung beim Erstellen von Authentifizierungsanforderungen verwendet.

Die folgenden Schritte veranschaulichen, wie Sie Ihre Anwendung im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol  im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Auf der Seite Anwendung registrieren die angezeigt wird.

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzern der Anwendung angezeigt wird (z. B. ciam-client-app).

- Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren.

Der Bereich Übersicht der Anwendung wird bei erfolgreicher Registrierung angezeigt. Notieren Sie sich die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Administratoreinwilligung erteilen

Nachdem Sie die Anwendung registriert haben, wird ihr die Berechtigung User.Read zugewiesen. Da der Mandant jedoch ein externer Mandant ist, können die Kundenbenutzer selbst in diese Berechtigung einwilligen. Als Administrator müssen Sie im Namen aller Benutzer im Mandanten dieser Berechtigung zustimmen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um die Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

- Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für die Berechtigung unter Status der Status Erteilt für <Name Ihres Mandanten> angezeigt wird.

Aktivieren von öffentlichen clientbasierten und nativen Authentifizierungsflows

Um anzugeben, dass es sich bei dieser App um einen öffentlichen Client handelt und native Authentifizierung verwendet werden kann, aktivieren Sie öffentliche Clients und native Authentifizierungsflows:

- Wählen Sie auf der Seite „App-Registrierungen“ die App-Registrierung aus, für die Sie öffentliche clientbasierte und native Authentifizierungsflows aktivieren möchten.

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Aktivieren Sie unter Erweiterte Einstellungen die Option zum Zulassen öffentlicher Clientflows:

- Wählen Sie für Folgende Mobilgerät- und Desktopflows aktivieren die Option Ja aus.

- Wählen Sie für Native Authentifizierung aktivieren die Option Ja aus.

- Wählen Sie die Schaltfläche Speichern aus.

Nachdem Sie eine neue Anwendung registriert haben, finden Sie die Anwendungs-ID (Client-ID) in der Übersicht im Microsoft Entra Admin Center.

Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen) im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln. im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.