Hinzufügen von OpenID Connect als externer Identitätsanbieter (Vorschau)

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Indem Sie einen Verbund mit einem benutzerdefinierten OpenID Connect (OIDC)-Identitätsanbieter einrichten, können sich Benutzer mit ihren vorhandenen Konten vom externen Partneranbieter bei Ihren Anwendungen anmelden. Dieser OIDC-Partnerverbund ermöglicht die Authentifizierung mit verschiedenen Anbietern, die dem OpenID Connect-Protokoll entsprechen.

Wenn Sie den Anmeldeoptionen ihres Benutzerflusses einen OIDC-Identitätsanbieter hinzufügen, können sich Benutzer bei den registrierten Anwendungen registrieren und anmelden, die in diesem Benutzerablauf definiert sind. Dazu können sie ihre Anmeldeinformationen vom OIDC-Identitätsanbieter verwenden. (Erfahren Sie mehr über Authentifizierungsmethoden und Identitätsanbieter für Kunden.)

Voraussetzungen

- Ein externer Mandant.

- Eine registrierte Anwendung im Mandanten.

- Ein Benutzerflow für Registrierung und Anmeldung.

Einrichten Ihres OpenID Connect-Identitätsanbieters

Damit Sie Benutzer mit Ihrem Identitätsanbieter verbinden können, müssen Sie zuerst Ihren Identitätsanbieter vorbereiten, um Verbundanforderungen von Ihrem Microsoft Entra ID-Mandanten zu akzeptieren. Dazu müssen Sie Ihre Umleitungs-URIs auffüllen und sich bei Ihrem Identitätsanbieter registrieren, um erkannt zu werden.

Bevor Sie zum nächsten Schritt wechseln, füllen Sie die Umleitungs-URIs wie folgt auf:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Aktivieren des Anmeldens und Registrierens mit Ihrem Identitätsanbieter

Um die Anmeldung und Registrierung für Benutzer mit einem Konto in Ihrem Identitätsanbieter zu aktivieren, müssen Sie Microsoft Entra ID als Anwendung in Ihrem Identitätsanbieter registrieren. In diesem Schritt kann Ihr Identitätsanbieter Ihre Microsoft Entra-ID für den Verbund erkennen und Tokens ausstellen. Registrieren Sie die Anwendung mithilfe der ausgefüllten Umleitungs-URIs. Speichern Sie die Details Ihrer Identitätsanbieterkonfiguration, um den Verbund in Ihrem Microsoft Entra External ID-Mandanten einzurichten.

Verbundeinstellungen

Um die OpenID Connect-Föderation mit Ihrem Identitätsanbieter in Microsoft Entra External ID zu konfigurieren, benötigen Sie die folgenden Einstellungen:

- Bekannter Endpunkt

- Aussteller-URI

- Client-ID

- Clientauthentifizierungsmethode

- Geheimer Clientschlüssel

- Umfang

- Antworttyp

- Anspruchszuordnung (optional)

- Sub

- Name

- Vorname

- Familienname

- Email_verified

- Telefonnummer

- Phone_number_verified

- Anschrift

- Örtlichkeit

- Region

- Postleitzahl

- Country

Konfigurieren eines neuen OpenID Connect-Identitätsanbieters im Admin Center

Nachdem Sie Ihren Identitätsanbieter konfiguriert haben, konfigurieren Sie in diesem Schritt einen neuen OpenID Connect-Partnerverbund im Microsoft Entra Admin Center.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für externe Identitätsanbieter an.

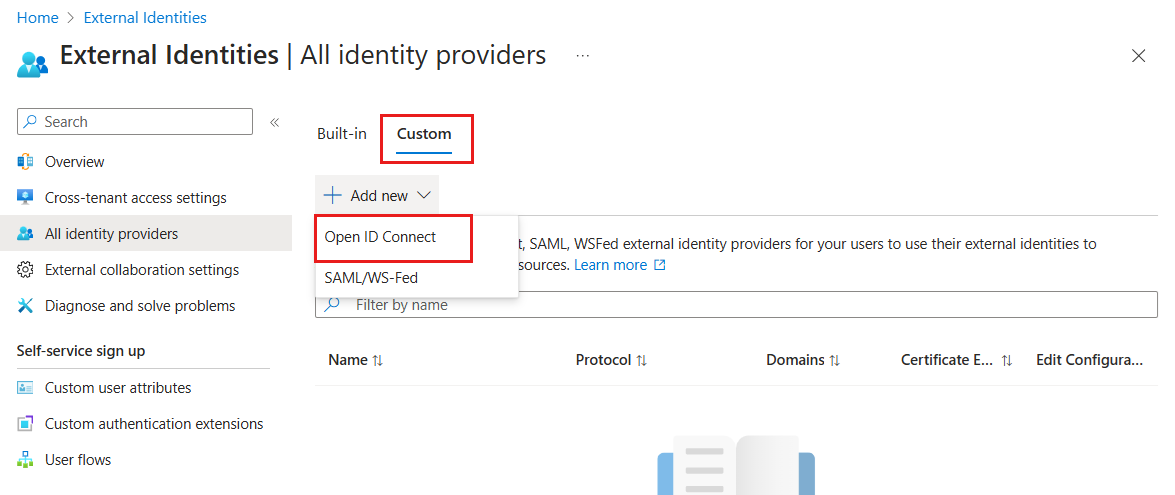

Navigieren Sie zu Identität>Externe Identitäten>Alle Identitätsanbieter.

Wählen Sie die Registerkarte Benutzerdefiniert und dann Neue hinzufügen>Open ID Connect aus.

Geben Sie die folgenden Details für Ihren Identitätsanbieter ein:

Anzeigename: Der Name Ihres Identitätsanbieters, der Ihren Benutzern während der Anmelde- und Registrierungsabläufe angezeigt wird. Beispiel: Anmelden mit IdP-Name oder Registrieren mit IdP-Name.

Bekannter Endpunkt (auch als Metadaten-URI bezeichnet) ist der OIDC-Ermittlungs-URI, mit dem die Konfigurationsinformationen für Ihren Identitätsanbieter abgerufen werden. Die Antwort, die von einem bekannten Ort abgerufen werden soll, ist ein JSON-Dokument, einschließlich seiner OAuth 2.0-Endpunktstandorte. Beachten Sie, dass das Metadatendokument mindestens die folgenden Eigenschaften enthalten sollte:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedundjwks_uri. Weitere Details finden Sie in den Spezifikationen von OpenID Connect Discovery.OpenID-Aussteller-URI: Die Instanz Ihres Identitätsanbieters, die Zugriffstoken für Ihre Anwendung ausstellt. Ein Beispiel: Wenn Sie OpenID Connect zum Verbund mit Azure AD B2C verwenden, kann Ihr Aussteller-URI mit dem Tag „issuer“ aus Ihrem Ermittlungs-URI entnommen werden und sieht wie folgt aus:

https://login.b2clogin.com/{tenant}/v2.0/. Der Aussteller-URI ist eine URL, bei der die Groß-/Kleinschreibung beachtet wird. Sie verwendet das https-Schema und enthält das Schema, den Host sowie optional die Portnummer und Pfadkomponenten, jedoch keine Abfrage- oder Fragmentkomponenten.

Anmerkung

Das Konfigurieren anderer Microsoft Entra-Mandanten als externer Identitätsanbieter wird derzeit nicht unterstützt. Folglich wird die

microsoftonline.com-Domäne im Aussteller-URI nicht akzeptiert.- Client-ID und Client-Secret sind die Bezeichner, die Ihr Identitätsanbieter verwendet, um den registrierten Anwendungsdienst zu identifizieren. Der geheime Clientschlüssel muss angegeben werden, wenn die Authentifizierung über „client_secret“ ausgewählt wurde. Wenn „private_key_jwt“ ausgewählt ist, muss der private Schlüssel in den OpenID-Anbietermetadaten (wohlbekannter Endpunkt) bereitgestellt werden, die über die Eigenschaft „jwks_uri“ abgerufen werden können.

- Clientauthentifizierung ist der Typ der Clientauthentifizierungsmethode, die zur Authentifizierung mit Ihrem Identitätsanbieter mithilfe des Tokenendpunkts verwendet werden soll.

client_secret_post,client_secret_jwtundprivate_key_jwtAuthentifizierungsmethoden werden unterstützt.

Anmerkung

Aufgrund möglicher Sicherheitsprobleme wird die Authentifizierungsmethode für Clients, client_secret_basic, nicht unterstützt.

- Bereich definiert die Informationen und Berechtigungen, die Sie bei Ihrem Identitätsanbieter sammeln möchten, z. B.

openid profile. OpenID Connect-Anforderungen müssen denopenid-Bereichswert im Bereich enthalten, um das ID-Token vom Identitätsanbieter zu empfangen. Andere Bereiche können (durch Leerzeichen getrennt) angefügt werden. In der OpenID Connect-Dokumentation finden Sie, welche anderen Bereiche verfügbar sein können, z. B.profile,emailusw. - Antworttyp beschreibt, welche Art von Informationen beim ersten Aufruf von

authorization_endpointIhres Identitätsanbieters zurückgesendet werden. Derzeit wird nur der Antworttypcodeunterstützt.id_tokenundtokenwerden derzeit nicht unterstützt.

Sie können Weiter: Anspruchszuordnung auswählen, um die Anspruchszuordnung zu konfigurieren oder Überprüfen und erstellen, um Ihren Identitätsanbieter hinzuzufügen.

Anmerkung

Microsoft empfiehlt, den impliziten Genehmigungsfluss oder den ROPC-Fluss nicht zu verwenden. Daher unterstützt die Konfiguration des externen Identitätsanbieters von OpenID Connect diese Abläufe nicht. Die empfohlene Methode zur Unterstützung von SPAs ist OAuth 2.0-Autorisierungscodefluss (mit PKCE), die von der OIDC-Verbundkonfiguration unterstützt wird.

Hinzufügen des OIDC-Identitätsanbieters zu einem Benutzerflow

Der OIDC-Identitätsanbieter ist jetzt in Ihrer Microsoft Entra ID-Instanz eingerichtet; er ist jedoch noch auf keiner der Anmeldeseiten verfügbar. So fügen Sie den OIDC-Identitätsanbieter einem Benutzerablauf hinzu:

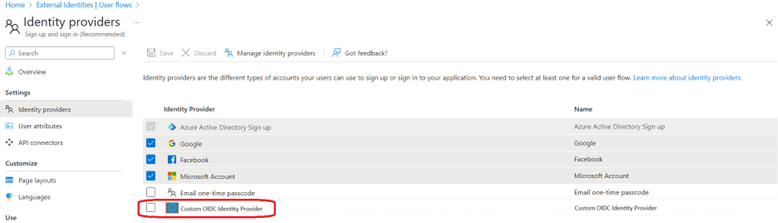

Browsen Sie in Ihrem externen Mandanten zu Identität>Externe Identitäten>Benutzerflows.

Wählen Sie den Benutzerfluss aus, in dem Sie den OIDC-Identitätsanbieter hinzufügen möchten.

Wählen Sie unter „Einstellungen“ Identitätsanbieter aus.

Wählen Sie unter Andere Identitätsanbieterden OIDC-Identitätsanbieteraus.

Wählen Sie Speichern aus.