Einführung in die delegierte Verwaltung und isolierte Umgebungen

Eine Microsoft Entra-Architektur mit nur einem Mandanten mit delegierter Verwaltung reicht häufig aus, um Umgebungen zu trennen. Es kann jedoch vorkommen, dass Ihre Organisation einen Grad an Isolation erfordert, der über das hinausgeht, was mit einem einzelnen Mandanten erreicht werden kann.

Für diesen Artikel ist es wichtig, Folgendes zu verstehen:

- Einzelmandantenvorgänge und -funktionen

- Verwaltungseinheiten in Microsoft Entra ID

- Beziehungen zwischen Azure-Ressourcen und Microsoft Entra-Mandanten

- Anforderungen an die Isolation

Microsoft Entra-Mandant als Sicherheitsgrenze

Ein Microsoft Entra-Mandant bietet IAM-Funktionen (Identity & Access Management) für die Anwendungen und Ressourcen einer Organisation.

Eine Identität ist ein Verzeichnisobjekt, das authentifiziert und für den Zugriff auf eine Ressource autorisiert werden kann. Es gibt Identitätsobjekte für menschliche und nichtmenschliche Identitäten. Zur besseren Unterscheidung werden menschliche Identitäten als Identitäten und nichtmenschliche Identitäten als Workloadidentitäten bezeichnet. Zu nichtmenschlichen Entitäten gehören Anwendungsobjekte, Dienstprinzipale, verwaltete Identitäten und Geräte. Im Allgemeinen dient eine Workloadidentität einer Softwareentität zur Authentifizierung bei einem System.

- Identität: Objekte, die Menschen darstellen

- Workloadidentität: Anwendungen, Dienstprinzipale und verwaltete Identitäten.

- Eine Workloadidentität dient zur Authentifizierung und für den Zugriff auf andere Dienste und Ressourcen.

Weitere Informationen finden Sie unter Workloadidentitäten.

Der Microsoft Entra-Mandant ist eine Identitätssicherheitsgrenze, die von Administratoren gesteuert wird. Innerhalb dieser Sicherheitsgrenze kann die Verwaltung von Abonnements, Verwaltungsgruppen und Ressourcengruppen an die administrative Segmentkontrolle von Azure-Ressourcen delegiert werden. Diese Gruppen hängen von mandantenweiten Konfigurationen von Richtlinien und Einstellungen ab.

Microsoft Entra ID weist Objekten Zugriff auf Anwendungen und Azure-Ressourcen zu. Azure-Ressourcen und -Anwendungen, die Microsoft Entra ID vertrauen, können mit Microsoft Entra ID verwaltet werden. Richten Sie nach bewährten Methoden in der Umgebung eine Testumgebung ein.

Zugriff auf Apps, die Microsoft Entra ID verwenden

Weisen Sie Identitäten Zugriff auf Anwendungen zu:

- Microsoft-Produktivitätsdienste wie Exchange Online, Microsoft Teams und SharePoint Online

- Microsoft-IT-Dienste wie Azure Sentinel, Microsoft Intune und Microsoft Defender Advanced Threat Protection (ATP)

- Microsoft-Entwicklertools wie Azure DevOps und Microsoft Graph-API

- SaaS-Lösungen wie Salesforce und ServiceNow

- Lokale Anwendungen, die in Hybridzugriffsfunktionen wie Microsoft Entra-Anwendungsproxy integriert sind

- Benutzerdefinierte Anwendungen

Für Anwendungen, die Microsoft Entra ID verwenden, müssen Verzeichnisobjekte im vertrauenswürdigen Microsoft Entra-Mandanten konfiguriert und verwaltet werden. Beispiele für Verzeichnisobjekte sind Anwendungsregistrierungen, Dienstprinzipale, Gruppen und Schemaattributerweiterungen.

Zugriff auf Azure-Ressourcen

Weisen Sie Benutzer-, Gruppen- und Dienstprinzipalobjekte- (Workloadidentitäten) im Microsoft Entra-Mandanten Rollen zu. Weitere Informationen finden Sie unter Azure RBAC (rollenbasierte Zugriffssteuerung) und Azure ABAC (attributbasierte Zugriffssteuerung).

Mit Azure RBAC weisen Sie Zugriff basierend auf der Rolle zu, die von Sicherheitsprinzipal, Rollendefinition und Geltungsbereich bestimmt wird. Azure ABAC fügt Bedingungen für Rollenzuweisungen basierend auf Attributen für Aktionen hinzu. Fügen Sie eine Bedingung für die Rollenzuweisung hinzu, um eine noch differenziertere Zugriffssteuerung zu erzielen. Greifen Sie mit Azure RBAC-Rollen auf Azure-Ressourcen, -Ressourcengruppen, -Abonnements und -Verwaltungsgruppen zu.

Azure-Ressourcen, die verwaltete Identitäten unterstützen, ermöglichen Ressourcen, sich bei anderen Ressourcen innerhalb der Microsoft Entra-Mandantengrenze zu authentifizieren, Zugriff auf diese Ressourcen zu erhalten und Rollen für diese zugewiesen zu bekommen.

Anwendungen, die Microsoft Entra ID für die Anmeldung verwenden, können Azure-Ressourcen wie Compute- oder Speicherressourcen verwenden. Beispielsweise verfügt eine benutzerdefinierte Anwendung, die in Azure ausgeführt wird und Microsoft Entra ID für die Authentifizierung vertraut, sowohl über Verzeichnisobjekte als auch über Azure-Ressourcen. Azure-Ressourcen im Microsoft Entra-Mandanten wirken sich auf mandantenweite Azure-Kontingente und -Grenzwerte aus.

Zugreifen auf Verzeichnisobjekte

Identitäten, Ressourcen und ihre Beziehungen werden in einem Microsoft Entra-Mandanten als Verzeichnisobjekte dargestellt. Beispiele sind Benutzer, Gruppen, Dienstprinzipale und App-Registrierungen. Mit Verzeichnisobjekten innerhalb der Microsoft Entra-Mandantengrenze werden die folgenden Funktionen unterstützt:

Sichtbarkeit: Mit Identitäten können Sie Ressourcen, Benutzer, Gruppen, Zugriffsnutzungsberichte und Überwachungsprotokolle basierend auf ihren Berechtigungen ermitteln oder auflisten. Beispielsweise kann ein Verzeichnismitglied Benutzer im Verzeichnis mithilfe der Standardbenutzerberechtigungen in Microsoft Entra ID ermitteln.

Auswirkungen auf Anwendungen: Anwendungen können Verzeichnisobjekte über Microsoft Graph als Teil ihrer Geschäftslogik bearbeiten. Typische Beispiele sind das Lesen oder Festlegen von Benutzerattributen, das Aktualisieren des Kalenders des Benutzers, das Senden von E-Mails im Namen des Benutzers usw. Die Einwilligung ist erforderlich, damit Anwendungen den Mandanten ändern können. Administratoren können die Einwilligung für alle Benutzer erteilen. Weitere Informationen finden Sie unter Berechtigungen und Einwilligung in Microsoft Identity Platform.

Drosselung und Dienstgrenzwerte: Das Laufzeitverhalten einer Ressource kann eine Drosselung auslösen, um eine übermäßige Nutzung oder eine Dienstbeeinträchtigung zu verhindern. Eine Drosselung kann auf Anwendungs-, Mandanten- oder der gesamten Dienstebene erfolgen. Sie tritt im Allgemeinen auf, wenn eine Anwendung über eine große Anzahl von Anforderungen innerhalb von Mandanten bzw. mandantenübergreifend verfügt. Ebenso gibt es Microsoft Entra-Dienstgrenzwerte und -einschränkungen, die sich auf das Laufzeitverhalten von Anwendungen auswirken können.

Hinweis

Bei der Verwendung von Anwendungsberechtigungen ist Vorsicht geboten. Beispielsweise sollten Sie bei Exchange Online Anwendungsberechtigungen auf bestimmte Postfächer und Berechtigungen eingrenzen.

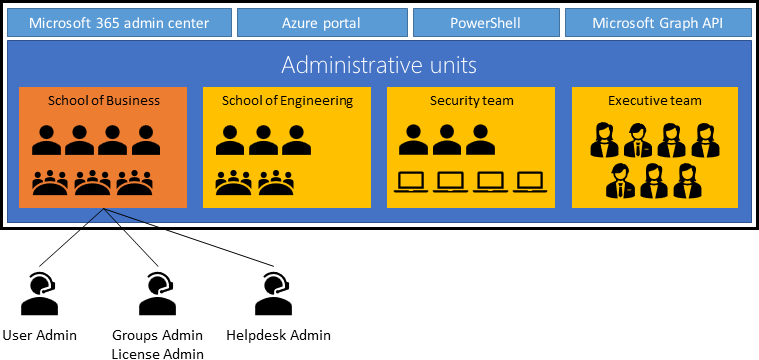

Verwaltungseinheiten für die Rollenverwaltung

Mit Verwaltungseinheiten können Sie die Berechtigungen einer Rolle auf einen Bereich in Ihrer Organisation beschränken. Sie können mit Verwaltungseinheiten beispielsweise die Rolle Helpdeskadministrator an regionale Supportspezialisten delegieren, damit diese nur in der von ihnen unterstützten Region Benutzer verwalten können. Eine Verwaltungseinheit ist eine Microsoft Entra-Ressource, die ein Container für andere Microsoft Entra-Ressourcen sein kann. Eine Verwaltungseinheit kann Folgendes enthalten:

- Benutzer

- Gruppen

- Geräte

In der folgenden Abbildung segmentieren Verwaltungseinheiten den Microsoft Entra-Mandanten basierend auf der Organisationsstruktur. Dieser Ansatz ist nützlich, wenn Geschäftseinheiten oder Gruppen dedizierte IT-Supportmitarbeiter zugewiesen sind. Sie verwenden Verwaltungseinheiten, um privilegierte Berechtigungen bereitzustellen, die auf eine Verwaltungseinheit beschränkt sind.

Weitere Informationen finden Sie unter Verwaltungseinheiten in Microsoft Entra ID.

Häufige Gründe für die Ressourcenisolation

Manchmal isolieren Sie einige Ressourcen aus Sicherheitsgründen von anderen Ressourcen, z. B. Ressourcen mit speziellen Zugriffsanforderungen. Diese Aktion stellt einen sinnvollen Anwendungsfall für Verwaltungseinheiten dar. Bestimmen Sie den Ressourcenzugriff von Benutzern und Sicherheitsprinzipalen und deren Rollen. Gründe zum Isolieren von Ressourcen:

- Entwicklerteams müssen sicher iterieren können. Entwicklung und Tests von Apps, die in Microsoft ID schreiben, können sich jedoch durch Schreibvorgänge auf den Microsoft Entra-Mandanten auswirken:

- Neue Anwendungen, die Office 365-Inhalte wie SharePoint-Websites, OneDrive, Microsoft Teams usw. ändern können

- Benutzerdefinierte Anwendungen, die Benutzerdaten mit MS Graph oder ähnlichen APIs im großen Stil ändern können, z. B. Anwendungen mit der Berechtigung „Directory.ReadWrite.All“

- DevOps-Skripts, die sehr viele Objekten aktualisieren

- Entwickler integrierter Microsoft Entra-Apps müssen zu Testzwecken Benutzerobjekte erstellen. Die Benutzerobjekte haben keinen Zugriff auf Produktionsressourcen.

- Nicht in der Produktion verwendete Azure-Ressourcen und -Anwendungen, die sich auf andere Ressourcen auswirken können. So benötigt eine neue SaaS-App beispielsweise eine Isolation von der Produktionsinstanz und von Benutzerobjekten.

- Geheime Ressourcen, die vor der Ermittlung, Auflistung oder Übernahme durch Administratoren abgeschirmt werden sollen

Konfiguration in einem Mandanten

Konfigurationseinstellungen in Microsoft Entra ID können sich auf Ressourcen im Microsoft Entra Mandanten durch gezielte oder mandantenweite Verwaltungsaktionen auswirken:

- Externe Identitäten: Das Administratorteam identifiziert und steuert externe Identitäten, die im Mandanten bereitgestellt werden können.

- Gibt an, ob externe Identitäten im Mandanten zugelassen werden sollen

- Gibt an, von welchen Domänen externe Identitäten hinzugefügt werden

- Gibt an, ob Benutzer Benutzer von anderen Mandanten einladen können

- Benannte Standorte: Administratoren erstellen benannte Standorte für Folgendes:

- Sperren von Anmeldungen von Standorten

- Auslösen von Richtlinien für bedingten Zugriff wie Multi-Faktor-Authentifizierung

- Umgehen von Sicherheitsanforderungen

- Self-Service-Optionen: Das Administratorteam legt Optionen wie die Self-Service-Kennwortzurücksetzung fest und erstellt Microsoft 365-Gruppen auf Mandantenebene.

Sofern keine Außerkraftsetzung durch globale Richtlinien erfolgt, können Sie einige mandantenweite Konfigurationen festlegen:

- Die Mandantenkonfiguration erlaubt externe Identitäten. Ressourcenadministratoren können diese Identitäten vom Zugriff ausschließen.

- Die Mandantenkonfiguration erlaubt die Registrierung persönlicher Geräte. Ressourcenadministratoren können Geräte vom Zugriff ausschließen.

- Benannte Standorte sind konfiguriert. Ressourcenadministratoren können Richtlinien konfigurieren, um den Zugriff zuzulassen oder auszuschließen.

Häufige Gründe für die Isolation von Konfigurationen

Die vom Administratorteam gesteuerten Konfigurationen wirken sich auf Ressourcen aus. Einige mandantenweite Konfigurationen können zwar mit Richtlinien so eingegrenzt werden, dass sie nicht oder nur teilweise für eine bestimmte Ressource gelten, andere jedoch nicht. Wenn eine Ressource über eine spezielle Konfiguration verfügt, isolieren Sie sie in einem separaten Mandanten. Beispiele:

- Ressourcen mit Anforderungen, die mit vorhandenen mandantenweiten Sicherheits- oder Zusammenarbeitsstatus in Konflikt stehen

- Beispiele sind zulässige Authentifizierungstypen, Geräteverwaltungsrichtlinien, Self-Service-Funktionen, Identitätsprüfung für externe Identitäten usw.

- Complianceanforderungen, die eine Zertifizierung für die gesamte Umgebung erlauben

- Diese Aktion umfasst alle Ressourcen und den Microsoft Entra-Mandanten, insbesondere, wenn Anforderungen mit anderen Organisationsressourcen in Konflikt stehen oder diese ausschließen.

- Anforderungen für den Zugriff durch externe Benutzer, die in Konflikt mit Richtlinien für Produktions- oder vertrauliche Ressourcen stehen

- In einem Microsoft Entra-Mandanten gehostete Organisationen, die mehrere Länder/Regionen und Unternehmen umfassen.

- Beispiele hierfür sind Einstellungen und Lizenzen, die in Ländern, Regionen oder Geschäftsfilialen verwendet werden.

Mandantenverwaltung

Identitäten mit privilegierten Rollen im Microsoft Entra-Mandanten bieten Sichtbarkeit und die Berechtigungen zum Ausführen der Konfigurationsaufgaben, die in den vorherigen Abschnitten beschrieben wurden. Die Verwaltung umfasst den Besitz von Identitätsobjekten wie Benutzern, Gruppen und Geräten. Sie umfasst auch die Implementierung mandantenweiter Konfigurationen für Authentifizierung, Autorisierung usw. im Geltungsbereich.

Verwalten von Verzeichnisobjekten

Das Administratorteam verwalten, wie und unter welchen Umständen Identitätsobjekte auf Ressourcen zugreifen können. Es kann auch Verzeichnisobjekte basierend auf den Berechtigungen deaktivieren, löschen oder ändern. Identitätsobjekte umfassen:

- Organisationsidentitäten wie die folgenden werden durch Benutzerobjekte dargestellt:

- Administratoren

- Organisationsbenutzer

- Organisationsentwickler

- Dienstkonten

- Testbenutzer

- Externe Identitäten stellen Benutzer von außerhalb der Organisation dar:

- Partner, Lieferanten oder Anbieter, die mit Konten in der Organisationsumgebung bereitgestellt werden

- Partner, Lieferanten oder Anbieter, die über Azure B2B Collaboration bereitgestellt werden

- Gruppen werden durch Objekte dargestellt:

- Sicherheitsgruppen

- Microsoft 365-Gruppen

- Dynamische Gruppen

- Verwaltungseinheiten

- Geräte werden durch Objekte dargestellt:

- Über Microsoft Entra hybrid eingebunden. Lokale Computer werden lokal synchronisiert.

- In Microsoft Entra eingebundene Geräte

- Bei Microsoft Entra registrierte mobile Geräte, mit denen Mitarbeiter auf ihre Arbeitsplatzanwendungen zugreifen

- Microsoft Entra-registrierte kompatible Geräte (Legacy). Beispiel: Windows 2012 R2.

- Workloadidentitäten

- Verwaltete Identitäten

- Dienstprinzipale

- Anwendungen

In einer Hybridumgebung werden in der Regel Identitäten aus der lokalen Umgebung mit Microsoft Entra Connect synchronisiert.

Verwalten von Identitätsdiensten

Administratoren mit entsprechenden Berechtigungen können auch verwalten, wie mandantenweite Richtlinien auf der Ebene von Ressourcengruppen, Sicherheitsgruppen oder Anwendungen implementiert werden. Beachten Sie bei der Ressourcenverwaltung die folgenden Aspekten zum Gruppieren oder Isolieren von Ressourcen.

- Globale Administratoren steuern Azure-Abonnements, die mit dem Mandanten verknüpft sind.

- Identitäten mit der Rolle „Authentifizierungsadministrator“ müssen durch Nichtadministratoren für die erneute Registrierung für die Multi-Faktor-Authentifizierung oder die FIDO-Authentifizierung (Fast IDentity Online) registriert werden.

- Administratoren für bedingten Zugriff erstellen Richtlinien für den bedingten Zugriff für die Benutzeranmeldung auf Unternehmensgeräten bei Apps. Diese Administratoren grenzen Konfigurationen ein. Wenn externe Identitäten beispielsweise im Mandanten zulässig sind, können sie den Zugriff auf bestimmte Ressourcen ausschließen.

- Cloudanwendungsadministratoren können im Auftrag von Benutzer für Anwendungsberechtigungen einwilligen.

Häufige Gründe für administrative Isolation

Wer sollte die Umgebung und ihre Ressourcen verwalten? Manchmal haben Administratoren einer Umgebung keinen Zugriff auf eine andere Umgebung:

- Trennung von mandantenweiten administrativen Zuständigkeiten zur Verringerung des Risikos von Sicherheits- und Betriebsfehlern, die sich auf kritische Ressourcen auswirken

- Vorschriften, die basierend auf Bedingungen wie Staatsbürgerschaft, Wohnsitz, Freigabestufe usw. einschränken, wer die Umgebung verwalten darf

Überlegungen zu Sicherheit und Betrieb

Angesichts der gegenseitigen Abhängigkeit eines Microsoft Entra-Mandanten und seiner Ressourcen ist es besonders wichtig, die Sicherheits- und Betriebsrisiken durch Gefährdungen oder Fehler zu verstehen. Wenn Sie in einer Verbundumgebung mit synchronisierten Konten arbeiten, kann eine lokale Gefährdung zu einer Microsoft Entra ID-Gefährdung führen.

- Identitätskompromittierung: Innerhalb der Mandantengrenzen werden Identitäten einer Rolle zugewiesen, wenn der Administrator, der den Zugriff gewährt, über ausreichende Berechtigungen verfügt. Die Auswirkungen gefährdeter nicht privilegierter Identitäten werden zwar weitgehend eingedämmt, dennoch können kompromittierte Administratoren zu umfassenden Problemen führen. Wenn beispielsweise ein Konto mit hoher Berechtigung kompromittiert wird, können Azure-Ressourcen kompromittiert werden. Um das Risiko von Identitätsgefährdungen oder schädlichen Akteuren zu verringern, implementieren Sie eine mehrstufige Verwaltung und achten darauf, die Prinzipien der geringsten Berechtigung für Microsoft Entra-Administratorrollen einzuhalten. Erstellen Sie Richtlinien für bedingten Zugriff, die Testkonten und zu Testzwecken erstellte Dienstprinzipale vom Zugriff auf Ressourcen außerhalb der Testanwendungen ausschließen. Weitere Informationen zur Strategie für privilegierten Zugriff finden Sie unter Privilegierter Zugriff: Strategie.

- Gefährdung von Verbundumgebungen

- Kompromittierung vertrauenswürdiger Ressourcen: Jede kompromittierte Komponente des Microsoft Entra-Mandanten kann sich je nach Berechtigungen auf Mandanten- und Ressourcenebene auf vertrauende Ressourcen auswirken. Die Berechtigungen einer Ressource bestimmen die Auswirkung einer kompromittierten Komponente. Ressourcen, die zum Ausführen von Schreibvorgängen integriert wurden, können sich auf den gesamten Mandanten auswirken. Das Befolgen der Zero Trust-Richtlinien kann dazu beitragen, die Auswirkungen von Kompromittierungen einzugrenzen.

- Anwendungsentwicklung: Frühe Phasen des Entwicklungslebenszyklus für Anwendungen mit Schreibberechtigungen für Microsoft Entra ID können ein Risiko darstellen. Fehler können unbeabsichtigt Änderungen an Microsoft Entra-Objekten vornehmen. Weitere Informationen finden Sie unter Bewährte Methoden für Microsoft Identity Platform.

- Betriebsfehler: Böswillige Akteure und Betriebsfehler durch Mandantenadministratoren oder Ressourcenbesitzer können Sicherheitsvorfälle verursachen. Diese Risiken treten in jeder Architektur auf. Mindern Sie diese Risiken durch Aufgabentrennung, mehrstufige Verwaltung und die Befolgung der Prinzipen der geringsten Rechte sowie der bewährten Methoden. Vermeiden Sie die Verwendung eines separaten Mandanten.

Zero-Trust-Prinzipien

Integrieren Sie Zero Trust-Prinzipien in Ihre Microsoft Entra ID-Entwurfsstrategie, um sichere Entwürfe zu unterstützen. Sie können Sicherheit mit Zero Trust proaktiv umsetzen.