Bewährte Methoden zur Wiederherstellbarkeit

Unbeabsichtigte Löschungen und Fehlkonfigurationen können bei Ihrem Mandanten vorkommen. Um die Auswirkungen dieser unbeabsichtigten Ereignisse zu minimieren, müssen Sie sich auf deren Auftreten vorbereiten.

Die Wiederherstellbarkeit umfasst die vorbereitenden Prozesse und Funktionen, mit denen Sie Ihre Dienste nach einer unbeabsichtigten Änderung auf einen früheren Funktionszustand zurücksetzen können. Zu unbeabsichtigten Änderungen gehören vorläufige oder endgültige Löschungen oder Fehlkonfigurationen von Anwendungen, Gruppen, Benutzern, Richtlinien und anderen Objekten in Ihrem Microsoft Entra-Mandanten.

Wiederherstellbarkeit trägt zu einer höheren Ausfallsicherheit/Robustheit Ihrer Organisation bei. Resilienz ist zwar verwandt, bedeutet aber etwas anderes. Resilienz ist die Fähigkeit, Unterbrechungen von Systemkomponenten zu überstehen und die Wiederherstellung mit minimalen Auswirkungen auf Ihr Unternehmen, Ihre Benutzer, Kunden und Abläufe zu gewährleisten. Weitere Informationen dazu, wie Sie Ihre Systeme resilienter gestalten können, finden Sie unter Erzielen von Resilienz für Identitäts- und Zugriffsverwaltung mit Microsoft Entra ID.

In diesem Artikel werden die bewährten Methoden zur Vorbereitung auf Löschungen und Fehlkonfigurationen beschrieben, um die unbeabsichtigten Folgen für die Geschäftstätigkeit Ihrer Organisation zu minimieren.

Löschungen und Fehlkonfigurationen

Löschungen und Fehlkonfigurationen wirken sich unterschiedlich auf Ihren Mandanten aus.

Löschungen

Die Auswirkungen von Löschungen hängen vom Objekttyp ab.

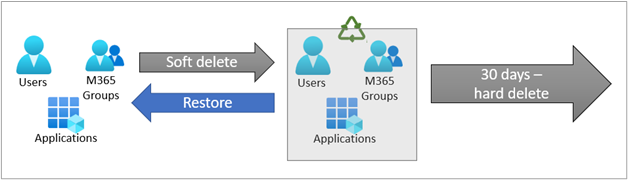

Benutzer, Microsoft 365-Gruppen und Anwendungen können vorläufig gelöscht werden. Vorläufig gelöschte Elemente werden an den Microsoft Entra ID-Papierkorb gesendet. Im Papierkorb befindliche Elemente stehen nicht zur Verwendung zur Verfügung. Sie behalten jedoch alle ihre Eigenschaften und können über einen Microsoft Graph-API-Aufruf oder im Azure-Portal wiederhergestellt werden. Elemente mit dem Status „Vorläufig gelöscht“, die nicht innerhalb von 30 Tagen wiederhergestellt werden, werden dauerhaft (oder endgültig) gelöscht.

Wichtig

Alle anderen Objekttypen werden sofort endgültig gelöscht, wenn sie zum Löschen ausgewählt werden. Ein endgültig gelöschtes Objekt kann nicht wiederhergestellt werden. Es muss neu erstellt und neu konfiguriert werden.

Weitere Informationen zu Löschungen und zum Wiederherstellen gelöschter Elemente finden Sie unter Wiederherstellen nach Löschungen.

Konfigurationsfehler

Bei Fehlkonfigurationen handelt es sich um Konfigurationen einer Ressource oder Richtlinie, die von Ihren Organisationsrichtlinien oder -plänen abweichen und unbeabsichtigte oder unerwünschte Folgen nach sich ziehen. Fehlkonfigurationen von mandantenweiten Einstellungen oder Richtlinien für bedingten Zugriff können schwerwiegende Auswirkungen auf Ihre Sicherheit und das öffentliche Image Ihrer Organisation haben. Fehlkonfigurationen können:

- Ändern, wie Administratoren, Mandantenbenutzer und externe Benutzer mit Ressourcen in Ihrem Mandanten interagieren.

- Die Fähigkeit Ihrer Benutzer zur Interaktion mit anderen Mandanten und externer Benutzer zur Interaktion mit Ihrem Mandanten beeinträchtigen.

- Ursache für Dienstverweigerungen/Denial-of-Service-Angriffe sein.

- Abhängigkeiten zwischen Daten, Systemen und Anwendungen aufheben.

Weitere Informationen zu Fehlkonfigurationen und zum Wiederherstellen von Konfigurationselementen finden Sie unter Wiederherstellen nach Fehlkonfigurationen.

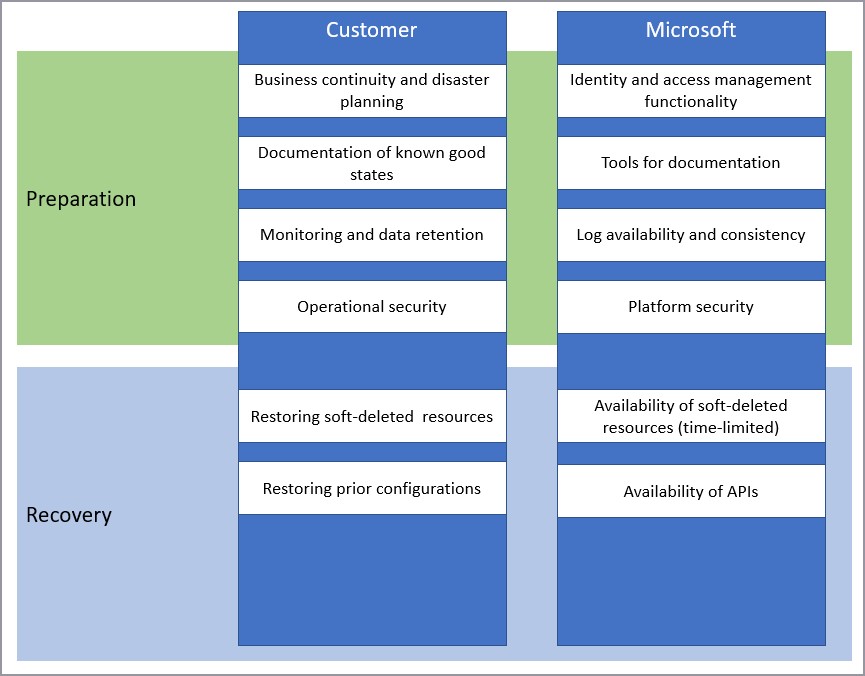

Gemeinsame Verantwortung

Die Wiederherstellbarkeit liegt in der gemeinsamen Verantwortung von Microsoft als Clouddienstanbieter und Ihrer Organisation.

Sie können die Tools und Dienste verwenden, die Microsoft zur Vorbereitung auf Löschungen und Fehlkonfigurationen bereitstellt.

Planung der Geschäftskontinuität und Notfallwiederherstellung

Die Wiederherstellung eines endgültig gelöschten oder falsch konfigurierten Elements ist ein ressourcenintensiver Prozess. Sie können die erforderlichen Ressourcen minimieren, indem Sie im Voraus planen. Ziehen Sie in Erwägung, ein bestimmtes Team von Administratoren mit der Ausführung von Wiederherstellungen zu beauftragen.

Testen Ihres Wiederherstellungsprozesses

Testen Sie Ihren Wiederherstellungsprozess für verschiedene Objekttypen und die daraus resultierende Kommunikation. Stellen Sie sicher, dass Sie die Tests mit Testobjekten durchführen, idealerweise in einem Testmandanten.

Durch das Testen Ihres Plans können Sie Folgendes bestimmen:

- Gültigkeit und Vollständigkeit Ihrer Objektstatusdokumentation.

- Typische Lösungszeit.

- Geeignete Kommunikation und die jeweiligen Zielgruppen.

- Erwartete Erfolge und potenzielle Herausforderungen.

Erstellen des Kommunikationsprozesses

Erstellen Sie einen Prozess für die vordefinierte Kommunikation, um andere Personen über das Problem und die Zeitpläne für die Wiederherstellung zu informieren. Beziehen Sie die folgenden Punkte in Ihren Wiederherstellungskommunikationsplan ein:

Die Arten der zu übermittelnden Kommunikationsmitteilungen. Ziehen Sie das Erstellen vordefinierter Vorlagen in Betracht.

Die Beteiligten, die die Kommunikationsmitteilungen erhalten sollen. Beziehen Sie je nach Anwendungsfall die folgenden Gruppen ein:

- Betroffene Geschäftsinhaber.

- Betriebsadministratoren, die die Wiederherstellung ausführen.

- Geschäftliche und technische genehmigende Personen.

- Betroffene Benutzer.

Definieren Sie die Ereignisse, die eine Kommunikation auslösen, zum Beispiel:

- Erste Löschung.

- Bewertung der Auswirkungen.

- Lösungszeit.

- Wiederherstellung.

Dokumentieren von bekannten fehlerfreien Status

Dokumentieren Sie regelmäßig den Status Ihres Mandanten und seiner Objekte. Im Falle einer endgültigen Löschung oder Fehlkonfiguration können Sie dann auf eine Roadmap zur Wiederherstellung zurückgreifen. Die folgenden Tools können Sie bei der Dokumentation Ihres aktuellen Status unterstützen:

- Die Microsoft Graph-APIs können verwendet werden, um den aktuellen Status vieler Microsoft Entra-Konfigurationen zu exportieren.

- Microsoft Entra Exporter ist ein Tool, mit dem Sie Ihre Konfigurationseinstellungen exportieren können.

- Microsoft365DSC (Microsoft 365 Desired State Configuration) ist ein Modul des PowerShell Desired State Configuration-Frameworks. Sie können damit die Konfigurationen als Referenz exportieren und den vorherigen Status vieler Einstellungen anwenden.

- Mit den APIs für bedingten Zugriff können Sie Ihre Richtlinien für bedingten Zugriff als Code verwalten.

In dem seltenen Fall, dass eine API für eine bestimmte Konfigurationseinstellung nicht verfügbar ist, können Screenshots erstellt werden, um die manuelle Wiederherstellung zu aktivieren.

Häufig verwendete Microsoft Graph-APIs

Sie können die Microsoft Graph-APIs dazu verwenden, um den aktuellen Status vieler Microsoft Entra-Konfigurationen zu exportieren. Die APIs decken die meisten Szenarien ab, in denen Referenzmaterial über den vorherigen Status oder die Möglichkeit, diesen Status aus einer exportierten Kopie anzuwenden, für die Aufrechterhaltung des Geschäftsbetriebs Ihres Unternehmens entscheidend sein könnte.

Microsoft Graph-APIs können äußerst flexibel an die Anforderungen Ihrer Organisation angepasst werden. Damit eine Lösung für Sicherungen oder Referenzmaterial implementiert werden kann, müssen Entwickler Code zum Abfragen, Speichern und Anzeigen der Daten entwickeln. Viele Implementierungen verwenden Onlinecoderepositorys als Teil dieser Funktionalität.

Nützliche APIs für die Wiederherstellung

| Ressourcentypen | Referenzlinks |

|---|---|

| Benutzer, Gruppen und andere Verzeichnisobjekte | directoryObject-API Benutzer-API Gruppen-API Anwendungs-API Dienstprinzipal-API |

| Verzeichnisrollen | directoryRole-API Rollenverwaltungs-API |

| Richtlinien für bedingten Zugriff | API für Richtlinien für bedingten Zugriff |

| Geräte | Geräte-API |

| Domänen | Domänen-API |

| Verwaltungseinheiten | Verwaltungseinheit-API |

| Gelöschte Elemente* | deletedItems-API |

*Sie können diese Konfigurationsexporte sicher speichern und nur einer begrenzten Anzahl von Administratoren Zugriff gewähren.

Der Microsoft Entra Exporter kann den Großteil der von Ihnen benötigten Dokumentation bereitstellen:

- Vergewissern Sie sich, dass Sie die gewünschte Konfiguration implementiert haben.

- Verwenden Sie den Exporter, um aktuelle Konfigurationen zu erfassen.

- Überprüfen Sie den Export, stellen Sie sicher, dass Sie verstehen, welche Einstellungen für Ihren Mandanten nicht exportiert werden, und dokumentieren Sie diese manuell.

- Speichern Sie die Ausgabe an einem sicheren Speicherort mit eingeschränktem Zugriff.

Hinweis

Einstellungen im älteren MFA-Portal, Anwendungsproxy- und Verbundeinstellungen werden möglicherweise nicht mit dem Microsoft Entra Exporter oder der Microsoft Graph-API exportiert. Das Modul Microsoft365DSC (Microsoft 365 Desired State Configuration) verwendet Microsoft Graph und PowerShell, um den Status vieler Konfigurationen in Microsoft Entra ID abzurufen. Diese Informationen können als Referenzinformationen verwendet werden oder um mithilfe von PowerShell Desired State Configuration-Skripts einen bekannten fehlerfreien Status wiederherzustellen.

Verwenden Sie Graph-APIs für bedingten Zugriff, um Richtlinien wie Code zu verwalten. Automatisieren Sie Genehmigungen, um Richtlinien aus Präproduktionsumgebungen heraufzustufen, Sicherungen und Wiederherstellungen auszuführen, Änderungen zu überwachen und für Notfälle vorauszuplanen.

Zuordnen der Abhängigkeiten zwischen Objekten

Das Löschen einiger Objekte kann aufgrund von Abhängigkeiten einen Ripple-Effekt auslösen. Beispielsweise würde das Löschen einer für die Anwendungszuweisung verwendeten Sicherheitsgruppe dazu führen, dass Benutzer, die Mitglieder dieser Gruppe waren, nicht mehr auf die Anwendungen zugreifen können, denen die Gruppe zugewiesen war.

Allgemeine Abhängigkeiten

| Objekttyp | Potenzielle Abhängigkeiten |

|---|---|

| Anwendungsobjekt | Dienstprinzipal (Unternehmensanwendung). Der Anwendung zugewiesene Gruppen. Richtlinien für bedingten Zugriff, die sich auf die Anwendung auswirken. |

| Dienstprinzipale | Anwendungsobjekt. |

| Richtlinien für bedingten Zugriff | Der Richtlinie zugewiesene Benutzer. Der Richtlinie zugewiesene Gruppen. Dienstprinzipal (Unternehmensanwendung), für den (die) die Richtlinie gilt. |

| Andere Gruppen als Microsoft 365-Gruppen | Der Gruppe zugewiesene Benutzer. Richtlinien für bedingten Zugriff, denen die Gruppe zugewiesen ist. Anwendungen, für die der Gruppe Zugriff zugewiesen ist. |

Überwachung und Datenaufbewahrung

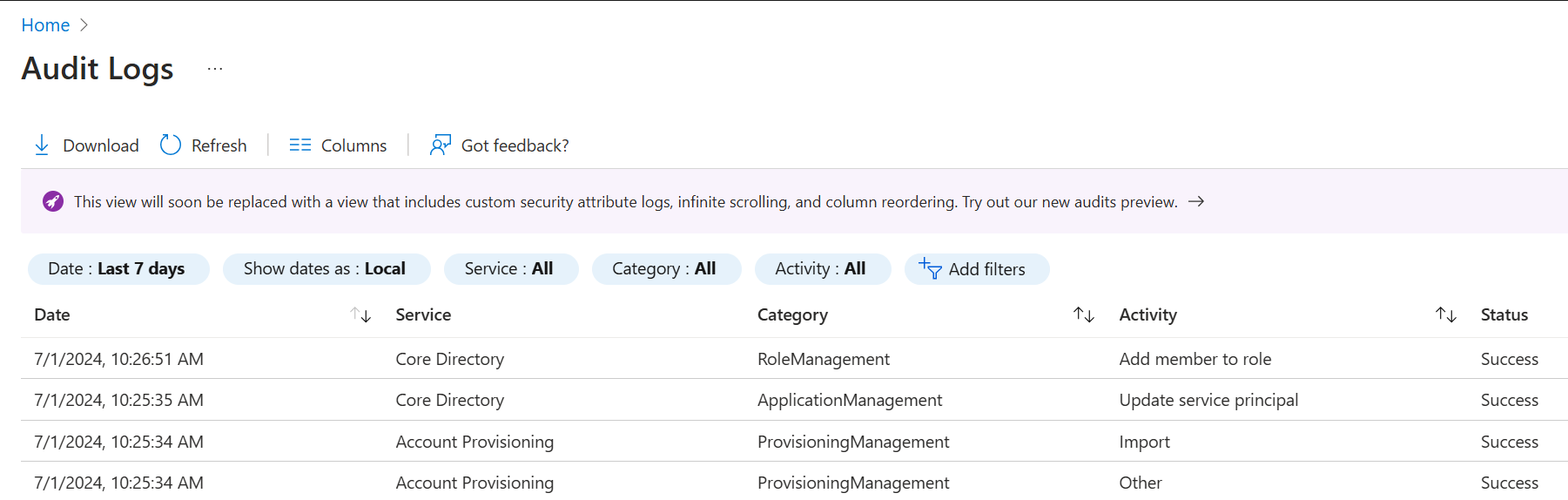

Das Microsoft Entra-Überwachungsprotokoll enthält Informationen zu allen Lösch- und Konfigurationsvorgängen, die in Ihrem Mandanten ausgeführt werden. Es wird empfohlen, diese Protokolle in ein SIEM-Tool (Security Information & Event Management) wie Microsoft Sentinel zu exportieren. Sie können auch mit Microsoft Graph Änderungen überwachen und eine benutzerdefinierte Lösung erstellen, um Abweichungen im Laufe der Zeit zu überwachen. Weitere Informationen zum Suchen gelöschter Elemente mithilfe von Microsoft Graph finden Sie unter Auflisten gelöschter Elemente – Microsoft Graph v1.0.

Überwachungsprotokolle

Das Überwachungsprotokoll zeichnet immer dann ein Ereignis vom Typ „<Objekt> löschen“ auf, wenn ein Objekt im Mandanten aus einem aktiven Status entfernt (also entweder vorläufig gelöscht oder endgültig gelöscht) wird.

Bei einem Löschereignis für Anwendungen, Dienstprinzipale, Benutzer und Microsoft 365-Gruppen handelt es sich um vorläufiges Löschen. Allen anderen Objekttypen werden endgültig gelöscht.

| Objekttyp | Aktivität im Protokoll | Ergebnis |

|---|---|---|

| Application | Löschen einer Anwendung und eines Dienstprinzipals | Vorläufig gelöscht |

| Application | Anwendung endgültig löschen | Endgültig gelöscht |

| Dienstprinzipal | Löschen eines Dienstprinzipals | Vorläufig gelöscht |

| Dienstprinzipal | Endgültiges Löschen eines Dienstprinzipals | Endgültig gelöscht |

| Benutzer | Benutzer löschen | Vorläufig gelöscht |

| Benutzer | Benutzer endgültig löschen | Endgültig gelöscht |

| Microsoft 365-Gruppen | Gruppe löschen | Vorläufig gelöscht |

| Microsoft 365-Gruppen | Gruppe endgültig löschen | Endgültig gelöscht |

| Alle anderen Objekte | „objectType“ löschen | Endgültig gelöscht |

Hinweis

Im Überwachungsprotokoll wird nicht zwischen den Gruppentypen einer gelöschten Gruppe unterschieden. Nur Microsoft 365-Gruppen werden vorläufig gelöscht. Wenn ein Eintrag vom Typ „Gruppe löschen“ angezeigt wird, kann es sich um das vorläufige Löschen einer Microsoft 365-Gruppe oder um das endgültige Löschen eines anderen Gruppentyps handeln. Ihre Dokumentation des bekannten fehlerfreien Status sollte den Gruppentyp für jede Gruppe in Ihrer Organisation enthalten.

Informationen zum Überwachen von Konfigurationsänderungen finden Sie unter Wiederherstellen nach Fehlkonfigurationen.

Verwenden von Arbeitsmappen zum Nachverfolgen von Konfigurationsänderungen

Mit Azure Monitor-Arbeitsmappen können Sie Konfigurationsänderungen überwachen.

Mit der Arbeitsmappe „Berichte zu sicherheitsrelevanten Vorgängen“ können verdächtige Anwendungs- und Dienstprinzipalaktivitäten identifiziert werden, die auf eine Kompromittierung hinweisen können, zum Beispiel:

- Geänderte Anmeldeinformationen oder Authentifizierungsmethoden für Anwendungen oder Dienstprinzipale

- Neue Berechtigungen, die Dienstprinzipalen gewährt wurden

- Aktualisierungen der Verzeichnisrollen- und Gruppenmitgliedschaft für Dienstprinzipale

- Geänderte Verbundeinstellungen.

Mit der Arbeitsmappe für mandantenübergreifende Zugriffsaktivitäten können Sie überwachen, auf welche Anwendungen in externen Mandanten Ihre Benutzer*innen zugreifen und auf welche Anwendungen in Ihrem Mandanten externe Benutzer*innen zugreifen. Verwenden Sie diese Arbeitsmappe, um nach anomalen Änderungen bei eingehenden oder ausgehenden Anwendungszugriffen in verschiedenen Mandanten zu suchen.

Betriebssicherheit

Es ist weitaus weniger schwierig, unerwünschte Änderungen zu verhindern, als Objekte neu erstellen und neu konfigurieren zu müssen. Beziehen Sie die folgenden Aufgaben in Ihre Änderungsverwaltungsprozesse ein, um Zwischenfälle zu minimieren:

- Verwenden Sie ein Modell der geringsten Rechte. Stellen Sie sicher, dass jedes Mitglied Ihres Teams über die geringsten Rechte verfügt, die zur Ausführung seiner üblichen Aufgaben erforderlich sind. Legen Sie einen Prozess zur Ausweitung von Rechten für ungewöhnlichere Aufgaben fest.

- Die administrative Kontrolle über ein Objekt ermöglicht die Konfiguration und Löschung. Verwenden Sie weniger privilegierte Rollen, z. B. Sicherheitsleseberechtigter, für Aufgaben, für die keine Vorgänge zum Erstellen, Aktualisieren oder Löschen (CRUD) erforderlich sind. Wenn Vorgänge zum Erstellen, Aktualisieren oder Löschen erforderlich sind, verwenden Sie nach Möglichkeit objektspezifische Rollen. Benutzeradministratoren können beispielsweise nur Benutzer löschen, und Anwendungsadministratoren können nur Anwendungen löschen. Verwenden Sie diese eingeschränkteren Rollen, wenn möglich.

- Verwenden Sie Privileged Identity Management (PIM). PIM ermöglicht die Just-In-Time-Eskalation von Berechtigungen zum Ausführen von Aufgaben wie dem endgültigen Löschen. Sie können PIM so konfigurieren, dass Benachrichtigungen oder Genehmigungen für die Rechteausweitung vorgesehen sind.