Fehlkonfigurationen beheben

Konfigurationseinstellungen Microsoft Entra ID können sich auf jede Ressource im Microsoft Entra-Mandanten über gezielte oder mandantenweite Verwaltungsaktionen auswirken.

Was sind Konfigurationen?

Konfigurationen sind alle Änderungen in Microsoft Entra ID, die das Verhalten oder die Funktionen eines Microsoft Entra-Dienstes oder Features ändern. Wenn Sie beispielsweise eine Richtlinie für bedingten Zugriff konfigurieren, ändern Sie, wer unter welchen Umständen auf die Zielanwendungen zugreifen kann.

Sie müssen die Konfigurationselemente verstehen, die für Ihre Organisation wichtig sind. Die folgenden Konfigurationen haben einen hohen Einfluss auf Ihren Sicherheitsstatus.

Mandantenweite Konfigurationen

Externe Identitäten: Administratoren für den Mandanten identifizieren und steuern die externen Identitäten, die im Mandanten bereitgestellt werden können. Sie bestimmen Folgendes:

- Gibt an, ob externe Identitäten im Mandanten zugelassen werden sollen.

- Gibt an, von welchen Domänen externe Identitäten hinzugefügt werden können.

- Gibt an, ob Benutzer Benutzer von anderen Mandanten einladen können.

Benannte Standorte: Administratoren können benannte Standorte erstellen, die dann für Folgendes verwendet werden können:

- Anmeldedaten von bestimmten Standorten blockieren

- Richtlinien für bedingten Zugriff wie Multi-Faktor-Authentifizierung auslösen

Zulässige Authentifizierungsmethoden: Administratoren legen die für den Mandanten zulässigen Authentifizierungsmethoden fest.

Self-Service-Optionen: Administratoren legen Self-Service-Optionen wie Self-Service-Kennwortzurücksetzung fest und erstellen Office 365-Gruppen auf Mandantenebene.

Die Implementierung einiger mandantenweiter Konfigurationen kann auf einen Bereich festgelegt werden, sofern sie nicht von globalen Richtlinien außer Kraft gesetzt werden. Zum Beispiel:

- Wenn der Mandant so konfiguriert ist, dass externe Identitäten zulässig sind, kann ein Ressourcenadministrator diese Identitäten weiterhin vom Zugriff auf eine Ressource ausschließen.

- Wenn der Mandant so konfiguriert ist, dass persönliche Geräteregistrierung zulässig ist, kann ein Ressourcenadministrator diese Geräte vom Zugriff auf bestimmte Ressourcen ausschließen.

- Wenn benannte Standorte konfiguriert sind, kann ein Ressourcenadministrator Richtlinien konfigurieren, die entweder den Zugriff von diesen Standorten zulassen oder ausschließen.

Konfigurationen für bedingten Zugriff

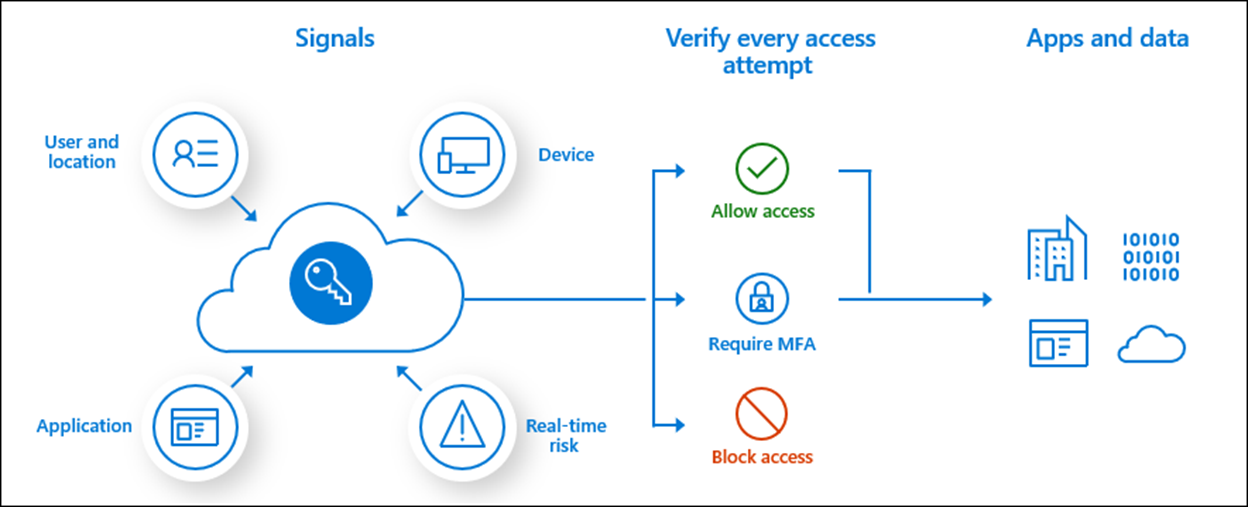

Richtlinien für bedingten Zugriff sind Zugriffssteuerungskonfigurationen, die Signale zusammenführen, um Entscheidungen zu treffen und Organisationsrichtlinien zu erzwingen.

Weitere Informationen zu den Richtlinien zum bedingten Zugriff finden Sie unter Was ist bedingter Zugriff in Microsoft Entra ID?.

Hinweis

Während die Konfiguration das Verhalten oder die Funktionen eines Objekts oder einer Richtlinie ändert, sind nicht alle Änderungen an einem Objekt Konfigurationen. Sie können die Daten oder Attribute ändern, die einem Element zugeordnet sind, z. B. das Ändern der Adresse eines Benutzers, ohne die Funktionen dieses Benutzerobjekts zu beeinträchtigen.

Was sind Fehlkonfigurationen?

Eine Fehlkonfiguration ist eine Konfiguration einer Ressource oder Richtlinie, die von Ihren Organisationsrichtlinien oder -plänen abweicht und unbeabsichtigte oder unerwünschte Folgen verursacht.

Eine Fehlkonfiguration von mandantenweiten Einstellungen oder Richtlinien für bedingten Zugriff kann sich ernsthaft auf Ihre Sicherheit und das öffentliche Bild Ihrer Organisation auswirken, durch:

Ändern der Interaktion von Administratoren, Mandantenbenutzern und externen Benutzern mit Ressourcen in Ihrem Mandanten:

- Unnötiges Einschränken des Zugriffs auf Ressourcen.

- Lockern von Zugriffssteuerelementen für vertrauliche Ressourcen.

Ändern der Fähigkeit Ihrer Benutzer für die Interaktion mit anderen Mandanten und externer Benutzer für die Interaktion mit Ihrem Mandanten

Verursachung einer Dienstverweigerung, z. B. indem Kunden der Zugang zu ihren Konten verwehrt wird

Unterbrechung von Abhängigkeiten zwischen Daten, Systemen und Anwendungen, die zu Geschäftsprozessfehlern führen.

Wann kommt es zu einer Fehlkonfiguration?

Fehlkonfigurationen treten am wahrscheinlichsten auf, wenn:

- Fehler bei Ad-hoc-Änderungen gemacht wurden.

- Ein Fehler aufgrund von Problembehandlungsübungen gemacht wurde.

- Eine Aktion mit böswilliger Absicht durch einen böswilligen Akteur durchgeführt wurde.

Fehlkonfigurationen verhindern

Es ist wichtig, dass Änderungen an der beabsichtigten Konfiguration eines Microsoft Entra-Mandanten den robusten Änderungsmanagementprozessen unterliegen, einschließlich:

- Dokumentieren der Änderung, einschließlich des vorherigen Zustands und des beabsichtigten Status nach der Änderung.

- Verwenden sie Privileged Identity Management (PIM), um sicherzustellen, dass Administratoren mit der Absicht, Änderungen vorzunehmen, ihre Berechtigungen absichtlich eskalieren müssen. Weitere Informationen zu PIM finden Sie unter Was ist Privileged Identity Management?.

- Verwenden eines starken Genehmigungsworkflows für Änderungen, z. B. die Genehmigung der PIM-Eskalation von Berechtigungen.

Überwachen von Konfigurationsänderungen

Sie wollen zwar Fehlkonfigurationen verhindern, dürfen aber die Messlatte für Änderungen nicht so hoch legen, dass die Administratoren ihre Arbeit nicht mehr effizient erledigen können.

Überwachen Sie die Konfigurationsänderungen genau, indem Sie auf die folgenden Vorgänge in Ihrem Microsoft Entra-Überwachungsprotokoll achten:

- Hinzufügen

- Erstellen

- Aktualisieren

- Set

- Löschen

Die folgende Tabelle enthält informative Einträge im Überwachungsprotokoll, nach dem Sie suchen können.

Konfigurationsänderungen für bedingten Zugriff und Authentifizierungsmethode

Richtlinien für bedingten Zugriff werden auf der Seite Bedingter Zugriff im Azure-Portal erstellt. Änderungen an Richtlinien werden auf der Seite Details zur Richtlinie für den bedingten Zugriff vorgenommen.

| Dienstfilter | activities | Mögliche Auswirkungen |

|---|---|---|

| Bedingter Zugriff | Hinzufügen, Aktualisieren oder Löschen einer Richtlinie für bedingten Zugriff | Der Benutzerzugriff wird gewährt oder blockiert, obwohl dies nicht der Fall sein sollte. |

| Bedingter Zugriff | Hinzufügen, Aktualisieren oder Löschen des benannten Standorts | Netzwerkadressen, die von der Richtlinie für bedingten Zugriff verwendet werden, sind nicht wie vorgesehen konfiguriert. Dadurch entstehen Lücken in den Bedingungen der Richtlinien für bedingten Zugriff. |

| Authentifizierungsmethode | Richtlinie für die Aktualisierung von Authentifizierungsmethoden | Benutzer können schwächere Authentifizierungsmethoden verwenden oder von einer Methode blockiert werden, die sie verwenden sollten. |

Konfigurationsänderungen für Benutzer und Kennwörter zurücksetzen

Änderungen an den Benutzereinstellungen werden auf der Seite Benutzereinstellungen im Azure-Portal vorgenommen. Kennwortzurücksetzungsänderungen werden auf der Seite Kennwortzurücksetzung vorgenommen. Änderungen, die auf diesen Seiten vorgenommen wurden, werden im Überwachungsprotokoll erfasst, wie in der folgenden Tabelle beschrieben:

| Dienstfilter | activities | Mögliche Auswirkungen |

|---|---|---|

| Core directory (Kernverzeichnis) | Unternehmenseinstellungen aktualisieren | Entgegen ihrer Absicht können die Nutzer möglicherweise Anwendungen nicht registrieren. |

| Core directory (Kernverzeichnis) | Unternehmensinformationen festlegen | Benutzer können entgegen ihrer Absicht möglicherweise nicht auf das Microsoft Entra-Verwaltungsportal zugreifen. Anmeldeseiten spiegeln nicht die Marke des Unternehmens wider, was sich nachteilig auf das Image des Unternehmens auswirken kann. |

| Core directory (Kernverzeichnis) | Aktivität: Dienstprinzipal aktualisieren Ziel: 0365 LinkedIn-Verbindung |

Benutzer können ihr Microsoft Entra-Konto möglicherweise entgegen ihrer Absicht nicht mit LinkedIn verbinden. |

| Self-Service-Gruppenverwaltung | Aktualisieren des Featurewerts „MyApps“ | Benutzer können entgegen ihrer Absicht Benutzerfunktionen möglicherweise nicht nutzen. |

| Self-Service-Gruppenverwaltung | Featurewert „ConvergedUXV2“ aktualisieren | Benutzer können entgegen ihrer Absicht Benutzerfunktionen möglicherweise nicht nutzen. |

| Self-Service-Gruppenverwaltung | Featurewert „MyStaff“ aktualisieren | Benutzer können entgegen ihrer Absicht Benutzerfunktionen möglicherweise nicht nutzen. |

| Core directory (Kernverzeichnis) | Aktivität: Dienstprinzipal aktualisieren Ziel: Microsoft-Kennwortzurücksetzungsdienst |

Benutzer können ihr Passwort entgegen ihrer Absicht möglicherweise nicht zurücksetzen. Benutzer müssen sich entgegen ihrer Absicht möglicherweise nicht für die Self-Service-Kennwortzurücksetzung registrieren. Benutzer können ihr Kennwort mithilfe von nicht genehmigten Methoden zurücksetzen, etwa mithilfe von Sicherheitsfragen. |

Konfigurationsänderungen für externe Identitäten

Sie können Änderungen an diesen Einstellungen auf den Seiten Externe Identitäten oder Einstellungen für externe Zusammenarbeit im Azure-Portal vornehmen.

| Dienstfilter | activities | Mögliche Auswirkungen |

|---|---|---|

| Core directory (Kernverzeichnis) | Hinzufügen, Aktualisieren oder Löschen eines Partners zur Einstellung für den mandantenübergreifenden Zugriff | Benutzer haben ausgehenden Zugriff auf Mandanten, die blockiert werden sollen. Benutzer von externen Mandanten, die blockiert werden sollten, haben eingehenden Zugriff. |

| B2C | Identitätsanbieter erstellen oder löschen | Identitätsanbieter für Benutzer, die zusammenarbeiten können, fehlen, blockieren den Zugriff für diese Benutzer. |

| Core directory (Kernverzeichnis) | Verzeichnisfunktion für Mandanten festlegen | Externe Benutzer haben mehr/weniger Sichtbarkeit von Verzeichnisobjekten als beabsichtigt. Externe Benutzer können entgegen ihrer Absicht andere externe Benutzer möglicherweise nicht zu Ihrem Mandanten einladen. |

| Core directory (Kernverzeichnis) | Verbundeinstellungen für Domäne festlegen | Einladungen für externe Benutzer werden entgegen ihrer Absicht möglicherweise nicht an Benutzer in anderen Mandanten gesendet. |

| Autorisierungs-richtlinie | Autorisierungsrichtlinie aktualisieren | Einladungen für externe Benutzer werden entgegen ihrer Absicht möglicherweise nicht an Benutzer in anderen Mandanten gesendet. |

| Core directory (Kernverzeichnis) | Aktualisieren von Richtlinien | Einladungen für externe Benutzer werden entgegen ihrer Absicht möglicherweise nicht an Benutzer in anderen Mandanten gesendet. |

Konfigurationsänderungen für benutzerdefinierte Rollen- und Mobilitätsdefinitionen

| Dienstfilter | Aktivitäten/Portal | Mögliche Auswirkungen |

|---|---|---|

| Core directory (Kernverzeichnis) | Rollendefinition hinzufügen | Der Anwendungsbereich der benutzerdefinierten Rolle ist enger oder weiter gefasst als beabsichtigt. |

| PIM | Rolleneinstellung aktualisieren | Der Anwendungsbereich der benutzerdefinierten Rolle ist enger oder weiter gefasst als beabsichtigt. |

| Core directory (Kernverzeichnis) | Rollendefinition aktualisieren | Der Anwendungsbereich der benutzerdefinierten Rolle ist enger oder weiter gefasst als beabsichtigt. |

| Core directory (Kernverzeichnis) | Löschen einer Rollendefinition | Benutzerdefinierte Rollen fehlen. |

| Core directory (Kernverzeichnis) | Erteilung delegierter Berechtigungen hinzufügen | Die Konfiguration für die Verwaltung mobiler Geräte oder für die Verwaltung mobiler Anwendungen fehlt oder ist falsch konfiguriert, was zu einem Fehler der Geräte- oder Anwendungsverwaltung führt. |

Überwachungsprotokoll – Detailansicht

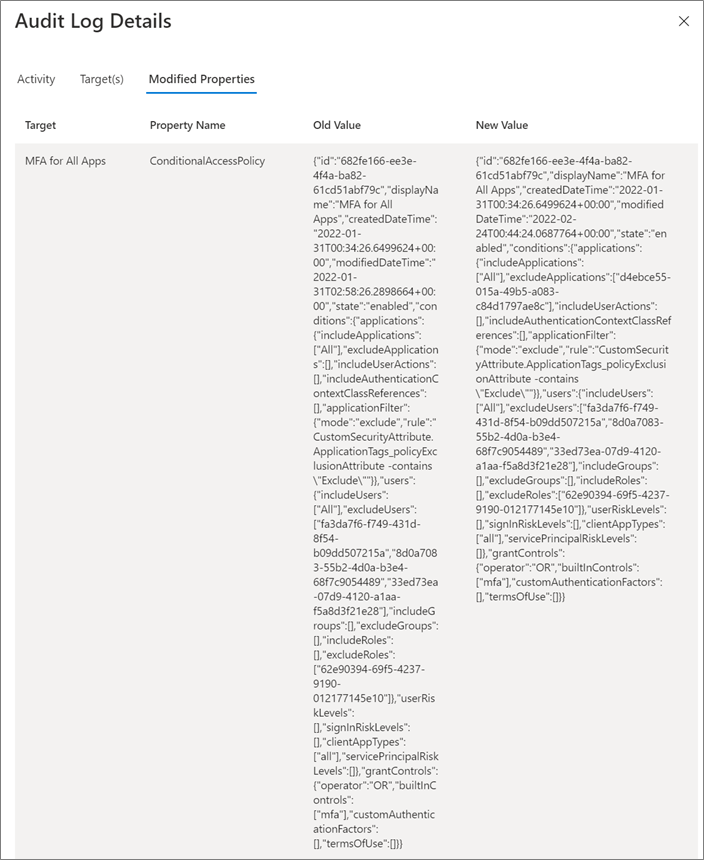

Wenn Sie einige Überwachungseinträge im Überwachungsprotokoll auswählen, erhalten Sie Details zu den alten und neuen Konfigurationswerten. Beispielsweise können Sie bei Konfigurationsänderungen der Richtlinie für bedingten Zugriff die Informationen auf dem folgenden Screenshot sehen:

Verwenden von Arbeitsmappen zum Nachverfolgen von Änderungen

Mit Azure Monitor-Arbeitsmappen können Sie Konfigurationsänderungen überwachen.

Mit der Arbeitsmappe „Berichte zu sicherheitsrelevanten Vorgängen“ können verdächtige Anwendungs- und Dienstprinzipalaktivitäten identifiziert werden, die auf eine Kompromittierung hinweisen können, zum Beispiel:

- Geänderte Anmeldeinformationen oder Authentifizierungsmethoden für Anwendungen oder Dienstprinzipale

- Neue Berechtigungen, die Dienstprinzipalen gewährt wurden

- Aktualisierungen der Verzeichnisrollen- und Gruppenmitgliedschaft für Dienstprinzipale

- Geänderte Verbundeinstellungen

Mit der Arbeitsmappe für mandantenübergreifende Zugriffsaktivitäten können Sie überwachen, auf welche Anwendungen in externen Mandanten Ihre Benutzer zugreifen und auf welche Anwendungen in Ihrem Mandanten externe Benutzer zugreifen. Verwenden Sie diese Arbeitsmappe, um nach anomalen Änderungen bei eingehenden oder ausgehenden Anwendungszugriffen in verschiedenen Mandanten zu suchen.

Nächste Schritte

- Grundlegende Informationen zur Wiederherstellbarkeit finden Sie unter Bewährte Methoden zur Wiederherstellbarkeit.

- Informationen zum Wiederherstellen gelöschter Elemente finden Sie unter Wiederherstellen gelöschter Elemente.