Microsoft Entra-Bereitstellungsszenario – sicherer Internetzugriff basierend auf Geschäftsanforderungen

Die Microsoft Entra-Bereitstellungsszenarios bieten Ihnen detaillierte Anleitungen zum Kombinieren und Testen dieser Microsoft Entra Suite-Produkte:

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Microsoft Entra Verified ID (Premium-Funktionen)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

In diesen Leitfäden beschreiben wir Szenarios, die zeigen, wie nützlich Microsoft Entra Suite ist und wie die Funktionen zusammenarbeiten.

- Einführung in Microsoft Entra-Bereitstellungsszenarios

- Microsoft Entra-Bereitstellungsszenario – Onboarding von Mitarbeitern und Gastbenutzern, Identitäten und Zugriffslebenszyklusgovernance in allen Ihren Apps

- Microsoft Entra-Bereitstellungsszenario – Modernisieren des Remotezugriffs auf lokale Apps mit MFA pro App

Übersicht über das Szenario

In diesem Leitfaden wird beschrieben, wie Sie die Microsoft Entra Suite-Produkte für ein Szenario konfigurieren, in dem die fiktive Organisation Contoso strenge Standardrichtlinien für den Internetzugriff definiert hat und den Internetzugriff gemäß den Geschäftsanforderungen steuern möchte.

In einem Beispielszenario, für das wir die Konfiguration der Lösung beschreiben, benötigt ein Benutzer der Marketingabteilung Zugriff auf soziale Netzwerke, die Contoso für alle Benutzer verbietet. Benutzer können den Zugriff in Mein Zugriff anfordern. Nach der Genehmigung werden sie Mitglied einer Gruppe, die ihnen Zugriff auf soziale Netzwerke gewährt.

In einem anderen Beispielszenario und einer entsprechenden Lösung muss ein SOC-Analyst für einen bestimmten Zeitraum auf einige hochgradig risikoreiche Internetziele zugreifen, um einen Incident zu untersuchen. Der SOC-Analyst kann den Zugriff in „Mein Zugriff“ beantragen. Nach der Genehmigung werden sie Mitglied einer Gruppe, die ihnen Zugriff auf diese hochgradig risikoreichen Internetziele gewährt.

Sie können diese allgemeinen Schritte, wie in diesem Szenario beschrieben, für die Contoso-Lösung replizieren.

- Registrieren Sie sich für Microsoft Entra Suite. Aktivieren und konfigurieren Sie den Microsoft Entra-Internetzugriff für die gewünschten Netzwerk- und Sicherheitseinstellungen.

- Stellen Sie auf den Geräten der Benutzer Clients von „Microsoft globaler sicherer Zugriff“ bereit. Aktivieren Sie Microsoft Entra-Internetzugriff.

- Erstellen Sie ein Sicherheitsprofil und Richtlinien für die Webinhaltsfilterung mit einer restriktiven Baselinerichtlinie, die bestimmte Webkategorien und Webziele für alle Benutzer blockiert.

- Erstellen Sie ein Sicherheitsprofil und Richtlinien für die Webinhaltsfilterung, die den Zugriff auf soziale Netzwerke zulassen.

- Erstellen Sie ein Sicherheitsprofil, das über die Webkategorie „Hacking“ verfügt.

- Verwenden Sie Microsoft Entra ID Governance, um Zugriffsanfragen von Benutzern auf Pakete zuzulassen, z. B.:

- Benutzer aus der Marketingabteilung können Zugriff auf soziale Netzwerke mit einer vierteljährlichen Zugriffsüberprüfung anfordern.

- Mitglieder des SOC-Teams können für bis zu acht Stunden Zugriff auf hochgradig risikoreiche Internetziele anfordern.

- Erstellen und verknüpfen Sie zwei Richtlinien für bedingten Zugriff mithilfe eines Sicherheitsprofils von „globaler sicherer Zugriff“ als Sitzungssteuerung. Legen Sie den Geltungsbereich der Richtlinie für die Erzwingung auf Benutzergruppen.

- Vergewissern Sie sich, dass der Datenverkehr in „globaler sicherer Zugriff“ ordnungsgemäß mit Datenverkehrsprotokollen zugelassen wird. Stellen Sie sicher, dass Benutzer der Marketingabteilung im Portal „Mein Zugriff“ auf das Zugriffspaket zugreifen können.

Die gemeinsame Verwendung dieser Lösungen bietet folgende Vorteile:

- Zugriff mit den geringsten erforderlichen Berechtigungen auf Internetziele: Sie beschränken den Zugriff auf Internetressourcen auf die Berechtigungen, die Benutzer für ihre Stelle im Joiner-Mover-Leaver-Zyklus benötigen. Dieser Ansatz reduziert das Risiko einer Endbenutzer- und Gerätekompromittierung.

- Vereinfachte und vereinheitlichte Verwaltung: Sie verwalten Netzwerk- und Sicherheitsfunktionen über eine einzige cloudbasierte Konsole, wodurch die Komplexität und die Kosten für die Wartung mehrerer Lösungen und Appliances reduziert werden.

- Verbesserte Sicherheit und Sichtbarkeit: Erzwingen Sie granulare und adaptive Zugriffsrichtlinien basierend auf Identität und Kontext von Benutzern und Geräten sowie App- und Datenvertraulichkeit und -speicherort. Angereicherte Protokolle und Analysen bieten Einblicke in das Netzwerk und den Sicherheitsstatus, um Bedrohungen schneller zu erkennen und darauf zu reagieren.

- Verbesserte Benutzerfreundlichkeit und Produktivität: Sie können schnellen und nahtlosen Zugriff auf erforderliche Apps und Ressourcen bereitstellen, ohne die Sicherheit oder Leistung zu beeinträchtigen.

Anforderungen

In diesem Abschnitt werden die Anforderungen für die Szenariolösung definiert.

Berechtigungen

Administratoren, die mit globalen Features von „globaler sicherer Zugriff“ interagieren, benötigen die Rollen „globaler sicherer Zugriff: Administrator“ und „Anwendungsadministrator“.

Die Konfiguration einer Richtlinie für bedingten Zugriff erfordert die Rolle „Administrator für bedingten Zugriff“ oder „Sicherheitsadministrator“. Einige Features erfordern möglicherweise weitere Rollen.

Die Identitätsgovernancekonfiguration erfordert mindestens die Rolle „Identitätsgovernanceadministrator“.

Lizenzen

Um alle Schritte in diesem Szenario zu implementieren, benötigen Sie Lizenzen für „globaler sicherer Zugriff“ und Microsoft Entra ID Governance. Sie können Lizenzen erwerben oder Testlizenzen erhalten. Weitere Informationen zur Lizenzierung für „globaler sicherer Zugriff“ finden Sie im Lizenzierungsabschnitt von Was ist „globaler sicherer Zugriff“?.

Anforderungen an Benutzer und Geräte

Um dieses Szenario erfolgreich bereitzustellen und zu testen, beachten Sie bei der Konfiguration diese Anforderungen:

- Microsoft Entra-Mandant mit Microsoft Entra ID P1-Lizenz. Erwerben Sie Lizenzen, oder besorgen Sie Testlizenzen.

- Ein Benutzer, der mindestens über die Rollen „globaler sicherer Zugriff: Administrator“ und „Anwendungsadministrator“ verfügt, um das Security Service Edge von Microsoft zu konfigurieren

- Mindestens ein Benutzer als Clienttestbenutzer in Ihrem Mandanten

- Ein Windows-Clientgerät mit dieser Konfiguration:

- Windows 10 oder 11, 64-Bit-Version

- Einbindung oder Hybrideinbindung in Microsoft Entra

- Internetverbindung

- Laden Sie den Client für „globaler sicherer Zugriff“ auf das Clientgerät herunter, und installieren Sie diesen. Im Artikel Windows-Client für „globaler sicherer Zugriff“ sind die Anforderungen und die Installation beschrieben.

Konfigurieren von „globaler sicherer Zugriff“

In diesem Abschnitt aktivieren wir den „globaler sicherer Zugriff“ über das Microsoft Entra Admin Center. Anschließend richten wir die erforderlichen initialen Konfigurationen für das Szenario ein.

- Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

- Navigieren Sie zu globaler sicherer Zugriff>Erste Schritte>"globaler sicherer Zugriff" in Ihrem Mandanten aktivieren. Wählen Sie Aktivieren aus, um SSE-Features zu aktivieren.

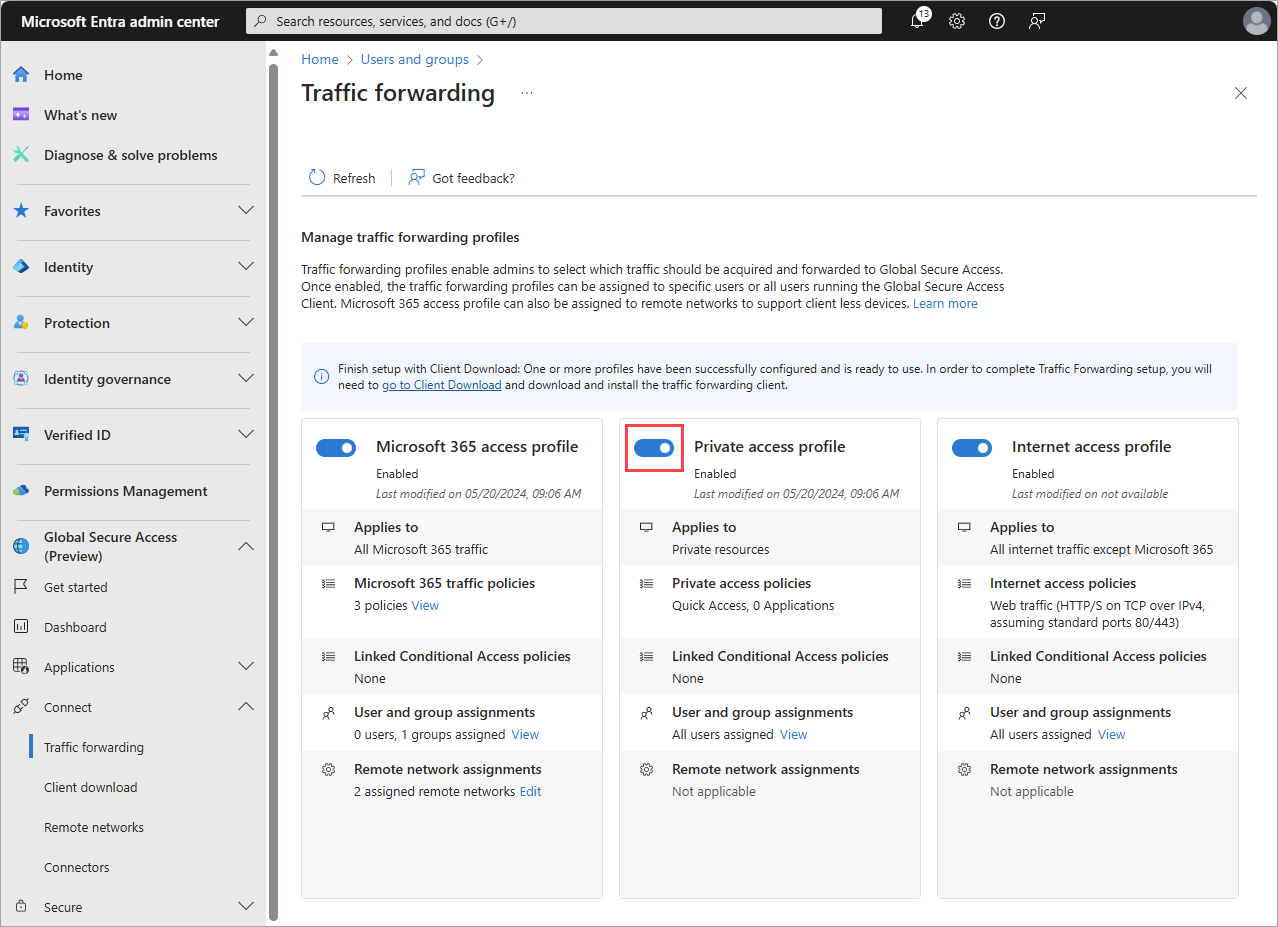

- Navigieren Sie zum globalen sicheren Zugriff>Verbinden>Datenweiterleitung. Aktivieren Sie den Umschalter Privates Zugriffsprofil. Mit der Datenverkehrsweiterleitung können Sie den Typ von Netzwerkdatenverkehr konfigurieren, der durch die Dienste der Security Service Edge-Lösung von Microsoft getunnelt werden soll. Richten Sie Datenverkehrsweiterleitungsprofile ein, um Datenverkehrstypen zu verwalten.

Das Microsoft 365-Zugriffsprofil ist für Microsoft Entra-Internetzugriff für Microsoft 365 vorgesehen.

Das Profil für den privaten Zugriff ist für Microsoft Entra-Privatzugriff vorgesehen.

Das Internetzugriffsprofil ist für Microsoft Entra-Internetzugriff vorgesehen. Die Security Service Edge-Lösung von Microsoft erfasst nur den Datenverkehr auf Clientgeräten, auf denen der Client für „globaler sicherer Zugriff“ installiert ist.

Installieren des Clients für „globaler sicherer Zugriff“

Microsoft Entra-Internetzugriff für Microsoft 365 und Microsoft Entra-Privatzugriff verwenden den Client von „globaler sicherer Zugriff“ auf Windows-Geräten. Dieser Client erfasst den Netzwerkdatenverkehr und leitet ihn an die Security Service Edge-Lösung von Microsoft weiter. So installieren und konfigurieren Sie den Client:

Stellen Sie sicher, dass das Windows-Gerät hybrid oder vollständig in Microsoft Entra eingebunden ist.

Melden Sie sich mit einem Microsoft Entra-Benutzer mit lokalen Administratorrechten auf dem Windows-Gerät an.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle globaler sicherer Zugriff: Administrator an.

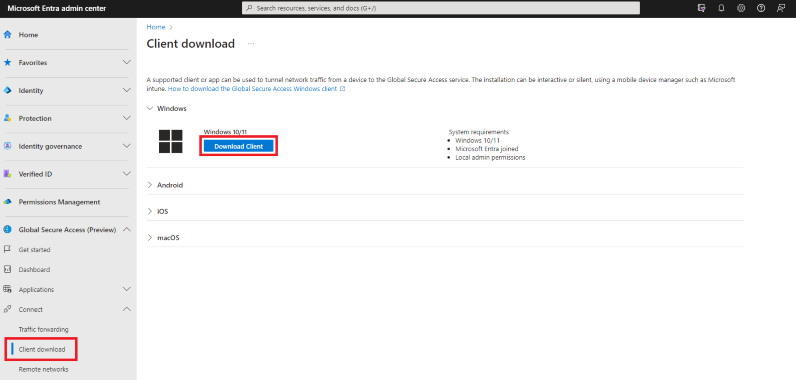

Navigieren Sie zu globaler sicherer Zugriff>Verbinden>Clientdownload. Wählen Sie Client herunterladen aus. Schließen Sie die Installation ab.

In der Windows-Taskleiste wird der Global Secure Access-Client zuerst als getrennt angezeigt. Wenn Sie nach einigen Sekunden zur Eingabe von Anmeldeinformationen aufgefordert werden, geben Sie die Anmeldeinformationen des Testbenutzerkontos ein.

Zeigen Sie auf der Windows-Taskleiste auf das Symbol Global Secure Access-Client, und überprüfen Sie Status Verbindung.

Sicherheitsgruppen erstellen

In diesem Szenario verwenden wir zwei Sicherheitsgruppen, um Sicherheitsprofile mithilfe von Richtlinien für bedingten Zugriff zuzuweisen. Erstellen Sie im Microsoft Entra Admin Center Sicherheitsgruppen mit den folgenden Namen:

- „Internet Access -- Allow Social Networking sites“, „Internet Access -- Allow Hacking sites“

Fügen Sie diesen Gruppen keine Mitglieder hinzu. Später in diesem Artikel konfigurieren wir die Identitätsgovernance, um Mitglieder auf Anfrage hinzuzufügen.

Blockieren des Zugriffs mit einem Baselineprofil

In diesem Abschnitt blockieren wir den Zugriff auf unangemessene Websites für alle Benutzer in der Organisation mit einem Baselineprofil.

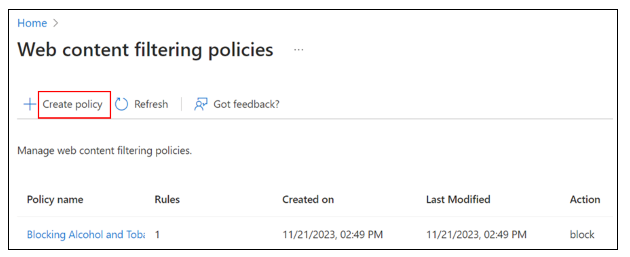

Erstellen einer Baselinerichtlinie für die Webfilterung

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle globaler sicherer Zugriff: Administrator an.

Navigieren Sie zu globaler sicherer Zugriff>Sicher>Richtlinien für die Webinhaltsfilterung>Richtlinie erstellen>Webinhaltsfilterung mit "globaler sicherer Zugriff" konfigurieren.

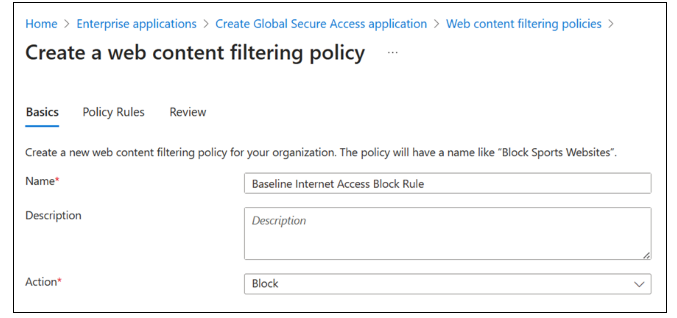

Füllen Sie unter Richtlinie für die Webinhaltsfilterung erstellen>Allgemeine Informationen die folgenden Felder aus:

Wählen Sie Weiter aus.

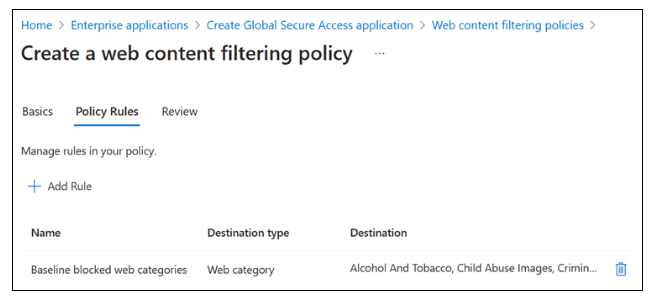

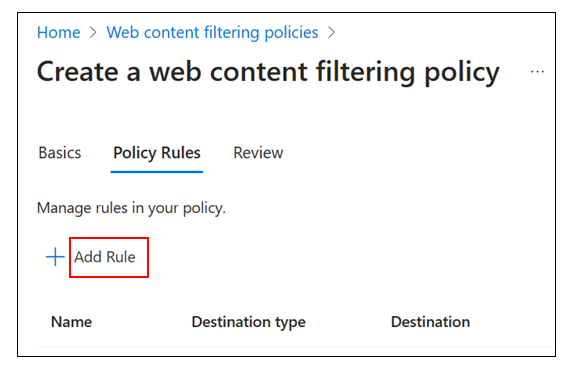

Wählen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Richtlinienregeln die Option Regel hinzufügen aus.

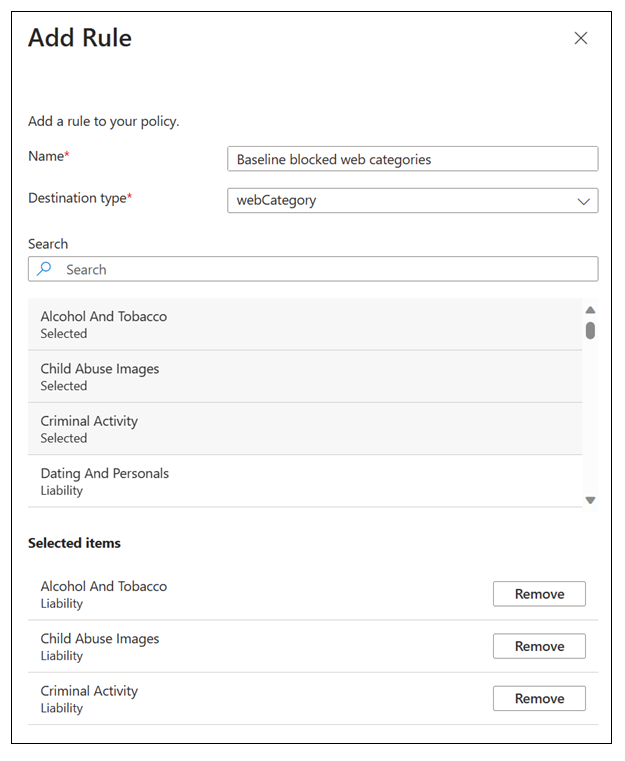

Füllen Sie in Regel hinzufügen die folgenden Felder aus:

- Name: Blockierte Baselinewebkategorien

- Zieltyp: webCategory

Suchen: Wählen Sie die folgenden Kategorien aus. Vergewissern Sie sich, dass sie unter Ausgewählten Elementen angezeigt werden.

Alkohol und Tabak

Kriminelle Aktivität

Glücksspiele

Hacker

Illegale Software

Soziale Netzwerke

Wählen Sie Hinzufügen.

Bestätigen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Richtlinienregel Ihre Auswahl.

Wählen Sie Weiter aus.

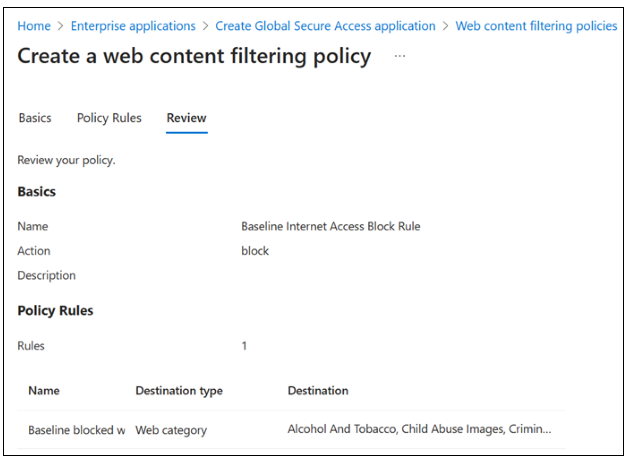

Bestätigen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Überprüfen Ihre Richtlinienkonfiguration.

Wählen Sie Create policy (Richtlinie erstellen) aus.

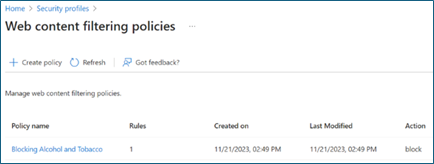

Um zu überprüfen, dass die Richtlinie ordnungsgemäß erstellt wurde, zeigen Sie diese in Richtlinien für die Webinhaltsfilterung verwalten an.

Konfigurieren des Baselinesicherheitsprofils

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle globaler sicherer Zugriff: Administrator an.

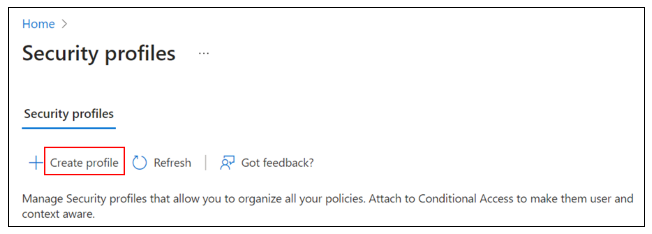

- Navigieren Sie zum globalen sicheren Zugriff>Sicher>Sicherheitsprofile.

- Wählen Sie Baselineprofil aus.

- Legen Sie unter Allgemeine Informationen das Feld Status auf „Aktiviert“ fest.

- Wählen Sie Speichern.

- Wählen Sie unter Baselineprofil bearbeiten die Option Richtlinien verknüpfen aus. Wählen Sie Richtlinie verknüpfen aus. Wählen Sie Vorhandene Richtlinie aus. Füllen Sie die folgenden Felder aus:

- Richtlinie verknüpfen: Wählen Sie Richtlinienname und Baselineblockierungsregel für den Internetzugriff aus.

- Priorität: 100

- Status: Aktiviert

- Wählen Sie Hinzufügen.

- Vergewissern Sie sich unter Profil erstellen>Richtlinien verknüpfen, dass die Baselineblockierungsregel für den Internetzugriff in der Liste aufgeführt wird.

- Schließen Sie das Baselinesicherheitsprofil.

Zulassen des Zugriffs auf soziale Netzwerke

In diesem Abschnitt erstellen wir ein Sicherheitsprofil, das Benutzern den Zugriff auf soziale Netzwerke ermöglicht, wenn sie diesen anfordern.

Erstellen einer Webfilterungsrichtlinie für soziale Netzwerke

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle globaler sicherer Zugriff: Administrator an.

Navigieren Sie zu globaler sicherer Zugriff>Sicher>Richtlinien für die Webinhaltsfilterung>Richtlinie erstellen>Webinhaltsfilterung mit "globaler sicherer Zugriff" konfigurieren.

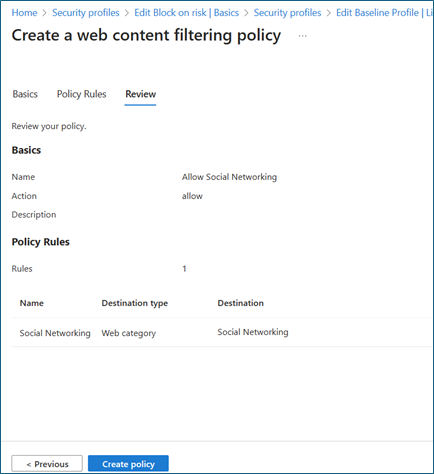

Füllen Sie unter Richtlinie für die Webinhaltsfilterung erstellen>Allgemeine Informationen die folgenden Felder aus:

- Name: Allow Social Networking sites

- Beschreibung: Fügen Sie eine Beschreibung hinzu.

- Aktion: Zulassen

Wählen Sie Weiter aus.

Wählen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Richtlinienregeln die Option Regel hinzufügen aus.

Füllen Sie in Regel hinzufügen die folgenden Felder aus:

- Name: Soziale Netzwerke

- Zieltyp: webCategory

- Suchen: Sozial

Wählen Sie Soziale Netzwerke aus.

Wählen Sie Hinzufügen.

Wählen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Richtlinienregeln die Option Weiter aus.

Bestätigen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Überprüfen Ihre Richtlinienkonfiguration.

Wählen Sie Create policy (Richtlinie erstellen) aus.

Um zu überprüfen, dass die Richtlinie ordnungsgemäß erstellt wurde, zeigen Sie diese in Richtlinien für die Webinhaltsfilterung verwalten an.

Erstellen eines Sicherheitsrichtlinienprofils für soziale Netzwerke

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle globaler sicherer Zugriff: Administrator an.

Navigieren Sie zum globalen sicheren Zugriff>Sicher>Sicherheitsprofile. Wählen Sie Profil erstellen aus.

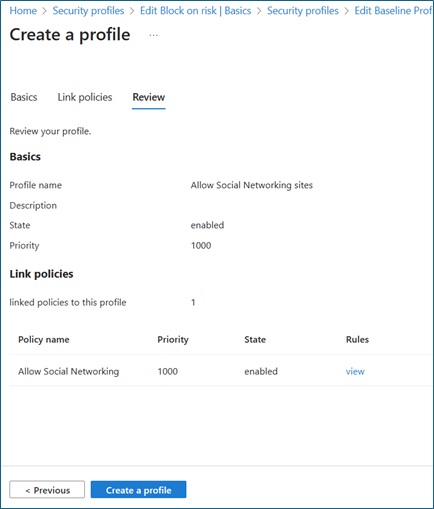

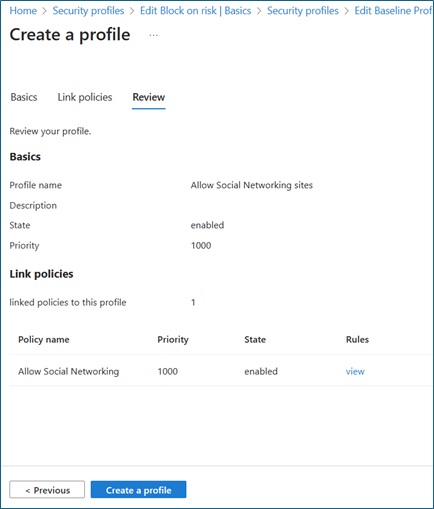

Füllen Sie unter Profil erstellen>Allgemeine Informationen die folgenden Felder aus:

- Profilname: Allow Social Networking sites

- Beschreibung: Fügen Sie eine Beschreibung hinzu.

- Status: Aktiviert

- Priorität: 1000

Wählen Sie Weiter aus.

Wählen Sie unter Erstellen eines Profis>Richtlinien verknüpfen die Option Richtlinie verknüpfen aus.

Wählen Sie Vorhandene Richtlinie aus.

Füllen Sie in Richtlinie verknüpfen die folgenden Felder aus:

- Richtlinienname: Soziale Netzwerke zulassen

- Priorität: 1000

- Status: Aktiviert

Wählen Sie Hinzufügen.

Überprüfen Sie in Profil erstellen>Richtlinien verknüpfen, dass Soziale Netzwerke zulassen aufgeführt ist.

Wählen Sie Weiter aus.

Bestätigen Sie unter Erstellen einer Profils>Überprüfen Ihre Profilkonfiguration.

Wählen Sie Ein Profil erstellen aus.

Erstellen einer Richtlinie für bedingten Zugriff auf soziale Netzwerke

In diesem Abschnitt erstellen wir eine Richtlinie für bedingten Zugriff, die das Sicherheitsprofil Soziale Netzwerke zulassen für Benutzer erzwingt, die Zugriff anfordern.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien.

- Wählen Sie Neue Richtlinie.

- Füllen Sie in Neue Richtlinie für bedingten Zugriff die folgenden Felder aus:

- Name: Internet Access -- Allow Social Networking sites

- Benutzer- oder Workloadidentitäten: Bestimmte Benutzer eingeschlossen

- Wofür gilt diese Richtlinie? Benutzer und Gruppen

- Einschließen>Benutzer und Gruppen auswählen> Benutzer und Gruppen

- Wählen Sie Ihre Testgruppe aus (z. B. Internet Access -- Allow Social Networking sites). Wählen Sie Auswählen.

- Zielressourcen

- Wählen Sie aus, worauf diese Richtlinie angewendet werden soll.> globaler sicherer Zugriff

- Wählen Sie die Datenverkehrsprofile aus, für die diese Richtlinie gilt.> Internetdatenverkehr

- Belassen Sie das Steuerelement Gewähren bei der Standardeinstellung, um Zugriff zu gewähren, sodass Ihr definiertes Sicherheitsprofil die Blockierungsfunktionalität definiert.

- Wählen Sie unter Sitzung die Option Sicherheitsprofil für "globaler sicherer Zugriff" verwenden aus.

- Wählen Sie Allow Social Networking sites aus.

- Wählen Sie unter Übersicht über bedingten Zugriff>Richtlinie aktivieren die Option Ein aus.

- Klicken Sie auf Erstellen.

Zulassen des Zugriffs auf Hackingwebsites

In diesem Abschnitt erstellen wir ein Sicherheitsprofil, das Benutzern den Zugriff auf Hackingwebsites ermöglicht, wenn sie diesen anfordern. Benutzer erhalten acht Stunden lang Zugriff. Anschließend wird der Zugriff automatisch wieder entzogen.

Erstellen einer Webfilterungsrichtlinie für Hackingwebsites

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle globaler sicherer Zugriff: Administrator an.

Navigieren Sie zu globaler sicherer Zugriff>Sicher>Richtlinien für die Webinhaltsfilterung>Richtlinie erstellen>Webinhaltsfilterung mit "globaler sicherer Zugriff" konfigurieren.

Füllen Sie unter Richtlinie für die Webinhaltsfilterung erstellen>Allgemeine Informationen die folgenden Felder aus:

- Name: Allow Hacking sites

- Beschreibung: Fügen Sie eine Beschreibung hinzu.

- Aktion: Zulassen

Wählen Sie Weiter aus.

Wählen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Richtlinienregeln die Option Regel hinzufügen aus.

Füllen Sie in Regel hinzufügen die folgenden Felder aus:

- Name: Hacker

- Zieltyp: webCategory

- Suchen: Hacker, Hacker auswählen

Wählen Sie Hinzufügen.

Wählen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Richtlinienregeln die Option Weiter aus.

Bestätigen Sie unter Erstellen einer Filterrichtlinie für Webinhalte>Überprüfen Ihre Richtlinienkonfiguration.

Wählen Sie Create policy (Richtlinie erstellen) aus.

Um zu überprüfen, dass die Richtlinie ordnungsgemäß erstellt wurde, zeigen Sie diese in Richtlinien für die Webinhaltsfilterung verwalten an.

Erstellen eines Sicherheitsrichtlinienprofils für Hackingwebsites

Melden Sie sich beim Microsoft Entra Admin Center als Global Secure Access-Administrator an.

Navigieren Sie zum globalen sicheren Zugriff>Sicher>Sicherheitsprofile. Wählen Sie Profil erstellen aus.

Füllen Sie unter Profil erstellen>Allgemeine Informationen die folgenden Felder aus:

- Profilname: Allow Hacking sites

- Beschreibung: Fügen Sie eine Beschreibung hinzu.

- Status: Aktiviert

- Priorität: 2000

Wählen Sie Weiter aus.

Wählen Sie unter Erstellen eines Profis>Richtlinien verknüpfen die Option Richtlinie verknüpfen aus.

Wählen Sie Vorhandene Richtlinie aus.

Füllen Sie im Dialogfeld Richtlinie verknüpfen die folgenden Felder aus:

- Richtlinienname: Hackingwebsites zulassen

- Priorität: 2000

- Status: Aktiviert

Wählen Sie Hinzufügen.

Überprüfen Sie unter Profil erstellen>Richtlinien verknüpfen, dass Hackingwebsites zulassen ausgeführt ist.

Wählen Sie Weiter aus.

Bestätigen Sie unter Erstellen einer Profils>Überprüfen Ihre Profilkonfiguration.

Wählen Sie Ein Profil erstellen aus.

Erstellen einer Richtlinie für bedingten Zugriff auf Hackingwebsites

In diesem Abschnitt erstellen wir eine Richtlinie für bedingten Zugriff, die das Sicherheitsprofil Allow Hacking sites für Benutzer erzwingt, die Zugriff anfordern.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien.

- Wählen Sie Neue Richtlinie.

- Füllen Sie im Dialogfeld Neue Richtlinie für bedingten Zugriff die folgenden Felder aus:

- Name: Internet Access -- Allow Hacking sites

- Benutzer- oder Workloadidentitäten: Bestimmte Benutzer eingeschlossen

- Wofür gilt diese Richtlinie? Benutzer und Gruppen

- Einschließen>Benutzer und Gruppen auswählen> Benutzer und Gruppen

- Wählen Sie Ihre Testgruppe aus (z. B. Internet Access -- Allow Hacking sites) > wählen Sie Auswählen aus.

- Zielressourcen

- Wählen Sie aus, worauf diese Richtlinie angewendet werden soll.> globaler sicherer Zugriff

- Wählen Sie die Datenverkehrsprofile aus, für die diese Richtlinie gilt.> Internetdatenverkehr

- Belassen Sie das Steuerelement Gewähren bei der Standardeinstellung, um Zugriff zu gewähren, sodass Ihr definiertes Sicherheitsprofil die Blockierungsfunktionalität definiert.

- Wählen Sie im Dialogfeld Sitzung die Option Sicherheitsprofil für Global Secure Access verwenden aus.

- Wählen Sie Allow Hacking sites aus.

- Wählen Sie unter Übersicht über bedingten Zugriff>Richtlinie aktivieren die Option Ein aus.

- Klicken Sie auf Erstellen.

Konfigurieren der Zugriffsgovernance

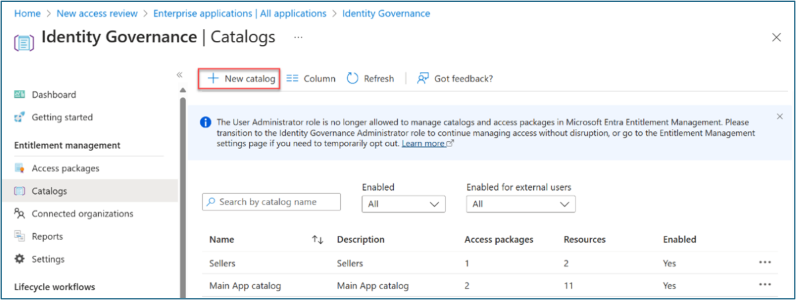

Führen Sie die folgenden Schritte aus, um einen Berechtigungsverwaltungskatalog zu erstellen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance > Berechtigungsverwaltung > Kataloge.

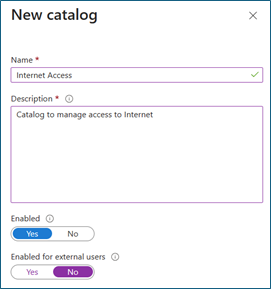

Klicken Sie auf Neuer Katalog.

Geben Sie einen eindeutigen Namen sowie eine Beschreibung für den Katalog ein. Anforderer sehen diese Informationen in den Details des Zugriffspakets (z. B. Internetzugriff).

Für dieses Szenario erstellen wir Zugriffspakete im Katalog für interne Benutzer. Legen Sie Für externe Benutzer aktiviert auf Nein fest.

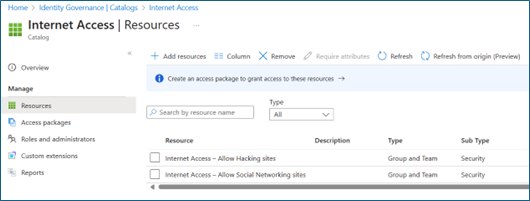

Um die Ressourcen hinzuzufügen, wechseln Sie zu Kataloge, und öffnen Sie den Katalog, dem Sie Ressourcen hinzufügen möchten. Wählen Sie Ressourcen aus. Wählen Sie Ressourcen hinzufügen aus.

Fügen Sie die beiden Sicherheitsgruppen hinzu, die Sie zuvor erstellt haben (z. B. Internet Access -- Allow Social Networking sites und Internet Access -- Allow Hacking sites).

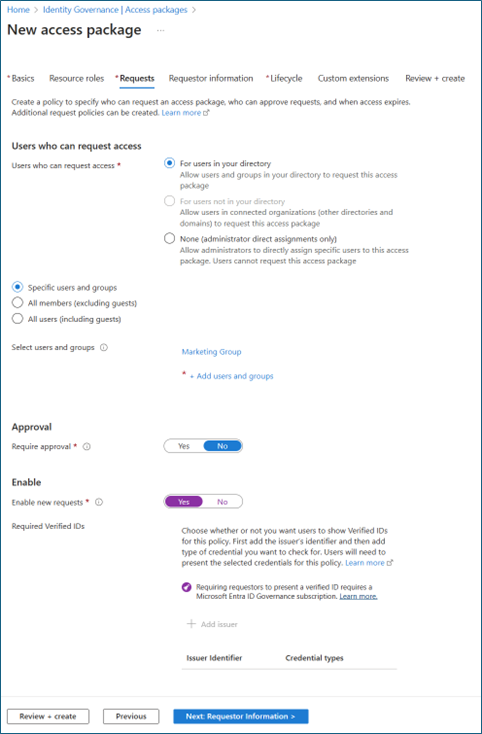

Erstellen der Zugriffspakete

In diesem Abschnitt erstellen wir Zugriffspakete, mit denen Benutzer den Zugriff auf die Internetwebsitekategorien anfordern können, die in den einzelnen Sicherheitsprofilen definiert werden. Führen Sie die folgenden Schritte aus, um unter „Berechtigungsverwaltung“ ein Zugriffspaket zu erstellen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Wählen Sie Neues Zugriffspaket aus.

Geben Sie dem Zugriffspaket unter Allgemeine Informationen einen Namen (z. B. Internet Access -- Allow Social Networking sites). Geben Sie den zuvor erstellten Katalog an.

Wählen Sie für Ressourcenrollen die Sicherheit aus, die Sie zuvor hinzugefügt haben (z. B. Internet Access -- Allow Social Networking sites).

Wählen Sie für Rolle die Option Element aus.

Wählen Sie für Anforderungen die Option Für in Ihrem Verzeichnis befindliche Benutzer aus.

Um die Benutzer zu definieren, die Zugriff auf soziale Netzwerke anfordern können, wählen Sie Benutzer und Gruppen auswählen aus, und fügen Sie eine angemessen Gruppe von Benutzern hinzu. Wählen Sie andernfalls Alle Mitglieder aus.

Wählen Sie unter Anforderungen die Option Ja aus, um Aktivieren neuer Anforderungen zu aktivieren.

Optional: Geben Sie unter Genehmigung an, ob eine Genehmigung erforderlich ist, wenn Benutzer dieses Zugriffspaket anfordern.

Geben Sie unter Lebenszyklus an, wann die Zuweisung eines Benutzers für das Zugriffspaket abläuft. Sie können auch angeben, ob Benutzer ihre Zuweisungen verlängern können. Legen Sie unter Ablaufdatum das Ablaufdatum von Zugriffspaketzuweisungen auf An Datum, Anzahl der Tage, Anzahl von Stunden oder Niemals fest.

Wiederholen Sie die Schritte zum Erstellen eines neuen Zugriffspakets, das den Zugriff auf Hackingwebsites ermöglicht. Konfigurieren Sie diese Einstellungen:

- Ressource: Internet Access -- Allow Hacking sites

- Wer kann anfordern: Mitglieder des SOC-Teams

- Lebenszyklus: Legen Sie Anzahl von Stunden auf 8 Stunden fest.

Testbenutzerzugriff

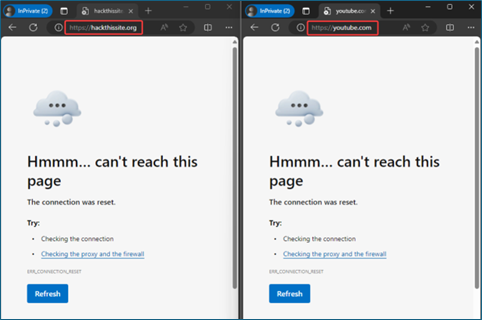

In diesem Abschnitt überprüfen wir, dass der Benutzer nicht auf Websites zugreifen kann, die das Baselineprofil blockiert.

- Melden Sie sich beim Testgerät an, auf dem Sie den Client für „globaler sicherer Zugriff“ installiert haben.

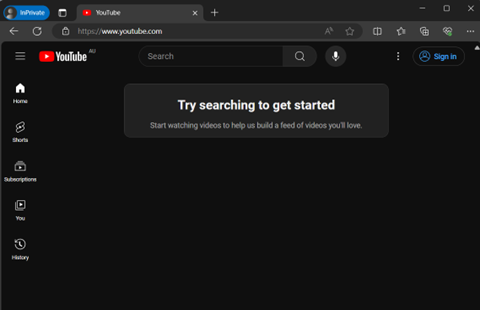

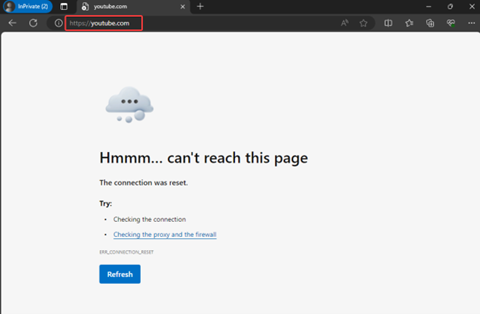

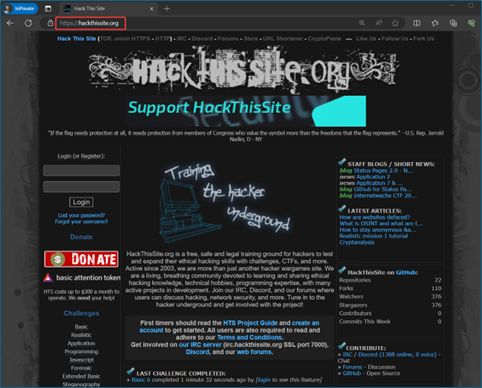

- Navigieren Sie in einem Browser zu Websites, die das Baselineprofil blockiert, und überprüfen Sie, ob der Zugriff wirklich blockiert wird. Beispiel:

hackthissite.orgist eine kostenlose, sichere und legale Trainingswebsite für Sicherheitsexperten, um ihre Fähigkeiten im Bereich des ethischen Hackings zu testen und zu erweitern. Diese Website wird als Hackingwebsite klassifiziert.YouTube.comist eine kostenlose Plattform für die Videofreigabe. Diese Website wird als soziales Netzwerk klassifiziert.

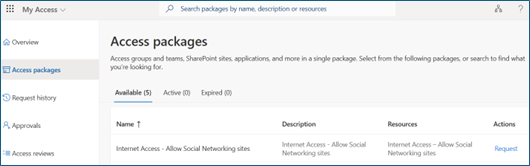

Anfordern des Zugriffs auf soziale Netzwerke

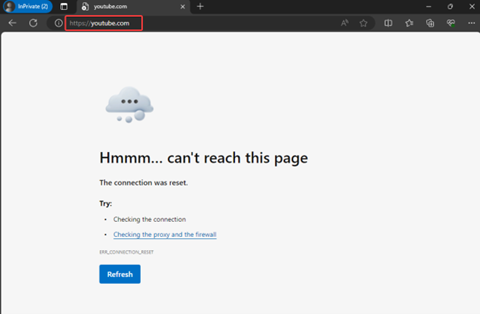

In diesem Abschnitt überprüfen wir, ob ein Benutzer der Marketingabteilung Zugriff auf soziale Netzwerke anfordern kann.

Melden Sie sich bei dem Gerät an, auf dem Sie den Client für „globaler sicherer Zugriff“ für einen Benutzer installiert haben, der Mitglied des Marketingteams ist, (oder einen Benutzer, der Zugriff auf das Beispielzugriffspaket Internet Access -- Allow Social Networking sites anfordern darf).

Überprüfen Sie in einem Browser, ob der Zugriff auf eine Website blockiert wird, die der Kategorie „Soziale Netzwerke“ angehört, die das Baselinesicherheitsprofil blockiert. Versuchen Sie beispielsweise auf

youtube.comzuzugreifen.

Navigieren Sie zu

myaccess.microsoft.com. Wählen Sie Zugriffspakete aus. Wählen Sie für das Zugriffspaket Internet Access -- Allow Social Networking sites die Option Anforderung aus.

Wählen Sie Weiter. Wählen Sie Anfordern aus.

Wenn Sie die Genehmigung für das Zugriffspaket konfiguriert haben, melden Sie sich als genehmigende Person an. Navigieren Sie zu

myaccess.microsoft.com. Genehmigen Sie die Anforderung.Melden Sie sich als Benutzer der Marketingabteilung an. Navigieren Sie zu

myaccess.microsoft.com. Wählen Sie Anforderungsverlauf aus. Überprüfen Sie, ob Ihre Anforderung für Internet Access -- Allow Social Networking sites den Status Übermittelt hat.Es dauert möglicherweise einige Minuten, bis neue Einstellungen angewendet werden. Um den Vorgang zu beschleunigen, klicken Sie in der Taskleiste mit der rechten Maustaste auf das Symbol für „globaler sicherer Zugriff“. Wählen Sie Als anderer Benutzer anmelden aus. Melden Sie sich erneut an.

Versuchen Sie, auf Websites in der Kategorie „Soziale Netzwerke“ zuzugreifen, die das Baselinesicherheitsprofil blockiert. Überprüfen Sie, ob Sie erfolgreich darauf zugreifen können. Versuchen Sie beispielsweise, zu

youtube.comzu navigieren.

Anfordern des Zugriffs auf Hackingwebsites

In diesem Abschnitt überprüfen wir, ob ein Benutzer des SOC-Teams Zugriff auf Hackingwebsites anfordern kann.

Melden Sie sich bei dem Gerät an, auf dem Sie den Client für „globaler sicherer Zugriff“ für einen Benutzer installiert haben, der Mitglied des SOC-Teams ist, (oder einen Benutzer, der Zugriff auf das Beispielzugriffspaket Internet Access -- Allow Hacking sites anfordern darf).

Überprüfen Sie in einem Browser, ob der Zugriff auf eine Website blockiert wird, die der Kategorie „Hacker“ angehört, die das Baselinesicherheitsprofil blockiert. Beispiel:

hackthissite.org.

Navigieren Sie zu

myaccess.microsoft.com. Wählen Sie Zugriffspakete aus. Wählen Sie für das Zugriffspaket Internet Access -- Allow Hacking sites die Option Anforderung aus.Wählen Sie Weiter. Wählen Sie Anfordern aus.

Wenn Sie die Genehmigung für das Zugriffspaket konfiguriert haben, melden Sie sich als genehmigende Person an. Navigieren Sie zu

myaccess.microsoft.com. Genehmigen Sie die Anforderung.Melden Sie sich als ein Benutzer des SOC-Teams an. Navigieren Sie zu

myaccess.microsoft.com. Wählen Sie Anforderungsverlauf aus. Überprüfen Sie, ob Ihre Anforderung für Internet Access -- Allow Hacking sites den Status Übermittelt hat.Es dauert möglicherweise einige Minuten, bis neue Einstellungen angewendet werden. Um den Vorgang zu beschleunigen, klicken Sie in der Taskleiste mit der rechten Maustaste auf das Symbol für „globaler sicherer Zugriff“. Wählen Sie Als anderer Benutzer anmelden aus. Melden Sie sich erneut an.

Versuchen Sie, auf Websites in der Kategorie „Hacker“ zuzugreifen, die das Baselinesicherheitsprofil blockiert. Überprüfen Sie, ob Sie erfolgreich darauf zugreifen können. Versuchen Sie beispielsweise, zu

hackthissite.orgzu navigieren.

Wenn Sie für den Zugriff auf Hackingwebsites unter Lebenszyklus>Anzahl von Stunden in den vorherigen Schritten für eine Dauer von acht Stunden konfiguriert haben, überprüfen Sie nach acht Stunden, ob der Zugriff auf Hackingwebsites wieder blockiert wird.

Zugehöriger Inhalt

- Weitere Informationen zu Microsoft Entra ID Governance

- Planen einer Microsoft Entra-Bereitstellung für bedingten Zugriff

- Weitere Informationen zu Microsoft Entra-Internetzugriff

- Weitere Informationen zu Clients für „globaler sicherer Zugriff“ für Microsoft Entra-Privatzugriff und Microsoft Entra-Internetzugriff