So konfigurieren Sie Webinhaltsfilterkategorien für den globalen sicheren Zugriff

Mithilfe der Webinhaltsfilterung können Sie granulare Internetzugriffssteuerelemente für Ihre Organisation basierend auf der Websitekategorisierung implementieren.

Die ersten SWG-Features (Secure Web Gateway) von Microsoft Entra Internet Access umfassen die Webinhaltsfilterung basierend auf Domänennamen. Microsoft integriert granulare Filterrichtlinien in Microsoft Entra ID und Microsoft Entra Conditional Access, was zu Filterrichtlinien führt, die benutzerfreundlich, kontextfähig und einfach zu verwalten sind.

Das Webfilterfeature ist derzeit auf benutzer- und kontextfähige vollqualifizierte Domänennamen (FQDN)-basierte Webkategoriefilterung und FQDN-Filterung beschränkt.

Voraussetzungen

Administratoren, die Features des globalen sicheren Zugriffs verwenden, müssen abhängig von den durch sie ausgeführten Aufgaben über die folgenden Rollenzuweisungen verfügen.

- Die Rolle „Administrator für globalen sicheren Zugriff“ zum Verwalten der Features des globalen sicheren Zugriffs.

- Die Rolle Administrator für bedingten Zugriff zum Erstellen und Verwenden von Richtlinien für bedingten Zugriff

Gehen Sie den Leitfaden Erste Schritte mit dem globalen sicheren Zugriff vollständig durch.

Installieren Sie den globalen sicheren Zugriffs-Client auf Endbenutzergeräten.

Sie müssen das Domain Name System (DNS) über HTTPS (Secure DNS) deaktivieren, um Netzwerkdatenverkehr zu tunneln. Verwenden Sie die Regeln der vollqualifizierten Domänennamen (FQDNs) im Datenverkehrsweiterleitungsprofil. Weitere Informationen finden Sie unter Konfigurieren des DNS-Client zur Unterstützung von DoH.

Deaktivieren Sie den integrierten DNS-Client in Chrome und Microsoft Edge.

IPv6-Datenverkehr wird nicht vom Client erworben und wird daher direkt in das Netzwerk übertragen. Um die Tunnelung des gesamten relevanten Datenverkehrs zu ermöglichen, legen Sie die Eigenschaften des Netzwerkadapters auf IPv4 bevorzugt fest.

Der UDP (User Datagram Protocol)-Datenverkehr (d. h. QUIC) wird in der aktuellen Vorschau des Internetzugriffs nicht unterstützt. Die meisten Websites unterstützen das Fallback auf Transmission Control-Protokoll (TCP), wenn QUIC nicht eingerichtet werden kann. Um die Benutzererfahrung zu verbessern, können Sie eine Windows-Firewall-Regel bereitstellen, die ausgehenden Datenverkehr über UDP 443 blockiert:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Sehen Sie sich die Konzepte für Webinhaltsfilterung an. Weitere Informationen dazu finden Sie unter Webinhaltsfilterung.

Schritte auf oberer Ebene

Es gibt mehrere Schritte zum Konfigurieren der Webinhaltsfilterung. Beachten Sie, wo Sie eine Richtlinie für bedingten Zugriff konfigurieren müssen.

- Aktivieren Sie das Weiterleiten von Internetdatenverkehr.

- Erstellen einer Webinhaltsfilterrichtlinie.

- Erstellen Sie ein Sicherheitsprofil.

- Verknüpfen Sie das Sicherheitsprofil mit einer Richtlinie für bedingten Zugriff.

- Weisen Sie dem Datenverkehrsweiterleitungsprofil Benutzer und Benutzerinnen oder Gruppen zu.

Aktivieren des Weiterleitens von Internetdatenverkehr

Der erste Schritt besteht darin, das Datenverkehrsweiterleitungsprofil für den Internetzugriff zu aktivieren. Weitere Informationen zum Profil und zur Aktivierung finden Sie unter Verwalten des Datenverkehrsweiterleitungsprofils für den Internetzugriff.

Erstellen einer Webinhaltsfilterrichtlinie

- Navigieren Sie zu Global Secure Access>Sicher>Webinhaltsfilterrichtlinie.

- Wählen Sie Create policy (Richtlinie erstellen) aus.

- Geben Sie einen Namen und eine Beschreibung für die neue Richtlinie ein und wählen Sie dann Weiter aus.

- Wählen Sie Regel hinzufügen aus.

- Geben Sie einen Namen ein, wählen Sie eine Webkategorie oder einen gültigen FQDN aus und wählen Sie dann Hinzufügen aus.

- Gültige FQDNs in diesem Feature können auch Wildcards mit dem Sternchen-Symbol * enthalten.

- Wählen Sie Weiter aus, um die Richtlinie zu überprüfen, und wählen Sie dann Richtlinie erstellen aus.

Wichtig

Änderungen an der Webinhaltsfilterung können bis zu einer Stunde dauern, bis sie bereitgestellt werden.

Erstellen eines Sicherheitsprofils

Sicherheitsprofile sind eine Gruppierung von Filterrichtlinien. Sie können Sicherheitsprofile mit Microsoft Entra-Richtlinien für bedingten Zugriff zuweisen oder verknüpfen. Ein Sicherheitsprofil kann mehrere Filterrichtlinien enthalten. Und ein einzelnes Sicherheitsprofil kann mehreren Richtlinien für bedingten Zugriff zugeordnet werden.

In diesem Schritt erstellen Sie ein Sicherheitsprofil zum Gruppieren von Filterrichtlinien. Anschließend weisen Sie die Sicherheitsprofile mit einer Richtlinie für bedingten Zugriff zu, um sie benutzer- oder kontextfähig zu machen.

Hinweis

Weitere Informationen zu den Microsoft Entra-Richtlinien zum bedingten Zugriff finden Sie unter Erstellen einer Richtlinie für bedingten Zugriff.

- Navigieren Sie zum globalen sicheren Zugriff>Sicher>Sicherheitsprofile.

- Wählen Sie Profil erstellen aus.

- Geben Sie einen Namen und eine Beschreibung für die neue Richtlinie ein und wählen Sie dann Weiter aus.

- Wählen Sie Eine Richtlinie verknüpfen und dann Vorhandene Richtlinie aus.

- Wählen Sie die bereits erstellte Webinhaltsfilterrichtlinie und Hinzufügen aus.

- Wählen Sie Weiter aus, um das Sicherheitsprofil und die zugehörige Richtlinie zu überprüfen.

- Wählen Sie Ein Profil erstellen aus.

- Wählen Sie Aktualisieren aus, um die Profilseite zu aktualisieren und das neue Profil anzuzeigen.

Erstellen und Verknüpfen einer Richtlinie für bedingten Zugriff

Erstellen Sie eine Richtlinie für bedingten Zugriff für Endbenutzer oder Gruppen, und stellen Sie Ihr Sicherheitsprofil über Die Sitzungssteuerelemente für bedingten Zugriff vor. Bedingter Zugriff ist der Zustellmechanismus für Benutzer- und Kontextbewusstsein für Internetzugriffsrichtlinien. Weitere Informationen zu Sitzungssteuerelementen finden Sie unter Bedingter Zugriff: Sitzung.

- Navigieren Sie zu Identität>Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie erstellen aus.

- Geben Sie einen Namen ein, und weisen Sie einen Benutzer oder eine Gruppe zu.

- Wählen Sie Zielressourcen und Alle Internetressourcen mit globalen sicheren Zugriff aus.

- Wählen Sie Sitzung>globaler sicherer Zugriffs-Sicherheitsprofil verwenden und ein Webfilterprofil aus.

- Wählen Sie Auswählen aus.

- Stellen Sie im Abschnitt Aktivieren der Richtlinie sicher, dass Nur Bericht ausgewählt ist.

- Klicken Sie auf Erstellen.

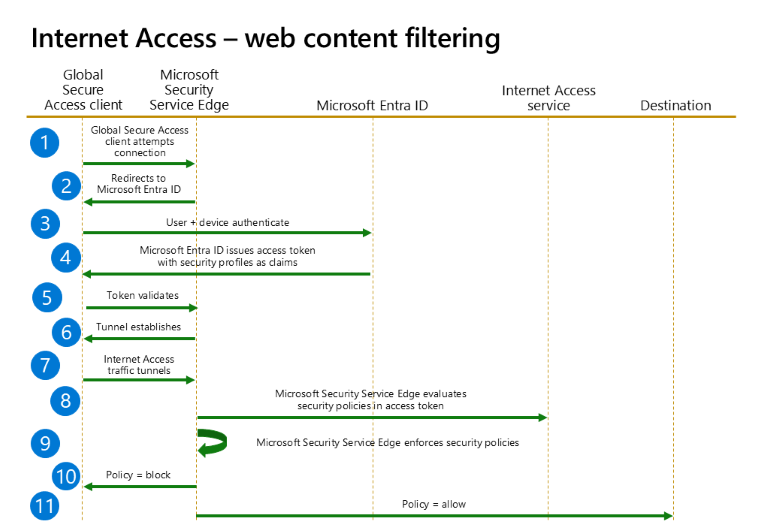

Flussdiagramm für Internetzugriff

In diesem Beispiel wird der Fluss von Microsoft Entra Internet Access-Datenverkehr veranschaulicht, wenn Sie Richtlinien für die Webinhaltsfilterung anwenden.

Das folgende Flussdiagramm veranschaulicht das Blockieren von Webinhaltsfilterrichtlinien oder das Zulassen des Zugriffs auf Internetressourcen.

| Schritt | Beschreibung |

|---|---|

| 1 | Der Client für globalen sicheren Zugriff versucht, eine Verbindung mit der Security Service Edge-Lösung von Microsoft herzustellen. |

| 2 | Der Client leitet zur Authentifizierung und Autorisierung zu Microsoft Entra ID um. |

| 3 | Der Benutzer und das Gerät authentifizieren sich. Die Authentifizierung erfolgt nahtlos, wenn der Benutzer über ein gültiges primäres Aktualisierungstoken (Primary Refresh Token, PRT) verfügt. |

| 4 | Nachdem die Benutzenden und Geräte authentifiziert wurden, gleicht der bedingte Zugriff (Conditional Access, CA) die Regeln der Zertifizierungsstelle für den Internetzugriff ab und fügt dem Token entsprechende Sicherheitsprofile hinzu. Es erzwingt anwendbare Autorisierungsrichtlinien. |

| 5 | Microsoft Entra ID zeigt das Token zur Überprüfung an Microsoft Security Service Edge an. |

| 6 | Der Tunnel wird zwischen dem Client für globalen sicheren Zugriff und dem Microsoft Security Service Edge eingerichtet. |

| 7 | Der Datenverkehr beginnt erfasst zu werden und durch den Internetzugriffstunnel zu tunneln. |

| 8 | Microsoft Security Service Edge wertet die Sicherheitsrichtlinien im Zugriffstoken in Prioritätsreihenfolge aus. Nachdem sie mit einer Webinhaltsfilterregel übereinstimmt, wird die Auswertung der Richtlinienauswertung von Webinhalten beendet. |

| 9 | Microsoft Security Service Edge erzwingt die Sicherheitsrichtlinien. |

| 10 | Richtlinie = Ergebnisse in einem Fehler für HTTP-Datenverkehr blockieren, ansonsten tritt eine Ausnahme zum Zurücksetzen von Verbindungen für HTTPS-Datenverkehr auf. |

| 11 | Richtlinie = Ergebnisse der Datenverkehrsweiterleitung an das Ziel zulassen. |

Hinweis

Das Anwenden eines neuen Sicherheitsprofils kann aufgrund der Durchsetzung von Sicherheitsprofilen mit Zugriffstoken bis zu 60-90 Minuten dauern. Der Benutzer muss ein neues Zugriffstoken mit der neuen Sicherheitsprofil-ID als Anspruch erhalten, bevor es wirksam wird. Änderungen an vorhandenen Sicherheitsprofilen werden viel schneller erzwungen.

Benutzer- und Gruppenzuweisungen

Sie können das Internetzugriffsprofil auf bestimmte Benutzer und Benutzerinnen sowie Gruppen beschränken. Weitere Informationen zur Benutzer- und Gruppenzuweisung finden Sie unter Zuweisen und Verwalten von Benutzern und Gruppen mit Datenverkehrsweiterleitungsprofilen.

Überprüfen der Durchsetzung von Endbenutzerrichtlinien

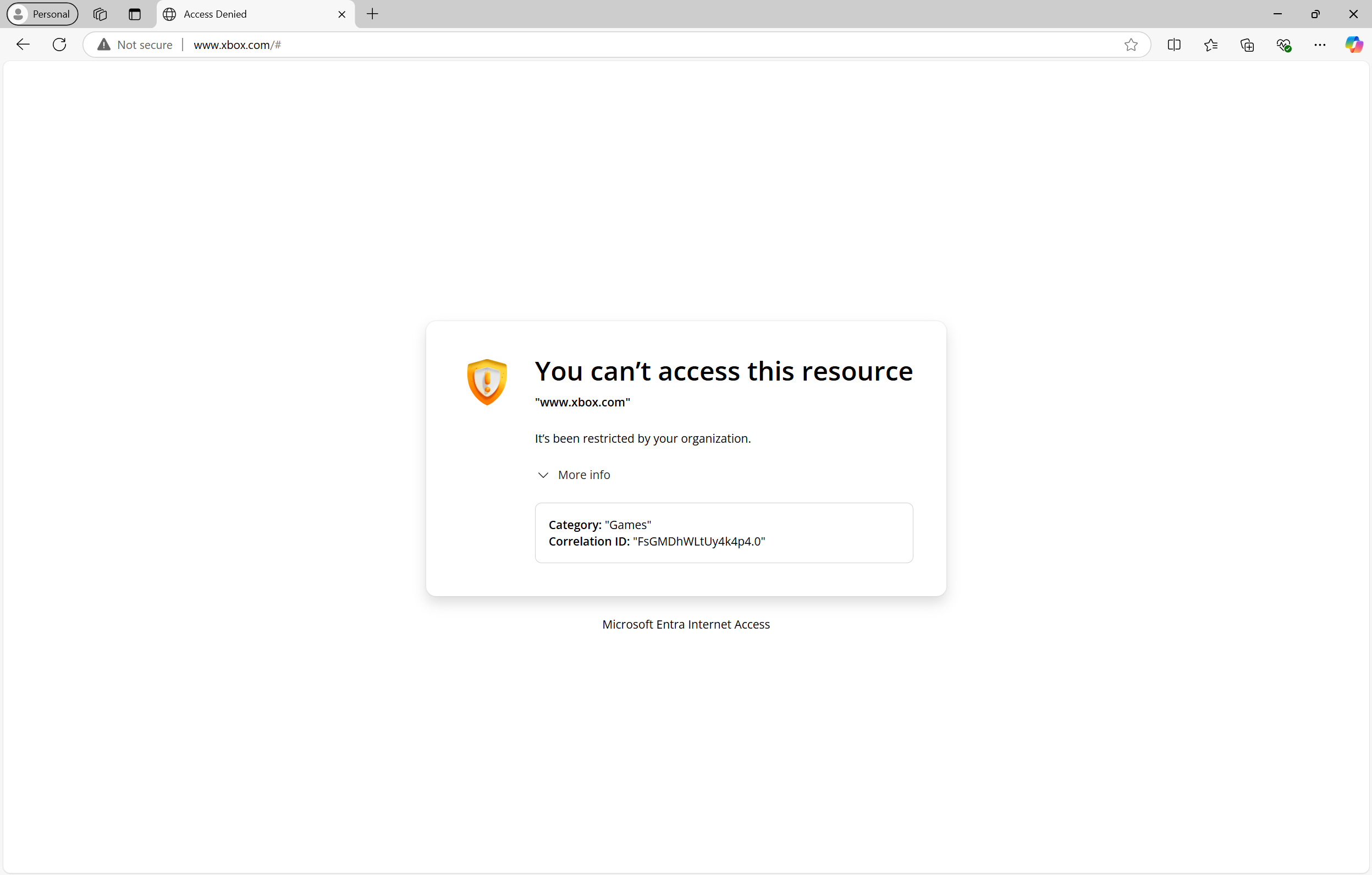

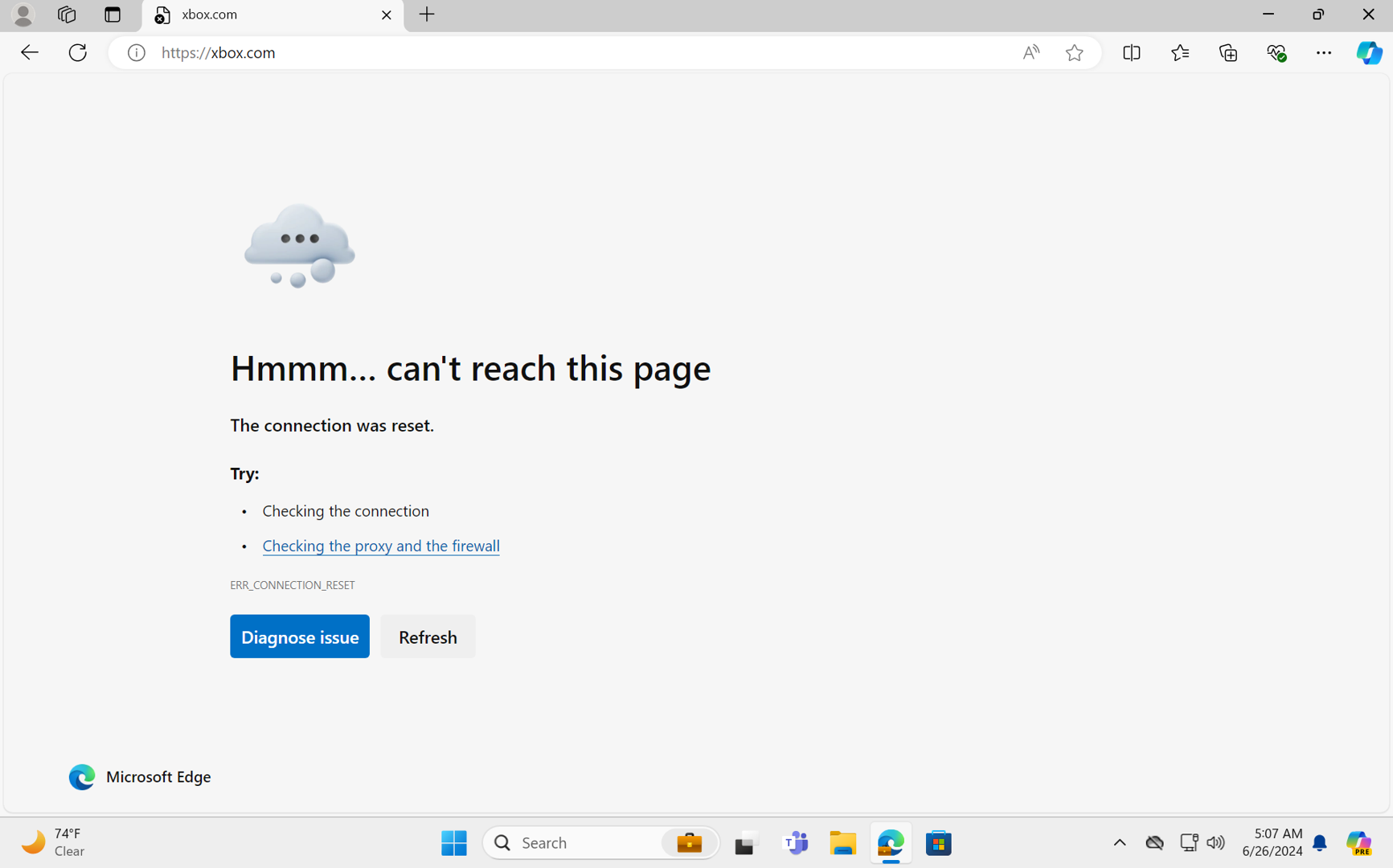

Wenn der Datenverkehr den Secure Service Edge von Microsoft erreicht, führt Microsoft Entra Internet Access auf zwei Arten Sicherheitskontrollen durch. Für unverschlüsselten HTTP-Datenverkehr wird die URL (Uniform Resource Locator) verwendet. Für HTTPS-Datenverkehr, der mit TLS (Transport Layer Security) verschlüsselt ist, wird die Servernamenanzeige (Server Name Indication, SNI) verwendet.

Installieren des globalen sicheren Zugriffs-Windows-Clients. Melden Sie sich als Benutzer an, dem das Internetdatenverkehr-Kaufprofil zugewiesen ist. Testen Sie, ob die Navigation zu Websites wie erwartet zulässig oder eingeschränkt ist.

Klicken Sie in der Taskleiste mit der rechten Maustaste auf das Symbol des globalen sicheren Zugriffs-Client und öffnen Sie Verbindungsdiagnose>Kanäle. Stellen Sie sicher, dass die Internetzugriffsregeln vorhanden sind. Überprüfen Sie außerdem, ob der Hostnamenerwerb und die Flows für den Internetdatenverkehr der Benutzer beim Browsen erfasst werden.

Navigieren Sie zu zugelassenen und blockierten Websites, und überprüfen Sie, ob sie sich ordnungsgemäß verhalten. Navigieren Sie zu Globaler sicherer Zugriff>Überwachen>Datenverkehrsprotokolle, um zu bestätigen, dass Datenverkehr blockiert oder ordnungsgemäß gelassen wird.

Die aktuelle Blockierung für alle Browser enthält einen Klartext-Browserfehler „Verbindungszurücksetzung“ für HTTPS-Datenverkehr und einen Browserfehler „Datenverkehr verweigert“ für HTTP-Datenverkehr.

Hinweis

Konfigurationsänderungen im globalen sicheren Zugriff, die sich auf die Filterung von Webinhalten beziehen, werden in der Regel in weniger als 5 Minuten wirksam. Konfigurationsänderungen im bedingten Zugriff im Zusammenhang mit der Webinhaltsfilterung werden in etwa einer Stunde wirksam.