Mithilfe eines Microsoft Entra-Dienstprinzipals eine Verbindung mit einem Azure Data Lake Storage-Konto herstellen

Anmerkung

Azure Active Directory ist jetzt Microsoft Entra ID. Weitere Informationen

Dynamics 365 Customer Insights - Data stellt eine Option für die Verbindung mit einem Azure Data Lake Storage-Konto über einen Microsoft Entra-Dienstprinzipal bereit.

Automatisierte Tools, die Azure-Dienste nutzen, sollten immer eingeschränkte Berechtigungen haben. Anstatt dass sich Anwendungen als voll privilegierter Benutzer anmelden müssen, bietet Azure Dienstprinzipale an. Sie können Dienstprinzipale zum sicheren Hinzufügen oder Bearbeiten eines Common Data Model-Ordners als Datenquelle bzw. Erstellen oder Aktualisieren einer Umgebung verwenden.

Anforderungen

- Bei dem Azure Data Lake Speicherkonto muss hierarchischer Namespace aktiviert sein.

- Sie benötigen Administratorberechtigungen für Ihren Azure-Mandanten, um einen Dienstprinzipal zu erstellen.

Erstellen eines Microsoft Entra-Dienstprinzipals für Customer Insights

Überprüfen Sie vor dem Erstellen eines neuen Dienstprinzipals für Customer Insights, ob dieser bereits in Ihrer Organisation vorhanden ist. In den meisten Fällen ist es bereits vorhanden.

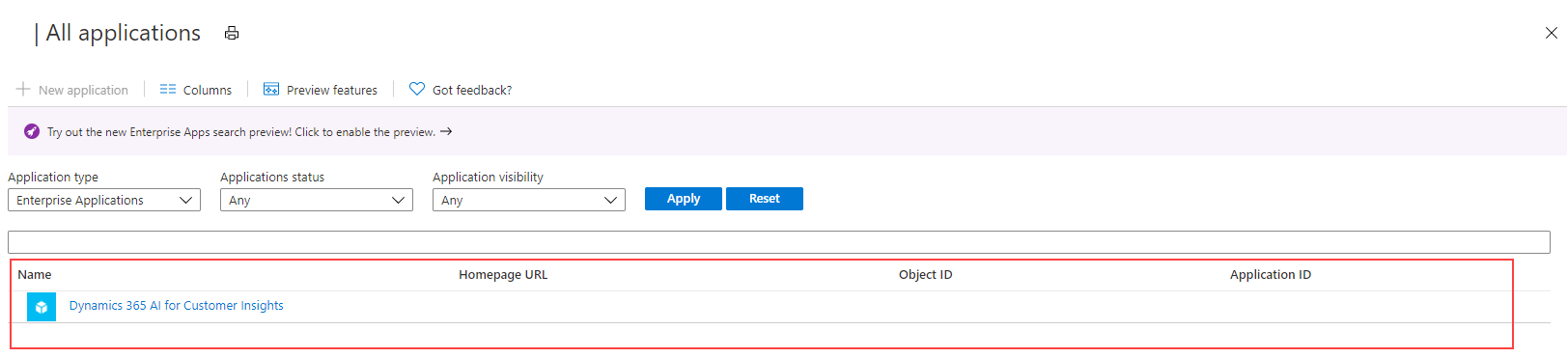

Suchen Sie nach einem vorhandenen Service-Prinzipal

Gehen Sie zum Azure-Admin-Portal und melden Sie sich bei Ihrer Organisation an.

Wählen Sie unter Azure-Dienste Microsoft Entra aus.

Wählen Sie unter Verwalten Microsoft-Anwendung aus.

Fügen Sie einen Filter hinzu für Anwendungs-ID beginnt mit

0bfc4568-a4ba-4c58-bd3e-5d3e76bd7fff, oder suchen Sie nach dem NamenDynamics 365 AI for Customer Insights.Wenn Sie einen übereinstimmenden Datensatz finden, bedeutet dies, dass der Dienstprinzipal bereits vorhanden ist. Berechtigung erteilen für den Zugriff auf das Speicherkonto.

Wenn keine Ergebnisse zurückgegeben werden, erstellen Sie einen neuen Dienstprinzipal.

Erstellen Sie ein neues Service-Prinzipal

Neueste Version von Microsoft Entra ID-PowerShell für Graph. Weitere Informationen finden Sie unter Installieren von Microsoft Entra ID-PowerShell für Graph.

Drücken Sie auf Ihrem PC die Windows-Taste auf Ihrer Tastatur und suchen Sie nach Windows PowerShell und wählen Sie Als Administrator ausführen.

Geben Sie in dem sich öffnenden PowerShell-Fenster

Install-Module AzureADein.

Erstellen Sie den Dienstprinzipal mit dem Microsoft Entra ID-PowerShell-Modul.

Geben Sie im PowerShell-Fenster

Connect-AzureAD -TenantId "[your Directory ID]" -AzureEnvironmentName Azureein. Ersetzen Sie [Ihre Directory ID] durch die tatsächliche Verzeichnis-ID Ihres Azure Abonnements, in dem Sie den Dienstprinzipal erstellen möchten. Der Parameter für den UmgebungsnamenAzureEnvironmentNameist optional.Geben Sie

New-AzureADServicePrincipal -AppId "0bfc4568-a4ba-4c58-bd3e-5d3e76bd7fff" -DisplayName "Dynamics 365 AI for Customer Insights"ein. Mit diesem Befehl erstellen Sie das Dienstprinzipal auf dem ausgewählten Azure Abonnement.

Erteilen Sie dem Service Principal Berechtigungen für den Zugriff auf das Speicherkonto

Um dem Dienstprinzipal Berechtigungen für das Speicherkonto zu erteilen, das Sie in Customer Insights - Data verwenden möchten, muss dem Speicherkonto oder Container eine der folgenden Rollen zugewiesen werden:

| Anmeldeinformation | Anforderungen |

|---|---|

| Angemeldeter Benutzer | Beim Herstellen einer Verbindung mit dem Azure Data Lake mithilfe der Option Azure-Abonnement:

Beim Herstellen einer Verbindung mit dem Azure Data Lake mithilfe der Option Azure-Ressource:

UND

Die Rolle „Storage Blob-Datenleser“ reicht aus, um Daten in Customer Insights – Data zu lesen und zu erfassen. Allerdings ist die Rolle „Storage Blob-Datenmitwirkender“ oder „-besitzer“ erforderlich, um die Manifestdateien über die Datenverbindungsoberfläche zu bearbeiten. |

| Customer Insights Dienstprinzipal - Verwenden von Azure Data Lake Storage als Datenquelle |

Option 1

|

| Customer Insights Dienstprinzipal - Azure Data Lake Storage als Ausgang oder Ziel verwenden |

Option 1

|

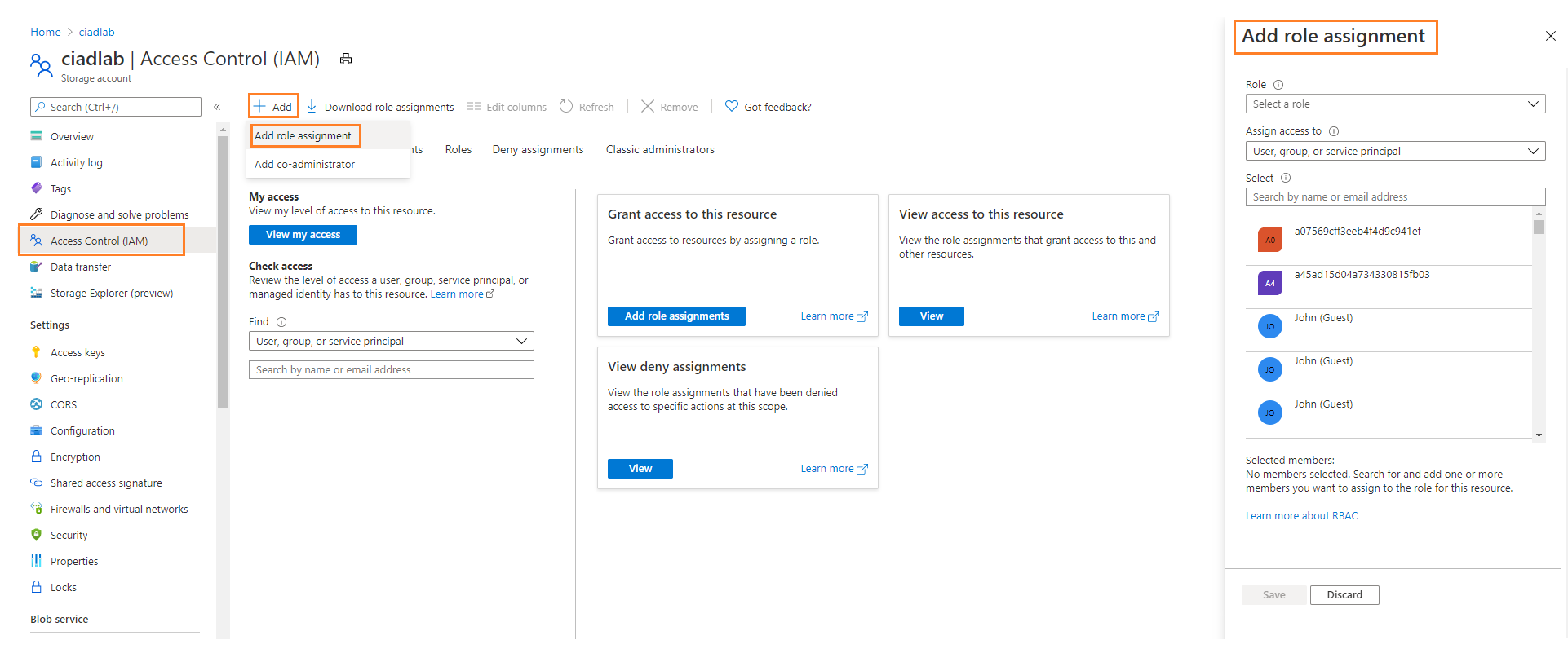

Gehen Sie zum Azure-Admin-Portal und melden Sie sich bei Ihrer Organisation an.

Öffnen Sie das Speicherkonto, zu dem der Dienstprinzipal Zugriff haben soll.

Wählen Sie im linken Navigationsbereich Zugriffssteuerung (IAM) und dann Hinzufügen>Rollenzuweisung hinzufügen aus.

Im Bereich Rollenzuweisung hinzufügen legen Sie die folgenden Eigenschaften fest:

- Rolle: Storage Blob-Datenleser, Storage Blob Mitbesitzer oder Storage Blob Besitzer basierend auf Anmeldeinfromationen, die oben aufgeführt sind.

- Weisen Sie den Zugriff zu: Benutzer, Gruppe oder Dienstprinzipal

- Wählen Sie Mitglieder: Dynamics 365 KI für Customer Insights (das Dienstprinzipal, das Sie zuvor in diesem Verfahren gesucht haben)

Wählen Sie Überprüfen + zuweisen.

Es kann bis zu 15 Minuten dauern, bis die Änderungen propagiert werden.

Geben Sie die Azure-Ressourcen-ID oder die Details des Azure-Abonnements in den Anhang des Speicherkontos für Customer Insights – Data ein

Hängen Sie ein Data Lake Storage-Konto in Customer Insights - Data an, um Ausgabedaten zu speichern oder als Datenquelle zu nutzen. Zwischen einem ressourcenbasierten oder einem abonnementbasierten Ansatz wählen und wie folgt vorgehen.

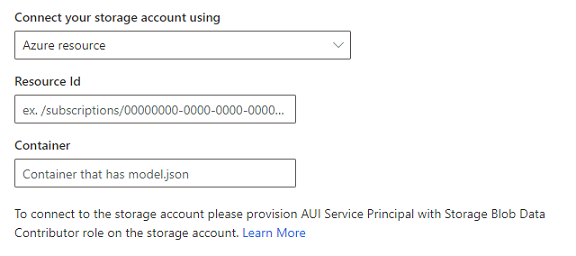

Ressourcen-basierte Speicherkonto-Verbindung

Gehen Sie zum Azure Admin-Portal, melden Sie sich bei Ihrem Abonnement an und öffnen Sie das Speicherkonto.

Gehen Sie im linken Bereich zu Einstellungen>Endpunkte.

Kopieren Sie den Wert der Ressourcen-ID des Speicherkontos.

Fügen Sie in Customer Insights - Data die Ressourcen-ID in das Ressourcenfeld ein, das auf dem Bildschirm für die Verbindung zum Speicherkonto angezeigt wird.

Fahren Sie mit den übrigen Schritten fort, um das Speicherkonto anzuhängen.

Abonnement-basierte Speicherkontoverbindung

Gehen Sie zum Azure Admin-Portal, melden Sie sich bei Ihrem Abonnement an und öffnen Sie das Speicherkonto.

Gehen Sie im linken Bereich zu Einstellungen>Eigenschaften.

Überprüfen Sie das Abonnement, die Ressourcengruppe und den Namen des Speicherkontos, um sicherzustellen, dass Sie die richtigen Werte in Customer Insights - Data auswählen.

Wählen Sie in Customer Insights - Data beim Anhängen des Speicherkontos die Werte für die entsprechenden Felder.

Fahren Sie mit den übrigen Schritten fort, um das Speicherkonto anzuhängen.