Verbinden Ihres SAP-Systems mit Microsoft Sentinel

Damit die Microsoft Sentinel-Lösung für SAP-Anwendungen ordnungsgemäß funktioniert, müssen Sie zuerst Ihre SAP-Daten in Microsoft Sentinel übertragen. Stellen Sie dazu entweder den Microsoft Sentinel-Datenconnector-Agent für SAP bereit, oder verbinden Sie den Microsoft Sentinel-Datenconnector ohne Agent für SAP. Wählen Sie oben auf der Seite die Option aus, die Ihrer Umgebung entspricht.

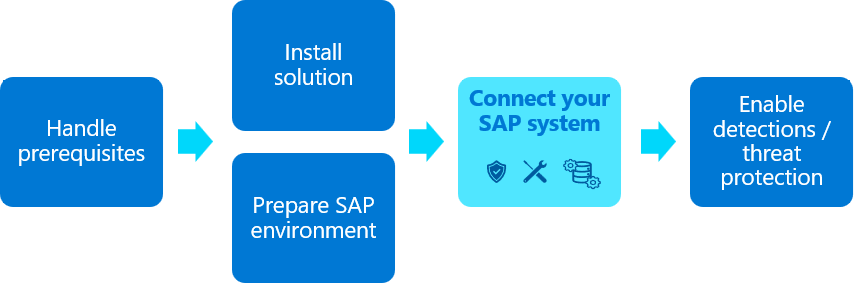

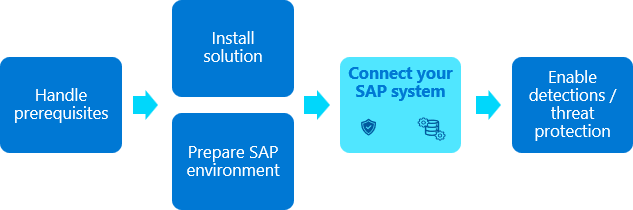

Dieser Artikel beschreibt den dritten Schritt bei der Bereitstellung einer der Microsoft Sentinel-Lösungen für SAP-Anwendungen.

Die Inhalte in diesem Artikel sind für Ihre Sicherheits-, Infrastruktur- und SAP BASIS-Teams relevant. Stellen Sie sicher, dass Sie die Schritte in diesem Artikel in der angegebenen Reihenfolge ausführen.

Inhalte in diesem Artikel sind für Ihr Sicherheitsteam relevant und nutzen Informationen, die von Ihren SAP BASIS-Teams bereitgestellt werden.

Wichtig

Die Lösung ohne Agent von Microsoft Sentinel ist in der eingeschränkten Vorschau als vorab freigegebenes Produkt verfügbar, das vor der kommerziellen Veröffentlichung noch erheblich geändert werden kann. Microsoft übernimmt hinsichtlich der hier bereitgestellten Informationen keine Gewährleistungen, weder ausdrücklich noch konkludent. Der Zugriff auf die Lösung ohne Agent erfordert außerdem die Registrierung und steht während des Vorschauzeitraums nur für genehmigte Kunden und Partner zur Verfügung. Weitere Informationen finden Sie unter Microsoft Sentinel for SAP goes agentless.

Voraussetzungen

Vor dem Verbinden Ihres SAP-Systems mit Microsoft Sentinel:

- Stellen Sie sicher, dass alle Voraussetzungen für die Bereitstellung erfüllt sind. Weitere Informationen finden Sie unter Voraussetzungen für die Bereitstellung der Microsoft Sentinel-Lösung für SAP-Anwendungen.

Stellen Sie sicher, dass Sie die Microsoft Sentinel-Lösung für SAP-Anwendungen in Ihrem Microsoft Sentinel-Arbeitsbereich installiert haben.

Stellen Sie sicher, dass Ihr SAP-System vollumfänglich für die Bereitstellung vorbereitet ist.

Wenn Sie den Datenconnector-Agent für die Kommunikation mit Microsoft Sentinel über SNC bereitstellen, stellen Sie sicher, dass Sie die Schritte unter Konfigurieren Ihres Systems für die Verwendung von SNC für sichere Verbindungenabgeschlossen haben.

Stellen Sie sicher, dass Sie die Microsoft Sentinel-Lösung für SAP ohne Agent in Ihrem Microsoft Sentinel-Arbeitsbereich installiert haben.

Stellen Sie sicher, dass Ihr SAP-System vollumfänglich für die Bereitstellung vorbereitet ist.

Stellen Sie sicher, dass die DCR gemäß der Beschreibung unter Installieren der Lösung aus dem Inhaltshub konfiguriert ist.

Sehen Sie sich ein Demovideo an.

Sehen Sie sich eine der folgenden Videodemonstrationen des in diesem Artikel beschriebenen Bereitstellungsprozesses an.

Ein umfassender Einblick in die Portaloptionen:

Enthält weitere Details zur Verwendung von Azure KeyVault. Demonstration ohne Audio, nur mit Untertiteln:

Erstellen einer VM und Konfigurieren des Zugriffs auf Ihre Anmeldeinformationen

Es wird empfohlen, eine dedizierte VM für Ihren Datenconnector-Agent-Container zu erstellen, um eine optimale Leistung sicherzustellen und potenzielle Konflikte zu vermeiden. Weitere Informationen finden Sie unter Systemvoraussetzungen für den Container für den Datenconnector-Agen.

Es wird empfohlen, Ihre SAP- und Authentifizierungsgeheimnisse in einem Azure Key Vault zu speichern. Wie Sie auf Ihren Schlüsseltresor zugreifen, hängt davon ab, wo Ihre virtuelle Maschine (VM) bereitgestellt wird:

| Bereitstellungsmethode | Zugriffsmethode |

|---|---|

| Container in einer Azure-VM | Es wird empfohlen, eine von Azure systemseitig zugewiesene verwaltete Identität für den Zugriff auf Azure Key Vault zu verwenden. Wenn keine systemseitig zugewiesene verwaltete Identität verwendet werden kann, kann sich der Container auch mit einem in Microsoft Entra ID registrierten Anwendungsdienstprinzipal oder, als letzte Möglichkeit, mit einer Konfigurationsdatei bei Azure Key Vault authentifizieren. |

| Ein Container auf einer lokalen VM oder einer VM in der Cloudumgebung eines Drittanbieters | Authentifizieren Sie sich mithilfe eines in Microsoft Entra ID registrierten Anwendungsdienstprinzipals bei Azure Key Vault. |

Wenn Sie keine registrierte Anwendung oder keinen Dienstprinzipal verwenden können, benutzen Sie eine Konfigurationsdatei zum Verwalten Ihrer Anmeldeinformationen. Diese Methode wird allerdings nicht empfohlen. Weitere Informationen finden Sie unter Bereitstellen des Datenconnectors mithilfe einer Konfigurationsdatei.

Weitere Informationen finden Sie unter:

- Authentifizierung in Azure Key Vault

- Was sind verwaltete Identitäten für Azure-Ressourcen?

- Anwendungs- und Dienstprinzipalobjekte in Microsoft Entra ID

Ihre VM wird in der Regel von Ihrem Infrastruktur-Team erstellt. Das Konfigurieren des Zugriffs auf Anmeldeinformationen und das Verwalten von Schlüsseltresoren erfolgt in der Regel durch ihr Sicherheitsteam.

Erstellen einer verwalteten Identität mit einer Azure-VM

Führen Sie den folgenden Befehl aus, um in Azure eine VM zu erstellen, wobei Sie die

<placeholders>durch die tatsächlichen Namen aus Ihrer Umgebung ersetzen:az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Weitere Informationen finden Sie unter Schnellstart: Erstellen einer Linux-VM mit der Azure CLI.

Wichtig

Achten Sie nach dem Erstellen der VM unbedingt darauf, alle Sicherheitsanforderungen und Härtungsverfahren anzuwenden, die in Ihrer Organisation gültig sind.

Dieser Befehl erstellt die VM-Ressource, wodurch die folgende Ausgabe erzeugt wird:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Kopieren Sie die systemAssignedIdentity-GUID, da sie in den kommenden Schritten verwendet wird. Dies ist Ihre verwaltete Identität.

Erstellen eines Schlüsseltresors

Diese Prozedur beschreibt, wie Sie einen Schlüsseltresor zum Speichern der Konfigurationsinformationen Ihres Agents erstellen, einschließlich Ihrer SAP-Authentifizierungsgeheimnisse. Wenn Sie einen vorhandenen Schlüsseltresor verwenden, fahren Sie direkt mit Schritt 2 fort.

So erstellen Sie Ihren Schlüsseltresor:

Führen Sie die folgenden Befehle aus, und ersetzen Sie die

<placeholder>-Werte mit tatsächlichen Namen.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Kopieren Sie den Namen Ihres Schlüsseltresors und den Namen seiner Ressourcengruppe. Sie benötigen diese, wenn Sie die Zugriffsberechtigungen für den Schlüsseltresor zuweisen und das Bereitstellungsskript in den nächsten Schritten ausführen.

Schlüsseltresor-Zugriffsberechtigungen zuweisen

Weisen Sie in Ihrem Schlüsseltresor die Azure Key Vault Secrets Reader-Rolle der Identität zu, die Sie erstellt und zuvor kopiert haben.

Weisen Sie dem Benutzer, der den Datenconnector-Agent konfiguriert, die folgenden Azure-Rollen im selben Schlüsseltresor zu:

- Key Vault-Mitwirkender, um den Agent bereitzustellen

- Key Vault-Geheimnisbeauftragter, um neue Systeme hinzuzufügen

Bereitstellen des Datenconnector-Agents aus dem Portal (Vorschau)

Nachdem Sie nun eine VM und einen Schlüsseltresor erstellt haben, erstellen Sie im nächsten Schritt einen neuen Agent und stellen eine Verbindung mit einem Ihrer SAP-Systeme her. Sie können zwar mehrere Datenconnector-Agents auf einem einzelnen Computer ausführen, es wird jedoch empfohlen, nur mit einem zu beginnen, seine Leistung zu überwachen und dann die Anzahl der Connectors langsam zu erhöhen.

Dieses Verfahren beschreibt, wie Sie einen neuen Agent erstellen und ihn mithilfe des Azure- oder Defender-Portals mit Ihrem SAP-System verbinden. Es wird empfohlen, dass Ihr Sicherheitsteam dieses Verfahren in Zusammenarbeit mit dem SAP BASIS-Team durchführt.

Die Bereitstellung des Datenconnector-Agents über das Portal wird sowohl über das Azure- als auch über das Defender-Portal unterstützt, wenn Sie Ihren Arbeitsbereich in die einheitliche Security Operations-Plattform integriert haben.

Eine Bereitstellung über die Befehlszeile wird zwar auch unterstützt, es wird jedoch empfohlen, für typische Bereitstellungen das Portal zu verwenden. Datenconnector-Agents, die mithilfe der Befehlszeile bereitgestellt werden, können nur über die Befehlszeile und nicht über das Portal verwaltet werden. Weitere Informationen finden Sie unter Bereitstellen eines SAP-Datenconnector-Agents über die Befehlszeile.

Wichtig

Das Bereitstellen des Containers und das Erstellen von Verbindungen mit SAP-Systemen über das Azure-Portal befindet sich derzeit in der VORSCHAU. In den zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen finden Sie weitere rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen:

Um Ihren Datenconnector-Agent über das Portal bereitzustellen, benötigen Sie Folgendes:

- Authentifizierung über eine verwaltete Identität oder eine registrierte Anwendung

- In Azure Key Vault gespeicherte Anmeldeinformationen

Wenn Sie diese Voraussetzungen nicht erfüllen, stellen Sie den SAP-Datenconnector-Agent stattdessen über die Befehlszeile bereit.

Um den Datenconnector-Agent bereitzustellen, benötigen Sie außerdem sudo- oder Stammberechtigungen auf dem Datenconnector-Agent-Computer.

Wenn Sie NetWeaver/ABAP-Protokolle über eine sichere Verbindung mit Secure Network Communications (SNC) erfassen möchten, benötigen Sie Folgendes:

- Den Pfad zur

sapgenpse-Binär und zurlibsapcrypto.so-Bibliothek - Die Details Ihres Clientzertifikats

Weitere Informationen finden Sie unter Konfigurieren des Systems für die Verwendung von SNC für sichere Verbindungen.

- Den Pfad zur

Folgendermaßen stellen Sie den Agent für den Datenconnector bereit:

Melden Sie sich bei der neu erstellten VM, auf der Sie den Agent installieren, als Benutzer mit sudo-Berechtigungen an.

Laden Sie das SAP NetWeaver SDK auf den Computer herunter, oder übertragen Sie es.

Wählen Sie in Microsoft Sentinel die Option Konfiguration>Datenconnectors aus.

Geben Sie in der Suchleiste SAP ein. Wählen Sie Microsoft Sentinel für SAP aus den Suchergebnissen und dann die Seite „Konnektor öffnen“ aus.

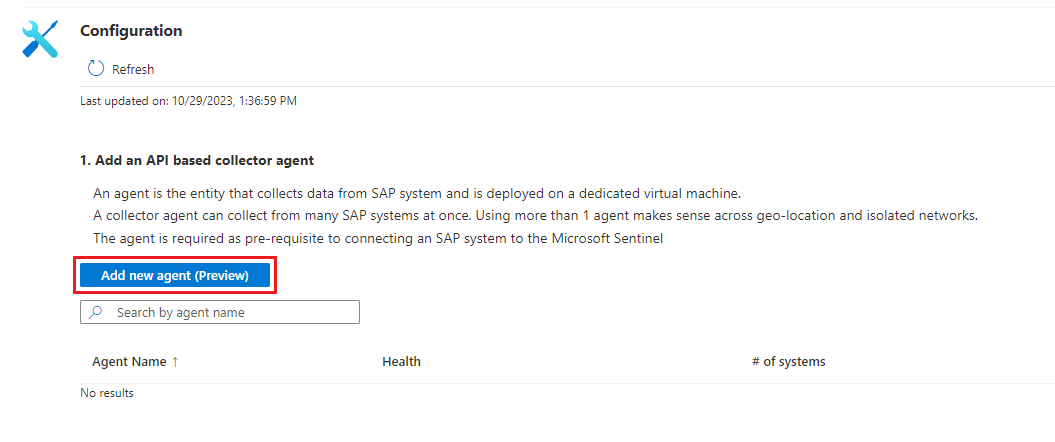

Wählen Sie im Bereich Konfiguration die Option Neuen Agent hinzufügen (Vorschau) aus.

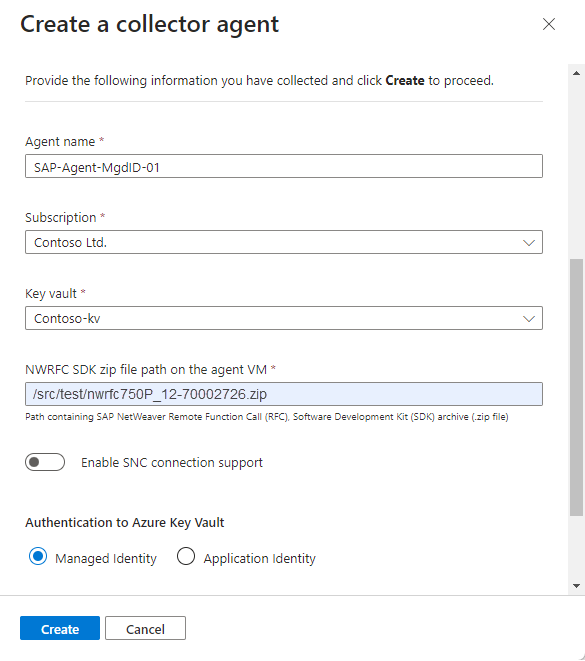

Geben Sie im Bereich Collector-Agent erstellen die folgenden Agent-Details ein:

Name Beschreibung Agentname Geben Sie einen aussagekräftigen Agent-Namen für Ihre Organisation ein. Es wird keine bestimmte Benennungskonvention empfohlen, der Name darf jedoch nur die folgenden Zeichentypen enthalten: - a – z

- A – Z

- 0-9

- _ (Unterstrich)

- . (period)

- - (Bindestrich)

Abonnement / Schlüsseltresor Wählen Sie das Abonnement und den Schlüsseltresor aus den jeweiligen Dropdownlisten aus. NWRFC SDK ZIP-Dateipfad auf der Agent-VM Geben Sie den Pfad in Ihrer VM ein, der das Software Development Kit (SDK)-Archiv (ZIP-Datei) für den SAP NetWeaver-Remote-Funktionsaufruf (Remote Function Call, RFC) enthält.

Stellen Sie sicher, dass dieser Pfad die SDK-Versionsnummer in der folgenden Syntax enthält:<path>/NWRFC<version number>.zip. Beispiel:/src/test/nwrfc750P_12-70002726.zipAktivieren der SNC-Verbindungsunterstützung Wählen Sie aus, dass NetWeaver/ABAP-Protokolle über eine sichere Verbindung mit SNC erfasst werden sollen.

Wenn Sie diese Option auswählen, geben Sie unter dem SAP Cryptographic Library-Pfad auf der Agent-VM den Pfad an, der diesapgenpse-Binärdatei und dielibsapcrypto.so-Bibliothek enthält.

Wenn Sie eine SNC-Verbindung verwenden möchten, stellen Sie sicher, dass Sie in dieser Phase die SNC-Verbindungsunterstützung aktivieren, da Sie nicht zurückkehren und eine SNC-Verbindung aktivieren können, nachdem Sie die Bereitstellung des Agents abgeschlossen haben. Wenn Sie diese Einstellung später ändern möchten, wird empfehlen, stattdessen einen neuen Agent zu erstellen.Authentifizierung beim Azure Key Vault Um sich mit einer verwalteten Identität bei Ihrem Schlüsseltresor zu authentifizieren, lassen Sie die Standardoption Verwaltete Identität ausgewählt. Um sich mit einer registrierten Anwendung bei Ihrem Schlüsseltresor zu authentifizieren, wählen Sie Anwendungsidentität aus.

Sie müssen die verwaltete Identität oder registrierte Anwendung vorab eingerichtet haben. Weitere Informationen finden Sie unter Erstellen einer VM und Konfigurieren des Zugriffs auf Ihre Anmeldeinformationen.Zum Beispiel:

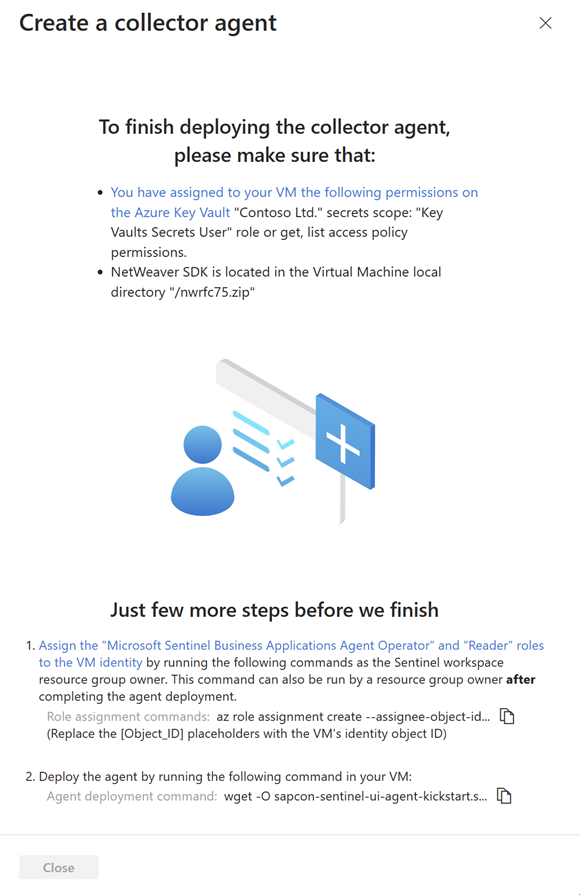

Wählen Sie Erstellen aus, und überprüfen Sie die Empfehlungen, bevor Sie die Bereitstellung abschließen:

Für die Bereitstellung des SAP-Datenkonnektor-Agents müssen Sie der VM-Identität Ihres Agents bestimmte Berechtigungen für den Microsoft Sentinel-Arbeitsbereich gewähren, indem Sie die Rollen Agent-Operator für Microsoft Sentinel-Geschäftsanwendungen und Leser verwenden.

Um die Befehle in diesem Schritt auszuführen, müssen Sie ein Ressourcengruppenbesitzer in Ihrem Microsoft Sentinel-Arbeitsbereich sein. Wenn Sie kein Ressourcengruppenbesitzer in Ihrem Arbeitsbereich sind, kann diese Prozedur auch ausgeführt werden, nachdem die Bereitstellung des Agents abgeschlossen ist.

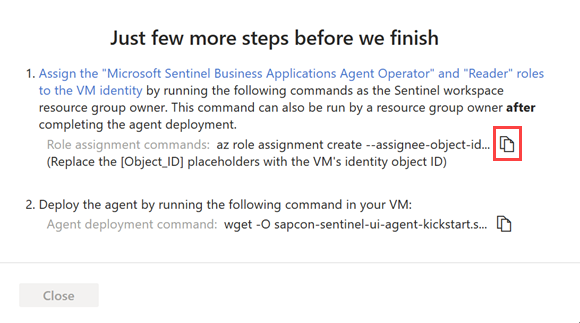

Kopieren Sie unter Nur noch wenige Schritte, bevor wir fertig sind die Rollenzuweisungsbefehle aus Schritt 1, und führen Sie diese auf Ihrer Agent-VM aus, und ersetzen Sie den

[Object_ID]-Platzhalter durch die Objekt-ID Ihrer VM-Identität. Zum Beispiel:

So finden Sie die Objekt-ID Ihrer VM-Identität in Azure:

Bei einer verwalteten Identität finden Sie die Objekt-ID auf der Seite Identität der VM.

Bei einem Dienstprinzipal navigieren Sie in Azure zu Unternehmensanwendung. Wählen Sie Alle Anwendungen und dann Ihre VM aus. Die Objekt-ID wird auf der Seite Übersicht angezeigt.

Mit diesem Befehl werden die Azure-Rollen Agent-Operator für Microsoft Sentinel-Geschäftsanwendungen und Leser der verwalteten oder Anwendungsidentität Ihrer VM zugewiesen, wobei nur der Bereich der Daten des angegebenen Agenten im Arbeitsbereich eingeschlossen wird.

Wichtig

Durch Zuweisen der Rollen Agent-Operator für Microsoft Sentinel-Geschäftsanwendungen und Leser über die CLI werden die Rollen nur für den Bereich der Daten des angegebenen Agents im Arbeitsbereich zugewiesen. Dies ist die sicherste und daher die empfohlene Option.

Wenn Sie die Rollen über das Azure-Portal zuweisen müssen, empfehlen wir die Zuweisung der Rollen für einen kleinen Bereich, z. B. nur für den Microsoft Sentinel-Arbeitsbereich.

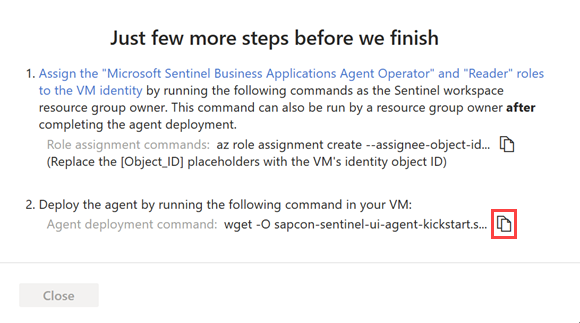

Wählen Sie Kopieren

neben dem Agent-Bereitstellungsbefehl in Schritt 2 aus. Zum Beispiel:

neben dem Agent-Bereitstellungsbefehl in Schritt 2 aus. Zum Beispiel:

Kopieren Sie die Befehlszeile in einen separaten Speicherort, und wählen Sie dann Schließen aus.

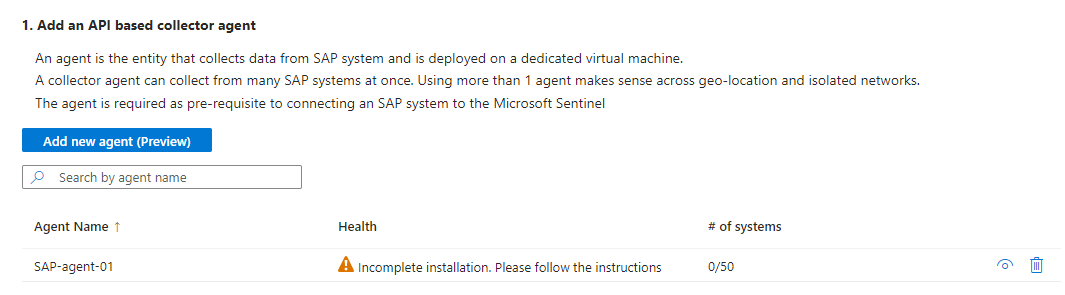

Die relevanten Agentinformationen werden in Azure Key Vault bereitgestellt, und der neue Agent ist in der Tabelle unter Hinzufügen eines API-basierten Collector-Agents sichtbar.

In dieser Phase lautet der Integritätsstatus des Agents „Unvollständige Installation. Bitte folgen Sie den Anweisungen“. Wenn der Agent erfolgreich hinzugefügt wurde, ändert sich der Status in Agent fehlerfrei. Diese Aktualisierung kann bis zu zehn Minuten dauern. Zum Beispiel:

Hinweis

Die Tabelle zeigt den Agentnamen und den Integritätsstatus nur für die Agents, die Sie über das Azure-Portal bereitstellen. Agents, die über die Befehlszeile bereitgestellt werden, werden hier nicht angezeigt. Weitere Informationen finden Sie stattdessen auf der Registerkarte Befehlszeile.

Öffnen Sie auf der VM, auf der Sie den Agent installieren wollen, ein Terminal, und führen Sie den Agent-Bereitstellungsbefehl aus, den Sie im vorherigen Schritt kopiert haben. Für diesen Schritt sind sudo- oder Stammberechtigungen auf dem Datenconnector-Agent-Computer erforderlich.

Das Skript aktualisiert die Betriebssystemkomponenten und installiert die Azure CLI, Docker-Software und andere erforderliche Dienstprogramme, z. B. jq, netcat und curl.

Stellen Sie dem Skript nach Bedarf zusätzliche Parameter bereit, um die Containerbereitstellung anzupassen. Weitere Informationen zu verfügbaren Befehlszeilenoptionen finden Sie unter Kickstart-Skriptreferenz.

Wenn Sie Ihren Befehl erneut kopieren müssen, wählen Sie Ansicht

rechts neben der Spalte Integrität aus, und kopieren Sie den Befehl neben dem Agent-Bereitstellungsbefehl rechts unten.

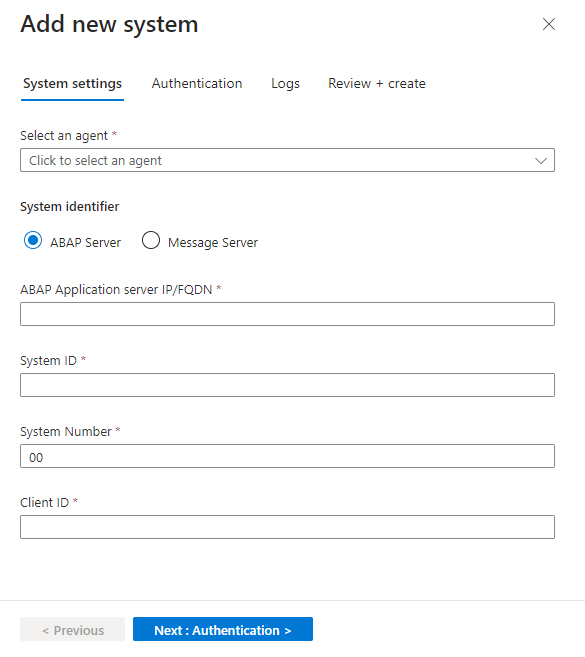

rechts neben der Spalte Integrität aus, und kopieren Sie den Befehl neben dem Agent-Bereitstellungsbefehl rechts unten.Wählen Sie in der Datenconnectorseite der Microsoft Sentinel-Lösung für SAP-Anwendung im Bereich Konfiguration Neues System hinzufügen (Vorschau) aus, und geben Sie die folgenden Details ein:

Wählen Sie unter Agent auswählen den Agent, den Sie vorhin erstellt haben.

Wählen Sie unter Systembezeichner den Servertyp aus:

- ABAP-Server

- Nachrichtenserver, um einen Nachrichtenserver als Teil eines ABAP SAP Central Services (ASCS) zu verwenden.

Fahren Sie fort, indem Sie die entsprechenden Details für Ihren Servertyp definieren:

- Für einen ABAP-Server geben Sie die IP-Adresse/den FQDN des ABAP-Anwendungsservers, die System-ID sowie die Nummer und die Client-ID ein.

- Für einen Nachrichtenserver geben Sie die IP-Adresse/den FQDN des Nachrichtenservers, die Portnummer oder den Dienstnamen und die Anmeldegruppe ein.

Wenn Sie fertig sind, wählen Sie Weiter: Authentifizierung aus.

Zum Beispiel:

Geben Sie auf der Registerkarte Authentifizierung die folgenden Details ein:

- Geben Sie für die Standardauthentifizierung den Benutzer und das Kennwort an.

- Wenn Sie beim Einrichten des Agents eine SNC-Verbindung ausgewählt haben, wählen Sie SNC aus, und geben Sie die Zertifikatdetails an.

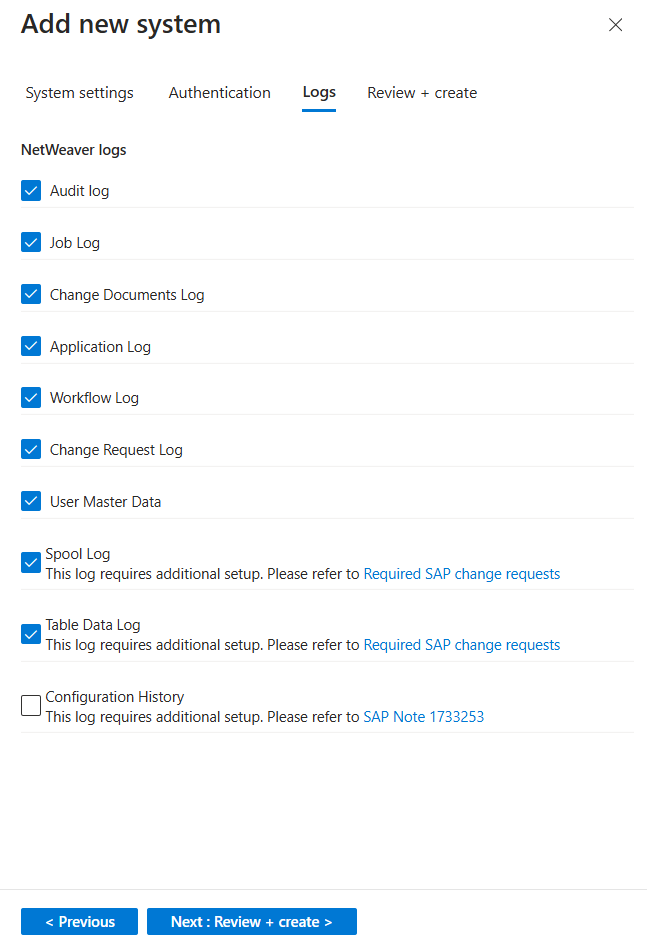

Wenn Sie fertig sind, klicken Sie auf Weiter: Protokolle.

Wählen Sie auf der Registerkarte Protokolle die Protokolle aus, die Sie aus SAP erfassen möchten, und wählen Sie dann Weiter: Überprüfen und erstellen aus. Zum Beispiel:

(Optional) Um optimale Ergebnisse bei der Überwachung der SAP PAHI-Tabelle zu erzielen, wählen Sie Konfigurationsverlauf aus. Weitere Informationen finden Sie unter Überprüfen Sie, ob die PAHI-Tabelle regelmäßig aktualisiert wird.

Überprüfen Sie die von Ihnen definierten Einstellungen. Wählen Sie Zurück aus, um Einstellungen zu ändern, oder wählen Sie Bereitstellen aus, um das System bereitzustellen.

Die von Ihnen definierte Systemkonfiguration wird in dem Azure-Schlüsseltresor bereitgestellt, den Sie während der Bereitstellung definiert haben. Die Systemdetails werden jetzt in der Tabelle unter Konfigurieren eines SAP-Systems und Zuweisen zu einem Collector-Agent angezeigt. In dieser Tabelle werden der zugehörige Agent-Name, die SAP-System-ID (SID) und der Integritätsstatus für Systeme angezeigt, die Sie über das Portal oder einen anderen Weg hinzugefügt haben.

In dieser Phase ist der Integritätsstatus des Systems Ausstehend. Wenn der Agent erfolgreich aktualisiert wurde, pullt er die Konfiguration aus dem Azure Key Vault, und der Status ändert sich in System fehlerfrei. Diese Aktualisierung kann bis zu zehn Minuten dauern.

Verbinden des Datenconnectors ohne Agent

Navigieren Sie in Microsoft Sentinel zur Seite Konfiguration > Datenconnectors, und suchen Sie den Datenconnector SAP ABAP und S/4 über Cloudconnector (Vorschau).

Wählen Sie im Bereich Configuration unter SAP Integration Suite mit Microsoft Sentinel verbinden die Option Verbindung hinzufügen aus.

Geben Sie im Seitenbereich Verbindung ohne Agent die folgenden Details ein:

Feld BESCHREIBUNG RFC-Zielname Der Name des RFC-Ziels, das vom BTP-Ziel stammt Client-ID für SAP ohne Agent Der clientid-Wert aus der JSON-Datei des Process Integration Runtime-Dienstschlüssels. Geheimer Clientschlüssel für SAP ohne Agent Der clientsecret-Wert aus der JSON-Datei des Process Integration Runtime-Dienstschlüssels. URL des Autorisierungsservers Der tokenurlurl-Wert aus der JSON-Datei des Process Integration Runtime-Dienstschlüssels. Beispiel: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenIntegration Suite-Endpunkt Der url-Wert aus der JSON-Datei des Process Integration Runtime-Dienstschlüssels. Beispiel: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

Überprüfen von Konnektivität und Integrität

Überprüfen Sie nach der Bereitstellung des SAP-Datenconnectors die Integrität und Konnektivität Ihres Agents. Weitere Informationen finden Sie unter Überwachen der Integrität und Rolle Ihrer SAP-Systeme.

Nächster Schritt

Nachdem der Connector bereitgestellt wurde, fahren Sie mit dem Konfigurieren der Inhalte für die Microsoft Sentinel-Lösung für SAP-Anwendungen fort. Insbesondere das Konfiguration von Details in den Watchlists ist ein wesentlicher Schritt bei der Aktivierung von Erkennungen und Bedrohungsschutz.