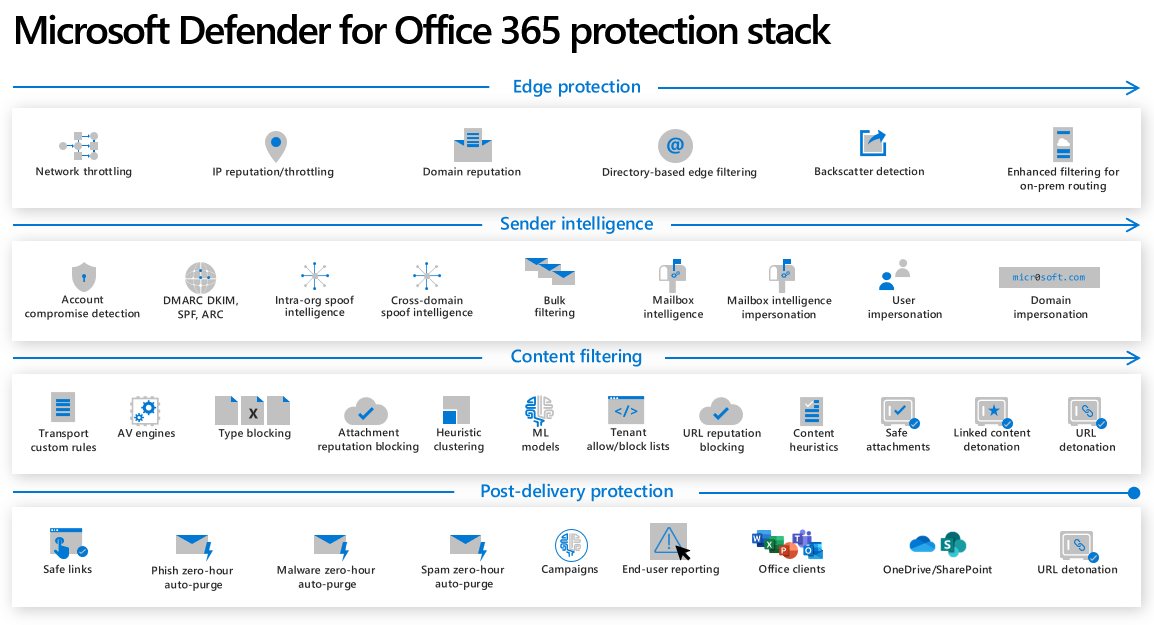

Schrittweiser Bedrohungsschutz in Microsoft Defender für Office 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender for Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Der Microsoft Defender for Office 365 Schutz- oder Filterstapel kann wie in diesem Artikel in vier Phasen unterteilt werden. Im Allgemeinen durchlaufen eingehende E-Mails alle diese Phasen vor der Zustellung, aber der tatsächliche Pfad, den die E-Mail einnimmt, unterliegt einer Defender for Office 365-Konfiguration eines organization.

Tipp

Bleiben Sie bis zum Ende dieses Artikels auf dem Laufenden, um eine einheitliche Grafik aller vier Phasen des Defender for Office 365-Schutzes zu erfahren!

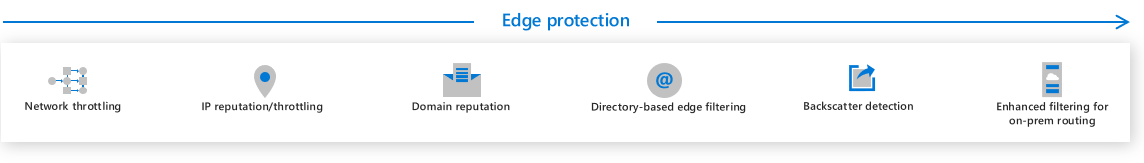

Phase 1: Edge Protection

Leider sind edge-Blöcke, die früher kritisch waren, für schlechte Akteure jetzt relativ einfach zu überwinden. Im Laufe der Zeit wird hier weniger Datenverkehr blockiert, aber er bleibt ein wichtiger Teil des Stapels.

Edge-Blöcke sind so konzipiert, dass sie automatisch sind. Im Falle falsch positiver Ergebnisse werden Absender benachrichtigt und informiert, wie sie ihr Problem beheben sollen. Connectors von vertrauenswürdigen Partnern mit eingeschränktem Ruf können die Zustellbarkeit sicherstellen, oder es können temporäre Außerkraftsetzungen eingeführt werden, wenn neue Endpunkte integriert werden.

Die Netzwerkdrosselung schützt Office 365 Infrastruktur und Kunden vor DoS-Angriffen (Denial of Service), indem die Anzahl der Nachrichten beschränkt wird, die von einer bestimmten Infrastruktur übermittelt werden können.

Ip-Zuverlässigkeit und Drosselung blockieren Nachrichten, die von bekannten fehlerhaften IP-Adressen gesendet werden. Wenn eine bestimmte IP-Adresse in kurzer Zeit viele Nachrichten sendet, werden sie gedrosselt.

Die Domänenreputation blockiert alle Nachrichten, die von einer bekannten fehlerhaften Domäne gesendet werden.

Die verzeichnisbasierte Edge-Filterung blockiert Versuche, die Verzeichnisinformationen einer Organisation über SMTP zu sammeln.

Die Backscatter-Erkennung verhindert, dass eine Organisation durch ungültige Unzustellbarkeitsberichte (Non-Delivery Reports, NDRs) angegriffen wird.

Die erweiterte Filterung für Connectors behält Authentifizierungsinformationen bei, auch wenn der Datenverkehr ein anderes Gerät durchläuft, bevor er Office 365 erreicht. Dies verbessert die Genauigkeit des Filterstapels, einschließlich heuristischem Clustering, Antispoofing und Anti-Phishing-Machine Learning-Modellen, auch in komplexen oder hybriden Routingszenarien.

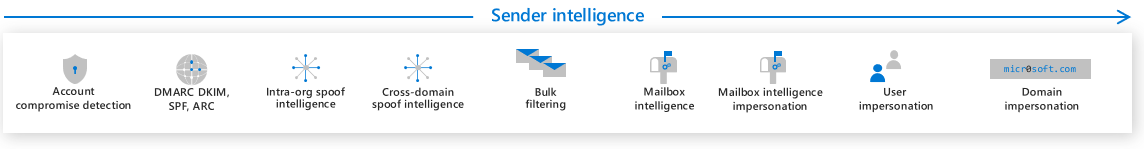

Phase 2: Sender Intelligence

Features in der Absenderintelligenz sind wichtig für das Abfangen von Spam, Massen, Identitätswechsel und nicht autorisierten Spoofnachrichten und berücksichtigen auch die Phishingerkennung. Die meisten dieser Features sind individuell konfigurierbar.

Trigger und Warnungen zur Erkennung von Kontokompromittierungen werden ausgelöst, wenn ein Konto ein anomales Verhalten aufweist, das mit der Kompromittierung konsistent ist. In einigen Fällen wird das Benutzerkonto blockiert und daran gehindert, weitere E-Mail-Nachrichten zu senden, bis das Problem vom Sicherheitsteam eines organization behoben wurde.

Email Authentifizierung umfasst sowohl vom Kunden konfigurierte Methoden als auch Methoden, die in der Cloud eingerichtet wurden, um sicherzustellen, dass Absender autorisierte, authentische Absender sind. Diese Methoden widerstehen Spoofing.

- SPF kann E-Mails basierend auf DNS TXT-Einträgen ablehnen, die IP-Adressen und Server auflisten, die E-Mails im Namen des organization senden dürfen.

- DKIM stellt eine verschlüsselte Signatur bereit, die den Absender authentifiziert.

- DMARC ermöglicht Es Administratoren, SPF und DKIM als erforderlich in ihrer Domäne zu markieren, und erzwingt die Ausrichtung zwischen den Ergebnissen dieser beiden Technologien.

- ARC baut auf DMARC auf, um mit der Weiterleitung in Mailinglisten zu arbeiten, während eine Authentifizierungskette aufgezeichnet wird.

Spoof Intelligence ist in der Lage, diejenigen, die zum "Spoofen" zugelassen sind (d. h. diejenigen, die E-Mails im Namen eines anderen Kontos oder Weiterleitung für eine Adressenliste senden) von böswilligen Absendern zu filtern, die organisationsbezogene oder bekannte externe Domänen imitieren. Es trennt legitime "im Namen von" E-Mails von Absendern, die spooft, um Spam- und Phishing-Nachrichten zu übermitteln.

Organisationsinterne Spoofintelligenz erkennt und blockiert Spoofingversuche aus einer Domäne innerhalb der Organisation.

Die domänenübergreifende Spoofintelligenz erkennt und blockiert Spoofingversuche von einer Domäne außerhalb der Organisation.

Mithilfe der Massenfilterung können Administratoren eine Massenvertrauensstufe (Bulk Confidence Level, BCL) konfigurieren, die angibt, ob die Nachricht von einem Massensender gesendet wurde. Administratoren können den Massenschieberegler in der Antispam-Richtlinie verwenden, um zu entscheiden, welche Ebene von Massen-E-Mails als Spam behandelt werden soll.

Die Postfachintelligenz lernt aus standardmäßigen E-Mail-Verhaltensweisen von Benutzern. Es nutzt das Kommunikationsdiagramm eines Benutzers, um zu erkennen, wann ein Absender nur jemand zu sein scheint, mit dem der Benutzer normalerweise kommuniziert, aber tatsächlich böswillig ist. Diese Methode erkennt den Identitätswechsel.

Der Identitätswechsel von Postfachintelligenz aktiviert oder deaktiviert erweiterte Identitätswechselergebnisse basierend auf der individuellen Absenderzuordnung jedes Benutzers. Wenn diese Funktion aktiviert ist, hilft dieses Feature bei der Identifizierung des Identitätswechsels.

Der Benutzeridentitätswechsel ermöglicht es einem Administrator, eine Liste mit zielen mit hohem Wert zu erstellen, die wahrscheinlich als Identität angenommen werden. Wenn eine E-Mail eingeht, bei der der Absender nur denselben Namen und dieselbe Adresse wie das geschützte High-Value-Konto hat, wird die E-Mail markiert oder markiert. (Beispiel: trα cye@contoso.com für tracye@contoso.com).

Domänenidentitätswechsel erkennt Domänen, die der Domäne des Empfängers ähneln und versuchen, wie eine interne Domäne auszusehen. Dieser Identitätswechsel tracye@liw α re.com für tracye@litware.com.

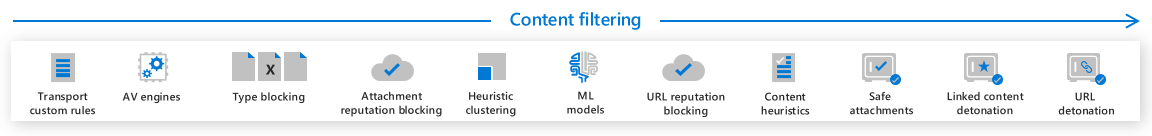

Phase 3: Inhaltsfilterung

In dieser Phase beginnt der Filterstapel mit der Verarbeitung des spezifischen Inhalts der E-Mail, einschließlich der Hyperlinks und Anlagen.

Transportregeln (auch als Nachrichtenflussregeln oder Exchange-Transportregeln bezeichnet) ermöglichen es einem Administrator, eine Vielzahl von Aktionen auszuführen, wenn eine ebenso große Bandbreite von Bedingungen für eine Nachricht erfüllt ist. Alle Nachrichten, die ihre organization durchlaufen, werden anhand der aktivierten Nachrichtenflussregeln/Transportregeln ausgewertet.

Microsoft Defender Antivirus wird verwendet, um alle bekannten Schadsoftware in Anlagen zu erkennen.

Die Antiviren-Engine (AV) verwendet einen true-Typabgleich, um den Dateityp unabhängig von der Dateinamenerweiterung zu erkennen (z. B. werden Dateien, die in

txtumbenannt wurden,exealsexeDateien erkannt). Diese Funktion ermöglicht es der Typblockierung (auch als allgemeiner Anlagenfilter bezeichnet), dateitypen, die von Administratoren angegeben wurden, ordnungsgemäß zu blockieren. Eine Liste der unterstützten Dateitypen finden Sie unter True type matching in the common attachments filter.For the supported file types, see True type matching in the common attachments filter.Wenn Microsoft Defender for Office 365 eine schädliche Anlage erkennt, werden der Hash der Datei und ein Hash des aktiven Inhalts der Exchange Online Protection (EOP) hinzugefügt. Die Zuverlässigkeit von Anlagen blockiert diese Datei über alle Office 365 und auf Endpunkten durch MSAV-Cloudaufrufe.

Heuristische Clusterung bestimmt anhand von Übermittlungsheuristiken, dass eine Datei verdächtig ist. Wenn eine verdächtige Anlage gefunden wird, wird die gesamte Kampagne angehalten, und die Datei wird in die Sandkasten eingesandt. Wenn die Datei als böswillig eingestuft wird, wird die gesamte Kampagne blockiert.

Modelle des maschinellen Lernens reagieren auf die Kopfzeile, den Textkörperinhalt und die URLs einer Nachricht, um Phishingversuche zu erkennen.

Microsoft verwendet eine Zuverlässigkeitsbestimmung aus URL-Sandboxing und URL-Zuverlässigkeit aus Feeds von Drittanbietern in url reputation blocking, um jede Nachricht mit einer bekannten schädlichen URL zu blockieren.

Inhaltsheuristiken können verdächtige Nachrichten basierend auf der Struktur und Wortfrequenz innerhalb des Nachrichtentexts mithilfe von Modellen des maschinellen Lernens erkennen.

Safe Attachments sandet jede Anlage für Defender for Office 365 Kunden und verwendet dynamische Analysen, um noch nie zuvor erkannte Bedrohungen zu erkennen.

Die Detonation verknüpfter Inhalte behandelt jede URL, die mit einer Datei in einer E-Mail verknüpft ist, als Anlage, wobei die Datei zum Zeitpunkt der Übermittlung asynchron in der Sandbox gespeichert wird.

Die URL-Detonation erfolgt, wenn die Upstream-Antiphishingtechnologie eine Nachricht oder URL als verdächtig findet. Die URL-Detonation sandt die URLs in der Nachricht zum Zeitpunkt der Übermittlung.

Phase 4: Schutz nach der Übermittlung

Die letzte Phase findet nach der Zustellung von E-Mails oder Dateien statt und handelt auf E-Mails, die sich in verschiedenen Postfächern und Dateien befinden, und Links, die in Clients wie Microsoft Teams angezeigt werden.

Sichere Links ist der in Defender für Office 365 integrierte Schutz zum Zeitpunkt des Klickens. Jede URL in jeder Nachricht wird so umschlossen, dass sie auf Microsoft Safe Links-Server verweist. Wenn auf eine URL geklickt wird, wird diese anhand des aktuellen Rufs überprüft, bevor der Benutzer zur Zielwebsite umgeleitet wird. Die URL wird asynchron in eine Sandbox umgewandelt, um ihren Ruf zu aktualisieren.

Zero-Hour Auto Purge (ZAP) für Phishing erkennt und neutralisiert schädliche Phishing-Nachrichten, die bereits an Exchange Online Postfächer übermittelt wurden.

ZAP für Schadsoftware erkennt und neutralisiert schädliche Malware-Nachrichten, die bereits an Exchange Online Postfächer übermittelt wurden.

ZAP für Spam erkennt und neutralisiert schädliche Spamnachrichten, die bereits an Exchange Online Postfächer übermittelt wurden, rückwirkend.

Mithilfe von Kampagnenansichten können Administratoren das Gesamtbild eines Angriffs schneller und vollständiger sehen, als es jedes Team ohne Automatisierung möglich wäre. Microsoft nutzt die großen Mengen an Anti-Phishing-, Antispam- und Anti-Malware-Daten im gesamten Dienst, um Kampagnen zu identifizieren, und ermöglicht es Administratoren dann, diese von Anfang bis Ende zu untersuchen, einschließlich Zielen, Auswirkungen und Flows, die auch in einem herunterladbaren Kampagnen-Schreibvorgang verfügbar sind.

Die integrierte Schaltfläche "Bericht" in unterstützten Versionen von Outlook ermöglicht es Benutzern, auf einfache Weise falsch positive Ergebnisse (gute E-Mails, fälschlicherweise als schlecht markiert) oder falsch negative (schlechte E-Mail als gut gekennzeichnet) zur weiteren Analyse an Microsoft zu melden.

Sichere Links für Office-Clients bieten nativ den gleichen Schutz für sichere Links beim Klicken in unterstützten Office-Apps wie Word, PowerPoint und Excel.

Der Schutz für OneDrive, SharePoint und Teams bietet den gleichen Schutz vor sicheren Anlagen vor schädlichen Dateien, nativ, innerhalb von OneDrive, SharePoint und Microsoft Teams.

Wenn eine URL, die auf eine Datei verweist, nach der Übermittlung ausgewählt wird, zeigt die Detonation verknüpfter Inhalte eine Warnseite an, bis die Sandboxing der Datei abgeschlossen ist und die URL als sicher gilt.

Das Filterstapeldiagramm

Das endgültige Diagramm (wie bei allen Teilen des Diagramms, das es erstellt) kann sich ändern, wenn das Produkt wächst und sich entwickelt. Legen Sie ein Lesezeichen für diese Seite fest, und verwenden Sie die Feedbackoption , die Sie unten finden, wenn Sie nach Updates fragen müssen. Für Ihre Datensätze ist dies der Stapel mit allen Phasen in der Reihenfolge:

Besonderer Dank von MSFTTracyP und dem Dokumentations-Team an Giulian Garruba für diesen Inhalt.