Erfahren Sie, wie Sie mit Microsoft Defender für Office 365 beginnen

In neuen Microsoft 365-Organisationen mit Microsoft Defender for Office 365 (enthalten oder als Add-On-Abonnement) werden in diesem Artikel die Konfigurationsschritte beschrieben, die Sie in Exchange Online Protection (EOP) und Defender for Office 365 in den frühesten Tagen Ihrer organization.

Obwohl Ihr Microsoft 365-organization eine Standardschutzebene ab dem Zeitpunkt enthält, an dem Sie es erstellen (oder ihr Defender for Office 365 hinzufügen), bieten Ihnen die Schritte in diesem Artikel einen umsetzbaren Plan, um die vollständigen Schutzfunktionen von EOP und Defender for Office 365 zu entfesseln. Nachdem Sie die Schritte abgeschlossen haben, können Sie diesen Artikel auch verwenden, um der Verwaltung zu zeigen, dass Sie Ihre Investition in Microsoft 365 maximieren.

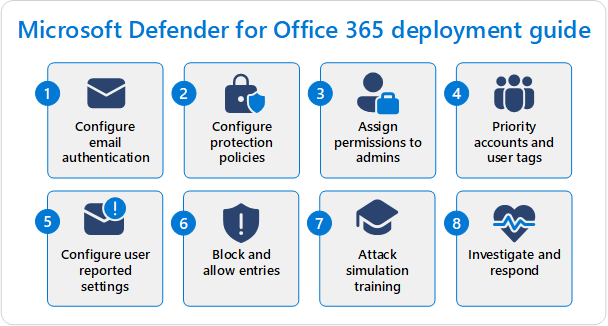

Die Schritte zum Konfigurieren von EOP und Defender for Office 365 werden im folgenden Diagramm beschrieben:

Tipp

Als Ergänzung zu diesem Artikel lesen Sie unseren Microsoft Defender for Office 365 Einrichtungsleitfaden, um bewährte Methoden zu überprüfen und sich vor E-Mail-, Link- und Zusammenarbeitsbedrohungen zu schützen. Zu den Features gehören sichere Links, sichere Anlagen und vieles mehr. Für eine angepasste Umgebung können Sie auf das Microsoft Defender for Office 365 Handbuch für die automatisierte Einrichtung im Microsoft 365 Admin Center zugreifen.

Anforderungen

Email Features zum Schutz vor Bedrohungen sind in allen Microsoft 365-Abonnements mit Cloudpostfächern über EOP enthalten. Defender for Office 365 enthält zusätzliche Schutzfunktionen. Ausführliche Vergleiche zu den Features in EOP, Defender for Office 365 für Plan 1 und Defender for Office 365 Plan 2 finden Sie unter Microsoft Defender for Office 365 Übersicht.

Rollen und Berechtigungen

Zum Konfigurieren von EOP- und Defender for Office 365-Features benötigen Sie Berechtigungen. In der folgenden Tabelle sind die Berechtigungen aufgeführt, die Sie für die Schritte in diesem Artikel benötigen (eine ist ausreichend; Sie benötigen nicht alle).

| Rolle oder Rollengruppe | Weitere Informationen |

|---|---|

| Globaler Administrator in Microsoft Entra* | Microsoft Entra integrierten Rollen |

| Organisationsverwaltung in Email & Rollengruppen für die Zusammenarbeit | Rollengruppen in Microsoft Defender for Office 365 |

| Sicherheitsadministrator in Microsoft Entra | Microsoft Entra integrierten Rollen |

| Sicherheitsadministrator in Email & Rollengruppen für die Zusammenarbeit | Email & von Berechtigungen für die Zusammenarbeit in Microsoft Defender for Office 365 |

| Exchange Online-Organisationsverwaltung | Berechtigungen in Exchange Online |

Wichtig

* Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre organization bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Schritt 1: Konfigurieren der E-Mail-Authentifizierung für Ihre Microsoft 365-Domänen

Zusammenfassung: Konfigurieren Sie SPF-, DKIM- und DMARC-Datensätze (in dieser Reihenfolge) für alle benutzerdefinierten Microsoft 365-Domänen (einschließlich geparkter Domänen und Unterdomänen). Konfigurieren Sie bei Bedarf alle vertrauenswürdigen ARC-Versiegelungen.

Details:

Email-Authentifizierung (auch als E-Mail-Überprüfung bezeichnet) ist eine Gruppe von Standards, um zu überprüfen, ob E-Mail-Nachrichten legitim, unverändert und aus erwarteten Quellen für die E-Mail-Domäne des Absenders stammen. Weitere Informationen finden Sie unter Email-Authentifizierung in EOP.

Wir gehen davon aus, dass Sie eine oder mehrere benutzerdefinierte Domänen in Microsoft 365 für E-Mail verwenden (z. B. contoso.com), sodass Sie bestimmte DNS-Einträge für die E-Mail-Authentifizierung für jede benutzerdefinierte Domäne erstellen müssen, die Sie für E-Mails verwenden.

Erstellen Sie die folgenden DNS-Einträge für die E-Mail-Authentifizierung bei Ihrer DNS-Registrierungsstelle oder ihrem DNS-Hostingdienst für jede benutzerdefinierte Domäne, die Sie für E-Mails in Microsoft 365 verwenden:

Sender Policy Framework (SPF):Der SPF TXT-Eintrag identifiziert gültige E-Mail-Quellen von Absendern in der Domäne. Anweisungen finden Sie unter Einrichten von SPF zur Verhinderung von Spoofing.

DomainKeys Identified Mail (DKIM): DKIM signiert ausgehende Nachrichten und speichert die Signatur im Nachrichtenheader, der die Nachrichtenweiterleitung übersteht. Anweisungen finden Sie unter Verwenden von DKIM zum Überprüfen ausgehender E-Mails, die von Ihrer benutzerdefinierten Domäne gesendet werden.

Domänenbasierte Nachrichtenauthentifizierung, Berichterstellung und Konformität (DMARC): DMARC unterstützt Ziel-E-Mail-Server bei der Entscheidung, was mit Nachrichten aus der benutzerdefinierten Domäne zu tun ist, die SPF- und DKIM-Überprüfungen nicht bestehen. Achten Sie darauf, die DMARC-Richtlinie (

p=rejectoderp=quarantine) und DMARC-Berichtsziele (aggregierte und forensische Berichte) in die DMARC-Datensätze einzuschließen. Anweisungen finden Sie unter Verwenden von DMARC zum Überprüfen von E-Mails.Authentifizierte empfangene Kette (Authenticated Received Chain, ARC): Wenn Sie Dienste von Drittanbietern verwenden, die eingehende Nachrichten während der Übertragung vor der Übermittlung an Microsoft 365 ändern, können Sie die Dienste als vertrauenswürdige ARC-Versiegeler identifizieren (sofern diese dies unterstützen), sodass die geänderten Nachrichten nicht automatisch bei E-Mail-Authentifizierungsprüfungen in Microsoft 365 fehlschlagen. Anweisungen finden Sie unter Konfigurieren vertrauenswürdiger ARC-Versiegelungen.

Wenn Sie die Domäne *.onmicrosoft.com für E-Mails verwenden (auch bekannt als Microsoft Online Email Routingadresse oder MOERA-Domäne), müssen Sie nicht annähernd so viel tun:

- SPF: Für die Domäne *.onmicrosoft.com ist bereits ein SPF-Eintrag konfiguriert.

- DKIM: Die DKIM-Signatur ist bereits für ausgehende E-Mails mit der Domäne *.onmicrosoft.com konfiguriert, Sie können sie aber auch manuell anpassen.

- DMARC: Sie müssen den DMARC-Eintrag für die Domäne *.onmicrosoft.com manuell einrichten, wie hier beschrieben.

Schritt 2: Konfigurieren von Schutzrichtlinien

Zusammenfassung: Aktivieren und verwenden Sie die voreingestellten Sicherheitsrichtlinien Standard und/oder Strict für alle Empfänger. Wenn die Geschäftlichen Anforderungen dies vorschreiben, können Sie stattdessen benutzerdefinierte Schutzrichtlinien erstellen und verwenden, diese aber regelmäßig mithilfe des Konfigurationsanalysetools überprüfen.

Details:

Wie Sie sich wahrscheinlich vorstellen können, sind viele Schutzrichtlinien in EOP und Defender for Office 365 verfügbar. Es gibt drei grundlegende Arten von Schutzrichtlinien:

Standardrichtlinien: Diese Richtlinien sind ab dem Zeitpunkt vorhanden, an dem die organization erstellt wird. Sie gelten für alle Empfänger im organization. Sie können die Richtlinien nicht deaktivieren, und Sie können nicht ändern, für wen die Richtlinien gelten. Sie können die Sicherheitseinstellungen in den Richtlinien jedoch genau wie benutzerdefinierte Richtlinien ändern. Die Einstellungen in den Standardrichtlinien werden in den Tabellen unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit beschrieben.

Voreingestellte Sicherheitsrichtlinien: Voreingestellte Sicherheitsrichtlinien sind tatsächlich Profile, die die meisten verfügbaren Schutzrichtlinien in EOP und Defender for Office 365 mit Einstellungen enthalten, die auf bestimmte Schutzebenen zugeschnitten sind. Die voreingestellten Sicherheitsrichtlinien sind:

- Die voreingestellte Sicherheitsrichtlinie Strict.

- Die Standard voreingestellte Sicherheitsrichtlinie.

- Integrierter Schutz.

Die voreingestellten Sicherheitsrichtlinien Standard und Strict sind standardmäßig deaktiviert, bis Sie sie aktivieren. Sie geben Empfängerbedingungen und Ausnahmen (Benutzer, Gruppenmitglieder, Domänen oder alle Empfänger) für EOP-Schutzfeatures und Defender for Office 365 Schutzfeatures innerhalb der voreingestellten Sicherheitsrichtlinien Standard und Strict an.

Der integrierte Schutz in Defender for Office 365 ist standardmäßig aktiviert, um grundlegende Schutz vor sicheren Anlagen und sicheren Links für alle Empfänger zu bieten. Sie können Empfängerausnahmen angeben, um Benutzer zu identifizieren, die den Schutz nicht erhalten.

In Standard und Strict voreingestellten Sicherheitsrichtlinien in Defender for Office 365 Organisationen müssen Sie Einträge und optionale Ausnahmen für den Schutz vor Benutzer- und Domänenidentitätswechsel konfigurieren. Alle anderen Einstellungen sind an unsere empfohlenen Standard- und strengen Werte gebunden (von denen viele identisch sind). Die Werte Standard und Strict werden in den Tabellen unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit angezeigt. Die Unterschiede zwischen Standard und Strict werden hier angezeigt.

Wenn neue Schutzfunktionen zu EOP und Defender for Office 365 hinzugefügt werden und sich die Sicherheitslandschaft ändert, werden die Einstellungen in voreingestellten Sicherheitsrichtlinien automatisch auf unsere empfohlenen Einstellungen aktualisiert.

Benutzerdefinierte Richtlinien: Für die meisten verfügbaren Schutzrichtlinien können Sie eine beliebige Anzahl von benutzerdefinierten Richtlinien erstellen. Sie können die Richtlinien auf Benutzer anwenden, die Empfängerbedingungen und Ausnahmen (Benutzer, Gruppenmitglieder oder Domänen) verwenden, und Sie können die Einstellungen anpassen.

Die vorherigen Informationen und die betreffenden Schutzrichtlinien sind in der folgenden Tabelle zusammengefasst:

| Standardrichtlinien | Voreingestellte Sicherheitsrichtlinien | Benutzerdefinierte Richtlinien | |

|---|---|---|---|

| EOP-Schutzrichtlinien: | |||

| Antischadsoftware | ✔ | ✔ | ✔ |

| Antispam | ✔ | ✔ | ✔ |

| Antiphishing (Spoofingschutz) | ✔ | ✔ | ✔ |

| Ausgehender Spam | ✔ | ✔ | |

| Verbindungsfilterung | ✔¹ | ||

| Defender for Office 365 Richtlinien: | |||

| Anti-Phishing (Spoofing-Schutz) plus: | ✔² | ✔² | ✔ |

| Sichere Links | ³ | ✔ | ✔ |

| Sichere Anlagen | ³ | ✔ | ✔ |

| Allgemeines Verhalten | |||

| Schutz standardmäßig aktiviert? | ✔ | ⁴ | |

| Konfigurieren von Bedingungen/Ausnahmen für den Schutz? | ✔⁵ | ✔ | |

| Sicherheitseinstellungen anpassen? | ✔ | ⁶ | ✔ |

| Schutzeinstellungen automatisch aktualisiert? | ✔ |

¹ Es gibt keine Standardeinträge in der Liste zugelassener IP-Adressen oder der IP-Sperrliste, sodass die Standardverbindungsfilterrichtlinie nichts bewirkt, es sei denn, Sie passen die Einstellungen an.

² Es gibt keine Einträge oder optionalen Ausnahmen für den Schutz vor Benutzeridentitätswechseln oder Domänenidentitätswechseln in Defender for Office 365, bis Sie sie konfigurieren.

¹ Obwohl es keine Standardrichtlinien für sichere Anlagen oder sichere Links in Defender for Office 365 gibt, bietet der integrierte Schutz grundlegende Sichere Anlagen und sichere Links, die immer aktiviert sind.

⁴ Integrierter Schutz (Schutz für sichere Anlagen und sichere Links in Defender for Office 365) ist die einzige voreingestellte Sicherheitsrichtlinie, die standardmäßig aktiviert ist.

⁵ Für die voreingestellten Sicherheitsrichtlinien Standard und Strict können Sie separate Empfängerbedingungen und optionale Ausnahmen für EOP- und Defender for Office 365-Schutz konfigurieren. Für den integrierten Schutz in Defender for Office 365 können Sie nur Empfängerausnahmen vom Schutz konfigurieren.

⁶ Die einzigen anpassbaren Sicherheitseinstellungen in voreingestellten Sicherheitsrichtlinien sind die Einträge und optionalen Ausnahmen für den Schutz vor Benutzeridentitätswechsel und Schutz vor Domänenidentitätswechseln in den Standard und Strenge voreingestellte Sicherheitsrichtlinien in Defender for Office 365.

Rangfolge für Schutzrichtlinien

Die Anwendung von Schutzrichtlinien ist ein wichtiger Aspekt, wenn Sie entscheiden, wie Sicherheitseinstellungen für Benutzer konfiguriert werden sollen. Die wichtigsten Punkte, die Sie sich merken sollten, sind:

- Schutzfeatures weisen eine nicht konfigurierbare Verarbeitungsreihenfolge auf. Beispielsweise werden eingehende Nachrichten vor Spam immer auf Schadsoftware ausgewertet.

- Die Schutzrichtlinien eines bestimmten Features (Antispam, Antischadsoftware, Antiphishing usw.) werden in einer bestimmten Rangfolge angewendet (später mehr zur Rangfolge).

- Wenn ein Benutzer absichtlich oder unbeabsichtigt in mehrere Richtlinien eines bestimmten Features einbezogen wird, bestimmt die erste Schutzrichtlinie für dieses Feature, in dem der Benutzer definiert ist (basierend auf der Reihenfolge der Rangfolge), was mit dem Element geschieht (eine Nachricht, Datei, URL usw.).

- Sobald diese erste Schutzrichtlinie auf ein bestimmtes Element für einen Benutzer angewendet wurde, wird die Richtlinienverarbeitung für dieses Feature beendet. Für diesen Benutzer und dieses bestimmte Element werden keine Weiteren Schutzrichtlinien für dieses Feature ausgewertet.

Die Reihenfolge der Rangfolge wird ausführlich unter Rangfolge für voreingestellte Sicherheitsrichtlinien und andere Richtlinien erläutert, wird hier jedoch kurz zusammengefasst:

- Schutzrichtlinien in voreingestellten Sicherheitsrichtlinien:

- Die voreingestellte Sicherheitsrichtlinie Strict.

- Die Standard voreingestellte Sicherheitsrichtlinie.

- Benutzerdefinierte Schutzrichtlinien für ein bestimmtes Feature (z. B. Antischadsoftwarerichtlinien). Jede benutzerdefinierte Richtlinie verfügt über einen Prioritätswert, der die Reihenfolge bestimmt, in der die Richtlinie in Bezug auf andere Schutzrichtlinien desselben Features angewendet wird:

- Eine benutzerdefinierte Richtlinie mit dem Prioritätswert 0.

- Eine benutzerdefinierte Richtlinie mit dem Prioritätswert 1.

- Und so weiter.

- Die Standardschutzrichtlinie eines bestimmten Features (z. B. Antischadsoftware) oder integrierter Schutz in Defender for Office 365 (Sichere Links und sichere Anlagen).

In der vorherigen Tabelle erfahren Sie, wie eine bestimmte Schutzrichtlinie in der Rangfolge dargestellt wird. Auf jeder Ebene sind z. B. Antimalwarerichtlinien vorhanden. Richtlinien für ausgehenden Spam sind auf benutzerdefinierten Richtlinien- und Standardrichtlinienebenen verfügbar. Die Verbindungsfilterrichtlinie ist nur auf der Standardrichtlinienebene verfügbar.

Verwenden Sie die folgenden Richtlinien, um Verwirrung und unbeabsichtigte Anwendung von Richtlinien zu vermeiden:

- Verwenden Sie eindeutige Gruppen oder Listen von Empfängern auf jeder Ebene. Verwenden Sie beispielsweise verschiedene Gruppen oder Empfängerlisten für die voreingestellten Sicherheitsrichtlinien Standard und Strict.

- Konfigurieren Sie Ausnahmen auf jeder Ebene nach Bedarf. Konfigurieren Sie beispielsweise Empfänger, die benutzerdefinierte Richtlinien als Ausnahmen von den voreingestellten Sicherheitsrichtlinien Standard und Strict benötigen.

- Alle verbleibenden Empfänger, die auf den höheren Ebenen nicht identifiziert werden, erhalten die Standardrichtlinien oder den integrierten Schutz in Defender for Office 365 (Sichere Links und sichere Anlagen).

Mit diesen Informationen können Sie entscheiden, wie Schutzrichtlinien im organization am besten implementiert werden.

Bestimmen Ihrer Strategie für Schutzrichtlinien

Nachdem Sie nun über die verschiedenen Arten von Schutzrichtlinien und deren Anwendung informiert sind, können Sie entscheiden, wie Sie EOP und Defender for Office 365 verwenden möchten, um die Benutzer in Ihrem organization zu schützen. Ihre Entscheidung fällt unweigerlich in das folgende Spektrum:

- Verwenden Sie nur die voreingestellte Sicherheitsrichtlinie Standard.

- Verwenden Sie die voreingestellten Sicherheitsrichtlinien Standard und Strict.

- Verwenden Sie voreingestellte Sicherheitsrichtlinien und benutzerdefinierte Richtlinien.

- Verwenden Sie nur benutzerdefinierte Richtlinien.

Denken Sie daran, dass Standardrichtlinien (und integrierter Schutz in Defender for Office 365) automatisch alle Empfänger im organization schützen (alle, die nicht in der voreingestellten Sicherheitsrichtlinie Standard oder Strict oder in benutzerdefinierten Richtlinien definiert sind). Selbst wenn Sie nichts tun, erhalten alle Empfänger im organization die Standardschutzfunktionen, wie unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit beschrieben.

Es ist auch wichtig zu erkennen, dass Sie nicht für immer in Ihre ursprüngliche Entscheidung eingeschlossen sind. Anhand der Informationen in den empfohlenen Einstellungstabellen und der Vergleichstabelle für Standard und Strict können Sie eine fundierte Entscheidung treffen. Aber wenn sich Anforderungen, Ergebnisse oder Umstände ändern, ist es nicht schwierig, später zu einer anderen Strategie zu wechseln.

Ohne zwingende geschäftliche Notwendigkeit, die auf etwas anderes hinweist, empfehlen wir, mit der Standard voreingestellten Sicherheitsrichtlinie für alle Benutzer in Ihrem organization zu beginnen. Voreingestellte Sicherheitsrichtlinien werden mit Einstellungen konfiguriert, die auf jahrelangen Beobachtungen in den Microsoft 365-Rechenzentren basieren, und sollten für die Mehrheit der Organisationen die richtige Wahl sein. Außerdem werden die Richtlinien automatisch aktualisiert, um den Bedrohungen der Sicherheitslandschaft gerecht zu werden.

In voreingestellten Sicherheitsrichtlinien können Sie die Option Alle Empfänger auswählen, um den Schutz ganz einfach auf alle Empfänger im organization anzuwenden.

Wenn Sie einige Benutzer in die voreingestellte Sicherheitsrichtlinie Strict und die verbleibenden Benutzer in der Standard voreingestellten Sicherheitsrichtlinie einschließen möchten, denken Sie daran, die Rangfolge wie weiter oben in diesem Artikel beschrieben mit den folgenden Methoden zu berücksichtigen:

Verwenden Sie eindeutige Gruppen oder Listen von Empfängern in jeder voreingestellten Sicherheitsrichtlinie.

oder

Konfigurieren Sie Empfänger, die die Einstellungen der Standard voreingestellten Sicherheitsrichtlinie als Ausnahmen in der voreingestellten Sicherheitsrichtlinie Strict erhalten sollen.

Beachten Sie, dass die folgenden Schutzfeaturekonfigurationen von voreingestellten Sicherheitsrichtlinien nicht betroffen sind (Sie können voreingestellte Sicherheitsrichtlinien verwenden und diese Schutzeinstellungen auch unabhängig konfigurieren):

- Richtlinien für ausgehenden Spam (benutzerdefiniert und standard)

- Die Standardverbindungsfilterrichtlinie (IP-Zulassungsliste und IP-Sperrliste)

- Globales Aktivieren von sicheren Anlagen für SharePoint, OneDrive und Microsoft Teams

- Globales Aktivieren und Konfigurieren von sicheren Dokumenten (nur für Lizenzen verfügbar und sinnvoll, die nicht in Defender for Office 365 enthalten sind (z. B. Microsoft 365 A5 oder Microsoft 365 E5 Security))

Informationen zum Aktivieren und Konfigurieren voreingestellter Sicherheitsrichtlinien finden Sie unter Voreingestellte Sicherheitsrichtlinien in EOP und Microsoft Defender for Office 365.

Die Entscheidung, anstelle von oder zusätzlich zu voreingestellten Sicherheitsrichtlinien benutzerdefinierte Richtlinien zu verwenden, ergibt sich letztendlich aus den folgenden Geschäftlichen Anforderungen:

- Benutzer benötigen Sicherheitseinstellungen, die sich von den nicht änderbaren Einstellungen in voreingestellten Sicherheitsrichtlinien unterscheiden (Junk im Vergleich zu Quarantäne oder umgekehrt, keine Sicherheitstipps, benutzerdefinierte Empfänger benachrichtigen usw.).

- Benutzer benötigen Einstellungen, die in voreingestellten Sicherheitsrichtlinien nicht konfiguriert sind (z. B. Blockieren von E-Mails aus bestimmten Ländern oder in bestimmten Sprachen in Antispamrichtlinien).

- Benutzer benötigen eine Quarantäneerfahrung , die sich von den nicht änderbaren Einstellungen in voreingestellten Sicherheitsrichtlinien unterscheidet. Quarantänerichtlinien definieren, was Benutzer mit ihren unter Quarantäne befindlichen Nachrichten tun können, je nachdem, warum die Nachricht unter Quarantäne gesetzt wurde, und ob Empfänger über ihre in Quarantäne befindlichen Nachrichten benachrichtigt werden. Die standardmäßige Quarantäneerfahrung für Endbenutzer ist in der tabelle hier zusammengefasst, und die Quarantänerichtlinien, die in den Standard und Strict voreingestellten Sicherheitsrichtlinien verwendet werden, werden hier in den Tabellen beschrieben.

Verwenden Sie die Informationen unter Empfohlene Einstellungen für EOP und Microsoft Defender for Office 365 Sicherheit, um die verfügbaren Einstellungen in benutzerdefinierten Richtlinien oder Standardrichtlinien mit den in den Standard und Strict voreingestellten Sicherheitsrichtlinien zu vergleichen.

Entwurfsrichtlinien für mehrere benutzerdefinierte Richtlinien für ein bestimmtes Feature (z. B. Antischadsoftwarerichtlinien) umfassen:

- Benutzer in benutzerdefinierten Richtlinien können aufgrund der Rangfolge nicht in die voreingestellten Sicherheitsrichtlinien Standard oder Strict eingeschlossen werden.

- Weisen Sie Richtlinien mit höherer Priorität weniger Benutzer und Richtlinien mit niedrigerer Priorität mehr Benutzer zu.

- Konfigurieren Sie Richtlinien mit höherer Priorität, um strengere oder speziellere Einstellungen als Richtlinien mit niedrigerer Priorität (einschließlich der Standardrichtlinien) zu haben.

Wenn Sie sich für die Verwendung benutzerdefinierter Richtlinien entscheiden, verwenden Sie das Konfigurationsanalysetool, um die Einstellungen in Ihren Richtlinien in regelmäßigen Abständen mit den empfohlenen Einstellungen in den voreingestellten Sicherheitsrichtlinien Standard und Strict zu vergleichen.

Schritt 3: Zuweisen von Berechtigungen zu Administratoren

Zusammenfassung: Weisen Sie anderen Administratoren, Spezialisten und Helpdeskmitarbeitern die Rolle "Sicherheitsadministrator" in Microsoft Entra zu, damit sie Aufgaben in EOP und Defender for Office 365 ausführen können.

Details:

Sie verwenden wahrscheinlich bereits das ursprüngliche Konto, das Sie für die Registrierung bei Microsoft 365 verwendet haben, um alle Aufgaben in diesem Bereitstellungshandbuch zu erledigen. Dieses Konto ist ein Administrator überall in Microsoft 365 (insbesondere ist es Mitglied der Rolle "Globaler Administrator" in Microsoft Entra) und ermöglicht Es Ihnen, so ziemlich alles zu tun. Die erforderlichen Berechtigungen wurden weiter oben in diesem Artikel unter Rollen und Berechtigungen beschrieben.

Die Absicht dieses Schritts besteht jedoch darin, andere Administratoren zu konfigurieren, damit Sie die Features von EOP und Defender for Office 365 in Zukunft verwalten können. Was Sie nicht wünschen, sind viele Personen mit globaler Administratormacht, die es nicht benötigen. Müssen sie beispielsweise wirklich Konten löschen/erstellen oder andere Benutzer zu globalen Administratoren machen? Das Konzept der geringsten Rechte (Zuweisen nur der erforderlichen Berechtigungen für die Ausführung der Aufgabe und nicht mehr) ist eine bewährte Methode.

Wenn es um das Zuweisen von Berechtigungen für Aufgaben in EOP und Defender for Office 365 geht, stehen die folgenden Optionen zur Verfügung:

- Microsoft Entra Berechtigungen: Diese Berechtigungen gelten für alle Workloads in Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams usw.).

- Exchange Online-Berechtigungen: Die meisten Aufgaben in EOP und Defender for Office 365 sind über Exchange Online Berechtigungen verfügbar. Das Zuweisen von Berechtigungen nur in Exchange Online verhindert den Administratorzugriff in anderen Microsoft 365-Workloads.

- Email & Berechtigungen für die Zusammenarbeit im Microsoft Defender-Portal: Die Verwaltung einiger Sicherheitsfeatures in EOP und Defender for Office 365 ist mit Email & Berechtigungen für die Zusammenarbeit verfügbar. Zum Beispiel:

Der Einfachheit halber empfehlen wir die Verwendung der Rolle "Sicherheitsadministrator" in Microsoft Entra für andere Personen, die Einstellungen in EOP und Defender for Office 365 konfigurieren müssen.

Anweisungen hierzu finden Sie unter Zuweisen von Microsoft Entra Rollen zu Benutzern und Verwalten des Zugriffs auf Microsoft Defender XDR mit Microsoft Entra globalen Rollen.

Schritt 4: Prioritätskonten und Benutzertags

Zusammenfassung: Identifizieren und kennzeichnen Sie die entsprechenden Benutzer in Ihrem organization als Prioritätskonten, um die Identifizierung in Berichten und Untersuchungen zu vereinfachen und um den Schutz von Prioritätskonten in Defender for Office 365 zu erhalten. Erwägen Sie das Erstellen und Anwenden benutzerdefinierter Benutzertags in Defender for Office 365 Plan 2.

Details:

In Defender for Office 365 können Sie mit Prioritätskonten bis zu 250 Benutzer mit hohem Wert markieren, um die Identifizierung in Berichten und Untersuchungen zu erleichtern. Dieses Prioritätskonto erhält auch zusätzliche Heuristiken, die regulären Mitarbeitern nicht zugute kommen. Weitere Informationen finden Sie unter Verwalten und Überwachen von Prioritätskonten und Konfigurieren und Überprüfen des Schutzes von Prioritätskonten in Microsoft Defender for Office 365.

In Defender for Office 365 Plan 2 haben Sie auch Zugriff auf das Erstellen und Anwenden benutzerdefinierter Benutzertags, um bestimmte Benutzergruppen in Berichten und Untersuchungen einfach zu identifizieren. Weitere Informationen finden Sie unter Benutzertags in Microsoft Defender for Office 365.

Identifizieren Sie geeignete Benutzer, die als Prioritätskonten gekennzeichnet werden sollen, und entscheiden Sie, ob Sie benutzerdefinierte Benutzertags erstellen und anwenden müssen.

Schritt 5: Überprüfen und Konfigurieren der Einstellungen für vom Benutzer gemeldete Nachrichten

Zusammenfassung: Verwenden Sie die integrierte Schaltfläche "Bericht" in Outlook oder einem unterstützten Drittanbietertool, damit Benutzer falsch positive und falsch negative Nachrichten in Outlook melden können, sodass diese gemeldeten Nachrichten für Administratoren auf der Registerkarte Benutzerberichte auf der Seite Übermittlungen im Defender-Portal verfügbar sind. Konfigurieren Sie die organization so, dass gemeldete Nachrichten an ein angegebenes Berichterstellungspostfach, an Microsoft oder beides gesendet werden.

Details:

Die Fähigkeit von Benutzern, gute Nachrichten zu melden, die als schlecht (falsch positive Ergebnisse) oder zulässige ungültige Nachrichten (falsch negative Nachrichten) gekennzeichnet sind, ist wichtig, damit Sie die Schutzeinstellungen in EOP und Defender for Office 365 überwachen und anpassen können.

Die wichtigsten Teile der Berichterstellung von Benutzernachrichten sind:

Wie melden Benutzer Nachrichten?: Stellen Sie sicher, dass Clients eine der folgenden Methoden verwenden, damit gemeldete Meldungen auf der Registerkarte Vom Benutzer gemeldet auf der Seite Übermittlungen im Defender-Portal unter https://security.microsoft.com/reportsubmission?viewid=userangezeigt werden:

Die integrierte Berichtsschaltfläche in Outlook im Web (früher als Outlook Web App oder OWA bezeichnet).

Berichterstellungstools von Drittanbietern, die das unterstützte Nachrichtenübermittlungsformat verwenden.

Wo werden vom Benutzer gemeldete Nachrichten gesendet?: Sie haben die folgenden Optionen:

- An ein bestimmtes Berichterstellungspostfach und an Microsoft (dies ist der Standardwert).

- Nur für ein bestimmtes Berichterstellungspostfach.

- Nur an Microsoft.

Das Standardpostfach, das zum Sammeln von vom Benutzer gemeldeten Nachrichten verwendet wird, ist das Postfach des globalen Administrators (das ursprüngliche Konto im organization). Wenn Sie möchten, dass vom Benutzer gemeldete Nachrichten an ein Berichterstellungspostfach in Ihrem organization weitergeleitet werden, sollten Sie ein exklusives Postfach erstellen und konfigurieren, das verwendet werden soll.

Es liegt an Ihnen, ob vom Benutzer gemeldete Nachrichten auch zur Analyse an Microsoft gesendet werden sollen (ausschließlich oder zusammen mit der Übermittlung an Ihr angegebenes Berichterstellungspostfach).

Wenn Sie möchten, dass vom Benutzer gemeldete Nachrichten nur an Ihr angegebenes Berichtspostfach gesendet werden, sollten Administratoren von Benutzern gemeldete Nachrichten manuell zur Analyse an Microsoft übermitteln , und zwar von der Registerkarte Vom Benutzer gemeldet auf der Seite Übermittlungen im Defender-Portal unter https://security.microsoft.com/reportsubmission?viewid=user.

Das Übermitteln von von Benutzern gemeldeten Nachrichten an Microsoft ist wichtig, damit unsere Filter lernen und sich verbessern können.

Vollständige Informationen zu vom Benutzer gemeldeten Nachrichteneinstellungen finden Sie unter Vom Benutzer gemeldete Einstellungen.

Schritt 6: Blockieren und Zulassen von Einträgen

Zusammenfassung: Machen Sie sich mit den Verfahren zum Blockieren und Zulassen von Nachrichten, Dateien und URLs in Defender for Office 365 vertraut.

Details:

Sie müssen sich mit dem Blockieren und (vorübergehenden) Zulassen von Nachrichtensendern, Dateien und URLs an den folgenden Speicherorten im Defender-Portal vertraut machen:

- Die Zulassungs-/Sperrliste des Mandanten unter https://security.microsoft.com/tenantAllowBlockList.

- Die Seite Übermittlungen unter https://security.microsoft.com/reportsubmission.

- Die Seite "Erkenntnisse zur Spoofintelligenz " unter https://security.microsoft.com/spoofintelligence.

Im Allgemeinen ist es einfacher, Blöcke zu erstellen, als erlaubt, da unnötige Zulassungseinträge Ihre organization schädlichen E-Mails aussetzen, die vom System gefiltert worden wären.

Blockieren:

Sie können Blockeinträge für Domänen und E-Mail-Adressen, Dateien und URLs auf den entsprechenden Registerkarten in der Zulassungs-/Sperrliste des Mandanten erstellen und indem Sie die Elemente von der Seite Übermittlungen zur Analyse an Microsoft übermitteln. Wenn Sie ein Element an Microsoft übermitteln, werden auch entsprechende Blockeinträge in der Zulassungs-/Sperrliste des Mandanten erstellt.

Tipp

Benutzer im organization können auch keine E-Mails an Domänen oder E-Mail-Adressen senden, die in den Blockeinträgen in der Zulassungs-/Sperrliste des Mandanten angegeben sind.

Nachrichten, die durch Spoofintelligenz blockiert werden, werden auf der Seite Spoof Intelligence angezeigt. Wenn Sie einen Zulassungseintrag in einen Blockeintrag ändern, wird der Absender zu einem manuellen Blockeintrag auf der Registerkarte Spoofed senders in der Mandanten-Zulassungs-/Sperrliste. Sie können auch proaktiv Blockeinträge für noch nicht gefundene spoofte Absender auf der Registerkarte Spoofed senders erstellen.

Zulassen:

Sie können keine Zulassungseinträge für Domänen und E-Mail-Adressen, Dateien und URLs direkt auf den entsprechenden Registerkarten in der Mandanten-Zulassungs-/Sperrliste erstellen. Stattdessen verwenden Sie die Seite Übermittlungen , um das Element an Microsoft zu melden. Wenn Sie das Element an Microsoft melden, können Sie auswählen, dass das Element zugelassen wird. Dadurch wird ein entsprechender temporärer Zulassungseintrag in der Liste "Mandanten zulassen/blockieren" erstellt.

Nachrichten, die von Spoofintelligenz zulässig sind, werden auf der Seite Spoof Intelligence angezeigt. Wenn Sie einen Blockeintrag in einen Zulassungseintrag ändern, wird der Absender zu einem manuellen Zulassungseintrag auf der Registerkarte Spoofed senders in der Mandanten-Zulassungs-/Sperrliste. Sie können auch proaktiv Zulassungseinträge für noch nicht gefundene spoofte Absender auf der Registerkarte Spoofed senders erstellen.

Ausführliche Informationen finden Sie in den folgenden Artikeln:

- Zulassen oder Blockieren von E-Mails mithilfe der Mandanten-Zulassungs-/Sperrliste

- Dateien mithilfe der Tenant Allow/Block List zulassen oder blockieren

- Erlauben oder blockieren Sie URLs mithilfe der Tenant Allow/Block List

- Verwenden Sie die Seite Übermittlungen, um vermutete Spam-, Phishing-, URLs, legitime E-Mails, die blockiert werden, und E-Mail-Anlagen an Microsoft zu übermitteln.

- Überschreiben des Spoofintelligenz-Urteils

Schritt 7: Starten von Phishing-Simulationen mithilfe von Angriffssimulationstraining

In Defender for Office 365 Plan 2 ermöglicht ihnen Angriffssimulationstraining, simulierte Phishing-Nachrichten an Benutzer zu senden und Basierend auf der reaktionsbasierten Reaktion Training zuzuweisen. Die folgenden Optionen sind verfügbar:

- Einzelne Simulationen mit integrierten oder benutzerdefinierten Nutzlasten.

- Simulationsautomatisierungen aus realen Phishingangriffen mit mehreren Nutzlasten und automatisierter Planung.

- Reine Trainingskampagnen , bei denen Sie keine Kampagne starten und warten müssen, bis Benutzer in den simulierten Phishingnachrichten auf Links klicken oder Anlagen herunterladen, bevor Schulungen zugewiesen werden.

Weitere Informationen finden Sie unter Erste Schritte mit Angriffssimulationstraining.

Schritt 8: Untersuchen und Antworten

Nachdem Ihre erste Einrichtung abgeschlossen ist, verwenden Sie die Informationen im Microsoft Defender for Office 365 Security Operations Guide, um Bedrohungen im organization zu überwachen und zu untersuchen.