Konfigurieren eines Verzeichnisdienstkontos für Defender for Identity mit einem gMSA

In diesem Artikel wird beschrieben, wie Sie ein gruppenverwaltetes Dienstkonto (Group Managed Service Account, gMSA) für die Verwendung als Defender for Identity-DSA-Eintrag erstellen.

Weitere Informationen finden Sie unter Verzeichnisdienstkonten für Microsoft Defender for Identity.

Hinweis

In Umgebungen mit mehreren Gesamtstrukturen und mehreren Domänen müssen die Sensoren, die gMSA verwenden müssen, ihre Computerkonten von der Domäne, in der das gMSA erstellt wurde, vertrauenswürdig sein. Es wird empfohlen, in jeder Domäne eine universelle Gruppe zu erstellen, die die Computerkonten aller Sensoren enthält, damit alle Sensoren die Kennwörter der gMSAs abrufen und die domänenübergreifenden Authentifizierungen durchführen können. Außerdem wird empfohlen, die gMSAs mit einem eindeutigen Namen für jede Gesamtstruktur oder Domäne zu erstellen.

Voraussetzungen: Erteilen von Berechtigungen zum Abrufen des Kennworts des gMSA-Kontos

Bevor Sie das gMSA-Konto erstellen, sollten Sie überlegen, wie Sie Berechtigungen zum Abrufen des Kennworts für das Konto zuweisen.

Bei Verwendung eines gMSA-Eintrags muss der Sensor das Kennwort des gMSA aus Active Directory abrufen. Dies kann entweder durch Zuweisung zu jedem der Sensoren oder mithilfe einer Gruppe erfolgen.

Wenn Sie in einer Bereitstellung mit einer einzelnen Gesamtstruktur und einer einzelnen Domäne nicht planen, den Sensor auf AD FS-/AD CS-Servern zu installieren, können Sie die integrierte Sicherheitsgruppe Domänencontroller verwenden.

In einer Gesamtstruktur mit mehreren Domänen empfiehlt es sich, bei Verwendung eines einzelnen DSA-Kontos eine universelle Gruppe zu erstellen und jeden der Domänencontroller und AD FS-/AD CS-Server der universellen Gruppe hinzuzufügen.

Wenn Sie der universellen Gruppe ein Computerkonto hinzufügen, nachdem der Computer sein Kerberos-Ticket erhalten hat, kann er das Kennwort des gMSA erst abrufen, wenn er ein neues Kerberos-Ticket erhält. Das Kerberos-Ticket enthält eine Liste von Gruppen, deren Mitglied eine Entität ist, wenn das Ticket ausgestellt wird.

Führen Sie in solchen Szenarien eine der folgenden Aktionen aus:

Warten Sie, bis ein neues Kerberos-Ticket ausgestellt wurde. Kerberos-Tickets sind normalerweise 10 Stunden gültig.

Starten Sie den Server neu. Wenn der Server neu gestartet wird, wird ein neues Kerberos-Ticket mit der neuen Gruppenmitgliedschaft angefordert.

Bereinigen sie die vorhandenen Kerberos-Tickets. Dadurch wird der Domänencontroller gezwungen, ein neues Kerberos-Ticket anzufordern.

Führen Sie zum Bereinigen der Tickets an einer Administratoreingabeaufforderung auf dem Domänencontroller den folgenden Befehl aus:

klist purge -li 0x3e7

Erstellen des gMSA-Kontos

In diesem Abschnitt wird beschrieben, wie Sie eine bestimmte Gruppe erstellen, die das Kennwort des Kontos abrufen, ein gMSA-Konto erstellen und dann testen, dass das Konto verwendet werden kann.

Hinweis

Wenn Sie noch nie gMSA-Konten verwendet haben, müssen Sie möglicherweise einen neuen Stammschlüssel für die Microsoft-Gruppenschlüsselverteilungsdienst (KdsSvc) in Active Directory generieren. Dieser Schritt ist nur einmal pro Gesamtstruktur erforderlich.

Führen Sie den folgenden Befehl aus, um einen neuen Stammschlüssel für die sofortige Verwendung zu generieren:

Add-KdsRootKey -EffectiveImmediately

Aktualisieren Sie den folgenden Code mit Variablenwerten für Ihre Umgebung. Führen Sie dann die PowerShell-Befehle als Administrator aus:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Erteilen der erforderlichen DSA-Berechtigungen

Die DSA erfordert schreibgeschützte Berechtigungen für alle Objekte in Active Directory, einschließlich des Containers für gelöschte Objekte.

Mit den schreibgeschützten Berechtigungen für den Container "Gelöschte Objekte " kann Defender for Identity Benutzerlöschungen aus Ihrem Active Directory erkennen.

Verwenden Sie das folgende Codebeispiel, um die erforderlichen Leseberechtigungen für den Container "Gelöschte Objekte " zu erteilen, unabhängig davon, ob Sie ein gMSA-Konto verwenden oder nicht.

Tipp

Wenn es sich bei der DSA, für die Sie die Berechtigungen erteilen möchten, um ein gruppenverwaltetes Dienstkonto (Group Managed Service Account, gMSA) handelt, müssen Sie zuerst eine Sicherheitsgruppe erstellen, die gMSA als Mitglied hinzufügen und der Gruppe die Berechtigungen hinzufügen. Weitere Informationen finden Sie unter Konfigurieren eines Verzeichnisdienstkontos für Defender for Identity mit einem gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Weitere Informationen finden Sie unter Ändern von Berechtigungen für einen gelöschten Objektcontainer.

Überprüfen, ob das gMSA-Konto über die erforderlichen Rechte verfügt

Der Defender for Identity-Sensordienst Azure Advanced Threat Protection Sensor wird als LocalService ausgeführt und führt den Identitätswechsel des DSA-Kontos durch. Der Identitätswechsel schlägt fehl, wenn die Richtlinie Anmelden als Dienst konfiguriert ist, die Berechtigung jedoch nicht für das gMSA-Konto erteilt wurde. In solchen Fällen wird das folgende Integritätsproblem angezeigt: Anmeldeinformationen für Verzeichnisdienste sind falsch.

Wenn diese Warnung angezeigt wird, empfiehlt es sich, zu überprüfen, ob die Richtlinie Anmelden als Dienst konfiguriert ist. Wenn Sie die Richtlinie Anmelden als Dienst konfigurieren müssen, tun Sie dies entweder in einer Gruppenrichtlinie Einstellung oder in einer lokalen Sicherheitsrichtlinie.

Um die lokale Richtlinie zu überprüfen, führen Sie aus

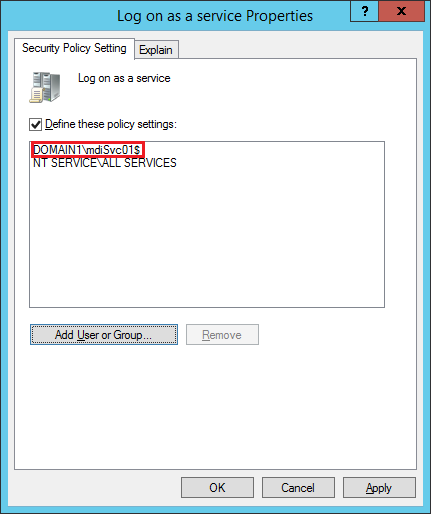

secpol.msc, und wählen Sie Lokale Richtlinien aus. Wechseln Sie unter Zuweisung von Benutzerrechten zur Richtlinieneinstellung Anmelden als Dienst . Zum Beispiel:

Wenn die Richtlinie aktiviert ist, fügen Sie das gMSA-Konto der Liste der Konten hinzu, die sich als Dienst anmelden können.

So überprüfen Sie, ob die Einstellung in einem Gruppenrichtlinie konfiguriert ist: Führen Sie aus

rsop.msc, und überprüfen Sie, ob die Richtlinie Computerkonfiguration –> Windows-Einstellungen –> Sicherheitseinstellungen –> Lokale Richtlinien –> Zuweisung von Benutzerrechten –> Als Dienst anmelden ausgewählt ist. Zum Beispiel:Wenn die Einstellung konfiguriert ist, fügen Sie das gMSA-Konto der Liste der Konten hinzu, die sich als Dienst im Gruppenrichtlinie Management Editor anmelden können.

Hinweis

Wenn Sie den Gruppenrichtlinie Management Editor verwenden, um die Einstellung Als Dienst anmelden zu konfigurieren, stellen Sie sicher, dass Sie sowohl NT Service\All Services als auch das von Ihnen erstellte gMSA-Konto hinzufügen.

Konfigurieren eines Verzeichnisdienstkontos in Microsoft Defender XDR

Um Ihre Sensoren mit Ihren Active Directory-Domänen zu verbinden, müssen Sie Verzeichnisdienstkonten in Microsoft Defender XDR konfigurieren.

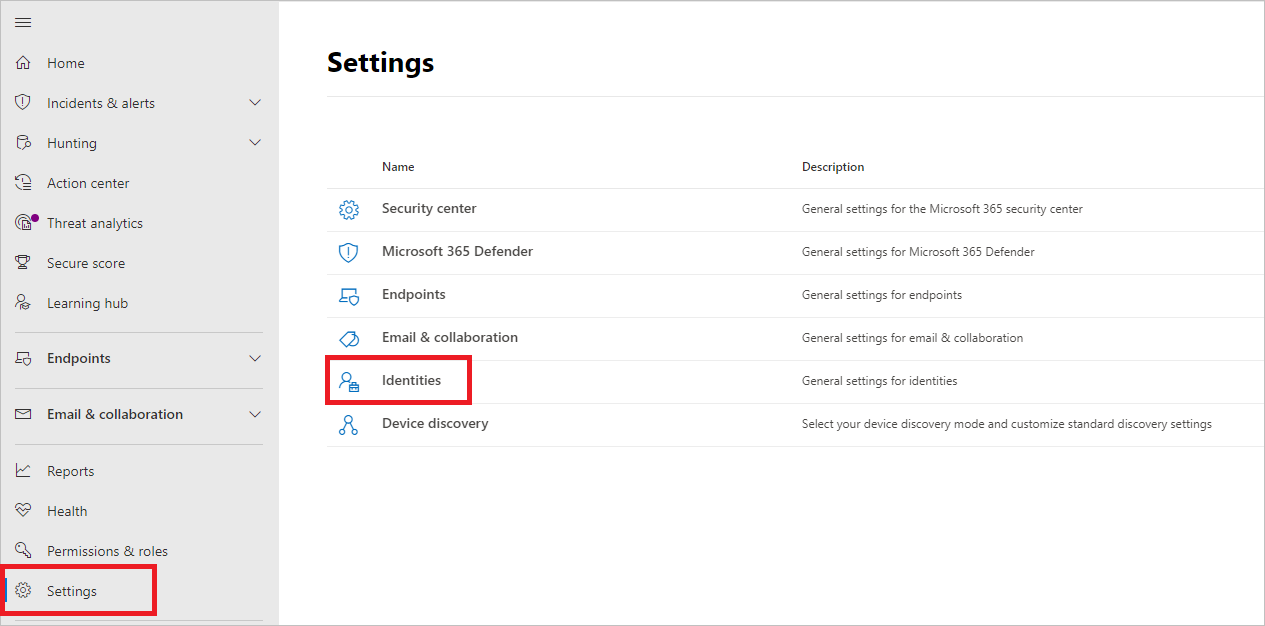

Wechseln Sie Microsoft Defender XDR zu Einstellungen > Identitäten. Zum Beispiel:

Wählen Sie Verzeichnisdienstkonten aus. Sie sehen, welche Konten welchen Domänen zugeordnet sind. Zum Beispiel:

Um Anmeldeinformationen für das Verzeichnisdienstkonto hinzuzufügen, wählen Sie Anmeldeinformationen hinzufügen aus, und geben Sie den Kontonamen, die Domäne und das Kennwort des zuvor erstellten Kontos ein. Sie können auch auswählen, ob es sich um ein gruppenverwaltetes Dienstkonto (Group Managed Service Account , gMSA) handelt und ob es zu einer Domäne mit nur einer Bezeichnung gehört. Zum Beispiel:

Feld Kommentare Kontoname (erforderlich) Geben Sie den schreibgeschützten AD-Benutzernamen ein. Beispiel: DefenderForIdentityUser.

– Sie müssen einen AD-Standardbenutzer oder ein gMSA-Konto verwenden.

- Verwenden Sie nicht das UPN-Format für Ihren Benutzernamen.

– Bei Verwendung eines gMSA sollte die Benutzerzeichenfolge mit dem$-Zeichen enden. Beispiel:mdisvc$

ANMERKUNG: Es wird empfohlen, die Verwendung von Konten zu vermeiden, die bestimmten Benutzern zugewiesen sind.Kennwort (für AD-Standardbenutzerkonten erforderlich) Generieren Sie nur für AD-Benutzerkonten ein sicheres Kennwort für den schreibgeschützten Benutzer. Beispiel: PePR!BZ&}Y54UpC3aB.Gruppenverwaltetes Dienstkonto (für gMSA-Konten erforderlich) Wählen Sie nur für gMSA-Konten die Option Gruppenverwaltetes Dienstkonto aus. Domäne (erforderlich) Geben Sie die Domäne für den schreibgeschützten Benutzer ein. Beispiel: contoso.com.

Es ist wichtig, dass Sie den vollständigen FQDN der Domäne eingeben, in der sich der Benutzer befindet. Wenn sich das Konto des Benutzers beispielsweise in der Domäne corp.contoso.com befindet, müssen Sie nichtcontoso.comeingebencorp.contoso.com.

Weitere Informationen finden Sie unter Microsoft-Unterstützung für Einbezeichnungsdomänen.Klicken Sie auf Speichern.

(Optional) Wenn Sie ein Konto auswählen, wird ein Detailbereich mit den Einstellungen für dieses Konto geöffnet. Zum Beispiel:

Hinweis

Sie können dasselbe Verfahren verwenden, um das Kennwort für Standardmäßige Active Directory-Benutzerkonten zu ändern. Für gMSA-Konten ist kein Kennwort festgelegt.

Problembehandlung

Weitere Informationen finden Sie unter Sensor konnte die gMSA-Anmeldeinformationen nicht abrufen.