Aktivieren des Cloudschutzes in Microsoft Defender Antivirus

Gilt für:

- Microsoft Defender Antivirus

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

Plattformen

- Windows

Cloudschutz in Microsoft Defender Antivirus bietet präzisen, echtzeitbasierten und intelligenten Schutz. Der Cloudschutz sollte standardmäßig aktiviert sein.

Hinweis

Manipulationsschutz trägt dazu bei, dass der Cloudschutz und andere Sicherheitseinstellungen nicht geändert werden. Wenn der Manipulationsschutz aktiviert ist, werden daher alle Änderungen an manipulationsgeschützten Einstellungen ignoriert. Wenn Sie Änderungen an einem Gerät vornehmen müssen und diese Änderungen durch den Manipulationsschutz blockiert werden, empfiehlt es sich, den Problembehandlungsmodus zu verwenden, um den Manipulationsschutz auf dem Gerät vorübergehend zu deaktivieren. Beachten Sie, dass alle Änderungen, die an manipulationsgeschützten Einstellungen vorgenommen wurden, nach Dem Beenden des Problembehandlungsmodus in den konfigurierten Zustand zurückgesetzt werden.

Warum Cloudschutz aktiviert werden sollte

Microsoft Defender Antivirus-Cloudschutz trägt zum Schutz vor Schadsoftware auf Ihren Endpunkten und im gesamten Netzwerk bei. Es wird empfohlen, den Cloudschutz aktiviert zu lassen, da bestimmte Sicherheitsfeatures und -funktionen in Microsoft Defender for Endpoint nur funktionieren, wenn der Cloudschutz aktiviert ist.

In der folgenden Tabelle sind die Features und Funktionen zusammengefasst, die vom Cloudschutz abhängen:

| Feature/Funktion | Abonnementanforderung | Beschreibung |

|---|---|---|

|

Überprüfen auf Metadaten in der Cloud. Der Microsoft Defender Antivirus-Clouddienst verwendet Machine Learning-Modelle als zusätzliche Schutzebene. Diese Machine Learning-Modelle enthalten Metadaten. Wenn also eine verdächtige oder schädliche Datei erkannt wird, werden ihre Metadaten überprüft. Weitere Informationen finden Sie im Blog: Kennenlernen der fortschrittlichen Technologien im Mittelpunkt Microsoft Defender for Endpoint Schutzes der nächsten Generation |

Microsoft Defender for Endpoint Plan 1 oder Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E3 oder E5 enthalten) | |

|

Cloudschutz und Beispielübermittlung. Dateien und ausführbare Dateien können zur Detonation und Analyse an den Microsoft Defender Antivirus-Clouddienst gesendet werden. Die automatische Beispielübermittlung basiert auf cloudbasiertem Schutz, kann aber auch als eigenständige Einstellung konfiguriert werden. Weitere Informationen finden Sie unter Cloudschutz und Beispielübermittlung in Microsoft Defender Antivirus. |

Microsoft Defender for Endpoint Plan 1 oder Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E3 oder E5 enthalten) | |

|

Manipulationsschutz. Manipulationsschutz schützt vor unerwünschten Änderungen an den Sicherheitseinstellungen Ihrer organization. Weitere Informationen finden Sie unter Schützen von Sicherheitseinstellungen mit Manipulationsschutz. |

Microsoft Defender for Endpoint Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E5 enthalten) | |

|

„Bei erster Anzeige blockieren“-Schutz (BAFS) Beim ersten Sehen blockieren erkennt neue Schadsoftware und blockiert sie innerhalb von Sekunden. Wenn eine verdächtige oder böswillige Datei erkannt wird, fragt das Cloudschutz-Back-End ab und wendet Heuristik, maschinelles Lernen und automatisierte Analyse der Datei an, um zu ermitteln, ob es sich um eine Bedrohung handelt. Weitere Informationen finden Sie unter Was ist "beim ersten Sehen blockieren"? |

Microsoft Defender for Endpoint Plan 1 oder Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E3 oder E5 enthalten) | |

|

Notfallsignaturupdates. Wenn schädliche Inhalte erkannt werden, werden Notfallsignaturupdates und -korrekturen bereitgestellt. Anstatt auf das nächste reguläre Update zu warten, können Sie diese Korrekturen und Updates innerhalb weniger Minuten erhalten. Weitere Informationen zu Updates finden Sie unter Microsoft Defender Antivirus Security Intelligence und Produktupdates. |

Microsoft Defender for Endpoint Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E5 enthalten) | |

|

Endpunkterkennung und -antwort (EDR) im Blockmodus. EDR im Blockmodus bietet zusätzlichen Schutz, wenn Microsoft Defender Antivirus nicht das primäre Antivirenprodukt auf einem Gerät ist. EDR im Blockmodus bereinigt Artefakte, die während von EDR generierten Scans gefunden wurden, die von der nicht von Microsoft stammenden primären Antivirenlösung möglicherweise übersehen wurden. Wenn sie für Geräte mit Microsoft Defender Antivirus als primäre Antivirenlösung aktiviert ist, bietet EDR im Blockmodus den zusätzlichen Vorteil, dass artefakte, die während von EDR generierten Überprüfungen identifiziert wurden, automatisch behoben werden. Weitere Informationen finden Sie unter EDR im Blockmodus. |

Microsoft Defender for Endpoint Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E5 enthalten) | |

|

Regeln zur Verringerung der Angriffsfläche. ASR-Regeln sind intelligente Regeln, die Sie konfigurieren können, um Schadsoftware zu stoppen. Bestimmte Regeln erfordern, dass der Cloudschutz aktiviert ist, um vollständig zu funktionieren. Diese Regeln umfassen Folgendes: – Ausführung ausführbarer Dateien blockieren, es sei denn, sie erfüllen ein Prävalenz-, Alters- oder vertrauenswürdiges Listenkriterium - Verwenden Sie erweiterten Schutz vor Ransomware – Nicht vertrauenswürdige Programme auf Wechseldatenträgern nicht ausführen Weitere Informationen finden Sie unter Verwenden von Regeln zur Verringerung der Angriffsfläche zum Verhindern einer Malware-Infektion. |

Microsoft Defender for Endpoint Plan 1 oder Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E3 oder E5 enthalten) | |

|

Indikatoren der Kompromittierung (IoCs) In Defender für Endpunkt können IoCs konfiguriert werden, um die Erkennung, Verhinderung und den Ausschluss von Entitäten zu definieren. Beispiele: Die Indikatoren "Zulassen" können verwendet werden, um Ausnahmen für Antivirenscans und Wartungsaktionen zu definieren. Die Indikatoren "Warnung und Blockieren" können verwendet werden, um zu verhindern, dass Dateien oder Prozesse ausgeführt werden. Weitere Informationen finden Sie unter Erstellen von Indikatoren. |

Microsoft Defender for Endpoint Plan 2 (eigenständig oder in einem Plan wie Microsoft 365 E5 enthalten) |

Methoden zum Konfigurieren des Cloudschutzes

Sie können Microsoft Defender Antivirus-Cloudschutz aktivieren oder deaktivieren, indem Sie eine von mehreren Methoden verwenden, z. B.:

Sie können auch Configuration Manager verwenden. Außerdem können Sie den Cloudschutz für einzelne Endpunkte mithilfe der Windows-Sicherheit-App aktivieren oder deaktivieren.

Weitere Informationen zu den spezifischen Netzwerkkonnektivitätsanforderungen, um sicherzustellen, dass Ihre Endpunkte eine Verbindung mit dem Cloud protection-Dienst herstellen können, finden Sie unter Konfigurieren und Überprüfen von Netzwerkverbindungen.

Hinweis

In Windows 10 und Windows 11 gibt es keinen Unterschied zwischen den in diesem Artikel beschriebenenBerichterstellungsoptionen "Basic" und "Advanced". Dies ist eine ältere Unterscheidung, und die Auswahl einer der beiden Einstellungen führt zu demselben Grad an Cloudschutz. Es gibt keinen Unterschied hinsichtlich des Typs oder der Menge der freigegebenen Informationen. Weitere Informationen dazu, was wir sammeln, finden Sie in den Datenschutzbestimmungen von Microsoft.

Verwenden von Microsoft Intune zum Aktivieren des Cloudschutzes

Wechseln Sie zum Intune Admin Center (https://intune.microsoft.com), und melden Sie sich an.

Wählen Sie Endpunktsicherheit>Antivirus aus.

Wählen Sie im Abschnitt AV-Richtlinien entweder eine vorhandene Richtlinie aus, oder wählen Sie + Richtlinie erstellen aus.

Aufgabe Schritte Erstellen einer neuen Richtlinie 1. Wählen Sie unter Plattform die Option Windows aus.

2. Wählen Sie für ProfilMicrosoft Defender Antivirus aus.

3. Geben Sie auf der Seite Grundlagen einen Namen und eine Beschreibung für die Richtlinie an, und wählen Sie dann Weiter aus.

4. Suchen Sie im Abschnitt Defender nach Cloudschutz zulassen, und legen Sie ihn auf Zulässig fest.

5. Scrollen Sie nach unten zu Absenden der Zustimmung von Beispielen, und wählen Sie eine der folgenden Einstellungen aus:

- Automatisches Senden aller Beispiele

- Sichere Beispiele automatisch senden

6. Wenn Ihr organization Bereichstags verwendet, wählen Sie im Schritt Bereichstags die tags aus, die Sie verwenden möchten, und wählen Sie dann Weiter aus.

7. Wählen Sie im Schritt Zuweisungen die Gruppen, Benutzer oder Geräte aus, auf die Sie diese Richtlinie anwenden möchten, und wählen Sie dann Weiter aus.

8. Überprüfen Sie im Schritt Überprüfen + erstellen die Einstellungen für Ihre Richtlinie, und wählen Sie dann Erstellen aus.Bearbeiten einer vorhandenen Richtlinie 1. Wählen Sie die Richtlinie aus, die Sie bearbeiten möchten.

2. Wählen Sie unter Konfigurationseinstellungendie Option Bearbeiten aus.

3. Suchen Sie im Abschnitt Defendernach Cloudschutz zulassen, und legen Sie ihn auf Zulässig fest.

4. Scrollen Sie nach unten zu Absenden der Zustimmung von Beispielen, und wählen Sie eine der folgenden Einstellungen aus:

- Automatisches Senden aller Beispiele

- Sichere Beispiele automatisch senden

5. Wählen Sie Überprüfen + speichern aus.

Tipp

Weitere Informationen zu Microsoft Defender Antiviruseinstellungen in Intune finden Sie unter Antivirusrichtlinie für Endpunktsicherheit in Intune.

Verwenden von Gruppenrichtlinie zum Aktivieren des Cloudschutzes

Öffnen Sie auf Ihrem Gruppenrichtlinie Verwaltungsgerät die Gruppenrichtlinie Management Console, klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration.

Wählen Sie Administrative Vorlagen aus.

Erweitern Sie die Struktur auf Windows-Komponenten>Microsoft Defender Antivirus > MAPS

Hinweis

MAPS-Einstellungen entsprechen dem von der Cloud bereitgestellten Schutz.

Doppelklicken Sie auf Microsoft MAPS beitreten. Stellen Sie sicher, dass die Option aktiviert und auf Basic MAPS oder Advanced MAPS festgelegt ist. Wählen Sie OK aus.

Sie können grundlegende oder zusätzliche Informationen zu erkannter Software senden:

Grundlegende KARTEN: Die Basic-Mitgliedschaft sendet grundlegende Informationen zu Schadsoftware und potenziell unerwünschter Software, die auf Ihrem Gerät erkannt wurde, an Microsoft. Zu den Informationen gehören, woher die Software stammt (z. B. URLs und Teilpfade), welche Aktionen zur Behebung der Bedrohung ergriffen wurden und ob die Aktionen erfolgreich waren.

Erweiterte KARTEN: Zusätzlich zu den grundlegenden Informationen sendet die erweiterte Mitgliedschaft detaillierte Informationen über Schadsoftware und potenziell unerwünschte Software, einschließlich des vollständigen Pfads zur Software und detaillierte Informationen darüber, wie sich die Software auf Ihr Gerät auswirkt.

Doppelklicken Sie auf Dateibeispiele senden, wenn eine weitere Analyse erforderlich ist. Stellen Sie sicher, dass die erste Option auf Aktiviert und die anderen Optionen auf eine der folgenden Optionen festgelegt ist:

- Sichere Beispiele senden (1)

- Alle Beispiele senden (3)

Hinweis

Die Option Sichere Stichproben senden (1) bedeutet, dass die meisten Proben automatisch gesendet werden. Dateien, die wahrscheinlich persönliche Informationen enthalten, fordern den Benutzer zur zusätzlichen Bestätigung auf. Wenn Sie die Option auf Immer eingabeaufforderung (0) festlegen, wird der Schutzstatus des Geräts verringert. Wenn Sie sie auf Nie senden (2) festlegen, funktioniert das Feature Bei erster Anzeige blockieren von Microsoft Defender for Endpoint nicht.

Wählen Sie OK aus.

Verwenden von PowerShell-Cmdlets zum Aktivieren des Cloudschutzes

Die folgenden Cmdlets können den Cloudschutz aktivieren:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Weitere Informationen zur Verwendung von PowerShell mit Microsoft Defender Antivirus finden Sie unter Verwenden von PowerShell-Cmdlets zum Konfigurieren und Ausführen von Microsoft Defender Antivirus- und Microsoft Defender Antivirus-Cmdlets. Policy CSP – Defender enthält auch weitere Informationen speziell zu -SubmitSamplesConsent.

Wichtig

Sie können -SubmitSamplesConsent auf SendSafeSamples (die Standardeinstellung, empfohlene Einstellung), NeverSendoder AlwaysPromptfestlegen.

Die SendSafeSamples Einstellung bedeutet, dass die meisten Stichproben automatisch gesendet werden. Dateien, die wahrscheinlich persönliche Informationen enthalten, führen dazu, dass der Benutzer aufgefordert wird, den Vorgang fortzusetzen, und erfordern eine Bestätigung.

Die NeverSend Einstellungen und AlwaysPrompt verringern die Schutzebene des Geräts. Darüber hinaus bedeutet die NeverSend Einstellung, dass das Feature Bei erster Anzeige blockieren von Microsoft Defender for Endpoint nicht funktioniert.

Verwenden der Windows-Verwaltungsanweisung (WMI) zum Aktivieren des Cloudschutzes

Verwenden Sie die Set-Methode der MSFT_MpPreference-Klasse für die folgenden Eigenschaften:

MAPSReporting

SubmitSamplesConsent

Weitere Informationen zu zulässigen Parametern finden Sie unter Windows Defender WMIv2-APIs.

Aktivieren des Cloudschutzes für einzelne Clients mit der Windows-Sicherheit-App

Hinweis

Wenn die Einstellung Lokale Einstellungsüberschreibung konfigurieren für die Meldung von Microsoft MAPS Gruppenrichtlinie auf Deaktiviert festgelegt ist, ist die Einstellung für den cloudbasierten Schutz in den Windows-Einstellungen abgeblendet und nicht verfügbar. Änderungen, die über ein Gruppenrichtlinie Object vorgenommen werden, müssen zuerst auf einzelnen Endpunkten bereitgestellt werden, bevor die Einstellung in den Windows-Einstellungen aktualisiert wird.

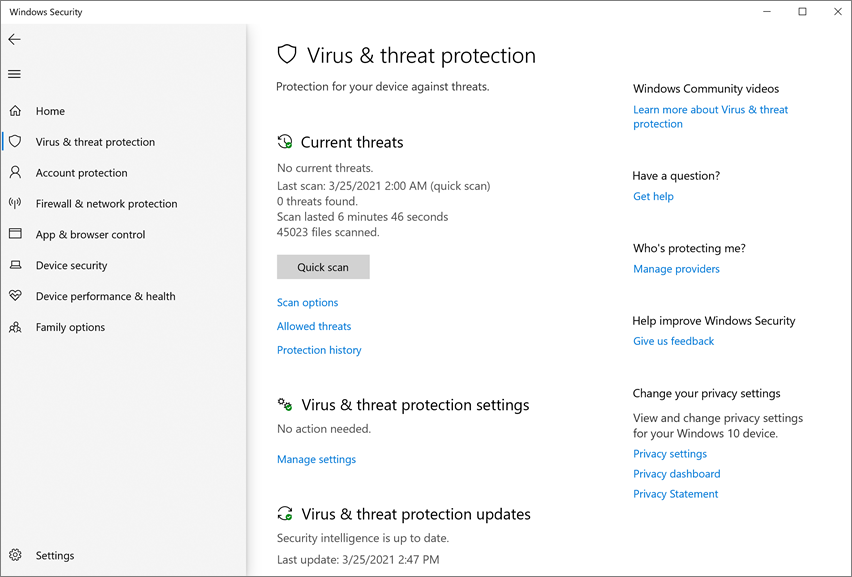

Öffnen Sie die Windows-Sicherheit-App, indem Sie auf der Taskleiste auf das Schildsymbol klicken oder im Startmenü nach Windows-Sicherheit suchen.

Wählen Sie die Kachel Virenschutz & Bedrohungsschutz (oder das Schildsymbol in der linken Menüleiste) und dann unter Einstellungen für Virenschutz & Bedrohungen die Option Einstellungen verwalten aus.

Vergewissern Sie sich, dass cloudbasierter Schutz und automatische Beispielübermittlung auf Ein umgestellt sind.

Hinweis

Wenn die automatische Beispielübermittlung mit Gruppenrichtlinie konfiguriert wurde, ist die Einstellung abgeblendet und nicht verfügbar.

Siehe auch

Verwenden von Microsoft Cloud Protection in Microsoft Defender Antivirus

Verwenden von PowerShell-Cmdlets zum Verwalten von Microsoft Defender Antivirus

Tipp

Wenn Sie nach Informationen zu Antivirensoftware für andere Plattformen suchen, lesen Sie:

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter macOS

- Microsoft Defender für Endpunkt für Mac

- macOS Antivirus-Richtlinieneinstellungen für Microsoft Defender Antivirus für Intune

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter Linux

- Microsoft Defender für Endpunkt unter Linux

- Konfigurieren von Defender für Endpunkt unter Android-Features

- Konfigurieren von Microsoft Defender für Endpunkt unter iOS-Features

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.