Bereitstellen und Verwalten der Gerätesteuerung in Microsoft Defender for Endpoint mithilfe von Gruppenrichtlinie

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

Wenn Sie Gruppenrichtlinie verwenden, um Defender für Endpunkt-Einstellungen zu verwalten, können Sie damit die Gerätesteuerung bereitstellen und verwalten.

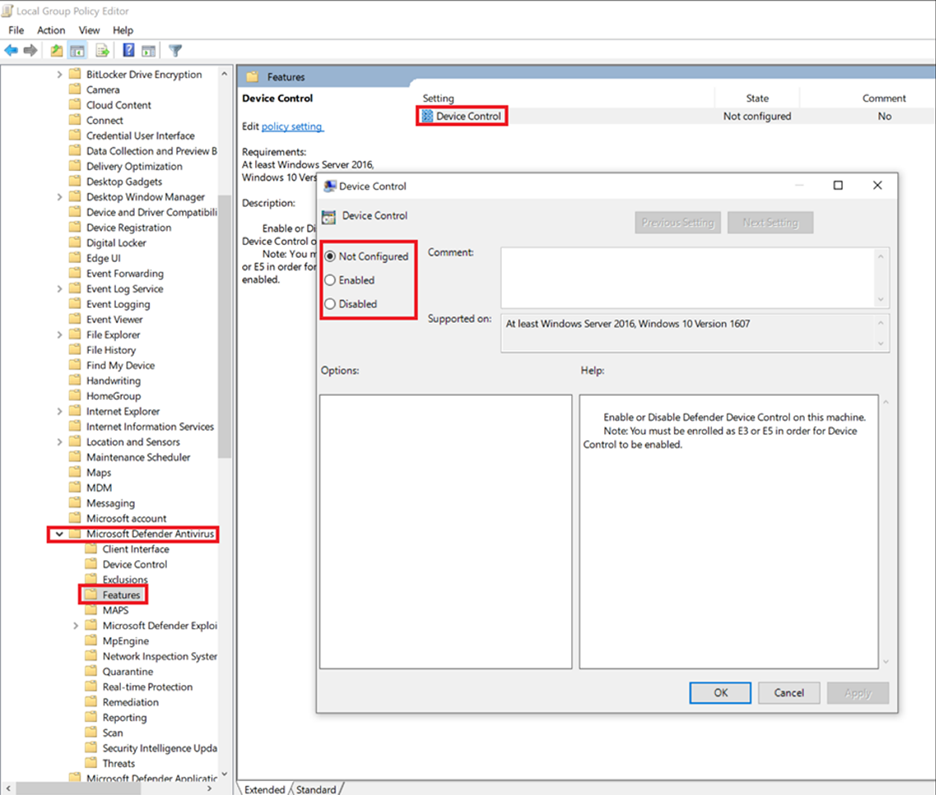

Aktivieren oder Deaktivieren der Zugriffssteuerung für Wechseldatenträger

Wechseln Sie auf einem Gerät unter Windows zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Microsoft DefenderAntivirusfeatures>>Gerätesteuerung.

Wählen Sie im Fenster Gerätesteuerung die Option Aktiviert aus.

Hinweis

Wenn diese Gruppenrichtlinie Objects nicht angezeigt werden, müssen Sie die Gruppenrichtlinie Administrative Vorlagen (ADMX) hinzufügen. Sie können die administrative Vorlage (WindowsDefender.adml und WindowsDefender.admx) von mdatp-devicecontrol/Windows samples in GitHub herunterladen.

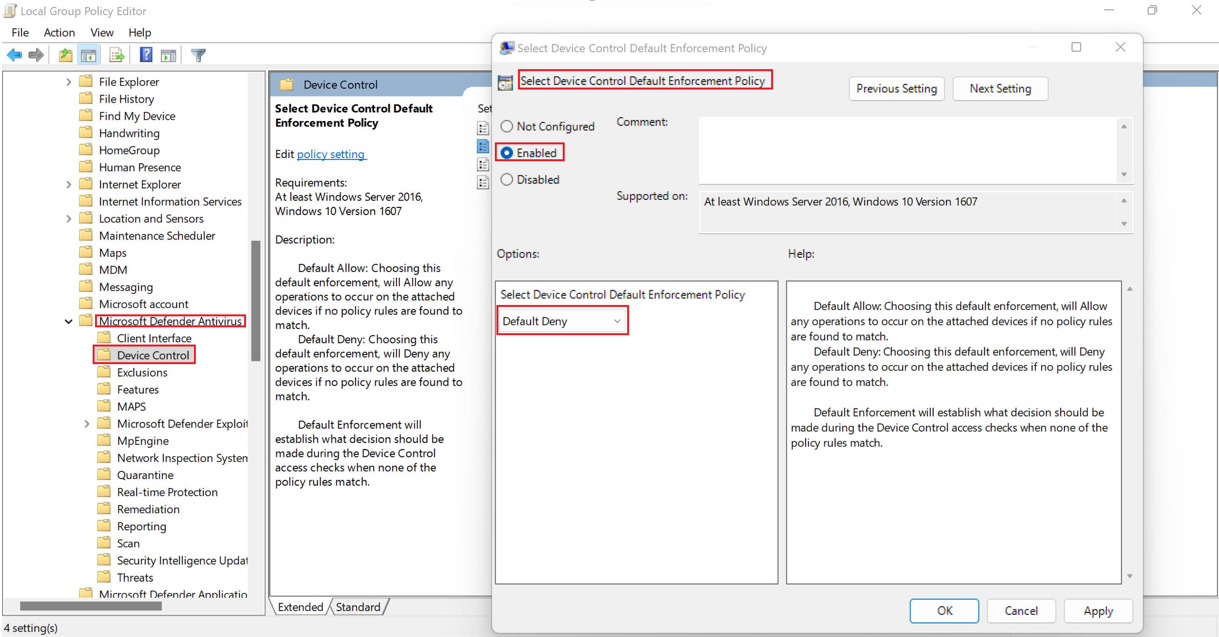

Festlegen der Standarderzwingung

Sie können den Standardzugriff festlegen, z Deny . B. oder Allow für alle Gerätesteuerungsfeatures, einschließlich RemovableMediaDevices, CdRomDevices, WpdDevicesund PrinterDevices.

Sie können z. B. entweder eine Deny - oder eine Allow -Richtlinie für RemovableMediaDevicesverwenden, aber nicht für CdRomDevices oder WpdDevices. Wenn Sie diese Richtlinie festlegen Default Deny , wird der Lese-/Schreibzugriff CdRomDevices auf oder WpdDevices blockiert. Wenn Sie nur Speicher verwalten möchten, stellen Sie sicher, dass Sie eine Richtlinie für Drucker erstellen Allow . Andernfalls wird die Standarderzwingung (Verweigern) auch auf Drucker angewendet.

Wechseln Sie auf einem Gerät unter Windows zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Microsoft Defender Antivirusfunktionen>>Gerätesteuerung>Wählen Sie Gerätesteuerung Standarderzwingungsrichtlinie aus.

Wählen Sie im Fenster Standarderzwingungsrichtlinie für Gerätesteuerung auswählendie Option Standardverweigerung aus.

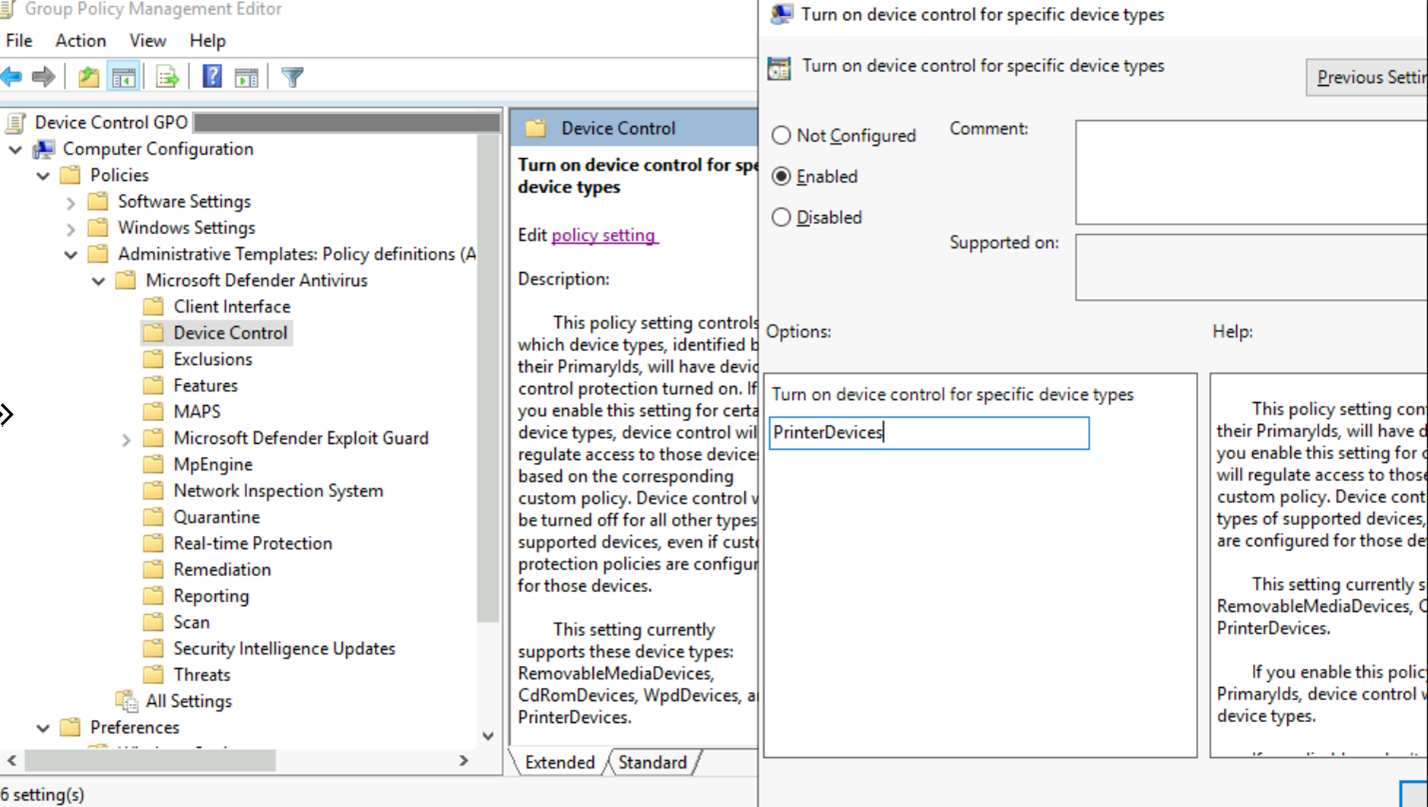

Konfigurieren von Gerätetypen

Führen Sie die folgenden Schritte aus, um die Gerätetypen zu konfigurieren, die eine Gerätesteuerungsrichtlinie angewendet wird:

Wechseln Sie auf einem Computer unter Windows zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Microsoft DefenderAntivirengerätesteuerung>>Gerätesteuerung für bestimmte Gerätetypen aktivieren.

Geben Sie im Fenster Gerätesteuerelement für bestimmte Typen aktivieren die Produktfamilien-IDs getrennt durch eine Pipe (

|) an. Diese Einstellung muss eine einzelne Zeichenfolge ohne Leerzeichen sein, andernfalls wird sie vom Gerätesteuerungsmodul falsch analysiert, was zu unerwartetem Verhalten führt. Zu den Produktfamilien-IDs gehörenRemovableMediaDevices,CdRomDevices,WpdDevicesoderPrinterDevices.

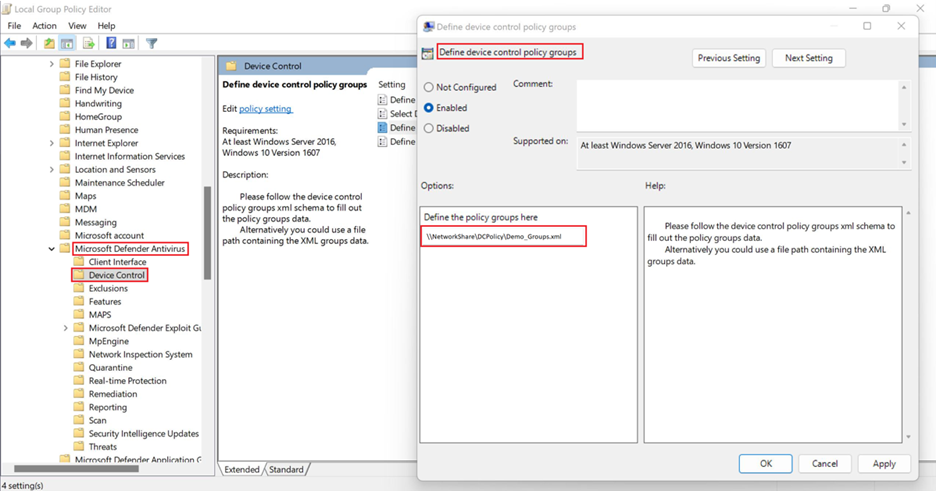

Definieren von Gruppen

Erstellen Sie eine XML-Datei für jede Wechselspeichergruppe.

Verwenden Sie die Eigenschaften in Ihrer Wechselspeichergruppe, um eine XML-Datei für jede Wechselspeichergruppe zu erstellen.

Stellen Sie sicher, dass der Stammknoten des XML-Codes PolicyGroups ist, z. B. der folgende XML-Code:

<PolicyGroups> <Group Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}" Type="Device"> </Group> </PolicyGroups>Speichern Sie die XML-Datei in Ihrer Netzwerkfreigabe.

Definieren Sie die Einstellungen wie folgt:

Wechseln Sie auf einem Gerät unter Windows zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Microsoft DefenderAntivirusgerätesteuerung>>Gerätesteuerungsrichtliniengruppen definieren.

Geben Sie im Fenster Definierte Gerätesteuerungsrichtliniengruppen den Dateipfad der Netzwerkfreigabe an, der die XML-Gruppendaten enthält.

Sie können verschiedene Gruppentypen erstellen. Hier ist eine XML-Beispieldatei einer Gruppe für wechselbare Speicher- und CD-ROM-, windows-tragbare Geräte und genehmigte USBs-Gruppen: XML-Datei

Hinweis

Kommentare, die die XML-Kommentarnotation <!--COMMENT--> verwenden, können in den XML-Dateien "Rule" und "Group" verwendet werden, müssen sich jedoch innerhalb des ersten XML-Tags und nicht in der Ersten Zeile der XML-Datei befinden.

Definieren von Richtlinien

Erstellen Sie eine XML-Datei für die Zugriffsrichtlinienregel.

Verwenden Sie die Eigenschaften in Wechseldatenträger-Zugriffsrichtlinienregeln, um einen XML-Code für die Regel für den Wechselspeicherzugriff jeder Gruppe zu erstellen.

Stellen Sie sicher, dass der Stammknoten des XML PolicyRules ist, z. B. der folgende XML-Code:

<PolicyRules> <PolicyRule Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}"> ... </PolicyRule> </PolicyRules>Speichern Sie die XML-Datei in einer Netzwerkfreigabe.

Definieren Sie die Einstellungen wie folgt:

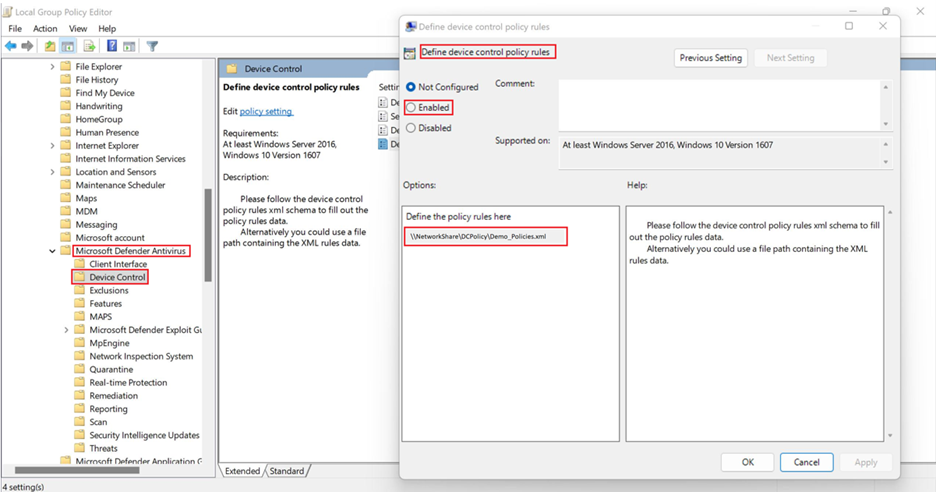

Wechseln Sie auf einem Gerät unter Windows zu Computerkonfiguration>Administrative Vorlagen>Windows-Komponenten>Microsoft DefenderAntivirusgerätesteuerung>>Regeln für Gerätesteuerungsrichtlinien definieren.

Wählen Sie im Fenster Gerätesteuerungsrichtlinienregeln definieren die Option Aktiviert aus, und geben Sie dann den Dateipfad der Netzwerkfreigabe an, der die XML-Regeldaten enthält.

Überprüfen von XML-Dateien

Integrierte Mpcmdrun-Funktionalität zum Überprüfen von XML-Dateien, die für GPO-Bereitstellungen verwendet werden. Dieses Feature ermöglicht Es Kunden, Syntaxfehler zu erkennen, die bei der DC-Engine beim Analysieren der Einstellungen auftreten können. Um diese Überprüfung durchzuführen, sollten Administratoren das folgende PowerShell-Skript kopieren und den entsprechenden Dateipfad für ihre XML-Dateien angeben, die die Gerätesteuerungsregeln und -gruppen enthalten.

#Path to PolicyRules xml. Provide the filepath of the device control rules XML file

$RulesXML="C:\Policies\PolicyRules.xml"

#Path to Groups XML. Provide the filepath of the device control groups XML file

$GroupsXML="C:\Policies\Groups.xml"

#Retrieve the install path from Defender

$DefenderPath=(Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows Defender" -Name "InstallLocation").InstallLocation

#Test PolicyRules

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $RulesXML -rules

#Test Groups

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $GroupsXML -groups

Wenn keine Fehler vorliegen, wird die folgende Ausgabe in der PowerShell-Konsole ausgegeben:

DC policy rules parsing succeeded

Verifying absolute rules data against the original data

Rules verified with success

DC policy groups parsing succeeded

Verifying absolute groups data against the original data

Groups verified with success

Has Group Dependency Loop: no

Hinweis

Verwenden Sie Endpunkt-DLP, um Nachweise für dateien zu erfassen, die kopiert oder gedruckt werden.

Kommentare, die die XML-Kommentarnotation <!-- COMMENT --> verwenden, können in den XML-Dateien "Rule" und "Group" verwendet werden, müssen sich jedoch innerhalb des ersten XML-Tags und nicht in der Ersten Zeile der XML-Datei befinden.