Gilt für:

Ist die Verringerung der Angriffsfläche Teil von Windows?

Die Verringerung der Angriffsfläche war ursprünglich ein Feature der Exploit-Guard-Features, die als wichtiges Update für Microsoft Defender Antivirus in Windows 10 Version 1709 eingeführt wurden. Microsoft Defender Antivirus ist die native Antischadsoftwarekomponente von Windows. Der vollständige Featuresatz zur Verringerung der Angriffsfläche ist jedoch nur mit einer Windows Enterprise-Lizenz verfügbar. Beachten Sie auch, dass einige Microsoft Defender Antivirus-Ausschlüsse auf Regelausschlüsse zur Verringerung der Angriffsfläche anwendbar sind. Weitere Informationen finden Sie unter Referenz zu Regeln zur Verringerung der Angriffsfläche – Microsoft Defender Antivirusausschlüsse und Regeln zur Verringerung der Angriffsfläche.

Benötige ich eine Unternehmenslizenz, um Regeln zur Verringerung der Angriffsfläche auszuführen?

Der vollständige Satz von Regeln und Features zur Verringerung der Angriffsfläche wird nur unterstützt, wenn Sie über eine Unternehmenslizenz für Windows 10 oder Windows 11 verfügen. Eine begrenzte Anzahl von Regeln kann ohne Eine Unternehmenslizenz funktionieren. Wenn Sie über Microsoft 365 Business verfügen, legen Sie Microsoft Defender Antivirus als primäre Sicherheitslösung fest, und aktivieren Sie die Regeln über PowerShell. Die Verwendung der Verringerung der Angriffsfläche ohne Unternehmenslizenz wird offiziell nicht unterstützt, und Sie können nicht alle Funktionen der Verringerung der Angriffsfläche nutzen.

Weitere Informationen zur Windows-Lizenzierung finden Sie unter Windows 10 Lizenzierung, und erhalten Sie den Leitfaden zur Volumenlizenzierung für Windows 10.

Wird die Verringerung der Angriffsfläche unterstützt, wenn ich eine E3-Lizenz habe?

Ja. Die Verringerung der Angriffsfläche wird für Windows Enterprise E3 und höher unterstützt.

Welche Features werden mit einer E5-Lizenz unterstützt?

Alle mit E3 unterstützten Regeln werden auch mit E5 unterstützt.

E5 fügt eine bessere Integration in Defender für Endpunkt hinzu. Mit E5 können Sie Warnungen in Echtzeit anzeigen, Regelausschlüsse optimieren, Regeln zur Verringerung der Angriffsfläche konfigurieren und Listen mit Ereignisberichten anzeigen.

Welche Regeln zur Verringerung der Angriffsfläche werden derzeit unterstützt?

Die Verringerung der Angriffsfläche unterstützt derzeit alle unten aufgeführten Regeln.

Welche Regeln sollen aktiviert werden? Alle, oder kann ich einzelne Regeln aktivieren?

Damit Sie herausfinden können, was für Ihre Umgebung am besten geeignet ist, sollten Sie Regeln zur Verringerung der Angriffsfläche im Überwachungsmodus aktivieren. Mit diesem Ansatz können Sie die möglichen Auswirkungen auf Ihre organization bestimmen. Beispiel: Ihre Branchenanwendungen.

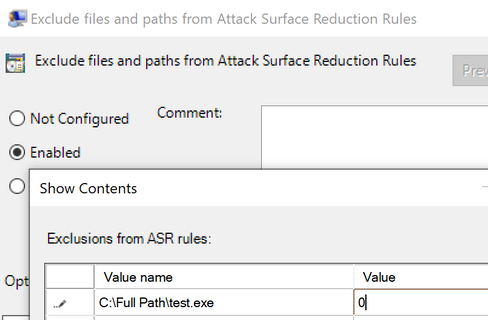

Wie funktionieren Ausschlüsse von Regeln zur Verringerung der Angriffsfläche?

Wenn Sie bei Regeln zur Verringerung der Angriffsfläche einen Ausschluss hinzufügen, wirkt sich dies auf jede Regel zur Verringerung der Angriffsfläche aus.

Ausschlüsse zur Verringerung der Angriffsfläche unterstützen Wildcards, Pfade und Umgebungsvariablen. Weitere Informationen zur Verwendung von Wildcards in Regeln zur Verringerung der Angriffsfläche finden Sie unter Konfigurieren und Überprüfen von Ausschlüssen basierend auf Dateierweiterung und Ordnerspeicherort.

Beachten Sie die folgenden Punkte zu Ausschlüssen von Regeln zur Verringerung der Angriffsfläche (einschließlich Wildcards und Env. Variables):

- Die meisten Ausschlussregeln zur Verringerung der Angriffsfläche sind unabhängig von Microsoft Defender Antivirusausschlüssen. Microsoft Defender Antivirusausschlüsse gelten jedoch für einige Regeln zur Verringerung der Angriffsfläche. Weitere Informationen finden Sie unter Referenz zu Regeln zur Verringerung der Angriffsfläche – Microsoft Defender Antivirusausschlüsse und Regeln zur Verringerung der Angriffsfläche.

- Zum Definieren eines Laufwerkbuchstabens können keine Wildcards verwendet werden.

- Wenn Sie mehrere Ordner in einem Pfad ausschließen möchten, verwenden Sie mehrere Instanzen von

\*\,c:\Folder\*\*\Testum mehrere geschachtelte Ordner anzugeben (z. B. ). - Microsoft Endpoint Configuration Manager unterstützt Wildcards (* oder ?).

- Wenn Sie eine Datei ausschließen möchten, die zufällige Zeichen enthält (automatisierte Dateigenerierung), können Sie das Symbol "?" verwenden (z. B

C:\Folder\fileversion?.docx. ). - Ausschlüsse zur Verringerung der Angriffsfläche in Gruppenrichtlinie unterstützen keine Anführungszeichen (die Engine verarbeitet nativ lange Pfade, Leerzeichen usw., sodass keine Anführungszeichen verwendet werden müssen).

- Regeln zur Verringerung der Angriffsfläche werden unter dem Konto NT AUTHORITY\SYSTEM ausgeführt, sodass Umgebungsvariablen auf Computervariablen beschränkt sind.

Gewusst wie wissen, was ich ausschließen muss?

Verschiedene Regeln zur Verringerung der Angriffsfläche weisen unterschiedliche Schutzabläufe auf. Denken Sie immer darüber nach, vor welchem Schutz die Regel zur Verringerung der Angriffsfläche, die Sie konfigurieren, schützt und wie der tatsächliche Ausführungsfluss verschoben wird.

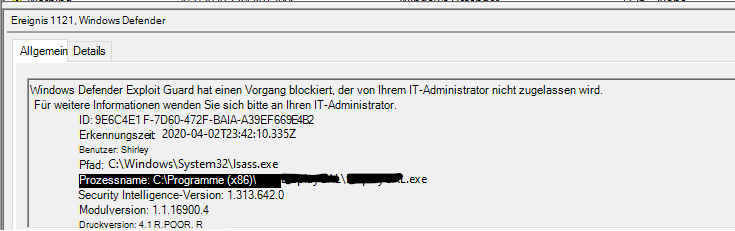

Beispiel: Blockieren des Diebstahls von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität Das direkte Lesen aus dem LSASS-Prozess (Local Security Authority Subsystem) kann ein Sicherheitsrisiko darstellen, da dadurch Unternehmensanmeldeinformationen verfügbar gemacht werden können.

Diese Regel verhindert, dass nicht vertrauenswürdige Prozesse direkten Zugriff auf LSASS-Arbeitsspeicher haben. Wenn ein Prozess versucht, die OpenProcess()-Funktion für den Zugriff auf LSASS mit einem Zugriffsrecht von PROCESS_VM_READ zu verwenden, blockiert die Regel speziell dieses Zugriffsrecht.

Wenn Sie im obigen Beispiel wirklich eine Ausnahme für den Prozess erstellen müssten, dass das Zugriffsrecht blockiert wurde, würde das Hinzufügen des Dateinamens zusammen mit dem vollständigen Pfad ausschließen, dass es blockiert wird und nach dem Zugriff auf den LSASS-Prozessspeicher zugelassen wurde. Der Wert 0 bedeutet, dass Regeln zur Verringerung der Angriffsfläche diese Datei/diesen Prozess ignorieren und nicht blockieren/überwachen.

Gewusst wie Ausschlüsse pro Regel konfigurieren?

Informationen zum Konfigurieren von Ausschlüssen pro Regel finden Sie unter Testen von Regeln zur Verringerung der Angriffsfläche.

Welche Regeln empfiehlt Microsoft für die Aktivierung?

Es wird empfohlen, jede mögliche Regel zu aktivieren. Es gibt jedoch einige Fälle, in denen Sie eine Regel nicht aktivieren sollten. Es wird beispielsweise nicht empfohlen, die Regel Prozesserstellungen blockieren, die aus PSExec und WMI-Befehlen stammen, zu aktivieren, wenn Sie Microsoft Endpoint Configuration Manager (oder System Center Configuration Manager - SCCM) verwenden, um Ihre Endpunkte zu verwalten.

Es wird dringend empfohlen, dass Sie alle regelspezifischen Informationen und/oder Warnungen lesen, die in unserer öffentlichen Dokumentation verfügbar sind. Über mehrere Schutzsäulen hinweg, z. B. Office, Anmeldeinformationen, Skripts, E-Mail usw. Alle Regeln zur Verringerung der Angriffsfläche mit Ausnahme der Blockpersistenz über ein WMI-Ereignisabonnement werden unter Windows 1709 und höher unterstützt:

- Blockieren des Missbrauchs von missbrauchten anfälligen signierten Treibern

- Ausführbare Inhalte aus E-Mail-Client und Web-E-Mail blockieren

- Alle Office-Anwendungen am Erstellen von untergeordneten Prozessen hindern

- Office-Anwendungen am Erstellen ausführbarer Inhalte hindern

- Office-Anwendungen am Einfügen von Code in untergeordnete Prozesse hindern

- JavaScript und VBScript am Starten heruntergeladener ausführbarer Inhalte hindern

- Ausführung potenziell verborgener Skripts blockieren

- Win32-API-Aufrufe von Office-Makro blockieren

- Verwenden des erweiterten Schutzes vor Ransomware

- Blockieren des Diebstahls von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität (lsass.exe)

- Erstellung von Prozessen durch PSExec- und WMI-Befehle blockieren

- Nicht vertrauenswürdige und nicht signierte Prozess, die von USB ausgeführt werden, blockieren

- Ausführung ausführbarer Dateien blockieren, es sei denn, sie erfüllen prävalenz-, alters- oder vertrauenswürdige Listenkriterien

- Blockieren der Erstellung untergeordneter Prozesse durch Office-Kommunikationsanwendungen

- Adobe Reader am Erstellen von untergeordneten Prozessen hindern

- Persistenz durch WMI-Ereignisabonnement blockieren

Ist das Lokale Sicherheitsautoritätssubsystem standardmäßig aktiviert?

Der Standardstatus für die Regel zur Verringerung der Angriffsfläche "Diebstahl von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität (lsass.exe)blockieren" ändert sich von Nicht konfiguriert in Konfiguriert , und der Standardmodus ist auf Blockieren festgelegt. Alle anderen Regeln zur Verringerung der Angriffsfläche bleiben im Standardzustand: Nicht konfiguriert. Zusätzliche Filterlogik wurde bereits in die Regel integriert, um Benachrichtigungen von Endbenutzern zu reduzieren. Kunden können die Regel für den Modus Überwachen, Warnen oder Deaktiviert konfigurieren, wodurch der Standardmodus überschrieben wird. Die Funktionalität dieser Regel ist identisch, unabhängig davon, ob die Regel im Standardmäßigen Modus konfiguriert ist oder wenn Sie den Blockierungsmodus manuell aktivieren.

Was sind einige gute Empfehlungen für die ersten Schritte mit der Verringerung der Angriffsfläche?

Testen Sie, wie sich Regeln zur Verringerung der Angriffsfläche auf Ihre organization auswirken, bevor Sie sie aktivieren, indem Sie für einen kurzen Zeitraum Regeln zur Verringerung der Angriffsfläche im Überwachungsmodus ausführen. Während Sie die Regeln im Überwachungsmodus ausführen, können Sie alle branchenspezifischen Anwendungen identifizieren, die möglicherweise fälschlicherweise blockiert werden, und sie von der Verringerung der Angriffsfläche ausschließen.

Größere Organisationen sollten die Einführung von Regeln zur Verringerung der Angriffsfläche in "Ringen" in Betracht ziehen, indem sie Regeln in immer breiteren Teilmengen von Geräten überwachen und aktivieren. Sie können die Geräte Ihrer organization in Ringen anordnen, indem Sie Intune oder ein Gruppenrichtlinie-Verwaltungstool verwenden.

Wie lange sollte ich eine Regel zur Verringerung der Angriffsfläche im Überwachungsmodus testen, bevor ich sie ermögliche?

Belassen Sie die Regel etwa 30 Tage lang im Überwachungsmodus, um eine gute Baseline für die Funktionsweise der Regel zu erhalten, sobald sie im gesamten organization live geschaltet wird. Während des Überwachungszeitraums können Sie alle branchenspezifischen Anwendungen identifizieren, die möglicherweise durch die Regel blockiert werden, und die Regel so konfigurieren, dass sie ausgeschlossen werden.

Ich mache den Umstieg von einer Sicherheitslösung eines Drittanbieters zu Defender für Endpunkt. Gibt es eine "einfache" Möglichkeit, Regeln aus einer anderen Sicherheitslösung zur Verringerung der Angriffsfläche zu exportieren?

In den meisten Fällen ist es einfacher und besser, mit den von Defender für Endpunkt vorgeschlagenen Baselineempfehlungen zu beginnen, anstatt zu versuchen, Regeln aus einer anderen Sicherheitslösung zu importieren. Verwenden Sie dann Tools wie Überwachungsmodus, Überwachung und Analysen, um Ihre neue Lösung für Ihre individuellen Anforderungen zu konfigurieren.

Die Standardkonfiguration für die meisten Regeln zur Verringerung der Angriffsfläche in Kombination mit dem Echtzeitschutz von Defender für Endpunkt schützt vor einer großen Anzahl von Exploits und Sicherheitsrisiken.

In Defender für Endpunkt können Sie Ihre Schutzmaßnahmen mit benutzerdefinierten Indikatoren aktualisieren, um bestimmte Softwareverhalten zuzulassen und zu blockieren. Die Verringerung der Angriffsfläche ermöglicht auch einige Anpassungen von Regeln in Form von Datei- und Ordnerausschlüssen. Im Allgemeinen empfiehlt es sich, eine Regel für einen bestimmten Zeitraum zu überwachen und Ausschlüsse für alle branchenspezifischen Anwendungen zu konfigurieren, die möglicherweise blockiert werden.

Unterstützt die Verringerung der Angriffsfläche Datei- oder Ordnerausschlüsse, die Systemvariablen und Wildcards im Pfad enthalten?

Ja. Weitere Informationen zum Ausschließen von Dateien oder Ordnern von Regeln zur Verringerung der Angriffsfläche finden Sie unter Ausschließen von Dateien und Ordnern von Regeln zur Verringerung der Angriffsfläche und weitere Informationen zur Verwendung von Systemvariablen und -wildcards in ausgeschlossenenDateipfaden finden Sie unter Konfigurieren und Überprüfen von Ausschlüssen basierend auf Dateierweiterung und Ordnerspeicherort.

Decken Regeln zur Verringerung der Angriffsfläche standardmäßig alle Anwendungen ab?

Dies hängt von der Regel ab. Die meisten Regeln zur Verringerung der Angriffsfläche decken das Verhalten von Microsoft Office-Produkten und -Diensten wie Word, Excel, PowerPoint und OneNote oder Outlook ab. Bestimmte Regeln zur Verringerung der Angriffsfläche, z. B . Die Ausführung potenziell verschleierter Skripts blockieren, sind allgemeiner.

Unterstützt die Verringerung der Angriffsfläche Sicherheitslösungen von Drittanbietern?

Die Verringerung der Angriffsfläche verwendet Microsoft Defender Antivirus, um Anwendungen zu blockieren. Es ist derzeit nicht möglich, die Verringerung der Angriffsfläche so zu konfigurieren, dass eine andere Sicherheitslösung zum Blockieren verwendet wird.

Ich habe eine E5-Lizenz und einige Regeln zur Verringerung der Angriffsfläche in Verbindung mit Defender für Endpunkt aktiviert. Ist es möglich, dass ein Ereignis zur Verringerung der Angriffsfläche im Event-Zeitleiste von Defender für Endpunkt überhaupt nicht angezeigt wird?

Wenn eine Benachrichtigung lokal durch eine Regel zur Verringerung der Angriffsfläche ausgelöst wird, wird auch ein Bericht über das Ereignis an das Defender für Endpunkt-Portal gesendet. Wenn Sie Probleme beim Auffinden des Ereignisses haben, können Sie die Ereignisse Zeitleiste mithilfe des Suchfelds filtern. Sie können auch Ereignisse zur Verringerung der Angriffsfläche anzeigen, indem Sie auf der Defender für Cloud-Taskleiste über das Symbol Konfigurationsverwaltung zur Verwaltung der Angriffsfläche wechseln. Die Seite zur Verwaltung der Angriffsfläche enthält eine Registerkarte für Berichtserkennungen, die eine vollständige Liste der Angreifflächenverringerungsregelereignisse enthält, die an Defender für Endpunkt gemeldet wurden.

Ich habe eine Regel mithilfe des Gruppenrichtlinienobjekts angewendet. Wenn ich nun versuche, die Indizierungsoptionen für die Regel in Microsoft Outlook zu überprüfen, erhalte ich die Meldung "Zugriff verweigert".

Versuchen Sie, die Indizierungsoptionen direkt über Windows 10 oder Windows 11 zu öffnen.

Wählen Sie das Search-Symbol auf der Windows-Taskleiste aus.

Geben Sie Indizierungsoptionen in das Suchfeld ein.

Sind die Kriterien, die von der Regel "Ausführung ausführbarer Dateien blockieren, es sei denn, sie erfüllen ein Prävalenz-, Alters- oder vertrauenswürdiges Listenkriterium" von einem Administrator konfigurierbar?

Nein. Die von dieser Regel verwendeten Kriterien werden von Microsoft Cloud Protection verwaltet, um die Liste der vertrauenswürdigen Daten, die aus der ganzen Welt gesammelt werden, ständig auf dem neuesten Stand zu halten. Lokale Administratoren haben keinen Schreibzugriff, um diese Daten zu ändern. Wenn Sie diese Regel so konfigurieren möchten, dass sie für Ihr Unternehmen angepasst wird, können Sie der Ausschlussliste bestimmte Anwendungen hinzufügen, um zu verhindern, dass die Regel ausgelöst wird.

Ich habe die Regel zur Verringerung der Angriffsfläche aktiviert: "Ausführung ausführbarer Dateien blockieren, es sei denn, sie erfüllen ein Prävalenz-, Alters- oder vertrauenswürdiges Listenkriterium". Nach einiger Zeit habe ich eine Software aktualisiert, und die Regel blockiert es jetzt, obwohl dies zuvor noch nicht der Fall war. Ist etwas schief gelaufen?

Diese Regel basiert darauf, dass jede Anwendung einen bekannten Ruf hat, gemessen an Prävalenz, Alter oder Aufnahme in eine Liste vertrauenswürdiger Apps. Die Entscheidung der Regel, eine Anwendung zu blockieren oder zuzulassen, wird letztendlich durch die Bewertung dieser Kriterien durch Microsoft Cloud Protection bestimmt.

In der Regel kann der Cloudschutz bestimmen, dass eine neue Version einer Anwendung so ähnlich wie frühere Versionen ist, dass sie nicht länger neu bewertet werden muss. Es kann jedoch einige Zeit dauern, bis die App nach dem Wechsel der Versionen, insbesondere nach einem größeren Update, einen guten Ruf aufbaut. In der Zwischenzeit können Sie die Anwendung der Ausschlussliste hinzufügen, um zu verhindern, dass diese Regel wichtige Anwendungen blockiert. Wenn Sie häufig neue Versionen von Anwendungen aktualisieren und damit arbeiten, können Sie diese Regel stattdessen im Überwachungsmodus ausführen.

Ich habe kürzlich die Regel zur Verringerung der Angriffsfläche aktiviert, "Anmeldeinformationen aus dem Lokalen Sicherheitsautoritätssubsystem von Windows blockieren (lsass.exe)", und ich erhalte eine große Anzahl von Benachrichtigungen. Was ist los?

Eine von dieser Regel generierte Benachrichtigung weist nicht unbedingt auf böswillige Aktivitäten hin. Diese Regel ist jedoch immer noch nützlich, um böswillige Aktivitäten zu blockieren, da Schadsoftware häufig auf lsass.exe abzielt, um unerlaubten Zugriff auf Konten zu erhalten. Der lsass.exe Prozess speichert Benutzeranmeldeinformationen im Arbeitsspeicher, nachdem sich ein Benutzer angemeldet hat. Windows verwendet diese Anmeldeinformationen, um Benutzer zu überprüfen und lokale Sicherheitsrichtlinien anzuwenden.

Da viele legitime Prozesse während eines typischen Tages lsass.exe für Anmeldeinformationen aufrufen, kann diese Regel besonders laut sein. Wenn eine bekannte legitime Anwendung bewirkt, dass diese Regel eine übermäßige Anzahl von Benachrichtigungen generiert, können Sie sie der Ausschlussliste hinzufügen. Die meisten anderen Regeln zur Verringerung der Angriffsfläche generieren im Vergleich zu dieser eine relativ geringere Anzahl von Benachrichtigungen, da das Aufrufen von lsass.exe typisch für die normale Funktionsweise vieler Anwendungen ist.

Ist es eine gute Idee, die Regel "Diebstahl von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität (lsass.exe) blockieren" zusammen mit dem LSA-Schutz zu aktivieren?

Das Aktivieren dieser Regel bietet keinen zusätzlichen Schutz, wenn Sie auch den LSA-Schutz aktiviert haben. Sowohl die Regel als auch der LSA-Schutz funktionieren auf die gleiche Weise, sodass es redundant wäre, wenn beide gleichzeitig ausgeführt werden. Manchmal können Sie den LSA-Schutz jedoch möglicherweise nicht aktivieren. In diesen Fällen können Sie diese Regel aktivieren, um einen gleichwertigen Schutz vor Schadsoftware bereitzustellen, die auf lsass.exe ausgerichtet ist.

Siehe auch

- Übersicht über die Verringerung der Angriffsfläche

- Auswerten der Regeln zur Verringerung der Angriffsfläche

- Bereitstellung von Regeln zur Verringerung der Angriffsfläche Schritt 3: Implementieren von Regeln zur Verringerung der Angriffsfläche

- Aktivieren der Regeln zur Verringerung der Angriffsfläche

- Kompatibilität von Microsoft Defender Antivirus mit anderen Antiviren-/Antischadsoftware