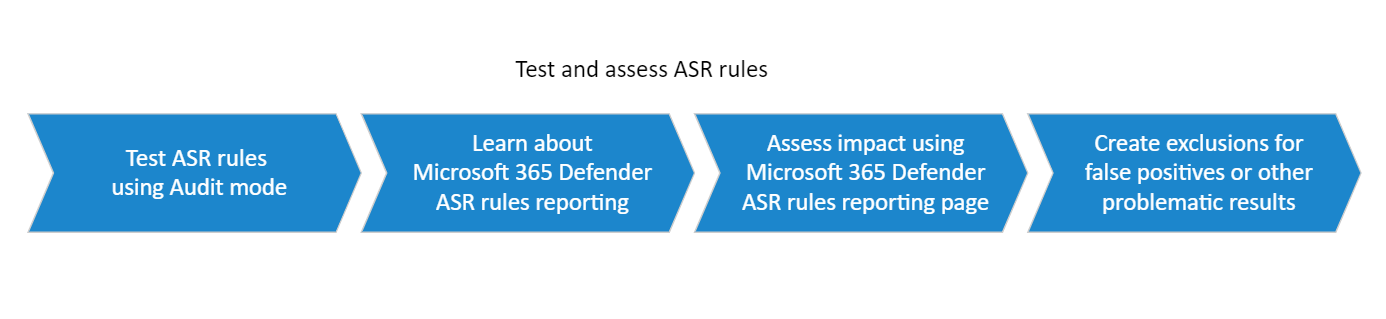

Testen von Regeln zur Verringerung der Angriffsfläche

Gilt für:

Das Testen Microsoft Defender for Endpoint Regeln zur Verringerung der Angriffsfläche hilft Ihnen, festzustellen, ob Regeln branchenspezifische Vorgänge behindern, bevor Sie eine Regel aktivieren. Indem Sie mit einer kleinen, kontrollierten Gruppe beginnen, können Sie potenzielle Arbeitsunterbrechungen begrenzen, wenn Sie Ihre Bereitstellung auf Ihre organization erweitern.

In diesem Abschnitt des Bereitstellungsleitfadens zur Verringerung der Angriffsfläche erfahren Sie, wie Sie:

- Konfigurieren von Regeln mithilfe von Microsoft Intune

- Verwenden Microsoft Defender for Endpoint Berichte zu Regeln zur Verringerung der Angriffsfläche

- Konfigurieren von Ausschlüssen zur Verringerung der Angriffsfläche

- Aktivieren von Regeln zur Verringerung der Angriffsfläche mithilfe von PowerShell

- Verwenden von Ereignisanzeige für Ereignisse mit Regeln zur Verringerung der Angriffsfläche

Hinweis

Bevor Sie mit dem Testen von Regeln zur Verringerung der Angriffsfläche beginnen, sollten Sie zunächst alle Regeln deaktivieren, die Sie zuvor entweder auf Überwachen oder Aktivieren festgelegt haben (falls zutreffend). Informationen zur Verwendung der Regeln zur Verringerung der Angriffsfläche finden Sie unter Berichte zur Verringerung der Angriffsfläche, um Die Regeln zur Verringerung der Angriffsfläche zu deaktivieren.

Beginnen Sie mit der Bereitstellung ihrer Regeln zur Verringerung der Angriffsfläche mit Ring 1.

Schritt 1: Testen von Regeln zur Verringerung der Angriffsfläche mithilfe von Audit

Beginnen Sie die Testphase, indem Sie die Regeln zur Verringerung der Angriffsfläche aktivieren, wobei die Regeln auf Audit festgelegt sind, beginnend mit Ihren Champion-Benutzern oder -Geräten in Ring 1. In der Regel wird empfohlen, alle Regeln (in Audit) zu aktivieren, damit Sie bestimmen können, welche Regeln während der Testphase ausgelöst werden.

Regeln, die auf Audit festgelegt sind, wirken sich im Allgemeinen nicht auf die Funktionalität der Entität oder Entitäten aus, auf die die Regel angewendet wird, generieren aber protokollierte Ereignisse für die Auswertung. es gibt keine Auswirkungen auf Endbenutzer.

Konfigurieren von Regeln zur Verringerung der Angriffsfläche mithilfe von Intune

Sie können Microsoft Intune Endpoint Security verwenden, um benutzerdefinierte Regeln zur Verringerung der Angriffsfläche zu konfigurieren.

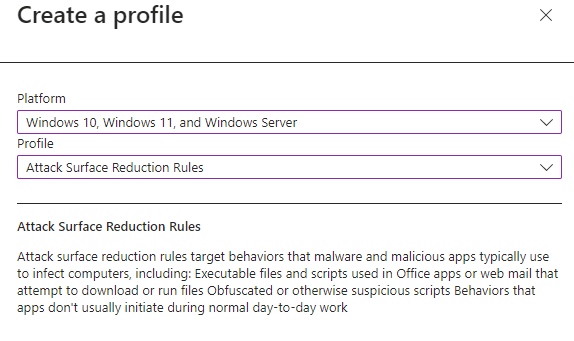

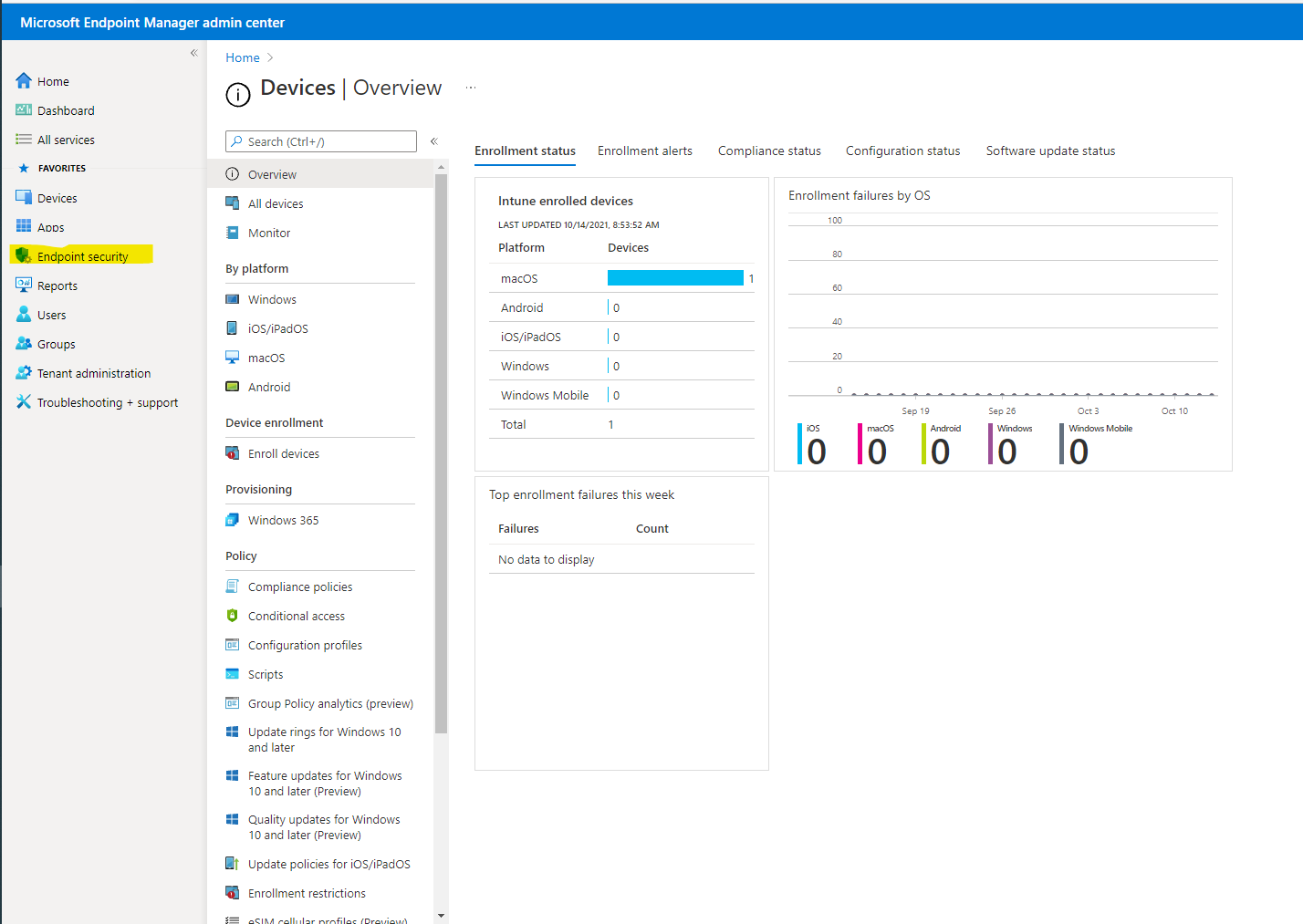

Öffnen Sie das Microsoft Intune Admin Center.

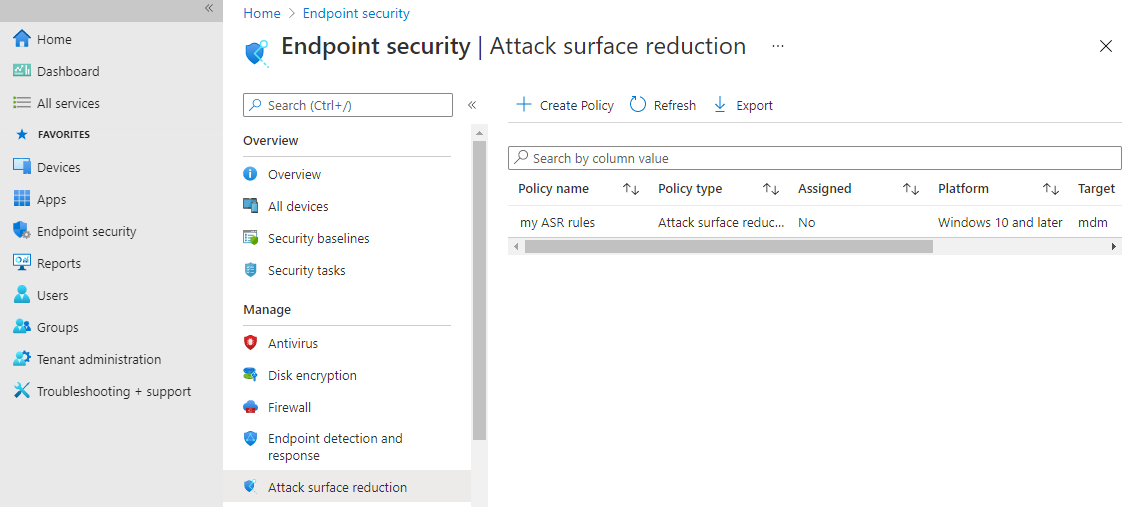

Navigieren Sie zu Endpunktsicherheit>: Verringerung der Angriffsfläche.

Wählen Sie Richtlinie erstellen.

Wählen Sie unter Plattformdie Option Windows 10, Windows 11 und Windows Server aus, und wählen Sie unter Profil die Option Regeln zur Verringerung der Angriffsfläche aus.

Wählen Sie Erstellen aus.

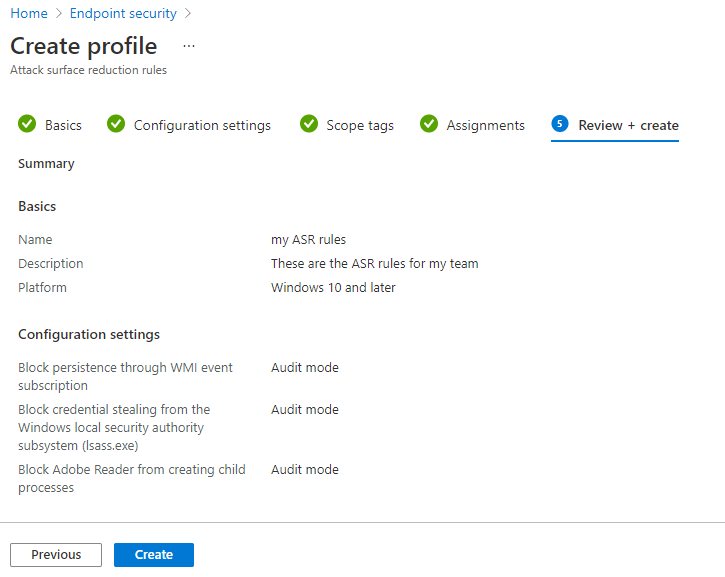

Fügen Sie auf der Registerkarte Grundlagen des Bereichs Profil erstellen unter Name einen Namen für Ihre Richtlinie hinzu. Fügen Sie unter Beschreibung eine Beschreibung für Ihre Richtlinie zur Verringerung der Angriffsfläche hinzu.

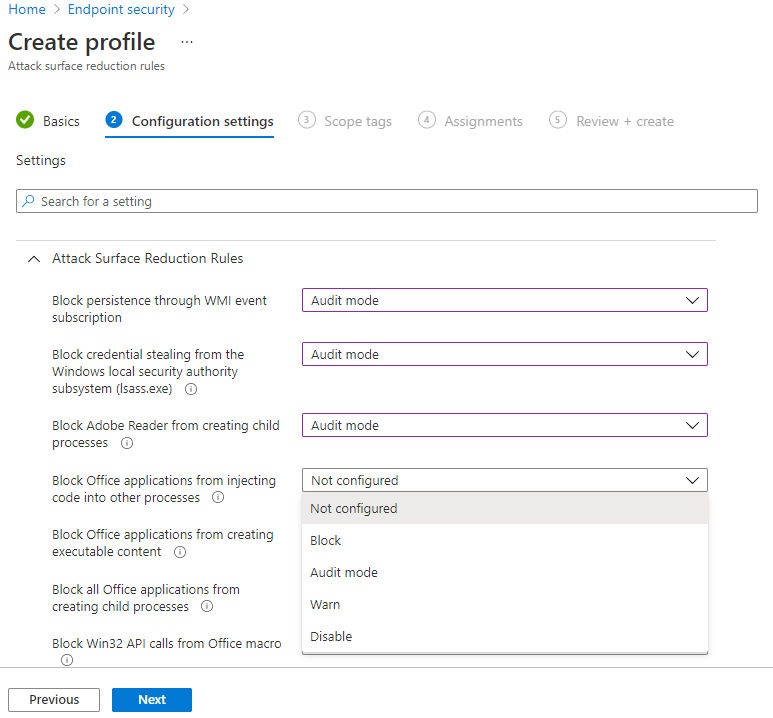

Legen Sie auf der Registerkarte Konfigurationseinstellungen unter Regeln zur Verringerung der Angriffsfläche alle Regeln auf Überwachungsmodus fest.

Hinweis

Es gibt Abweichungen in einigen Auflistungen der Regel zur Verringerung der Angriffsfläche; Blockiert und Aktiviert stellen die gleiche Funktionalität bereit.

[Optional] Im Bereich Bereichstags können Sie bestimmten Geräten Taginformationen hinzufügen. Sie können auch die rollenbasierte Zugriffssteuerung und Bereichstags verwenden, um sicherzustellen, dass die richtigen Administratoren über den richtigen Zugriff und die richtige Sichtbarkeit für die richtigen Intune Objekte verfügen. Weitere Informationen finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) und Bereichstags für verteilte IT in Intune.

Im Bereich Zuweisungen können Sie das Profil bereitstellen oder Ihren Benutzer- oder Gerätegruppen "zuweisen". Weitere Informationen: Zuweisen von Geräteprofilen in Microsoft Intune

Hinweis

Die Erstellung von Gerätegruppen wird in Defender für Endpunkt Plan 1 und Plan 2 unterstützt.

Überprüfen Sie Ihre Einstellungen im Bereich Überprüfen + erstellen . Wählen Sie Erstellen aus, um die Regeln anzuwenden.

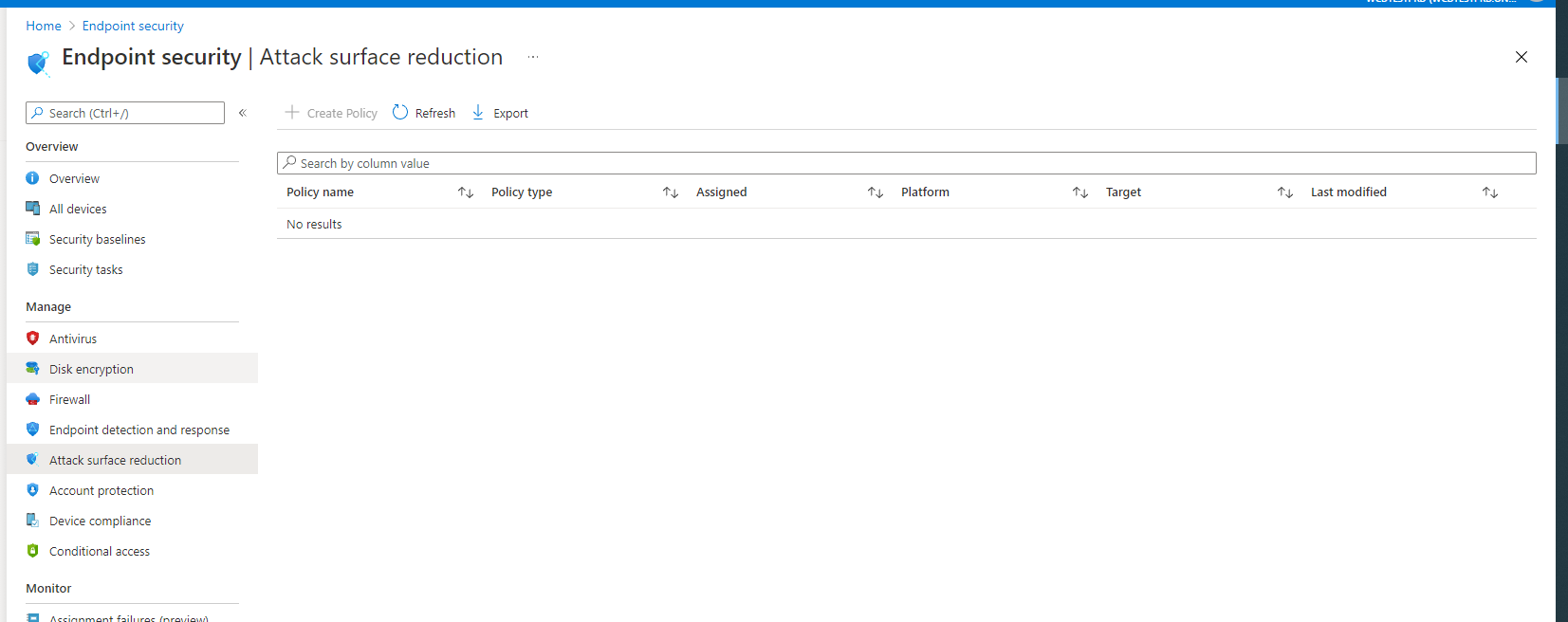

Ihre neue Richtlinie zur Verringerung der Angriffsfläche für Regeln zur Verringerung der Angriffsfläche ist unter Endpunktsicherheit | Verringerung der Angriffsfläche.

Schritt 2: Grundlegendes zur Berichterstellungsseite für Regeln zur Verringerung der Angriffsfläche im Microsoft Defender-Portal

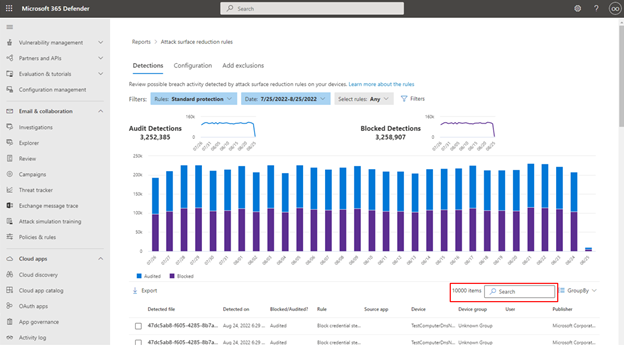

Die Berichterstellungsseite für Regeln zur Verringerung der Angriffsfläche finden Sie in Microsoft Defender Portal>Meldet>Regeln zur Verringerung der Angriffsfläche. Diese Seite verfügt über drei Registerkarten:

- Erkennungen

- Konfiguration

- Hinzufügen von Ausschlüssen

Registerkarte "Erkennungen"

Stellt eine 30-tägige Zeitleiste erkannter Überwachungs- und blockierter Ereignisse bereit.

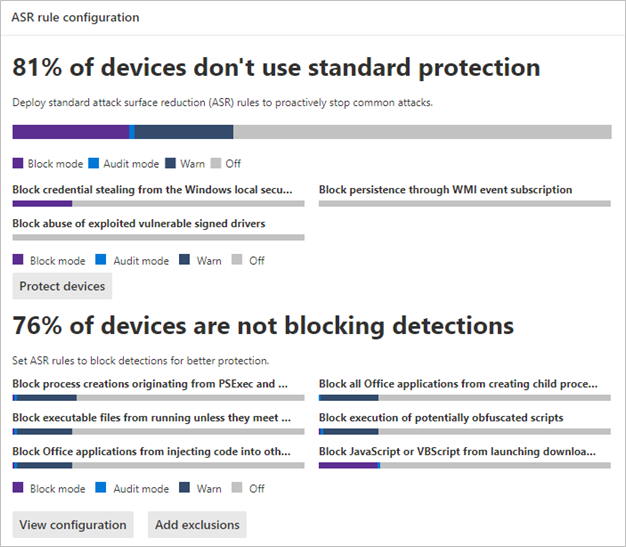

Der Bereich "Regeln zur Verringerung der Angriffsfläche" bietet eine Übersicht über erkannte Ereignisse pro Regel.

Hinweis

Es gibt einige Variationen in Berichten zu Regeln zur Verringerung der Angriffsfläche. Microsoft ist dabei, das Verhalten der Berichte zur Verringerung der Angriffsfläche zu aktualisieren, um eine konsistente Erfahrung zu bieten.

Wählen Sie Erkennungen anzeigen aus, um die Registerkarte Erkennungen zu öffnen.

Die Bereiche GroupBy und Filter bieten die folgenden Optionen:

GroupBy gibt Ergebnisse zurück, die auf die folgenden Gruppen festgelegt sind:

- Keine Gruppierung

- Erkannte Datei

- Überwachen oder Blockieren

- Regel

- Quell-App

- Gerät

- Benutzer

- Publisher

Hinweis

Beim Filtern nach Regel ist die Anzahl der einzelnen erkannten Elemente, die in der unteren Hälfte des Berichts aufgeführt sind, derzeit auf 200 Regeln beschränkt. Sie können exportieren verwenden, um die vollständige Liste der Erkennungen in Excel zu speichern.

Filter öffnet die Seite Nach Regeln filtern , auf der Sie die Ergebnisse nur auf die ausgewählten Regeln zur Verringerung der Angriffsfläche festlegen können:

Hinweis

Wenn Sie über eine Microsoft 365 Security E5- oder A5-, Windows E5- oder A5-Lizenz verfügen, wird über den folgenden Link die Registerkarte Microsoft Defender 365 Reports >Attack Surface Reductions> Detections geöffnet.

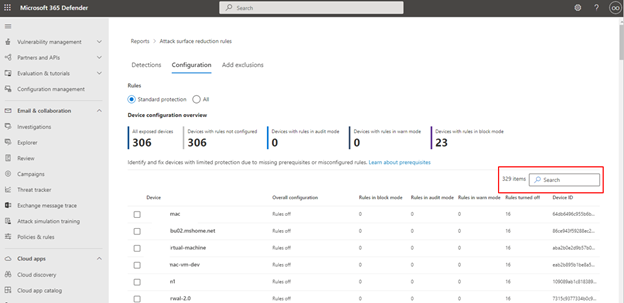

Registerkarte "Konfiguration"

Listen auf Computerbasis den aggregierten Status der Regeln zur Verringerung der Angriffsfläche: Aus, Überwachung, Blockieren.

Auf der Registerkarte Konfigurationen können Sie sehen, welche Regeln zur Verringerung der Angriffsfläche aktiviert sind, und deren Modus für jedes Gerät, indem Sie das Gerät auswählen, das Sie überprüfen möchten.

Über den Link Erste Schritte wird das Microsoft Intune Admin Center geöffnet, in dem Sie eine Endpoint Protection-Richtlinie zur Verringerung der Angriffsfläche erstellen oder ändern können:

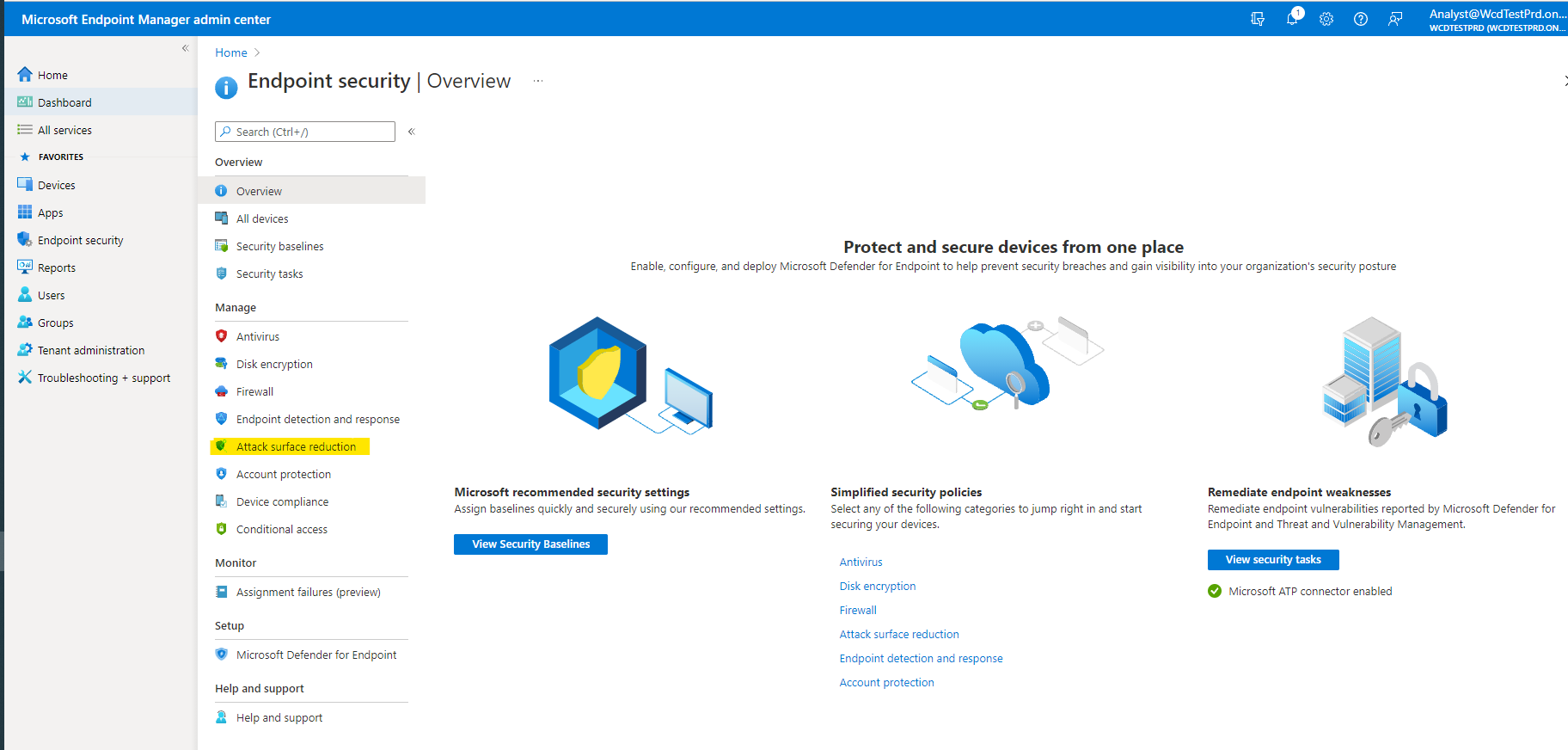

In Endpunktsicherheit | Übersicht, wählen Sie Verringerung der Angriffsfläche aus:

Die Endpunktsicherheit | Der Bereich zur Verringerung der Angriffsfläche wird geöffnet:

Hinweis

Wenn Sie über einen Microsoft Defender 365 E5 (oder Windows E5?) verfügen Lizenz: Über diesen Link wird die Registerkarte Microsoft Defender 365 Reports > Angriffsflächenreduzierungen >Konfigurationen geöffnet.

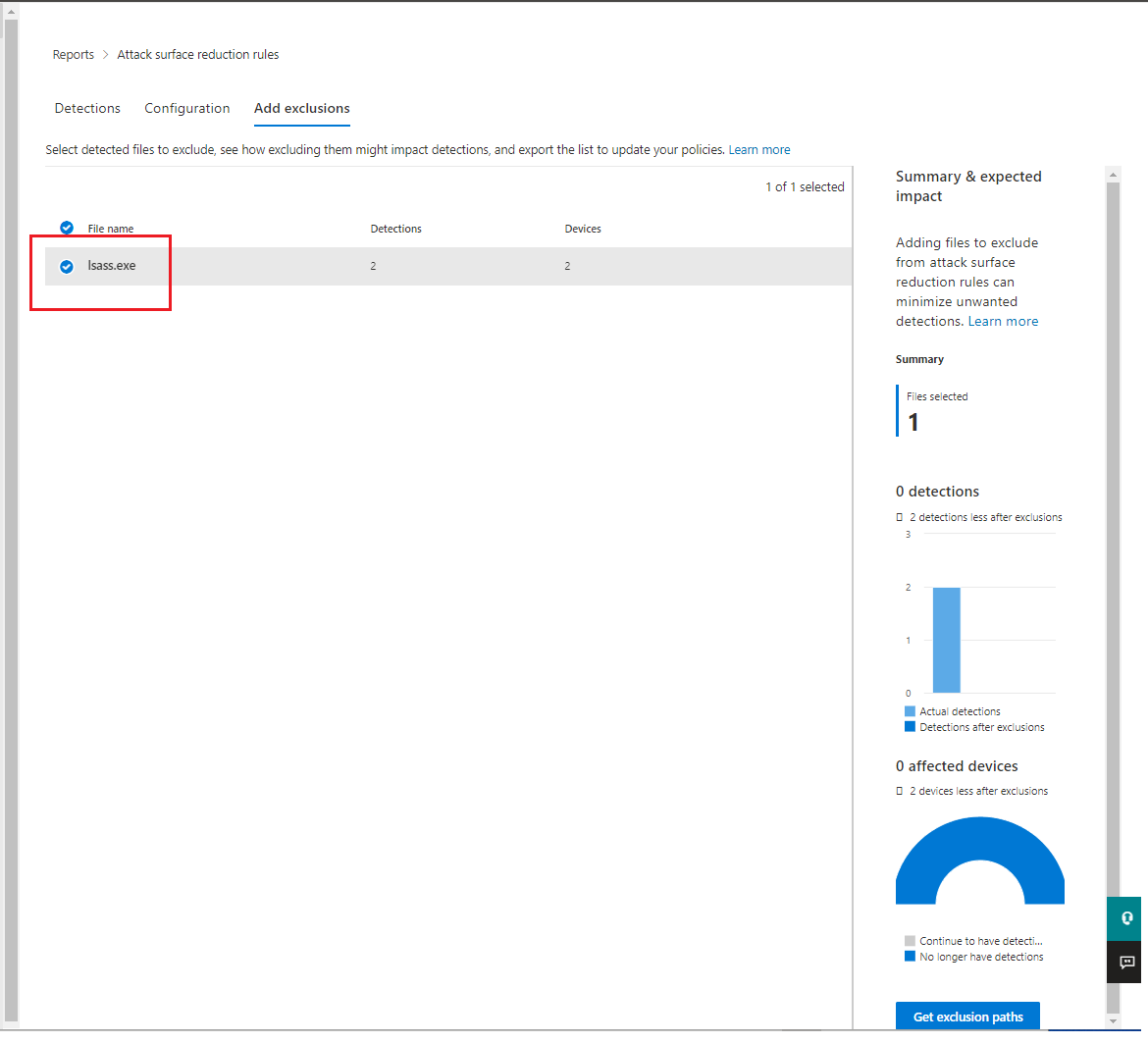

Hinzufügen von Ausschlüssen

Diese Registerkarte enthält eine Methode zum Auswählen erkannter Entitäten (z. B. falsch positive Ergebnisse) für den Ausschluss. Wenn Ausschlüsse hinzugefügt werden, enthält der Bericht eine Zusammenfassung der erwarteten Auswirkungen.

Hinweis

Regeln zur Verringerung der Angriffsfläche berücksichtigen Microsoft Defender Antivirus(AV)-Ausschluss. Weitere Informationen finden Sie unter Konfigurieren und Überprüfen von Ausschlüssen basierend auf Erweiterung, Name oder Standort.

Hinweis

Wenn Sie über einen Microsoft Defender 365 E5 (oder Windows E5?) verfügen Lizenz: Über diesen Link wird die Registerkarte Microsoft Defender 365 Berichte > Angriffsflächenverringerungen >Ausschlüsse geöffnet.

Weitere Informationen zur Verwendung des Berichts zu Regeln zur Verringerung der Angriffsfläche finden Sie unter Berichte zu Regeln zur Verringerung der Angriffsfläche.

Konfigurieren von Ausschlüssen zur Verringerung der Angriffsfläche pro Regel

Regeln zur Verringerung der Angriffsfläche bieten jetzt die Möglichkeit, regelspezifische Ausschlüsse zu konfigurieren, die als "Ausschlüsse pro Regel" bezeichnet werden.

Zum Konfigurieren bestimmter Regelausschlüsse können Sie die MDE Sicherheitseinstellungsverwaltung, Intune und Gruppenrichtlinie verwenden.

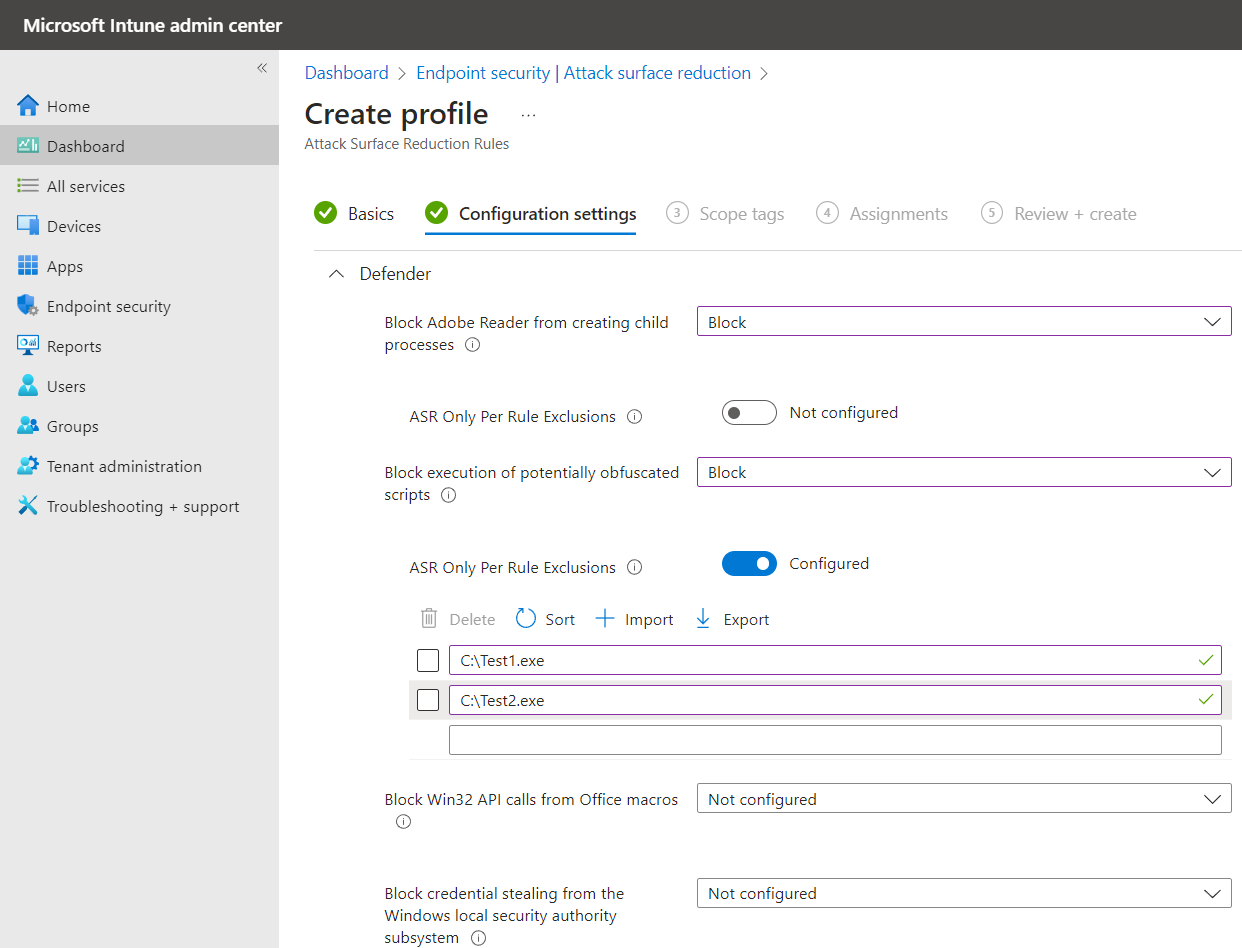

Über Intune:

Öffnen Sie das Microsoft Intune Admin Center, und navigieren Sie zu Start>Endpunktsicherheit>Verringerung der Angriffsfläche.

Wenn sie noch nicht konfiguriert ist, legen Sie die Regel, für die Sie Ausschlüsse konfigurieren möchten, auf Überwachen oder Blockieren fest.

Klicken Sie unter ASR-Ausschluss nur pro Regel auf die Umschaltfläche, um von Nicht konfiguriert in Konfiguriert zu ändern .

Geben Sie die Namen der Dateien oder Anwendungen ein, die Sie ausschließen möchten.

Wählen Sie unten im Assistenten zum Erstellen von Profilendie Option Weiter aus, und folgen Sie den Anweisungen des Assistenten.

Tipp

Verwenden Sie die Kontrollkästchen neben der Liste der Ausschlusseinträge, um Elemente auszuwählen, die gelöscht, sortiert, importiert oder exportiert werden sollen.

Über Gruppenrichtlinie

Verwenden von Gruppenrichtlinie zum Festlegen der Asr-Regelausschlüsse pro Benutzer

Öffnen Sie auf dem Computer, der Ihre Gruppenrichtlinie verwaltet, die Gruppenrichtlinien-Verwaltungskonsole.

Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie dann Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration.

Wählen Sie Administrative Vorlagen aus.

Erweitern Sie die Struktur auf Windows-Komponenten>Microsoft Defender Antivirus>Microsoft Defender Exploit Guard > Attack Surface Reduction.

Doppelklicken Sie auf Eine Liste von Ausschlüssen auf bestimmte Regeln zur Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) anwenden, und legen Sie die Option auf Aktiviert fest.

Klicken Sie dann auf Anzeigen...

Geben Sie unter "Wertname" "GUID für die ASR-Regel" ohne doppelte Anführungszeichen ein.

Geben Sie unter "Value" die <drive_letter:\Path\ProcessName> ein. Um mehrere Prozesse hinzuzufügen, wird sie durch ein Größer-als-Zeichen (>) getrennt.

z.B. "C:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exe" ohne die doppelten Anführungszeichen

Wählen Sie OK aus. Mit dieser Einstellung können die Prozesse, die durch die bestimmte ASR-Regel blockiert werden, weiterhin ausgeführt werden.

Hinweis

"Wenn Richtlinien nicht angewendet werden, lesen Sie Problembehandlung Microsoft Defender Antiviruseinstellungen.

Verwenden von PowerShell als alternative Methode zum Aktivieren von Regeln zur Verringerung der Angriffsfläche

Verwenden Sie PowerShell als Alternative zu Intune, um Regeln zur Verringerung der Angriffsfläche im Überwachungsmodus zu aktivieren. Auf diese Weise können Sie einen Datensatz von Apps anzeigen, die blockiert worden wären, wenn das Feature vollständig aktiviert wäre. Sie können auch sehen, wie oft die Regeln bei normaler Verwendung ausgelöst werden.

Verwenden Sie das folgende PowerShell-Cmdlet, um eine Regel zur Verringerung der Angriffsfläche im Überwachungsmodus zu aktivieren:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Dabei <rule ID> ist ein GUID-Wert der Regel zur Verringerung der Angriffsfläche.

Verwenden Sie das folgende PowerShell-Cmdlet, um alle hinzugefügten Regeln zur Verringerung der Angriffsfläche im Überwachungsmodus zu aktivieren:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Tipp

Wenn Sie die Funktionsweise von Regeln zur Verringerung der Angriffsfläche in Ihrem organization vollständig überwachen möchten, müssen Sie ein Verwaltungstool verwenden, um diese Einstellung auf Geräten in Ihrem Netzwerk bereitzustellen.

Sie können auch Gruppenrichtlinie, Intune oder MDM-Konfigurationsdienstanbieter (CSPs) verwenden, um die Einstellung zu konfigurieren und bereitzustellen. Weitere Informationen finden Sie im Artikel Standard Regeln zur Verringerung der Angriffsfläche.

Verwenden von Windows Ereignisanzeige Review als Alternative zur Berichtsseite für Die Verringerung der Angriffsfläche im Microsoft Defender-Portal

Um Apps zu überprüfen, die blockiert worden wären, öffnen Sie Ereignisanzeige, und filtern Sie im Protokoll Microsoft-Windows-Windows Defender/Operational nach Ereignis-ID 1121. In der folgenden Tabelle sind alle Netzwerkschutzereignisse aufgeführt.

| Ereignis-ID | Beschreibung |

|---|---|

| 5007 | Ereignis, wenn Einstellungen geändert werden |

| 1121 | Ereignis, wenn eine Regel zur Verringerung der Angriffsfläche im Blockmodus ausgelöst wird |

| 1122 | Ereignis, wenn eine Regel zur Verringerung der Angriffsfläche im Überwachungsmodus ausgelöst wird |

Weitere Artikel in dieser Bereitstellungssammlung

Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche

Planen der Bereitstellung von Regeln zur Verringerung der Angriffsfläche

Aktivieren der Regeln zur Verringerung der Angriffsfläche

Operationalisieren von Regeln zur Verringerung der Angriffsfläche

Referenz zu Regeln zur Verringerung der Angriffsfläche

Behandeln von Problemen mit Regeln zur Verringerung der Angriffsfläche

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.