Aggregierte Berichterstellung in Microsoft Defender for Endpoint

Die aggregierte Berichterstellung behandelt Einschränkungen der Ereignisberichterstattung in Microsoft Defender for Endpoint. Die aggregierte Berichterstellung erweitert die Signalberichtsintervalle, um die Größe der gemeldeten Ereignisse erheblich zu reduzieren und gleichzeitig wichtige Ereigniseigenschaften beizubehalten.

Defender für Endpunkt reduziert das Rauschen in gesammelten Daten, um das Signal-Rausch-Verhältnis zu verbessern und gleichzeitig Produktleistung und Effizienz auszugleichen. Sie schränkt die Datensammlung ein, um dieses Gleichgewicht aufrechtzuerhalten.

Durch die aggregierte Berichterstellung stellt Defender für Endpunkt sicher, dass alle wichtigen Ereigniseigenschaften, die für Die Untersuchung und Bedrohungssuche nützlich sind, kontinuierlich gesammelt werden. Dies geschieht durch erweiterte Berichtsintervalle von einer Stunde, wodurch die Größe der gemeldeten Ereignisse reduziert und eine effiziente, aber wertvolle Datensammlung ermöglicht wird.

Wenn die aggregierte Berichterstellung aktiviert ist, können Sie eine Zusammenfassung aller unterstützten Ereignistypen abfragen, einschließlich Telemetriedaten mit geringer Wirksamkeit, die Sie für Untersuchungs- und Huntingaktivitäten verwenden können.

Voraussetzungen

Vor dem Aktivieren der aggregierten Berichterstellung müssen die folgenden Anforderungen erfüllt sein:

- Defender für Endpunkt Plan 2-Lizenz

- Berechtigungen zum Aktivieren erweiterter Features

Die aggregierte Berichterstellung unterstützt Folgendes:

- Clientversion: Windows Version 2411 und höher

- Betriebssysteme: Windows 11 22H2, Windows Server 2022, Windows 11 Enterprise, Windows 10 20H2, 21H1, 21H2, Windows Server Version 20H2 und Windows Server 2019

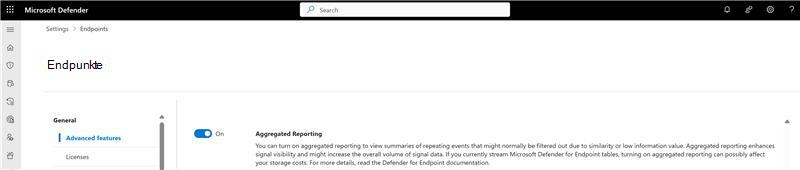

Aktivieren der aggregierten Berichterstellung

Um die aggregierte Berichterstellung zu aktivieren, wechseln Sie zu Einstellungen > Endpunkte > Erweiterte Features. Schalten Sie das Feature Aggregierte Berichterstellung ein.

Sobald die aggregierte Berichterstellung aktiviert ist, kann es bis zu sieben Tage dauern, bis aggregierte Berichte verfügbar sind. Sie können dann mit dem Abfragen neuer Daten beginnen, nachdem das Feature aktiviert wurde.

Wenn Sie die aggregierte Berichterstellung deaktivieren, dauert es einige Stunden, bis die Änderungen angewendet werden. Alle zuvor gesammelten Daten verbleiben.

Abfragen aggregierter Berichte

Die aggregierte Berichterstellung unterstützt die folgenden Ereignistypen:

| Aktionstyp | Tabelle "Erweiterte Suche" | Gerätepräsentation Zeitleiste | Eigenschaften |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} hat {Occurrences} {FilePath}-Dateien erstellt. | 1. Dateipfad 2. Dateierweiterung 3. Prozessname |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} umbenannt {Occurrences} {FilePath}-Dateien | 1. Dateipfad 2. Dateierweiterung 3. Prozessname |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} hat {Occurrences} {FilePath}-Dateien geändert | 1. Dateipfad 2. Dateierweiterung 3. Prozessname |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} erstellte {Occurrences} {ProcessName}-Prozesse | 1. Befehlszeile zum Initiieren des Prozesses 2. Initiieren des Prozesses SHA1 3. Prozessdateipfad 4 wird initiiert. Prozessbefehlszeile 5. Prozess SHA1 6. Ordnerpfad |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} hat {Occurrences}-Verbindungen mit {RemoteIP}:{RemotePort} hergestellt | 1. Name des Initiierens des Prozesses 2. Quell-IP 3. Remote-IP 4. Remote port |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} konnte keine {Occurrences}-Verbindungen mit {RemoteIP:RemotePort} herstellen. | 1. Name des Initiierens des Prozesses 2. Quell-IP 3. Remote-IP 4. Remote port |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences} {LogonType}-Anmeldungen nach {UserName}\{DomainName} | 1. Zielbenutzername 2. Zielbenutzer-SID 3. Zieldomänenname 4. Anmeldetyp |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}Fehler bei {LogonType}-Anmeldungen durch {UserName}\{DomainName} | 1. Zielbenutzername 2. Zielbenutzer-SID 3. Zieldomänenname 4. Anmeldetyp |

Hinweis

Das Aktivieren der aggregierten Berichterstellung verbessert die Signalsichtbarkeit, was zu höheren Speicherkosten führen kann, wenn Sie erweiterte Huntingtabellen für Defender für Endpunkt an Ihre SIEM- oder Speicherlösungen streamen.

So fragen Sie neue Daten mit aggregierten Berichten ab:

- Wechseln Sie zu Untersuchung & Antwort > Hunting > Benutzerdefinierte Erkennungsregeln.

- Überprüfen und ändern Sie vorhandene Regeln und Abfragen , die von der aggregierten Berichterstellung betroffen sein können.

- Erstellen Sie bei Bedarf neue benutzerdefinierte Regeln, um neue Aktionstypen zu integrieren.

- Wechseln Sie zur Seite Erweiterte Suche , und fragen Sie die neuen Daten ab.

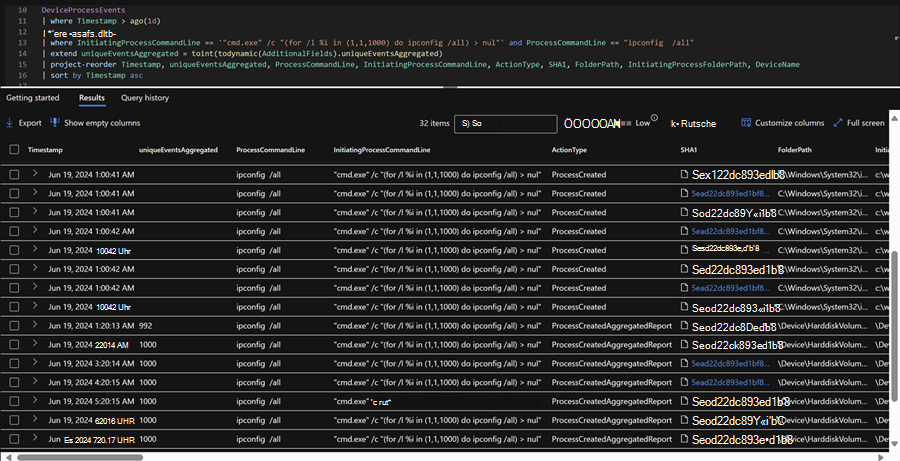

Hier sehen Sie ein Beispiel für erweiterte Suchabfrageergebnisse mit aggregierten Berichten.

Beispielabfragen für die erweiterte Suche

Sie können die folgenden KQL-Abfragen verwenden, um bestimmte Informationen mithilfe der aggregierten Berichterstellung zu sammeln.

Abfrage für eine laute Prozessaktivität

Die folgende Abfrage hebt die Aktivität des verrauschten Prozesses hervor, die mit schädlichen Signalen korreliert werden kann.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Abfragen von Fehlern bei wiederholten Anmeldeversuchen

Die folgende Abfrage identifiziert wiederholte Fehler bei Anmeldeversuchen.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Abfragen verdächtiger RDP-Verbindungen

Die folgende Abfrage identifiziert verdächtige RDP-Verbindungen, die auf böswillige Aktivitäten hinweisen können.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc