Azure Well-Architected Framework-Perspektive auf Azure Virtual Network

Azure Virtual Network ist ein grundlegender Baustein für die Einrichtung eines privaten Netzwerks in Azure. Sie können sie verwenden, um die Kommunikation zwischen Azure-Ressourcen zu ermöglichen und eine Internetverbindung bereitzustellen. Virtuelles Netzwerk ist auch in lokale Systeme integriert. Es enthält integrierte Filterfunktionen, um sicherzustellen, dass nur erwarteter, zulässiger und sicherer Datenverkehr die Komponenten innerhalb der Netzwerkgrenzen erreicht.

In diesem Artikel wird davon ausgegangen, dass Sie als Architekt mit den Netzwerkkonstrukten in Azure vertraut sind. Der Leitfaden konzentriert sich auf architekturbezogene Empfehlungen, die den Grundsätzen der Well-Architected Rahmenpfeilerzugeordnet sind.

Wichtig

Verwenden dieses Handbuchs

Jeder Abschnitt verfügt über eine Designprüfliste, die architektonische Themenbereiche zusammen mit designstrategien darstellt, die auf den Technologieumfang lokalisiert sind.

Außerdem sind Empfehlungen für die Technologiefunktionen enthalten, die dazu beitragen können, diese Strategien zu materialisieren. Die Empfehlungen stellen keine vollständige Liste aller Konfigurationen dar, die für virtuelles Netzwerk und deren Abhängigkeiten verfügbar sind. Stattdessen werden die wichtigsten Empfehlungen aufgelistet, die den Entwurfsperspektiven zugeordnet sind. Verwenden Sie die Empfehlungen, um Ihre Machbarkeitsstudie zu erstellen oder Ihre vorhandenen Umgebungen zu optimieren.

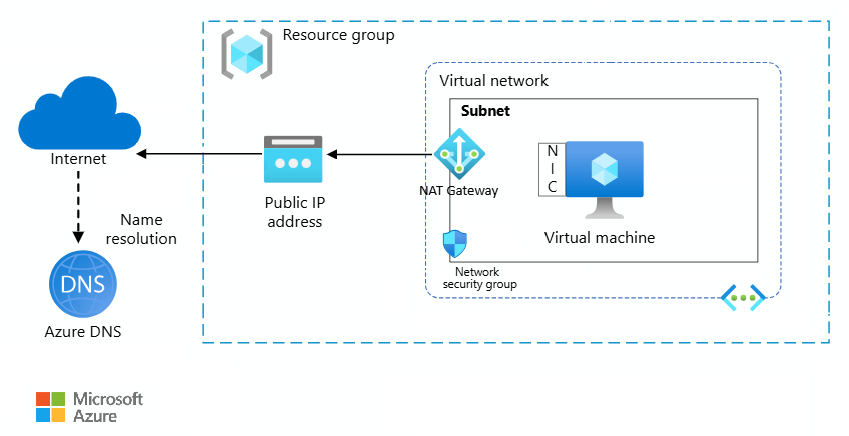

Grundlegende Architektur, die die wichtigsten Empfehlungen veranschaulicht: Hub-Spoke-Netzwerktopologie in Azure.

Technologieumfang

Diese Überprüfung konzentriert sich auf die miteinander verbundenen Entscheidungen für die folgenden Azure-Ressourcen:

- Virtuelles Netzwerk und seine Subnetze

- Netzwerkschnittstellenkarten (NICs)

- Private Endpunkte

- Netzwerksicherheitsgruppen (NSGs)

- IP-Adressen und IP-Adresszuweisungen

- Routentabellen

- Netzwerkmanager

Es gibt weitere Dienste, die mit dem virtuellen Netzwerk verknüpft sind, z. B. Lastenausgleichsgeräte. Diese Dienstleistungen werden in ihren jeweiligen Leitfäden behandelt.

Zuverlässigkeit

Der Zweck der Säule „Zuverlässigkeit“ besteht darin, durch genügend Resilienz und schnelles Wiederherstellen nach Fehlern eine kontinuierliche Funktionalität zu gewährleisten.

Zuverlässigkeitsentwurfsprinzipien bieten eine allgemeine Designstrategie für einzelne Komponenten, Systemflüsse und das gesamte System.

Entwurfsprüfliste

Starten Sie Ihre Entwurfsstrategie basierend auf der Checkliste zur Entwurfsüberprüfung in Bezug auf „Zuverlässigkeit“. Bestimmen Sie ihre Relevanz für Ihre Geschäftlichen Anforderungen, und berücksichtigen Sie dabei die Features des virtuellen Netzwerks und deren Abhängigkeiten. Erweitern Sie die Strategie, um bei Bedarf weitere Ansätze einzuschließen.

Legen Sie Ihre Zuverlässigkeitszielefest. Virtuelles Netzwerk und die meisten ihrer Unterservices verfügen nicht über Microsoft-gestützte SLA-Garantien (Dienstgütevereinbarung, SLA). Bestimmte Dienste wie Lastenausgleichsgeräte, NICs und öffentliche IP-Adressen verfügen jedoch über SLAs. Sie sollten ein gutes Verständnis für die Abdeckung haben, die um den von Azure veröffentlichten Prozentsatz herum bereitgestellt wird. Denken Sie daran, dass Ihre zentrale IT-Dienstorganisation in der Regel über das virtuelle Netzwerk und die zentralen Dienste verfügt. Stellen Sie sicher, dass Ihre objektiven Berechnungen diese Abhängigkeit enthalten.

Behebung von Ausfallpunkten. Analyse des Fehlermodus und Identifizieren einzelner Fehlerpunkte in Netzwerkverbindungen.

Die folgenden Beispiele zeigen einzelne Fehlerpunkte in Netzwerkverbindungen:

Versagen Milderung Fehler bei der öffentlichen IP-Adresse in einer einzelnen Verfügbarkeitszone. Stellen Sie IP-Adressressourcen über Zonen hinweg bereit, oder verwenden Sie eine sekundäre IP-Adresse mit einem Lastenausgleich. Ausfall einer Network Virtual Appliance (NVA) in einer einzigen Zone. Stellen Sie eine sekundäre NVA in einer anderen Zone bereit und verwenden Sie einen Load-Balancer, um den Datenverkehr auf die NVA zu verteilen. Latenz in Workloads, die sich über Regionen oder Zonen erstrecken, wodurch der Durchsatz verringert wird und Timeouts verursacht werden. Ressourcen in einer Region oder Zone zusammenführen. Gestalten Sie die Architektur neu, um Zuverlässigkeitsmuster zu verwenden, wie z. B. Bereitstellungsstempel mit Load-Balancern, sodass jeder Stempel die Ladung bewältigen kann und mit nahe gelegenen Ressourcen zusammenarbeitet. Ausfall des Workloads in einer Region mit einem Cold Failover-Standort. Netzwerkeinstellungen in der Failoverregion vorab konfigurieren. Durch diesen Ansatz wird sichergestellt, dass keine IP-Adressen überlappen. Anwendungsfehler in einem einzelnen Bereich in einem virtuellen Netzwerk, das über Azure Private Link mit einer Datenbank kommuniziert, wobei ein kalter Failover-Standort verwendet wird. Replizieren Sie Verbindungen in der sekundären Region und peeren Sie virtuelle Netzwerke für die Kommunikation. Überprovisionierung von IP-Adressräumen. Um eine zuverlässige Skalierung zu gewährleisten, besteht eine gemeinsame Strategie darin, die Kapazität zu überschreiben, um die IP-Adressausschöpfung zu verhindern. Dieser Ansatz hat jedoch einen Kompromiss zwischen Zuverlässigkeit und betrieblicher Effizienz. Subnetze sollten nur einen Teil des Adressraums des virtuellen Netzwerks verwenden. Das Ziel sollte sein, nur über genügend zusätzlichen Adressraum in Ihrem virtuellen Netzwerk und Subnetzen zu verfügen, um die Zuverlässigkeit mit der betrieblichen Effizienz auszugleichen.

Beachten Sie die Netzwerkgrenzwerte. Azure erzwingt Grenzwerte für die Anzahl der Ressourcen, die Sie bereitstellen können. Während die meisten Azure-Netzwerkgrenzwerte auf ihre Maximalwerte festgelegt sind, können Sie einige Grenzwerte erhöhen. Weitere Informationen finden Sie unter Azure Resource Manager-Netzwerkbeschränkungen.

Erstellen sie Netzwerkdiagramme, die sich auf Benutzerflüssekonzentrieren. Diese Diagramme können Ihnen helfen, die Netzwerksegmentierung zu visualisieren, potenzielle Fehlerpunkte zu identifizieren und wichtige Übergänge wie Internetausgangs- und Ausgangspunkte zu ermitteln. Sie sind auch wichtige Tools für Audits und Die Reaktion auf Vorfälle.

Markieren Sie Datenverkehr-Flows mit hoher Priorität zwischen dem Benutzer und den Workload-Ressourcen. Wenn Sie beispielsweise Azure ExpressRoute für Unternehmensnetzwerkflüsse priorisieren oder Benutzeranforderungen in einem Umkreisnetzwerkdesign sichern, können Sie Einblicke in die Kapazitätsplanung für Firewalls und andere Dienste erhalten.

Fügen Sie Redundanz hinzu. Erwägen Sie bei Bedarf die Bereitstellung von NAT-Gateways und virtuellen Netzwerken in mehreren Regionen. Stellen Sie sicher, dass für öffentliche IP-Adressen und andere Dienste, die für Verfügbarkeitszonen geeignet sind, Zonenredundanz aktiviert ist, und machen Sie gemeinsam genutzte Ressourcen wie Firewalls in Regionen redundant.

Weitere Informationen finden Sie unter Virtual Network Business Continuity.

Vermeiden Sie Komplexität. Achten Sie auf virtuelle Netzwerke, Subnetze, IP-Adressen, Routen, Anwendungssicherheitsgruppen (ASGs) und Tags. Einfache Konfigurationen verringern die Wahrscheinlichkeit von Fehlkonfigurationen und Fehlern. Fehlkonfigurationen und Fehler tragen zu Zuverlässigkeitsproblemen bei und tragen zu Betriebs- und Wartungskosten bei. Einige Beispiele für Vereinfachungen sind:

- Verwenden Sie nach Möglichkeit privates DNS, und minimieren Sie die Anzahl der DNS-Zonen.

- Vereinfachen Sie Routingkonfigurationen. Erwägen Sie das Routing des gesamten Datenverkehrs über die Firewall, wenn er in der Architektur verwendet wird.

Testen der Resilienz des Netzwerks. Verwenden Sie Azure Chaos Studio, um Netzwerkverbindungsunterbrechungen zu simulieren. Dieser Ansatz stellt sicher, dass Ihre Workloads redundant bleiben und Ihnen helfen, die Auswirkungen potenzieller Fehler zu bewerten.

Überwachen Sie den Netzwerkverkehr auf Auswirkungen auf die Zuverlässigkeit. Die Überwachung des Datenverkehrsflusses ist ein entscheidender Vorgang für die Zuverlässigkeit. Sie möchten z. B. einflussreiche Kommunikatoren in Ihrem Netzwerk identifizieren, um festzustellen, ob sie Störungen verursachen könnten. Azure bietet Flussprotokollierungsfunktionen. Weitere Informationen finden Sie unter Operational Excellence.

Empfehlungen

| Empfehlung | Nutzen |

|---|---|

| Skalieren Sie virtuelle Netzwerke und Subnetze gemäß Ihrer Skalierungsstrategie. Wählen Sie weniger, größere virtuelle Netzwerke aus, um Redundanz als Risikominderungsstrategie für Fehler zu berücksichtigen. Stellen Sie sicher, dass es keinen überlappenden Adressraum mit anderen virtuellen Netzwerken gibt, mit denen Sie kommunizieren müssen, und planen Sie den Adressraum im Voraus. Weitere Informationen finden Sie unter Erstellen, Ändern oder Löschen eines virtuellen Netzwerks. |

Durch Überversorgung können Sie sicherstellen, dass das Netzwerk effizient skaliert, ohne auf Adressraumbeschränkungen zu stoßen. Planen Sie den Adressraum im Voraus, um Konflikte zu vermeiden und eine reibungslose, skalierbare Netzwerkarchitektur sicherzustellen. |

| Verwenden Sie die Standard-IP-SKU- für eine bessere Zuverlässigkeitsunterstützung über Verfügbarkeitszonen. Standardmäßig werden öffentliche IP-Adressen über mehrere Zonen hinweg bereitgestellt, es sei denn, sie sind auf eine Zone beschränkt. | Diese SKU trägt dazu bei, dass die Kommunikation innerhalb einer öffentlichen IP-Adresse während zonenbedingter Fehler weiterhin betriebsbereit bleibt. |

Sicherheit

Der Zweck der Säule „Security“ besteht darin, Garantien für die Arbeitsauslastung für Vertraulichkeit, Integrität und Verfügbarkeit bereitzustellen.

Die Prinzipien des Sicherheitsdesigns bieten eine allgemeine Designstrategie zur Erreichung dieser Ziele durch die Anwendung von Ansätzen auf das technische Design des virtuellen Netzwerks.

Entwurfsprüfliste

Starten Sie Ihre Designstrategie basierend auf der -Designüberprüfungsprüfliste für Sicherheit und identifizieren Sie Sicherheitsrisiken und Kontrollen, um die Sicherheitslage zu verbessern. Erweitern Sie die Strategie, um bei Bedarf weitere Ansätze einzuschließen.

Einrichten einer Sicherheitsbasislinie. Überprüfen Sie die Sicherheitsgrundwerte für virtuelles Netzwerk und integrieren Sie entsprechende Maßnahmen in Ihren Basisplan.

Halten Sie ihren Netzwerkperimeter auf dem neuesten Stand. Sicherheitseinstellungen wie NSGs, ASGs und IP-Adressbereiche müssen regelmäßig aktualisiert werden. Veraltete Regeln entsprechen möglicherweise nicht den aktuellen Netzwerkarchitekturen oder Datenverkehrsmustern. Diese Sicherheitslücke kann Ihr Netzwerk potenziellen Angriffen ausgesetzt lassen, indem Einschränkungen für den Eingangs- und Ausgangsdatenverkehr verringert werden.

Segmentierung verwenden, um die Sicherheitzu verbessern. Verwenden Sie NSGs als L4-Firewalls auf Subnetzebene. Leiten Sie den gesamten externen Datenverkehr über eine virtuelle Netzwerk-Appliance, z. B. eine Firewall, mithilfe benutzerdefinierter Routen zur Überwachung und Verwaltung weiter. Verwenden Sie vollqualifizierte Domänennamen (FQDN), um den Internetzugriff zu filtern.

Sichern Sie die Platform-as-a-Service-Konnektivität mit privaten Endpunkten und blockieren Sie ausgehende Verbindungen.

Das Prinzip der geringsten Rechteanwenden. Konfigurieren Sie die rollenbasierte Zugriffssteuerung (RBAC) mit einem Konzept des Nicht-Zugriffs für netzwerkbezogene Rollen. Stellen Sie sicher, dass Benutzer einstellungen nur so ändern können, wie sie von ihrer Auftragsfunktion benötigt werden.

Einschränken öffentlicher IP-Adressen. Verwenden Sie freigegebene öffentliche IP-Adressen von Diensten wie Azure Front Door, um bessere Sicherheit und anfängliche Anforderungsprüfungen zu erhalten. Für die Verwaltung einer dedizierten öffentlichen IP-Adresse müssen Sie die Sicherheit überwachen, einschließlich Portverwaltung und Anforderungsüberprüfung. Verwenden Sie nach Möglichkeit private Konnektivität.

Empfehlungen

| Empfehlung | Nutzen |

|---|---|

| Verwenden Sie die Verschlüsselung virtueller Netzwerke. | Durch das Erzwingen von verschlüsseltem Datenverkehr können Sie Daten während der Übertragung zwischen virtuellen Azure-Computern und Azure Virtual Machine Scale Sets innerhalb desselben virtuellen Netzwerks schützen. Außerdem verschlüsselt es den Datenverkehr zwischen regional gekoppelten und global verbundenen virtuellen Netzwerken. |

| Aktivieren Sie den virtuellen Netzwerküberprüfer im Azure Virtual Network Manager. Verwenden Sie dieses Feature in Ihrer Vorproduktionsumgebung, um die Konnektivität zwischen Ressourcen zu testen. Dieses Feature wird in der Produktion nicht empfohlen. |

Stellen Sie sicher, dass die Azure-Ressourcen im Netzwerk erreichbar und nicht durch Richtlinien blockiert werden können. |

| Aktivieren Sie Azure DDoS Protection für das virtuelle Netzwerk. Alternativ können Sie einzelne öffentliche IP-Adressen über Azure DDoS IP Protectionschützen. Überprüfen Sie die bereitgestellten Sicherheitsfunktionen in DDoS IP Protection und DDoS Network Protection und wählen Sie die aus, die zu Ihren Anforderungen passen. Die DDoS-Netzwerkschutzebene unterstützt beispielsweise das Rapid Response Team, wenn Angriffe auftreten. Die DDoS-IP-Schutzebene bietet diese Unterstützung nicht. |

Sie können vor verteilten Denial-of-Service-Angriffen schützen. |

| Schützen Sie Segmente innerhalb eines virtuellen Netzwerks mithilfe von NSGs. Wenn möglich, verwenden Sie ASGs, um die Regeln zu definieren. |

Datenverkehr, der das Netzwerk eingibt und verlässt, kann basierend auf IP-Adresse und Portbereichen gefiltert werden. ASGs vereinfachen die Verwaltung, indem die zugrunde liegenden IP-Adressbereiche abstrahiert werden. |

| Verwenden Sie private Endpunkte für den Zugriff auf Azure Dienste über eine private IP-Adresse innerhalb des virtuellen Netzwerks. Eine weitere Möglichkeit zur Implementierung von Private Networking sind Service Endpunkte. Diese Endpunkte leiten den Datenverkehr an einen Dienst über das Azure-Netzwerk-Backbone weiter. Wenn verfügbar für den Dienst, wählen Sie private Endpunkte gegenüber Dienstendpunkten. |

Private Endpunkte entfernen die Notwendigkeit öffentlicher IP-Adressen, wodurch die Angriffsfläche reduziert wird. |

Kostenoptimierung

Bei der Kostenoptimierung geht es darum, Ausgabenmuster zu erkennen, Investitionen in kritischen Bereichen zu priorisieren und in anderen Bereichen zu optimieren, um das Budget der Organisation einzuhalten und gleichzeitig die geschäftlichen Anforderungen zu erfüllen.

Die Designprinzipien für die Kostenoptimierung bieten eine allgemeine Designstrategie für die Erreichung dieser Ziele und die erforderlichen Kompromisse im technischen Design in Bezug auf Ihre Netzwerkumgebung.

Entwurfsprüfliste

Erstellen Sie Ihre Entwurfsstrategie basierend auf der Checkliste zur Entwurfsüberprüfung in Bezug auf „Kostenoptimierung“ für Investitionen. Nehmen Sie eine Feinabstimmung des Designs vor, damit die Workload mit dem für die Workload bereitgestellten Budget in Einklang gebracht wird. Ihr Design sollte die richtigen Azure-Funktionen verwenden, Investitionen überwachen und Möglichkeiten zur Optimierung im Laufe der Zeit finden.

Optimieren sie die Übertragung von Daten mit hohem Volumen zwischen Endpunkten. Verwenden Sie virtuelles Netzwerk-Peering, um Daten effizient zwischen virtuellen Netzwerken zu verschieben. Obwohl Peering über eingehende und ausgehende Kosten verfügt, kann dieser Ansatz kosteneffizient sein, da dadurch Bandbreitenverbrauch und Netzwerkleistungsprobleme reduziert werden. Vermeiden Sie das Routing über einen Hub, um Ineffizienzen und Kosten zu minimieren.

Um die Datenübertragung zwischen Regionen zu optimieren, ist es wichtig, sowohl die Häufigkeit als auch die Methode der Übertragung zu berücksichtigen. Wenn Sie beispielsweise mit Sicherungen umgehen, kann sich der Speicherort, an dem Sie Ihre Sicherungen speichern, erheblich auf die Kosten auswirken. Das Speichern von Sicherungsdaten in einer anderen Region verursacht Bandbreite. Um diese Kosten zu verringern, stellen Sie sicher, dass Daten komprimiert werden, bevor Sie sie über Regionen übertragen. Sie können Kosten und Effizienz weiter optimieren, indem Sie die Häufigkeit der Datenübertragungen anpassen.

Schließen Sie Netzwerkkomponenten in Ihr Kostenmodellein. Berücksichtigen Sie ausgeblendete Kosten, wenn Sie Ihr Budget erstellen oder anpassen. Beispielsweise kostet es in multiregionsübergreifenden Architekturen zusätzliche Kosten für die Übertragung von Daten zwischen Regionen.

Azure-Kostenberichte enthalten möglicherweise nicht die Kosten, die mit nicht von Microsoft stammenden NVAs verbunden sind, die separate Lizenzierungskosten aufweisen. Sie können auch unterschiedliche Abrechnungsmodelle für festpreis- und verbrauchsbasierte Optionen haben. Stellen Sie sicher, dass Sie diese Faktoren in Ihre Budgetüberlegungen einbeziehen.

Einige Netzwerkressourcen können teuer sein, z. B. Azure Firewall und ExpressRoute. Sie können diese Ressourcen in zentralisierten Hubmodellen bereitstellen und Teams Gebühren für die entstandenen Kosten zuordnen. Fügen Sie diese Gebühr in Ihr Kostenmodell ein.

Zahlen Sie nicht für nicht verwendete Funktionen. Überprüfen Sie komponentenkosten regelmäßig, und entfernen Sie ältere Features oder Standardkonfigurationen. Beschränken Sie die Anzahl der öffentlichen IP-Adressen, um Kosten zu sparen. Mit diesem Ansatz wird auch die Sicherheit verbessert, indem die Angriffsfläche reduziert wird.

Optimieren privater Endpunkte. Bestimmen Sie, ob Sie einen privaten Link zu einer Ressource aus anderen virtuellen Netzwerken wiederverwenden können. Wenn Sie einen privaten Endpunkt über ein regionales virtuelles Netzwerk-Peering verwenden, fallen keine Peeringgebühren für den Datenverkehr zu und vom privaten Endpunkt an. Sie zahlen nur für den privaten Linkzugriff selbst, nicht für den Datenverkehr zwischen virtuellen Netzwerken. Weitere Informationen finden Sie unter Private Link in einem Hub-and-Spoke-Netzwerk.

Richten Sie die Netzwerkverkehrsinspektionsfunktionen an den Prioritäts- und Sicherheitsanforderungen des Datenflussesaus. Berücksichtigen Sie bei hohen Bandbreitenanforderungen das Routing von Verkehr über günstigere Pfade. ExpressRoute eignet sich für großen Datenverkehr, kann aber teuer sein. Erwägen Sie Alternativen wie öffentliche Endpunkte für Kosteneinsparungen. Es gibt jedoch einen Kompromiss bei der Sicherheit. Verwenden Sie Netzwerk-Peering für Netzwerkdatenverkehr, um die Firewall zu umgehen und unnötige Inspektionen zu vermeiden.

Nur den erforderlichen Datenverkehr zwischen Komponenten zulassen und unerwarteten Datenverkehr blockieren. Wenn der Datenverkehr erwartet wird und der Flow mit Ihren Sicherheitsanforderungen übereinstimmt, können Sie diese Kontrollpunkte auslassen. Bewerten Sie beispielsweise, ob Der Datenverkehr über eine Firewall weitergeleitet werden muss, wenn sich die Remoteressource innerhalb der Vertrauensgrenze befindet.

Bewerten Sie die Anzahl der Subnetze und der zugehörigen NSGs, auch innerhalb eines virtuellen Netzwerks. Je mehr NSGs Sie haben, desto höher sind die Betriebskosten für die Verwaltung der Regelsätze. Verwenden Sie nach Möglichkeit ASGs, um das Management zu optimieren und Kosten zu senken.

Optimieren Sie die Code-Kosten. Wenn Sie Ihre Anwendung entwickeln, wählen Sie effizientere Protokolle aus, und wenden Sie die Datenkomprimierung an, um die Leistung zu optimieren. Sie können beispielsweise die Effizienz in einer Web-App verbessern, indem Sie Komponenten zum Komprimieren von Daten konfigurieren. Diese Optimierungen wirken sich auch auf die Leistung aus.

Nutzen Sie Ressourcen im zentralen virtuellen Netzwerk. Verwenden Sie zentrale Ressourcen, um Duplikate und Mehraufwand zu reduzieren. Darüber hinaus kann das Auslagern von Zuständigkeiten an bestehende Teams dazu beitragen, die Kosten weiter zu optimieren und die Delegierung von Fachwissen für bestimmte Funktionen zu ermöglichen.

Empfehlungen

| Empfehlung | Nutzen |

|---|---|

| Verwenden Sie peering für virtuelle Netzwerke, um den Netzwerkfluss durch Umgehung von Steuerelementen effizienter zu gestalten. Vermeiden Sie übermäßiges Starren. |

Überträgt Daten direkt zwischen verbundenen virtuellen Netzwerken, um die Firewall zu umgehen. Dies reduziert den Bandbreitenverbrauch und vermeidet Netzwerkleistungsprobleme. Vermeiden Sie das Einfügen aller Ressourcen in ein einzelnes virtuelles Netzwerk. Es können Peeringkosten anfallen, aber es ist nicht praktisch, alle Ressourcen nur in einem einzigen virtuellen Netzwerk zu platzieren, nur um Kosten zu sparen. Es kann das Wachstum behindern. Das virtuelle Netzwerk kann schließlich einen Punkt erreichen, an dem neue Ressourcen nicht mehr passen. |

| minimieren Sie öffentliche IP-Adressressourcen, wenn Sie sie nicht benötigen. Stellen Sie vor dem Löschen sicher, dass die IP-Adresse nicht mit einer IP-Adresskonfiguration oder einer Netzwerkschnittstelle des virtuellen Computers verknüpft ist. |

Unnötige öffentliche IPs können die Kosten aufgrund von Ressourcengebühren und betriebsbedingtem Aufwand erhöhen. |

Operative Exzellenz

„Optimaler Betrieb“ konzentriert sich primär auf Verfahren für Entwicklungsmethoden, Einblick und Releaseverwaltung.

Die Designprinzipien Operational Excellence bieten eine übergeordnete Designstrategie zur Erreichung dieser Ziele im Hinblick auf die betrieblichen Anforderungen der Arbeitsauslastung.

Entwurfsprüfliste

Beginnen Sie Ihre Designstrategie auf der Grundlage der Checkliste für die Designüberprüfung für Operational Excellence, um Prozesse für die Beobachtbarkeit, das Testen und die Bereitstellung in Bezug auf Ihre Networking Umgebung zu definieren.

Lernen Sie neue Azure-Netzwerkkonstrukte. Wenn Sie ein Onboarding in Azure durchführen, gehen Netzwerkteams häufig davon aus, dass ihre vorhandenen Kenntnisse ausreichend sind. Azure hat jedoch viele verschiedene Aspekte. Stellen Sie sicher, dass das Team die grundlegenden Azure-Netzwerkkonzepte, DNS-Komplexitäten, Routing- und Sicherheitsfunktionen versteht. Erstellen Sie eine Taxonomie von Netzwerkdiensten, damit das Team Wissen teilen und ein gemeinsames Verständnis haben kann.

Formalisieren Sie Ihr Netzwerkdesign und bemühen Sie sich um Einfachheit. Dokumentieren Sie den Entwurf und alle Änderungen, einschließlich Konfigurationsdetails wie Routentabellen, NSGs und Firewallregeln. Schließen Sie die Governancerichtlinien ein, die vorhanden sind, z. B. das Blockieren von Ports. Klare Dokumentation macht die Zusammenarbeit mit anderen Teams und Projektbeteiligten effektiv.

Vereinfachte Netzwerke sind einfacher zu überwachen, zu beheben und zu verwalten. Wenn Sie beispielsweise über eine Hub-and-Spoke-Topologie verfügen, minimieren Sie direkte Peerings zwischen Speichen, um den Betriebsaufwand zu verringern und die Sicherheit zu stärken. Dokumentieren Sie den Entwurf immer, und geben Sie Für jede Entwurfsentscheidung Begründungen an.

Verringern Sie die Komplexität, indem Sie Aliase anstelle von direkten IP-Adressbereichen verwenden. Mit dieser Methode wird die Betriebliche Belastung verringert.

Verwenden Sie Entwurfsmuster, die den Netzwerkdatenverkehroptimieren. Um die Netzwerknutzung und -konfiguration zu optimieren, implementieren Sie bekannte Entwurfsmuster, die den Netzwerkdatenverkehr minimieren oder optimieren. Überprüfen Sie die Netzwerkkonfiguration während der Builds mithilfe von Sicherheitsscannern, um sicherzustellen, dass alles ordnungsgemäß eingerichtet ist.

Sorgen Sie für konsistente Networking Bereitstellungen. Verwenden Sie die Infrastruktur als Code (IaC) für alle Komponenten, einschließlich Netzwerk-Peerings und privater Endpunkte. Verstehen Sie, dass die Kern-Netzwerkkomponenten wahrscheinlich seltener geändert werden als andere Komponenten. Implementieren Sie einen Mehrschichtbereitstellungsansatz für Ihren Stapel, sodass Sie jede Ebene unabhängig bereitstellen können. Vermeiden Sie die Kombination von IaC mit Skripting, um Komplexität zu verhindern.

Netzwerk-Stack überwachen. Überwachen Sie die Datenverkehrsmuster kontinuierlich, um Anomalien und Probleme zu identifizieren, z. B. Verbindungsverluste, bevor sie Kaskadierende Fehler verursachen. Legen Sie nach Möglichkeit Warnungen fest, um über diese Unterbrechungen benachrichtigt zu werden.

Ähnlich wie bei anderen Komponenten in dieser Architektur erfassen Sie alle relevanten Metriken und Protokolle aus verschiedenen Netzwerkkomponenten, z. B. das virtuelle Netzwerk, Subnetze, NSGs, Firewalls und Lastenausgleichsgeräte. Aggregieren, visualisieren und analysieren Sie die Daten in Ihren Dashboards. Erstellen Sie Benachrichtigungen für wichtige Ereignisse.

Netzwerken in Ihre Strategie zur Fehlerminderungeinschließen. Virtuelle Netzwerke und Subnetze werden anfänglich bereitgestellt und bleiben in der Regel unverändert, was Rollbacks erschwert. Sie können Ihre Wiederherstellung jedoch optimieren, indem Sie ein paar Strategien ausführen:

Netzwerkinfrastruktur im Voraus doppelt anlegen, insbesondere für hybride Konfigurationen. Stellen Sie sicher, dass separate Routen in verschiedenen Regionen vorab miteinander kommunizieren können. Replizieren und pflegen Sie konsistente NSGs und Azure Firewall-Regeln sowohl am primären als auch am Disaster-Recovery (DR)-Standort. Dieser Vorgang kann zeitaufwändig sein und erfordert eine Genehmigung, aber dies im Voraus hilft, Probleme und Fehler zu vermeiden. Stellen Sie sicher, dass Sie den Netzwerkstapel am DR-Standort testen.

Vermeiden Sie überlappende IP-Adressbereiche zwischen Produktions- und DR-Netzwerken. Durch die Aufrechterhaltung unterschiedlicher IP-Adressbereiche können Sie die Netzwerkverwaltung vereinfachen und den Übergang während eines Failoverereignisses beschleunigen.

Berücksichtigen Sie die Kompromisse zwischen Kosten und Zuverlässigkeit. Weitere Informationen finden Sie unter Kompromisse.

Netzwerkvorgänge an zentrale Teams auslagern. Zentralisieren Sie die Verwaltung und Governance der Netzwerkinfrastruktur, wenn möglich. Beispielsweise werden in einer Hub-Spoke-Topologie Dienste wie Azure Firewall und ExpressRoute DNS, die für die gemeinsame Verwendung vorgesehen sind, im Hubnetzwerk platziert. Dieser Netzwerkstapel sollte zentral verwaltet werden, was das Workload-Team entlastet.

Lagern Sie die Verwaltung des virtuellen Netzwerks auf das zentrale Team aus, auch im Spoke-Netzwerk. Minimieren Sie Netzwerkvorgänge auf die für die Workload relevanten Vorgänge, z. B. die Verwaltung von NSGs.

Informieren Sie die zentralen Teams über alle erforderlichen Änderungen an der Workload, die sich auf die Konfiguration gemeinsam genutzter Ressourcen auswirken können. Aliase abstrahiert die zugrunde liegenden IP-Adressen, wodurch Vorgänge vereinfacht werden.

Größenanpassung Ihres virtuellen Netzwerks und der Subnetze. Wählen Sie weniger, größere virtuelle Netzwerke aus, um den Verwaltungsaufwand zu reduzieren und Subnetze zu vermeiden, die übermäßig groß sind. Die Verwaltung von Subnetzen und deren NSGs kann den Betrieb zusätzlich belasten. Für Umgebungen mit eingeschränkter Verfügbarkeit privater IP-Adressen (RFC 1918) sollten Sie IPv6 verwenden.

| Empfehlung | Nutzen |

|---|---|

| Stellen Sie Virtual Network Managerbereit. | Anstatt jedes virtuelle Netzwerk einzeln zu konfigurieren, verwaltet Virtual Network Manager die Konnektivität basierend auf Regeln zentral. Dieser Ansatz optimiert Netzwerkvorgänge. |

| Verwenden Sie Netzwerküberwachungstools. Verwenden Sie regelmäßig virtuelle Netzwerk Flow Logs und Traffic Analytics, um Veränderungen beim Bedarf und Datenverkehr zu erkennen. Verwenden Sie die Funktion Verbindungsmonitor, um Probleme wie Verbindungsabbrüche zu analysieren und zu identifizieren, bevor sie sich auf Anwendungen auswirken. |

Sie können verstehen, wie Daten über Ihr Netzwerk fließen, Engpässe identifizieren und ungewöhnliche oder nicht autorisierte Zugriffsversuche identifizieren. |

| Wenn Sie Routen definieren, verwenden Sie Diensttags anstelle bestimmter IP-Adressen. Verwenden Sie außerdem ASGs, wenn Sie Datenverkehrsregeln für NSGs definieren. |

Dieser Ansatz gewährleistet Zuverlässigkeit, da sich IP-Adressen ändern können, die Konfiguration jedoch nicht erforderlich ist. Außerdem hilft es, Beschränkungen für die Anzahl der Routen oder Regeln zu überwinden, die Sie mithilfe allgemeinerer Namen festlegen können. |

Leistungseffizienz

Bei der Leistungseffizienz geht es um Aufrechterhaltung der Benutzererfahrung, auch wenn durch die Verwaltung der Kapazität eine Zunahme der Last erfolgt. Die Strategie umfasst die Skalierung von Ressourcen, das Identifizieren und Optimieren potenzieller Engpässe und die Optimierung der Spitzenleistung.

Die Designprinzipien der Leistungseffizienz bieten eine allgemeine Entwurfsstrategie zur Erreichung dieser Kapazitätsziele im Hinblick auf die erwartete Nutzung.

Entwurfsprüfliste

Starten Sie Ihre Designstrategie basierend auf der -Prüfliste zur Designüberprüfung für Performance-Effizienz, um eine Grundlage anhand der wichtigsten Leistungsindikatoren zu definieren.

Definieren von Leistungszielen. Um Leistungsziele zu definieren, verlassen Sie sich auf Überwachungsmetriken, insbesondere für Latenz und Bandbreite. Verwenden Sie Verbindungsüberwachungsdaten, wie Latenz und Anzahl der Hops, um Ziele und Schwellenwerte für eine akzeptable Leistung festzulegen. Application Insights bietet einen detaillierten Überblick über die Zeit, in der Workloadanforderungen im Netzwerk ausgegeben werden, was dazu beiträgt, diese Ziele zu verfeinern.

Bestimmen Sie die Größe Ihrer Subnetze. Wenn Sie Subnetze zuordnen, ist es wichtig, Größe und Skalierbarkeit auszugleichen. Sie möchten, dass Subnetze groß genug sind, um das projizierte Wachstum ohne betriebliche Belastung zu berücksichtigen.

Um die Kapazität effektiv zu verwalten, besteht eine gemeinsame Strategie darin, die Kapazität aufgrund von Unsicherheit zu überprovisionieren, aber das Ziel sollte sein, im Laufe der Zeit zu optimieren. Analysieren Sie kontinuierlich Daten, damit Ihr Netzwerk die Last verarbeiten kann, aber Sie zahlen keine zusätzlichen Kosten für nicht verwendete Ressourcen.

Führen Sie Leistungstests durch. Verwenden Sie eine Kombination aus synthetischen und Produktionsdaten, um Latenz und Bandbreite zu testen. Dieser Ansatz hilft zu beurteilen, wie sich diese Faktoren auf die Arbeitsauslastung auswirken können. Beispielsweise kann es Ressourcen erkennen, die zu lauten Nachbarnproblemen führen und mehr Bandbreite verbrauchen als erwartet. Identifizieren Sie außerdem Datenverkehr, der mehrere Sprünge macht und hohe Latenzzeiten verursacht.

Wir empfehlen, in der Produktionsumgebung zu testen oder Produktionsdaten als Testdaten zu erfassen und wiederzugeben. Dieser Ansatz stellt sicher, dass Tests die tatsächliche Nutzung widerspiegeln, wodurch Sie realistische Leistungsziele festlegen können.

Überwachen Sie den Datenverkehr über Regionen hinweg. Es ist wichtig zu berücksichtigen, dass Arbeitsauslastungsressourcen in verschiedenen Regionen liegen können. Die Kommunikation über Regionen hinweg kann eine erhebliche Latenz hinzufügen. Der Datenverkehr über Verfügbarkeitszonen in derselben Region weist geringe Latenz auf, ist aber für einige spezialisierte Workloads möglicherweise nicht schnell genug.

Empfehlungen

| Empfehlung | Nutzen |

|---|---|

| Aktivieren Des Azure Network Watcher-Verbindungsmonitors. Verwenden Sie den Verbindungsmonitor während des Tests, der synthetischen Datenverkehr generieren kann. |

Sie können Metriken sammeln, die Verlust und Latenz über Netzwerke hinweg angeben. Außerdem können Sie den gesamten Datenverkehrspfad nachverfolgen, der für die Erkennung von Netzwerkengpässen wichtig ist. |

| Halten Sie den virtuellen Netzwerkadressraum groß genug, um die Skalierung zu unterstützen. | Sie können das projizierte Wachstum ohne operative Belastung aufnehmen. |

Kompromisse

Möglicherweise müssen Sie Design-Kompromisse machen, wenn Sie die Ansätze in den Pfeilerprüflisten verwenden. In den folgenden Beispielen werden die Vorteile und Nachteile hervorgehoben.

Redundanter Networking Stack

Wenn Sie einen redundanten Netzwerkstapel implementieren, einschließlich der NSGs, Routen und anderer Konfigurationen, gibt es zusätzliche Kosten für die Infrastruktur und gründliche Tests.

Diese Vorabinvestition erhöht die Zuverlässigkeit. Sie können sicher sein, dass alles wie erwartet funktioniert und die Wiederherstellung während Unterbrechungen beschleunigt.

Peering virtueller Netzwerke

Direct Virtual Network Peering verbessert die Leistung, indem die Latenz reduziert wird, da dadurch verhindert wird, dass datenverkehr über einen Hub weitergeleitet werden muss, in dem eine Firewall die Nutzlast entschlüsselt, überprüft und erneut verschlüsselt.

Dieser Leistungsgewinn kommt zu den Kosten einer verringerten Sicherheit. Ohne die Firewallüberprüfungen, die das Hubrouting bereitstellt, ist die Arbeitsauslastung anfälliger für potenzielle Bedrohungen.

Große Subnetze

Große Subnetze bieten ausreichend Adressraum, wodurch Workloads nahtlos skaliert werden können. Ein großer Adressraum kann vor unerwarteten Nachfragespitzen schützen. Dies kann jedoch zu einer ineffizienten Verwendung von IP-Adressen führen. Im Laufe der Zeit kann diese Ineffizienz zu einer Erschöpfung der IP-Adressen führen, da sich die Arbeitslast weiterentwickelt. Außerdem kommt diese Strategie mit höheren Betriebskosten. Aus Sicht der Operational Excellence ist es ideal, Ihre Subnetze so klein wie möglich zu halten.

Azure-Richtlinien

Azure bietet einen umfassenden Satz integrierter Richtlinien im Zusammenhang mit dem virtuellen Netzwerk und seinen Abhängigkeiten. Definieren und Zuweisen von Richtlinien, um sicherzustellen, dass Ressourcen den Organisationsstandards entsprechen. Erstellen Sie ein Azure Policy Compliance Dashboard, um nicht kompatible Ressourcen zu identifizieren und Korrekturmaßnahmen zu ergreifen.

Eine Reihe von Azure-Richtlinien kann einige der vorherigen Empfehlungen überwachen. Sie können z. B. Richtlinien festlegen, die automatisch:

- Schützen Sie das virtuelle Netzwerk vor Volumetric- und Protokollangriffen.

- Die Erstellung von Netzwerkschnittstellen mit öffentlichen IP-Adressen verweigern.

- Stellen Sie die Netzwerküberwachung für virtuelle Netzwerke bereit.

- Aktivieren Sie Datenverkehrsanalysen und Ablaufprotokolle, um Datenverkehrsmuster zu überwachen.

Überprüfen Sie für eine umfassende Governance die integrierten Azure-Richtliniendefinitionen und andere Richtlinien, die sich auf die Sicherheit der Netzwerkebene auswirken können.

Empfehlungen für Azure Advisor

Azure Advisor ist ein personalisierter Cloudberater, der Ihnen hilft, bewährte Methoden zur Optimierung Ihrer Azure-Bereitstellungen zu befolgen. Hier sind einige Empfehlungen, die Ihnen helfen können, die Zuverlässigkeit, Sicherheit, Kosteneffizienz, Leistung und operative Exzellenz Ihres virtuellen Netzwerks zu verbessern.

Nächste Schritte

Die folgenden Artikel veranschaulichen die Empfehlungen, die in diesem Artikel erläutert werden.

Für eine Hub-Spoke-Topologie verwenden Sie die Referenzarchitektur für eine Hub-Spoke-Netzwerktopologie, um Ihr Set festzulegen.

Verwenden Sie die folgende Produktdokumentation, um Ihre Implementierungskompetenz zu verbessern: