Sicherheit der SAP-Workload

Azure stellt alle Tools bereit, die zum Schützen Ihrer SAP-Workload erforderlich sind. SAP-Anwendungen können vertrauliche Daten zu Ihrer organization enthalten. Sie müssen Ihre SAP-Architektur mit sicheren Authentifizierungsmethoden, gehärteten Netzwerken und Verschlüsselung schützen.

Konfigurieren der Identitätsverwaltung

Auswirkung: Sicherheit

Identitätsverwaltung ist ein Framework zum Erzwingen der Richtlinien, die den Zugriff auf kritische Ressourcen steuern. Identitätsverwaltung steuert den Zugriff auf Ihre SAP-Workload innerhalb oder außerhalb des virtuellen Netzwerks. Es gibt drei Anwendungsfälle für die Identitätsverwaltung, die für Ihre SAP-Workload zu berücksichtigen sind, und die Identitätsverwaltungslösung unterscheidet sich jeweils.

Verwenden von Microsoft Entra ID

Organisationen können die Sicherheit virtueller Windows- und Linux-Computer in Azure verbessern, indem sie Microsoft Entra ID integrieren, einen vollständig verwalteten Identitäts- und Zugriffsverwaltungsdienst. Microsoft Entra ID können den Zugriff des Endbenutzers auf das SAP-Betriebssystem authentifizieren und autorisieren. Sie können Microsoft Entra ID verwenden, um Domänen zu erstellen, die in Azure vorhanden sind, oder sie in Ihre lokales Active Directory Identitäten integrieren. Microsoft Entra ID ist auch in Microsoft 365, Dynamics CRM Online und viele SaaS-Anwendungen (Software-as-a-Service) von Partnern integriert. Es wird empfohlen, system for domain cross-Domain Identity Management (SCIM) für die Identitätsweitergabe zu verwenden. Dieses Muster ermöglicht einen optimalen Benutzerlebenszyklus.

Weitere Informationen finden Sie unter

- SCIM-Synchronisierung mit Microsoft Entra ID

- Konfigurieren von SAP Cloud Platform Identity Authentication für die automatische Benutzerbereitstellung

- Microsoft Entra Integration des einmaligen Anmeldens (Single Sign-On, SSO) mit SAP NetWeaver

- Anmelden bei einem virtuellen Linux-Computer in Azure mit Microsoft Entra ID und OpenSSH

- Melden Sie sich mit Microsoft Entra ID bei einem virtuellen Windows-Computer in Azure an.

Einmaliges Anmelden konfigurieren

Sie können mit der SAP-Front-End-Software (SAP GUI) oder über einen Browser mit HTTP/S auf die SAP-Anwendung zugreifen. Es wird empfohlen, das einmalige Anmelden (Single Sign-On, SSO) mithilfe von Microsoft Entra ID oder Active Directory-Verbunddienste (AD FS) (AD FS) zu konfigurieren. SSO ermöglicht Endbenutzern, nach Möglichkeit eine Verbindung mit SAP-Anwendungen über den Browser herzustellen.

Weitere Informationen finden Sie unter

- Einmaliges Anmelden von SAP HANA

- Einmaliges Anmelden von SAP NetWeaver

- Einmaliges Anmelden von SAP Fiori

- Einmaliges Anmelden von SAP Cloud Platform

- SuccessFactors SSO

- Microsoft Entra Übersicht

Verwenden anwendungsspezifischer Anleitungen

Es wird empfohlen, den SAP Identity Authentication Service for SAP Analytics Cloud, SuccessFactors und SAP Business Technology Platform zu konsultieren. Sie können auch Dienste aus der SAP Business Technology Platform mit Microsoft Graph integrieren, indem Sie Microsoft Entra ID und den SAP Identity Authentication Service verwenden.

Weitere Informationen finden Sie unter

- Verwenden von Microsoft Entra ID, um den Zugriff auf SAP-Plattformen und -Anwendungen zu sichern.

- SAP Identity Authentication Service

- SAP Identity Provisioning Service

Ein gängiges Kundenszenario ist die Bereitstellung einer SAP-Anwendung in Microsoft Teams. Diese Lösung erfordert einmaliges Anmelden mit Microsoft Entra ID. Es wird empfohlen, den kommerziellen Microsoft-Marketplace zu durchsuchen, um zu sehen, welche SAP-Apps in Microsoft Teams verfügbar sind. Weitere Informationen finden Sie im kommerziellen Marketplace von Microsoft.

Tabelle 1: Zusammenfassung der empfohlenen SSO-Methoden

| SAP-Lösung | SSO-Methode |

|---|---|

| SAP NetWeaver-basierte Webanwendungen wie Fiori, WebGui | Security Assertion Markup Language (SAML) |

| SAP-GUI | Kerberos mit Windows Active Directory oder Microsoft Entra Domain Services- oder Drittanbieterlösung |

| SAP PaaS- und SaaS-Anwendungen wie SAP Business Technology Platform (BTP), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | SAML/OAuth/JSON-Webtoken (JWT) und vorkonfigurierte Authentifizierungsflüsse mit Microsoft Entra ID direkt oder per Proxy mit dem SAP Identity Authentication Service |

Verwenden der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC)

Auswirkung: Sicherheit

Es ist wichtig, den Zugriff auf die von Ihnen bereitgestellten SAP-Workloadressourcen zu steuern. Jedes Azure-Abonnement verfügt über eine Vertrauensstellung mit einem Microsoft Entra Mandanten. Es wird empfohlen, die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) zu verwenden, um Benutzern innerhalb Ihres organization Zugriff auf die SAP-Anwendung zu gewähren. Gewähren Sie Zugriff, indem Sie Benutzern oder Gruppen die entsprechenden Azure-Rollen für einen bestimmten Bereich zuweisen. Bei dem Bereich kann es sich um ein Abonnement, eine Ressourcengruppe oder eine einzelne Ressource handeln. Der Bereich hängt vom Benutzer und davon ab, wie Sie Ihre SAP-Workloadressourcen gruppiert haben.

Weitere Informationen finden Sie unter

Erzwingen von Netzwerk- und Anwendungssicherheit

Netzwerk- und Anwendungssicherheitskontrollen sind grundlegende Sicherheitsmaßnahmen für jede SAP-Workload. Ihre Bedeutung muss wiederholt werden, um die Vorstellung zu erzwingen, dass das SAP-Netzwerk und die SAP-Anwendung strenge Sicherheitsüberprüfungen und Baselinekontrollen erfordern.

Verwenden Sie die Hub-Spoke-Architektur. Es ist wichtig, zwischen shared Services und SAP-Anwendungsdiensten zu unterscheiden. Eine Hub-Spoke-Architektur ist ein guter Ansatz für die Sicherheit. Sie sollten workloadspezifische Ressourcen im eigenen virtuellen Netzwerk von den freigegebenen Diensten im Hub getrennt halten, z. B. Verwaltungsdienste und DNS.

Für native SAP-Setups sollten Sie SAP Cloud Connector und SAP Private Link für Azure als Teil des Hub-Spoke-Setups verwenden. Diese Technologien unterstützen die SAP-Erweiterungs- und Innovationsarchitektur für die SAP Business Technology Platform (BTP). Native Azure-Integrationen sind vollständig in virtuelle Netzwerke und APIs von Azure integriert und erfordern diese Komponenten nicht.

Verwenden von Netzwerksicherheitsgruppen. Mit Netzwerksicherheitsgruppen (NSGs) können Sie Netzwerkdatenverkehr zu und von Ihrer SAP-Workload filtern. Sie können NSG-Regeln definieren, um den Zugriff auf Ihre SAP-Anwendung zuzulassen oder zu verweigern. Sie können den Zugriff auf die SAP-Anwendungsports über lokale IP-Adressbereiche zulassen und den Öffentlichen Internetzugriff verweigern. Weitere Informationen finden Sie unter Netzwerksicherheitsgruppen.

Verwenden Sie Anwendungssicherheitsgruppen. Im Allgemeinen gelten die bewährten Methoden für die Sicherheit in der Anwendungsentwicklung auch in der Cloud. Dazu gehören z. B. der Schutz vor siteübergreifender Anforderungsfälschung, das Verhindern von Cross-Site-Scripting-Angriffen (Cross-Site Scripting, XSS) und das Verhindern von SQL-Einschleusungsangriffen.

Anwendungssicherheitsgruppen (Application Security Groups, ASGs) erleichtern die Konfiguration der Netzwerksicherheit einer Workload. ASG können in Sicherheitsregeln anstelle von expliziten IPs für VMs verwendet werden. Die virtuellen Computer werden dann ASG zugewiesen. Diese Konfiguration unterstützt aufgrund dieser Abstraktionsebene die Wiederverwendung derselben Richtlinie in verschiedenen Anwendungslandschaften. Cloudanwendungen verwenden häufig verwaltete Dienste, die über Zugriffsschlüssel verfügen. Überprüfen Sie die Zugriffsschlüssel niemals in der Quellcodeverwaltung. Speichern Sie stattdessen Anwendungsgeheimnisse in Azure Key Vault. Weitere Informationen finden Sie unter Anwendungssicherheitsgruppen.

Filtern von Webdatenverkehr. Eine Workload mit Internetzugriff muss mithilfe von Diensten wie Azure Firewall, Web Application Firewall Application Gateway geschützt werden, um eine Trennung zwischen Endpunkten herzustellen. Weitere Informationen finden Sie unter Eingehende und ausgehende Internetverbindungen für SAP in Azure.

Verschlüsseln von Daten

Auswirkung: Sicherheit

Azure umfasst Tools zum Schutz von Daten gemäß den Sicherheits- und Complianceanforderungen Ihrer organization. Es ist wichtig, dass Sie ruhende und während der Übertragung gespeicherte SAP-Workloaddaten verschlüsseln.

Verschlüsselung ruhender Daten

Das Verschlüsseln ruhender Daten ist eine gängige Sicherheitsanforderung. Die dienstseitige Azure Storage-Verschlüsselung ist standardmäßig für alle verwalteten Datenträger, Momentaufnahmen und Images aktiviert. Die dienstseitige Verschlüsselung verwendet standardmäßig vom Dienst verwaltete Schlüssel, und diese Schlüssel sind für die Anwendung transparent.

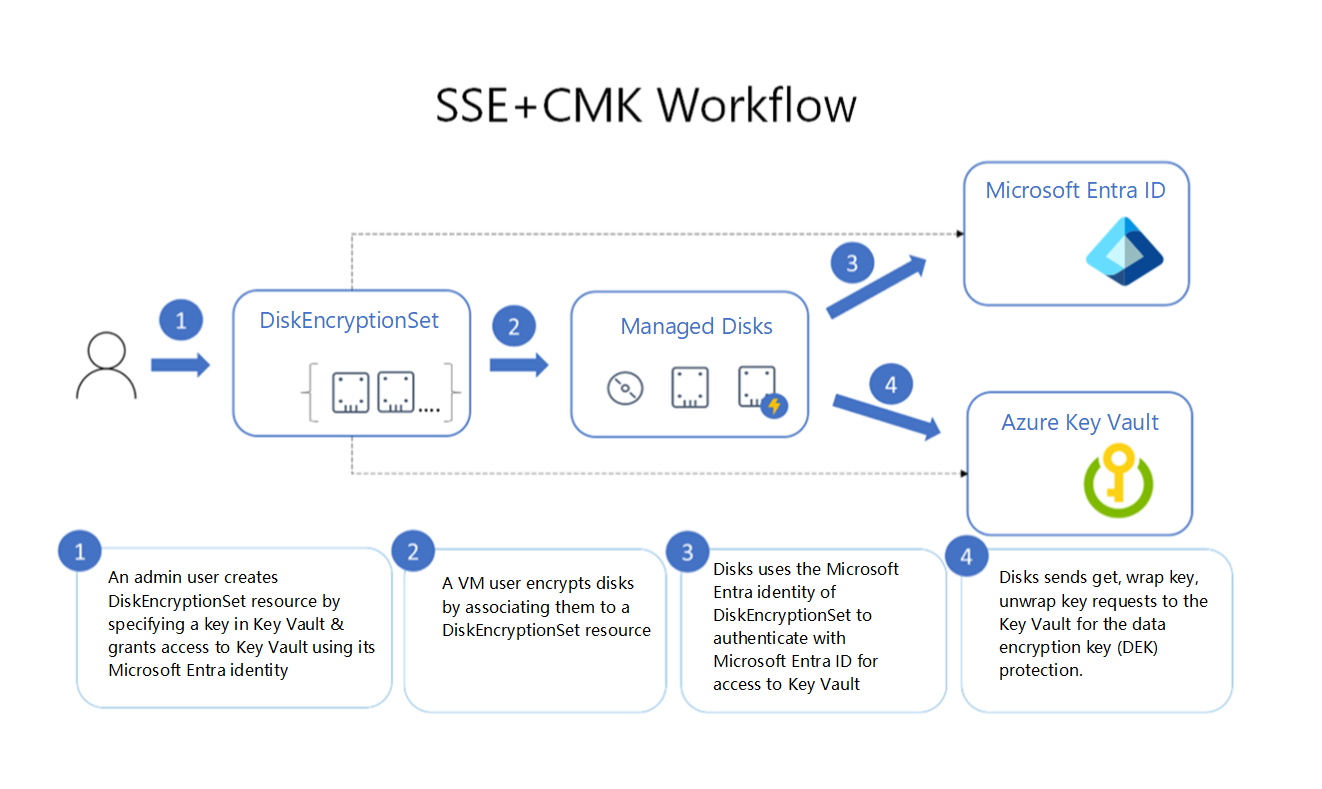

Es wird empfohlen, die dienst-/serverseitige Verschlüsselung (SSE) mit kundenseitig verwalteten Schlüsseln (CMKs) zu überprüfen und zu verstehen. Die Kombination aus serverseitiger Verschlüsselung und einem kundenseitig verwalteten Schlüssel ermöglicht es Ihnen, ruhende Daten im Betriebssystem (Betriebssystem) und Datenträger für verfügbare SAP-Betriebssystemkombinationen zu verschlüsseln. Azure Disk Encryption unterstützt nicht alle SAP-Betriebssysteme. Der vom Kunden verwaltete Schlüssel sollte in Key Vault gespeichert werden, um die Integrität des Betriebssystems sicherzustellen. Außerdem wird empfohlen, Ihre SAP-Datenbanken zu verschlüsseln. Azure Key Vault unterstützt die Datenbankverschlüsselung für SQL Server aus dem Datenbankverwaltungssystem (DBMS) und anderen Speicheranforderungen. Die folgende Abbildung zeigt den Verschlüsselungsprozess.

Wenn Sie die clientseitige Verschlüsselung verwenden, verschlüsseln Sie die Daten und laden die Daten als verschlüsseltes Blob hoch. Der Kunde ist für die Schlüsselverwaltung verantwortlich. Weitere Informationen finden Sie unter

- Serverseitige Verschlüsselung für verwaltete Datenträger

- Dienstseitige Azure Storage-Verschlüsselung

- Dienstseitige Verschlüsselung mit kundenseitig verwaltetem Schlüssel in Azure Key Vault

- Clientseitige Verschlüsselung

Verschlüsseln von Daten während der Übertragung

Die Verschlüsselung während der Übertragung gilt für den Zustand der Daten, die von einem Speicherort an einen anderen verschoben werden. Daten während der Übertragung können je nach Art der Verbindung auf unterschiedliche Weise verschlüsselt werden. Weitere Informationen finden Sie unter Verschlüsselung von Daten während der Übertragung.

Sammeln und Analysieren von SAP-Anwendungsprotokollen

Die Überwachung von Anwendungsprotokollen ist für die Erkennung von Sicherheitsbedrohungen auf Anwendungsebene unerlässlich. Es wird empfohlen, die Microsoft Sentinel-Lösung für SAP zu verwenden. Es handelt sich um eine cloudnative Sicherheitsinformations- und Ereignisverwaltungslösung (SIEM), die für Ihre SAP-Workload entwickelt wurde, die auf einem virtuellen Computer ausgeführt wird. Weitere Informationen finden Sie unter Microsoft Sentinel Solution for SAP.

Allgemeine Sicherheitsinformationen finden Sie unter: