Erstellen von Web Application Firewall-Richtlinien für Application Gateway

Das Zuordnen einer WAF-Richtlinie zu Listenern ermöglicht den Schutz mehrerer Websites hinter einer einzelnen WAF durch unterschiedliche Richtlinien. Wenn sich beispielsweise hinter Ihrer WAF fünf Websites befinden, können Sie fünf einzelne WAF-Richtlinien (eine für jeden Listener) verwenden, um Ausschlüsse, benutzerdefinierte Regeln und verwaltete Regelsätze für jeweils eine Website anzupassen, ohne dass die anderen vier Websites davon beeinträchtigt werden. Wenn Sie eine einzelne Richtlinie auf alle Standorte anwenden möchten, weisen Sie diese Richtlinie einfach Application Gateway anstelle der einzelnen Listener zu, um sie global anzuwenden. Richtlinien können auch auf eine pfadbasierte Routingregel angewandt werden.

Sie können beliebig viele Richtlinien erstellen. Nachdem Sie eine Richtlinie erstellt haben, muss sie einer Application Gateway-Instanz zugeordnet werden, damit sie wirksam wird. Sie kann jedoch auch einer beliebigen Kombination aus Application Gateway-Instanzen und Listenern zugeordnet werden.

Wenn Ihr Application Gateway über eine zugehörige Richtlinie verfügt und Sie dann eine andere Richtlinie für einen Listener in diesem Application Gateway zuordnen, gilt die Richtlinie des Listeners, aber nur für die Listener, denen sie zugewiesen ist. Die Application Gateway-Richtlinie gilt weiterhin für alle anderen Listener, denen keine spezielle Richtlinie zugewiesen ist.

Hinweis

Sobald eine Firewallrichtlinie einer WAF zugeordnet wurde, muss dieser WAF immer eine Richtlinie zugeordnet sein. Sie können diese Richtlinie überschreiben, aber das vollständige Aufheben der Zuordnung einer Richtlinie zu einer WAF wird nicht unterstützt.

Alle neuen Web Application Firewall WAF-Einstellungen (benutzerdefinierte Regeln, verwaltete Regelsatzkonfigurationen, Ausschlüsse usw.) sind live in einer WAF-Richtlinie enthalten. Wenn Sie über eine vorhandene WAF verfügen, sind diese Einstellungen möglicherweise weiterhin in Ihrer WAF-Konfiguration enthalten. Schritte für den Umstieg auf die neue WAF-Richtlinie finden Sie unter Upgrade Ihrer WAF-Konfiguration auf eine WAF-Richtlinie weiter unten in diesem Artikel.

WAF-Richtlinien müssen aktiviert sein, um Anforderungsdatenverkehr zu prüfen, Ereignisse zu protokollieren und Maßnahmen für Anforderungen zu ergreifen. WAF-Richtlinien im Erkennungsmodus protokollieren Ereignisse, wenn WAF-Regeln ausgelöst werden, es werden aber keine anderen Aktionen ausgeführt. Richtlinien im Verhinderungsmodus ergreifen Maßnahmen für Anforderungen und protokollieren das Ereignis in den Protokollen.

Erstellen einer Richtlinie

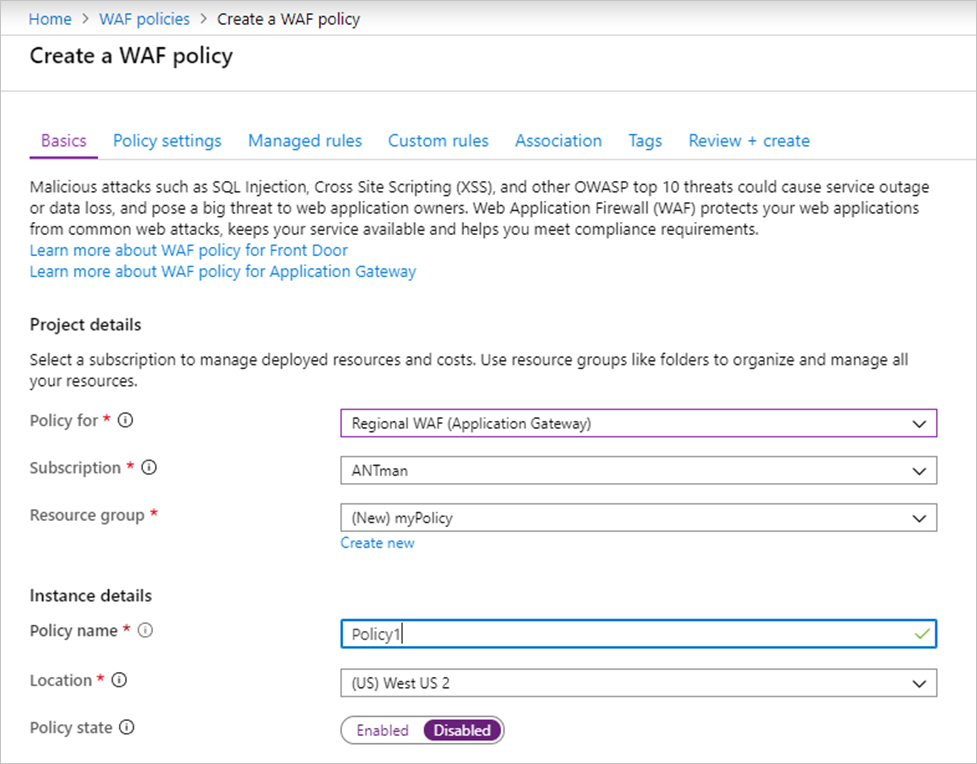

Erstellen Sie zuerst im Azure-Portal mithilfe des verwalteten Standardregelsatzes eine einfache WAF-Richtlinie.

Wählen Sie links oben im Portal die Option Ressource erstellen aus. Suchen Sie nach WAF, wählen Sie Web Application Firewall aus, und wählen Sie dann Erstellen aus.

Rufen Sie die Seite WAF-Richtlinie erstellen auf und wählen Sie die Registerkarte Grundlagen aus, geben Sie folgende Informationen ein und übernehmen Sie die Standardwerte für die übrigen Einstellungen:

Einstellung Wert Richtlinie für Regionale WAF (Application Gateway) Subscription Wählen Sie Ihren Abonnementnamen aus. Resource group Ressourcengruppe auswählen Richtlinienname Geben Sie einen eindeutigen Namen für Ihre WAF-Richtlinie ein. Wählen Sie auf der Registerkarte ZuordnungZuordnung hinzufügen aus, dann wählen Sie eine der folgenden Einstellungen aus:

Einstellung Wert Application Gateway Wählen Sie für das Anwendungs-Gateway Regeln und dann Hinzufügen aus. HTTP-Listener Wählen Sie das Anwendungs-Gateway aus, wählen Sie die Listener aus und wählen Sie dann Hinzufügen aus. Routenpfad Wählen Sie das Anwendungs-Gateway aus, wählen Sie den Listener aus, wählen Sie die Routingregel aus und wählen Sie dann Hinzufügen aus. Hinweis

Wenn Sie Ihrer Application Gateway-Instanz (oder Ihrem Listener) eine Richtlinie zuweisen, jedoch gilt dafür bereits eine Richtlinie, wird die ursprüngliche Richtlinie überschrieben und durch die neue Richtlinie ersetzt.

Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

Konfigurieren von WAF-Regeln (optional)

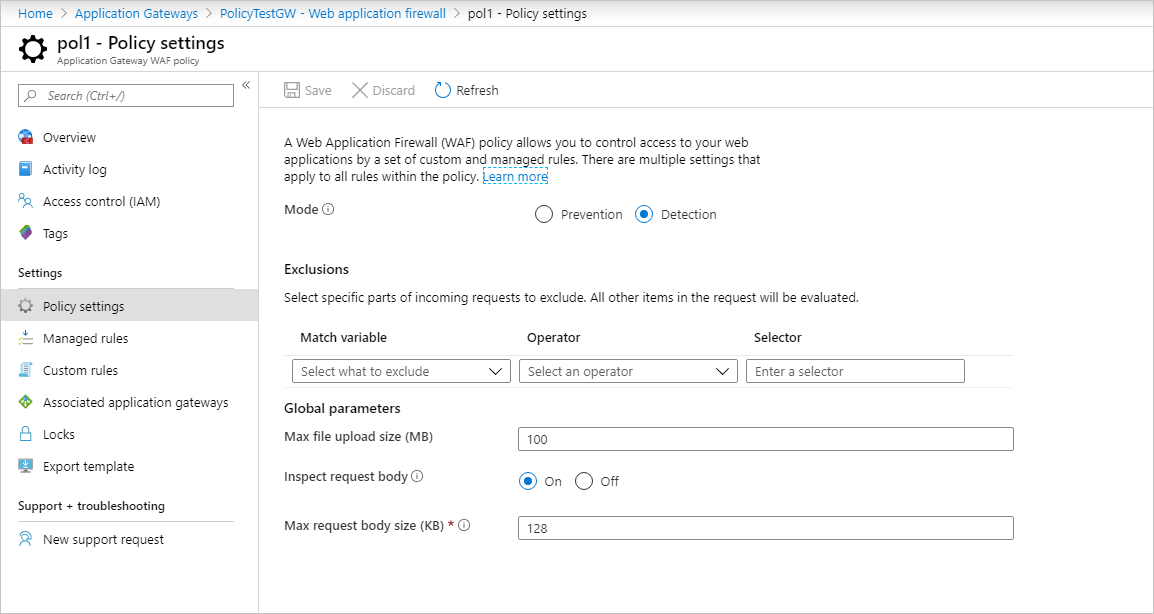

Wenn Sie eine WAF-Richtlinie erstellen, erfolgt dies standardmäßig im Modus Erkennung. Im Erkennungsmodus blockiert WAF keine Anforderungen. Stattdessen werden die übereinstimmenden WAF-Regeln in den WAF-Protokollen aufgezeichnet. Um WAF in Aktion zu sehen, können Sie die Einstellung für den Modus in Prävention ändern. Im Präventionsmodus werden übereinstimmende Regeln, die in den von Ihnen ausgewählten von Microsoft verwalteten Regelsätzen definiert sind, blockiert und/oder in den WAF-Protokollen protokolliert.

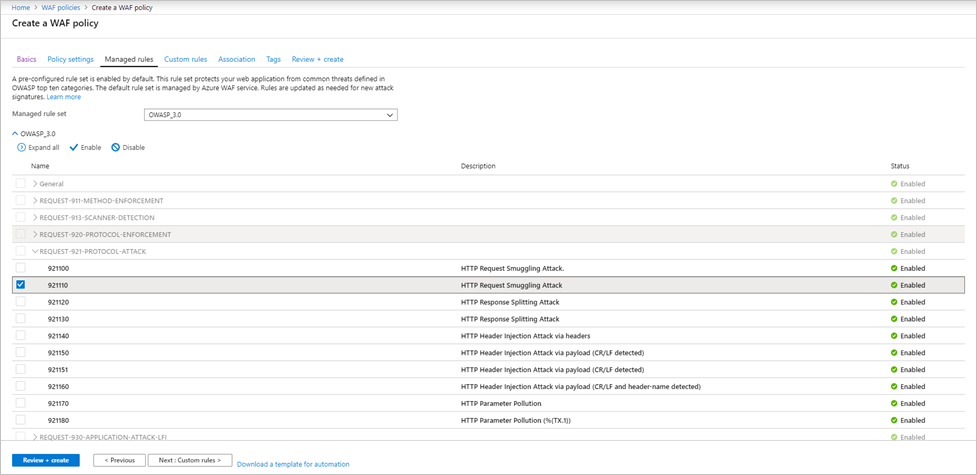

Verwaltete Regeln

Von Azure verwaltete OWASP-Regeln sind standardmäßig aktiviert. Um eine einzelne Regel innerhalb einer Regelgruppe zu deaktivieren, erweitern Sie die Regeln innerhalb dieser Regelgruppe. Aktivieren Sie das Kontrollkästchen vor der Regelnummer, und wählen Sie die Option Deaktivieren aus.

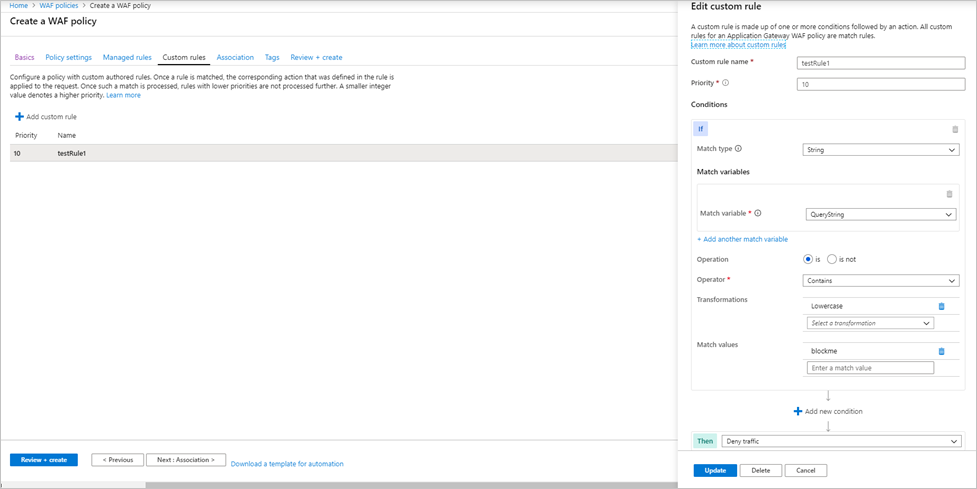

Benutzerdefinierte Regeln

Sie können eine benutzerdefinierte Regel erstellen, indem Sie auf der Registerkarte Benutzerdefinierte Regeln die Option Benutzerdefinierte Regel hinzufügen auswählen. Die Seite für die Konfiguration einer benutzerdefinierten Regel wird geöffnet. Der folgende Screenshot zeigt ein Beispiel für eine benutzerdefinierte Regel, deren Konfiguration eine Anforderung blockiert, wenn die Abfragezeichenfolge den Text blockme enthält.

Upgrade Ihrer WAF-Konfiguration auf eine WAF-Richtlinie

Wenn Sie über eine vorhandene WAF verfügen, fallen Ihnen möglicherweise einige Änderungen im Portal auf. Zunächst müssen Sie ermitteln, welche Art von Richtlinie Sie in der WAF aktiviert haben. Es gibt drei mögliche Zustände:

- Keine WAF-Richtlinie

- Richtlinie nur mit benutzerdefinierten Regeln

- WAF-Richtlinie

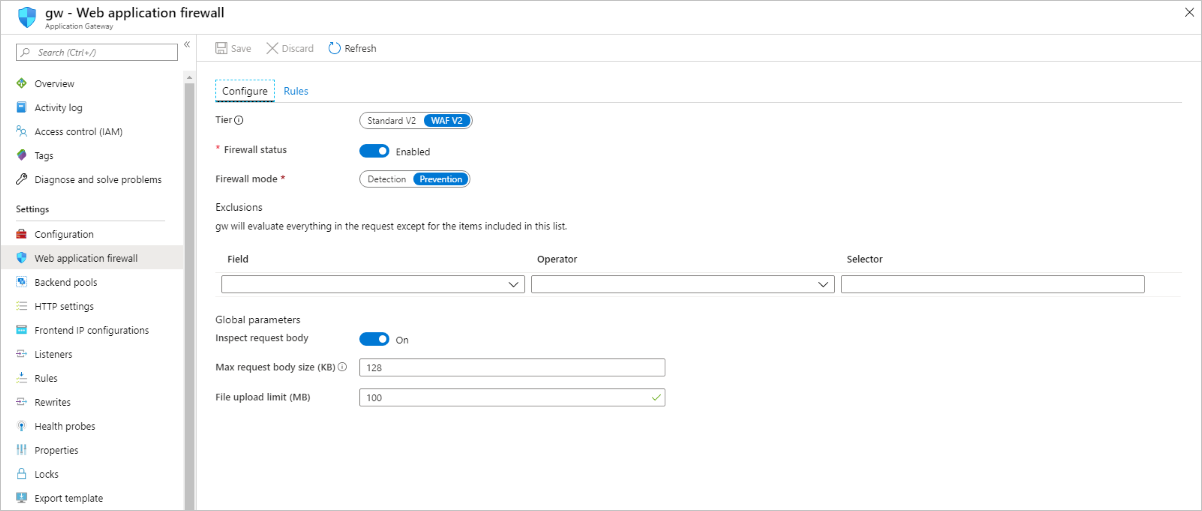

Sie können den Zustand der WAF im Portal erkennen. Wenn die WAF-Einstellungen sichtbar sind und in der Application Gateway-Ansicht geändert werden können, befindet sich die WAF im Zustand 1.

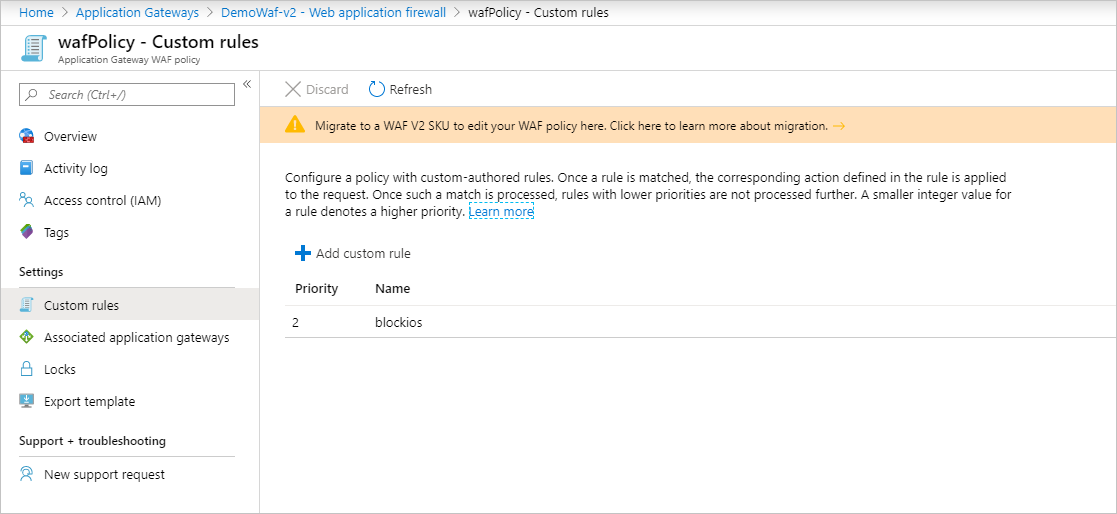

Wenn Sie Web Application Firewall auswählen und eine zugeordnete Richtlinie angezeigt wird, befindet sich die WAF in einem der Zustände 2 oder 3. Wenn nach dem Navigieren zur Richtlinie nur benutzerdefinierte Regeln und zugeordnete Application Gateway-Instanzen angezeigt werden, handelt es sich um eine Richtlinie mit ausschließlich benutzerdefinierten Regeln.

Wenn außerdem Richtlinieneinstellungen und verwaltete Regeln angezeigt werden, handelt es sich um eine vollwertige Web Application Firewall-Richtlinie.

Upgrade auf WAF-Richtlinie

Wenn Sie über eine WAF-Richtlinie nur mit benutzerdefinierten Regeln verfügen, sollten Sie erwägen, zur neuen WAF-Richtlinie zu wechseln. Eine Richtlinie unterstützt WAF-Richtlinieneinstellungen, verwaltete Regelsätze, Ausschlüsse und deaktivierte Regelgruppen. Im Wesentlichen werden alle WAF-Konfigurationen, die zuvor in Application Gateway vorgenommen wurden, jetzt über die WAF-Richtlinie durchgeführt.

Bearbeitungen der WAF-Richtlinie nur mit benutzerdefinierten Regeln sind deaktiviert. Um WAF-Einstellungen wie das Deaktivieren von Regeln, das Hinzufügen von Ausschlüssen usw. zu bearbeiten, müssen Sie ein Upgrade auf eine neue Firewallrichtlinienressource der obersten Ebene durchführen.

Erstellen Sie dazu eine Web Application Firewall-Richtlinie, und ordnen Sie sie Ihren gewünschten Application Gateway- und Listener-Instanzen zu. Diese neue Richtlinie muss identisch mit der aktuellen WAF-Konfiguration sein, was bedeutet, dass Sie jede benutzerdefinierte Regel, jeden Ausschluss, jede deaktivierte Regel usw. in die neu zu erstellende Richtlinie kopieren müssen. Wenn Sie Ihrer Application Gateway-Instanz eine Richtlinie zugeordnet haben, können Sie weiterhin Änderungen an den WAF-Regeln und -Einstellungen vornehmen. Sie können zu diesem Zweck auch Azure PowerShell verwenden. Weitere Informationen finden Sie unter Verknüpfen einer WAF-Richtlinie mit einer vorhandenen Application Gateway-Instanz.

Optional können Sie ein Migrationsskript für das Upgrade auf eine WAF-Richtlinie verwenden. Weitere Informationen finden Sie unter Upgrade von Web Application Firewall-Richtlinien mit Azure PowerShell.

Erzwingungsmodus

Wenn Sie nicht alles in eine Richtlinie kopieren möchten, die mit Ihrer aktuellen Konfiguration identisch ist, können Sie für die WAF den Modus „Erzwingen“ festlegen. Führen Sie den folgenden Azure PowerShell-Code aus, um Ihre WAF in den Erzwingungsmodus zu versetzen. Anschließend können Sie Ihrer WAF eine beliebige WAF-Richtlinie zuordnen. Dies ist auch möglich, wenn diese nicht über die gleichen Einstellungen wie Ihre Konfiguration verfügt.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Fahren Sie anschließend mit den Schritten fort, mit denen Sie Ihrem Anwendungsgateway eine WAF-Richtlinie zuordnen. Weitere Informationen finden Sie unter Zuordnen einer WAF-Richtlinie zu einer vorhandenen Application Gateway-Instanz.

Nächste Schritte

Erfahren Sie mehr über CRS-Regelgruppen und -Regeln von Web Application Firewall.