DRS- und CRS-Regelgruppen und -Regeln von Web Application Firewall

Artikel 10/23/2024

19 Mitwirkende

Feedback

In diesem Artikel

Die von Azure verwalteten Regelsätze in der Web Application Firewall (WAF) für Application Gateway schützen Webanwendungen aktiv vor allgemeinen Sicherheitsrisiken und Exploits. Diese von Azure verwalteten Regelsätze erhalten nach Bedarf Updates, um vor neuen Angriffssignaturen zu schützen. Der Standardregelsatz enthält auch die Microsoft Threat Intelligence Collection-Regeln. Das Microsoft Intelligence-Team arbeitet bei der Ausarbeitung dieser Regeln zusammen, um eine größere Abdeckung, Patches für bestimmte Sicherheitsrisiken und eine Reduzierung von falsch positiven Ergebnissen zu gewährleisten.

Sie haben auch die Möglichkeit, Regeln zu verwenden, die basierend auf den OWASP-Kernregelsätzen 3.2, 3.1, 3.0, oder 2.2.9 definiert sind.

Sie können Regeln einzeln deaktivieren oder bestimmte Aktionen für jede Regel festlegen. In diesem Artikel sind die aktuellen Regeln und Regelsätze aufgeführt, die verfügbar sind. Wenn ein veröffentlichter Regelsatz eine Aktualisierung erfordert, dokumentieren wir dies hier.

Hinweis

Wenn eine Regelsatzversion in einer WAF-Richtlinie geändert wird, werden alle vorhandenen Anpassungen, die Sie an Ihrem Regelsatz vorgenommen haben, auf die Standardwerte für den neuen Regelsatz zurückgesetzt. Siehe: Aktualisieren oder Ändern der Regelsatzversion .

Standardregelsätze

Der von Azure verwaltete Standardregelsatz (DRS) enthält Regeln für die folgenden Bedrohungskategorien:

Cross-Site-Scripting

Java-Angriffe

Local File Inclusion

PHP Code-Injection

Remotebefehlsausführung

Remote File Inclusion

Session Fixation

Schutz vor Einschleusung von SQL-Befehlen

Protokollangreifer. Die Versionsnummer des Standardregelsatzes wird erhöht, wenn dem Regelsatz neue Angriffssignaturen hinzugefügt werden.

Regeln der Microsoft Threat Intelligence-Sammlung

Die Regeln der Microsoft Threat Intelligence-Sammlung werden in Zusammenarbeit mit dem Microsoft Threat Intelligence-Team verfasst, um eine bessere Abdeckung, Patches für bestimmte Sicherheitsrisiken und eine stärkere Reduzierung falsch positiver Ergebnisse zu bieten.

Hinweis

Verwenden Sie den nachstehenden Leitfaden, um die WAF zu optimieren, während Sie mit Version 2.1 der WAF für Application Gateway beginnen. Details zu den Regeln werden als Nächstes beschrieben.

Regel-ID

Regelgruppe

BESCHREIBUNG

Details

942110

SQLI

Angriff mit Einschleusung von SQL-Befehlen: Allgemeine Tests auf Einschleusung von SQL-Befehlen erkannt

Deaktiviert, ersetzt durch MSTIC-Regel 99031001

942150

SQLI

Angriff mit Einschleusung von SQL-Befehlen

Deaktiviert, ersetzt durch MSTIC-Regel 99031003

942260

SQLI

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 2/3

Deaktiviert, ersetzt durch MSTIC-Regel 99031004

942430

SQLI

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (12)

Deaktiviert, zu viele False Positives

942440

SQLI

SQL-Kommentarsequenz erkannt

Deaktiviert, ersetzt durch MSTIC-Regel 99031002

99005006

MS-ThreatIntel-WebShells

Spring4Shell-Interaktionsversuch

Lassen Sie die Regel aktiviert, um ein SpringShell-Sicherheitsrisiko zu verhindern.

99001014

MS-ThreatIntel-CVEs

Versucht der Einschleusung von Spring Cloud-Routingausdrücken CVE-2022-22963

Lassen Sie die Regel aktiviert, um ein SpringShell-Sicherheitsrisiko zu verhindern.

99001015

MS-ThreatIntel-WebShells

Versuch der Ausnutzung der nicht sicherer Klassenobjekte von Spring Framework CVE-2022-22965

Lassen Sie die Regel aktiviert, um ein SpringShell-Sicherheitsrisiko zu verhindern.

99001016

MS-ThreatIntel-WebShells

Versuch der Einschleusung eins Spring Cloud Gateway-Aktuators CVE-2022-22947

Lassen Sie die Regel aktiviert, um ein SpringShell-Sicherheitsrisiko zu verhindern.

99001017

MS-ThreatIntel-CVEs

Versuchter Apache Struts-Dateiupload CVE-2023-50164

Legen Sie die Aktion auf „Blockieren“ fest, um die Sicherheitsanfälligkeit von Apache Struts zu verhindern. Anomaliebewertung für diese Regel nicht unterstützt.

Kernregelsätze

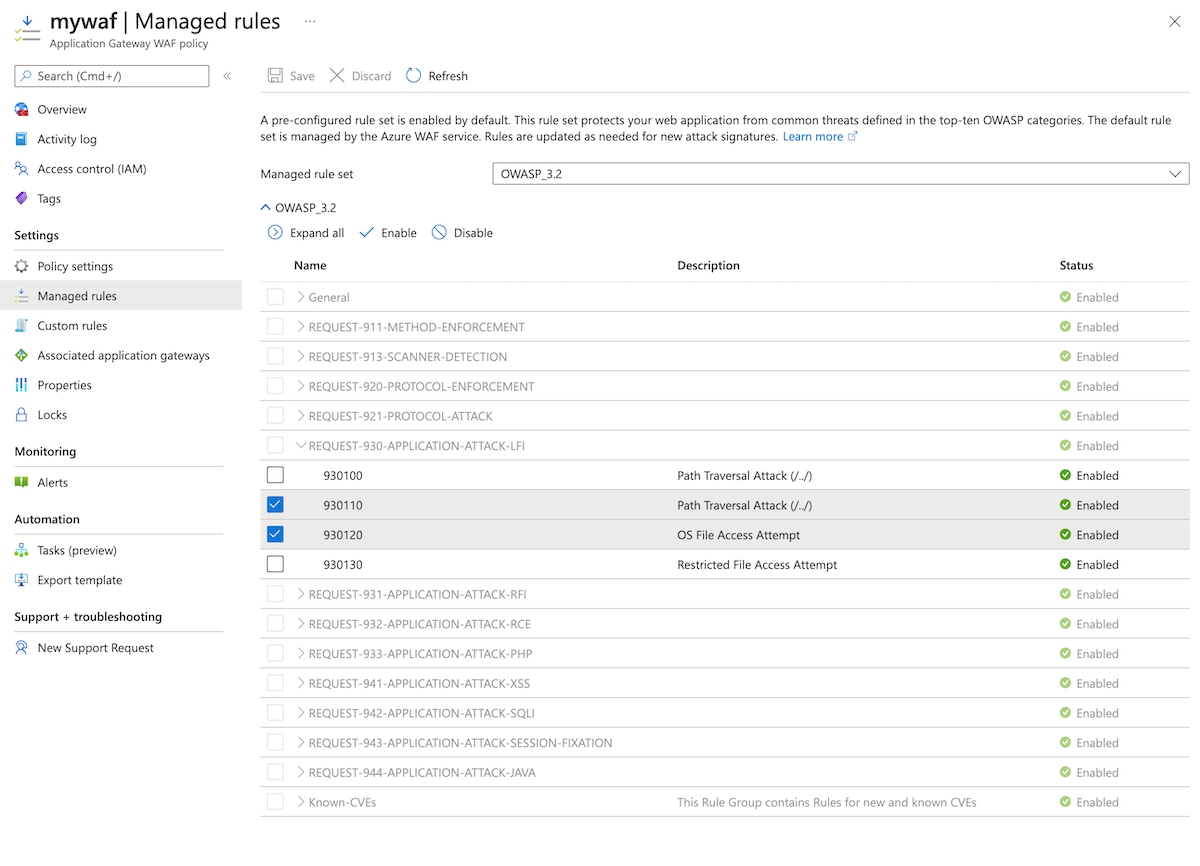

Die WAF für Application Gateway ist standardmäßig mit CRS 3.2 vorkonfiguriert, sie können jedoch auch jede andere unterstützte CRS-Version verwenden.

CRS 3.2 bietet eine neue Engine und neue Regelsätze, die Java-Einschleusungen abwehren, anfängliche Überprüfungen beim Hochladen von Dateien enthalten und weniger falsch positive Ergebnisse im Vergleich zu früheren Versionen von CRS liefern. Sie können auch Regeln Ihren Anforderungen entsprechend anpassen . Erfahren Sie mehr über das neue Azure WAF-Modul .

Die WAF schützt vor folgenden Websicherheitslücken:

Angriffe mit Einschleusung von SQL-Befehlen

Angriffe durch websiteübergreifendes Skripting

Andere allgemeine Angriffe wie z.B. Befehlseinschleusung, HTTP Request Smuggling, HTTP Response Splitting und Remote File Inclusion

Verletzungen des HTTP-Protokolls

HTTP-Protokollanomalien, z.B. fehlende user-agent- und accept-Header des Hosts

Bots, Crawler und Scanner

Häufige Fehler bei der Anwendungskonfiguration (z.B. Apache und IIS)

Optimierung verwalteter Regelsätze

DRS und CRS werden standardmäßig im Erkennungsmodus in den WAF-Richtlinien aktiviert. Sie können einzelne Regeln im verwalteten Regelsatz deaktivieren bzw. aktivieren, um die Anforderungen Ihrer Anwendungen zu erfüllen. Sie können pro Regel auch bestimmte Aktionen festlegen. Das DRS/CRS unterstützt Aktionen zum Blockieren, Protokollieren und Bewerten von Anomalien. Der Regelsatz des Bot-Managers unterstützt die Aktionen Zulassen, Blockieren und Protokollieren.

Manchmal ist es erforderlich, bestimmte Anforderungsattribute in einer WAF-Auswertung wegzulassen. Ein gängiges Beispiel sind von Active Directory eingefügte Token, die für die Authentifizierung verwendet werden. Sie können Ausschlüsse so konfigurieren, dass sie bei Auswertung bestimmter WAF-Regeln oder global auf die Auswertung aller WAF-Regeln angewendet werden. Ausschlussregeln gelten für Ihre gesamte Webanwendung. Weitere Informationen finden Sie unter Web Application Firewall (WAF) mit Ausschlusslisten in Azure Application Gateway .

DRS, Version 2.1/CRS, Version 3.2 und höher, nutzt standardmäßig die Anomaliebewertung, wenn eine Anforderung einer Regel entspricht. In CRS 3.1 und darunter werden übereinstimmende Anforderungen standardmäßig blockiert. Darüber hinaus können in der gleichen WAF-Richtlinie auch benutzerdefinierte Regeln konfiguriert werden, wenn Sie eine der vorkonfigurierten Regeln im Kernregelsatz umgehen möchten.

Benutzerdefinierte Regeln werden immer vor den Regeln im Kernregelsatz ausgewertet. Wenn eine Anforderung einer benutzerdefinierten Regel entspricht, wird die entsprechende Regelaktion angewendet. Die Anforderung wird entweder gesperrt oder an das Back-End weitergeleitet. Es werden keine weiteren benutzerdefinierten Regeln oder Regeln im Kernregelsatz verarbeitet.

Anomaliebewertung

Wenn Sie CRS oder DRS 2.1 und höher verwenden, ist Ihre WAF standardmäßig für die Verwendung der Anomaliebewertung konfiguriert. Datenverkehr, der einer Regel entspricht, wird nicht sofort blockiert, auch nicht, wenn sich Ihr WAF im Schutzmodus befindet. Stattdessen definieren die OWASP-Regelsätze einen Schweregrad für jede Regel: Kritisch, Fehler, Warnung oder Hinweis. Der Schweregrad wirkt sich auf einen numerischen Wert für die Anforderung aus, der als Anomaliebewertung bezeichnet wird.

Regelschweregrad

Wert, der in die Anomaliebewertung einfließt

Kritisch

5

Fehler

4

Warnung

3

Hinweis

2

Wenn die Anomaliebewertung 5 oder höher ist und für die WAF der Präventionsmodus festgelegt ist, wird die Anforderung blockiert. Wenn die Anomaliebewertung 5 oder höher ist und für die WAF der Erkennungsmodus festgelegt ist, wird die Anforderung protokolliert, aber nicht blockiert.

Beispielsweise reicht eine einzelne Regelübereinstimmung vom Typ Kritisch für die WAF aus, um im Präventionsmodus eine Anforderung zu blockieren, da die Gesamtanomaliebewertung 5 ist. Eine Übereinstimmung mit einer Warnung sregel erhöht die Anomaliebewertung jedoch nur um 3, was alleine nicht ausreicht, um den Datenverkehr zu blockieren. Wenn eine Anomalieregel ausgelöst wird, wird in den Protokollen eine Aktion vom Typ „Übereinstimmung“ angezeigt. Wenn die Anomaliebewertung 5 oder höher ist, wird eine separate Regel mit einer Aktion vom Typ „Blockiert“ oder „Erkannt“ ausgelöst, je nachdem, ob für die WAF-Richtlinie der Präventions- oder der Erkennungsmodus festgelegt ist. Weitere Informationen finden Sie unter Anomaliebewertungsmodus .

Aktualisieren oder Ändern der Regelsatzversion

Wenn Sie ein Upgrade durchführen oder eine neue Regelsatzversion zuweisen und vorhandene Regelüberschreibungen und Ausschlüsse beibehalten möchten, empfiehlt es sich, PowerShell, CLI, REST-API oder Vorlagen zu verwenden, um Versionsänderungen am Regelsatz vorzunehmen. Eine neue Version eines Regelsatzes kann neuere Regeln, zusätzliche Regelgruppen und möglicherweise Aktualisierungen vorhandener Signaturen aufweisen, um eine bessere Sicherheit zu erzwingen und falsch positive Ergebnisse zu reduzieren. Es wird empfohlen, Änderungen in einer Testumgebung zu überprüfen, bei Bedarf zu optimieren und dann in einer Produktionsumgebung bereitzustellen.

Hinweis

Wenn Sie das Azure-Portal verwenden, um einer WAF-Richtlinie einen neuen verwalteten Regelsatz zuzuweisen, werden alle vorherigen Anpassungen aus dem vorhandenen verwalteten Regelsatz wie Regelstatus, Regelaktionen und Ausschlüsse auf Regelebene auf die Standardwerte des neuen verwalteten Regelsatzes zurückgesetzt. Alle benutzerdefinierten Regeln, Richtlinieneinstellungen und globalen Ausschlüsse bleiben jedoch während der neuen Regelsatzzuweisung unberührt. Vor der Bereitstellung in einer Produktionsumgebung müssen Sie Regelüberschreibungen neu definieren und Änderungen überprüfen.

DRS 2.1

DRS 2.1-Regeln bieten besseren Schutz als frühere Versionen von DRS. DRS 2.1 enthält weitere Regeln, die vom Microsoft Threat Intelligence-Team entwickelt wurden, sowie Updates für Signaturen, um falsch positive Ergebnisse zu reduzieren. Außerdem werden Transformationen über die URL-Decodierung hinaus unterstützt.

DRS 2.1 umfasst 17 Regelgruppen, wie in der folgenden Tabelle gezeigt. Jede Gruppe enthält mehrere Regeln, und Sie können das Verhalten für einzelne Regeln, Regelgruppen oder den gesamten Regelsatz anpassen. DRS 2.1 basiert auf Open Web Application Security Project (OWASP) Core Rule Set (CRS) 3.3.2 und enthält zusätzliche proprietäre Schutzregeln, die vom Microsoft Threat Intelligence-Team entwickelt wurden.

OWASP CRS 3.2

CRS 3.2 umfasst 14 Regelgruppen, die in der folgenden Tabelle gezeigt werden. Jede dieser Gruppen enthält mehrere Regeln, die deaktivierbar sind. Das Ruleset basiert auf der Version OWASP CRS 3.2.0.

Hinweis

CRS 3.2 ist nur für die WAF_v2-SKU verfügbar. Da CRS 3.2 auf dem neuen Azure WAF-Modul ausgeführt wird, können Sie nicht auf CRS 3.1 oder früher downgraden. Wenn Sie ein Downgrade ausführen müssen, wenden Sie sich an den Azure-Support .

OWASP CRS 3.1

CRS 3.1 umfasst 14 Regelgruppen, die in der folgenden Tabelle gezeigt werden. Jede dieser Gruppen enthält mehrere Regeln, die deaktivierbar sind. Das Ruleset basiert auf der Version OWASP CRS 3.1.1.

Hinweis

CRS 3.1 ist nur für die WAF_v2-SKU verfügbar.

OWASP CRS 3.0

CRS 3.0 umfasst 13 Regelgruppen, wie in der folgenden Tabelle gezeigt. Jede dieser Gruppen enthält mehrere Regeln, die deaktivierbar sind. Das Ruleset basiert auf der Version OWASP CRS 3.0.0.

Hinweis

CRS 3.0 und niedrigere Rulesetversionen werden für neue WAF-Richtlinien nicht mehr unterstützt. Es wird empfohlen, ein Upgrade auf die neuesten Versionen CRS 3.2/DRS 2.1 und höher durchzuführen.

OWASP CRS 2.2.9

CRS 2.2.9 umfasst 10 Regelgruppen, wie in der folgenden Tabelle gezeigt. Jede dieser Gruppen enthält mehrere Regeln, die deaktivierbar sind.

Hinweis

CRS 2.2.9 wird für neue WAF-Richtlinien nicht mehr unterstützt. Es wird empfohlen, ein Upgrade auf die neuesten Versionen CRS 3.2/DRS 2.1 und höher durchzuführen.

Bot Manager 1.0

Der Bot Manager 1.0-Regelsatz bietet Schutz vor schädlichen Bots und erkennt gute Bots. Die Regeln bieten präzise Kontrolle über Bots, die von WAF erkannt werden, indem Bot-Datenverkehr als Datenverkehr von guten, ungültigen oder unbekannten Bots kategorisiert wird.

Regelgruppe

BESCHREIBUNG

BadBots

Schutz vor bösartigen Bots

GoodBots

Identifizieren von gültigen Bots

UnknownBots

Identifizieren von unbekannten Bots

Bot Manager 1.1

Der Bot Manager 1.1-Regelsatz stellt eine Erweiterung des Bot Manager 1.0-Regelsatzes dar. er bietet höheren Schutz vor schädlichen Bots und verbessert die Erkennung guter Bots.

Regelgruppe

BESCHREIBUNG

BadBots

Schutz vor bösartigen Bots

GoodBots

Identifizieren von gültigen Bots

UnknownBots

Identifizieren von unbekannten Bots

Die folgenden Regelgruppen und Regeln sind bei Verwendung von Web Application Firewall auf Application Gateway verfügbar.

2.1-Regelsätze

Allgemein

RuleId

BESCHREIBUNG

200002

Fehler beim Analysieren des Anforderungstexts

200003

Fehler bei der strengen Überprüfung des mehrteiligen Anforderungstexts

METHOD-ENFORCEMENT

RuleId

BESCHREIBUNG

911100

Methode ist gemäß Richtlinie nicht zulässig

PROTOCOL-ENFORCEMENT

RuleId

BESCHREIBUNG

920100

Ungültige HTTP-Anforderungszeile

920120

Versuchte „multipart/form-data“-Umgehung

920121

Versuchte „multipart/form-data“-Umgehung

920160

Content-Length-HTTP-Header ist nicht numerisch.

920170

GET- oder HEAD-Anforderung mit Textinhalt

920171

GET- oder HEAD-Anforderung mit Transfer-Encoding.

920180

POST-Anforderung mit fehlendem Content-Length-Header

920181

Content-Length- und Transfer-Encoding-Header vorhanden 99001003

920190

Bereich: Ungültiger Wert für letztes Byte

920200

Bereich: Zu viele Felder (mehr als 6)

920201

Bereich: Zu viele Felder für PDF-Anforderung (35 oder mehr)

920210

Mehrere bzw. in Konflikt stehende Verbindungsheaderdaten gefunden

920220

Versuchter Missbrauch der URL-Codierung

920230

Mehrere URL-Codierungen erkannt

920240

Versuchter Missbrauch der URL-Codierung

920260

Versuchter Missbrauch: Unicode (volle/halbe Breite)

920270

Ungültiges Zeichen in der Anforderung (Zeichen NULL)

920271

Ungültiges Zeichen in der Anforderung (nicht druckbare Zeichen)

920280

Fehlender Hostheader in Anforderung

920290

Leerer Hostheader

920300

Fehlender Accept-Header für Anforderung

920310

Anforderung hat einen leeren Accept-Header

920311

Anforderung hat einen leeren Accept-Header

920320

Benutzer-Agent-Header fehlt

920330

Leerer Benutzer-Agent-Header

920340

Anforderung enthält Inhalt, aber keinen Content-Type-Header

920341

Anforderung mit Inhalt erfordert Content-Type-Header

920350

Hostheader ist eine numerische IP-Adresse

920420

Anforderungsinhaltstyp ist gemäß Richtlinie nicht zulässig

920430

HTTP-Protokollversion ist gemäß Richtlinie nicht zulässig

920440

URL-Dateierweiterung wird durch Richtlinie eingeschränkt

920450

HTTP-Header ist durch Richtlinie eingeschränkt

920470

Illegaler Content-Type-Header

920480

Zeichensatz für Anforderungsinhaltstyp ist gemäß Richtlinie nicht zulässig

920500

Versuch, auf eine Sicherungs- oder Arbeitsdatei zuzugreifen

PROTOCOL-ATTACK

RuleId

BESCHREIBUNG

921110

HTTP Request Smuggling-Angriff

921120

HTTP Response Splitting-Angriff

921130

HTTP Response Splitting-Angriff

921140

HTTP Header Injection-Angriff über Header

921150

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921151

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921160

HTTP Header Injection-Angriff über Nutzlast (CR/LF und Headername erkannt)

921190

HTTP Splitting (CR/LF im Anforderungsdateinamen erkannt)

921200

Angriff mit LDAP-Einschleusung

LFI – Local File Inclusion

RuleId

BESCHREIBUNG

930100

Path Traversal-Angriff (/../)

930110

Path Traversal-Angriff (/../)

930120

Zugriffsversuch auf Betriebssystemdatei

930130

Zugriffsversuch auf Datei mit eingeschränktem Zugriff

RFI – Remote File Inclusion

RuleId

BESCHREIBUNG

931100

Möglicher RFI-Angriff (Remote File Inclusion): Verwendung von IP-Adresse für URL-Parameter

931110

Möglicher RFI-Angriff (Remote File Inclusion): Verwendung eines häufigen und für RFI anfälligen Parameternamens mit URL-Nutzlast

931120

Möglicher RFI-Angriff (Remote File Inclusion): Verwendung von URL-Nutzlast mit nachgestelltem Fragezeichen (?)

931130

Möglicher RFI-Angriff (Remote File Inclusion): Domänenexterner Verweis/Link

RCE – Remote Command Execution (Remotebefehlsausführung)

RuleId

BESCHREIBUNG

932100

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932105

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932110

Remotebefehlsausführung: Einschleusung von Windows-Befehl

932115

Remotebefehlsausführung: Einschleusung von Windows-Befehl

932120

Remotebefehlsausführung: Windows PowerShell-Befehl gefunden

932130

Remotebefehlsausführung: Unix-Shell-Ausdruck oder Confluence-Sicherheitsanfälligkeit (CVE-2022-26134) gefunden.

932140

Remotebefehlsausführung: Windows-FOR/IF-Befehl gefunden

932150

Remotebefehlsausführung: Direkte Ausführung von UNIX-Befehlen

932160

Remotebefehlsausführung: Unix Shell-Code gefunden

932170

Remotebefehlsausführung: Shellshock (CVE-2014-6271)

932171

Remotebefehlsausführung: Shellshock (CVE-2014-6271)

932180

Eingeschränkter Dateiuploadversuch

PHP-Angriffe

RuleId

BESCHREIBUNG

933100

Angriff mit PHP-Einschleusung: Öffnendes/schließendes Tag gefunden

933110

Angriff mit PHP-Einschleusung: PHP-Skriptdateiupload gefunden

933120

PHP Injection-Angriff: Konfigurationsanweisung gefunden

933130

Angriff mit PHP-Einschleusung: Variable gefunden

933140

Angriff mit PHP-Einschleusung: E/A-Datenstrom gefunden

933150

Angriff mit PHP-Einschleusung: PHP-Funktionsname mit hohem Risikofaktor gefunden

933151

Angriff mit PHP-Einschleusung: PHP-Funktionsname mit mittlerem Risikofaktor gefunden

933160

Angriff mit PHP-Einschleusung: PHP-Funktionsaufruf mit hohem Risikofaktor gefunden

933170

Angriff mit PHP-Einschleusung: Einschleusung von serialisiertem Objekt

933180

Angriff mit PHP-Einschleusung: Aufruf einer Variablenfunktion gefunden

933200

Angriff mit PHP-Einschleusung: Wrapperschema erkannt

933210

Angriff mit PHP-Einschleusung: Aufruf einer Variablenfunktion gefunden

Node.js-Angriffe

RuleId

BESCHREIBUNG

934100

Angriff mit Einschleusung von Node.js-Befehlen

XSS – Cross-Site-Scripting

RuleId

BESCHREIBUNG

941100

XSS-Angriff per libinjection erkannt

941101

XSS-Angriff per libinjection erkanntReferrer -Header.

941110

XSS-Filter – Kategorie 1: Skripttagvektor

941120

XSS-Filter – Kategorie 2: Ereignishandlervektor

941130

XSS-Filter – Kategorie 3: Attributvektor

941140

XSS-Filter – Kategorie 4: JavaScript-URI-Vektor

941150

XSS-Filter – Kategorie 5: Unzulässige HTML-Attribute

941160

NoScript XSS InjectionChecker: HTML-Einschleusung

941170

NoScript XSS InjectionChecker: Attributeinschleusung

941180

Schlüsselwörter von Sperrliste für Knotenvalidierung

941190

XSS mit Stylesheets

941200

XSS mit VML-Frames

941210

XSS mit verschleiertem JavaScript

941220

XSS mit verschleiertem VBScript

941230

XSS mit Tag 'embed'

941240

XSS mit Attribut 'import' oder 'implementation'

941250

IE-XSS-Filter – Angriff erkannt

941260

XSS mit Tag 'meta'

941270

XSS mit Href 'link'

941280

XSS mit Tag 'base'

941290

XSS mit Tag 'applet'

941300

XSS mit Tag 'object'

941310

Falsch formatierte US-ASCII-Codierung für XSS-Filter – Angriff erkannt

941320

Möglicher XSS-Angriff erkannt – HTML-Taghandler

941330

IE-XSS-Filter – Angriff erkannt

941340

IE-XSS-Filter – Angriff erkannt

941350

UTF-7-Codierung – IE XSS – Angriff erkannt

941360

JavaScript-Obfuskation erkannt

941370

Globale JavaScript-Variable gefunden

941380

Einschleusung clientseitiger AngularJS-Vorlagen erkannt

SQLI – Einschleusung von SQL-Befehlen

RuleId

BESCHREIBUNG

942100

SQL Injection-Angriff per libinjection erkannt

942110

Angriff mit Einschleusung von SQL-Befehlen: Allgemeine Tests auf Einschleusung von SQL-Befehlen erkannt

942120

Angriff mit Einschleusung von SQL-Befehlen: SQL-Operator ermittelt

942130

Angriff mit Einschleusung von SQL-Befehlen: SQL-Tautologie erkannt.

942140

Angriff mit Einschleusung von SQL-Befehlen: Häufige Datenbanknamen erkannt

942150

Angriff mit Einschleusung von SQL-Befehlen

942160

Erkennt Blind SQLI-Tests per sleep() oder benchmark().

942170

Erkennt SQL Benchmark- und Sleep Injection-Angriffsversuche, einschließlich bedingter Abfragen.

942180

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung 1/3

942190

Erkennt die Ausführung von MSSQL-Code und Versuche, Informationen auszulesen

942200

Erkennt durch MySQL-Kommentare oder -Leerzeichen verschleierte Einschleusungen und die Terminierung per Backtick

942210

Erkennt verkette Angriffsversuche SQL-Einschleusung 1/2

942220

Suche nach Ganzzahlüberlauf-Angriffen. Diese werden aus Skipfish übernommen, mit Ausnahme von 3.0.00738585072007e-308 (Absturz wegen ungültiger „magischer Zahl“).

942230

Erkennt Angriffsversuche mit bedingter SQL-Einschleusung.

942240

Erkennt MySQL-Zeichensatzwechsel und MSSQL-DoS-Angriffsversuche

942250

Erkennt MATCH AGAINST-, MERGE- und EXECUTE IMMEDIATE-Einschleusungen

942260

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 2/3

942270

Suche nach grundlegender SQL-Einschleusung. Häufig verwendete Angriffszeichenfolge für MySQL, Oracle und andere

942280

Erkennt Postgres pg_sleep-Einschleusung, WAITFOR DELAY-Angriffe und Versuche des Herunterfahrens von Datenbanken

942290

Ermittelt Angriffsversuche mit grundlegender MongoDB SQL-Einschleusung.

942300

Erkennt MySQL-Kommentare, Bedingungen und Einschleusungen von „ch(ar)“

942310

Erkennt verkette Angriffsversuche SQL-Einschleusung 2/2.

942320

Erkennt Einschleusungen von gespeicherten Prozeduren/Funktionen für MySQL und PostgreSQL.

942330

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 1/2

942340

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 3/3

942350

Erkennt MySQL-UDF-Einschleusung und andere Versuche der Manipulation von Daten bzw. der Struktur.

942360

Erkennt Versuche des Verkettens einfacher eingeschleuster SQL-Befehle und von SQL/LFI

942361

Erkennt grundlegende SQL-Einschleusung basierend auf Schlüsselwort „Alter“ oder „Union“

942370

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 2/2

942380

Angriff mit Einschleusung von SQL-Befehlen

942390

Angriff mit Einschleusung von SQL-Befehlen

942400

Angriff mit Einschleusung von SQL-Befehlen

942410

Angriff mit Einschleusung von SQL-Befehlen

942430

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (12)

942440

SQL-Kommentarsequenz erkannt

942450

Hexadezimale SQL-Codierung identifiziert

942460

Warnung: Erkennung einer Metazeichenanomalie – Wiederholte Non-Word-Zeichen

942470

Angriff mit Einschleusung von SQL-Befehlen

942480

Angriff mit Einschleusung von SQL-Befehlen

942500

MySQL-Inlinekommentar erkannt

942510

Versuch der Umgehung der Einschleusung von SQL-Befehlen durch Ticks und Backticks erkannt

SESSION-FIXATION

RuleId

BESCHREIBUNG

943100

Möglicher Session Fixation-Angriff: Festlegung von Cookiewerten in HTML

943110

Möglicher Session Fixation-Angriff: SessionID-Parametername mit domänenexternem Referrer

943120

Möglicher Session Fixation-Angriff: SessionID-Parametername ohne Referrer

Java-Angriffe

RuleId

BESCHREIBUNG

944100

Remotebefehlsausführung: Apache Struts, Oracle WebLogic

944110

Erkennt potenzielle Payloadausführung

944120

Mögliche Nutzlastausführung und Remotebefehlsausführung

944130

Verdächtige Java-Klassen

944200

Ausnutzung der Java-Deserialisierung (Apache Commons)

944210

Mögliche Verwendung von Java-Serialisierung

944240

Remotebefehlsausführung: Java-Serialisierung und Log4j-Sicherheitsrisiko (CVE-2021-44228 , CVE-2021-45046 )

944250

Remotebefehlsausführung: Verdächtige Java-Methode erkannt

MS-ThreatIntel-WebShells

RuleId

BESCHREIBUNG

99005002

Webshell-Interaktionsversuch (POST)

99005003

Webshell-Uploadversuch (POST) – CHOPPER PHP

99005004

Webshell-Uploadversuch (POST) – CHOPPER ASPX

99005005

Webshell-Interaktionsversuch

99005006

Spring4Shell-Interaktionsversuch

MS-ThreatIntel-AppSec

RuleId

BESCHREIBUNG

99030001

Path Traversal-Umgehung in Headern (/.././../)

99030002

Path Traversal-Umgehung in Anforderungstext (/.././../)

MS-ThreatIntel-SQLI

RuleId

BESCHREIBUNG

99031001

Angriff mit Einschleusung von SQL-Befehlen: Allgemeine Tests auf Einschleusung von SQL-Befehlen erkannt

99031002

SQL-Kommentarsequenz erkannt

99031003

Angriff mit Einschleusung von SQL-Befehlen

99031004

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 2/3

MS-ThreatIntel-CVEs

RuleId

BESCHREIBUNG

99001001

Versuch der Ausnutzung der F5 TMUI-REST-API-Schwachstelle (CVE-2020-5902) mit bekannten Anmeldeinformationen

99001002

Versuch eines Citrix NSC_USER-Verzeichnisdurchlaufs CVE-2019-19781

99001003

Versuch der Ausnutzung eines Atlassian Confluence Widget-Connectors CVE-2019-3396

99001004

Versuch der Ausnutzung einer benutzerdefinierten Pulse Secure-Vorlage CVE-2020-8243

99001005

Versuch der Ausnutzung eines SharePoint-Typkonverters CVE-2020-0932

99001006

Versuch eines Pulse Connect-Verzeichnisdurchlaufs CVE-2019-11510

99001007

Versuch einer Local File Inclusion für Junos OS J-Web CVE-2020-1631

99001008

Versuch eines Fortinet-Pfaddurchlaufs CVE-2018-13379

99001009

Versuch einer Apache-Struts ognl-Einschleusung CVE-2017-5638

99001010

Versuch einer Apache-Struts ognl-Einschleusung CVE-2017-12611

99001011

Versuch eines Oracle WebLogic-Pfaddurchlaufs CVE-2020-14882

99001012

Versuch der Ausnutzung einer unsicheren Telerik WebUI-Deserialisierung CVE-2019-18935

99001013

Versuch einer unsicheren XML-Deserialisierung in SharePoint CVE-2019-0604

99001014

Versucht der Einschleusung von Spring Cloud-Routingausdrücken CVE-2022-22963

99001015

Versuch der Ausnutzung der nicht sicherer Klassenobjekte von Spring Framework CVE-2022-22965

99001016

Versuch der Einschleusung eins Spring Cloud Gateway-Aktuators CVE-2022-22947

99001017*

Versuchter Apache Struts-Dateiupload CVE-2023-50164

*

Aktion dieser Regel ist standardmäßig auf das Protokoll festgelegt. Legen Sie die Aktion auf „Blockieren“ fest, um die Sicherheitsanfälligkeit von Apache Struts zu verhindern. Anomaliebewertung für diese Regel nicht unterstützt.

Hinweis

Beim Überprüfen der Protokolle Ihrer WAF wird möglicherweise die Regel-ID 949110 angezeigt. Die Beschreibung der Regel kann Eingehende Anomaliebewertung überschritten enthalten.

Diese Regel gibt an, dass die Gesamtanomaliebewertung für die Anforderung die maximale zulässige Bewertung überschritten hat. Weitere Informationen finden Sie unter Anomaliebewertung .

3.2-Regelsätze

Allgemein

RuleId

BESCHREIBUNG

200002

Fehler beim Analysieren des Anforderungstexts.

200003

Strenge Überprüfung des mehrteiligen Anforderungstexts.

200004

Mehrteiliger Parser hat eine mögliche fehlende Übereinstimmung für eine Grenze erkannt.

KNOWN-CVES

RuleId

BESCHREIBUNG

800100

Regel zur Erkennung und Entschärfung der Log4j-Sicherheitsrisiken CVE-2021-44228 , CVE-2021-45046

800110

Spring4Shell-Interaktionsversuch

800111

Versucht der Einschleusung von Spring Cloud-Routingausdrücken: CVE-2022-22963

800112

Versuch der Ausnutzung der nicht sicheren Klassenobjekte von Spring Framework: CVE-2022-22965

800113

Versuch der Einschleusung eins Spring Cloud Gateway-Aktuators: CVE-2022-22947

800114*

Versuchter Apache Struts-Dateiupload – CVE-2023-50164

*

Aktion dieser Regel ist standardmäßig auf das Protokoll festgelegt. Legen Sie die Aktion auf „Blockieren“ fest, um die Sicherheitsanfälligkeit von Apache Struts zu verhindern. Anomaliebewertung für diese Regel nicht unterstützt.

REQUEST-911-METHOD-ENFORCEMENT

RuleId

BESCHREIBUNG

911100

Methode ist gemäß Richtlinie nicht zulässig

REQUEST-913-SCANNER-DETECTION

RuleId

BESCHREIBUNG

913100

Benutzer-Agent mit Zuordnung zu Sicherheitsscanner gefunden

913101

Benutzer-Agent mit Zuordnung zu Skripterstellungs- bzw. generischem HTTP-Client gefunden

913102

Benutzer-Agent mit Zuordnung zu Webcrawler/Bot gefunden

913110

Anforderungsheader mit Zuordnung zu Sicherheitsscanner gefunden

913120

Anforderungsdateiname/-argument mit Zuordnung zu Sicherheitsscanner gefunden

REQUEST-920-PROTOCOL-ENFORCEMENT

RuleId

BESCHREIBUNG

920100

Ungültige HTTP-Anforderungszeile

920120

Versuchte „multipart/form-data“-Umgehung

920121

Versuchte „multipart/form-data“-Umgehung

920160

Content-Length-HTTP-Header ist nicht numerisch.

920170

GET- oder HEAD-Anforderung mit Textinhalt

920171

GET- oder HEAD-Anforderung mit Transfer-Encoding.

920180

POST-Anforderung mit fehlendem Content-Length-Header

920190

Bereich: Ungültiger Wert für letztes Byte

920200

Bereich: Zu viele Felder (mehr als 6)

920201

Bereich: Zu viele Felder für PDF-Anforderung (mehr als 35)

920202

Bereich: Zu viele Felder für PDF-Anforderung (mehr als 6)

920210

Mehrere bzw. in Konflikt stehende Verbindungsheaderdaten gefunden

920220

Versuchter Missbrauch der URL-Codierung

920230

Mehrere URL-Codierungen erkannt

920240

Versuchter Missbrauch der URL-Codierung

920250

Versuchter Missbrauch der UTF8-Codierung

920260

Versuchter Missbrauch: Unicode (volle/halbe Breite)

920270

Ungültiges Zeichen in der Anforderung (Zeichen NULL)

920271

Ungültiges Zeichen in der Anforderung (nicht druckbare Zeichen)

920272

Ungültiges Zeichen in der Anforderung (außerhalb des Bereichs von druckbaren Zeichen unterhalb von ASCII 127)

920273

Ungültiges Zeichen in der Anforderung (außerhalb des sehr strengen Satzes)

920274

Ungültiges Zeichen in Anforderungsheadern (außerhalb des sehr strengen Satzes)

920280

Fehlender Hostheader in Anforderung

920290

Leerer Hostheader

920300

Fehlender Accept-Header für Anforderung

920310

Anforderung hat einen leeren Accept-Header

920311

Anforderung hat einen leeren Accept-Header

920320

Benutzer-Agent-Header fehlt

920330

Leerer Benutzer-Agent-Header

920340

Anforderung enthält Inhalt, aber keinen Content-Type-Header

920341

Anforderung mit Inhalt erfordert Content-Type-Header

920350

Hostheader ist eine numerische IP-Adresse

920420

Anforderungsinhaltstyp ist gemäß Richtlinie nicht zulässig

920430

HTTP-Protokollversion ist gemäß Richtlinie nicht zulässig

920440

URL-Dateierweiterung wird durch Richtlinie eingeschränkt

920450

HTTP-Header ist durch Richtlinie eingeschränkt (%{MATCHED_VAR})

920460

Ungewöhnliche Escapezeichen

920470

Illegaler Content-Type-Header

920480

Einschränken des Zeichensatzparameters im Content-Type-Header

REQUEST-921-PROTOCOL-ATTACK

RuleId

BESCHREIBUNG

921110

HTTP Request Smuggling-Angriff

921120

HTTP Response Splitting-Angriff

921130

HTTP Response Splitting-Angriff

921140

HTTP Header Injection-Angriff über Header

921150

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921151

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921160

HTTP Header Injection-Angriff über Nutzlast (CR/LF und Headername erkannt)

921170

HTTP-Parameterverunreinigung

921180

HTTP-Parameterverunreinigung (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

RuleId

BESCHREIBUNG

930100

Path Traversal-Angriff (/../)

930110

Path Traversal-Angriff (/../)

930120

Zugriffsversuch auf Betriebssystemdatei

930130

Zugriffsversuch auf Datei mit eingeschränktem Zugriff

REQUEST-931-APPLICATION-ATTACK-RFI

RuleId

BESCHREIBUNG

931100

Möglicher RFI-Angriff (Remote File Inclusion): Verwendung von IP-Adresse für URL-Parameter

931110

Möglicher RFI-Angriff (Remote File Inclusion): Verwendung eines häufigen und für RFI anfälligen Parameternamens mit URL-Nutzlast

931120

Möglicher RFI-Angriff (Remote File Inclusion): Verwendung von URL-Nutzlast mit nachgestelltem Fragezeichen (?)

931130

Möglicher RFI-Angriff (Remote File Inclusion): Domänenexterner Verweis/Link

REQUEST-932-APPLICATION-ATTACK-RCE

RuleId

BESCHREIBUNG

932100

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932105

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932106

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932110

Remotebefehlsausführung: Einschleusung von Windows-Befehl

932115

Remotebefehlsausführung: Einschleusung von Windows-Befehl

932120

Remotebefehlsausführung: Windows PowerShell-Befehl gefunden

932130

Remotebefehlsausführung: Unix-Shell-Ausdruck oder Confluence-Sicherheitsrisiko (CVE-2022-26134) oder Text4Shell (CVE-2022-42889 ) gefunden.

932140

Remotebefehlsausführung: Windows-FOR/IF-Befehl gefunden

932150

Remotebefehlsausführung: Direkte Ausführung von UNIX-Befehlen

932160

Remotebefehlsausführung: Unix Shell-Code gefunden

932170

Remotebefehlsausführung: Shellshock (CVE-2014-6271)

932171

Remotebefehlsausführung: Shellshock (CVE-2014-6271)

932180

Eingeschränkter Dateiuploadversuch

932190

Remotebefehlsausführung: Platzhalterumgehungstechnik-Versuch

REQUEST-933-APPLICATION-ATTACK-PHP

RuleId

BESCHREIBUNG

933100

Angriff mit PHP-Einschleusung: Öffnendes/schließendes Tag gefunden

933110

Angriff mit PHP-Einschleusung: PHP-Skriptdateiupload gefunden

933111

Angriff mit PHP-Einschleusung: PHP-Skriptdateiupload gefunden

933120

PHP Injection-Angriff: Konfigurationsanweisung gefunden

933130

Angriff mit PHP-Einschleusung: Variable gefunden

933131

Angriff mit PHP-Einschleusung: Variable gefunden

933140

Angriff mit PHP-Einschleusung: E/A-Datenstrom gefunden

933150

Angriff mit PHP-Einschleusung: PHP-Funktionsname mit hohem Risikofaktor gefunden

933151

Angriff mit PHP-Einschleusung: PHP-Funktionsname mit mittlerem Risikofaktor gefunden

933160

Angriff mit PHP-Einschleusung: PHP-Funktionsaufruf mit hohem Risikofaktor gefunden

933161

Angriff mit PHP-Einschleusung: PHP-Funktionsaufruf mit niedrigem Wert gefunden

933170

Angriff mit PHP-Einschleusung: Einschleusung von serialisiertem Objekt

933180

PHP Injection-Angriff: Aufruf einer Variablenfunktion gefunden

933190

Angriff mit PHP-Einschleusung: PHP-Schließtag gefunden

933200

Angriff mit PHP-Einschleusung: Wrapperschema erkannt

933210

PHP Injection-Angriff: Aufruf einer Variablenfunktion gefunden

REQUEST-941-APPLICATION-ATTACK-XSS

RuleId

BESCHREIBUNG

941100

XSS-Angriff per libinjection erkannt

941101

XSS-Angriff per libinjection erkanntReferrer -Header.

941110

XSS-Filter – Kategorie 1: Skripttagvektor

941120

XSS-Filter – Kategorie 2: Ereignishandlervektor

941130

XSS-Filter – Kategorie 3: Attributvektor

941140

XSS-Filter – Kategorie 4: JavaScript-URI-Vektor

941150

XSS-Filter – Kategorie 5: Unzulässige HTML-Attribute

941160

NoScript XSS InjectionChecker: HTML-Einschleusung

941170

NoScript XSS InjectionChecker: Attributeinschleusung

941180

Schlüsselwörter von Sperrliste für Knotenvalidierung

941190

XSS mit Stylesheets

941200

XSS mit VML-Frames

941210

XSS mit verschleiertem JavaScript oder Text4Shell (CVE-2022-42889 )

941220

XSS mit verschleiertem VBScript

941230

XSS mit Tag 'embed'

941240

XSS mit Attribut 'import' oder 'implementation'

941250

IE-XSS-Filter – Angriff erkannt

941260

XSS mit Tag 'meta'

941270

XSS mit Href 'link'

941280

XSS mit Tag 'base'

941290

XSS mit Tag 'applet'

941300

XSS mit Tag 'object'

941310

Falsch formatierte US-ASCII-Codierung für XSS-Filter – Angriff erkannt

941320

Möglicher XSS-Angriff erkannt – HTML-Taghandler

941330

IE-XSS-Filter – Angriff erkannt

941340

IE-XSS-Filter – Angriff erkannt

941350

UTF-7-Codierung – IE XSS – Angriff erkannt

941360

JavaScript-Obfuskation erkannt

REQUEST-942-APPLICATION-ATTACK-SQLI

RuleId

BESCHREIBUNG

942100

SQL Injection-Angriff per libinjection erkannt

942110

Angriff mit Einschleusung von SQL-Befehlen: Allgemeine Tests auf Einschleusung von SQL-Befehlen erkannt

942120

Angriff mit Einschleusung von SQL-Befehlen: SQL-Operator ermittelt

942130

Angriff mit Einschleusung von SQL-Befehlen: SQL-Tautologie erkannt.

942140

Angriff mit Einschleusung von SQL-Befehlen: Häufige Datenbanknamen erkannt

942150

Angriff mit Einschleusung von SQL-Befehlen

942160

Erkennt Blind SQLI-Tests per sleep() oder benchmark().

942170

Erkennt SQL Benchmark- und Sleep Injection-Angriffsversuche, einschließlich bedingter Abfragen.

942180

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung 1/3

942190

Erkennt die Ausführung von MSSQL-Code und Versuche, Informationen auszulesen

942200

Erkennt durch MySQL-Kommentare oder -Leerzeichen verschleierte Einschleusungen und die Terminierung per Backtick

942210

Erkennt verkette Angriffsversuche SQL-Einschleusung 1/2

942220

Suche nach Ganzzahlüberlauf-Angriffen. Diese werden aus Skipfish übernommen, mit Ausnahme von 3.0.00738585072007e-308 (Absturz wegen ungültiger „magischer Zahl“).

942230

Erkennt Angriffsversuche mit bedingter SQL-Einschleusung.

942240

Erkennt MySQL-Zeichensatzwechsel und MSSQL-DoS-Angriffsversuche

942250

Erkennt MATCH AGAINST-, MERGE- und EXECUTE IMMEDIATE-Einschleusungen

942251

Erkennt HAVING-Einschleusungen.

942260

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 2/3

942270

Suche nach grundlegender SQL-Einschleusung. Häufig verwendete Angriffszeichenfolge für MySQL, Oracle und andere

942280

Erkennt Postgres pg_sleep-Einschleusung, WAITFOR DELAY-Angriffe und Versuche des Herunterfahrens von Datenbanken

942290

Ermittelt Angriffsversuche mit grundlegender MongoDB SQL-Einschleusung.

942300

Erkennt MySQL-Kommentare, Bedingungen und Einschleusungen von „ch(ar)“

942310

Erkennt verkette Angriffsversuche SQL-Einschleusung 2/2.

942320

Erkennt Einschleusungen von gespeicherten Prozeduren/Funktionen für MySQL und PostgreSQL.

942330

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 1/2

942340

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 3/3

942350

Erkennt MySQL-UDF-Einschleusung und andere Versuche der Manipulation von Daten bzw. der Struktur.

942360

Erkennt Versuche des Verkettens einfacher eingeschleuster SQL-Befehle und von SQL/LFI

942361

Erkennt grundlegende SQL-Einschleusung basierend auf Schlüsselwort „Alter“ oder „Union“

942370

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 2/2

942380

Angriff mit Einschleusung von SQL-Befehlen

942390

Angriff mit Einschleusung von SQL-Befehlen

942400

Angriff mit Einschleusung von SQL-Befehlen

942410

Angriff mit Einschleusung von SQL-Befehlen

942420

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Cookies): Anzahl von Sonderzeichen überschritten (8)

942421

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Cookies): Anzahl von Sonderzeichen überschritten (3)

942430

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (12)

942431

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (6)

942432

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (2)

942440

SQL-Kommentarsequenz erkannt

942450

Hexadezimale SQL-Codierung identifiziert

942460

Warnung: Erkennung einer Metazeichenanomalie – Wiederholte Non-Word-Zeichen

942470

Angriff mit Einschleusung von SQL-Befehlen

942480

Angriff mit Einschleusung von SQL-Befehlen

942490

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen 3/3

942500

MySQL-Inlinekommentar erkannt

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

RuleId

BESCHREIBUNG

943100

Möglicher Session Fixation-Angriff: Festlegung von Cookiewerten in HTML

943110

Möglicher Session Fixation-Angriff: SessionID-Parametername mit domänenexternem Verweiser

943120

Möglicher Session Fixation-Angriff: SessionID-Parametername ohne Verweiser

REQUEST-944-APPLICATION-ATTACK-JAVA

RuleId

BESCHREIBUNG

944100

Remotebefehlsausführung: Apache Struts, Oracle WebLogic

944110

Erkennt potenzielle Payloadausführung

944120

Mögliche Nutzlastausführung und Remotebefehlsausführung

944130

Verdächtige Java-Klassen

944200

Ausnutzung der Java-Deserialisierung (Apache Commons)

944210

Mögliche Verwendung von Java-Serialisierung

944240

Remotebefehlsausführung: Java-Serialisierung

944250

Remotebefehlsausführung: Verdächtige Java-Methode erkannt

944300

Base64-codierte Zeichenfolge stimmt mit verdächtigem Schlüsselwort überein

3.1-Regelsätze

Allgemein

RuleId

BESCHREIBUNG

200004

Mehrteiliger Parser hat eine mögliche fehlende Übereinstimmung für eine Grenze erkannt.

KNOWN-CVES

RuleId

BESCHREIBUNG

800100

Regel zur Erkennung und Entschärfung der Log4j-Sicherheitsrisiken CVE-2021-44228 , CVE-2021-45046

800110

Spring4Shell-Interaktionsversuch

800111

Versucht der Einschleusung von Spring Cloud-Routingausdrücken: CVE-2022-22963

800112

Versuch der Ausnutzung der nicht sicheren Klassenobjekte von Spring Framework: CVE-2022-22965

800113

Versuch der Einschleusung eins Spring Cloud Gateway-Aktuators: CVE-2022-22947

800114*

Versuchter Apache Struts-Dateiupload – CVE-2023-50164

*

Ältere WAFs mit CRS 3.1 unterstützen nur den Protokollierungsmodus für diese Regel. Um den Blockmodus zu aktivieren, müssen Sie ein Upgrade auf eine neuere Regelsatzversion durchführen.

REQUEST-911-METHOD-ENFORCEMENT

RuleId

BESCHREIBUNG

911100

Methode ist gemäß Richtlinie nicht zulässig

REQUEST-913-SCANNER-DETECTION

RuleId

BESCHREIBUNG

913100

Benutzer-Agent mit Zuordnung zu Sicherheitsscanner gefunden

913101

Benutzer-Agent mit Zuordnung zu Skripterstellungs- bzw. generischem HTTP-Client gefunden

913102

Benutzer-Agent mit Zuordnung zu Webcrawler/Bot gefunden

913110

Anforderungsheader mit Zuordnung zu Sicherheitsscanner gefunden

913120

Anforderungsdateiname/-argument mit Zuordnung zu Sicherheitsscanner gefunden

REQUEST-920-PROTOCOL-ENFORCEMENT

RuleId

BESCHREIBUNG

920100

Ungültige HTTP-Anforderungszeile

920120

Versuchte „multipart/form-data“-Umgehung

920121

Versuchte „multipart/form-data“-Umgehung

920130

Fehler beim Analysieren des Anforderungstexts

920140

Fehler bei der strengen Überprüfung des mehrteiligen Anforderungstexts

920160

Content-Length-HTTP-Header ist nicht numerisch.

920170

GET- oder HEAD-Anforderung mit Textinhalt

920171

GET- oder HEAD-Anforderung mit Transfer-Encoding.

920180

POST-Anforderung mit fehlendem Content-Length-Header

920190

Bereich = Ungültiger Wert für letztes Byte

920200

Bereich = Zu viele Felder (mehr als 6)

920201

Bereich = Zu viele Felder für PDF-Anforderung (mehr als 35)

920202

Bereich = Zu viele Felder für PDF-Anforderung (mehr als 6)

920210

Mehrere bzw. in Konflikt stehende Verbindungsheaderdaten gefunden

920220

Versuchter Missbrauch der URL-Codierung

920230

Mehrere URL-Codierungen erkannt

920240

Versuchter Missbrauch der URL-Codierung

920250

Versuchter Missbrauch der UTF8-Codierung

920260

Versuchter Missbrauch: Unicode (volle/halbe Breite)

920270

Ungültiges Zeichen in der Anforderung (Zeichen NULL)

920271

Ungültiges Zeichen in der Anforderung (nicht druckbare Zeichen)

920272

Ungültiges Zeichen in der Anforderung (außerhalb des Bereichs von druckbaren Zeichen unterhalb von ASCII 127)

920273

Ungültiges Zeichen in der Anforderung (außerhalb des sehr strengen Satzes)

920274

Ungültiges Zeichen in Anforderungsheadern (außerhalb des sehr strengen Satzes)

920280

Fehlender Hostheader in Anforderung

920290

Leerer Hostheader

920300

Fehlender Accept-Header für Anforderung

920310

Anforderung hat einen leeren Accept-Header

920311

Anforderung hat einen leeren Accept-Header

920320

Benutzer-Agent-Header fehlt

920330

Leerer Benutzer-Agent-Header

920340

Anforderung enthält Inhalt, aber keinen Content-Type-Header

920341

Anforderung mit Inhalt erfordert Content-Type-Header

920350

Hostheader ist eine numerische IP-Adresse

920420

Anforderungsinhaltstyp ist gemäß Richtlinie nicht zulässig

920430

HTTP-Protokollversion ist gemäß Richtlinie nicht zulässig

920440

URL-Dateierweiterung wird durch Richtlinie eingeschränkt

920450

HTTP-Header ist durch Richtlinie eingeschränkt (%@{MATCHED_VAR})

920460

Ungewöhnliche Escapezeichen

920470

Illegaler Content-Type-Header

920480

Einschränken des Zeichensatzparameters im Content-Type-Header

REQUEST-921-PROTOCOL-ATTACK

RuleId

BESCHREIBUNG

921110

HTTP Request Smuggling-Angriff

921120

HTTP Response Splitting-Angriff

921130

HTTP Response Splitting-Angriff

921140

HTTP Header Injection-Angriff über Header

921150

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921151

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921160

HTTP Header Injection-Angriff über Nutzlast (CR/LF und Headername erkannt)

921170

HTTP-Parameterverunreinigung

921180

HTTP-Parameterverunreinigung (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

RuleId

BESCHREIBUNG

930100

Path Traversal-Angriff (/../)

930110

Path Traversal-Angriff (/../)

930120

Zugriffsversuch auf Betriebssystemdatei

930130

Zugriffsversuch auf Datei mit eingeschränktem Zugriff

REQUEST-931-APPLICATION-ATTACK-RFI

RuleId

BESCHREIBUNG

931100

Möglicher RFI-Angriff (Remote File Inclusion) = Verwendung von IP-Adresse für URL-Parameter

931110

Möglicher RFI-Angriff (Remote File Inclusion) = Verwendung eines häufigen und für RFI anfälligen Parameternamens mit URL-Nutzlast

931120

Möglicher RFI-Angriff (Remote File Inclusion) = Verwendung von URL-Nutzlast mit nachgestelltem Fragezeichen (?)

931130

Möglicher RFI-Angriff (Remote File Inclusion) = Domänenexterner Verweis/Link

REQUEST-932-APPLICATION-ATTACK-RCE

RuleId

BESCHREIBUNG

932100

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932105

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932106

Remotebefehlsausführung: Einschleusung von Unix-Befehl

932110

Remotebefehlsausführung: Einschleusung von Windows-Befehl

932115

Remotebefehlsausführung: Einschleusung von Windows-Befehl

932120

Ausführung eines Remotebefehls = Windows PowerShell-Befehl gefunden

932130

Remotebefehlsausführung: Unix-Shell-Ausdruck oder Confluence-Sicherheitsrisiko (CVE-2022-26134) oder Text4Shell (CVE-2022-42889 ) gefunden.

932140

Ausführung eines Remotebefehls = Windows-FOR/IF-Befehl gefunden

932150

Remotebefehlsausführung: Direkte Ausführung von UNIX-Befehlen

932160

Ausführung eines Remotebefehls = Unix Shell-Code gefunden

932170

Ausführung eines Remotebefehls = Shellshock (CVE-2014-6271)

932171

Ausführung eines Remotebefehls = Shellshock (CVE-2014-6271)

932180

Eingeschränkter Dateiuploadversuch

932190

Remotebefehlsausführung: Platzhalterumgehungstechnik-Versuch

REQUEST-933-APPLICATION-ATTACK-PHP

RuleId

BESCHREIBUNG

933100

PHP Injection-Angriff = Öffnendes/Schließendes Tag gefunden

933110

PHP Injection-Angriff = Upload von PHP-Skriptdatei gefunden

933111

Angriff mit PHP-Einschleusung: PHP-Skriptdateiupload gefunden

933120

PHP Injection-Angriff = Konfigurationsdirektive gefunden

933130

PHP Injection-Angriff = Variablen gefunden

933131

Angriff mit PHP-Einschleusung: Variable gefunden

933140

Angriff mit PHP-Einschleusung: E/A-Datenstrom gefunden

933150

PHP Injection-Angriff = PHP-Funktionsname mit hohem Risikofaktor gefunden

933151

Angriff mit PHP-Einschleusung: PHP-Funktionsname mit mittlerem Risikofaktor gefunden

933160

PHP Injection-Angriff = PHP-Funktionsaufruf mit hohem Risikofaktor gefunden

933161

Angriff mit PHP-Einschleusung: PHP-Funktionsaufruf mit niedrigem Wert gefunden

933170

Angriff mit PHP-Einschleusung: Einschleusung von serialisiertem Objekt

933180

PHP Injection-Angriff = Aufruf einer Variablenfunktion gefunden

933190

Angriff mit PHP-Einschleusung: PHP-Schließtag gefunden

REQUEST-941-APPLICATION-ATTACK-XSS

RuleId

BESCHREIBUNG

941100

XSS-Angriff per libinjection erkannt

941101

XSS-Angriff per libinjection erkanntReferrer -Header.

941110

XSS-Filter – Kategorie 1 = Skripttagvektor

941130

XSS-Filter – Kategorie 3 = Attributvektor

941140

XSS-Filter – Kategorie 4: JavaScript-URI-Vektor

941150

XSS-Filter – Kategorie 5 = Unzulässige HTML-Attribute

941160

NoScript XSS InjectionChecker: HTML-Einschleusung

941170

NoScript XSS InjectionChecker: Attributeinschleusung

941180

Schlüsselwörter von Sperrliste für Knotenvalidierung

941190

XSS mit Stylesheets

941200

XSS mit VML-Frames

941210

XSS mit verschleiertem JavaScript oder Text4Shell (CVE-2022-42889 )

941220

XSS mit verschleiertem VBScript

941230

XSS mit Tag 'embed'

941240

XSS mit Attribut 'import' oder 'implementation'

941250

IE-XSS-Filter – Angriff erkannt

941260

XSS mit Tag 'meta'

941270

XSS mit Href 'link'

941280

XSS mit Tag 'base'

941290

XSS mit Tag 'applet'

941300

XSS mit Tag 'object'

941310

Falsch formatierte US-ASCII-Codierung für XSS-Filter – Angriff erkannt

941320

Möglicher XSS-Angriff erkannt – HTML-Taghandler

941330

IE-XSS-Filter – Angriff erkannt

941340

IE-XSS-Filter – Angriff erkannt

941350

UTF-7-Codierung – IE XSS – Angriff erkannt

REQUEST-942-APPLICATION-ATTACK-SQLI

RuleId

BESCHREIBUNG

942100

SQL Injection-Angriff per libinjection erkannt

942110

Angriff mit Einschleusung von SQL-Befehlen: Allgemeine Tests auf Einschleusung von SQL-Befehlen erkannt

942120

Angriff mit Einschleusung von SQL-Befehlen: SQL-Operator ermittelt

942130

Angriff mit Einschleusung von SQL-Befehlen: SQL-Tautologie erkannt.

942140

SQL Injection-Angriff = Häufige Datenbanknamen erkannt

942150

Angriff mit Einschleusung von SQL-Befehlen

942160

Erkennt Blind SQLI-Tests per sleep() oder benchmark().

942170

Erkennt SQL Benchmark- und Sleep Injection-Angriffsversuche, einschließlich bedingter Abfragen.

942180

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung 1/3

942190

Erkennt die Ausführung von MSSQL-Code und Versuche, Informationen auszulesen

942200

Erkennt durch MySQL-Kommentare oder -Leerzeichen verschleierte Einschleusungen und die Terminierung per Backtick

942210

Erkennt verkette Angriffsversuche SQL-Einschleusung 1/2

942220

Suche nach Ganzzahlüberlauf-Angriffen, diese werden mit Ausnahme von 3.0.00738585072 von Skipfish übernommen

942230

Erkennt Angriffsversuche mit bedingter SQL-Einschleusung.

942240

Erkennt MySQL-Zeichensatzwechsel und MSSQL-DoS-Angriffsversuche

942250

Erkennt MATCH AGAINST-, MERGE- und EXECUTE IMMEDIATE-Einschleusungen

942251

Erkennt HAVING-Einschleusungen.

942260

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 2/3

942270

Suche nach grundlegender SQL-Einschleusung. Häufig verwendete Angriffszeichenfolge für MySQL Oracle und andere

942280

Erkennt Postgres pg_sleep-Einschleusung, WAITFOR DELAY-Angriffe und Versuche des Herunterfahrens von Datenbanken

942290

Ermittelt Angriffsversuche mit grundlegender MongoDB SQL-Einschleusung.

942300

Erkennt MySQL-Kommentare, Bedingungen und Einschleusungen von „ch(ar)“

942310

Erkennt verkette Angriffsversuche SQL-Einschleusung 2/2.

942320

Erkennt Einschleusungen von gespeicherten Prozeduren/Funktionen für MySQL und PostgreSQL.

942330

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 1/2

942340

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 3/3

942350

Erkennt MySQL-UDF-Einschleusung und andere Versuche der Manipulation von Daten bzw. der Struktur.

942360

Erkennt Versuche des Verkettens einfacher eingeschleuster SQL-Befehle und von SQL/LFI

942361

Erkennt grundlegende SQL-Einschleusung basierend auf Schlüsselwort „Alter“ oder „Union“

942370

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 2/2

942380

Angriff mit Einschleusung von SQL-Befehlen

942390

Angriff mit Einschleusung von SQL-Befehlen

942400

Angriff mit Einschleusung von SQL-Befehlen

942410

Angriff mit Einschleusung von SQL-Befehlen

942420

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Cookies): Anzahl von Sonderzeichen überschritten (8)

942421

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Cookies): Anzahl von Sonderzeichen überschritten (3)

942430

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (12)

942431

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (6)

942432

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (2)

942440

SQL-Kommentarsequenz erkannt

942450

Hexadezimale SQL-Codierung identifiziert

942460

Warnung: Erkennung einer Metazeichenanomalie – Wiederholte Non-Word-Zeichen

942470

Angriff mit Einschleusung von SQL-Befehlen

942480

Angriff mit Einschleusung von SQL-Befehlen

942490

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen 3/3

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

RuleId

BESCHREIBUNG

943100

Möglicher Session Fixation-Angriff = Festlegung von Cookiewerten in HTML

943110

Möglicher Session Fixation-Angriff = SessionID-Parametername mit domänenexternem Verweiser

943120

Möglicher Session Fixation-Angriff = SessionID-Parametername ohne Verweiser

REQUEST-944-APPLICATION-ATTACK-SESSION-JAVA

RuleId

BESCHREIBUNG

944120

Mögliche Nutzlastausführung und Remotebefehlsausführung

944130

Verdächtige Java-Klassen

944200

Ausnutzung der Java-Deserialisierung (Apache Commons)

3.0-Regelsätze

Allgemein

RuleId

BESCHREIBUNG

200004

Mehrteiliger Parser hat eine mögliche fehlende Übereinstimmung für eine Grenze erkannt.

KNOWN-CVES

RuleId

BESCHREIBUNG

800100

Regel zur Erkennung und Entschärfung der Log4j-Sicherheitsrisiken CVE-2021-44228 , CVE-2021-45046

800110

Spring4Shell-Interaktionsversuch

800111

Versucht der Einschleusung von Spring Cloud-Routingausdrücken: CVE-2022-22963

800112

Versuch der Ausnutzung der nicht sicheren Klassenobjekte von Spring Framework: CVE-2022-22965

800113

Versuch der Einschleusung eins Spring Cloud Gateway-Aktuators: CVE-2022-22947

REQUEST-911-METHOD-ENFORCEMENT

RuleId

BESCHREIBUNG

911100

Methode ist gemäß Richtlinie nicht zulässig

REQUEST-913-SCANNER-DETECTION

RuleId

BESCHREIBUNG

913100

Benutzer-Agent mit Zuordnung zu Sicherheitsscanner gefunden

913110

Anforderungsheader mit Zuordnung zu Sicherheitsscanner gefunden

913120

Anforderungsdateiname/-argument mit Zuordnung zu Sicherheitsscanner gefunden

913101

Benutzer-Agent mit Zuordnung zu Skripterstellungs- bzw. generischem HTTP-Client gefunden

913102

Benutzer-Agent mit Zuordnung zu Webcrawler/Bot gefunden

REQUEST-920-PROTOCOL-ENFORCEMENT

RuleId

BESCHREIBUNG

920100

Ungültige HTTP-Anforderungszeile

920130

Fehler beim Analysieren des Anforderungstexts

920140

Fehler bei der strengen Überprüfung des mehrteiligen Anforderungstexts

920160

Content-Length-HTTP-Header ist nicht numerisch.

920170

GET- oder HEAD-Anforderung mit Textinhalt

920180

POST-Anforderung mit fehlendem Content-Length-Header

920190

Bereich = Ungültiger Wert für letztes Byte

920210

Mehrere bzw. in Konflikt stehende Verbindungsheaderdaten gefunden

920220

Versuchter Missbrauch der URL-Codierung

920240

Versuchter Missbrauch der URL-Codierung

920250

Versuchter Missbrauch der UTF8-Codierung

920260

Versuchter Missbrauch: Unicode (volle/halbe Breite)

920270

Ungültiges Zeichen in der Anforderung (Zeichen NULL)

920280

Fehlender Hostheader in Anforderung

920290

Leerer Hostheader

920310

Anforderung hat einen leeren Accept-Header

920311

Anforderung hat einen leeren Accept-Header

920330

Leerer Benutzer-Agent-Header

920340

Anforderung enthält Inhalt, aber keinen Content-Type-Header

920350

Hostheader ist eine numerische IP-Adresse

920380

Zu viele Argumente in der Anforderung

920360

Argumentname ist zu lang

920370

Argumentwert ist zu lang

920390

Gesamtzahl für Argumente überschritten

920400

Hochgeladene Datei zu groß

920410

Gesamtgröße der hochgeladenen Dateien zu hoch

920420

Anforderungsinhaltstyp ist gemäß Richtlinie nicht zulässig

920430

HTTP-Protokollversion ist gemäß Richtlinie nicht zulässig

920440

URL-Dateierweiterung wird durch Richtlinie eingeschränkt

920450

HTTP-Header ist durch Richtlinie eingeschränkt (%@{MATCHED_VAR})

920200

Bereich = Zu viele Felder (mehr als 6)

920201

Bereich = Zu viele Felder für PDF-Anforderung (mehr als 35)

920230

Mehrere URL-Codierungen erkannt

920300

Fehlender Accept-Header für Anforderung

920271

Ungültiges Zeichen in der Anforderung (nicht druckbare Zeichen)

920320

Benutzer-Agent-Header fehlt

920272

Ungültiges Zeichen in der Anforderung (außerhalb des Bereichs von druckbaren Zeichen unterhalb von ASCII 127)

920202

Bereich = Zu viele Felder für PDF-Anforderung (mehr als 6)

920273

Ungültiges Zeichen in der Anforderung (außerhalb des sehr strengen Satzes)

920274

Ungültiges Zeichen in Anforderungsheadern (außerhalb des sehr strengen Satzes)

920460

Ungewöhnliche Escapezeichen

REQUEST-921-PROTOCOL-ATTACK

RuleId

BESCHREIBUNG

921100

HTTP Request Smuggling-Angriff

921110

HTTP Request Smuggling-Angriff

921120

HTTP Response Splitting-Angriff

921130

HTTP Response Splitting-Angriff

921140

HTTP Header Injection-Angriff über Header

921150

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921160

HTTP Header Injection-Angriff über Nutzlast (CR/LF und Headername erkannt)

921151

HTTP Header Injection-Angriff über Nutzlast (CR/LF erkannt)

921170

HTTP-Parameterverunreinigung

921180

HTTP-Parameterverunreinigung (%@{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

RuleId

BESCHREIBUNG

930100

Path Traversal-Angriff (/../)

930110

Path Traversal-Angriff (/../)

930120

Zugriffsversuch auf Betriebssystemdatei

930130

Zugriffsversuch auf Datei mit eingeschränktem Zugriff

REQUEST-931-APPLICATION-ATTACK-RFI

RuleId

BESCHREIBUNG

931100

Möglicher RFI-Angriff (Remote File Inclusion) = Verwendung von IP-Adresse für URL-Parameter

931110

Möglicher RFI-Angriff (Remote File Inclusion) = Verwendung eines häufigen und für RFI anfälligen Parameternamens mit URL-Nutzlast

931120

Möglicher RFI-Angriff (Remote File Inclusion) = Verwendung von URL-Nutzlast mit nachgestelltem Fragezeichen (?)

931130

Möglicher RFI-Angriff (Remote File Inclusion) = Domänenexterner Verweis/Link

REQUEST-932-APPLICATION-ATTACK-RCE

RuleId

BESCHREIBUNG

932120

Ausführung eines Remotebefehls = Windows PowerShell-Befehl gefunden

932130

Application Gateway WAF v2 : Remotebefehlsausführung: Unix-Shell-Ausdruck oder Confluence-Sicherheitsrisiko (CVE-2022-26134) oder Text4Shell (CVE-2022-42889 ) gefunden.Application Gateway WAF v1 : Remotebefehlsausführung: Unix-Shell-Ausdruck

932140

Ausführung eines Remotebefehls = Windows-FOR/IF-Befehl gefunden

932160

Ausführung eines Remotebefehls = Unix Shell-Code gefunden

932170

Ausführung eines Remotebefehls = Shellshock (CVE-2014-6271)

932171

Ausführung eines Remotebefehls = Shellshock (CVE-2014-6271)

REQUEST-933-APPLICATION-ATTACK-PHP

RuleId

BESCHREIBUNG

933100

PHP Injection-Angriff = Öffnendes/Schließendes Tag gefunden

933110

PHP Injection-Angriff = Upload von PHP-Skriptdatei gefunden

933120

PHP Injection-Angriff = Konfigurationsdirektive gefunden

933130

PHP Injection-Angriff = Variablen gefunden

933150

PHP Injection-Angriff = PHP-Funktionsname mit hohem Risikofaktor gefunden

933160

PHP Injection-Angriff = PHP-Funktionsaufruf mit hohem Risikofaktor gefunden

933180

PHP Injection-Angriff = Aufruf einer Variablenfunktion gefunden

933151

PHP Injection-Angriff = PHP-Funktionsname mit mittlerem Risikofaktor gefunden

933131

PHP Injection-Angriff = Variablen gefunden

933161

PHP Injection-Angriff = PHP-Funktionsaufruf mit niedrigem Wert gefunden

933111

PHP Injection-Angriff = Upload von PHP-Skriptdatei gefunden

REQUEST-941-APPLICATION-ATTACK-XSS

RuleId

BESCHREIBUNG

941100

XSS-Angriff per libinjection erkannt

941110

XSS-Filter – Kategorie 1 = Skripttagvektor

941130

XSS-Filter – Kategorie 3 = Attributvektor

941140

XSS-Filter – Kategorie 4: JavaScript-URI-Vektor

941150

XSS-Filter – Kategorie 5 = Unzulässige HTML-Attribute

941180

Schlüsselwörter von Sperrliste für Knotenvalidierung

941190

XSS mit Stylesheets

941200

XSS mit VML-Frames

941210

XSS mit verschleiertem JavaScript oder Text4Shell (CVE-2022-42889 )

941220

XSS mit verschleiertem VBScript

941230

XSS mit Tag 'embed'

941240

XSS mit Attribut 'import' oder 'implementation'

941260

XSS mit Tag 'meta'

941270

XSS mit Href 'link'

941280

XSS mit Tag 'base'

941290

XSS mit Tag 'applet'

941300

XSS mit Tag 'object'

941310

Falsch formatierte US-ASCII-Codierung für XSS-Filter – Angriff erkannt

941330

IE-XSS-Filter – Angriff erkannt

941340

IE-XSS-Filter – Angriff erkannt

941350

UTF-7-Codierung – IE XSS – Angriff erkannt

941320

Möglicher XSS-Angriff erkannt – HTML-Taghandler

REQUEST-942-APPLICATION-ATTACK-SQLI

RuleId

BESCHREIBUNG

942100

SQL Injection-Angriff per libinjection erkannt

942110

Angriff mit Einschleusung von SQL-Befehlen: Allgemeine Tests auf Einschleusung von SQL-Befehlen erkannt

942130

Angriff mit Einschleusung von SQL-Befehlen: SQL-Tautologie erkannt.

942140

SQL Injection-Angriff = Häufige Datenbanknamen erkannt

942160

Erkennt Blind SQLI-Tests per sleep() oder benchmark().

942170

Erkennt SQL Benchmark- und Sleep Injection-Angriffsversuche, einschließlich bedingter Abfragen.

942190

Erkennt die Ausführung von MSSQL-Code und Versuche, Informationen auszulesen

942200

Erkennt durch MySQL-Kommentare oder -Leerzeichen verschleierte Einschleusungen und die Terminierung per Backtick

942230

Erkennt Angriffsversuche mit bedingter SQL-Einschleusung.

942260

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 2/3

942270

Suche nach grundlegender SQL-Einschleusung. Häufig verwendete Angriffszeichenfolge für MySQL Oracle und andere.

942290

Ermittelt Angriffsversuche mit grundlegender MongoDB SQL-Einschleusung.

942300

Erkennt MySQL-Kommentare, Bedingungen und Einschleusungen von „ch(ar)“

942310

Erkennt verkette Angriffsversuche SQL-Einschleusung 2/2.

942320

Erkennt Einschleusungen von gespeicherten Prozeduren/Funktionen für MySQL und PostgreSQL.

942330

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 1/2

942340

Erkennt Versuche der Umgehung der einfachen SQL-Authentifizierung, 3/3

942350

Erkennt MySQL-UDF-Einschleusung und andere Versuche der Manipulation von Daten bzw. der Struktur.

942360

Erkennt Versuche des Verkettens einfacher eingeschleuster SQL-Befehle und von SQL/LFI

942370

Erkennt Probings von klassischen Einschleusungen von SQL-Befehlen, 2/2

942150

Angriff mit Einschleusung von SQL-Befehlen

942410

Angriff mit Einschleusung von SQL-Befehlen

942430

Eingeschränkte Anomalieerkennung für SQL-Zeichen (Argumente): Anzahl von Sonderzeichen überschritten (12)

942440

SQL-Kommentarsequenz erkannt

942450

Hexadezimale SQL-Codierung identifiziert

942251

Erkennt HAVING-Einschleusungen.

942460

Warnung: Erkennung einer Metazeichenanomalie – Wiederholte Non-Word-Zeichen

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

RuleId

BESCHREIBUNG

943100

Möglicher Session Fixation-Angriff = Festlegung von Cookiewerten in HTML

943110

Möglicher Session Fixation-Angriff = SessionID-Parametername mit domänenexternem Verweiser

943120

Möglicher Session Fixation-Angriff = SessionID-Parametername ohne Verweiser

2.2.9-Regelsätze

crs_20_protocol_violations

RuleId

BESCHREIBUNG

960911

Ungültige HTTP-Anforderungszeile

981227

Apache-Fehler = Ungültiger URI in Anforderung

960912

Fehler beim Analysieren des Anforderungstexts

960914

Fehler bei der strengen Überprüfung des mehrteiligen Anforderungstexts

960915

Mehrteiliger Parser hat eine mögliche fehlende Übereinstimmung für eine Grenze erkannt.

960016

Content-Length-HTTP-Header ist nicht numerisch.

960011

GET- oder HEAD-Anforderung mit Textinhalt

960012

POST-Anforderung mit fehlendem Content-Length-Header

960902

Ungültige Verwendung der Identitätscodierung

960022

Erwartungsheader für HTTP 1.0 unzulässig

960020

Für Pragma-Header ist für HTTP/1.1-Anforderungen ein Cache-Control-Header erforderlich.

958291

Bereich = Feld ist vorhanden und beginnt mit 0.

958230

Bereich = Ungültiger Wert für letztes Byte

958295

Mehrere bzw. in Konflikt stehende Verbindungsheaderdaten gefunden

950107

Versuchter Missbrauch der URL-Codierung

950109

Mehrere URL-Codierungen erkannt

950108

Versuchter Missbrauch der URL-Codierung

950801

Versuchter Missbrauch der UTF8-Codierung

950116

Versuchter Missbrauch: Unicode (volle/halbe Breite)

960901

Ungültiges Zeichen in Anforderung

960018

Ungültiges Zeichen in Anforderung

crs_21_protocol_anomalies

RuleId

BESCHREIBUNG

960008

Fehlender Hostheader in Anforderung

960007

Leerer Hostheader

960015

Fehlender Accept-Header für Anforderung

960021

Anforderung hat einen leeren Accept-Header

960009

Fehlender Benutzer-Agent-Header für Anforderung

960006

Leerer Benutzer-Agent-Header

960904

Anforderung enthält Inhalt, aber keinen Content-Type-Header

960017

Hostheader ist eine numerische IP-Adresse

crs_23_request_limits

RuleId

BESCHREIBUNG

960209

Argumentname ist zu lang

960208

Argumentwert ist zu lang

960335

Zu viele Argumente in der Anforderung

960341

Gesamtzahl für Argumente überschritten

960342

Hochgeladene Datei zu groß

960343

Gesamtgröße der hochgeladenen Dateien zu hoch

crs_30_http_policy

RuleId

BESCHREIBUNG

960032

Methode ist gemäß Richtlinie nicht zulässig

960010

Anforderungsinhaltstyp ist gemäß Richtlinie nicht zulässig

960034

HTTP-Protokollversion ist gemäß Richtlinie nicht zulässig

960035

URL-Dateierweiterung wird durch Richtlinie eingeschränkt

960038

HTTP-Header ist durch Richtlinie eingeschränkt

crs_35_bad_robots

RuleId

BESCHREIBUNG

990002

Anforderung gibt an, dass die Website mit einem Sicherheitsscanner gescannt wurde

990901

Anforderung gibt an, dass die Website mit einem Sicherheitsscanner gescannt wurde

990902

Anforderung gibt an, dass die Website mit einem Sicherheitsscanner gescannt wurde

990012

Nicht autorisierter Websitecrawler

crs_40_generic_attacks

RuleId

BESCHREIBUNG

960024

Warnung: Erkennung einer Metazeichenanomalie – Wiederholte Non-Word-Zeichen

950008

Einschleusung von nicht dokumentierten ColdFusion-Tags

950010

Angriff mit LDAP-Einschleusung

950011

Angriff mit SSI-Einschleusung

950018

Universelle PDF-XSS-URL erkannt

950019

Angriff mit E-Mail-Einschleusung

950012

HTTP Request Smuggling-Angriff

950910

HTTP Response Splitting-Angriff

950911

HTTP Response Splitting-Angriff

950117

Remote File Inclusion-Angriff

950118

Remote File Inclusion-Angriff

950119

Remote File Inclusion-Angriff

950120

Möglicher RFI-Angriff (Remote File Inclusion) = Domänenexterner Verweis/Link

981133

Regel 981133

981134

Regel 981134

950009

Session Fixation-Angriff

950003

Session Fixation

950000

Session Fixation

950005

Zugriffsversuch auf Remotedatei

950002

Zugriff auf Systembefehl

950006

Einschleusung von Systembefehl

959151

Angriff mit PHP-Einschleusung

958976

Angriff mit PHP-Einschleusung

958977

Angriff mit PHP-Einschleusung

crs_41_sql_injection_attacks

RuleId

BESCHREIBUNG

981231

SQL-Kommentarsequenz erkannt

981260

Hexadezimale SQL-Codierung identifiziert

981320

SQL Injection-Angriff = Häufige Datenbanknamen erkannt

981300

Regel 981300

981301

Regel 981301

981302

Regel 981302

981303

Regel 981303

981304

Regel 981304

981305

Regel 981305

981306

Regel 981306

981307

Regel 981307

981308

Regel 981308

981309

Regel 981309

981310

Regel 981310

981311

Regel 981311

981312

Regel 981312

981313

Regel 981313

981314

Regel 981314

981315

Regel 981315

981316

Regel 981316

981317

Warnung: Anomalieerkennung für SQL-SELECT-Anweisung

950007

Angriff mit blinder Einschleusung von SQL-Befehlen

950001

Angriff mit Einschleusung von SQL-Befehlen

950908

Angriff mit Einschleusung von SQL-Befehlen

959073

Angriff mit Einschleusung von SQL-Befehlen

981272

Erkennt Blind SQLI-Tests per sleep() oder benchmark().

981250

Erkennt SQL Benchmark- und Sleep Injection-Angriffsversuche, einschließlich bedingter Abfragen.

981241

Erkennt Angriffsversuche mit bedingter SQL-Einschleusung.

981276

Suche nach grundlegender SQL-Einschleusung. Häufig verwendete Angriffszeichenfolge für MySQL Oracle und andere.

981270

Ermittelt Angriffsversuche mit grundlegender MongoDB SQL-Einschleusung.

981253

Erkennt Einschleusungen von gespeicherten Prozeduren/Funktionen für MySQL und PostgreSQL.

981251

Erkennt MySQL-UDF-Einschleusung und andere Versuche der Manipulation von Daten bzw. der Struktur.

crs_41_xss_attacks

RuleId

BESCHREIBUNG

973336

XSS-Filter – Kategorie 1 = Skripttagvektor

973338

XSS-Filter – Kategorie 3: JavaScript-URI-Vektor

981136

Regel 981136

981018

Regel 981018

958016

XSS-Angriff (Cross-Site Scripting)

958414

XSS-Angriff (Cross-Site Scripting)

958032

XSS-Angriff (Cross-Site Scripting)

958026

XSS-Angriff (Cross-Site Scripting)

958027

XSS-Angriff (Cross-Site Scripting)

958054

XSS-Angriff (Cross-Site Scripting)

958418

XSS-Angriff (Cross-Site Scripting)

958034