Integration der P2S-RADIUS-Authentifizierung in NPS für Multi-Faktor-Authentifizierung

Dieser Artikel unterstützt Sie dabei, den Netzwerkrichtlinienserver (Network Policy Server, NPS) in die RADIUS-Authentifizierung für das VPN Gateway von Azure integrieren, um Multi-Faktor-Authentifizierung (MFA) für Point-to-Site-VPN-Verbindungen (P2S) bereitzustellen.

Voraussetzungen

Microsoft Entra ID: Zum Aktivieren von MFA müssen die Benutzer in Microsoft Entra ID enthalten sein. das entweder über die lokale oder die Cloudumgebung synchronisiert wird.

Der Benutzer muss bereits die automatische Registrierung für MFA abgeschlossen haben. Weitere Informationen finden Sie unter Einrichten meines Kontos für die zweistufige Überprüfung.

Wenn die MFA textbasiert ist (SMS, Prüfcode in der mobilen App usw.) und erfordert, dass der Benutzer Code oder Text über die VPN-Clientbenutzeroberfläche eingibt, schlägt die Authentifizierung fehl. Dieses Szenario wird also nicht unterstützt.

Routenbasiertes VPN Gateway: Sie müssen bereits ein routenbasiertes VPN Gateway verwenden. Die Schritte zum Erstellen eines routenbasierten VPN Gateways finden Sie im Tutorial: Erstellen und Verwalten eines VPN Gateways.

NPS: Sie müssen den Netzwerkrichtlinienserver bereits installiert und die VPN-Richtlinie für RADIUS konfiguriert haben.

Die Schritte zum Installieren des Netzwerkrichtlinienservers finden Sie unter Installieren des Netzwerkrichtlinienservers (Network Policy Server, NPS).

Die Schritte zum Erstellen einer VPN-Richtlinie für RADIUS finden Sie unter Erstellen einer VPN-Richtlinie für RADIUS.

Erstellen eines RADIUS-Clients

- Erstellen Sie den RADIUS-Client unter Angabe der folgenden Einstellungen:

- Anzeigename: Geben Sie einen beliebigen Namen ein.

- Adresse (IP oder DNS): Verwenden Sie den für das Subnetz Ihres VPN Gateways angegebenen Wert. Beispiel: 10.1.255.0/27.

- Gemeinsamer geheimer Schlüssel: Geben Sie einen beliebigen geheimen Schlüssel ein, und merken Sie ihn sich zur späteren Verwendung.

- Legen Sie auf der Registerkarte Erweitert den Herstellernamen auf RADIUS-Standard fest, und stellen Sie sicher, dass das Kontrollkästchen Zusätzliche Optionen nicht aktiviert ist. Wählen Sie anschließend OK aus.

- Wechseln Sie zu Richtlinien>Netzwerkrichtlinien. Doppelklicken Sie auf die Richtlinie Verbindungen mit Microsoft-Routing- und Remotezugriffsserver. Wählen Sie Zugriff gewähren und dann OK aus.

Konfigurieren des VPN-Gateways

Navigieren Sie im Azure-Portal zu Ihrem Gateway für virtuelle Netzwerke (VPN Gateway).

Stellen Sie auf der Seite Übersicht sicher, dass der Gatewaytyp auf VPN festgelegt ist und als VPN-Typ Routenbasiert ausgewählt ist.

Erweitern Sie im linken Bereich die Einstellungen, und wählen Sie Point-to-Site>Jetzt konfigurieren aus.

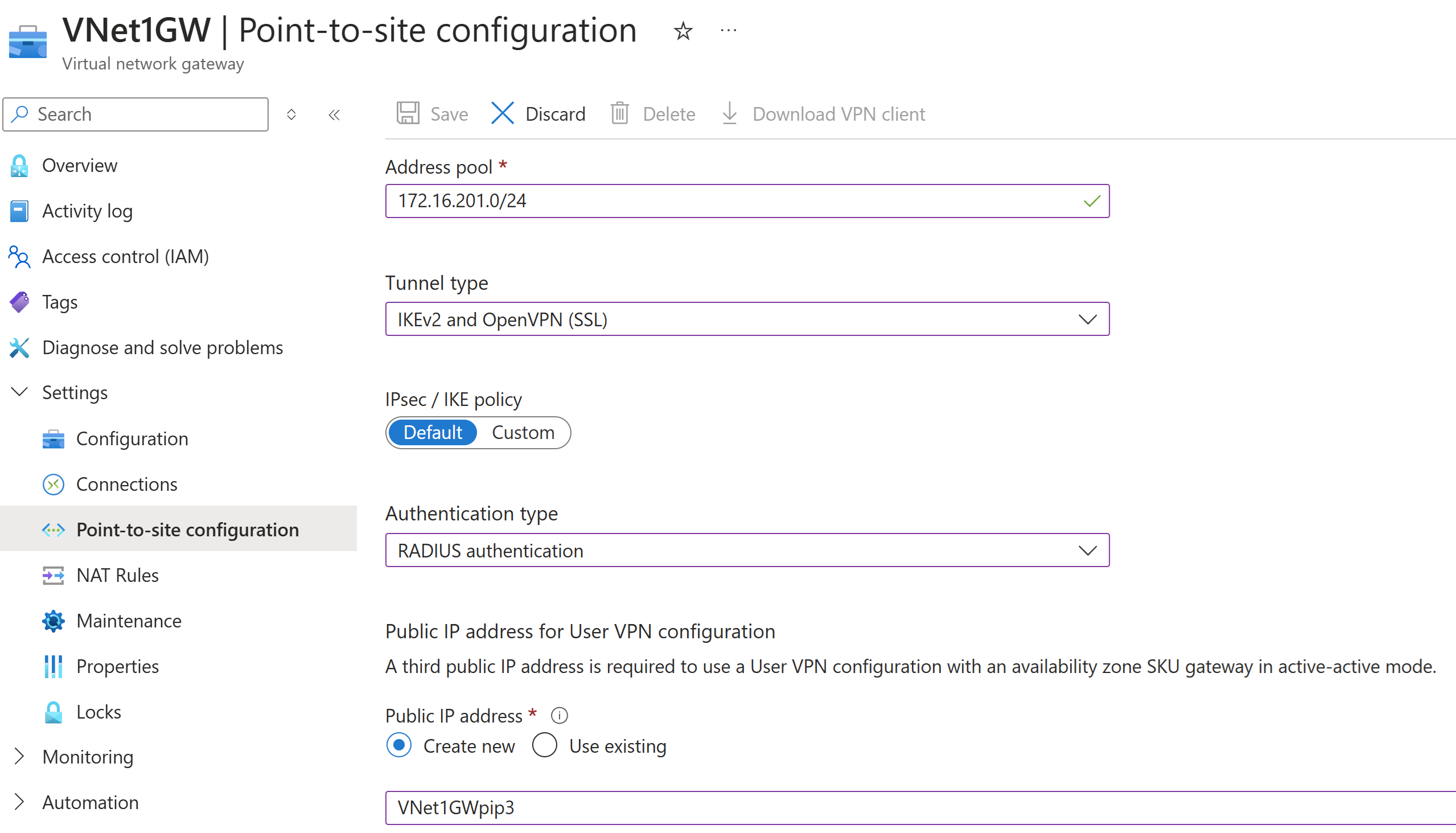

Zeigen Sie die Seite Point-to-Site-Konfiguration an.

Konfigurieren Sie auf der Seite Point-to-Site-Konfiguration die folgenden Einstellungen:

- Adresspool: Dieser Wert gibt den Clientadresspool an, von dem die VPN-Clients beim Herstellen einer Verbindung mit dem VPN Gateway eine IP-Adresse erhalten. Der Adresspool muss ein privater IP-Adressbereich sein, der nicht mit dem Adressbereich des virtuellen Netzwerks überlappt. Beispiel: 172.16.201.0/24.

- Tunneltyp: Wählen Sie den Tunneltyp aus. Wählen Sie beispielsweise IKEv2 und OpenVPN (SSL) aus.

- Authentifizierungstyp: Wählen Sie RADIUS-Authentifizierung aus.

- Wenn Sie über ein Aktiv/Aktiv-VPN Gateway verfügen, ist eine dritte öffentliche IP-Adresse erforderlich. Sie können mithilfe des Beispielwerts VNet1GWpip3 eine neue öffentliche IP-Adresse erstellen.

- IP-Adresse des primären Servers: Geben Sie die IP-Adresse des Netzwerkrichtlinienservers (Network Policy Server, NPS) ein.

- Geheimer Schlüssel des primären Servers: Geben Sie den gemeinsamen geheimen Schlüssel ein, den Sie beim Erstellen des RADIUS-Clients auf dem NPS angegeben haben.

Speichern Sie oben auf der Seite die Konfigurationseinstellungen.

Nachdem die Einstellungen gespeichert wurden, können Sie auf VPN-Client herunterladen klicken, um das VPN-Clientkonfigurationspaket herunterzuladen und die Einstellungen zum Konfigurieren des VPN-Clients zu verwenden. Weitere Informationen zur Konfiguration des P2S-VPN-Clients finden Sie in der Tabelle Point-to-Site-Clientkonfigurationsanforderungen.

Integrieren des NPS in die Microsoft Entra-MFA

Verwenden Sie die folgenden Links, um Ihre Microsoft Entra-Multi-Faktor-Authentifizierung in die vorhandene NPS-Infrastruktur zu integrieren:

- Funktionsweise: Microsoft Entra-Multi-Faktor-Authentifizierung

- Integrieren Ihrer Microsoft Entra-Multi-Faktor-Authentifizierung in die vorhandene NPS-Infrastruktur

Nächste Schritte

Die Schritte zum Konfigurieren Ihres VPN-Clients finden Sie in der Tabelle Point-to-Site-Clientkonfigurationsanforderungen.