Regeldurchsetzung in virtuellen Netzwerken mit Sicherheitsverwaltungsregeln in Azure Virtual Network Manager

In diesem Artikel erfahren Sie, wie Sicherheitsadministratorregeln die flexible und skalierbare Durchsetzung von Sicherheitsrichtlinien über Tools wie Netzwerksicherheitsgruppen ermöglichen. Zunächst lernen Sie die verschiedenen Modelle der Regeldurchsetzung in virtuellen Netzwerken kennen. Anschließend lernen Sie die allgemeinen Schritte zur Durchsetzung der Sicherheit mit Sicherheitsverwaltungsregeln kennen.

Durchsetzung in virtuellen Netzwerken

Mit Netzwerksicherheitsgruppen (NSGs) allein kann die breite Durchsetzung in virtuellen Netzwerken für mehrere Anwendungen, Teams oder sogar ganze Organisationen schwierig sein. Oftmals ist eine Balance zwischen einer zentralen Durchsetzung in einer Organisation und differenzierten, flexiblen Kontrollmöglichkeiten für Teams erforderlich.

Sicherheitsverwaltungsregeln zielen insgesamt darauf ab, diese gleitende Skalierung zwischen Durchsetzung und Flexibilität zu beseitigen, indem die Vorteile der einzelnen Modelle vereint und die Nachteile der einzelnen Modells reduziert werden. Zentrale Governance-Teams richten verbindliche Leitlinien durch Sicherheitsverwaltungsregeln ein, lassen aber einzelnen Teams weiterhin Raum, die Sicherheit flexibel durch NSG-Regeln zu beeinflussen. Sicherheitsadministratorregeln sind nicht dazu bestimmt, NSG-Regeln außer Kraft zu setzen. Stattdessen funktionieren sie gemeinsam NSG-Regeln, um Ihrer Organisation Durchsetzung und Flexibilität zu ermöglichen.

Durchsetzungsmodelle

Sehen wir uns einige gängige Modelle der Sicherheitsverwaltung ohne Sicherheitsverwaltungsregeln sowie deren Vor- und Nachteile an:

Modell 1 : Zentrale Verwaltung durch das Governance-Team mit NSGs

Bei diesem Modell verwaltet ein zentrales Governance-Team innerhalb einer Organisation alle NSGs.

| Vorteile | Nachteile |

|---|---|

| Das zentrale Governance-Team kann wichtige Sicherheitsregeln erzwingen. | Der operative Aufwand ist hoch, da Administratoren jede NSG einzeln verwalten müssen und der Aufwand mit zunehmender Anzahl der NSGs immer größer wird. |

Modell 2 – Individuelles Teammanagement mit NSGs

Bei diesem Modell verwalten einzelne Teams innerhalb einer Organisation ihre eigenen NSGs ohne zentrales Governance-Team.

| Vorteile | Nachteile |

|---|---|

| Das jeweilige Team hat flexible Kontrolle über die Gestaltung von Sicherheitsregeln basierend auf den Dienstanforderungen. | Das zentrale Governance-Team kann keine kritischen Sicherheitsregeln erzwingen, z. B. zum Blockieren riskanter Ports. Ein Team kann darüber hinaus NSGs falsch konfigurieren oder vergessen, NSGs anzufügen, sodass Sicherheitsrisiken entstehen. |

Modell 3: NSGs werden über Azure Policy erstellt und von einzelnen Teams verwaltet.

In diesem Modell verwalten einzelne Teams weiterhin ihre NSGs. Der Unterschied besteht darin, dass die NSGs mithilfe von Azure Policy erstellt werden, um Standardregeln festzulegen. Bei einer Änderung dieser Regeln werden Überwachungsbenachrichtigungen ausgelöst.

| Vorteile | Nachteile |

|---|---|

| Das jeweilige Team hat flexible Kontrolle über die Gestaltung von Sicherheitsregeln. Das zentrale Governance-Team kann Standardsicherheitsregeln erstellen und Benachrichtigungen empfangen, wenn diese geändert werden. |

Das zentrale Governance-Team kann dennoch keine Standardsicherheitsregeln erzwingen, da die NSG-Besitzer in Teams NSGs weiterhin ändern können. Die Verwaltung der Benachrichtigungen ist außerdem mit einem extrem hohen Aufwand verbunden. |

Durchsetzung des Netzwerkverkehrs und Ausnahmen mit Sicherheitsverwaltungsregeln

Wenden wir die vorgestellten Konzepte in einem Beispielszenario an. Ein Unternehmensnetzwerkadministrator möchte eine Sicherheitsregel durchsetzen, um eingehenden SSH-Datenverkehr für das gesamte Unternehmen zu blockieren. Die Durchsetzung dieser Art von Sicherheitsregel war ohne eine Sicherheitsverwaltungsregel schwierig. Wenn der Administrator alle NSGs verwaltet, ist der Verwaltungsaufwand hoch und der Administrator kann nicht schnell auf die Anforderungen von Produktteams reagieren, um NSG-Regeln zu ändern. Wenn die Produktteams andererseits ihre eigenen NSGs ohne Sicherheitsadministratorregeln verwalten, kann der Administrator keine kritischen Sicherheitsregeln erzwingen, wodurch potenzielle Sicherheitsrisiken entstehen. Die Verwendung von Sicherheitsadministratorregeln gemeinsam mit NSGs kann dieses Dilemma lösen.

In diesem Fall kann der Administrator eine Sicherheitsverwaltungsregel erstellen, um eingehenden SSH-Verkehr für alle virtuellen Netzwerke im Unternehmen zu blockieren. Der Administrator kann auch eine Sicherheitsverwaltungsregel erstellen, um eingehenden SSH-Datenverkehr für bestimmte virtuelle Netzwerke zuzulassen, die eine Ausnahme benötigen. Die Sicherheitsverwaltungsregel wird unternehmensweit durchgesetzt, und der Administrator kann weiterhin Ausnahmen für bestimmte virtuelle Netzwerke zulassen. Dies wird durch die Verwendung einer Prioritätsreihenfolge für jede Regel erreicht.

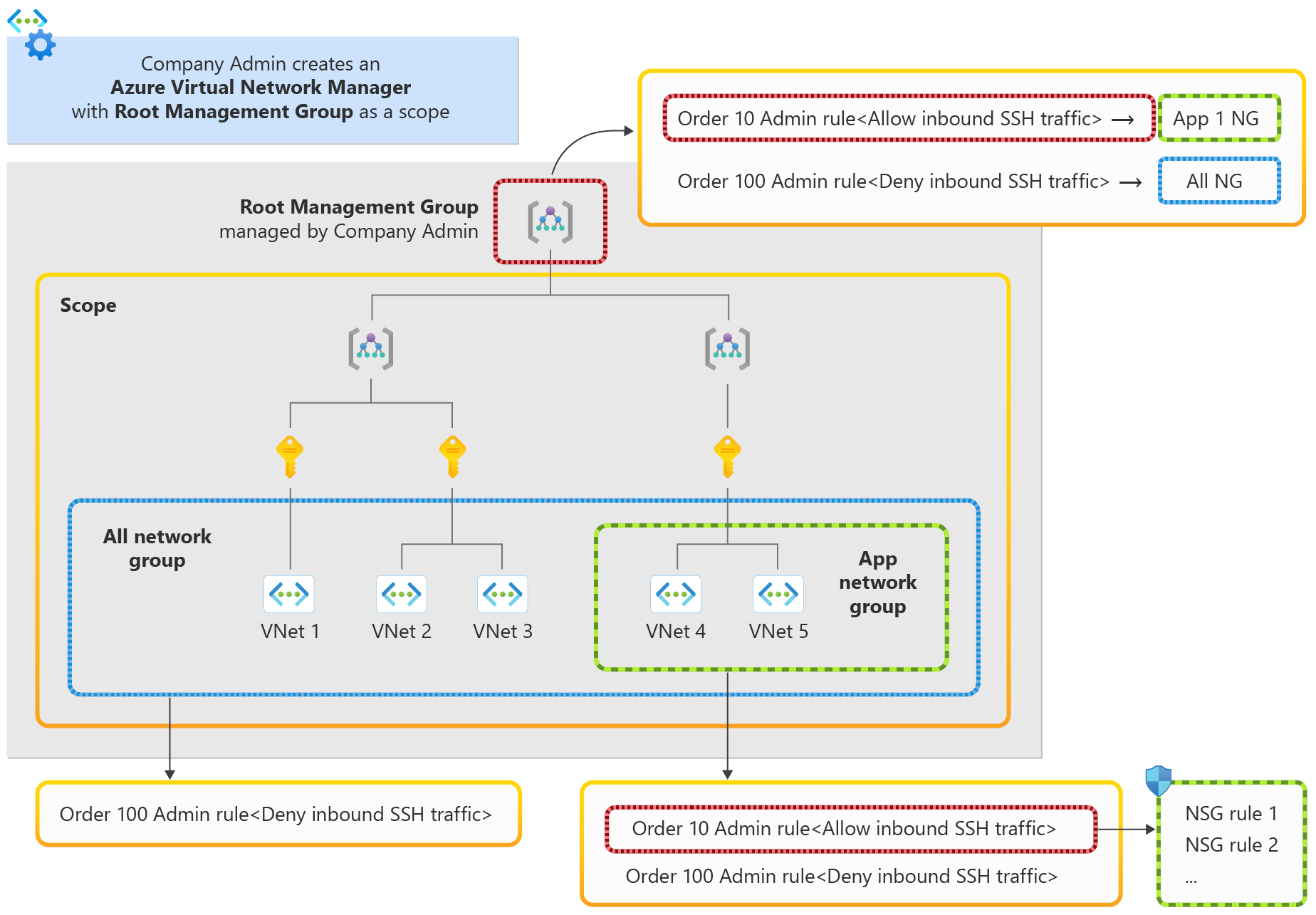

Das folgende Diagramm zeigt, wie der Administrator die folgenden Ziele erreichen kann:

- Setzen Sie Sicherheitsverwaltungsregeln in der gesamten Organisation durch.

- Erlauben Sie Ausnahmen für das Anwendungsteam, damit SSH-Datenverkehr verwaltet wird.

Schritt 1: Erstellen einer Netzwerkmanagerinstanz

Der Unternehmensadministrator kann einen Netzwerkmanager mit der Stammverwaltungsgruppe des Unternehmens als Umfang dieser Netzwerkmanagerinstanz erstellen.

Schritt 2: Erstellen von Netzwerkgruppen für virtuelle Netzwerke

Der Administrator erstellt zwei Netzwerkgruppen – Eine ALLE-Netzwerkgruppe, bestehend aus allen virtuellen Netzwerken in der Organisation, und eine APP-Netzwerkgruppe, die aus virtuellen Netzwerken für die Anwendung besteht, die eine Ausnahme benötigt. Die ALLE-Netzwerkgruppe im obigen Diagramm besteht aus VNet 1 bis VNet 5 und die APP-Netzwerkgruppe enthält VNet 4 und VNet 5. Benutzer können beide Netzwerkgruppen einfach mithilfe dynamischer Mitgliedschaft definieren.

Schritt 3: Erstellen einer Sicherheitsadministratorkonfiguration

In diesem Schritt werden zwei Sicherheitsadministratorregeln über die folgende Sicherheitsadministratorkonfiguration definiert:

- eine Sicherheitsadministratorregel zum Blockieren eingehender SSH-Datenverkehr für die ALLE-Netzwerkgruppe, mit einer niedrigeren Priorität als 100.

- eine Sicherheitsadministratorregel, um eingehenden SSH-Datenverkehr für die APP-Netzwerkgruppe mit höherer Priorität als 10 zuzulassen.

Schritt 4: Bereitstellen der Sicherheitsverwaltungskonfiguration

Nach der Bereitstellung der Sicherheitsverwaltungskonfiguration wird in allen virtuellen Netzwerken im Unternehmen die eingehende Regel zur Blockierung eingehenden SSH-Datenverkehrs von der Sicherheitsverwaltungsregel durchgesetzt. Kein einzelnes Team kann die Verweigerungsregel ändern, dies kann nur der definierte Unternehmensadministrator. Die virtuellen Netzwerke der App weisen sowohl eine Regel zur Zulassung von eingehendem SSH-Datenverkehr als auch eine Regel zur Blockierung eingehenden SSH-Datenverkehrs (die aus der ALLE-Netzwerkgruppenregel geerbt wurde) auf. Bei einer kleineren Prioritätszahl für die Regel Eingehenden SSH-Verkehr zulassen für die App-Netzwerkgruppe wird die Regel zuerst ausgewertet. Wenn eingehender SSH-Datenverkehr bei einem App-VNet ankommt, erlaubt die Sicherheitsverwaltungsregel mit höherer Priorität den Datenverkehr. Sofern es in den Subnetzen der virtuellen Netzwerke der App NSGs gibt, wird dieser eingehende SSH-Datenverkehr basierend auf NSGs, die vom Anwendungsteam festgelegt wurden, weiter ausgewertet. Die hier beschriebene Sicherheitsregelmethode ermöglicht es dem Unternehmensadministrator, Unternehmensrichtlinien effektiv durchzusetzen und flexible Sicherheitsgrenzen in einer Organisation zu erstellen, die NSGs verwendet.

Nächste Schritte

Erfahren Sie mehr über das Blockieren von Ports mit hohem Risiko mit Sicherheitsadministratorregeln

Überprüfen der häufig gestellten Fragen zu Azure Virtual Network Manager