Konfigurieren Sie RDP-Shortpath für Azure Virtual Desktop

Wichtig

- RDP Shortpath für öffentliche Netzwerke über STUN für Azure Virtual Desktop ist in der öffentlichen Azure-Cloud und in der Azure Government-Cloud verfügbar.

- RDP Shortpath für öffentliche Netzwerke über TURN für Azure Virtual Desktop ist nur in der öffentlichen Azure-Cloud verfügbar.

Benutzer können über Azure Virtual Desktop mithilfe des Remotedesktopprotokolls (Remote Desktop Protocol, RDP) mit einem auf dem User Datagram-Protokoll (UDP) oder Transmission Control-Protokoll (TCP) basierenden Datentransport eine Verbindung mit einer Remotesitzung herstellen. RDP Shortpath richtet einen UDP-basierten Datentransport zwischen einer Windows App auf einem lokalen Gerät bzw. der Remotedesktop-App auf unterstützten Plattformen und den Sitzungshosts ein.

Der UDP-basierte Transport bietet bessere Verbindungszuverlässigkeit und konsistentere Latenz. Der TCP-basierte Reverse Connect-Transport bietet die beste Kompatibilität mit verschiedenen Netzwerkkonfigurationen und eine hohe Erfolgsrate für die Einrichtung von RDP-Verbindungen. Wenn keine UDP-Verbindung hergestellt werden kann, wird ein TCP-basierter Reverse-Connection-Datentransport als Fallbackverbindungsmethode verwendet.

Es gibt vier Optionen für RDP Shortpath, die Flexibilität für das Herstellen einer Verbindung zwischen Clientgeräten und einer Remotesitzung mithilfe des UDP bieten:

RDP Shortpath für verwaltete Netzwerke: Sie können eine direkte UDP-Verbindung zwischen einem Clientgerät und einem Sitzungshost mithilfe einer privaten Verbindung herstellen (z. B. privates ExpressRoute-Peering oder virtuelles privates Netzwerk (VPN)). Sie aktivieren den RDP Shortpath-Listener auf Sitzungshosts und ermöglichen es einem eingehenden Port, Verbindungen zu akzeptieren.

RDP Shortpath für verwaltete Netzwerke mit ICE/STUN: Sie können eine direkte UDP-Verbindung zwischen einem Clientgerät und einem Sitzungshost mithilfe einer privaten Verbindung herstellen (z. B. privates ExpressRoute-Peering oder virtuelles privates Netzwerk (VPN)). Wenn der RDP Shortpath-Listener auf Sitzungshosts nicht aktiviert ist und ein eingehender Port nicht zulässig ist, wird ICE/STUN verwendet, um verfügbare IP-Adressen und einen dynamischen Port zu ermitteln, der für eine Verbindung verwendet werden kann. Der Portbereich kann konfiguriert werden.

RDP Shortpath für öffentliche Netzwerke mit ICE/STUN: Sie können eine direkte UDP-Verbindung zwischen einem Clientgerät und einem Sitzungshost mithilfe einer öffentlichen Verbindung herstellen. ICE/STUN wird verwendet, um verfügbare IP-Adressen und einen dynamischen Port zu ermitteln, der für eine Verbindung verwendet werden kann. Der RDP Shortpath-Listener und ein eingehender Port sind nicht erforderlich. Der Portbereich kann konfiguriert werden.

RDP Shortpath für öffentliche Netzwerke über TURN: Sie können eine mittels Relay umgeleitete UDP-Verbindung zwischen einem Clientgerät und einem Sitzungshost mithilfe einer öffentlichen Verbindung herstellen, bei der TURN Datenverkehr über einen Zwischenserver zwischen einem Client und einem Sitzungshost leitet. Ein Beispiel für die Verwendung dieser Option ist, wenn eine Verbindung die symmetrische Netzwerkadressenübersetzung (NAT) verwendet. Ein dynamischer Port wird für eine Verbindung verwendet. Der Portbereich kann konfiguriert werden. Eine Liste der Verfügbaren Azure-Regionen, für die TURN verfügbar ist, finden Sie unter Unterstützte Azure-Regionen mit TURN-Verfügbarkeit. Die Verbindung über das Clientgerät muss sich auch in einem unterstützten Bereich befinden. Der RDP Shortpath-Listener und ein eingehender Port sind nicht erforderlich.

Es hängt also auch von der jeweiligen Netzwerkkonfiguration ab, welche der vier Optionen Ihre Clientgeräte verwenden können. Weitere Informationen zur Funktionsweise von RDP Shortpath zusammen mit einigen Beispielszenarios finden Sie im Artikel zu RDP Shortpath.

In diesem Artikel werden die Standardkonfigurationen für die vier Optionen sowie deren Konfiguration erläutert. Außerdem enthält er Schritte, mit denen Sie überprüfen können, ob RDP Shortpath funktioniert. Sie erfahren auch, wie Sie das Feature bei Bedarf deaktivieren können.

Tipp

RDP Shortpath für öffentliche Netzwerke mit STUN oder TURN funktioniert automatisch ohne zusätzliche Konfiguration, sofern Netzwerke und Firewalls den Datenverkehr zulassen und die RDP-Transporteinstellungen im Windows-Betriebssystem für Sitzungshosts und Clients ihre Standardwerte verwenden.

Standardkonfiguration

Ihre Sitzungshosts, die Netzwerkeinstellungen des zugehörigen Hostpools und Clientgeräte müssen für RDP Shortpath konfiguriert werden. Was Sie konfigurieren müssen, hängt neben der Netzwerktopologie und Konfiguration von Clientgeräten davon ab, welche der vier RDP Shortpath-Optionen Sie verwenden möchten.

Hier finden Sie die Standardverhaltensweisen für jede Option und das, was Sie konfigurieren müssen:

| RDP Shortpath-Option | Sitzungshosteinstellungen | Hostpool-Netzwerkeinstellungen | Clientgeräteeinstellungen |

|---|---|---|---|

| RDP Shortpath für verwaltete Netzwerke | Das UDP und TCP sind unter Windows standardmäßig aktiviert. Sie müssen den RDP Shortpath-Listener für Sitzungshosts mithilfe von Microsoft Intune oder einer Gruppenrichtlinie aktivieren und einen eingehenden Port zum Akzeptieren von Verbindungen zulassen. |

Standardeinstellung (aktiviert) | Das UDP und TCP sind unter Windows standardmäßig aktiviert. |

| RDP Shortpath für verwaltete Netzwerke mit ICE/STUN | Das UDP und TCP sind unter Windows standardmäßig aktiviert. Sie benötigen keine zusätzliche Konfiguration, aber Sie können den verwendeten Portbereich einschränken. |

Standardeinstellung (aktiviert) | Das UDP und TCP sind unter Windows standardmäßig aktiviert. |

| RDP Shortpath für öffentliche Netzwerke mit ICE/STUN | Das UDP und TCP sind unter Windows standardmäßig aktiviert. Sie benötigen keine zusätzliche Konfiguration, aber Sie können den verwendeten Portbereich einschränken. |

Standardeinstellung (aktiviert) | Das UDP und TCP sind unter Windows standardmäßig aktiviert. |

| RDP Shortpath für öffentliche Netzwerke über TURN | Das UDP und TCP sind unter Windows standardmäßig aktiviert. Sie benötigen keine zusätzliche Konfiguration, aber Sie können den verwendeten Portbereich einschränken. |

Standardeinstellung (aktiviert) | Das UDP und TCP sind unter Windows standardmäßig aktiviert. |

Voraussetzungen

Bevor Sie RDP Shortpath aktivieren, benötigen Sie Folgendes:

Clientgerät, auf dem eine der folgenden Apps ausgeführt wird:

Windows App auf den folgenden Plattformen:

- Windows

- macOS

- iOS/iPadOS

- Android-/Chrome-Betriebssystem (Vorschau)

Remotedesktop-App auf den folgenden Plattformen:

- Windows, Version 1.2.3488 oder höher

- macOS

- iOS/iPadOS

- Android-/Chrome-Betriebssystem

Für RDP Shortpath für verwaltete Netzwerke benötigen Sie eine direkte Verbindung zwischen dem Client und dem Sitzungshost. Dies bedeutet, dass der Client eine direkte Verbindung mit dem Sitzungshost an Port 3390 (Standard) herstellen kann und nicht durch Firewalls (einschließlich der Windows-Firewall) oder eine Netzwerksicherheitsgruppe blockiert wird. Beispiele für verwaltete Netzwerke sind das private ExpressRoute-Peering und Site-to-Site- oder Point-to-Site-VPNs (IPsec), z. B. Azure VPN Gateway.

Für RDP Shortpath für öffentliche Netzwerke müssen folgende Voraussetzungen erfüllt sein:

Internetzugang für Clients und Sitzungshosts. Sitzungshosts erfordern ausgehende UDP-Konnektivität von Ihren Sitzungshosts mit dem Internet oder Verbindungen mit STUN- und TURN-Servern. Um die Anzahl der erforderlichen Ports zu verringern, können Sie den Portbereich einschränken, der mit STUN und TURN verwendet wird.

Vergewissern Sie sich, dass Sitzungshosts und -clients eine Verbindung mit dem STUN- und TURN-Server herstellen können. Details zu den IP-Subnetzen, Ports und Protokollen, die vom STUN- und TURN-Server verwendet werden, finden Sie unter Netzwerkkonfiguration.

Wenn Sie Azure PowerShell lokal verwenden möchten, lesen Sie Verwenden von Azure CLI und Azure PowerShell mit Azure Virtual Desktop, um sicherzustellen, dass das PowerShell-Modul Az.DesktopVirtualization installiert ist. Stattdessen können Sie auch die Azure Cloud Shell verwenden.

Parameter zum Konfigurieren von RDP Shortpath mit Azure PowerShell werden in Version 5.2.1 Preview des Az.DesktopVirtualization-Moduls hinzugefügt. Sie können sie aus dem PowerShell-Katalog herunterladen und installieren.

Aktivieren des RDP Shortpath-Listeners für RDP Shortpath für verwaltete Netzwerke

Für die Option RDP Shortpath für verwaltete Netzwerke müssen Sie den RDP Shortpath-Listener auf Ihren Sitzungshosts aktivieren und einen eingehenden Port öffnen, um Verbindungen zu akzeptieren. Dazu können Sie Microsoft Intune oder eine Gruppenrichtlinie in einer Active Directory-Domäne verwenden.

Wichtig

Sie müssen den RDP Shortpath-Listener für die anderen drei RDP Shortpath-Optionen nicht aktivieren, da sie ICE/STUN oder TURN verwenden, um verfügbare IP-Adressen und einen dynamischen Port zu ermitteln, der für eine Verbindung verwendet wird.

Wählen Sie die relevante Registerkarte für Ihr Szenario aus.

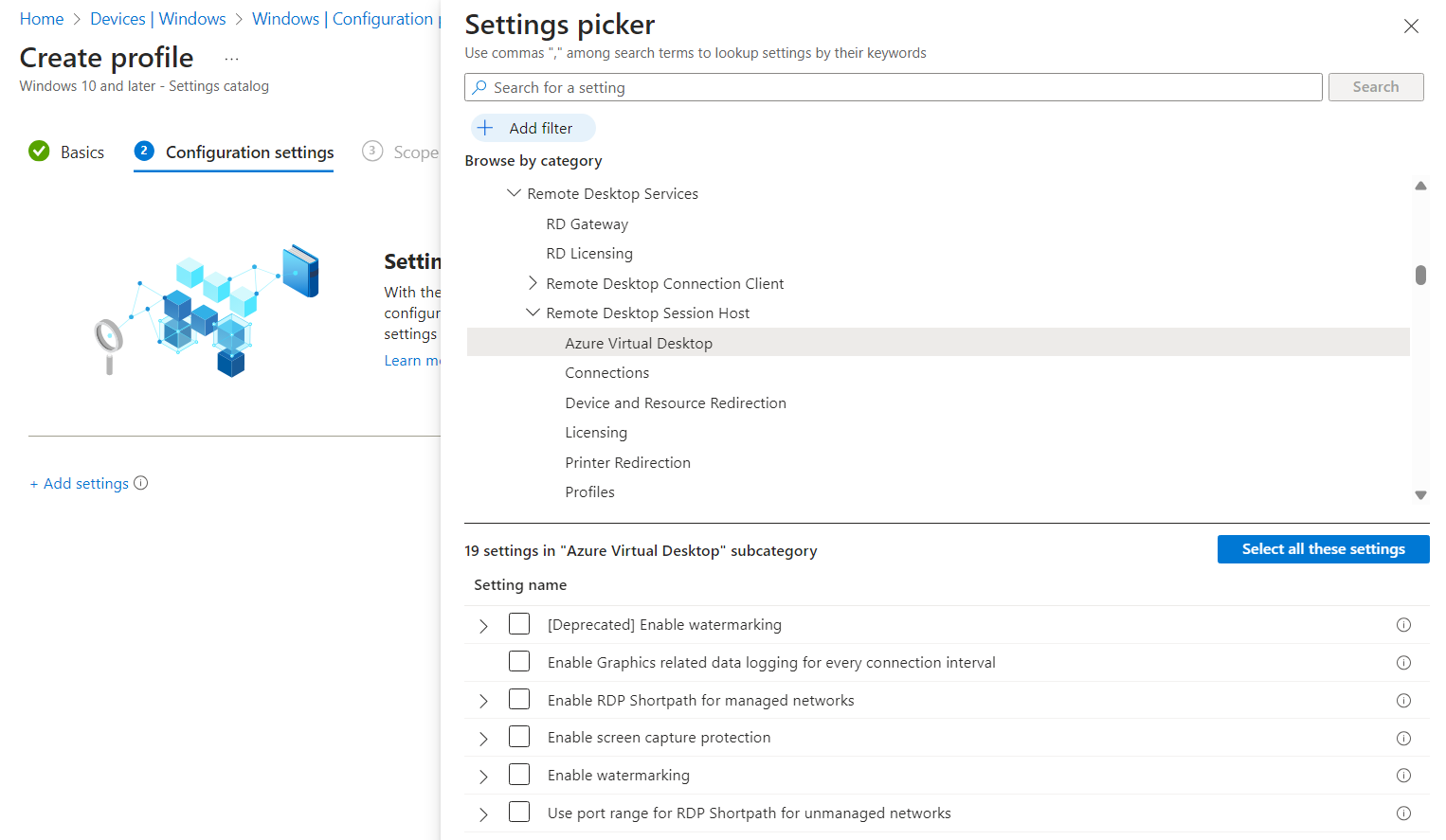

Führen Sie die folgenden Schritte aus, um den RDP Shortpath-Listener auf Ihren Sitzungshosts mithilfe von Microsoft Intune zu aktivieren:

Melden Sie sich beim Microsoft Intune Admin Center an.

Erstellen oder bearbeiten Sie ein Konfigurationsprofil für Geräte mit Windows 10 und höher mit dem Profiltyp Einstellungskatalog.

Navigieren Sie in der Einstellungsauswahl zu Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktop-Sitzungshost>Azure Virtual Desktop.

Aktivieren Sie das Kontrollkästchen für RDP Shortpath für verwaltete Netzwerke aktivieren, und schließen Sie dann die Einstellungsauswahl.

Erweitern Sie die Kategorie Administrative Vorlagen, und legen Sie dann die Einstellung für RDP Shortpath für verwaltete Netzwerke aktivieren auf Aktiviert fest.

Wählen Sie Weiter aus.

Optional: Wählen Sie auf der Registerkarte Bereichstags ein Bereichstag aus, um das Profil zu filtern. Weitere Informationen zu Bereichsmarkierungen finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (RBAC) und Bereichsmarkierungen für verteilte IT.

Wählen Sie auf der Registerkarte Zuweisungen die Gruppe mit den Computern aus, die eine Remotesitzung bereitstellen, die Sie konfigurieren möchten, und wählen Sie dann Weiter aus.

Überprüfen Sie auf der Registerkarte Überprüfen und erstellen Ihre Einstellungen, und wählen Sie Erstellen aus.

Stellen Sie sicher, dass die Windows-Firewall und alle anderen Firewalls den Port zulassen, den Sie als eingehenden Port für Ihre Sitzungshosts konfiguriert haben. Führen Sie die Schritte in der Firewallrichtlinie für die Endpunktsicherheit in Intune aus.

Sobald die Richtlinie auf die Computer angewendet wird, die eine Remotesitzung bereitstellen, starten Sie sie neu, damit die Einstellungen wirksam werden.

Überprüfen, ob das UDP auf Sitzungshosts aktiviert ist

Für Sitzungshosts ist das UDP unter Windows standardmäßig aktiviert. Führen Sie die folgenden Schritte aus, um die RDP-Transportprotokolleinstellung in der Windows-Registrierung zu überprüfen. Auf diese Weise können Sie ermitteln, ob das UDP aktiviert ist:

Öffnen Sie eine PowerShell-Eingabeaufforderung auf einem Sitzungshost.

Führen Sie die folgenden Befehle aus, die die Registrierung überprüfen und die aktuelle Einstellung für RDP-Transportprotokolle ausgeben:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }Die Ausgabe sollte ungefähr wie das folgende Beispiel aussehen:

The RDP transport protocols setting hasn't been changed from its default value.Wenn die Ausgabe angibt, dass der Wert Nur TCP verwenden lautet, wurde der Wert wahrscheinlich von Microsoft Intune oder einer Gruppenrichtlinie in einer Active Directory-Domäne geändert. Sie müssen das UDP auf eine der folgenden Arten aktivieren:

Bearbeiten Sie die vorhandene Microsoft Intune-Richtlinie oder Active Directory-Gruppenrichtlinie, die auf Ihre Sitzungshosts ausgerichtet ist. Die Richtlinieneinstellung befindet sich an einem der folgenden Orte:

Für Intune-Richtlinie: Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktopsitzungshost>Verbindungen>RDP-Transportprotokolle auswählen

Für Gruppenrichtlinie: Computerkonfiguration>Richtlinien>Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktopsitzungshost>Verbindungen>RDP-Transportprotokolle auswählen

Legen Sie die Einstellung entweder auf Nicht konfiguriert oder auf Aktiviert fest. Wählen Sie dann für Transporttyp auswählen die Option UDP und TCP verwenden aus.

Aktualisieren Sie die Richtlinie auf den Sitzungshosts, und starten Sie sie dann neu, damit die Einstellungen wirksam werden.

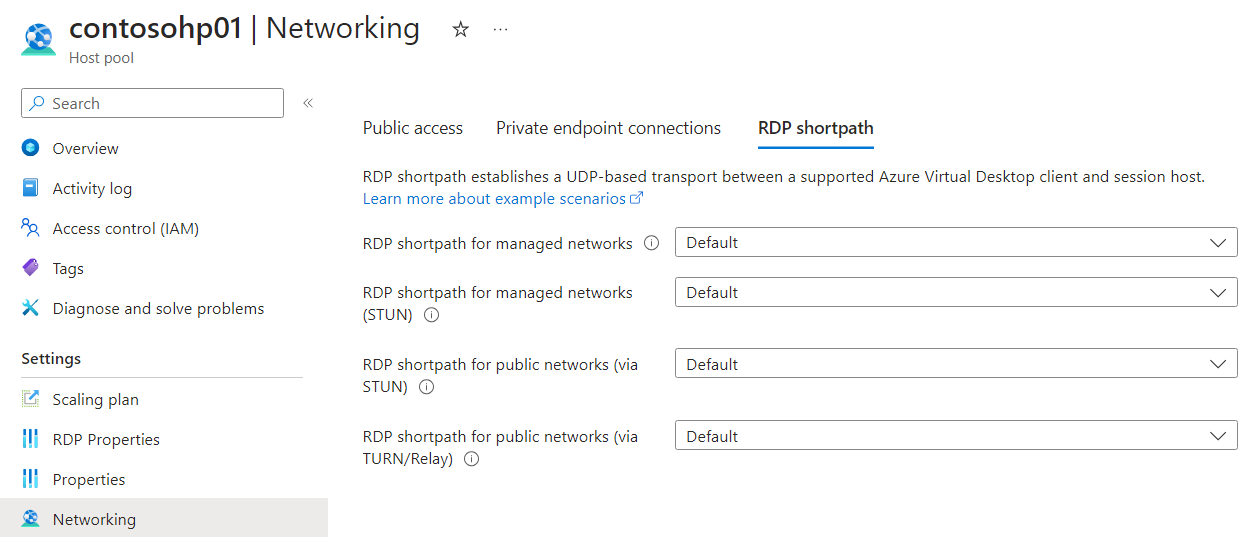

Konfigurieren von Hostpool-Netzwerkeinstellungen

Sie können präzise steuern, wie RDP Shortpath verwendet wird, indem Sie die Netzwerkeinstellungen eines Hostpools mithilfe des Azure-Portals oder mit Azure PowerShell konfigurieren. Durch das Konfigurieren von RDP Shortpath im Hostpool können Sie optional festlegen, welche der vier RDP Shortpath-Optionen Sie verwenden möchten und zusammen mit der Sitzungshostkonfiguration verwendet wird.

Wenn es einen Konflikt zwischen dem Hostpool und der Sitzungshostkonfiguration gibt, wird die restriktivste Einstellung verwendet. Wenn beispielsweise RDP Shortpath für verwaltete Netzwerke konfiguriert ist, wobei der Listener auf dem Sitzungshost aktiviert und der Hostpool auf „Deaktiviert“ festgelegt ist, funktioniert RDP Shortpath für verwaltete Netzwerke nicht.

Wählen Sie die relevante Registerkarte für Ihr Szenario aus.

Hier erfahren Sie, wie Sie RDP Shortpath in den Netzwerkeinstellungen des Hostpools mithilfe des Azure-Portals konfigurieren:

Melden Sie sich beim Azure-Portal an.

Geben Sie in der Suchleiste Azure Virtual Desktop ein, und wählen Sie den entsprechenden Diensteintrag aus.

Klicken Sie auf Hostpools, und wählen Sie dann den Hostpool aus, den Sie konfigurieren möchten.

Wählen Sie unter Einstellungen die Option Netzwerk und dann RDP Shortpath aus.

Wählen Sie für jede Option je nach Ihren Anforderungen einen Wert aus der Dropdownliste aus. Standardwert entspricht Aktiviert für jede Option.

Wählen Sie Speichern.

Überprüfen, ob das UDP auf Windows-Clientgeräten aktiviert ist

Für Windows-Clientgeräte ist das UDP standardmäßig aktiviert. Führen Sie die folgenden Schritte aus, um zu überprüfen, ob das UDP in der Windows-Registrierung aktiviert ist:

Öffnen Sie eine PowerShell-Eingabeaufforderung auf einem Windows-Clientgerät.

Führen Sie die folgenden Befehle aus, die die Registrierung überprüfen und die aktuelle Einstellung ausgeben:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }Die Ausgabe sollte ungefähr wie das folgende Beispiel aussehen:

The default setting hasn't been changed from its default value. UDP is enabled.Wenn die Ausgabe angibt, dass das UDP deaktiviert ist, wurde der Wert wahrscheinlich von Microsoft Intune oder einer Gruppenrichtlinie in einer Active Directory-Domäne geändert. Sie müssen das UDP auf eine der folgenden Arten aktivieren:

Bearbeiten Sie die vorhandene Microsoft Intune-Richtlinie oder Active Directory-Gruppenrichtlinie, die auf Ihre Sitzungshosts ausgerichtet ist. Die Richtlinieneinstellung befindet sich an einem der folgenden Orte:

Für Intune-Richtlinie: Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktopverbindungsclient>UDP auf Client deaktivieren

Für Gruppenrichtlinie: Computerkonfiguration>Richtlinien>Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktopverbindungsclient>UDP auf Client deaktivieren

Legen Sie die Einstellung auf Nicht konfiguriert oder Deaktiviert fest.

Aktualisieren Sie die Richtlinie auf den Clientgeräten, und starten Sie sie dann neu, damit die Einstellungen wirksam werden.

Überprüfen der STUN/TURN-Serververbindung von Geräten und Ermitteln des NAT-Typs

Wenn Sie die ausführbare Datei avdnettest.exe ausführen, können Sie überprüfen, ob ein Clientgerät eine Verbindung mit den STUN/TURN-Endpunkten herstellen kann, ob die Netzwerkadressenübersetzung bzw. welcher NAT-Typ verwendet wird und ob die grundlegende UDP-Funktionalität gegeben ist. Hier ist ein Downloadlink zur neuesten Version von avdnettest.exe.

Sie können avdnettest.exe ausführen, indem Sie auf die Datei doppelklicken oder sie über die Befehlszeile ausführen. Die Ausgabe sieht ähnlich wie diese Ausgabe aus, wenn die Verbindung erfolgreich ist:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Wenn Ihre Umgebung symmetrische NAT verwendet, können Sie mithilfe von TURN eine Verbindung mittels Relay verwenden. Weitere Informationen zum Konfigurieren von Firewalls und Netzwerksicherheitsgruppen finden Sie unter Netzwerkkonfigurationen für RDP Shortpath.

Optional: Aktivieren der Teredo-Unterstützung

Teredo ist zwar nicht für RDP Shortpath erforderlich, bietet jedoch zusätzliche NAT-Traversalkandidaten und erhöht die Wahrscheinlichkeit der erfolgreichen RDP Shortpath-Verbindung in IPv4-Netzwerken. Sie können Teredo sowohl auf Sitzungshosts als auch auf Clients mit PowerShell aktivieren:

Öffnen Sie als Administrator eine PowerShell-Eingabeaufforderung.

Führen Sie den folgenden Befehl aus:

Set-NetTeredoConfiguration -Type EnterpriseclientStarten Sie die Sitzungshosts und Clientgeräte neu, damit die Einstellungen wirksam werden.

Einschränken des mit STUN und TURN verwendeten Portbereichs

Standardmäßig verwenden RDP Shortpath-Optionen, die STUN oder TURN nutzen, einen ephemeren Portbereich zwischen 49152 und 65535, um einen direkten Pfad zwischen Server und Client herzustellen. Möglicherweise müssen Sie Ihre Sitzungshosts jedoch so konfigurieren, dass ein kleinerer, vorhersagbarer Portbereich verwendet wird.

Sie können einen kleineren Standardbereich von Ports (38300 bis 39299) festlegen oder Ihren eigenen Portbereich angeben, der verwendet werden soll. Wenn eine Windows App bzw. Remotedesktop-App auf Ihren Sitzungshosts aktiviert ist, wählt sie zufällig den Port aus dem Bereich aus, den Sie für jede Verbindung angeben. Wenn dieser Bereich ausgeschöpft ist, verwenden Verbindungen wieder den Standardportbereich (49152 bis 65535).

Berücksichtigen Sie bei der Auswahl der Basis und der Poolgröße die Anzahl der benötigten Ports. Der Bereich muss zwischen 1024 und 49151 liegen. Danach beginnt der Bereich für kurzlebige Ports.

Sie können den Portbereich mithilfe von Microsoft Intune oder Gruppenrichtlinien in einer Active Directory-Domäne einschränken. Wählen Sie die relevante Registerkarte für Ihr Szenario aus.

Führen Sie die folgenden Schritte aus, um den Portbereich zu beschränken, der mit STUN und TURN mithilfe von Microsoft Intune verwendet wird:

Melden Sie sich beim Microsoft Intune Admin Center an.

Erstellen oder bearbeiten Sie ein Konfigurationsprofil für Geräte mit Windows 10 und höher mit dem Profiltyp Einstellungskatalog.

Navigieren Sie in der Einstellungsauswahl zu Administrative Vorlagen>Windows-Komponenten>Remotedesktopdienste>Remotedesktop-Sitzungshost>Azure Virtual Desktop.

Aktivieren Sie das Kontrollkästchen für Portbereich für RDP Shortpath für nicht verwaltete Netzwerke verwenden, und schließen Sie dann die Einstellungsauswahl.

Erweitern Sie die Kategorie Administrative Vorlagen, und legen Sie dann die Einstellung für Portbereich für RDP Shortpath für nicht verwaltete Netzwerke verwenden auf Aktiviert fest.

Geben Sie Werte für Portpoolgröße (Gerät) und UDP-Basisport (Gerät) ein. Die Standardwerte lauten 1000 bzw. 38300.

Wählen Sie Weiter aus.

Optional: Wählen Sie auf der Registerkarte Bereichstags ein Bereichstag aus, um das Profil zu filtern. Weitere Informationen zu Bereichsmarkierungen finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung (RBAC) und Bereichsmarkierungen für verteilte IT.

Wählen Sie auf der Registerkarte Zuweisungen die Gruppe mit den Computern aus, die eine Remotesitzung bereitstellen, die Sie konfigurieren möchten, und wählen Sie dann Weiter aus.

Überprüfen Sie auf der Registerkarte Überprüfen und erstellen Ihre Einstellungen, und wählen Sie Erstellen aus.

Sobald die Richtlinie auf die Computer angewendet wird, die eine Remotesitzung bereitstellen, starten Sie sie neu, damit die Einstellungen wirksam werden.

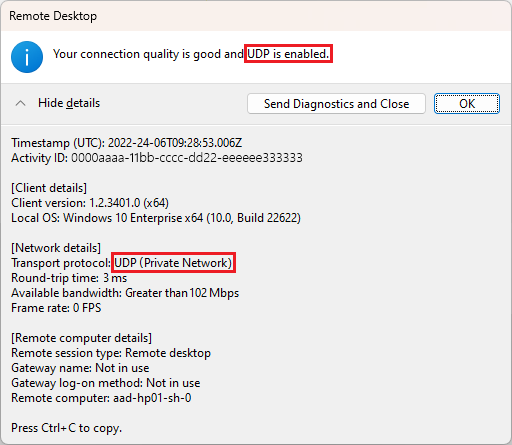

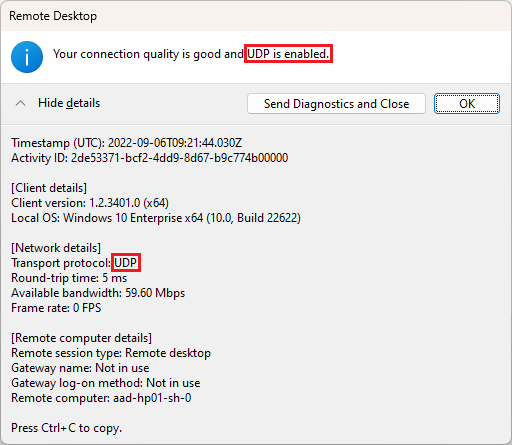

Stellen Sie sicher, dass RDP Shortpath funktioniert

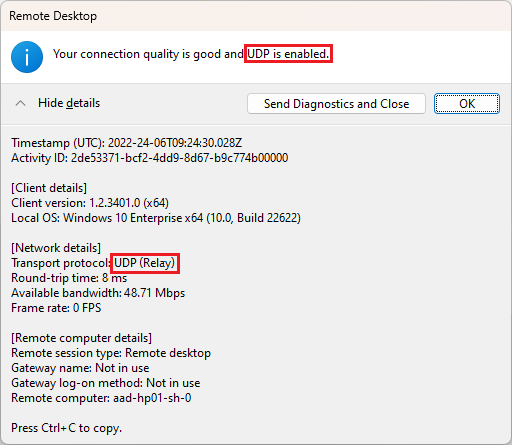

Nachdem Sie RDP Shortpath konfiguriert haben, stellen Sie eine Verbindung mit einer Remotesitzung über ein Clientgerät her, und überprüfen Sie, ob die Verbindung das UDP verwendet. Sie können den verwendeten Datentransport über das Dialogfeld Verbindungsinformationen für eine Windows App bzw. Remotedesktop-App, Ereignisanzeige-Protokolle auf dem Clientgerät oder mithilfe von Log Analytics im Azure-Portal überprüfen.

Wählen Sie die relevante Registerkarte für Ihr Szenario aus.

Um sicherzustellen, dass Verbindungen RDP Shortpath verwenden, können Sie die Verbindungsinformationen auf dem Client überprüfen:

Stellen Sie eine Verbindung mit einer Remotesitzung her.

Öffnen Sie das Dialogfeld Verbindungsinformationen, indem Sie zur Symbolleiste Verbindung oben auf dem Bildschirm gehen und das Symbol für die Signalstärke auswählen, wie im folgenden Screenshot gezeigt:

Wie in den folgenden Screenshots gezeigt können Sie in der Ausgabe überprüfen, ob das UDP aktiviert ist:

Wenn eine direkte Verbindung mit RDP Shortpath für verwaltete Netzwerke verwendet wird, weist das Transportprotokoll den Wert UDP (privates Netzwerk) auf:

Wenn STUN verwendet wird, weist das Transportprotokoll den Wert UDP auf:

Wenn TURN verwendet wird, weist das Transportprotokoll den Wert UDP (Relay) auf:

Zugehöriger Inhalt

Wenn Sie Probleme beim Herstellen einer Verbindung mit dem RDP-Shortpath-Transport für öffentliche Netzwerke haben, finden Sie weitere Informationen unter Fehlerbehebung bei RDP-Shortpath.