Firewallrichtlinie für Endpunktsicherheit in Intune

Verwenden Sie die Firewallrichtlinie für Endpunktsicherheit in Intune, um eine integrierte Gerätefirewall für Geräte zu konfigurieren, auf denen macOS- und Windows-Geräte ausgeführt werden.

Während Sie die gleichen Firewalleinstellungen mithilfe von Endpoint Protection-Profilen für die Gerätekonfiguration konfigurieren können, enthalten die Gerätekonfigurationsprofile zusätzliche Kategorien von Einstellungen. Diese zusätzlichen Einstellungen stehen in keinem Zusammenhang mit Firewalls und können die Aufgabe erschweren, nur Firewalleinstellungen für Ihre Umgebung zu konfigurieren.

Suchen Sie die Endpunktsicherheitsrichtlinien für Firewalls unter Verwalten im Knoten Endpunktsicherheit des Microsoft Intune Admin Center.

Voraussetzungen für Firewallprofile

- Windows 10

- Windows 11

- Windows Server 2012 R2 oder höher (über das Microsoft Defender for Endpoint Sicherheitseinstellungsverwaltungsszenario)

- Jede unterstützte Version von macOS

Wichtig

Windows hat aktualisiert, wie der Konfigurationsdienstanbieter der Windows-Firewall (CSP) Regeln aus Atomic-Blöcken von Firewallregeln erzwingt. Der Windows-Firewall-CSP auf einem Gerät implementiert die Einstellungen der Firewallregel aus Ihrer Intune Endpunktsicherheitsrichtlinien. Ab den folgenden Versionen von Windows erzwingt das aktualisierte CSP-Verhalten jetzt eine ganz oder gar keine Anwendung von Firewallregeln aus jedem Atomic-Regelblock:

- Windows 11 21H2

- Windows 11 22H2

- Windows 10 21H2

Auf Geräten, auf denen eine frühere Version von Windows ausgeführt wird, verarbeitet der CSP Firewallregeln in einem Atomic-Regelblock, jeweils einer Regel (oder Einstellung). Die Absicht besteht darin, alle Regeln in diesem Atomic-Block oder keine von ihnen anzuwenden. Wenn beim CSP jedoch ein Problem beim Anwenden einer Regel aus dem Block auftritt, beendet der CSP die Anwendung nachfolgender Regeln, führt aber kein Rollback für eine Regel aus diesem Block aus, die bereits erfolgreich angewendet wurde. Dieses Verhalten kann zu einer teilweisen Bereitstellung von Firewallregeln auf einem Gerät führen.

Rollenbasierte Zugriffssteuerung (RBAC)

Anleitungen zum Zuweisen der richtigen Berechtigungs- und Rechteebene zum Verwalten Intune Firewallrichtlinie finden Sie unter Assign-role-based-access-controls-for-endpoint-security-policy.

Firewallprofile

Von Intune verwaltete Geräte

Plattform: macOS:

- macOS-Firewall : Aktivieren und konfigurieren Sie Einstellungen für die integrierte Firewall unter macOS.

Plattform: Windows:

Informationen zum Konfigurieren von Einstellungen in den folgenden Profilen finden Sie unter Firewall Configuration Service Provider (CSP).

Hinweis

Ab dem 5. April 2022 wurde die Windows 10- und spätere Plattform durch die Windows 10-, Windows 11- und Windows Server-Plattform ersetzt, die jetzt einfacher als Windows bezeichnet wird.

Die Windows-Plattform unterstützt Geräte, die über Microsoft Intune oder Microsoft Defender for Endpoint kommunizieren. Diese Profile fügen auch Unterstützung für die Windows Server-Plattform hinzu, die nicht über Microsoft Intune nativ unterstützt wird.

Profile für diese neue Plattform verwenden das Einstellungsformat, das im Einstellungskatalog enthalten ist. Jede neue Profilvorlage für diese neue Plattform enthält die gleichen Einstellungen wie die ältere Profilvorlage, die sie ersetzt. Mit dieser Änderung können Sie keine neuen Versionen der alten Profile mehr erstellen. Ihre vorhandenen Instanzen des alten Profils können weiterhin verwendet und bearbeitet werden.

Windows-Firewall : Konfigurieren Sie Einstellungen für die Windows-Firewall mit erweiterter Sicherheit. Die Windows-Firewall bietet eine hostbasierte, bidirektionale Filterung des Netzwerkdatenverkehrs für ein Gerät und kann nicht autorisierten Netzwerkdatenverkehr blockieren, der auf das lokale Gerät ein- oder aus dem lokalen Gerät fließt.

Windows-Firewallregeln : Definieren Sie präzise Firewallregeln, einschließlich bestimmter Ports, Protokolle, Anwendungen und Netzwerke, und zum Zulassen oder Blockieren von Netzwerkdatenverkehr. Jede instance dieses Profils unterstützt bis zu 150 benutzerdefinierte Regeln.

Tipp

Die Verwendung der Einstellung Richtlinien-App-ID , die unter MdmStore/FirewallRules/{FirewallRuleName}/PolicyAppId CSP beschrieben wird, erfordert, dass Ihre Umgebung WDAC-Tags ( Windows Defender Application Control ) verwendet. Weitere Informationen finden Sie in den folgenden Windows Defender-Artikeln:

Windows Hyper-V-Firewallregeln Mit der Vorlage Windows Hyper-V-Firewallregeln können Sie Firewallregeln steuern, die für bestimmte Hyper-V-Container unter Windows gelten, einschließlich Anwendungen wie dem Windows-Subsystem für Linux (WSL) und dem Windows-Subsystem für Android (WSA).

Hinzufügen wiederverwendbarer Einstellungsgruppen zu Profilen für Firewallregeln

In der öffentlichen Vorschau unterstützen Windows-Firewallregelprofile die Verwendung wiederverwendbarer Einstellungsgruppen für die folgenden Plattformen:

- Windows 10

- Windows 11

Die folgenden Profileinstellungen für Firewallregeln sind in wiederverwendbaren Einstellungsgruppen verfügbar:

- Remote-IP-Adressbereiche

- FQDN-Definitionen und automatische Auflösung

Wenn Sie eine Firewallregel zum Hinzufügen einer oder mehrerer wiederverwendbarer Einstellungsgruppen konfigurieren, konfigurieren Sie auch die Regelaktion, um zu definieren, wie die Einstellungen in diesen Gruppen verwendet werden.

Jede Regel, die Sie dem Profil hinzufügen, kann sowohl wiederverwendbare Einstellungsgruppen als auch einzelne Einstellungen enthalten, die der Regel direkt hinzugefügt werden. Erwägen Sie jedoch, jede Regel entweder für wiederverwendbare Einstellungsgruppen oder zum Verwalten von Einstellungen zu verwenden, die Sie der Regel direkt hinzufügen. Diese Trennung kann dazu beitragen, zukünftige Konfigurationen oder Änderungen zu vereinfachen, die Sie möglicherweise vornehmen.

Hinweis

Eingehende FQDN-Regeln werden nicht nativ unterstützt. Es ist jedoch möglich, Pre-Hydration-Skripts zu verwenden, um eingehende IP-Einträge für die Regel zu generieren. Weitere Informationen finden Sie unter Dynamische Schlüsselwörter der Windows-Firewall in der Dokumentation zur Windows-Firewall.

Voraussetzungen und Anleitungen zum Konfigurieren wiederverwendbarer Gruppen und zum anschließenden Hinzufügen dieser Gruppen zu diesem Profil finden Sie unter Verwenden wiederverwendbarer Einstellungsgruppen mit Intune Richtlinien.

Von Configuration Manager verwaltete Geräte

Firewall

Die Unterstützung für Geräte, die von Configuration Manager verwaltet werden, befindet sich in der Vorschauphase.

Verwalten Sie firewallrichtlinieneinstellungen für Configuration Manager-Geräte, wenn Sie mandantenanfügen verwenden.

Richtlinienpfad:

- Endpunktsicherheitsfirewall >

Profile:

- Windows-Firewall (ConfigMgr)

Erforderliche Version von Configuration Manager:

- Configuration Manager Current Branch Version 2006 oder höher mit konsoleninternem Update Configuration Manager 2006 Hotfix (KB4578605)

Unterstützte Configuration Manager Geräteplattformen:

- Windows 11 und höher (x86, x64, ARM64)

- Windows 10 und höher (x86, x64, ARM64)

Firewallregelzusammenführungen und Richtlinienkonflikte

Planen Sie, dass Firewallrichtlinien auf ein Gerät angewendet werden, indem Sie nur eine Richtlinie verwenden. Die Verwendung eines einzelnen Richtlinien-instance und Richtlinientyps trägt dazu bei, dass zwei separate Richtlinien unterschiedliche Konfigurationen auf dieselbe Einstellung anwenden, wodurch Konflikte entstehen. Wenn ein Konflikt zwischen zwei Richtlinieninstanzen oder Richtlinientypen besteht, die dieselbe Einstellung mit unterschiedlichen Werten verwalten, wird die Einstellung nicht an das Gerät gesendet.

Diese Form des Richtlinienkonflikts gilt für das Windows-Firewallprofil , das mit anderen Windows-Firewallprofilen in Konflikt treten kann, oder für eine Firewallkonfiguration, die von einem anderen Richtlinientyp bereitgestellt wird, z. B. gerätekonfiguration.

Windows-Firewallprofile führen nicht zu Konflikten mit Windows-Firewallregelprofilen .

Wenn Sie Windows-Firewallregelprofile verwenden, können Sie mehrere Regelprofile auf dasselbe Gerät anwenden. Wenn jedoch unterschiedliche Regeln für dieselbe Sache mit unterschiedlichen Konfigurationen vorhanden sind, werden beide an das Gerät gesendet und führen zu einem Konflikt auf diesem Gerät.

- Wenn beispielsweise eine Regel Teams.exe durch die Firewall blockiert und eine zweite Regel Teams.exezulässt, werden beide Regeln an den Client übermittelt. Dieses Ergebnis unterscheidet sich von Konflikten, die durch andere Richtlinien für Firewalleinstellungen verursacht werden.

Wenn Regeln aus mehreren Regelprofilen nicht miteinander in Konflikt stehen, führen Geräte die Regeln aus den einzelnen Profilen zusammen, um eine kombinierte Firewallregelkonfiguration auf dem Gerät zu erstellen. Dieses Verhalten ermöglicht es Ihnen, mehr als die 150 Regeln, die jedes einzelne Profil unterstützt, auf einem Gerät bereitzustellen.

- Beispielsweise verfügen Sie über zwei Profile für Windows-Firewallregeln. Das erste Profil ermöglicht Teams.exe durch die Firewall. Das zweite Profil ermöglicht Outlook.exe durch die Firewall. Wenn ein Gerät beide Profile empfängt, ist das Gerät so konfiguriert, dass beide Apps über die Firewall zugelassen werden.

Firewallrichtlinienberichte

In den Berichten für die Firewallrichtlinie werden status Details zu den Firewall-status für Ihre verwalteten Geräte angezeigt. Firewallberichte unterstützen verwaltete Geräte, auf denen die folgenden Betriebssysteme ausgeführt werden.

- Windows 10/11

Zusammenfassung

Zusammenfassung ist die Standardansicht, wenn Sie den Knoten Firewall öffnen. Öffnen Sie das Microsoft Intune Admin Center, und wechseln Sie dann zu Endpunktsicherheits-Firewallzusammenfassung>>.

Diese Ansicht bietet Folgendes:

- Eine aggregierte Anzahl von Geräten, auf denen die Firewall deaktiviert ist.

- Eine Liste Ihrer Firewallrichtlinien, einschließlich des Namens, des Typs, der Zuweisung und des Zeitpunkts der letzten Änderung.

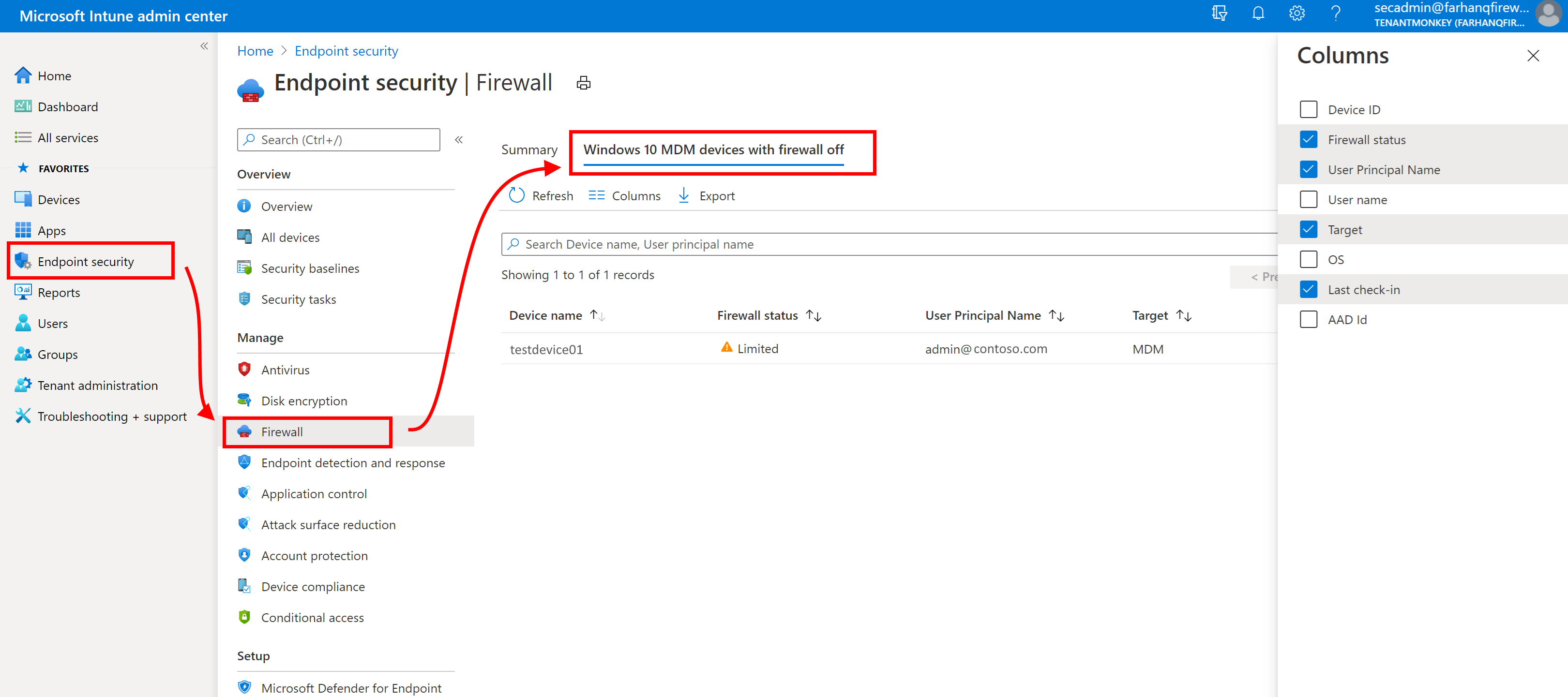

MDM-Geräte mit Windows 10 oder höher mit deaktivierter Firewall

Dieser Bericht befindet sich im Knoten Endpunktsicherheit. Öffnen Sie das Microsoft Intune Admin Center, und wechseln Sie dann zu Endpunktsicherheit>Firewall>MDM-Geräte, auf denen Windows 10 oder höher mit deaktivierter Firewall ausgeführt wird.

Daten werden über den Windows DeviceStatus-CSP gemeldet und identifizieren jedes Gerät, auf dem die Firewall ausgeschaltet ist. Standardmäßig sind folgende Details sichtbar:

- Gerätename

- Firewall status

- Benutzerprinzipalname

- Target (Die Methode der Geräteverwaltung)

- Zeitpunkt des letzten Eincheckens

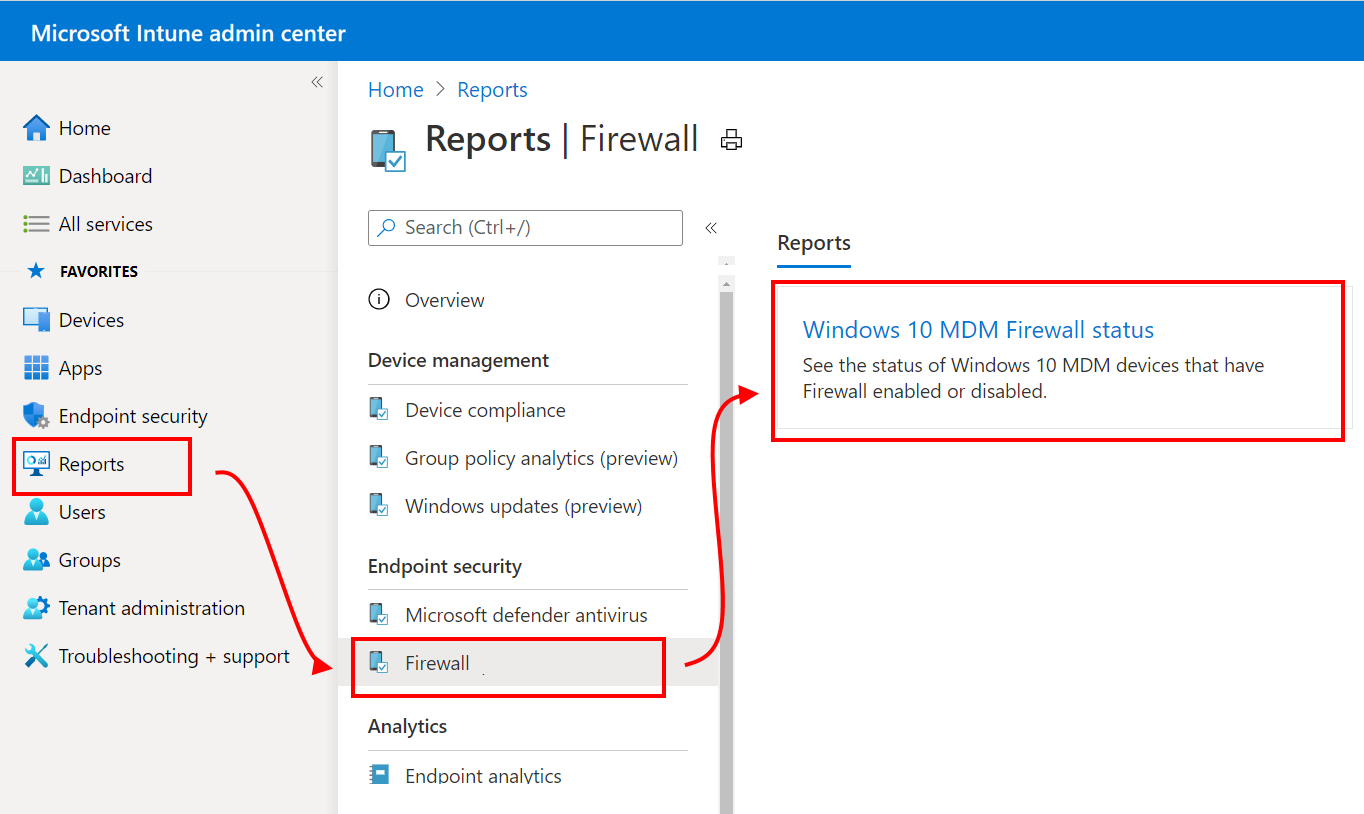

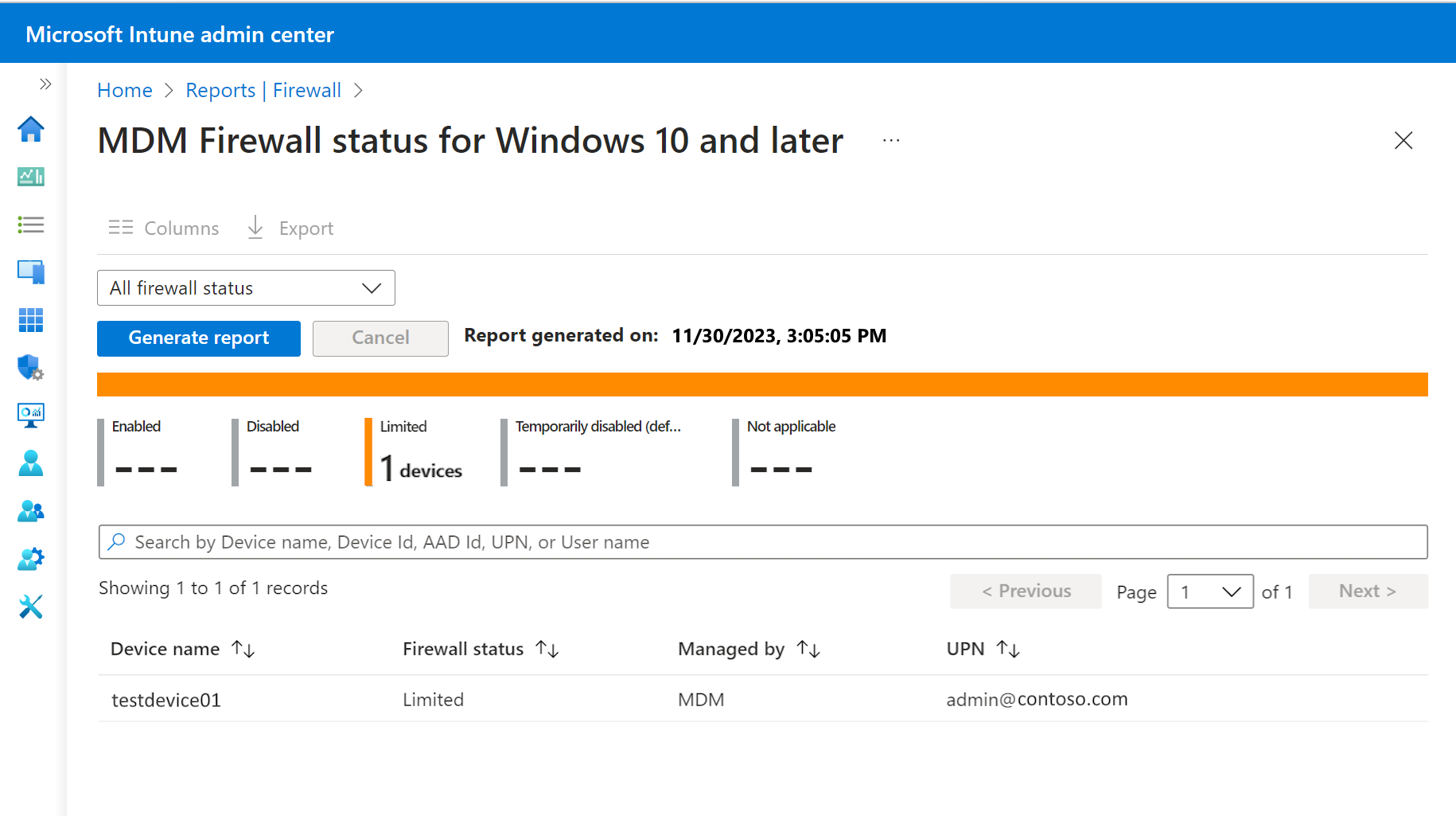

MDM Firewall status für Windows 10 und höher

Dieser Organisationsbericht wird auch in Intune Reports beschrieben.

Als Organisationsbericht ist dieser Bericht über den Knoten Berichte verfügbar. Öffnen Sie das Microsoft Intune Admin Center, und wechseln Sie dann zu Berichte>Firewall>MDM Firewall status für Windows 10 und höher.

Die Daten werden über den DeviceStatus-Konfigurationsdienstanbieter von Windows gemeldet und melden den Status der Firewall auf Ihren verwalteten Geräten. Sie können die Rückgaben für diesen Bericht mit einer oder mehreren der Statusdetailkategorien filtern.

Zu den Statusdetails zählen:

- Aktiviert: Die Firewall ist aktiviert und die Berichterstattung erfolgreich.

- Deaktiviert: Die Windows-Firewall ist deaktiviert.

- Eingeschränkt: Die Firewall überwacht nicht alle Netzwerke, oder einige Regeln sind deaktiviert.

- Temporär deaktiviert (Standard): Die Firewall überwacht vorübergehend nicht alle Netzwerke.

- Nicht zutreffend: Das Gerät unterstützt keine Firewallberichterstattung.

Sie können die Rückgaben für diesen Bericht mit einer oder mehreren der Statusdetailkategorien filtern.

Untersuchen von Problemen mit Firewallregeln

Weitere Informationen zu Firewallregeln in Intune und zur Behandlung häufig auftretender Probleme finden Sie im folgenden blog Intune Customer Success:For more learn about Firewall rules in Intune and how to troubleshooting common problems, see the following Intune Customer Success blog:

- Nachverfolgen und Behandeln von Problemen beim Erstellen der Intune Endpoint Security Firewall-Regel

Weitere häufige Probleme mit Firewallregeln:

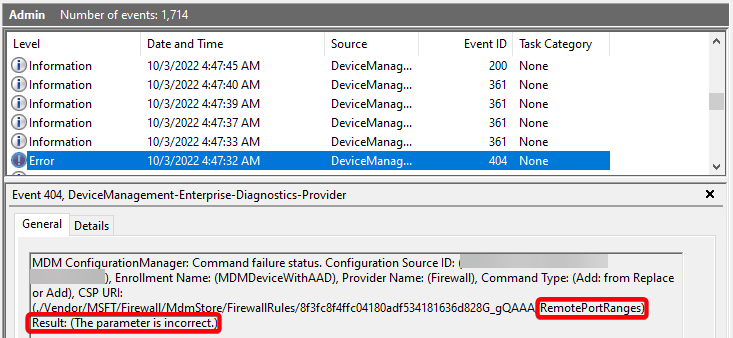

Ereignisanzeige: RemotePortRanges oder LocalPortRanges "Der Parameter ist falsch"

- Überprüfen Sie, ob konfigurierte Bereiche aufsteigend sind (Beispiel: 1-5 ist richtig, 5-1 verursacht diesen Fehler).

- Überprüfen Sie, ob konfigurierte Bereiche innerhalb des gesamten Portbereichs von 0 bis 65535 liegen.

- Wenn entweder Remoteportbereiche oder lokale Portbereiche in einer Regel konfiguriert sind, muss das Protokoll auch mit 6 (TCP) oder 17 (UDP) konfiguriert werden.

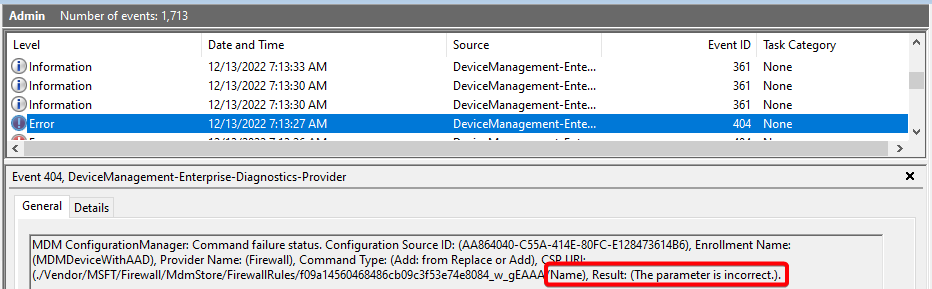

Ereignisanzeige: "... Name), Ergebnis: (Der Parameter ist falsch)"

- Wenn der Edgedurchlauf in einer Regel aktiviert ist, muss die Regelrichtung auf "Diese Regel gilt für eingehenden Datenverkehr" festgelegt werden.

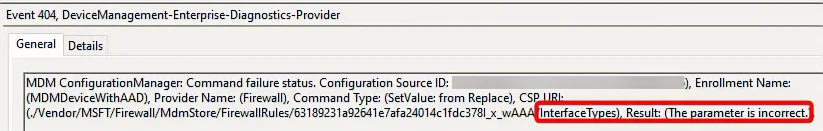

Ereignisanzeige: "... InterfaceTypes), Ergebnis: (Der Parameter ist falsch)"

- Wenn der Schnittstellentyp "All" in einer Regel aktiviert ist, dürfen die anderen Schnittstellentypen nicht ausgewählt werden.

Nächste Schritte

Konfigurieren von Endpunktsicherheitsrichtlinien

Zeigen Sie Details für die Einstellungen in den veralteten Firewallprofilen für die veraltete Windows 10 und höher an: