Connectors „Syslog über AMA“ und „CEF (Common Event Format) über AMA“ für Microsoft Sentinel

Die Dataconnectors „Syslog über AMA“ und „Common Event Format (CEF) über AMA“ für Microsoft Sentinel filtern und erfassen Syslog-Nachrichten, einschließlich der Nachrichten im Common Event Format (CEF), von Linux-Computern sowie Netzwerk- und Sicherheitsgeräten und -appliances. Diese Connectors installieren den Azure Monitor-Agent (AMA) auf jedem Linux-Computer, von dem Sie Syslog- und/oder CEF-Nachrichten sammeln möchten. Dieser Computer kann der Ersteller der Nachrichten sein, oder es kann sich um eine Weiterleitung handeln, die Nachrichten von anderen Computern sammelt, z. B. Netzwerk- oder Sicherheitsgeräte und -appliances. Der Connector sendet den Agents Anweisungen basierend auf Ihren definierten Datensammlungsregeln (Data Collection Rules, DCRs). DCRs geben die zu überwachenden Systeme und die zu erfassenden Typen von Protokollen oder Nachrichten an. Sie definieren Filter, die auf die Nachrichten angewendet werden, bevor diese erfasst werden, um eine bessere Leistung und effizientere Abfragen und Analysen zu ermöglichen.

Syslog und CEF sind zwei gängige Formate zum Protokollieren von Daten aus verschiedenen Geräten und Anwendungen. Sie helfen Systemadministratoren und Sicherheitsanalysten bei der Überwachung und Fehlerbehebung im Netzwerk und der Erkennung potenzieller Bedrohungen oder Vorfälle.

Was ist Syslog?

Syslog ist ein Standardprotokoll zum Senden und Empfangen von Nachrichten zwischen verschiedenen Geräten oder Anwendungen über ein Netzwerk. Es wurde ursprünglich für Unix-Systeme entwickelt, wird aber inzwischen von vielen Plattformen und Anbietern unterstützt. Syslog-Nachrichten haben eine vordefinierte Struktur, die aus einer Priorität, einem Zeitstempel, einem Hostnamen, einem Anwendungsnamen, einer Prozess-ID und einem Nachrichtentext besteht. Syslog-Nachrichten können je nach Konfiguration und Sicherheitsanforderungen über UDP, TCP oder TLS gesendet werden.

Der Azure Monitor-Agent unterstützt Syslog RFC 3164 und 5424.

Was ist das Common Event Format (CEF)?

CEF, oder Common Event Format, ist ein anbieterneutrales Format für die Protokollierung der Daten von Netzwerk- und Sicherheitsgeräten und -appliances, wie Firewalls, Routern, Detection- und Response-Lösungen und Intrusion-Detection-Systemen, sowie von anderen Arten von Systemen, wie Webservern. Die Erweiterung von Syslog wurde speziell für SIEM-Lösungen (Security Information & Event Management) entwickelt. CEF-Nachrichten haben einen Standardheader, der Informationen wie den Gerätehersteller, das Geräteprodukt, die Geräteversion, die Ereignisklasse, den Ereignisschweregrad und die Ereignis-ID enthält. CEF-Nachrichten haben auch eine variable Anzahl von Erweiterungen, die zusätzliche Details zum Ereignis bereitstellen, z. B. die Quell- und Ziel-IP-Adressen, den Benutzernamen, den Dateinamen oder die ausgeführte Aktion.

Sammlung von Syslog- und CEF-Nachrichten mit AMA

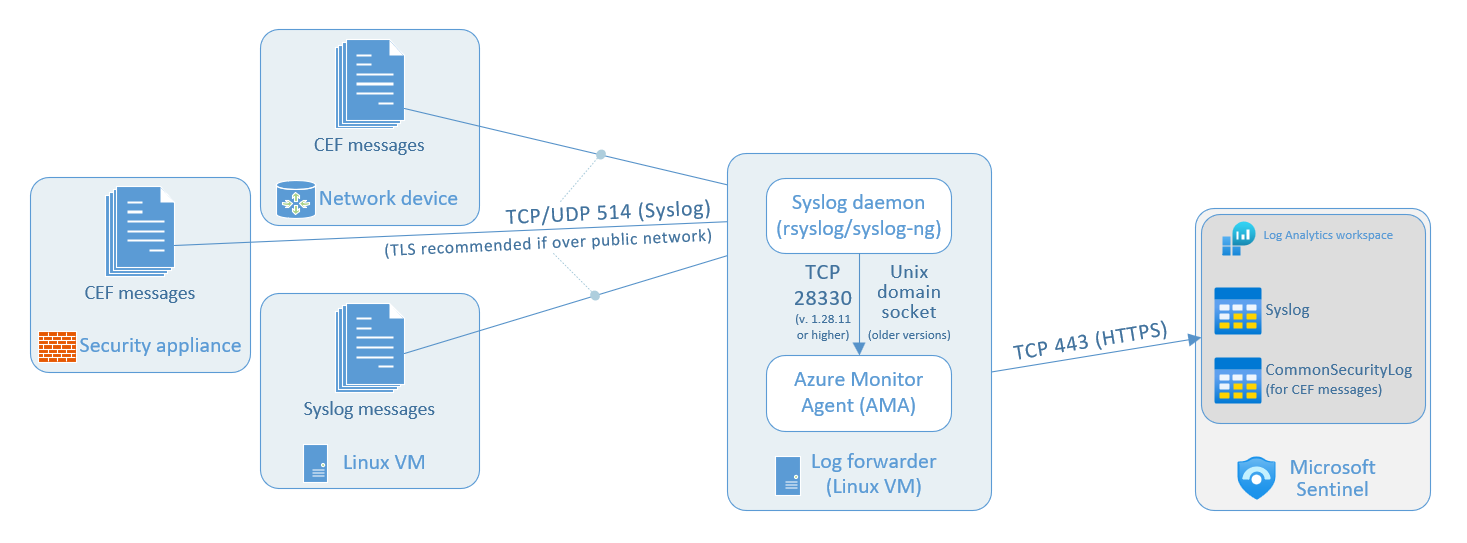

Die folgenden Diagramme veranschaulichen die Architektur der Syslog- und CEF-Nachrichtenerfassung in Microsoft Sentinel mit den Connectors Syslog via AMA und Common Event Format (CEF) via AMA.

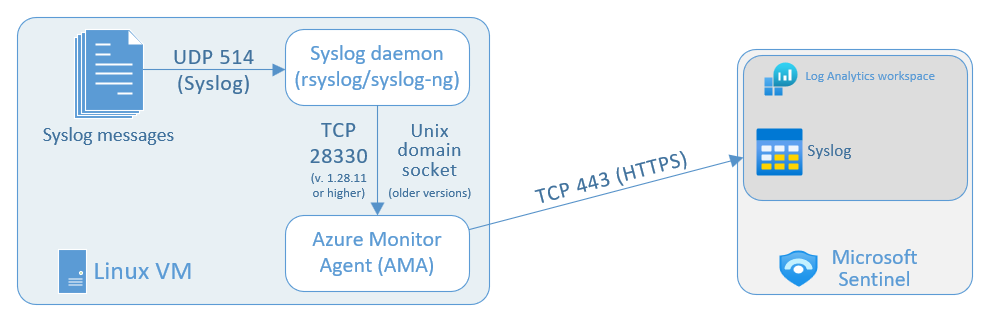

Dieses Diagramm zeigt Syslog-Nachrichten, die von einer einzelnen individuellen Linux-VM gesammelt werden, auf der der Azure Monitor-Agent (AMA) installiert ist.

Der Datenerfassungsprozess mit dem Azure Monitor Agent verwendet die folgenden Komponenten und Datenflüssen:

Protokollquellen sind die verschiedenen Linux-VMs in Ihrer Umgebung, die Syslog-Nachrichten erzeugen. Diese Nachrichten werden vom lokalen Syslog-Daemon auf TCP- oder UDP-Port 514 (oder einem anderen Port Ihrer Wahl) erfasst.

Der lokale Syslog-Daemon (entweder

rsyslogodersyslog-ng) sammelt die Protokollnachrichten auf TCP- oder UDP-Port 514 (oder einem anderen Port Ihrer Wahl). Der Daemon sendet diese Protokolle auf zwei verschiedene Arten an den Azure Monitor-Agent, abhängig von der AMA-Version:- AMA-Versionen 1.28.11 und höher empfangen Protokolle über TCP-Port 28330.

- Frühere Versionen von AMA empfangen Protokolle über einen Unix Domain Socket.

Wenn Sie einen anderen Port als 514 für den Empfang von Syslog-/CEF-Nachrichten verwenden möchten, stellen Sie sicher, dass die Portkonfiguration im Syslog-Daemon mit der der Anwendung übereinstimmt, die die Nachrichten generiert.

Den Azure Monitor-Agent, den Sie auf jeder Linux-VM installieren, von der Sie Syslog-Nachrichten erfassen möchten, indem Sie den Datenconnector einrichten. Der Agent analysiert die Protokolle und sendet sie dann an Ihren Microsoft Sentinel (Log Analytics)-Arbeitsbereich.

Ihren Microsoft Sentinel (Log Analytics)-Arbeitsbereich: Die hierher gesendeten Syslog-Nachrichten werden in die Tabelle Syslog aufgenommen, wo Sie die Protokolle abfragen und analysieren können, um Sicherheitsbedrohungen zu erkennen und abzuwehren.

Setupprozess zum Sammeln von Protokollnachrichten

Installieren Sie den Inhaltshub in Microsoft Sentinel und die entsprechende Lösung für Syslog oder Common Event Format. Mit diesem Schritt werden die jeweiligen Datenconnectors „Syslog über AMA“ oder „Common Event Format (CEF) über AMA“ installiert. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Erstellen Sie im Rahmen des Setupprozesses eine Datensammlungsregel, und installieren Sie den Azure Monitor-Agent (AMA) auf der Protokollweiterleitung. Führen Sie diese Aufgaben entweder mithilfe des Azure- oder Microsoft Defender-Portals oder mithilfe der Erfassungs-API für Azure Monitor-Protokolle aus.

Wenn Sie den Datenconnector für Microsoft Sentinel im Azure- oder Microsoft Defender-Portal konfigurieren, können Sie DCRs pro Arbeitsbereich erstellen, verwalten und löschen. Der AMA wird automatisch auf den VMs installiert, die Sie in der Connectorkonfiguration auswählen.

Senden Sie alternativ HTTP-Anforderungen an die Protokollerfassungs-API. Mit dieser Einrichtung können Sie DCRs erstellen, verwalten und löschen. Diese Option ist flexibler als das Portal. Mit der API können Sie beispielsweise nach bestimmten Protokollebenen filtern. Im Azure- oder Defender-Portal können Sie nur eine minimale Protokollebene auswählen. Der Nachteil dieser Methode ist, dass Sie den Azure Monitor-Agent manuell auf der Protokollweiterleitung installieren müssen, bevor Sie eine DCR erstellen.

Nachdem Sie die DCR erstellt haben und AMA installiert wurde, führen Sie das Skript „Installation“ auf der Protokollweiterleitung aus. Dieses Skript konfiguriert den Syslog-Daemon, um auf Nachrichten von anderen Computern zu lauschen und die erforderlichen lokalen Ports zu öffnen. Konfigurieren Sie dann die Sicherheitsgeräte oder -appliances nach Bedarf.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Erfassen von Syslog- und CEF-Nachrichten für Microsoft Sentinel mit dem Azure Monitor-Agent

- CEF über AMA-Datenconnector – Konfigurieren spezieller Appliances oder Geräte für die Microsoft Sentinel-Datenerfassung

- Syslog über AMA-Datenconnector – Konfigurieren spezieller Appliances oder Geräte für die Microsoft Sentinel-Datenerfassung

Vermeidung von Duplizierungen bei der Datenerfassung

Die Verwendung derselben Einrichtung für Syslog- und CEF-Nachrichten kann bei der Datenerfassung zu Duplizierungen zwischen den CommonSecurityLog- und Syslog-Tabellen führen.

Verwenden Sie eine der folgenden Methoden, um dieses Szenario zu vermeiden:

Wenn das Quellgerät die Konfiguration der Zieleinrichtung ermöglicht: Sie müssen auf jedem Quellcomputer, der Protokolle im CEF-Format an die Weiterleitung sendet, die Syslog-Konfigurationsdatei bearbeiten, um die Einrichtungen zu entfernen, die zum Senden von CEF-Nachrichten verwendet werden. Auf diese Weise werden die in CEF gesendeten Einrichtungen nicht auch in Syslog gesendet. Stellen Sie sicher, dass jede DCR, die Sie konfigurieren, die entsprechende Einrichtung für CEF bzw. Syslog verwendet.

Ein Beispiel dafür, wie Sie eine DCR so einrichten können, dass Syslog- sowie CEF-Nachrichten vom gleichen Agent erfasst werden, finden Sie unter Syslog- und CEF-Datenströme in der gleichen DCR.

Wenn das Ändern der Einrichtung für die Quellappliance nicht zutreffend ist: Fügen Sie nach dem Erstellen der DCR eine Erfassungszeittransformation hinzu, um CEF-Nachrichten aus dem Syslog-Stream herauszufiltern, um Duplizierungen zu vermeiden. Weitere Informationen finden Sie im Tutorial: Bearbeiten einer Datensammlungsregel (Data Collection Rule, DCR). Fügen Sie eine KQL-Transformation ähnlich dem folgenden Beispiel hinzu:

"transformKql": " source\n | where ProcessName !contains \"CEF\"\n"